偽装ファイルとは

メール添付などで実行ファイルを例えばほかの拡張子のファイルとしてユーザーにクリックしてもらおうというハッカーなどが利用するやり方です。

このやり方を学ぶことで今後同じようなシチュエーションに出会ったときに適切に対応ができるようになります。

ハッカーは企業などに標的型メール攻撃を仕掛けることがあり今回はその攻撃のうちのひとつである

標的型メール攻撃についてご紹介します。

標的型メール攻撃とは悪意のあるファイルをメール添付の中に仕掛けて送信するものです。

悪意のあるファイルが一見悪意のなさそうな画像ファイルとして送られることがあります。

しかしOSでは拡張子が開くアプリケーションを決めているはずなので画像ファイルは画像ビューアーのアプリケーションでしか開かないはずです。

ではなぜアプリケーションが実行されてしまうのでしょうか?

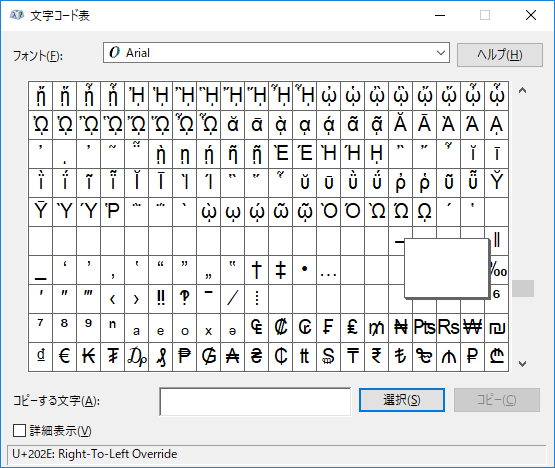

まだまだ知らないユニコードの世界

Unicode(ユニコード)には現在も絵文字などさまざまな特殊文字が追加されかなり深いものになっています。

その中で右から左に読むことを指定するユニコードが存在します。

#右から左に読む特殊文字

それはUnicodeの中の「U+202E」です。これはRight-To-Left-Overrideと呼ばれ文字を右から左に読むよう指定するものです。

この特殊文字を使いファイルを偽装します

#ファイルを偽装するやり方

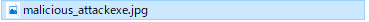

##アイコンを偽装する。(今回はJPGにしました)

EXEファイルのアイコンの変更は以下のソフトを使用すると便利です。

ダウンロードリンク

##いよいよ偽装ファイル作成

***(Windowsの場合です)***charmapを開きます

***「U+202E」を選択してコピーします。

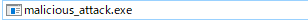

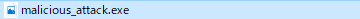

ファイルの名前を「malicious_attack.exe」から「malicious_attackgpj.exe」***に変更する。

***「g」***の前にさっきの ***「U+202E」***を入れる。すると・・・・・

怪しいファイルができました(笑)

これで見破れるRLO偽装ファイル

ということで我々は偽装ファイルの作り方を学びました!

これから偽装ファイルでないかどうか以下の項目にチェックしてみてください!

- 偽装ファイルはZIPにして格納することができない

- 偽装ファイルはファイル種別で実行ファイルだということがわかる

- 偽装ファイルはどこかに実行ファイルのファイル拡張子が隠れている

#結論

このRLOで偽装したファイルを開く前にまずはシステム管理者にご連絡ください。こういった初歩的なやり方でも引っかかってしまう個人の被害は後を絶ちません。我々もこの記事のことを社内のメンバーやご家族に伝えるなどして一人でも多くの被害を未然に防げれば本望です。