【免責事項】

本投稿はChatGPT回答/完全自分用メモとなります。

その為、正確性・完全性を保証するものではありません。

万が一、本情報に基づいて被ったいかなる損害についても、一切の責任を負いかねます。

あらかじめご了承ください。

概要

ChromeでWebサイトの証明書を確認したとき、「このルート証明書って実際どこで信頼されてるんだろう?」と思ったことはありませんか?

本記事では、Chromeで表示されるSSL証明書のルートが、Windowsのどの証明書ストアにあるのかを確認する方法について整理しました。

certmgr.mscを使った基本的な確認手順から、どんな場面で証明書を見るべきか、実際の画面を交えてまとめています。

SSL/TLS周りで困ったときのトラブルシューティングや、証明書の基本理解の一助になれば幸いです。

👀 Chromeで関連する証明書を見る方法

- Chromeで任意のHTTPSサイトを開く(例:

https://www.google.com) - 🔒 鍵アイコン → 「接続は保護されています」 → 「証明書は有効です」

- 「証明のパス」タブを見ると、

のように、どのルート証明書が実際に使われてるかがひと目でわかります。

Root CA └ Intermediate CA └ Webサイトの証明書

📌 このルート証明書を、certmgr.mscの「信頼されたルート証明機関」内で探せばOKです。

どういうことかというと、以下、に記載していきます。

🧭 目的

Chromeで見たルート証明書(例:DigiCert Global Root G2)が、Windowsの証明書ストアに入っているかを確認する

✅ 手順:certmgr.msc で確認する方法

① 証明書マネージャー(certmgr.msc)を開く

- Win + R を押して「ファイル名を指定して実行」ダイアログを開く

-

certmgr.mscと入力して Enter

→ 「現在のユーザー」の証明書ストアが開きます

② 「信頼されたルート証明機関」→「証明書」 を開く

左のツリー構造で、以下を開いてください:

信頼されたルート証明機関

└─ 証明書

ここが、Windows(とChromeやEdge)が信頼しているルート証明書のリストになります。

③ 一覧からルート証明書を探す

たとえば先ほどの例:

- 発行先(Issued To):

DigiCert Global Root G2

この名前を、リストの中からアルファベット順にスクロールして探します。

📌 見つかったら「このルート証明書はWindowsが信頼している」と確認できます!

🧠 補足:もし見つからなかったら?

- それは 手動で追加された証明書か、**企業の独自CA(社内証明書)**の可能性があります

- または、現在のユーザーではなく「ローカル コンピューター」ストアに入っているかもしれません

→ それを見るには、mmc.exeを使って「証明書スナップイン(ローカルコンピューター)」を追加する必要があります(希望があればやり方もお教えします)

📷 参考イメージ(例)

📂 信頼されたルート証明機関

└📜 DigiCert Global Root G2

└ 有効期限:2038年11月10日

✅ 整理

| チェック内容 | 確認場所 |

|---|---|

| Chromeが使っているルートCA | Chromeの証明のパス |

| Windowsが信頼してるか | certmgr.msc の「信頼されたルート証明機関」内に存在するか |

| 見つからない場合 | ローカルコンピューター側か、信頼されていない証明書の可能性あり |

🔧 ではそもそも、どんなときに証明書を確認するのでしょうか

| シチュエーション | 証明書確認の理由・目的 |

|---|---|

| 🔴 Webサイトにアクセスしたら警告が出た(例:接続はプライベートではありません) | そのサイトの証明書が期限切れ・無効・自己署名になってないか確認する |

| 🏢 社内ネットワークでHTTPS接続がエラーになる | 社内のProxyやセキュリティ機器が独自CA証明書を使ってないか確認する |

| 🔐 アプリケーションでSSL/TLS通信エラーが発生する | アプリが参照している証明書ストアに必要なルート証明書がない可能性がある |

| 🤔 この通信、本当に安全なの?って思った時 | Chromeや証明書ビューアでルートCAが正当なものか確認する |

| 👨💻 運用・開発者がWebサイトやAPIの証明書をレビューする | 証明書の有効期限や、**署名アルゴリズム(例:SHA1はNG)**などをチェックする |

💬 要するに…

「証明書を確認する」というのは、

▶︎ セキュリティの問題があるかも?

▶︎ 通信がうまくいかない原因は?

▶︎ この通信は信頼できる?

といった疑問やトラブルが出たときに、それを裏付ける証拠を探す手段として使う、という意味合いです。

では実際の画面を見ていきましょう。

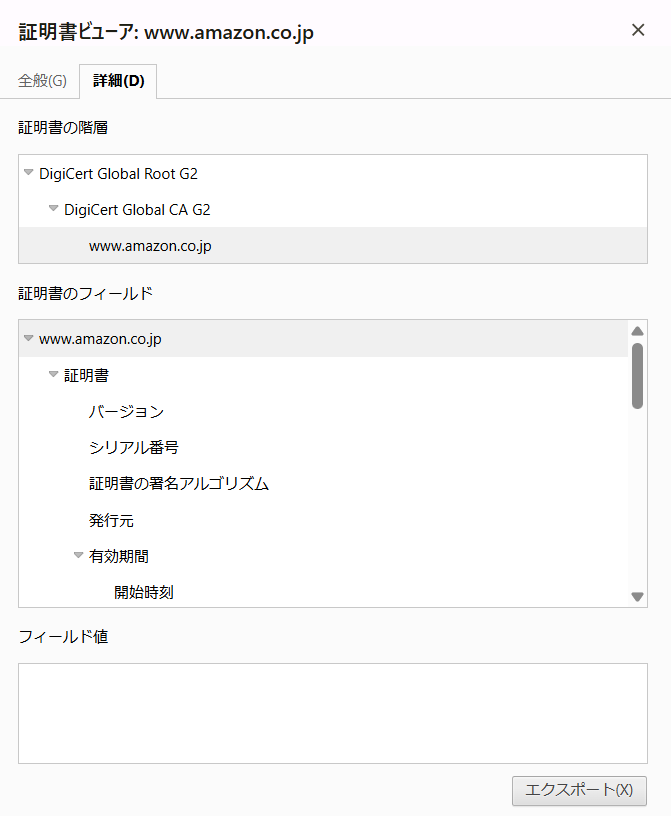

以下は Amazon.co.jp のSSL証明書チェーンの一部を Chromeで見たときの画面です。

▼ 上部:証明書の階層(証明のパス)

DigiCert Global Root G2

└ DigiCert Global CA G2

└ www.amazon.co.jp

これは、「www.amazon.co.jp」が使っているSSL証明書が、次のような信頼のチェーンに基づいていることを示しています:

-

ルート証明書:

DigiCert Global Root G2

→ OS(Windows)が信頼している、最上位のCA -

中間証明書:

DigiCert Global CA G2

→ Amazonの証明書を発行した「橋渡し役」 -

サーバ証明書:

www.amazon.co.jp

→ AmazonのWebサーバに使われている証明書(これがHTTPSの対象)

▼ 下部:「DigiCert Global Root G2」の詳細

ここでは、選択されている ルート証明書 の詳細が表示されていて:

- バージョン:証明書のバージョン(たいてい v3)

- シリアル番号:その証明書固有の番号

- 署名アルゴリズム:署名の種類(例:SHA256RSA)

- 発行元:DigiCert 自身(自己署名です)

- 有効期間の開始日:いつから有効か

✅ この証明書が意味すること

- この Amazon サイトは、DigiCert が発行した正当なSSL証明書を使っている

- Chromeは、Windowsの証明書ストアにある「DigiCert Global Root G2」が信頼されているので、この通信も安全と判断している

- これはごく一般的で正当な証明書チェーンです

✅ Chromeで見られる証明書情報(主なポイント)

▼ 見る流れ

- アクセスしたサイトで🔒鍵アイコンをクリック

- 「接続は保護されています」など → 「証明書は有効です」をクリック

- 「証明書ビューア」が開く(=スクショの画面)

▼ 証明書ビューアでチェックできること

| タブ | 内容 | 見るべきポイント |

|---|---|---|

| 全般 | 簡単な概要 | 発行先、発行者、有効期限 |

| 詳細 | フィールドごとの詳細情報 | サブジェクト名、拇印、署名アルゴリズムなど |

| 証明のパス | 証明書チェーン | どのルートCAに基づいて信頼されているか(重要!) |

👉 さっきの画像は「詳細」タブ + 「証明のパス」セクション

→ これは証明書の信頼のルートや中間を確認するための超重要な画面です。

🧠 補足Tips:もっと詳しく見るなら…

- 「詳細」タブのフィールド一覧で

→Subject(発行先)、Issuer(発行者)、Validity(有効期限)、Thumbprint(拇印)などが確認できます - 「証明のパス」タブではルート証明書からサーバ証明書までの信頼チェーンの構造が視覚的にわかる

- エクスポートしてから

opensslや他のツールで解析することも可能(高度だけど可能)

🔐 整理:証明書を確認する目的によって…

| 目的 | 見る場所 |

|---|---|

| サイトが本当に正当な運営元か確認したい | 全般タブ・詳細の「発行先」「拇印」 |

| なぜブラウザが信頼してるのか知りたい | 証明のパス(ルート証明書の確認) |

| SSL証明書の有効期限を知りたい | 全般タブ or 詳細タブの有効期間 |

| 独自CAや社内証明書が使われているか確認したい | 発行者・証明のパスをチェック |

📝 振り返り・まとめ

今回は、ChromeでアクセスしたWebサイトの証明書を確認する方法から、そのルート証明書がWindowsに信頼されているかどうかを調べる手順、そして証明書を確認すべき具体的なシチュエーションまでを整理してみました。

普段あまり意識しない「証明書」ですが、通信の安全性を確認したり、エラーの原因を探ったり、セキュリティの観点から非常に重要な役割を担っています。

特に企業ネットワークや開発環境では、独自の証明書が絡むことも多く、「証明書を正しく見る力」=トラブルシューティング力とも言えます。

何かおかしいな?と思ったら、ぜひ一度証明書をのぞいてみてください。

「🔒」の奥にある情報が、意外とヒントになるかもしれません。

✨ お願い

この記事が役立ったら、いいねやストックいただけると嬉しいです!

参考になりそうな文献

これ1冊で丸わかり 完全図解 セキュリティー入門

SSL/TLS徹底入門: わかりやすい図解解説 インターネット技術

サーバ/インフラエンジニアの基本がこれ1冊でしっかり身につく本

主のコンテンツ

Active Directoryの基礎※ハンズオン形式

Active Directoryの基礎 グループポリシー編※ハンズオン形式

情シスヘルプデスク入門※一部ハンズオン形式

X

Youtube