CLI関係

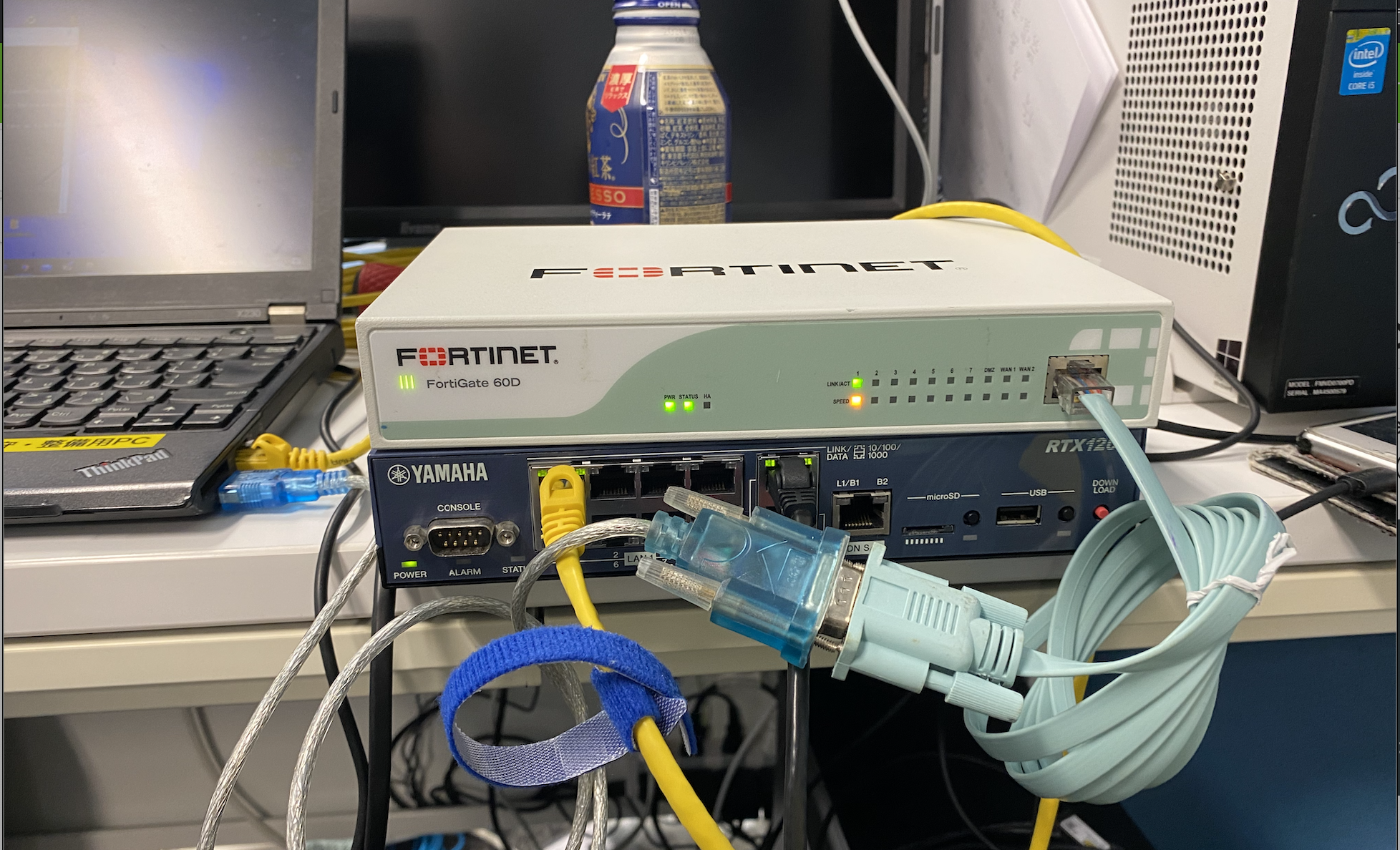

前面にあるconsoleポートにシリアルケーブルを接続しパソコンと接続を行います。

各階層について

Fortigateは、"config"階層、"edite"階層、"set"階層の3階層あり、

"config"→"edite"→"set"と下って行って各設定を実施。

本体へのログインコマンド

シリアルケーブルを接続し、TeraTermやハイパーターミナルなどからアクセスします。

初期ID「admin」、パスワード「(無し)」を入力します。

FGTXXXXXX login: admin

Password:

Welcome !

※初期設定ではホスト名(FGTXXXXXX)はシリアル番号になっています。

工場出荷時への戻しコマンド

# execute factoryreset

各インターフェースに設定されているIPアドレス等を確認する

Fortiagte-01 # config system interface ←"system interface"階層に移動。

Fortiagte-01 (interface) # show ←設定内容確認。

※今回は工場出荷にした状態で行なったので"internal"のIPが192.168.1.99になっています。

FGT60D4Q16079122 (interface) # config system interface

FGT60D4Q16079122 (interface) # show

config system interface

edit "dmz"

set vdom "root"

set ip 10.10.10.1 255.255.255.0

set allowaccess ping https http fgfm capwap

set type physical

set role dmz

set snmp-index 1

next

edit "wan1"

set vdom "root"

set mode dhcp

set allowaccess ping fgfm

set type physical

set role wan

set snmp-index 2

next

edit "wan2"

set vdom "root"

set mode dhcp

set allowaccess ping fgfm

set type physical

set role wan

set snmp-index 3

next

edit "modem"

set vdom "root"

set mode pppoe

set type physical

set snmp-index 4

next

edit "ssl.root"

set vdom "root"

set type tunnel

set alias "SSL VPN interface"

set snmp-index 5

next

edit "internal"

set vdom "root"

set ip 192.168.1.99 255.255.255.0

set allowaccess ping https ssh http fgfm capwap

set type hard-switch

set stp enable

set role lan

set snmp-index 6

next

end

工場出荷状態のログイン

※工場出荷設定でこの作業を行うことを想定しています。

背面のLANポートの1~7の間にLANケーブルをさしてパソコンと接続を行う。

初期化された状態であれば、DHCPでIPアドレスが自動で割り当てられます。

PCのブラウザからhttps://192.168.1.99/へアクセスします。

httpの場合はhttpsにリダイレクトされます。

正しい証明書が無いので、「この接続ではプライバシーが保護されません」と怒られます。

ID、パスワードを入力します。

※初期ID「admin」、パスワード「(無し)」を入れます。

ログインが成功し、ダッシュボード画面が表示されます。

ただ、初期化された直後は、英語のままなので システム > 設定 > 言語を日本語に変えることで日本語にすることがきます。

FortiGate トランスペアレントモードの設定

トランスペアレントモードとは?

FortiGateでは「NATモード」と「トランスペアレント(透過)モード」の2つのモードがあります。

今回はトランスペアレントモードを使いました。トランスペアレントモードとは、すでに構築済みのネットワーク環境にそのままFortiGateを導入することができます。

トランスペアレントモードへの設定

OSバージョン5.4からはWEB管理画面には項目がなく、コマンドラインからのみ「トランスペアレントモード」に変更ができます。

FortiGateの初期設定では下記のように「NATモード」になっています。

FortiGateの「CLIコンソール」から下記のコマンドを入力します。

# config system settings

(settings) # set opmode transparent

(settings) # set manageip 192.168.100.10 255.255.255.0

(settings) # set gateway 192.168.100.1

(settings) # end

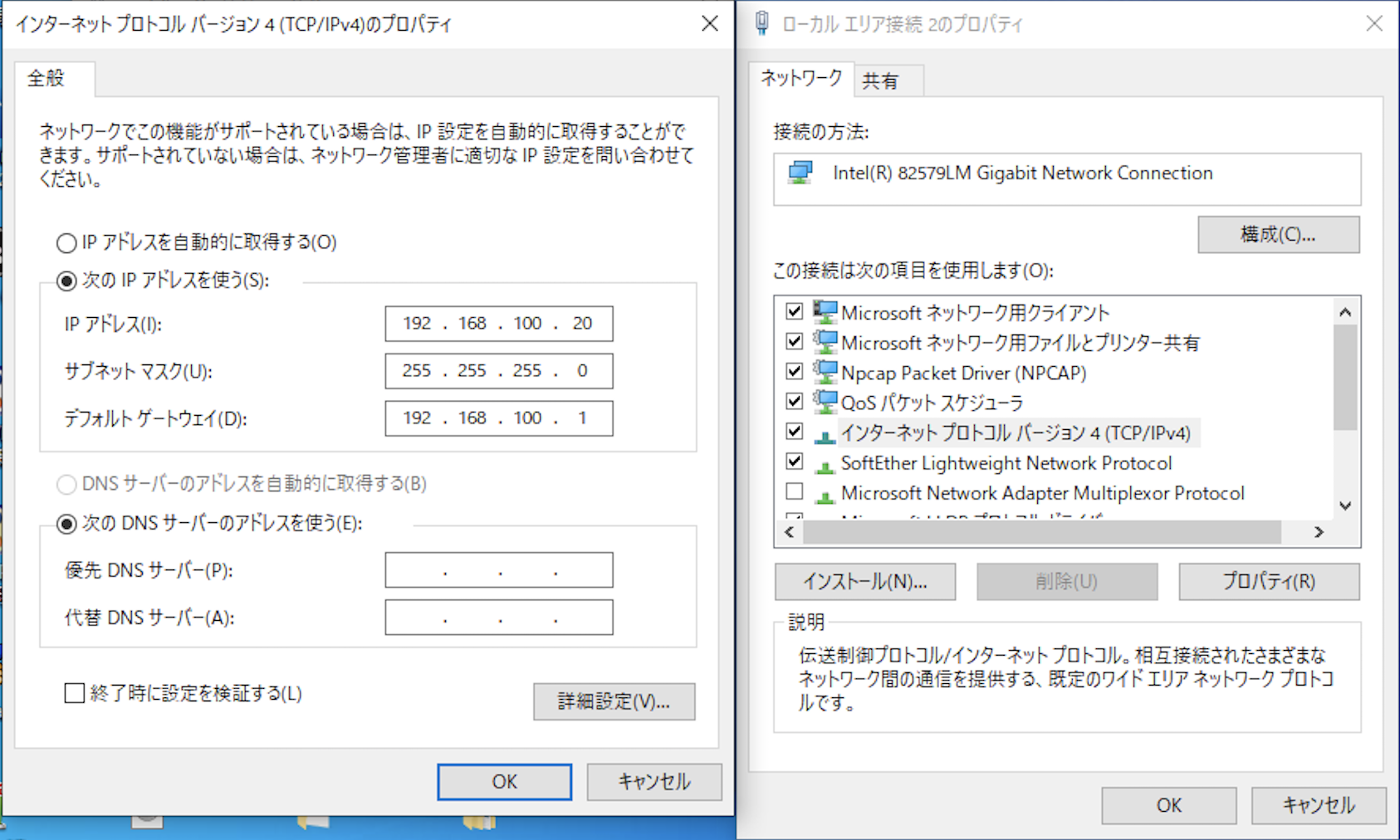

トランスペアレントモード後のPC接続

FortiGateの初期設定は「DHCPサーバ」が有効になっており、接続するパソコンのIPアドレスは自動取得可能ですが、FortiGateを「トランスペアレントモード」に設定するとFortiGateの「DHCPサーバ」は無効になるので動作モードが切り替わるタイミングで接続できなくなります。

PC側でネットワークアダプターのプロパティーを開き、IPアドレスは一時的に固定IPアドレスを使って設定します。

今回はPCのIPアドレスを192.168.100.20に設定をしています。

ブラウザで再度設定した(Fortigateの)IPアドレス192.168.100.10にアクセスし、管理画面のダッシュボードから確認するとモードがトランスペアレントモードと表示されます。

FortiGate トランスペアレントモードでDHCPサーバーからPCにIPアドレスが割り当てができるようにする設定

トランスペアレントモードのForitiGateのデフォルト設定ではAPRを除く全てのブロードキャストトラフィックが遮断さレルようになっています。

これによりDHCPのトラフィックも遮断されるため、DHCPサーバーとPC間にFortiGateを挟む場合、別途設定を行なっていきます。

ブロードキャストトラフィックを許可するコマンド

コマンドを実行する方法は2通りあります。

1.ダッシュボード画面からコマンドを打つ場合

FortiGate Web管理画面の右上に存在する「>_」のように表記されている箇所をクリックし「CLIコンソール」を開く。

2.シリアルコンソールからの場合

前面にあるconsoleポートにシリアルケーブルを接続しパソコンと接続を行い、TeraTermやハイパーターミナルなどからアクセスしコマンドを入力します。

CLIコンソールで下記ののコマンドを実行します。

# config system interface

(interface) # edit wan1

(wan1) # set broadcast-forward enable

(wan1) # next

(interface) # edit internal

(internal) # set broadcast-forward enable

(internal) # end

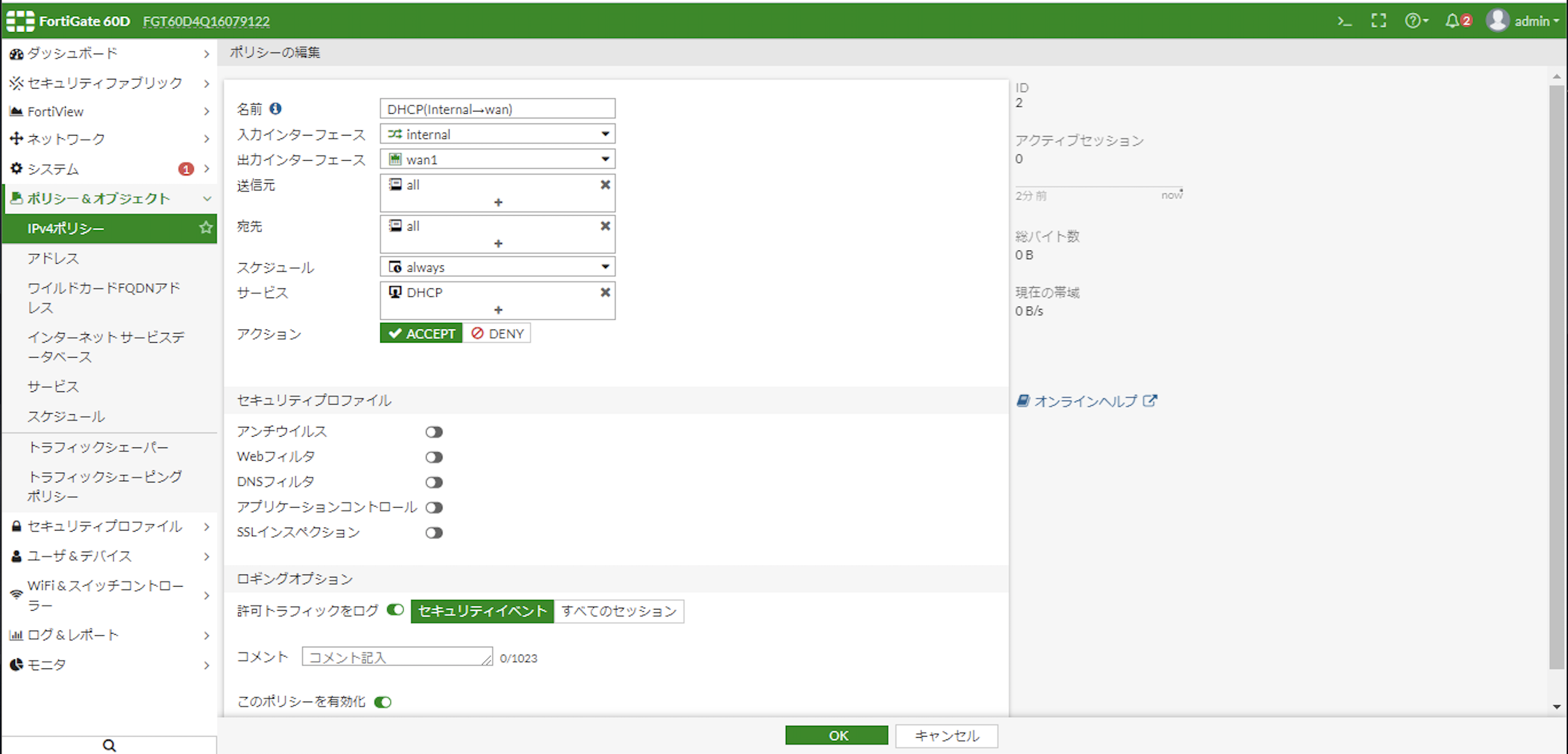

ポリシーでDHCPプロトコルを許可する

左メニューの ポリシー&オブジェクト > IPv4ポリシー をクリック。

双方向のIPv4ポリシーに、DHCPプロトコルの許可設定を追加します。

・lan → wan1 のポリシーの設定

| 設定項目 | 設定内容 |

|---|---|

| 名前 | (任意の名前に設定) |

| 着信インターフェース | internal |

| 発信インターフェース | wan1 |

| 送信元 | all |

| 宛先 | all |

| スケジュール | all |

| サービス | DHCP |

| アクション | ACCEPT |

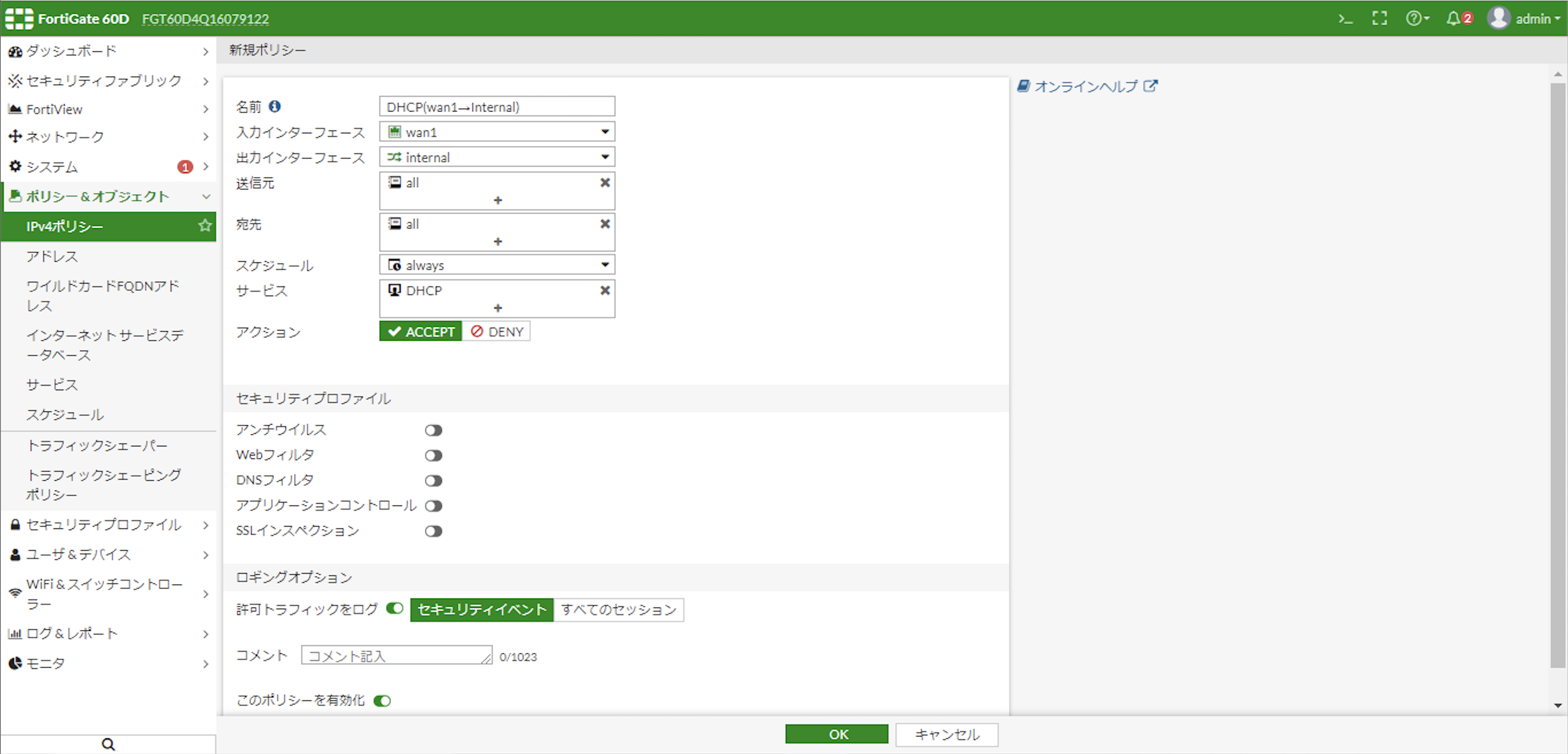

・wan1 → lan のポリシーの設定

| 設定項目 | 設定内容 |

|---|---|

| 名前 | (任意の名前に設定) |

| 着信インターフェース | wan1 |

| 発信インターフェース | internal |

| 送信元 | all |

| 宛先 | all |

| スケジュール | all |

| サービス | DHCP |

| アクション | ACCEPT |

上記双方向のIPv4ポリシーの設定が完了すると以下のような画面となります。

以上で、トランスペアレントモードでDHCPを割り当てる設定は完了です。実際にDHCPサーバーよりIPアドレスが割り当てられるかご確認しましょう。

参考にさせていただいた記事

・FortigateのCLIコマンド - Qiita

・FortiGateへのアクセス : FortiGateの設計/設定ガイド

・新人ブログ Vol.8(Virtual-wire pair)|技術ブログ|C&S ENGINEER VOICE

・FortiGate トランスペアレントモードの設定 - 株式会社ネディア │ネットワークの明日を創る。

・FortiGate トランスペアレントモードでDHCPサーバーからPCにIPアドレスが割り当てる方法 | ちりつもぶろぐ