| クラウド名 | 名前 | 防ぐ驚異の対象 | 必要な機能 | 定義 | 備考 | サービス提供日 | 料金 | SKU | セキュリティレイヤー | メリット | デメリット |

| AWS | なし | "マルウェア、標的型攻撃、機密データの不正な持ち出しから組織を保護するために必要な可視性、制御、脅威検査機能を提供 | |||||||||

| ユーザーIDのなりすまし(Spoofing) | |||||||||||

| データの改ざん(Tempering) | |||||||||||

| ソースの否認(Repudiation) | |||||||||||

| 情報漏洩(Information Disclosure) | |||||||||||

| サービスの拒否(Denial of Service) | |||||||||||

| 特権の昇格(Elevation of Privilege)" | "AWS Shield、 | ||||||||||

| AWS WAF、 | |||||||||||

| Application Load Balancer | |||||||||||

| OpenID Connect (OIDC) 認証 | |||||||||||

| AWS IoT Device Defender | |||||||||||

| Elastic Load Balancing (ELB)/Application Load Balancer (ALB)による負荷分散により、複数のアベイラビリティゾーンとAmazon Elastic Compute Cloud (Amazon EC2) Auto Scalingグループに負荷を分散し、サービスの冗長化と疎結合を実現します。 | |||||||||||

| AWSのSecurity Groupを利用した仮想ファイアウォールでは、インスタンスにセキュリティを移動させ、Webサーバとアプリケーションサーバの両方にステートフルなホストレベルのファイアウォールを提供します。 | |||||||||||

| Amazon Route 53を利用したDNS(Domain Name System)はDNSサービスを提供し、ドメイン管理を簡素化します。 | |||||||||||

| Amazon CloudFrontによるエッジキャッシングにより、顧客へのレイテンシが減少します。 | |||||||||||

| AWS Web Application Firewall(AWS WAF)とAmazon CloudFrontによるエッジセキュリティは、XSSやSQLインジェクションなどの悪意のあるトラフィックをお客様が定義したルールでフィルタリングします。 | |||||||||||

| AWS Shieldを利用した分散型サービス拒否(DDoS)攻撃対策は、一般的に悪用されるネットワーク層やトランスポート層に対するDDoS攻撃からインフラを自動的に保護します。" | "・Microsoft社が提唱した脅威分析モデルSTRIDEの要素を取り入れています。以下の6種類に脅威を分類し、それぞれに対応する機能を搭載して社内ネットワークへの影響を最小化しています。 | ||||||||||

| ・さまざまなパブリックネットワークとプライベートネットワークを介してAWS マネジメントコンソールを使用する、または AWS API を安全な方法で呼び出す" | |||||||||||

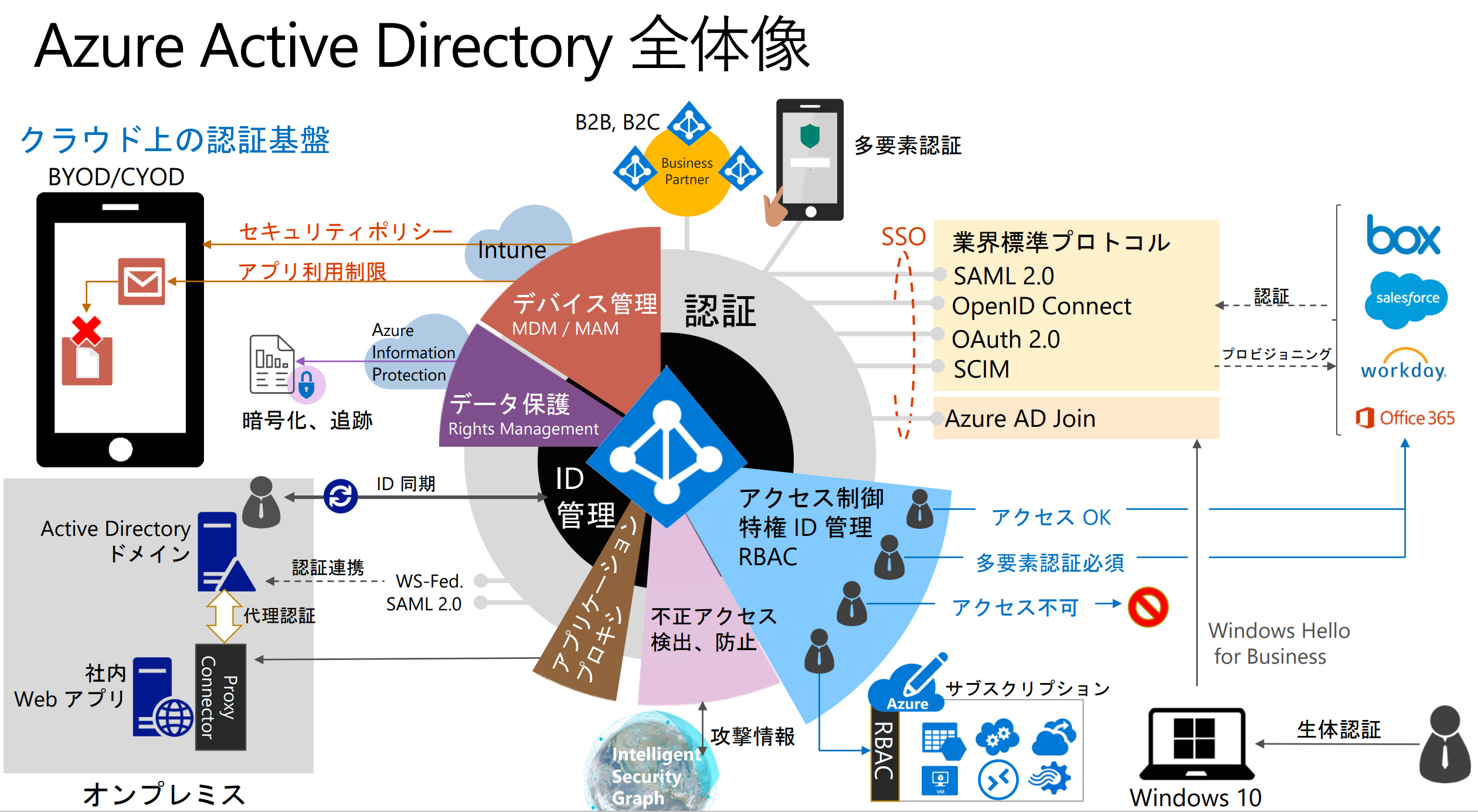

| Azure | なし | 不正な外部からのアクセスの侵入 | "Azure Active Directory (Azure AD) : | ||||||||

| シングル サインオン | |||||||||||

| 条件付きアクセス | |||||||||||

| 統合認証基盤 | |||||||||||

| Azure Sentinel: | |||||||||||

| SIEMとSOARを組み合わせたソリューション | |||||||||||

| クラウド規模でのデータの収集と脅威の検出(SIEM) | |||||||||||

| セキュリティオーケストレーション自動応答(SOAR)" | Azure Active Directoryの機能を利用し、条件付きアクセスポリシーを活用することでユーザー、デバイス、場所、およびセッションのリスクに基づき動的にアクセス制御を行います。 | "ユーザー認証を簡略化できる | |||||||||

| 精度の高い脅威検出とインシデントへの迅速な対応" | Azure Sentinelは費用がかかるので、セキュリティに相当力を入れてないと導入は難しい | ||||||||||

| GCP | BeyondCorp Enterprise(旧BeyondCorp Remote access) | "通常のChromeブラウザーの機能も高めた。具体的にはフィッシング攻撃に使われている危険なURLを判定してアクセスさせなくする機能やマルウエアスキャン機能を強化した。 | |||||||||

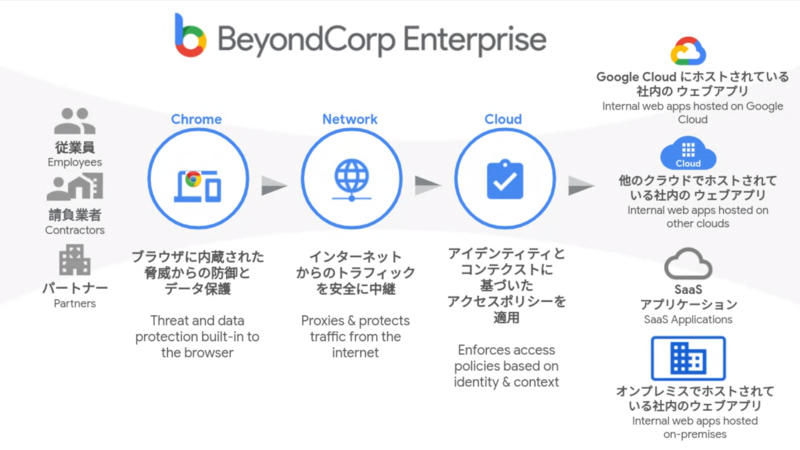

| さらにChromeブラウザーを使ったデータのアップロード・ダウンロードをシステム管理者が制御できるようにするDLP(情報漏洩防止)機能や、エンドユーザーによるWebアクセスやファイルのダウンロードの状況をリポートする機能なども追加した" | "BeyondCorp Enterpriseは「アイデンティティー認識型プロキシー(IAP)」をクラウドのサービスとして提供するもの | ||||||||||

| Chromeブラウザーを使ったエンドユーザー保護機能を追加することで「エンド・ツー・エンドかつリアルタイムのセキュリティー対策を実現できるようになった」" | " | ||||||||||

| VPN(仮想私設網)を使わずに社外から業務アプリケーションへ安全にアクセスできるサービス | |||||||||||

| 2020年4月から提供されている「BeyondCorpリモートアクセス」を拡張して、置き換えるサービス | |||||||||||

| ポイントは以下の3点 | |||||||||||

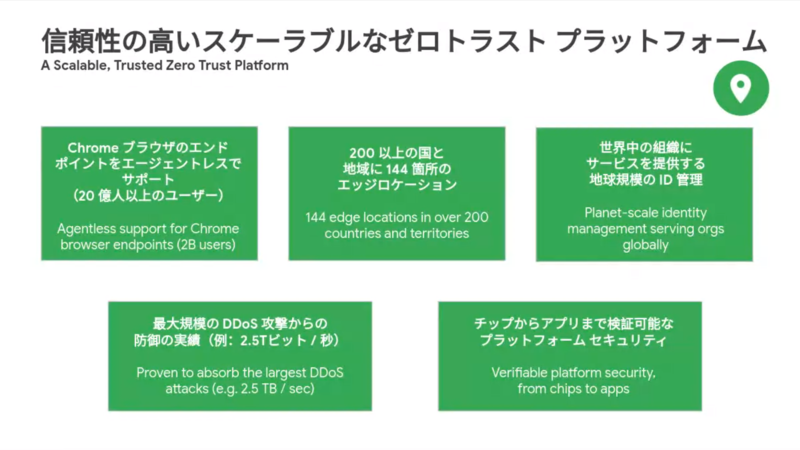

| 「ゼロトラストネットワーク」の部分は、BeyondCorpリモートアクセスと共通となる。2要素認証などのGoogleで実績のある認証や、エージェントレス、Googleのネットワークは200以上の国と地域と144カ所のエッジロケーション、DDoS攻撃からの防御の実績、チップからアプリまで検証可能なプラットフォームセキュリティなどをCaccia氏は挙げた。 | |||||||||||

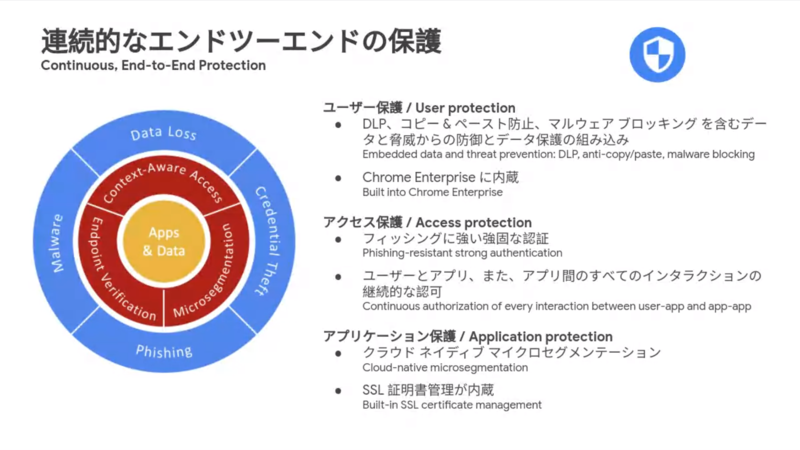

| 「エンドツーエンドの保護」としては、BeyondCorpリモートアクセスのアクセス保護の機能に加え、企業や組織向けChromeの「Chrome Enterprise」を使ったユーザー保護に対応する。具体的には、DLP(Data Loss Prevention、情報漏えい防止)やコピー&ペースト防止、マルウェアの検知&ブロックを含む、脅威からの防御とデータ保護を提供する。 | |||||||||||

| また、アプリケーション保護にも対応。万一、1つのアプリケーションに侵入されてもほかのアプリケーションへの展開を防止する「マイクロセグメンテーション」による保護や、Google Trust ServicesによるSSL証明書の提供などが含まれる。 | |||||||||||

| 「オープンなエコシステム」としては、BeyondCorp Allianceパートナー企業によるサードパーティー製品との連携にも対応する。「どこからでも、どの企業でも使えるようにするには、プラットフォームとしてターンキーのソリューションが必要だ」とSunil氏は説明する。具体的には、CrowdStrikeやTaniumなどからのシグナルを受けることや、CitrixやVMwareのVDIへのアクセス、Palo Alto NetworksやSymantecへの対応、Deloitteによるインテグレーションを氏は例に挙げた。" | 「コロナ禍が始まった時期に、BeyondCorpの製品化の最終段階だった。そこで機能の一部をBeyondCorpリモートアクセスとして先にリリースした。今度はフルのBeyondCorp Enterpriseを提供する」(同日オンラインで開催された記者説明会) | 2021年1月26日(米国時間) | 非公開?(6ドル) | L7、HTTPS |

ソース

AWS

AWSでのゼロトラストの構築とは?活用事例やポイントを解説します | 情シスのミカタ (locked.jp) https://locked.jp/blog/zero-trust-with-aws/

AWS上でどのようにゼロトラストアーキテクチャを考えていくか | Amazon Web Services ブログ https://aws.amazon.com/jp/blogs/news/how-to-think-about-zero-trust-architectures-on-aws/

ゼロトラストアーキテクチャ: AWS の視点 | Amazon Web Services ブログ https://aws.amazon.com/jp/blogs/news/zero-trust-architectures-an-aws-perspective/

AWS環境向けのゼロトラストアクセスと相互接続 | プロセキュ! (mbcnet.org) https://mbcnet.org/zero-trust-access-for-aws/#Amazon

Azure

ゼロ トラスト セキュリティ (microsoft.com) https://www.microsoft.com/ja-jp/security/business/zero-trust

マイクロソフト、ゼロトラストに向け年内に「Azure Sentinel」提供 | TECH+ (mynavi.jp) https://news.mynavi.jp/article/20190806-872898/

ゼロトラストネットワークの実現に向けて - 富士通 (fujitsu.com) https://www.fujitsu.com/jp/solutions/business-technology/security/secure/column/201902-1/

いま注目される「ゼロトラスト」を正しく理解するための5つのポイント: マイクロソフトソリューション | NEC https://jpn.nec.com/solution/mssolutions/eventreport/20210127_01.html

Zero Trust Deployment Center | Microsoft Docs https://docs.microsoft.com/ja-JP/security/zero-trust/

マイクロソフトが提供するゼロトラストを実現するための製品を解説! | 情シスのミカタ (locked.jp) https://locked.jp/blog/microsoft-zero-trust-solution/

GCP

グーグルがゼロトラスト製品「BeyondCorp Enterprise」発表、Chromeでユーザー保護 | 日経クロステック(xTECH) (nikkei.com) https://xtech.nikkei.com/atcl/nxt/news/18/09522/#:~:text=BeyondCorp,Enterprise%E3%81%AF%E3%80%8C%E3%82%A2%E3%82%A4%E3%83%87%E3%83%B3%E3%83%86%E3%82%A3%E3%83%86%E3%82%A3%E3%83%BC%E8%AA%8D%E8%AD%98%E5%9E%8B%E3%83%97%E3%83%AD%E3%82%AD%E3%82%B7%E3%83%BC%EF%BC%88IAP%EF%BC%89%E3%80%8D%E3%82%92%E3%82%AF%E3%83%A9%E3%82%A6%E3%83%89%E3%81%AE%E3%82%B5%E3%83%BC%E3%83%93%E3%82%B9%E3%81%A8%E3%81%97%E3%81%A6%E6%8F%90%E4%BE%9B%E3%81%99%E3%82%8B%E3%82%82%E3%81%AE%E3%80%82I

Google、ゼロトラストセキュリティサービス「BeyondCorp Enterprise」を一般提供開始 - クラウド Watch (impress.co.jp) https://cloud.watch.impress.co.jp/docs/news/1303151.html

BeyondCorp Enterprise: より安全なコンピューティング時代の到来 | Google Cloud Blog https://cloud.google.com/blog/ja/products/identity-security/introducing-beyondcorp-enterprise

料金 | BeyondCorp リモート アクセス | Google Cloud https://cloud.google.com/beyondcorp-enterprise/pricing

| 製品名 | ライセンス購入 | 料金 | パートナー企業(サードパーティー)との連携 | ID管理(IDaas) | |

|---|---|---|---|---|---|

| GCP | BeyondCorp enterprise | 有 | $6+オンプレミスとの接続はGKEの利用料 | 〇 | Cloud identity |

| Azure | 無 | 無 | 不明 | 〇 | Azure AD |

| ZPA | Zscaler | 有 | 〇 | 独自の認証基盤ではなく、他社の認証基盤を連携する | |

| AWS | 無 |

【セキュリティ機能】

| ユーザー認証 | アクセス制御 | 不審なURLへのアクセス防止 | ダウンロードするファイルのスキャン | DLP | 自動化 | DDOS対策 | 多要素認証 | フィッシング対策 | マルウェアブロッキング | 攻撃にあったPCからの被害拡大防止 | エージェントのインストール | |

|---|---|---|---|---|---|---|---|---|---|---|---|---|

| GCP | 〇 | 〇 | 〇(ブラウザから) | 〇 | 〇 | 〇 | 〇 | 〇 | 〇 | 〇 | 〇 | なし |

| Azure | 〇 | 〇 | 〇(メールに記載時) | 〇(メールに添付時) | 〇 | 〇(インシデント発生時の調査自動化) | 〇 | 〇 | 〇 | 〇 | 〇 | intune |

| ZPA | 〇 | 〇 | 〇 | 〇(設定ミスの自動修正) | 〇 | 〇 | 〇 | 〇 | ||||

| AWS |

【メール保護】

| 悪意のあるURLの保護、 | ウイルス保護、 | 詐欺メールからの保護、 | 組織への脅威侵入状況の可視化、 | インシデント発生時の調査自動化、 | 標的がt攻撃によるユーザーの教育。 | |

|---|---|---|---|---|---|---|

| GCP | 〇 | 〇 | 〇 | 〇 | 〇 | 〇 |

| Azure | 〇 | 〇 | 〇 | 〇 | 〇 | 〇 |

| ZPA | ||||||

| AWS |

| デバイス管理 | ID保護(IMS) | セキュリティ監視機能 | app to appのセキュリティ | 導入までの期間 | ||

|---|---|---|---|---|---|---|

| GCP | 〇 | 〇 | 最短で1か月 | ブラウザベースになるので、ChromeEnterpriseを導入しないとセキュリティ機能が格段に落ちる | ||

| Azure | 〇 | 〇 | 〇 | TeamsやMSツールをベースに考える | ||

| ZPA | 〇 | 〇(端末監視、経路監視、ユーザー、アプリ、場所に基づくDXスコアでユーザの体感を定常的に可視化) | 〇 | 1年~1年半 | 導入から運用までがっつり入ってくれる | |

| AWS |

【Azure】

「Microsoft 365 でゼロトラストを前提としたリモートワーク / セキュリティ 対策を実現しませんか」を視聴して。

| 切り口 | 内容 | ||

|---|---|---|---|

| 認証基盤 | azure ad | ||

| デバイス管理 | intune | ||

| 侵害状況 | ms defender for endpoint | ||

| メール保護 | ms defender for office365 | ||

| SBの対応範囲 | ライセンスサポート、セキュリティ監視運用、1、自動化システムの初動対応、2、アナリストによる分析・対処 セキュリティリスクに対応する | ||

| 攻撃する側のコスト | 低価格化しているので、攻撃も多くなってきた | ||

| ネットワークベンダー | 32社 f5 checkpointなど | ||

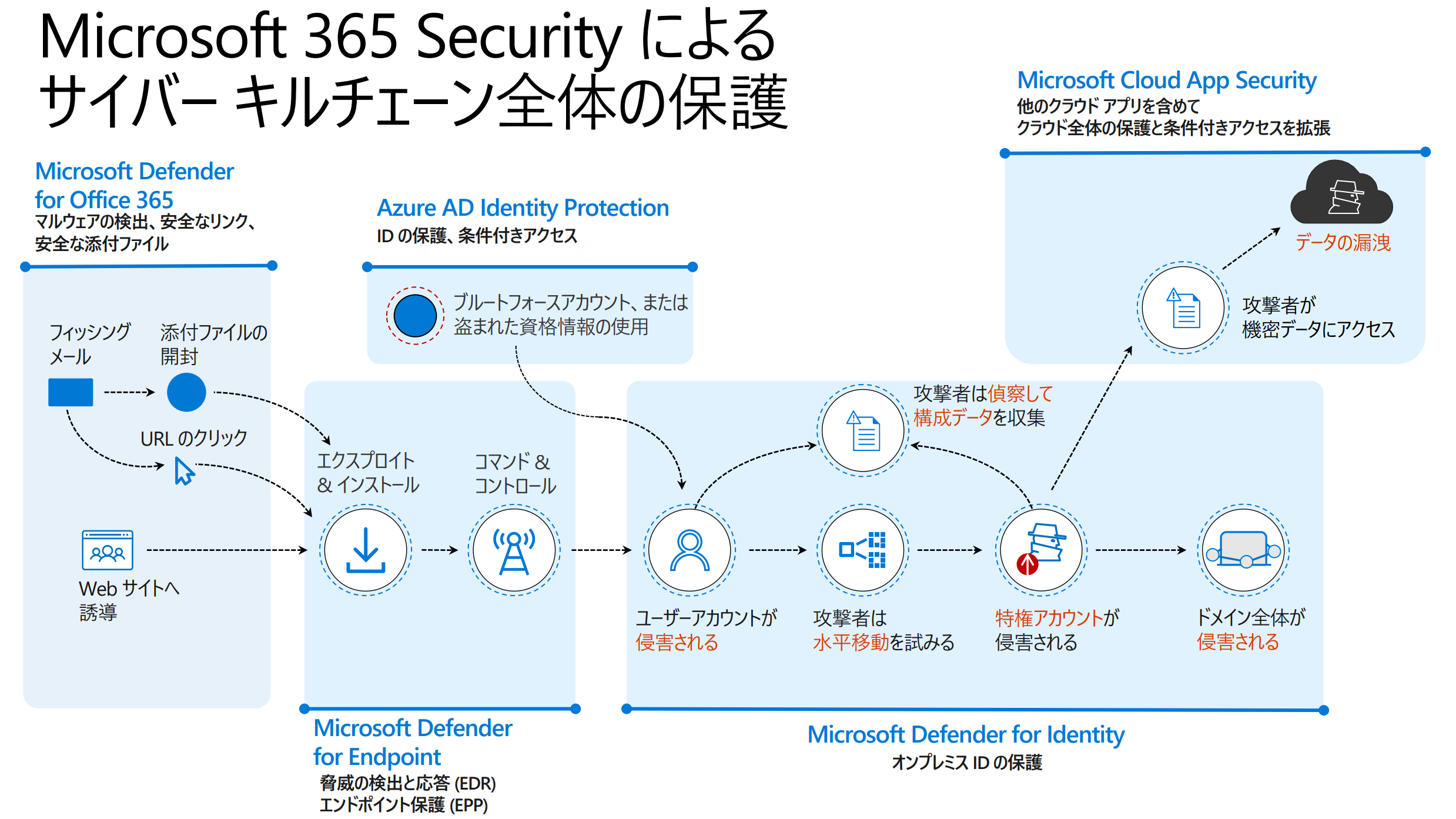

| セキュリティ機能 | m365のAzureADが中心。条件付きアクセス。多要素認証。パスワードリセットの要求。ユーザー、デバイス、場所、クライアントアプリ。 | ||

| 適用可能範囲 | 社内オンプレアプリにも適用可能 | ||

| 外部リスク対策、内部リスク対策 | ダウンロードした資料の11ページ | ||

| どうやって脅威を対処しているか(サイバーキルチェーン) | ダウンロードした資料の12ページ | ||

| メール保護 | ms defender for office365のみで対応。safe atachment | safe links | anti-phising→悪意のあるURLの保護、ウイルス保護、詐欺メールからの保護、組織への脅威侵入状況の可視化、インシデント発生時の調査自動化、標的がt攻撃によるユーザーの教育。 |

| ms defender for endpoint | ダウンロードした資料の21、22ページ。アラート検出と対応(EDR)。定義ファイルで見つけられるウイルスはほとんどない。 | ||

| miter attackの評価 | ダウンロードした資料の23ページ MSは高い | ||

| AzureADの全体像 | SSO(Saml | scimなど)多要素認証、windows10との連携、リアルタイムの不正アクセスの検出、AcriveDirectoryとの連携によるオンプレミスのアクセス、デバイス管理(intuneとの連携、アンドロイド管理)IMS(ID保護) | |

| CloudAppSecurity | Saasをセキュアに。シャドーIT(プロキシなどを利用し、許可されてないアプリへのアクセスをする)の防止、クラウド内のデータ保護、驚異の検知 | ||

| 情報の分類 | 情報の可視化、ラベル付け、暗号化、監視も可能。どのような情報が漏洩してしまったかがわかる。 | ||

| MS社内で実施しているゼロトラスト | IDの確認、デバイスの状況確認、条件付きアクセスポリシー、多要素認証、intuneへの登録が必須 | ||

| ガートナーMagicQuadrant | 3つのポジションでリーダーとなった | ||

| 導入方法 | ゼロトラスト成熟度モデル。無償のゼロトラストアセスメントツールを提供している。段階的な導入。現状評価をする。 | ||

| 無償のワークショップ | https://www.microsoft.com/ja-jp/biz/security/microsoft-365-accelerator.aspx |

【ZPA】

| 切り口 | 内容 |

|---|---|

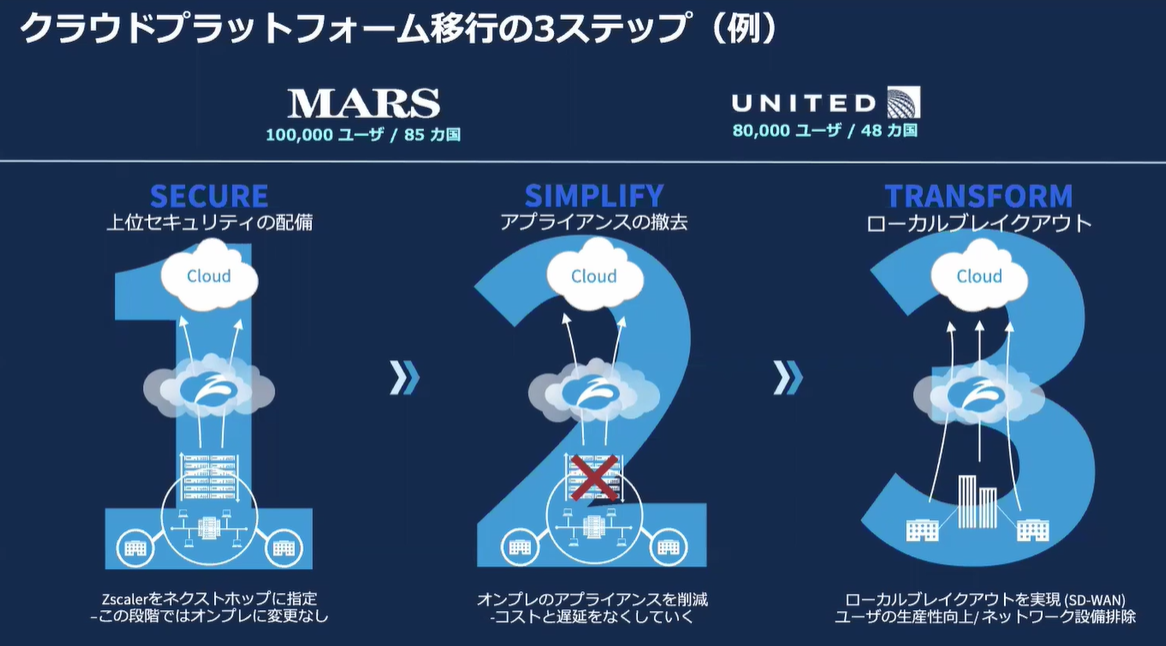

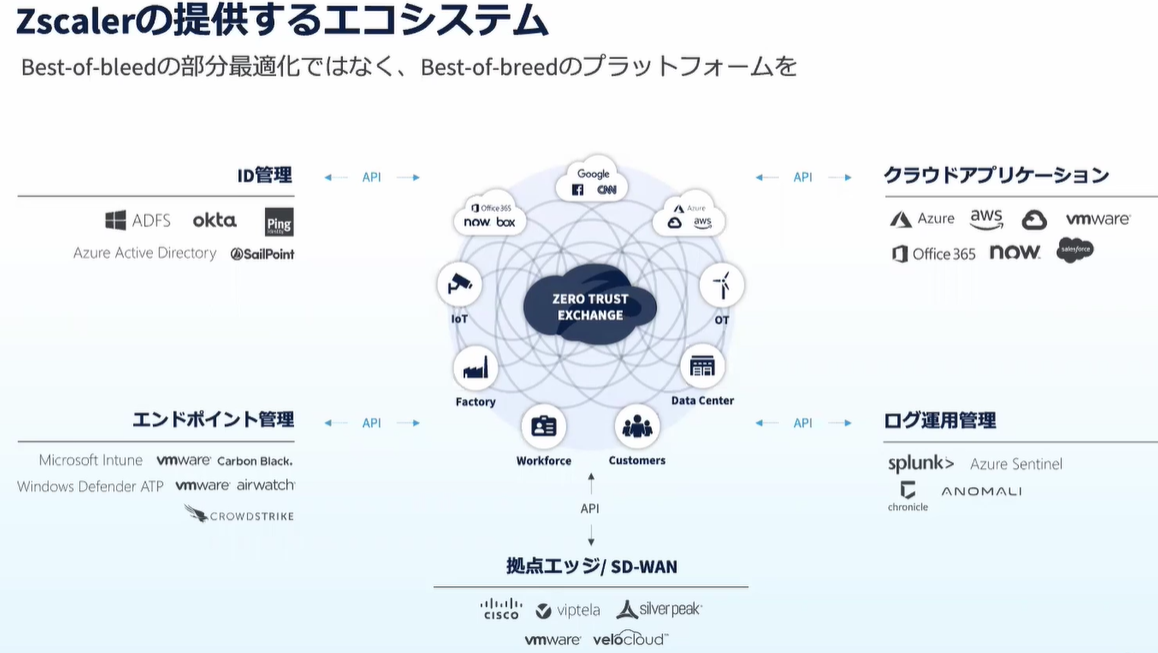

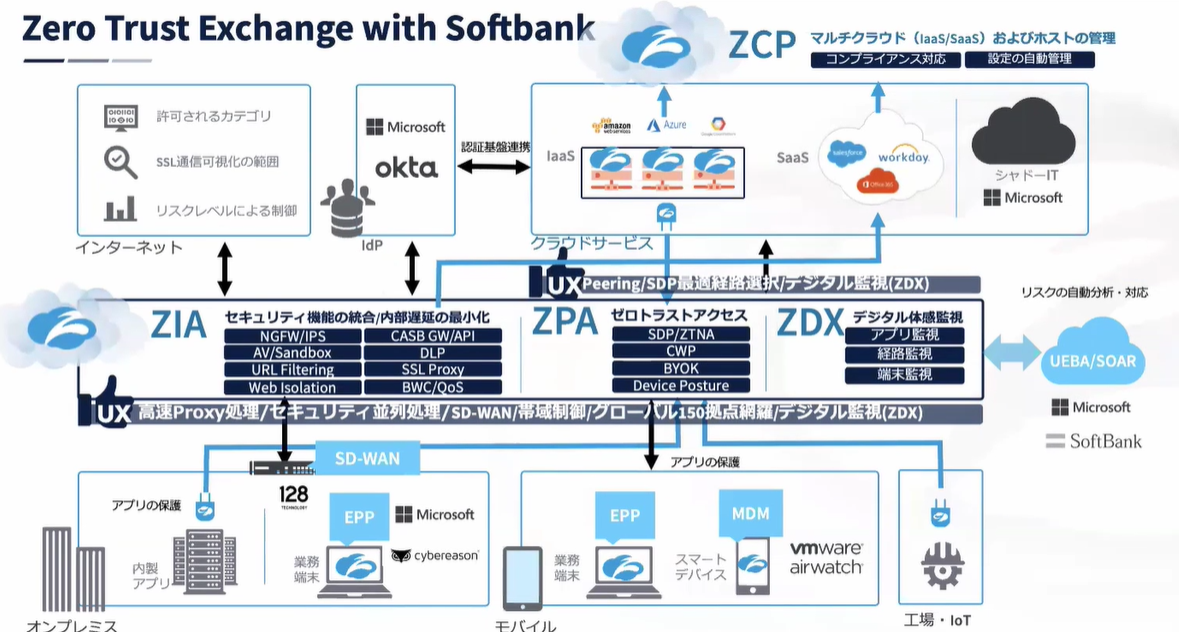

| Zscalerに必要な機能 | Secure web gatewayのZscale internetaccess。SDPのPrismaAccessで構成されている。 |

| 考え方 | app/network/securityの3つをトランスフォーメーションしていく |

| 導入の流れ | 1年から1年半かけて導入していく |

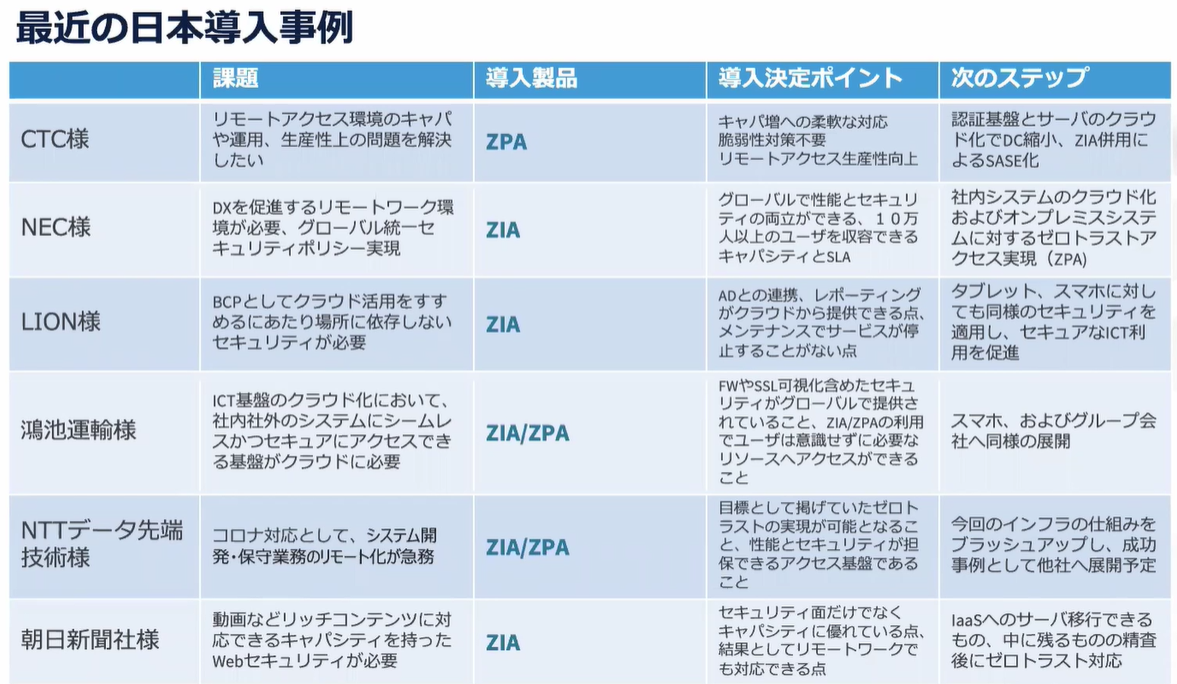

| 最近の事例 | 以下 |

| セキュリティ機能 | CASB、SD-WAN、サイバー攻撃検出(ランサムウェア、ゼロでい、フィッシング)、データ保護、認証、エンドポイント、エッジ、マイクロセグメンテーション、通信の隠蔽、条件付きアクセス、App to Appのセキュリティ |

| ガートナーの評価 | swg mq(CASB、無害化、SASE)にてリーダー |

| データセンター | 大阪にも設置された。世界に150か所。 |

| 監視機能 | ZDX。端末監視、経路監視、ユーザー、アプリ、場所に基づくDXスコアでユーザの体感を定常的に可視化 |

| 自動修正 | ZCP。設定ミスや規約違反の自動修正(CSPM)。AWS、Azure、O365、GCPのセキュリティ、コンプライアンス、リスクの状況を分析し、修正する。Iaas、Paas、コンテナなど対応。 |

【GCP】

| 切り口 | 内容 | 公開日 | ソース | URL |

|---|---|---|---|---|

| どんなセキュリティ機能がある? | BeyondCorp Enterpriseは、Remote Accessの機能に加えてユーザー認証、アクセス制御といった機能も含まれ、Googleが導入しているのと同レベルの“フルバージョン製品”にあたる | 2021/2/1 | Google Cloudがゼロトラスト製品「BeyondCorp Enterprise」国内発表 | https://ascii.jp/elem/000/004/042/4042346/ |

| BeyondCorp enterpriseの戦略 | ゼロトラストネットワークのプラットフォーム戦略をとっていく | 2021/2/1 | Google Cloudがゼロトラスト製品「BeyondCorp Enterprise」国内発表 | https://ascii.jp/elem/000/004/042/4042346/ |

| BeyondCorp enterpriseの戦略 | 「プラットフォームとして、フルスタックで製品が提供できるようにしている。そのため、BeyondCorp Enterpriseのすべてのレイヤーがオープンになっており、第2世代のプラットフォームと言える」 | 2021/1/28 | Google、ゼロトラストセキュリティ「BeyondCorp Enterprise」一般提供 | https://news.mynavi.jp/article/20210128-1676125/ |

| 潜在的なリスクの検知とは | 2021/1/27 | Advanced threat and data protection with BeyondCorp Enterprise and Chrome Enterprise | https://www.youtube.com/watch?v=3R2ok-drabk&feature=emb_logo | |

| レポート機能とは | ソースの2:30くらいからデモが表示される | 2021/1/27 | Advanced threat and data protection with BeyondCorp Enterprise and Chrome Enterprise | https://www.youtube.com/watch?v=3R2ok-drabk&feature=emb_logo |

| 具体的な機能 | 不審なURLへのアクセスを防ぐ。ダウンロードしたファイルもスキャンする。PDFファイルをアップしようとしたとき、保険証の番号などが例えば書かれてたら検知してアップしないようにする | 2021/1/27 | Advanced threat and data protection with BeyondCorp Enterprise and Chrome Enterprise | https://www.youtube.com/watch?v=3R2ok-drabk&feature=emb_logo |

| 具体的な機能 | インターネット向けエンドポイントを対象にパブリック トラスト SSL 証明書ライフサイクル管理を自動化する。 | 2021/1/28 | Google、ゼロトラストセキュリティ「BeyondCorp Enterprise」一般提供 | https://news.mynavi.jp/article/20210128-1676125/ |

| ライセンス購入について | BeyondCorp Enterpriseの利用には、別途ライセンス購入が必要になるが、導入のためのエージェント(ユーザー側の端末にインストールするソフト)は不要。 | 2021/2/1 | Google、「信頼できないネットワーク」を使用して安全に業務遂行する「BeyondCorp Enterprise」の提供開始 | https://securitynews.so-net.ne.jp/news/sec_30420.htmll |

| ライセンス購入について | BeyondCorp Enterpriseの利用には、既存のGoogle Cloud PlatformやGoogle Workspace(旧G Suite)のユーザーでも別途ライセンス購入が必要になる。 | 2021/1/28 | グーグル、ゼロトラストセキュリティの「BeyondCorp Enterprise」提供 | https://japan.zdnet.com/article/35165698/ |

| 導入にかかる期間 | 導入作業は最短1か月。その理由は、エージェントとの情報共有や、社内に満遍なく導入するためのプロセス作りなど、準備に要する時間や作業が削減できるため、導入までの期間は最短一か月 | 2021/2/1 | Google、「信頼できないネットワーク」を使用して安全に業務遂行する「BeyondCorp Enterprise」の提供開始 | https://securitynews.so-net.ne.jp/news/sec_30420.htmll |

| 特徴 | ゼロトラストネットワーク、連続的なエントツーエンドの保護、エコシステムの3つ | 2021/2/1 | Google Cloudがゼロトラスト製品「BeyondCorp Enterprise」国内発表 | https://ascii.jp/elem/000/004/042/4042346/ |

| 特徴① ゼロトラストネットワーク | ゼロトラストネットワークにおいては、既存の他社製品がエージェントをインストールする必要があるのに対し、BeyondCorpではGoogleのWebブラウザ「Chrome(Chrome Enterprise)」を利用することでエージェントレスとしている。そのため、エンドユーザー側で追加のインストールや環境設定は不要。なお現在、Google Chromeブラウザは世界20億台のマシンで使われていると、ポティ氏は強調した。 | 2021/2/1 | Google Cloudがゼロトラスト製品「BeyondCorp Enterprise」国内発表 | https://ascii.jp/elem/000/004/042/4042346/ |

| 特徴② 連続的なエントツーエンドの保護 | 連続的なエンドツーエンドの保護手段として、Chrome(Chrome Enterprise)にデータ損失や情報漏洩を防ぐ機能(DLP)、マルウェアブロッキング機能などを追加している。さらに、ユーザーとネットワーク間の接続に加えてサービス間のセキュリティも担保し、「万が一、一部のユーザーが攻撃被害に遭った場合もそれ以上被害を拡大させない」 | 2021/2/1 | Google Cloudがゼロトラスト製品「BeyondCorp Enterprise」国内発表 | https://ascii.jp/elem/000/004/042/4042346/ |

| 特徴③ エコシステム | パートナー企業がBeyondCorpをゼロトラスト基盤=“ゼロトラストOS”プラットフォームとして拡張できるようにしており、CrowdStrikeやTanium、Citrix Systems、VMware、Palo Alto Networks、Symantecなどとパートナー提携している。これにより、顧客が投資済みのセキュリティ製品との連携も可能となる。なお、ゼロトラストへの移行において必要となるシステム統合では、Deloitte、Sadaをパートナーとしている。 | 2021/2/1 | Google Cloudがゼロトラスト製品「BeyondCorp Enterprise」国内発表 | https://ascii.jp/elem/000/004/042/4042346/ |

| エッジロケーションであることの意味 | エージェントレスでの容易な導入のために、20億台のコンピューターにインストールされているChromeブラウザーを基軸にしたと説明する。同ブラウザーは、多要素認証やマルウェア/フィッシング対策などのセキュリティ機能が組み込まれているためだというこれに、Googleのネットワークを組み合わせることで、ゼロトラスト型セキュリティサービスを構築した。「Googleのインフラは、例えば、2.5TbpsのDDoS(分散型サービス妨害)攻撃にも耐えることができる。クラウドネイティブなマイクロセグメンテーションを構成し、万一の侵害にも拡大を阻止できる。SSL証明書の管理を組み込んでいる」と特徴を挙げた。 | 2021/1/28 | グーグル、ゼロトラストセキュリティの「BeyondCorp Enterprise」提供 | https://news.yahoo.co.jp/articles/24e4a8bc62a3c58c3496e3a34b289241e9581c0ee |

| パートナーとの連携の仕組みについて | 具体的には、セキュリティベンダーのCrowdStrikeやTanium などのパートナーの製品からのシグナルを組み込み、ユーザーがアクセス ポリシーを構築する時に利用可能にする。また、デスクトップ仮想化製品を提供するCitrixやVMwareなどのパートナーのサービスに統合できる。 | 2021/1/28 | Google、ゼロトラストセキュリティ「BeyondCorp Enterprise」一般提供 | https://news.nicovideo.jp/watch/nw8854981 |

| パートナーエコシステム | 今後の機能拡大を含めた対応を導入支援パートナーがサポートしていく。複数 の 企業 が商品開発や事業活動などでパートナーシップを組み、互いの技術や資本を生かしながら、開発業者・代理店・販売店・宣伝媒体、さらには消費者や社会を巻き込み、 業界 の枠や国境を超えて広く共存共栄していく仕組み。 | 2021/1/28 | グーグル、ゼロトラストセキュリティの「BeyondCorp Enterprise」提供 | https://japan.zdnet.com/article/35165698/ |

| 使用するブラウザについて | 「Microsoft Edge」などChroniumベースで開発されているWebブラウザも機能的には同等だが、BeyondCorp Enterpriseの利用にはライセンスが必要。また、非Chroniumベースの「Mozilla Firefox」でも、BeyondCorpのネットワークアクセス制御などの機能は利用できるが、Chromeが備えるデータ保護などの機能は利用できないためChromeに優位性がある。 | 2021/2/1 | Google Cloudがゼロトラスト製品「BeyondCorp Enterprise」国内発表 | https://ascii.jp/elem/000/004/042/4042346/ |

| ブラウザを基軸にした理由 | エージェントレスでの容易な導入のために、20億台のコンピューターにインストールされているChromeブラウザーを基軸にしたと説明する。同ブラウザーは、多要素認証やマルウェア/フィッシング対策などのセキュリティ機能が組み込まれているためだという。 | 2021/1/28 | グーグル、ゼロトラストセキュリティの「BeyondCorp Enterprise」提供 | https://news.yahoo.co.jp/articles/24e4a8bc62a3c58c3496e3a34b289241e9581c0e |

| BeyondCorp Enterpriseの提供に合わせて強化された機能について | BeyondCorp Enterpriseの提供に合わせて、通常のChromeブラウザーの機能も高めた。具体的にはフィッシング攻撃に使われている危険なURLを判定してアクセスさせなくする機能やマルウエアスキャン機能を強化した。さらにChromeブラウザーを使ったデータのアップロード・ダウンロードをシステム管理者が制御できるようにするDLP(情報漏洩防止)機能や、エンドユーザーによるWebアクセスやファイルのダウンロードの状況をリポートする機能なども追加した。 | 2021/1/27 | グーグルがゼロトラスト製品「BeyondCorp Enterprise」発表、Chromeでユーザー保護 | https://xtech.nikkei.com/atcl/nxt/news/18/09522/ |

| IAPについて | "リモートアクセスを仲介する手段として、米Googleがクラウド上で運営しているプロキシサーバー「Identity Aware Proxy」(IAP)の仕組みを利用する。 | |||

| プロキシサーバー上では、ユーザー認証(多要素認証)に加えて、アクセス制御のポリシーとして、ユーザーのアクセス環境(端末のIPアドレスや端末の状態など)を判断材料にできる。接続先の業務アプリケーションごとに、どのような条件であればアクセスを許可するかを設定できる。 | ||||

| BeyondCorp Enterpriseでは、プロキシを用いたリモートアクセスに加えて、Webブラウザ「Google Chrome」上でセキュリティ機能を利用できる" | 2021/1/28 | グーグル、VPNを使わないゼロトラスト製品「BeyondCorp Enterprise」を販売 | https://it.impress.co.jp/articles/-/20992 | |

| IAPについて | ユーザーと BeyondCorp によって保護されるリソース間のあらゆる操作において継続的な認可が与えられる。 | 2021/1/28 | Google、ゼロトラストセキュリティ「BeyondCorp Enterprise」一般提供 | https://news.mynavi.jp/article/20210128-1676125/ |

| システムの構成について | Google Chrome(エンドポイント)、ネットワーク、クラウドという3つの層から構成されており、プラットフォームとして提供される | 2021/1/28 | Google、ゼロトラストセキュリティ「BeyondCorp Enterprise」一般提供 | https://news.mynavi.jp/article/20210128-1676125/ |