はじめに

最近参加したwebinerにて、AWS App Runnerというものを知ったため触ってみました。

簡潔にいうと、

コンテナ化されたウェブアプリケーションや API を開発者が簡単かつ迅速にデプロイできるフルマネージド型サービスです

とのことです。

GitHubのソースコードをApp Runner上でビルド&デプロイ、またはECRのビルド済みコンテナイメージがデプロイできます。

webinerではGitHubのソースコードからデプロイを行うデモをしており、同じような手順で試したところ、確かにあっさりとサービスが立ち上がりました。

記事にするほどでもないくらいサクッとできてしまったため、折角なので今回はECRのイメージからのデプロイをやってみました。

また、前々からGithubActionsを触ってみたいと思っており、うまく連携させられるみたいだったため取り入れてみます。

GitHub Actionsとは

CI/CDツールで、「リポジトリに対するプッシュやプルリクエスト」といった操作、もしくは「指定した時刻になる」といったイベントをトリガーとして、あらかじめ定義しておいた処理を実行することができます。

今回は、masterに変更がプッシュされた際にイメージをビルド → ECRにプッシュといった処理を実行させます。

App Runnerは、ECRにイメージがプッシュされた際はそれを検知して自動でデプロイすることも可能です。

そのため、

masterに変更をプッシュ

↓

GitHubActionがそれを検知してイメージビルド & ECRにプッシュ

↓

ECRにプッシュされたのをAppRunnerが検知して自動デプロイ

といった流れで

最終的にはgithubのmasterブランチにプッシュしただけで自動でデプロイされ、本番環境にプログラムの変更等が反映されるのを目標としていきます。

ソースコード

検証を行ったソースコードは下記となります。

https://github.com/mitsumitsu3/go-action-test

言語は、今回とりあえず手元に最低限Dcokerで動作させられる環境があったgoソースがあったためそちらを利用しています。

main.goの中身は下記となっており、8080番ポートでサーバーを起動し、アクセスすると'hello'を返すだけのものです。

package main

import (

"net/http"

"github.com/labstack/echo"

)

func main() {

e := echo.New()

e.GET("/", func(c echo.Context) error {

return c.String(http.StatusOK, "hello")

})

e.Logger.Fatal(e.Start(":8080"))

}

GithubActionsのワークフローは下記ディレクトリに定義しており、

.github/workflows/deploy.yml

中身は下記となっています。

name: Build and Push

on:

push:

branches:

- master

jobs:

build-and-push:

runs-on: ubuntu-18.04

timeout-minutes: 300

steps:

- uses: actions/checkout@v1

- name: Configure AWS Credentials

uses: aws-actions/configure-aws-credentials@v1

with:

aws-access-key-id: ${{ secrets.AWS_ACCESS_KEY_ID }}

aws-secret-access-key: ${{ secrets.AWS_SECRET_ACCESS_KEY }}

aws-region: ap-northeast-1

- name: Login to Amazon ECR

id: login-ecr

uses: aws-actions/amazon-ecr-login@v1

- name: Build, tag, and push image to Amazon ECR

env:

ECR_REGISTRY: ${{ steps.login-ecr.outputs.registry }}

ECR_REPOSITORY: ${{ secrets.AWS_ECR_REPO_NAME }}

run: |

docker build -t $ECR_REGISTRY/$ECR_REPOSITORY:latest .

docker push $ECR_REGISTRY/$ECR_REPOSITORY:latest

こちらのワークフローの作成の他、

- Amazon ECRのリポジトリの作成

- AWS IAM ユーザーの作成

- GitHubリポジトリにSecretsを設定

を行う必要があります。

この辺は下記の記事等を参考にさせていただきました。

https://dev.classmethod.jp/articles/github-action-ecr-push/

ymlファイルの中身も参考にさせていただいたため大体同じです。

masterプッシュ時に動作する点と、dockerビルド&プッシュ時のタグ付け部分(本記事ではlatestタグ付与)部分だけ違います。

リポジトリにプッシュ

ここまでできたら、masterブランチにプッシュします

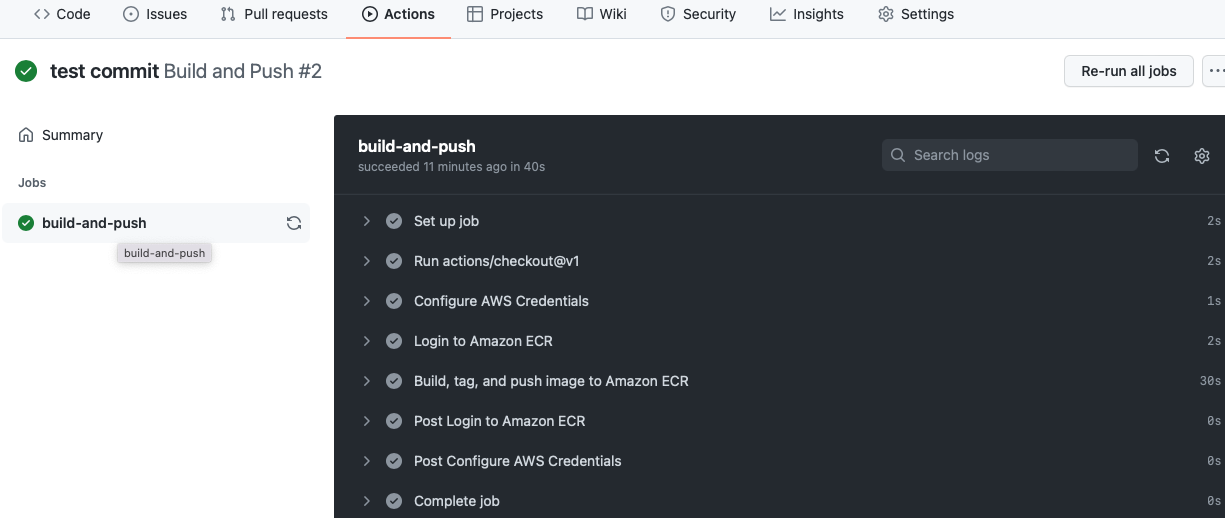

プッシュ後、githubのリポジトリのActionsタブからワークフローの進捗が確認できます。

対象のコミットを開いて、最終的にこんな感じになれば成功です。

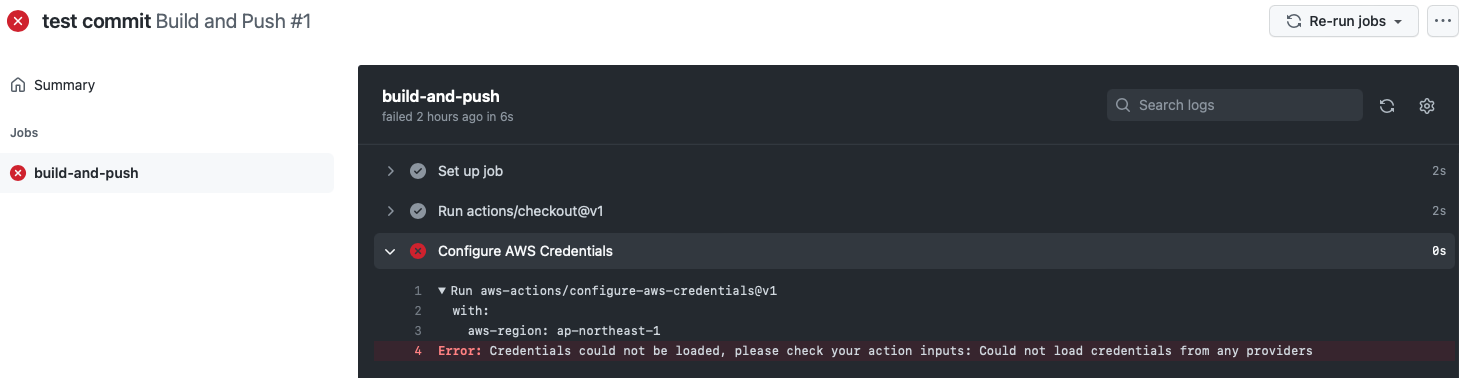

失敗した場合は、エラーのログも出力されるためそちらを確認します。

(画像は、GitHubリポジトリにSecrets設定を忘れてプッシュした際に出力されたエラーです…)

エラーが出ずに成功した場合は、Amazon ECRにイメージが登録されているかと思います。

AWS App Runnerでサービス作成

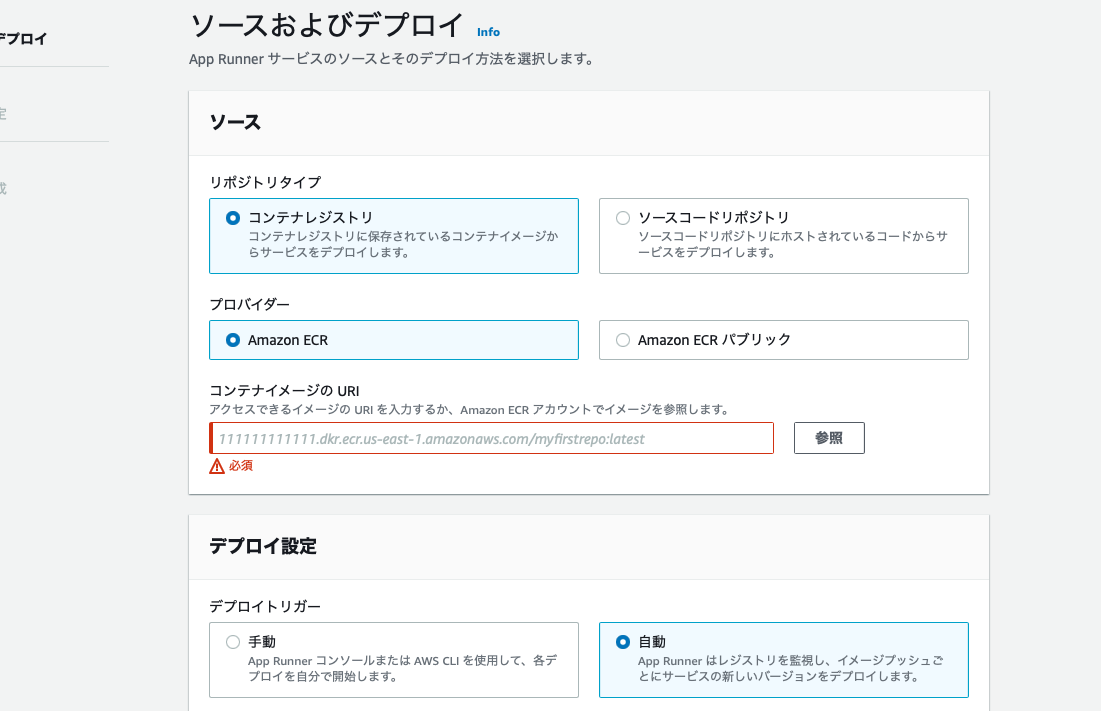

続いてApp Runnerの設定をしていきます。

まずApp Runnerコンソールに移動し、「App Runnerサービスを作成」を押下してサービス作成していきます。

リポジトリタイプは「コンテナレジストリ」、プロバイダーは「Amazon ECR」を選択します。

コンテナイメージのURLは、参照ボタンを押下することで作成済のイメージリポジトリ、イメージタグを選択できます。

デプロイ設定のデプロイトリガーは、「自動」を選択することで、GitHubActionsでイメージがプッシュされたのを検知して自動でデプロイをしてくれます。

今回は自動を選択します。

ロールは新しいサービスロールの作成を行いました。

「次へ」を押下します。

サービス名は適当につけます。

ポートは、main.goにて8080ポートでサーバー起動しているため、同じ8080ポートを設定します。

そのほかは全てデフォルト設定で進め、「作成とデプロイ」を行います。

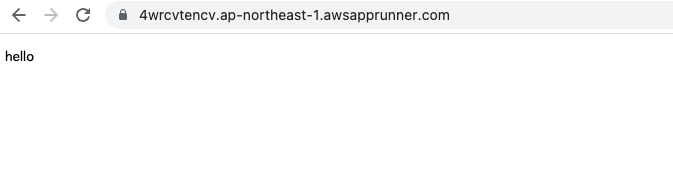

その後しばらく待ち、数分後にこんな感じの画面になれば成功です。

httpsのデフォルトドメインが表示されているため、そちらにアクセスし、「hello(main.goにて指定されている文言)」が表示されていればOKです。

ここまで確認できたら、試しにmasterブランチにプッシュした際、自動デプロイまで行われるかを試してみます。

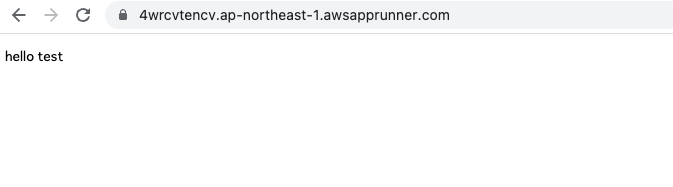

現在「hello」を表示させていますが、そちらを別の文言(hello test)に変更してmasterブランチにプッシュ。

するとGitHubActionsが動きECRにイメージがプッシュ、その後App Runnerの画面が、「Start deploymentが進行中です」となりました。

完了後、デフォルトドメインにアクセスしたところ、文言の変更が確認できました。プッシュしただけで反映され、非常に簡単です。

感想

AppRunnerを触ってみようと思ったのがきっかけでしたが、ついでに触ったGitHubActionの方がハマりつつも魅力を感じました。

AppRunnerは、実際に触ってみると便利で簡単だと思う反面、ECS、Fargate等の知識が無い状態でやるのは、なんというか「プログラム言語をフレームワークから入る」「SQLろくに勉強しないままORMオンリーでデータ触る」みたいなモヤモヤを感じました。

というか、その辺があまり分かっていない状態で触ったため正直ありがたみを100%感じられず、またチュートリアル通りのことしかできない気がしています。

というわけでまずはコンテナの基礎から勉強していきたいと思います。

今回のリポジトリ( https://github.com/mitsumitsu3/go-action-test )をフォークするなりして、

・Amazon ECRのリポジトリの作成

・AWS IAM ユーザーの作成

・GitHubリポジトリにSecretsを設定

・AppRunnerのサービス作成

を行うことで今回の流れは簡単に試すことができると思うので興味ある方はお試しください。