1. はじめに

前回の、「Windows2012でVPN環境(L2TP)の構築 (1)」でVPN(L2TP/IPsec)接続できるようになりました。今回はセキュリティ対策としてファイアーウォールの設定を行います。

2. Windows2012ファイアーウォールのプロファイル

Windows2012ファイアウォールのプロファイルは、クライアントからの接続状況に応じて、ファイアウォールの動作を切り替えるための機能です。

このプロファイルは、

(1) ドメインプロファイル ------ クライアントがドメイン接続の場合

(2) プライベートプロファイル--- クライアントが社内LAN接続の場合

(3) パブリックプロファイル----- クライアントがインターネット接続の場合

の3種類です。

クライアントからの接続種類により、ファイアーウォールは各プロファイルで設定された通信制御を行います。

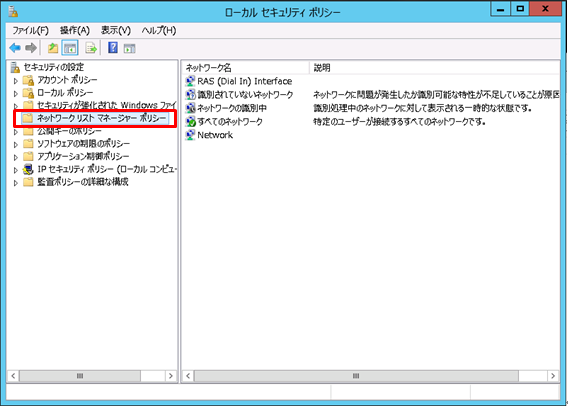

3. SoftLayerインスタンスのネットワーク種別を変更

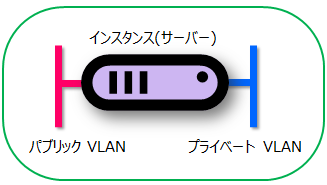

SoftLayer仮想インスタンスをオーダーすると、インスタンス+パブリックVLAN+プライベートVLANのセットで提供されます。

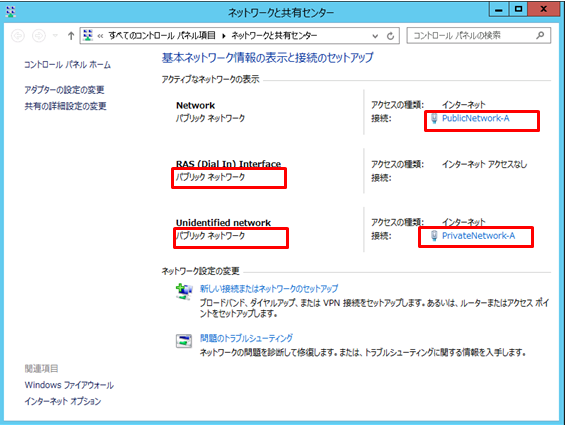

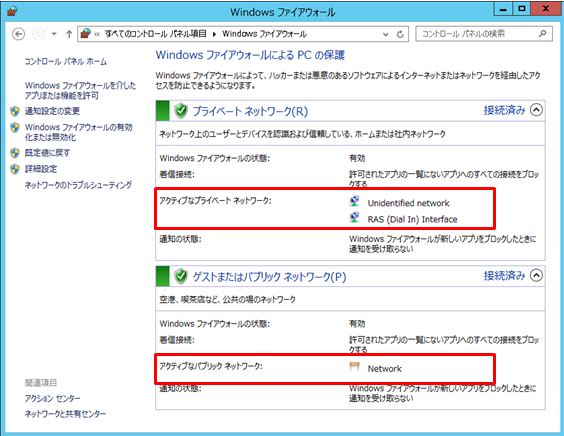

VPN(L2TP/IPsec)をセットアップした直後は、

◆Network(PublicNetwork-A) ⇒ パブリックネットワーク

◆RAS(Dial In) Interface ⇒ パブリックネットワーク

◆UnIdentified network(PrivateNetwork-A) ⇒ パブリックネットワーク

ディフォルトゲートウェイは「PublicNetwork-A」に設定されていて、「PrivateNetwork-A」には設定されていません。

Windows2012はディフォルトゲートウェイが設定されていないインターフェースを、UnIdentified network(PrivateNetwork-A) ⇒ パブリックネットワークと認識します。

これだと、全てのネットワークがパブリックネットワークになってしまい、折角ファイアーウォールを設定しても、意味のない状態になってしまいます。

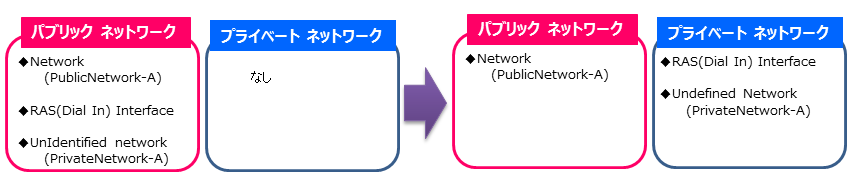

ここは、

◆Network(PublicNetwork-A) ⇒ パブリックネットワーク

◆RAS(Dial In) Interface ⇒ プライベートネットワーク

◆UnIdentified network(PrivateNetwork-A) ⇒ プライベートネットワーク

に設定し、ファイアーウォールでプライベート/パブリックそれぞれで通信制御できるようにします。

それでは、設定を行います。

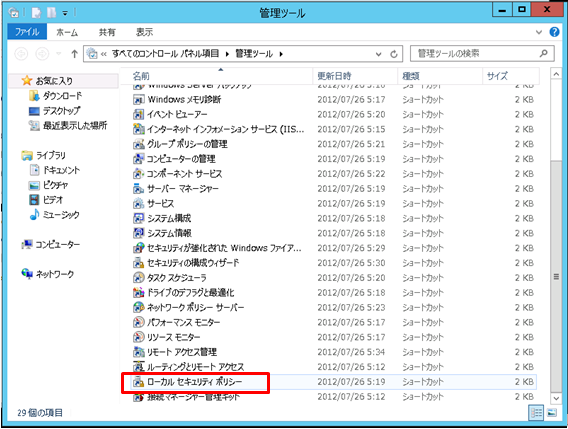

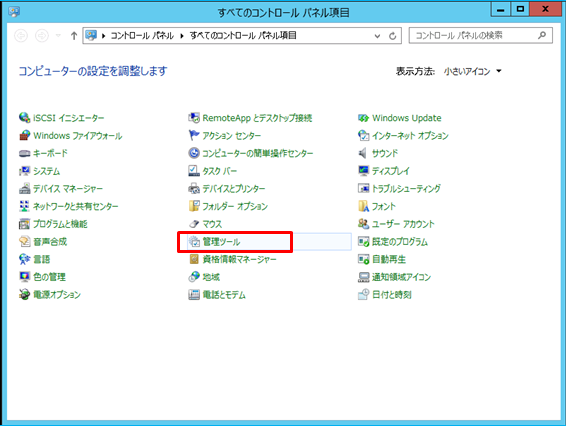

「コントロールパネル」⇒「管理ツール」

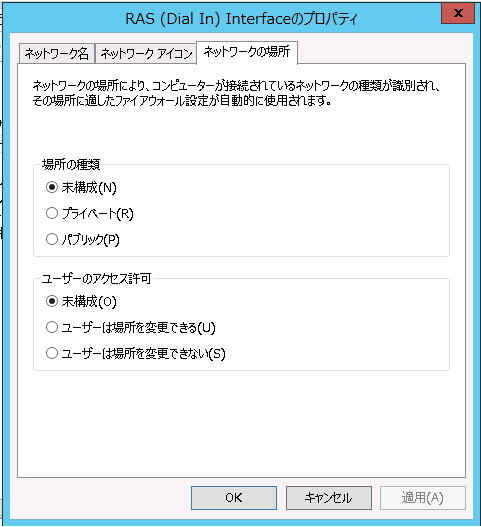

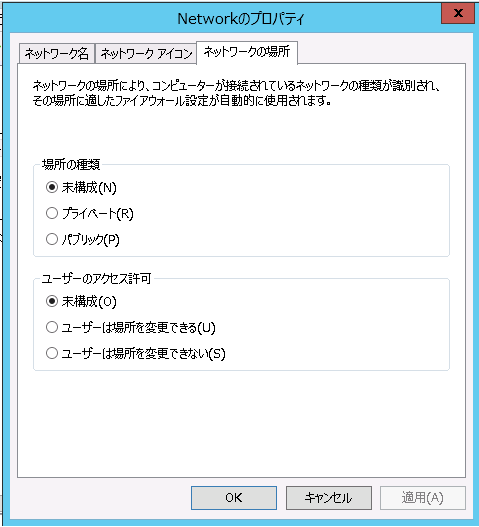

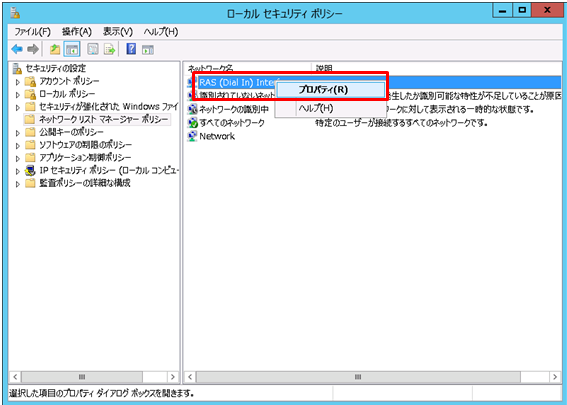

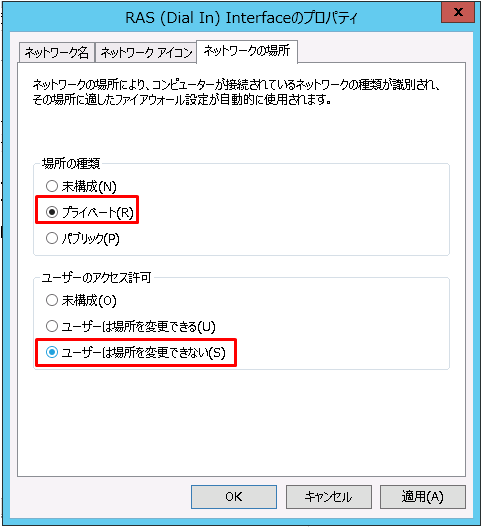

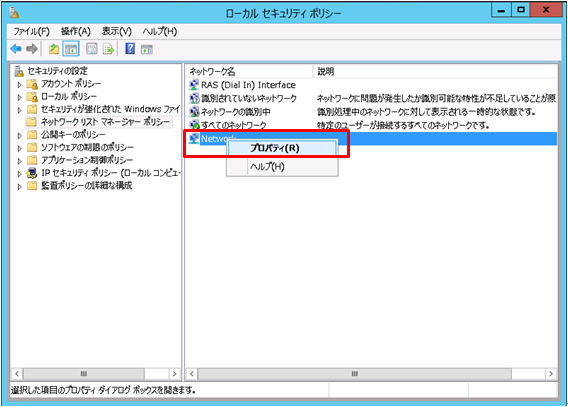

まずは、「RAS(Daial In) Interface」をプライベートへ変更する

「RAS(Daial In) Interface」を選択し、マウス右ボタンで「プロパティ」選択

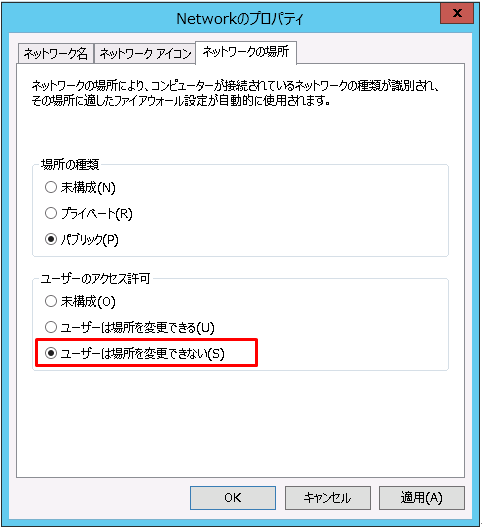

場所の種類:「プライベート」

ユーザーのアクセス許可:「ユーザーは場所を変更できない」を選択

「適用」⇒「OK」

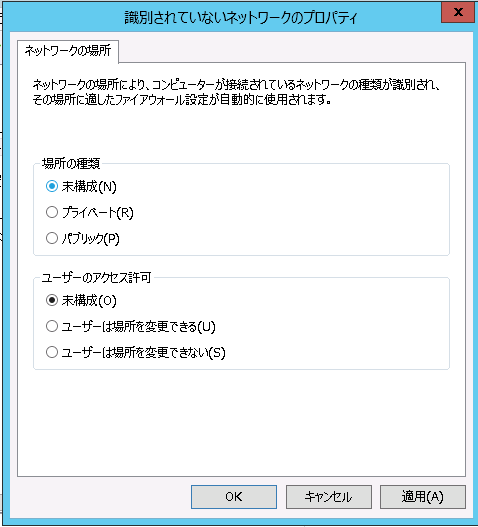

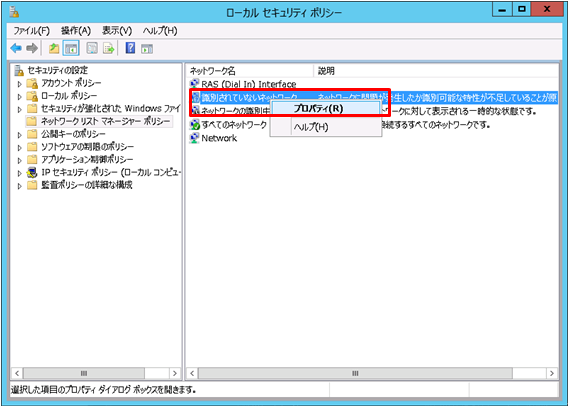

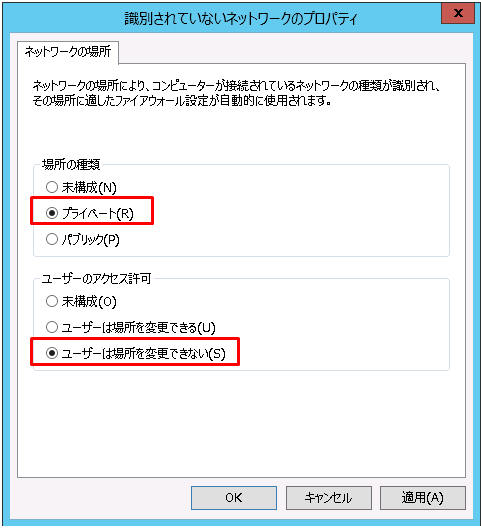

次に、「UnIdentified network(識別されてないネットワーク)」 をプライベートへ変更する

「識別されてないネットワーク」を選択し、マウス右ボタンで「プロパティ」選択

場所の種類:「プライベート」

ユーザーのアクセス許可:「ユーザーは場所を変更できない」を選択

「適用」⇒「OK」

最後に、「Newwork」 を一部変更する

「識別されてないネットワーク」を選択し、マウス右ボタンで「プロパティ」選択

ユーザーのアクセス許可:「ユーザーは場所を変更できない」を選択

「適用」⇒「OK」

以上で設定変更完了です。

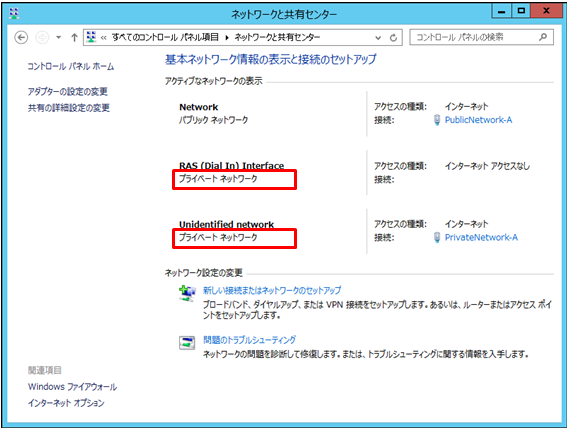

◆Network(PublicNetwork-A) ⇒ パブリックネットワーク

◆RAS(Dial In) Interface ⇒ プライベートネットワーク

◆UnIdentified network(PrivateNetwork-A) ⇒ プライベートネットワーク

になっています。

4. Windows2012ファイアーウォールで通信制御の確認

VPN(L2TP/IPsec)とネットワークの設定が完了していますので、

パブリックネットワークからのアクセスは、パブリックで処理。

VPN接続したプライベートネットワークからのアクセスは、プライベートで処理できるはずです。

通信制御の確認は、HTTPで試します。

4-1. HTTPで通信制御の確認

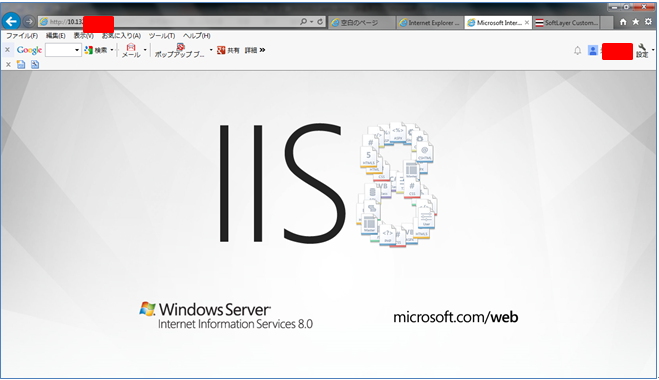

WWWはIISを使用します。

ファイアーウォール設定で、パブリックの80番ポートを閉じ、プライベートネットワークの80番ポートを開きます。

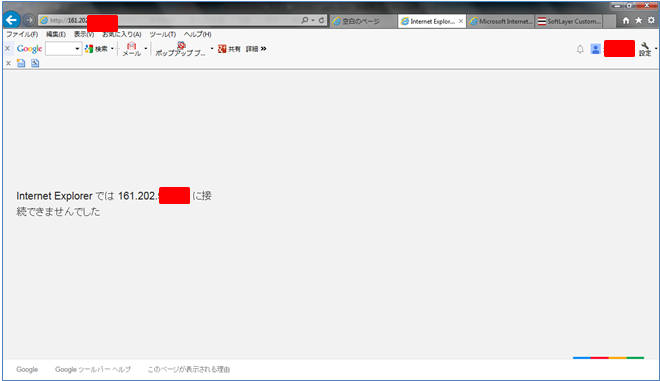

・VPN接続しないで、HTTPへのアクセス拒否

・VPN接続で、HTTPへのアクセス可

なら、成功です。

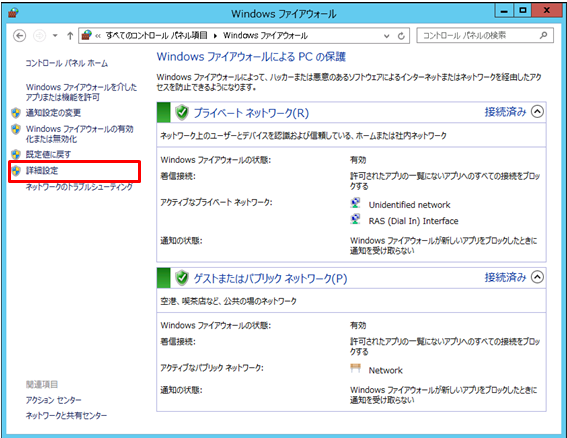

まず、ファイアーウォールの設定から始めます。

HTTP(WWW)の設定は2箇所ありますので、注意して2箇所とも設定してください。

「コントロールパネル」⇒「Windowsファイアーウォール」⇒「詳細設定」で「セキュリティが強化されたWindowsファイアーウォール」を開きます。

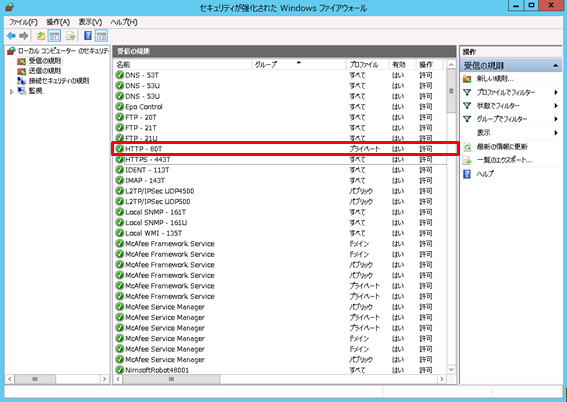

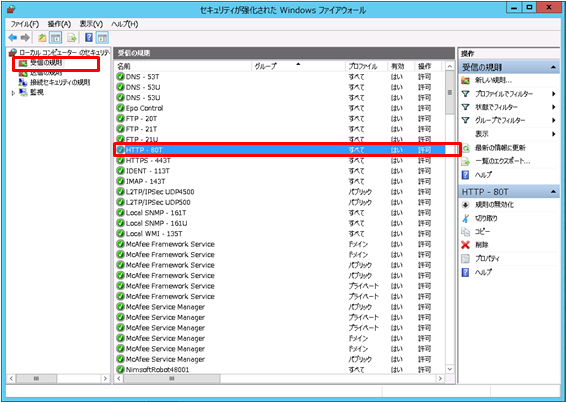

【1箇所目】

「HTTP-80T」の初期プロファイルは「すべて」で、パブリック/プライベート両方ともポートが開いてます。

「受信の規則」⇒「HTTP-80T」をクリック

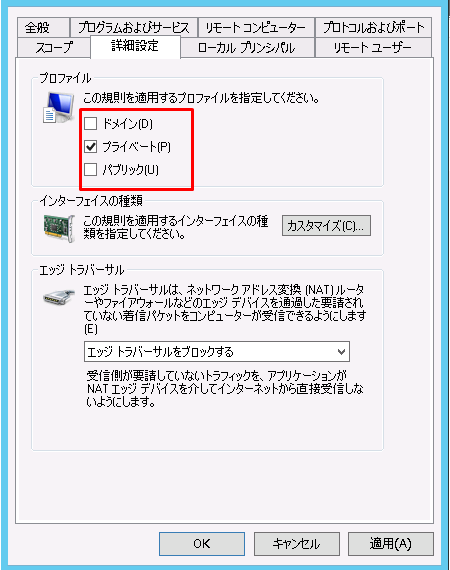

「HTTP-80T」のプロファイルを変更して、ドメイン/パブリックのポートを閉じます。

「詳細設定」タグの「プロファイル」で「パブリック」のみチェック

「適用」⇒「OK」

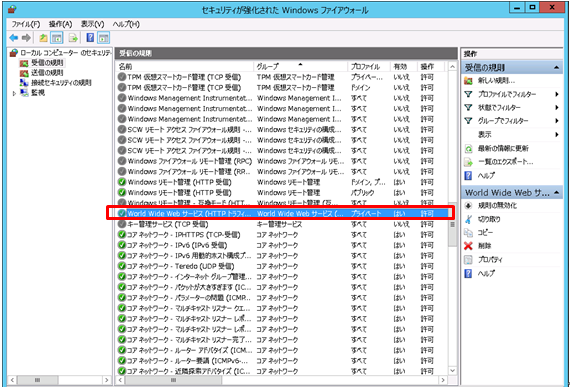

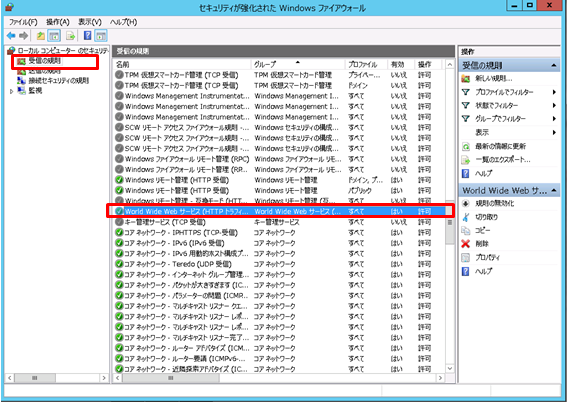

【2箇所目】

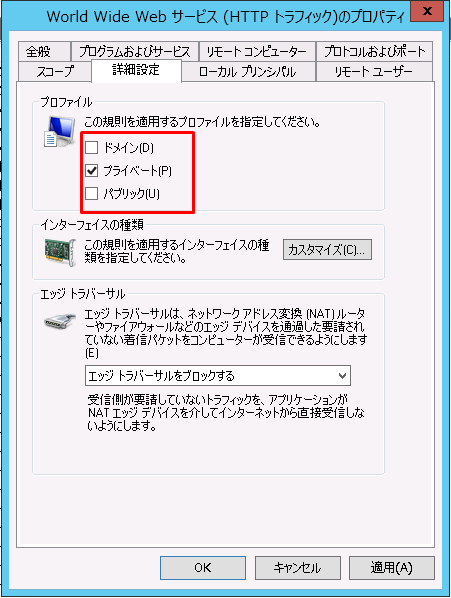

「World Wide Webサービス」の初期プロファイルは「すべて」で、パブリック/プライベート両方ともポートが開いてます。

「受信の規則」⇒「World Wide Webサービス」をクリック

「詳細設定」タグの「プロファイル」で「パブリック」のみチェック

「適用」⇒「OK」

これで、VPN接続時のみWWWへアクセスできる設定ができました。

試してみると、

以上で、ネットワークとファイアーウォールの設定が完了です。

5. おわりに

次回は、低価格でセキュリティを考慮した、パブリッククラウドで構築するファイルサーバーについて書く予定です。

次回へ「Windows2012でVPN環境(L2TP)の構築 (3)」

前回へ「Windows2012でVPN環境(L2TP)の構築 (1)」