Amazon Inspectorとは?

Amazon Inspectorは、自動脆弱性管理サービスで、EC2インスタンス/Lambda関数/コンテナイメージ毎の「脆弱性」と「意図しないインターネット公開」をリアルタイムに自動検出し、脆弱性を視える化することができます。

脆弱性毎の対処の優先順位やスコア、CVE(共通脆弱性識別子)番号も表示され、

システム管理者は、OSの詳細情報を手作業で調査せずとも網羅的に具体的な脆弱性情報を自動収集でき、対処を進めるための情報も併せて得ることができます。

脆弱性の検出結果一覧の例

自分用に手順をメモっておきます。

Inspectorの初回セットアップ

Inspectorをアクティブ化する

補足:

リージョンサービスなので、リージョン毎にアクティブ化が必要。

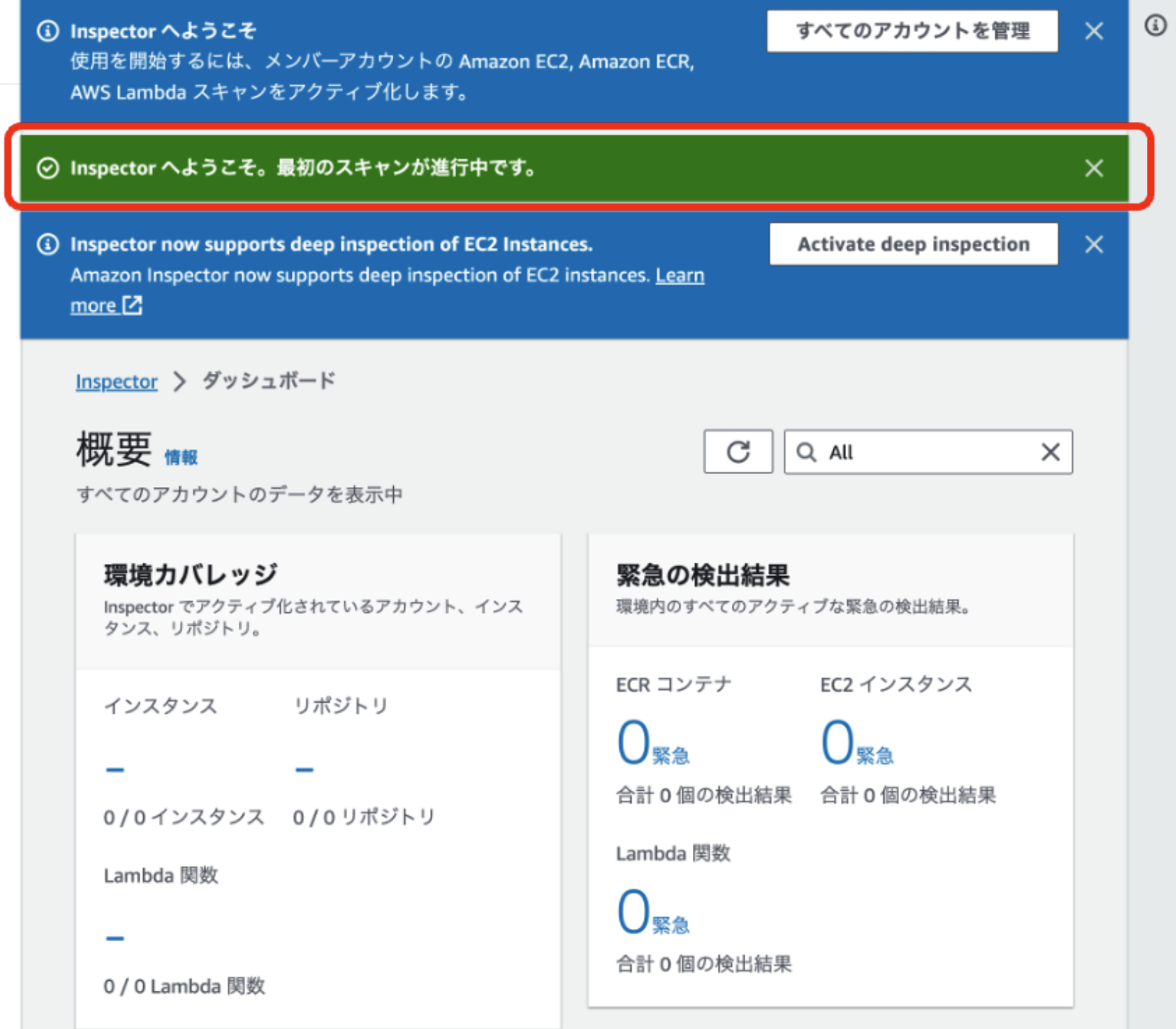

最初のスキャンが開始される

最初のスキャンが終わっても、(IAMロール設定が不足しているため)実はスキャンされていない

スキャンされるためには、マネージドインスタンス化が必要

ステータスが「アンマネージドEC2インスタンス」の場合、スキャン対象外

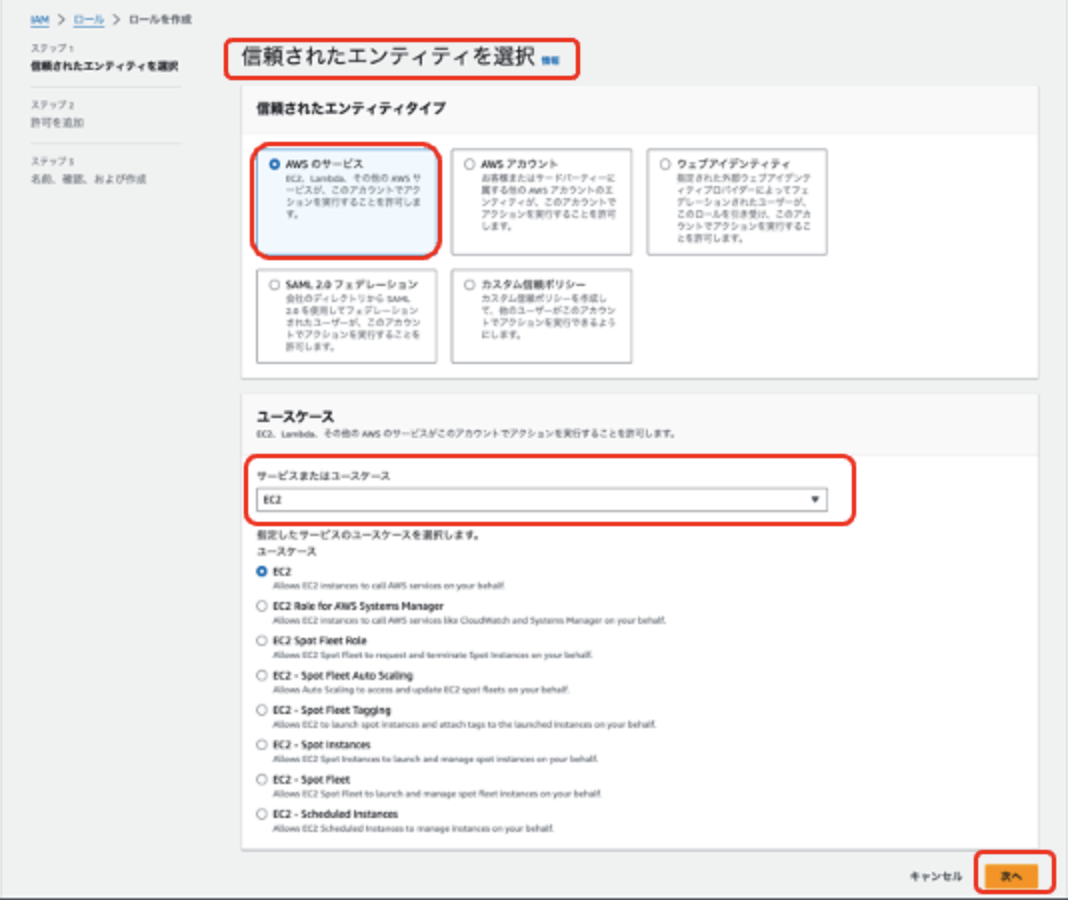

マネージドインスタンス化にするための、IAMロール作成

<仕組み、IAMロールの必要性メモ>

EC2インスタンス内のOS(windowsやlinuxなど)にインストールされているSSMエージェントからSSMに連携するため、EC2にSSMへのアクセス許可を付与しなければならない。

その許可を付与するために、このIAMロールが必要となる。

マネージドインスタンス化のため、EC2インスタンスのIAMロールで「AmazonSSMManagedInstanceCore」を付与する

これにより、EC2にSSMへのアクセス許可が付与され、OS上のSSMエージェントとSSMの連携が始まる

マネージドインスタンス化され、ステータスが「アクティブにモニタリング中」に変わった

補足メモ

今回、SSMエージェントをインストールせずとも、マネージドインスタンス化された。

どうやら最近のAMIには、SSMエージェントが初期インストールされている模様。

古いAMIの場合、インストールされていなかったり古いバージョンだったりするらしい。

その際は手動インストール・最新版へのアップデートが必要となる

脆弱性の詳細表示例

「インターネットからこのEC2インスタンスのポート番号22に到達可能」と自動検出(右上あたり)

また、この脆弱性への対策が記載されており、「セキュリティグループまたはACLを変更することで、インスタンスへのアクセスを制限できます」とのこと。(右下あたり)

このEC2インスタンスのセキュリティグループを確認したところ、下記設定でした

たしかに、インバウンドルールでポート番号22が許可されていました。

ソースIPは私が使用しているグローバルIPアドレスを/32で指定していますが、ちゃんと自動検出されました

その2につづく

次回は、Amazon Inspectorを使って最近のOSと古いOSを比較して、脆弱性の差分をみてみようと思います。