AWSについての記事をシリーズで書いています。

今回は第6回目になります。

今回と次回の記事を使って、AWSサービスを動かしている仕組みの概要について説明していきます。

どんな仕組みになっているのか大局を見てから、細かな部分を解説していきますね。

今回は、 AWSのVPCについての概要を書いていきます。

ではさっそく始めていきますね。

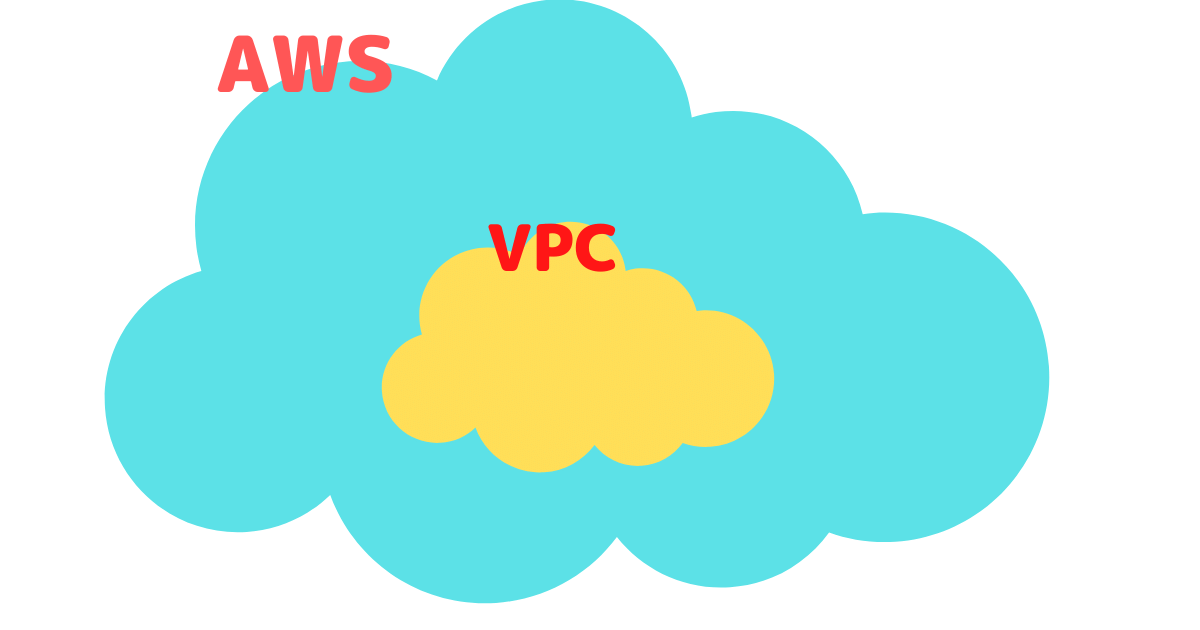

VPCとは?

VPCとは、より大きなネットワーク(AWS)の中に作るプライベートネットワーク(Virtual Private Cloud)のことです。

このVPC内に、AWSのリソースであるEC2やデータベース等々...を配置することができ、それらをあなた自身がコントロールすることができます。

身近な例でイメージしやすい物で言えば、例えばInstagram やFacebook。

より大きなネットワークの中に、あなたのページを作り

写真や動画を投稿したり

削除したり

アクセスをコントロールしたり

することができますよね。

そしてそのあなたのページ内に置いては完全にコントロール権を持つことになります。

それと同じように、AWSではあなた自身のプライベートネットワーク(VPC)を作ることができます。

また、後述するネットワークセキュリティについて、『subnet』という用語もでてくるので、ここでsubnetの説明を軽くしておきますね。

subnetとは、あるネットワークのなかのサブセクションになります。

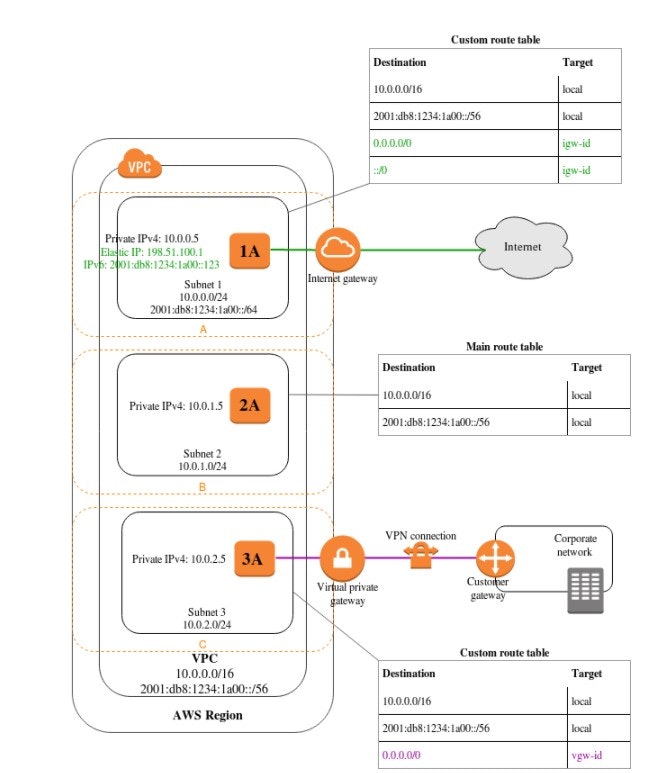

VPCの中にさらに作るネットワークがsubnetになります

引用元:Amazon Virtual Private Cloudユーザーガイド

ネットワークセキュリティについて

subnet レベルと、EC2インスタンスレベルにおいて、ファイアーウォールを設定する事ができます。

ファイアウォール(英: Firewall)は、コンピュータネットワークにおいて、ネットワークの結節点となる場所に設けて、コンピュータセキュリティ上の理由、あるいはその他[注釈 1]の理由により「通過させてはいけない通信」を阻止するシステムを指す。Wikipediaより引用

ファイアーウォールを身近な例えで言えば、

手紙・メールは受けてもらえるが

実際に会うことはできない

など、受けることができるものと、受けることができないことを設定する事です。

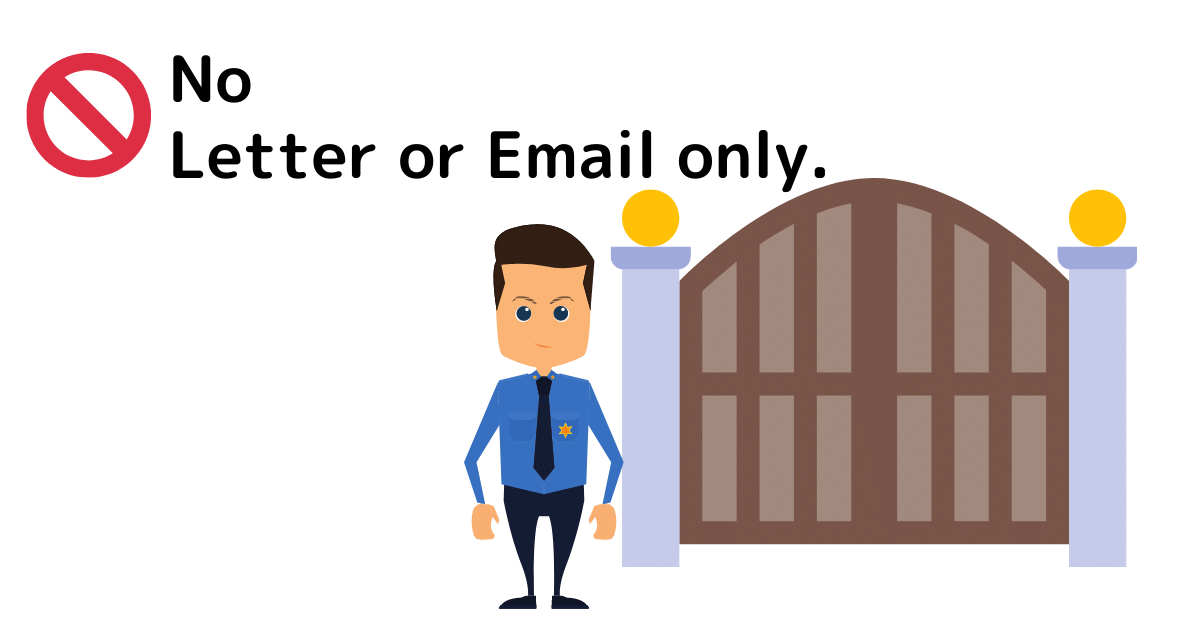

上記の例で言えば、あなたに物理的に会えないようにしている門番が『ファイアーウォール』であり、手紙・メール・実際に会いにいくと言った、手段がプロトコールとして例えることができます

そのようなファイアーウォールを

サブネットレベルで設置するのが『Network Access Control Lists(ACL)』

EC2(インスタンス)レベルで設置するのが『Security Group(SG)』

になります。

まとめ

VPCの概要はこれくらいで締めくくらせていただきます。

次回の記事では、EC2についてのざっくりした内容を書いていきますね。

その後、VPCやEC2の細かな内容を書いていきます