はじめに

皆様はルートテーブルとサブネットの明示的な関連付けの仕様について、正確に理解していますか??

どちらも AWS が提供しているネットワーク系リソースの中で基礎となるものであり、なおかつ手軽に作成できるので、ドキュメントを隅々まで読み仕様を把握している人は案外少ないのかもしれません。

そんなルートテーブルとサブネットについて、凄まじい罠を発見しました。

知ってる人からしたらかなり常識的なことですが、案外見落としがちな仕様だと感じたので共有させてください...。

目次

1-サブネットとルートテーブルの関係性について

まずサブネットとルートテーブルの関連付けについて、以下のような仕様があります。

(1)サブネットに明示的にルートテーブルの関連付けを設定しない場合、自動的にデフォルトのルートテーブルが適用される。

(2)サブネットに明示的に関連付けられるルートテーブルは、1つのみ。

(3)ルートテーブルは複数のサブネットと明示的な関連付けができる。

つまりサブネットから見たルートテーブルは1対1の関係、

ルートテーブルから見たサブネットは1対多の関係となります。

2-関連付けをするまでの作業

次に、サブネットとルートテーブルの明示的な関連付けを行う際は以下の作業が発生します。

(1)サブネットを作成

(2)ルートテーブルを作成

(3)以下どちらかの方法で、サブネットとルートテーブルを明示的に関連付ける

-1.サブネット側から関連付けを行う

-2.ルートテーブル側から関連付けを行う

ここまで見た方の中ですでにお察しの方がいるかもしれませんが(3)-2の作業について、

「1 つの VPC 内に複数のサブネットが存在し、なおかつ共通のルートテーブルを利用している」環境の場合、とんでもない罠が潜んでいます。

3-一体何が罠なのか

ルートテーブル側から、関連付けるサブネットを設定する場合の作業について、

具体的には以下の手順で実行します。

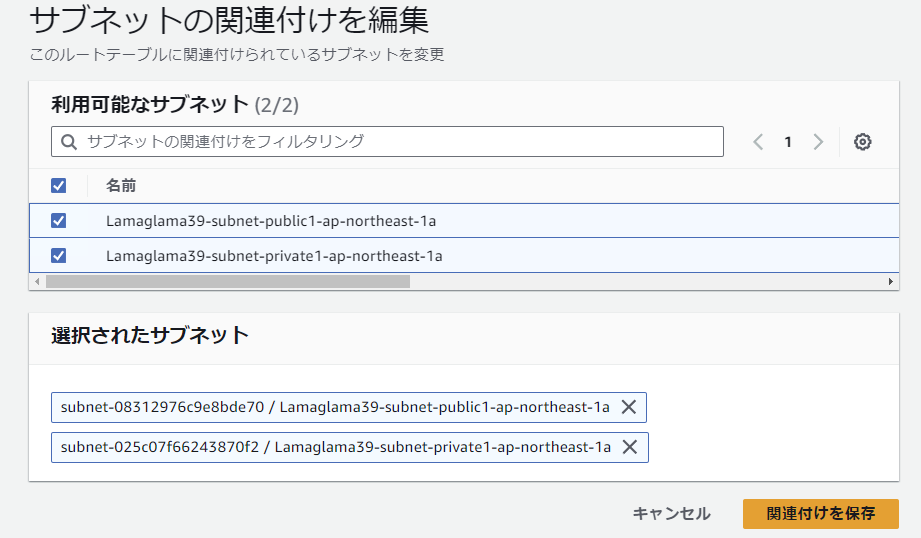

(1) ルートテーブルから「サブネットの関連付けを編集」を実行

(2) 関連付けを行うサブネットを選択して、「関連付けを保存」を実行

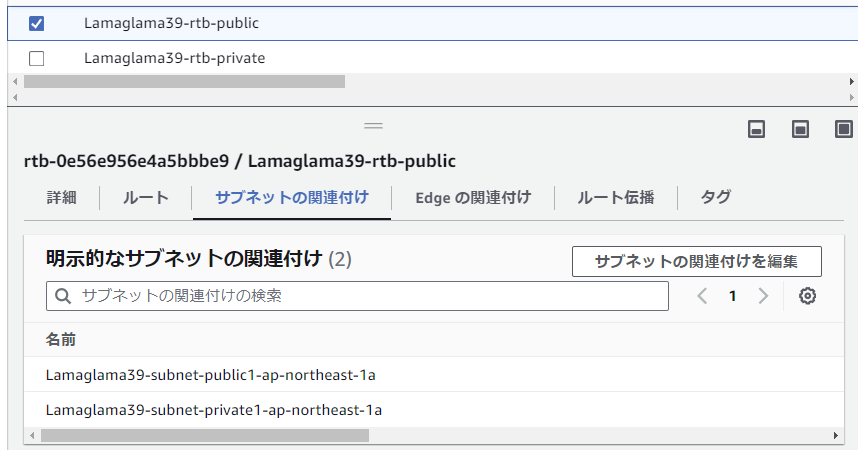

(3) 「明示的なサブネットの関連付け」が更新される

お分かりいただけましたでしょうか。

ルートテーブル側からは複数のサブネットを選択出来るため、誤って関連付け対象外のサブネットを選んでしまった場合、

元々明示的に関連付けされているルートテーブルが変更されます。

つまりサブネットに明示的に関連付けられるルートテーブルは一つのみなので、

既存のルートテーブルが外れて、誤ったルートテーブルが関連付けられてしまいます。

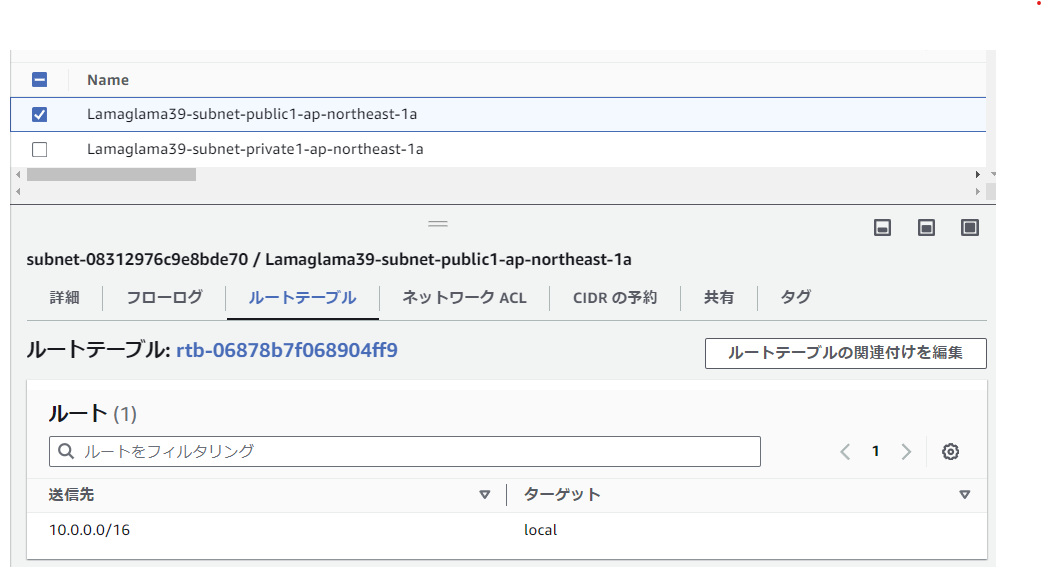

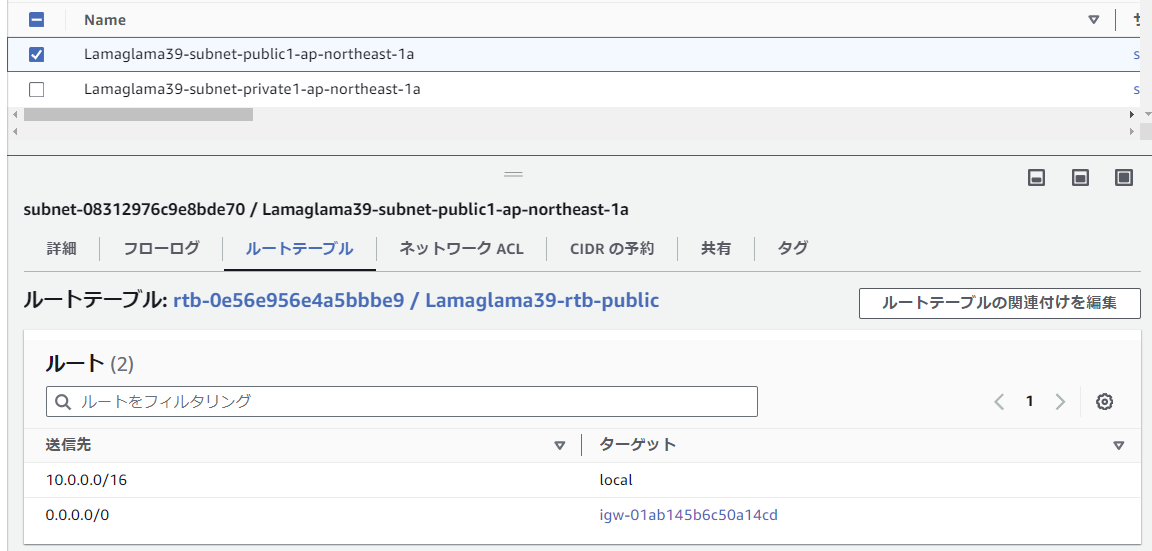

もし上記画像の通り、誤って選択したのがプライベートサブネットで、

誤って関連付けをしたルートテーブルのルートに、インターネットゲートウェイを含んでいたら???

想像するだけで震えます...。

4-罠を回避するには

このような悲劇を防ぐには、主に以下二通りのアプローチが考えられます。

今となってはベストプラクティス的な内容ですが、

本記事の設定以外にも通ずる内容だと思うので、今一度確認してみてください。

構成上の回避策

(1)アカウントの分離

可能であればシステム単位でAWSアカウントを分けましょう、

そしてAWSアカウントの管理はAWS Organizationsにて管理をしましょう。

AWSアカウントの管理と分離-公式ドキュメント

ルートテーブルやサブネットに限った話ではないですが、作成したリソースは当然アカウントに所属するため、

アカウントを分離してしまえば、個別にIAM設定などしない限りは別アカウントのリソースに対するアクションは行えません。

(2)ネットワーク関連リソースの分離

VPC以降のリソース(サブネット、ルートテーブル、NACLなど)をシステム単位で分離しましょう。

また可能であればVPC単位で分離するべきですが、クォータの問題や、

システム間の通信が必要な場合は、 VPCピアリング、Transit Gateway、PrivateLinkなどの設定が必要となるので、

要件や費用に応じて要検討になるかと思います。

VPCクォータ-公式ドキュメント

VPCピアリング-公式ドキュメント

Transit Gateway-公式ドキュメント

PrivateLink-公式ドキュメント

運用上の回避策

(1)サブネットから関連付けを行う

一体何が罠なのかの手順ではルートテーブル側から関連付けの設定を実行しましたが、

サブネット側からの関連付けも可能です。

サブネットから選ぶ場合は、選択できるルートテーブルは一つのみのため、

誤って他のサブネットに影響を及ぼすことはありません。

(1) サブネットから「ルートテーブルの関連付けを編集」を実行

(2) 関連付けを行うルートテーブルを選択して、「保存」を実行

(3) 「ルートテーブル」が更新される

ただし、そもそもGUIで作業すること自体がよろしくないので、後述(2),(3)がおすすめです。

(2)AWS CLIの利用

以下コマンドで、サブネットとルートテーブルを指定して関連付けが実行できます。

ただしIDの確認は別のコマンドで確認が必要となり手順やその後の運用が煩雑になるので、後述(3)が一番おすすめです。

aws ec2 associate-route-table \

--subnet-id $Subnet_ID \

--route-table-id $RouteTable_ID

(3)IaCツールの利用

おとなしくCloudFormationやTerraformなどのIaCツールを導入しましょう。

導入にあたり学習コストや、運用方式の定義などの人的コストはかかりますが、

長い目で見た場合、最終的にはメリットのほうが大きいと思います。

最近ライセンス変更が発生して若干雲行きが怪しいところもありますが、

マルチクラウドに対応している点から個人的にはTerraformを推奨します。

AWS CloudFormation-公式ドキュメント

Terraform-公式ドキュメント

5-最後に

若干長めの記事になってしまいましたが、最後までお付き合いいただきありがとうございます。

願わくばこの記事が、システム構築時や運用後にて発生する事故の削減に貢献できることを祈っています。