みなさま、こんにちは。

今回はAWSの利用でちょっとしたものだけど地味にお金がかかる部分とそのコスト削減する方法をお伝えします!

少しのお金でも放っておくとちりつもで洒落にならない金額になることもあるので、この機会に是非見直してみてください。

その1 EBSのスナップショット

意外と見落としがちなこちら!

EBSのスナップショットです。

そんなのあまり作ったことないなーという方もいるかと思います。

ですが、AMIはどうでしょうか。

実はAMIとは裏側ではEC2のインスタンス情報とEBSのスナップショットで構成されています。

そのため、AMIを作ったことのある方はもれなくEBSスナップショットを作っています!

しかもここからが怖いところでして、、

なんとAMIを解放したとしてもEBSスナップショットは削除されません!!

そのため削除する仕組みを別でこさえなければ永遠に増えていきます。

削除する方法はこちらがおすすめです。

https://coatiblog.sios.jp/ami登録解除時、スナップショットを自動で削除す/

EBSの料金はこちらになっていますが、家庭のAWSなどでは少しの費用でも節約したい方が多いと思いますのでお気をつけください。(企業の方も知らないうちに何TBとかになっていませんか。。?)

(AWS公式ドキュメントより)

(AWS公式ドキュメントより)

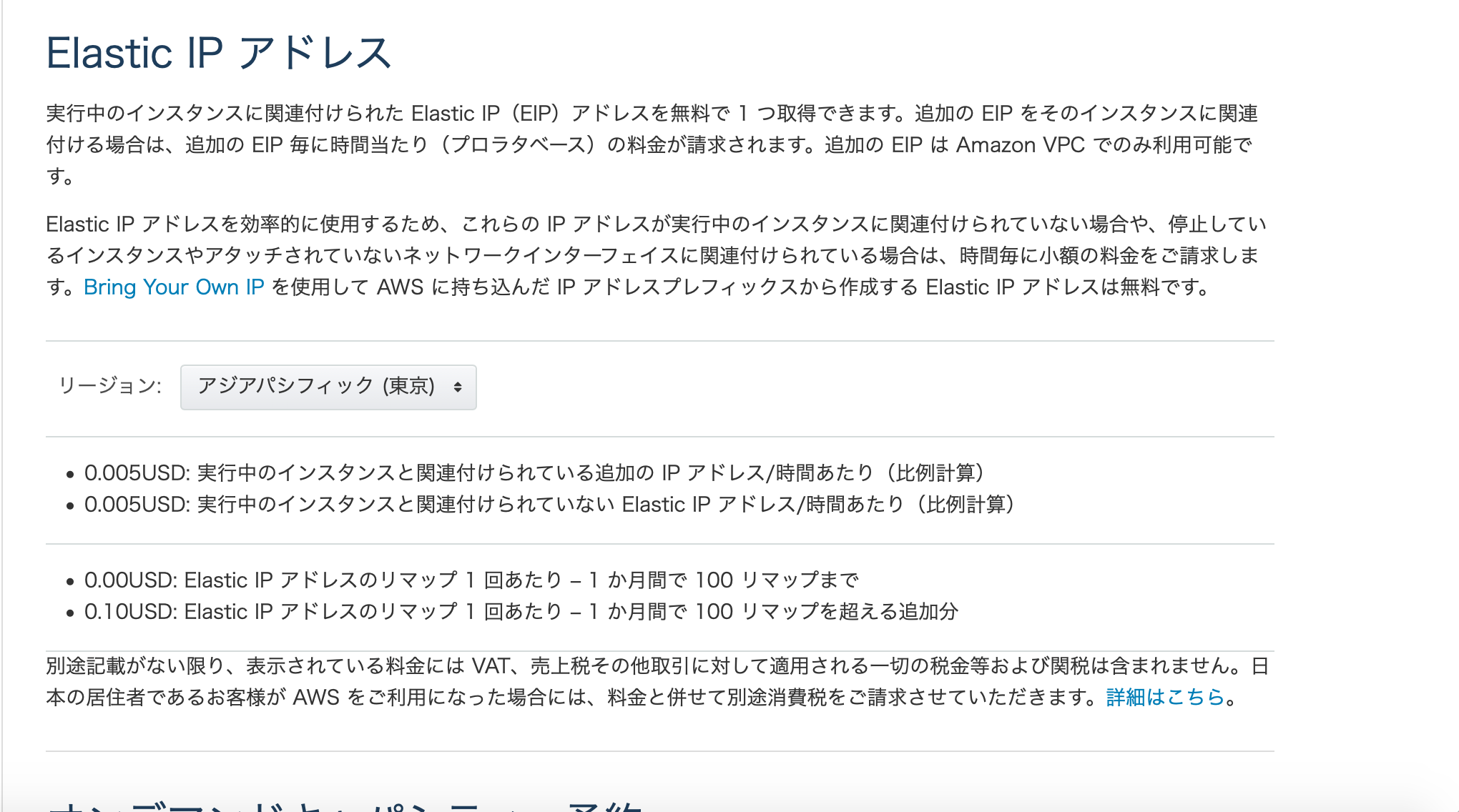

その2 EIP(ElasticIP)

こちらはご存知の方も多いと思うので、大きいポイントを紹介します。

1. EIPは起動中のインスタンスに紐づいている時は課金されない

2. EIPは停止中のインスタンスにくっついている場合、課金される

3. EIPは紐づいていない場合課金される

そのため、早めに気づいて不要ならば解放する必要があります。

私のお勧めする方法は

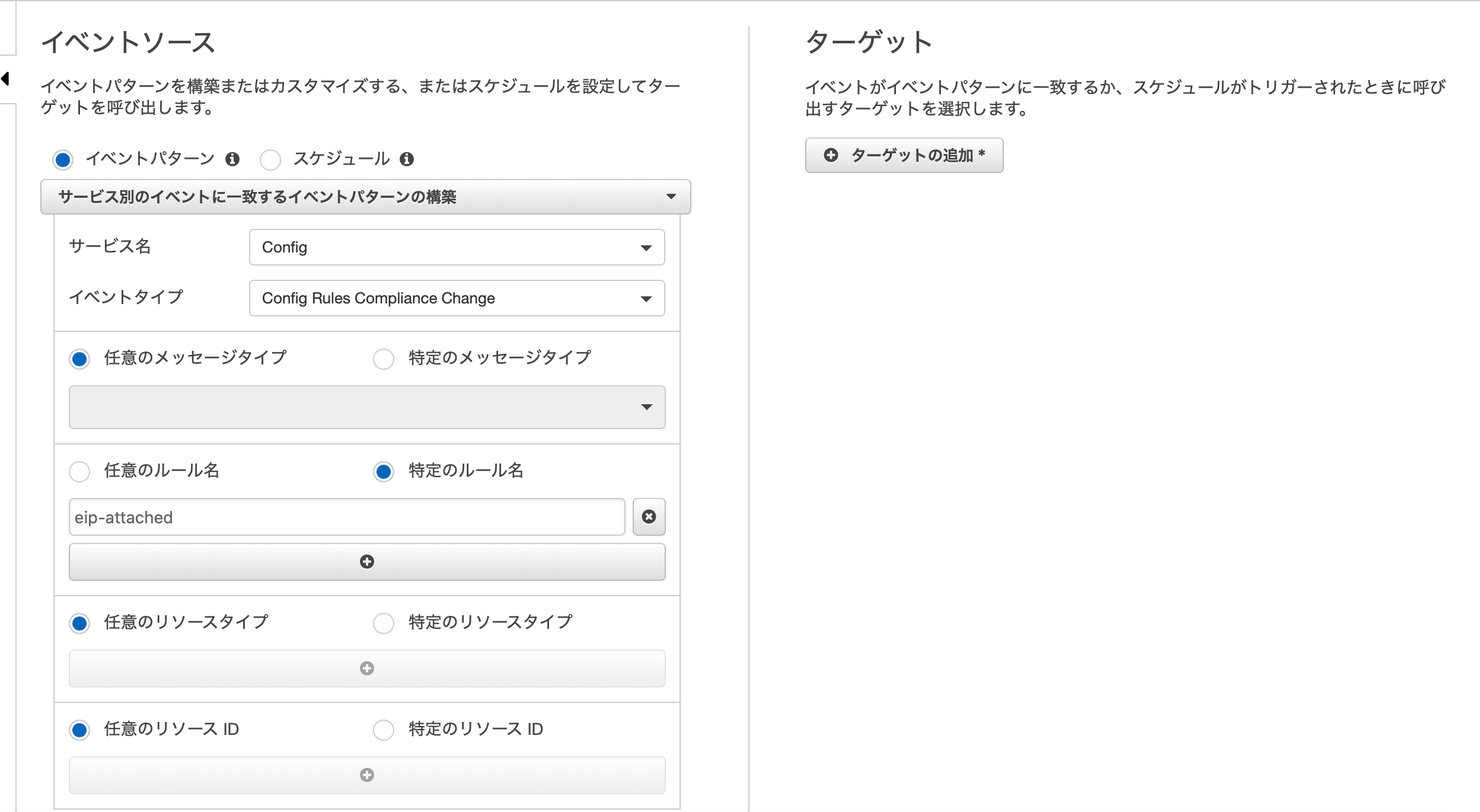

Config → CloudWatchEvents → Lambda

です。

現在AWS Configにはeip-attachedなるマネージドルールがあり、そちらを利用することでCloudWatchEventで検知できる状態になります。

CloudWatchEventsのポイントとしては下記のように細かく絞れるのですが、特定のルールで**"eip-attached"**を指定するのがポイントです!

ターゲットに指定するLambdaの方はまた次回の記事、Lambdaでイベントを検知する。で紹介したいと思います。

Lambdaを書くのが得意な方は独自の書き方でも構いません。

この2つは特に金額が小さく見落とされがちですが、数が多かったり放置する時間が長くなれば意外と大きな金額になります!!

みなさまもこの機会にAWSのコストを最適化し、少しでも他の必要なところにお金を使っていきましょう。

お読みいただきありがとうございました!!