はじめに

今回は、自宅のProxmox環境でWireGuardサーバを立てて、外から自宅のネットワークにアクセスできるようにしました。

皆さん、外から自宅ネットワークへアクセスしたくないですか? 私は特にしたかったです!!理由としては、自宅でProxmox環境を動かしており、学校や外からでもProxmox環境で色々と試したいなぁと思ったからです。あとは、CML2.8へ外からアクセスしてCCNPの勉強をしたかったからです。

という感じの理由で今回、外から自宅ネットワークへアクセスできるようにしました。

また、今回WireGuardと呼ばれるものを採用しました。理由としては、「なんか最近よく聞くな〜」と思ったからです。以上。というのはあまりにも雑すぎますが、概ねそんな感じです。あとは、シンプルな構成であることを聞いていたので採用したのもあります。そんなかんなで、今回はWireGuardを採用する流れになりました!!

というわけで、本記事では、以下の構成で話していきますねー

- はじめに (<-イマココ)

- 環境紹介

- ProxmoxでのVM作成

- WireGuardのインストール

- 各種設定(鍵作成・マスカレード設定とかとか!!)

- 確認!!(テザリングあると嬉しい)

環境紹介

以下が今回の環境になります。おそらく、皆さんと環境が少し/全く違うと思うので、「こんな設定が必要なんだなぁ」と言うのを知っていただいて、ご自宅の環境に適用していただければと思います!!下の図は、構成図になりますー

- ONU+光電話ルータ => PR600MI

- スマートフォン => iPhone

- プラットフォーム => Proxmox

- 外からアクセス用のPC => MacBook

ProxmoxでのVM作成

今回はこんな感じでやりました〜

OS: Ubuntu Server 22.04

コア数:2 core (2も要らない?)

メモリ:2.03 GiB (適当です🙇)

VM作成手順がわからんかたは、こちらを見ていただけると〜

WireGuardのインストール

こちらでは、MacBooKとUbuntu Server(作成したVM)にWireGuardをインストールしていきます!!

MacBookへのインストール

はい、画像を見るとお分かりになると思いますが、App Storeにあります!!なので、「入手」ボタンからインストールしてもらえればOKです。(設定は後でやりますー)

WireGuardサーバへのインストール

流石にMacみたいにポチっとはいきませんww

(CLIでの設定が苦手な方はすみませんがお付き合いください🙏)

ここから、こちらの資料を参考に説明していきますね(めっちゃ分かりやすいです!!)

お約束的なやつ

sudo apt -y update

sudo apt -y upgrade

WireGuardのインストール

sudo apt -y install wireguard

この時、「Err:1〜」みたいなのでが出て、インストールできない時、原因は色々あると思いますが、以下の設定を試してみてください。DNSサーバーの指定です(私もんん?となりました)

echo nameserver 8.8.8.8 | tee /etc/resolv.conf

各種設定(鍵作成・マスカレード設定とかとか!!)

さてさて、次は色々と設定していきましょう。といっても、PR600MIでの設定、WireGuardサーバでの設定、MacBookでの設定と色々あるので、ちょっとゴチャゴチャするかもですが頑張りましょう!!

PR600MI(ONU+光電話ルータ/ホームゲートウェイ)

正直、ここの設定はなんとも言えんところです。と言うのも、人によって異なります!!なので、Kinukuiはこんな感じやったのね♫ 程度で見てくださいね

まず、PR600MIでの設定を行っていきましょう!!PR600MIでは静的マスカレード設定を行っていきます!!(ホームゲートウェイを自前のルータで賄っている場合は、各設定方法を確認してください〜)

っとその前に、ONU+光電話ルータ/HGWなどがわからない方はこちらをご参照ください

まず、PR600MIのWeb設定ページへ飛びます!!

次に、配信済事業者ソフトウェア一覧からからIPoE IPv4設定 => 静的IPマスカレード設定ページへ飛びます。

その次に、編集ボタンから各項目に以下の設定を行います!!

各項目を埋めた後は、「設定」ボタンを押下して、設定を反映させましょう!!

以上がPR600MIでの設定になります!!

ファイアウォールの設定

WireGuardサーバでファイアウォールの設定を行いましょう!!

今回は、WireGuardでデフォルトで使用されるUDP 51820を開けておきましょう。なので、以下のコマンドを実行してください。

# sudo ufw enable

# sudo ufw allow 51820/udp

鍵作成

次は、WireGuardサーバにて鍵の作成を行なっていきます。

(この鍵作成自体は簡単ですが、どれがどの鍵かごっちゃごちゃになるかもしれないのでご注意ください〜)

まず、WireGuardサーバでサーバの秘密鍵と公開鍵を作成します。

(秘密鍵を作成)

# wg genkey | sudo tee /etc/wireguard/server.key

(公開鍵を作成)

# sudo cat /etc/wireguard/server.key | wg pubkey | sudo tee /etc/wireguard/server.pub

次に、クライアントの秘密鍵と公開鍵を作成します。

(秘密鍵を作成)

# wg genkey | sudo tee /etc/wireguard/client.key

(公開鍵を作成)

# sudo cat /etc/wireguard/client.key | wg pubkey | sudo tee /etc/wireguard/client.pub

これで、サーバとクライアントの秘密鍵と公開鍵を作成することができました!!

念の為、先ほど作成ファイルのパーミッションを変更しておきましょう。

# sudo chmod 600 /etc/wireguard/server.key /etc/wireguard/server.pub

# sudo chmod 600 /etc/wireguard/client.key /etc/wireguard/client.pub

よし、これで鍵作成は完了です!!まとめると、以下のファイルに以下の情報が格納されている状態です。

-

server.key=> サーバの秘密鍵 -

server.pub=> サーバの公開鍵 -

client.key=> クライアントの秘密鍵 -

client.pub=> クライアントの公開鍵

仮想インターフェイスの作成

ここでは、WireGuardサーバとMacで設定を行っていきます。ここで、先ほど作成した鍵が重要になってきます。が、公開鍵と秘密鍵でどっちがどっちやみたいになるので、気をつけてください🎵

WireGuardサーバ

初めに、WireGuardサーバで/etc/sysctl.confファイルで IPv4 のフォワーディング(パケット転送)を有効にしていきます。おそらく、net.ipv4.ip_forward = 0となっているかもしれないので、この値を1に変更します。また、コメントアウト(#)されている場合は、コメントアウトを外してください。

# sudo vim /etc/sysctl.conf

net.ipv4.ip_forward = 1

設定変更を反映させるのをお忘れなく!!

sudo sysctl -p

次に、WireGuardサーバで仮想インターフェイスを作成していきましょう!!

以下のコマンドを実行して、書き込むのに必要な鍵情報を確認します。

# cat /etc/wireguard/server.key

(サーバの秘密鍵が表示される)

# cat /etc/wireguard/client.pub

(クライアントの公開鍵が表示される)

次に、wg0.confを作成し設定を書き込んでいきましょう!!今回は、10.0.0.0/24を仮想インターフェイスに割り振るようにしました(お好みでOK)。ポート番号はデフォルトの51820にしました。あと、PostUP/PostDown設定をお忘れなく、自宅LANにアクセスするために必要ですので〜

# sudo vim /etc/wireguard/wg0.conf

[Interface]

PrivateKey = (サーバーの秘密鍵)

Address = 10.0.0.1

ListenPort = 51820

(NAT設定)

PostUp = iptables -A FORWARD -i %i -j ACCEPT; iptables -t nat -A POSTROUTING -o [自宅ルータ側のインターフェイス] -j MASQUERADE;

PostDown = iptables -D FORWARD -i %i -j ACCEPT; iptables -t nat -D POSTROUTING -o [自宅ルータ側のインターフェイス] -j MASQUERADE;

SaveConfig = true

[Peer]

PublicKey = (クライアントの公開鍵)

AllowedIPs = 10.0.0.0/24

wg0.confの作成が完了した後は、以下のコマンドで起動しましょう!!

# sudo systemctl enable wg-quick@wg0

# sudo systemctl start wg-quick@wg0

MacBook

次に、MacBookで仮想インターフェイスを作成していきましょう!!

まず、WireGuardサーバでMacBookに必要な情報を確認しましょう

# cat /etc/wireguard/client.key

(クライアントの秘密鍵が表示される)

# cat /etc/wireguard/server.pub

(サーバの公開鍵が表示される)

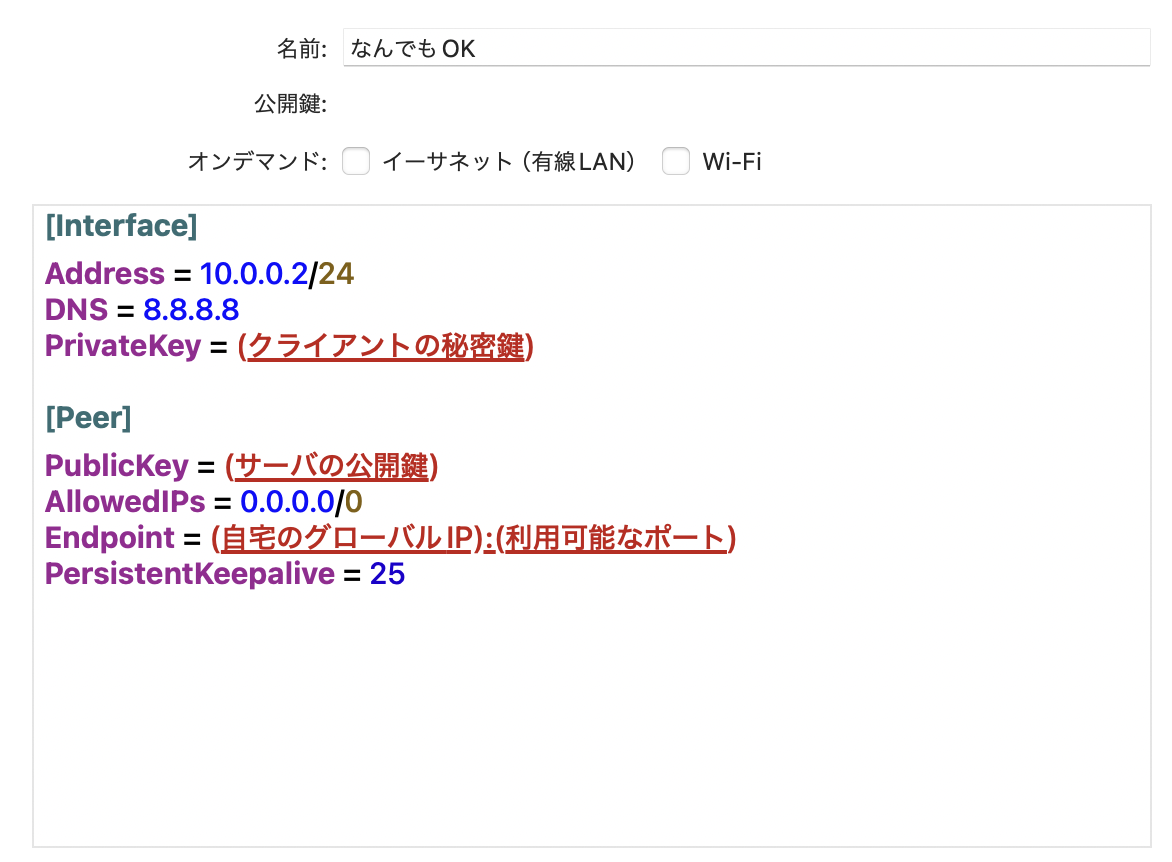

次に、MacBookにインストールしたWireGuardアプリを開きます。

すると、WireGuardトンネルの管理画面が表示されるので「+」=>「設定が空のトンネルを追加」を押下してください。すると、設定を書き込むための画面が表示されます。(画面が表示されると設定欄にPrivateKeyが表示されますがサーバで作成したものを使うので、削除してください!!)

設定欄には、以下の設定を書き込みます。Endpointには、自宅のグローバルIPアドレスとPR600MIの設定で選択したポート番号を書き込みます。自宅のグローバルIPアドレスは以下から確認できます。

[Interface]

Address = 10.0.0.2/24

DNS = 8.8.8.8

PrivateKey = (クライアントの秘密鍵)

[Peer]

PublicKey = (サーバの公開鍵)

AllowedIPs = 0.0.0.0/0

Endpoint = (自宅のグローバルIP):(利用可能なポート)

PersistentKeepalive = 25

以上で、各種設定は終了となります!!お疲れ様です!!

確認!!

最後に、確認していきましょう!!

確認するに当たって、今回はスマホのテザリング機能を利用します。

まず、MacBookがスマホ経由でインターネットにアクセスできるようにしてください。

次に、MacBookdでWireGuardを開き、有効化ボタンを押下しましょう!!

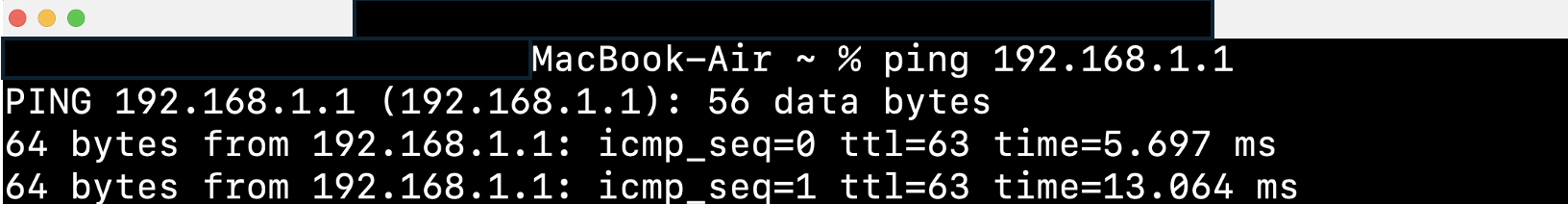

すると、WireGuardサーバ <=> MacBook間でトンネルが確立され、自宅LANにアクセスすることが可能となります。トンネルが確立されているかは、以下のように送受信データがあるかで確認することができます。確立されていない場合は、送信したデータのみが表示されるため、各設定を見直してみてくださいね!!

この状態で自宅ルータにpingを打ってみると、ちゃんと返ってきます!!

なので、当然CML2.8へもアクセスすることができます!!わーい

おわりに

ここまでお付き合いいただき、ありがとうございます!

今回は、自宅のProxmox環境でWireGuardサーバを構築し、外部から自宅ネットワークにアクセスできるようにする手順を紹介しました。

やってみた感想としては、鍵管理が簡単で設定ファイルもシンプルなので、ハードルが低いのかなぁと感じました。

あと、自宅外からでもCML2.8でコマンドの確認をできるようになったので、ありがたいです。(これで研究室からでもCMLで勉強できるぜ)

本記事以外にも、構築方法は調べれば色々出てくるので、皆さんもぜひ自宅にWireGuardサーバを導入してみください!!ありがとうございました!!