AZ-104: Microsoft Azure Administrator

無事合格しました。

勉強しながら

AZ-103合格に向けて試験直前に読み込んだ公式ドキュメントとその要点

の真似して、メモしていたものです。

試験がZ-104になって、出題範囲の構成も変わっているので、自分なりに書き直してみました。

ちょっと整理し切れていなくてすみません。

評価されるスキル

【概要】

- Azure アイデンティティおよびガバナンスの管理 (15-20%)

- ストレージの作成と管理 (10-15%)

- Azure 計算資源の展開と管理 (25-30%)

- 仮想ネットワークの構成と管理 (30-35%)

- Azure 資源の監視とバックアップ (10-15%)

1.Azure アイデンティティおよびガバナンスの管理 (15-20%)

- ネイティブ Azure 証明書認証を使用した認証

- ネイティブ Azure Active Directory 認証を使用した認証

- Active Directory (AD) ドメイン サーバーを使用した認証

セキュリティグループ

メンバーシップの種類

| 種類 | 説明 |

|---|---|

| 割り当て済み | 管理者は、ユーザーまたはデバイスを手動でこのグループに割り当て、ユーザーまたはデバイスを手動で削除します。 |

| 動的ユーザー | 管理者は、自動的にメンバーを追加および削除するためのメンバーシップの規則を作成します。 |

| 動的デバイス | 管理者は、自動的にデバイスを追加および削除するための動的なグループ規則を作成します。 |

企業間のゲスト アカウント

Azure Active Directory B2B

https://docs.microsoft.com/ja-jp/learn/modules/create-users-and-groups-in-azure-active-directory/6-collaborate-guest-accounts-azure-ad-b2b

外部コラボレーションの設定を構成

https://docs.microsoft.com/ja-jp/azure/active-directory/external-identities/delegate-invitations

[Azure Active Directory]

[外部 ID] > [外部コラボレーションの設定]

サブスクリプションをADに関連づけ

https://docs.microsoft.com/ja-jp/azure/active-directory/fundamentals/active-directory-how-subscriptions-associated-directory

Azureポータルから、ディレクトリを変更

RBAC

RBAC 組み込みロールの 4 つの例

| 組み込みロール | 説明 |

|---|---|

| 所有者 | すべてのリソースへのフル アクセス権を持ちます。他のユーザーにアクセスを委任することもできます。 |

| 共同作成者(Contributor) | Azure リソースを作成および管理できます。 |

| 閲覧者 | 既存の Azure リソースの表示のみが許可されます。 |

| ユーザー アクセス管理者 | Azure リソースへのアクセスを管理できます。 |

Azure RBAC ロールは、管理グループ、サブスクリプション、リソース グループ、リソースの 4 つのレベルのスコープで適用

Azure 組み込みロール

例

Contributor

すべてのリソースを管理するためのフル アクセスを付与しますが、Azure RBAC でのロールの割り当ては許可されません。

リソースパーミッション割り当て権限はownerロールが必要

Network Contributor

ネットワークを管理できます。ただし、それらへのアクセスは含まれません。

Load balancer ロードバランサーリソースを管理できる

Security Admin

Security Center の表示および更新のアクセス許可。 セキュリティ閲覧者と同じアクセス許可があり、セキュリティ ポリシーの更新、アラートと推奨事項の無視も可能になります。

ポリシー割り当てはSecurity Adminロール

Logic App Contributor Role

ロジック アプリを管理できますが、アクセス権を変更することはできません。

create Logic App resources はできる

※Azure Logic Apps とは

https://docs.microsoft.com/ja-jp/azure/logic-apps/logic-apps-overview

タスク、ビジネス プロセス、ワークフローのスケジュール設定、自動化、調整

リソース利用に基づいた部門間の請求分配

tag the resources department wise

https://docs.microsoft.com/ja-jp/learn/modules/control-and-organize-with-azure-resource-manager/3-use-tagging-to-organize-resources

タグを使用すると、運用環境で実行されている VM の課金データなどの、ランタイム環境ごとにコストを分類することもできます。 課金データをエクスポートするとき、あるいは課金 API から課金データにアクセスするとき、タグはそのデータに含まれます。タグを利用し、コスト面からデータをさらにスライスできます。

Azure AD ロール

ロール セット

- グローバル管理者

- ユーザー管理者:

- 課金管理者

Azure RBAC ロールと Azure AD ロールの違い

https://docs.microsoft.com/ja-jp/learn/modules/manage-subscription-access-azure-rbac/2-identify-appropriate-role-assign

Azure RBAC ロールが Azure リソースに適用されるのに対して、Azure AD ロールは Azure AD リソース (特にユーザー、グループ、ドメイン) に適用されます。

Azure Advisor tool

利用中のVM確認など

→コスト予測

https://docs.microsoft.com/ja-jp/learn/modules/predict-costs-and-optimize-spending/3-predict-and-optimize-with-cost-management-and-advisor

MFA(多要素認証)のためには、Azure ADに登録する必要がある

https://docs.microsoft.com/ja-jp/learn/modules/secure-aad-users-with-mfa/

Azure AD に参加させるにはMFA(多要素認証)が必要

カスタムロール

| Azure ロール (RBAC) | Azure AD ロール |

|---|---|

| VM、ストレージ、ネットワークなどの Azure リソースへのアクセスを管理する | ユーザー アカウントやパスワードなどの Azure Active Directory リソースへのアクセスを管理する |

| 複数のスコープ レベル (管理グループ、サブスクリプション、リソース グループ、リソース) | テナント レベルのスコープのみ |

Azure リソース プロバイダーの操作

https://docs.microsoft.com/ja-jp/azure/role-based-access-control/resource-provider-operations#all

Azure カスタム ロールで使用することで、Azure のリソースに対する詳細なアクセス制御を実現

AKSへのアクセス権限付与方法

Azure AD authentication is provided to AKS clusters with OpenID Connect. OpenID Connect is an identity layer built on top of the OAuth 2.0 protocol.

https://docs.microsoft.com/ja-jp/azure/aks/concepts-identity

2.ストレージの作成と管理 (10-15%)

ホット、クール、アーカイブ

- ホット - 頻繁にアクセスされるデータの格納に最適化されています。

- クール - アクセスされる頻度は低いものの、少なくとも 30 日以上保管されるデータの格納に最適化されています。

- アーカイブ - ほとんどアクセスされず、少なくとも 180 日以上保管され、待ち時間の要件が柔軟 (数時間単位) であるデータの格納に最適化されています。

Azure Import/Export

TB級のデータ送信は、Azure Import/Exportに送る

=物理ディスクをやり取り(ディスクはユーザが準備)

https://docs.microsoft.com/ja-jp/learn/modules/export-data-with-azure-import-export/2-what-is-azure-import-export

Set-AzureStorageBlobContentはネット経由だからダメ

(PowerShellのコマンドレット)

Azure にデータをインポートする手順

https://docs.microsoft.com/ja-jp/learn/modules/export-data-with-azure-import-export/3-how-azure-import-export-works

- ディスクの準備

2. WAImportExport コマンド

3. ルートフォルダのDataset.csv Driveset.csvが必要 - インポート ジョブを作成

- 発送

- ジョブの状態の確認

- ディスクの受け取り

- Azure Storage 内のデータの表示

Azure Data Box ファミリ内の製品のいずれかを使用したデータのインポートは、Azure Import/Export を使用するよりも簡単です。

インターネット経由なら

Azure Storage Explorer

Azure Files

https://docs.microsoft.com/ja-jp/azure/storage/files/storage-how-to-use-files-windows

UNC パスの形式は

\\<storageAccountName>.file.core.windows.net\<fileShareName>

です (例: \anexampleaccountname.file.core.windows.net\example-share-name)。

SMB プロトコルでは、TCP ポート 445

Azure File Sync

アクセス頻度の低いファイルは、作成したポリシーに従って、Azure ファイル共有に階層化すなわちアーカイブされます。

【デプロイ プロセス】

オンプレミスのシステムを評価し、Azure リソースを作成し、Azure File Sync エージェントをインストールし、オンプレミス サーバーを登録して、サーバー エンドポイントを作成

- "オンプレミスのシステムを評価する":オンプレミス サーバーで評価用のコマンドレットを実行して、OS とファイル システムがサポートされているかどうかを確認します。

- "Azure リソースを作成する":

- ストレージ アカウント

- ファイル共有(ストレージ アカウント内にファイル共有を作成)

- ストレージ同期サービス

- 同期グループ(ストレージ同期サービス内に同期グループを作成)

- Azure File Sync エージェントをインストールする:ストレージ同期サービスへのレプリケーションに参加する各ファイル サーバーにエージェントをインストールします。

- "Windows Server コンピューターをストレージ同期サービスに登録する":同期エージェントをインストールすると、サーバーをストレージ同期サービスに登録するように求められます。

- "サーバー エンドポイントを作成する":サーバーが登録されたら、それを同期グループにエンドポイントとして追加します。※ [すべてのリソース] > [CADSyncService] > [CADFiles] を選択します。[サーバー エンドポイントの追加] を選択します。

BLOB をコピー

- Azure CLI

az storage blob copy コマンド

障害発生時点から操作を再開する簡単な方法はありません - AzCopy

非同期的に実行され、回復可能

階層型コンテナーの包括的なサポートと、パターン マッチングによる BLOB の選択 - .NET ストレージ クライアント ライブラリ

LOB のすべてのプロパティにアクセスすることができます

開発が必要

ストレージ アカウントがレプリケートされる方法

- ローカル冗長ストレージ (LRS)

- ゾーン冗長ストレージ (ZRS)

- geo 冗長ストレージ (GRS) または読み取りアクセス geo 冗長ストレージ (RA-GRS)

- geo ゾーン冗長ストレージ (GZRS) または読み取りアクセス geo ゾーン冗長ストレージ (RA-GZRS)

ストレージをStandard to Premiumには変更できない

ファイルシェアのポート

→445

3.Azure 計算資源の展開と管理 (25-30%)

ディスク追加

Azure Cloud Shell

New-AzVM -Name demovm -Credential (Get-Credential)

>VN、VM、IPAddressは作られるが、ADクレデンシャルは作られない

VHD に対する操作は、実行中の VM で行うことはできません。 まず、az vm deallocate を使用して VM の名前とリソース グループの名前を指定し、VM を停止して割り当てを解除します。

可用性セット内のVMをリサイズするためには可用性セット内のVMを一度全部止める

仮想マシンのライフサイクル

https://docs.microsoft.com/ja-jp/azure/virtual-machines/states-lifecycle

VMのリソースグループを変えてもVM基盤が変わるわけではない

Properties bladeでhostを変更することもできない

Redeploy bladeでredeployする必要がある

virtual machine, virtual network and network interface should be in the same region

そのために、リージョンを合わせる(ロケーションではない)

リソースグループを合わせる必要はない

別のリージョンにつなげるNICを作りたい場合は、VM削除(turn off ではダメ)・再作成(リージョンを合わせて)が必要

ライセンス割り当てのために、プロファイルbrade(設定画面)で、ロケーションを変更する

ベストプラクティス

- 冗長性実現のために複数の仮想マシンを可用性セット内に構成する

- 可用性セット内の VM にマネージド ディスクを使用する

- VM に影響するイベントにプロアクティブに応答するスケジュール化されたイベントを使用する

- 各アプリケーション層に対して別々の可用性セットを構成する

- ロード バランサーと可用性ゾーンまたはセットを結合する

- 可用性ゾーンを使ってデータセンター レベルの障害から保護する

仮想マシン スケール セット

1 つのスケール セットで実行される VM は、1,000 台に制限

水平、垂直

スケジュール、自動

削除、割り当て解除

Azure Automation State Configuration

PowerShell DSC

システムの構成、デプロイ、および制御を行うために Azure Automation State Configuration によって使用される宣言型の管理プラットフォーム

Configuration Create_Share

{

Import-DscResource -Module xSmbShare

# A node describes the VM to be configured

Node $NodeName

{

# A node definition contains one or more resource blocks

# A resource block describes the resource to be configured on the node

xSmbShare MySMBShare

{

Ensure = "Present"

Name = "MyFileShare"

Path = "C:\Shared"

ReadAccess = "User1"

FullAccess = "User2"

Description = "This is an updated description for this share"

}

}

}

https://docs.microsoft.com/ja-jp/azure/virtual-machines/troubleshooting/redeploy-to-new-node-windows

VMがメンテナンスの影響を受ける場合別のホストに移動するためにすべきは「再デプロイ」

一時ディスクが失われ、仮想ネットワーク インターフェイスに関連付けられている動的 IP アドレスが更新されます。

暗号化

Storage Service Encryption は、データ センター内の物理ディスク上で実行されます。 誰かが物理ディスクに直接アクセスする場合、データは暗号化されています。 ディスクのデータにアクセスすると、データは復号化されてメモリに読み込まれます。

Azure Disk Encryption によって仮想マシンの仮想ハード ディスク (VHD) が暗号化されます。 VHD が ADE で保護されている場合、ディスク イメージにアクセスできるのは、ディスクを所有する仮想マシンのみです。

https://docs.microsoft.com/ja-jp/learn/modules/secure-your-azure-virtual-machine-disks/3-encrypt-existing-vm-disks

ADE によって使用される暗号化キーは、Azure Key Vault に格納できます。

Azure Resource Manager

4.仮想ネットワークの構成と管理 (30-35%)

仮想ネットワーク

一つのvirtual networkで、Web層、ミドル層、DB層に分けることができる

その場合は、サブネットを分ける

アドレス空間

10.0.0.0/24 → 10.0.0.1 から 10.0.0.254

10.0.0.0/16 → 10.0.0.1 から 10.0.255.254

サブネット

アドレス範囲内で、仮想ネットワークのアドレス空間をパーティション分割

DNS

名前解決できない場合

必要なのは、

add the Name servers records for the zone to the domain in the domain registrar

NSレコード

ゾーンに対して追加するのではなくドメインに対して追加する

SOA および NS レコードは、Azure DNS を使用して DNS ゾーンを作成するときに自動的に作成されます。

Azure DNS は、Azure DNS 内のすべてのリソースにセキュリティを提供する Azure Resource Manager に基づいて構築されています。

→リソースロック機能も提供される

Auto-registrationになっていないと、自動的にはDNSゾーンに登録されない

Auto-registrationで登録されていれば、Auto-registrationではない別ネットワークからPINGできる(Network Security Group levelでICMP構成されていれば)

private DNS zone

サブドメイン委任

https://docs.microsoft.com/ja-jp/azure/dns/delegate-subdomain

NS レコードの作成

カスタムルート

Next hop type

virtual appliance

仮想ネットワーク ピアリング

Virtual Network Peering

ピアリング済のVNetにアドレス空間足したい時は一度ピアリングを削除してから足す。

- 仮想ネットワーク ピアリングでは、北ヨーロッパの 2 つの仮想ネットワークのように、同じ Azure リージョン内の仮想ネットワークが接続されます。

- グローバル仮想ネットワーク ピアリングでは、北ヨーロッパの仮想ネットワークと西ヨーロッパの仮想ネットワークのように、異なる Azure リージョン内に存在する仮想ネットワークが接続されます。

ネットワーク セキュリティ グループ

セキュリティ規則を適用するよう割り当て

Azure Load Balancer ロードバランサー

99.99%, you have to implement Availability Zones.

Availability Sets ではダメ

可用性ゾーン

Availability Zones は 1 リージョン内で物理的に分離されている

可用性セット

計画的または計画外のメンテナンス イベント中に、少なくとも 1 つの仮想マシンが利用可能となり、99.95% の Azure SLA を満たします。

仮想マシン の SLA

https://azure.microsoft.com/ja-jp/support/legal/sla/virtual-machines/v1_9/

スケールセットで公開IPアドレスを割り当てておくことはできる

手順

- 新しいパブリック IP アドレスを作成

- ロード バランサーを作成

- 正常性プローブを作成

- az network lb probe create

- ロード バランサー規則

- 受信トラフィック用のフロントエンド IP 構成

- 受信するためのバックエンド IP プール

- ネットワーク インターフェイスを、バックエンド プールの情報を使用するように更新

- ロード バランサーのパブリック IP アドレスと Web サイトの URL を取得

Network Watcher

カテゴリ

- 監視ツール

- 診断ツール

監視ツール

- トポロジ

- 接続モニター

- Network Performance Monitor

診断ツール

- IP フロー検証

- 次ホップ

- セキュリティ グループ ビュー

- パケット キャプチャ ※Network Watcher エージェント VM 拡張機能が必要

- 接続のトラブルシューティング

- VPN のトラブルシューティング

IP flow verify IP フロー検証

VM から許可または拒否されたかどうかが検出

単一 VM ネットワークに接続の問題がある場合

Network WatcherでパケットキャプチャしてVMからのトラフィックを把握できる

virtual machine metricsの記録、とか、Data Collector Set from Performance Monitor だけでは、パケット情報までは把握できない

https://docs.microsoft.com/ja-jp/learn/modules/troubleshoot-azure-network-infrastructure/

接続のトラブルシューティング

指定された宛先ポートでリッスンしているサーバーがないという場合

次のような情報が表示されます。

- 待機時間 (ミリ秒単位)。

- 送信されたプローブ パケットの数。

- 送信先へのルート全体でのホップ数。

VPN

gateway subnet

Local Network Gateway で IP address range を指定する場合は、

オンプレネットワークのサブネット情報(IP範囲)を指定する

VPN のトラブルシューティング

VPN 接続が機能していない場合

Virtual Network Peeringで接続されていないと、別のドメインにはつながらない

https://docs.microsoft.com/ja-jp/learn/modules/integrate-vnets-with-vnet-peering/2-connect-services-using-vnet-peering

AD Forest が存在する状態で、カスタムドメイン名を定義する場合は、その同じ名前を使う

ドメイン、フォレスト、ドメイン コントローラ、レプリケーション、Kerberos プロトコル、および Lightweight Directory Access Protocol (LDAP)

VPNゲートウェイ

https://docs.microsoft.com/ja-jp/learn/modules/configure-network-for-azure-virtual-machines/4-explore-azure-vpn-gateway

暗号化された接続のエンドポイントにすることができる特殊な仮想ネットワーク ゲートウェイ

- インターネット経由でのポイント対サイト

- インターネット経由でのサイト間

- 専用ネットワーク経由でのサイト間 (Azure ExpressRoute など)

新しい端末のpoint-to-site VPN connectionを作るためには Azure AD とか Azure AD authentication policies ではない。

client certificateクライアント証明書が必要

ポイント対サイト (P2S) VPN ゲートウェイ接続

https://docs.microsoft.com/ja-jp/azure/vpn-gateway/point-to-site-about#:~:text=A%20Point%2Dto%2DSite%20(,from%20an%20individual%20client%20computer.

在宅勤務者が自宅や会議室など、遠隔地から Azure VNet に接続する場合に便利

接続するユーザーを認証するメカニズムが 2 つ

手順

- RouteBased VPN ゲートウェイを作成します。

- 認証の目的でルート証明書の公開キーをアップロードします。

- ルート証明書からクライアント認定資格証を生成し、その後、認証の目的で仮想ネットワークに接続する各クライアント コンピューターにクライアント認定資格証をインストールします。

- クライアントが仮想ネットワークに接続するために必要な情報を含む、VPN クライアント構成ファイルを作成します。

(詳細)

- 仮想ネットワークの作成

- ゲートウェイ サブネットの追加

- DNS サーバーの指定 (省略可能)

- 仮想ネットワーク ゲートウェイの作成

- 認定資格証の生成

- クライアント アドレス プールの追加

- トンネルの種類の構成

- 認証の種類の構成

- ルート証明書の公開認定資格証データのアップロード

- エクスポートしたクライアント認定資格証のインストール

- VPN クライアント構成パッケージの生成とインストール

- Azure への接続

- 仮想ネットワークの作成

- VPN ゲートウェイを作成する

- ローカル ネットワーク ゲートウェイを作成する

- VPN デバイスの構成

- VPN 接続を作成する

- VPN 接続の確認

Azure VPN Gateway

https://docs.microsoft.com/ja-jp/azure/vpn-gateway/vpn-gateway-highlyavailable

アクティブ/スタンバイ構成の 2 つのインスタンスから成ります

切り替わりは最悪の場合は 1 分 30 秒

公開IPアドレス,、Virtual network gateways は一つ

Local network gateways はローカル側のVPNデバイスの数

5.Azure 資源の監視とバックアップ (10-15%)

deallocated(割り当て解除済み)通知

Activity log に基づいてアラートを作る

Diagnostics(診断) logs ではない

locksの設定記述でdependencyの記述をする

level: CanNotDelete

{

"type": "Microsoft.Web/sites/providers/locks",

"apiVersion": "2016-09-01",

"name": "[concat(variables('siteName'), '/Microsoft.Authorization/siteLock')]",

"dependsOn": [

"[resourceId('Microsoft.Web/sites', variables('siteName'))]"

],

"properties": {

"level": "CanNotDelete",

"notes": "Site should not be deleted."

}

}

in-built policyではポートブロックするようなNetwork Security Group の初期設定は作れない

resource lock も初期ルールまでは作れない(修正・削除を制限するために使うもの)

custom policyで作ることはできる

ポリシーでSQLDBの暗号化を必要とする

管理ロック

https://docs.microsoft.com/ja-jp/azure/azure-resource-manager/management/lock-resources

サブスクリプション、リソース グループ、またはリソースをロック

[削除] と [読み取り専用]

たとえば、SQL Database に ReadOnly ロックを設定すると、データベースの削除または変更を実行できなくなりますが、 データベース内のデータの作成、更新、または削除は実行できます。

Azure Monitor ログでの検索クエリ

Azure Monitor では、メトリックとログという 2 つの基本的な種類のデータを収集します。

Log Analytics

search in (Event) "error"

| take 100

Azure Monitorアラートの手順

- Azure Log Analytics workspace 作成・構成

- VMにMicrosoft Monitoring Agent インストール

- Azure Monitorにアラート作成して、ソースにLog Analytics workspace指定

Azure Diagnostics 拡張機能

より詳細なパフォーマンス メトリックをキャプチャする必要がある場合、またはそれがほぼリアルタイムで必要な場合

- [監視] セクションで [OS のゲスト診断] を [オン] に設定

- VM の [診断設定] に移動することです。 ストレージ アカウントを選択し、[ゲスト レベルの監視を有効にする] を選択

DDoS 攻撃

Azure portal で、[モニター] > [メトリック]

[Under DDoS attack](DDoS 攻撃中) などの DDoS メトリックを追加

※DDoS 攻撃についてアラートを受け取るために、Azure Diagnostics 拡張機能をインストールする必要はありません。 アラートは、VM ではなく、パブリック IP アドレスのリソースについて行われます。

Azure Backup

| 方法 | 状況 |

|---|---|

| 可用性ゾーン | ネットワークの停止や停電などの問題 |

| Site Recovery | リージョン全体の災害 (自然災害など) |

| Backup | 偶発的なデータの損失、データの破損、ランサムウェア攻撃 |

Recovery Services コンテナー

省略可能な手順として、VM エージェントのインストール

(Azure Marketplace のイメージから作成されて「いない」場合)

WaAppAgent.exe

https://docs.microsoft.com/ja-jp/azure/backup/backup-azure-arm-vms-prepare#optional-steps

https://azure.microsoft.com/ja-jp/blog/azure-backup-now-supports-storage-accounts-secured-with-azure-storage-firewalls-and-virtual-networks/

Azure Backupが仮想ネットワークで保護されたストレージアカウントをサポートするためには、

[信頼されたMicrosoftサービスがこのストレージアカウントにアクセスすることを許可する]を例外として選択する必要がある。

復元の種類

既存のものを置き換える: 現在の VM が存在する必要があります。 削除されている場合、このオプションは使用できません。

バックアップの保持ポリシー

保持数 366個

保存期間 99年

https://www.atmarkit.co.jp/ait/articles/1504/06/news013.html

1日に実行できるバックアップの最大数

Azure Backup Microsoft Azure Recovery Services (MARS)

https://docs.microsoft.com/ja-jp/azure/backup/backup-support-matrix#vault-support

コンテナーへのバックアップ回数 Azure VM: 1 日あたり 1 回。

DPM/MABS で保護されたマシン: 1 日に 2 回。

MARS エージェントを使用し直接バックアップされるマシン: 1 日に 3 回。

Azure Site Recovery

最初に作らなければならないのは

Recovery Service vault

Recovery Services コンテナー

Azure Site Recovery を使用したディザスター リカバリーの準備

https://docs.microsoft.com/ja-jp/learn/modules/protect-infrastructure-with-site-recovery/3-site-recovery-setup

- Recovery Services コンテナーを追加する

- ターゲット リソースを整理する

- 送信ネットワーク接続を構成する

- 既存の VM でレプリケーションを設定する

Site Recovery で仮想マシンのインフラストラクチャが保護される 4 つの方法

https://docs.microsoft.com/ja-jp/learn/modules/protect-infrastructure-with-site-recovery/5-run-disaster-recovery-drill

- スナップショットと復旧ポイントを作成する

- VM をセカンダリ リージョンにレプリケートする

- DR 訓練をサポートする(テスト フェールオーバー)

- 柔軟なフェールオーバー/フェールバックを有効にする

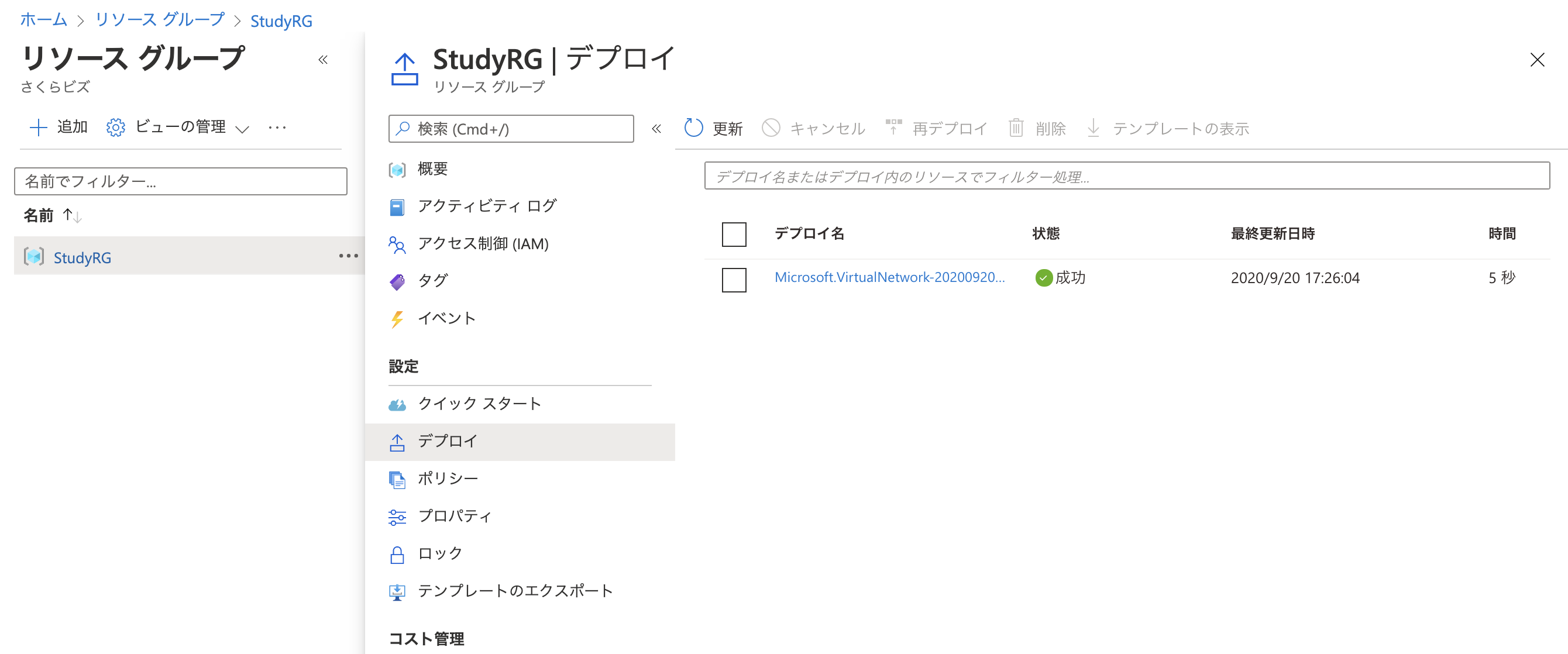

リソースグループにリソースが作られた日時を見るには、Subscriptions blade で Programmatic deployment を見るのではなく、デプロイ(Deployments section) を見る。

試験対策

まずは、ラーニング パス「Azure の基礎」

https://docs.microsoft.com/ja-jp/learn/paths/azure-fundamentals/

これは一通りやりました。ハンズオンもやりました。

Azure用語に一通り触れるという意味で、必要かと思います。

次に、ラーニング パス「AZ-104:Azure 管理者向けの前提条件」

https://docs.microsoft.com/ja-jp/learn/paths/az-104-administrator-prerequisites/

こちらも、一通りやりましたが、ハンズオンは時折端折りました。

その次は、ラーニング パス「試験 AZ-104: Microsoft Azure Administrator」

https://docs.microsoft.com/ja-jp/learn/certifications/exams/az-104

これはいったんパス。

の上記前提条件以外だと思うのですが、これを全部やるのはかなり時間がかかるし、これをやり切って試験対策として十分かというとそうではないので、もう少しストレートに試験直結の対策がやりたかったのです。

そこで、Udemy。

日本語はありません。英語はいくつかありますが、受講してみたのはこちら。

AZ-104 Microsoft Azure Administrator - UPDATED 2020

https://www.udemy.com/course/microsoft-certified-azure-administrator/

ただし、講義はほとんど聞いていません。

各セクションの問題をやったのと、演習テストが116問、Labが21まであるのでそちらをやりました。

今回の受験では、ラボ問題は出なかったのですが、一応あると言われているようなので、その対策としてLab21回分眺めるのは良いかなと思いました。

また、演習テストは実際に近い問題でしたので、これをちゃんと正解できるようになれば、かなり大丈夫かなという感触です。

もう一つUdemy。

Microsoft Azure AZ-104 Certification Exam Practice Tests

https://www.udemy.com/course/az-103-104-practice-tests/

こちらは、問題集。60数問×5セット。

上記の演習テストより若干解説がしっかりしているのと、1セットの分量が本番に近いということで、問題だけやるならこちらの方が良かったかも。時間がなくて、1セットしかできませんでした。

そして、これらのUdemyの問題をときながら、解説だけでは理解しにくいところを、なるべくAZ-104のラーニングをやり(ハンズオンは完全スルー)、そこから見つからない場合は他のDocから情報を探してメモをしたのが、本文と言うことになります。

というわけで、健闘をお祈りいたします。