今頃ですが、Emotet(エモテット)について調べてみました。

概要

-

2019年秋頃から、日本国内でのマルウェア「Emotet」の感染が急増

-

主な感染経路は

-

悪意あるファイルが添付されたメール

-

悪意あるリンクが記載されたメール

-

Emotetに感染すると、

-

端末で利用しているメールのアカウントや送受信したメールの情報が窃取

-

マルウェア付きスパムメールの送信に再利用されてしまう

自分が以前やり取りしていたメールが引用されていたり、知り合いからのメールであれば、そのメールを信じてしまうでしょう。なのでphishing mailの成功率が大幅アップということに繋がりますね。

Mitre ATT&CK による分析

Mitre ATT&CK (マイター アタック)でEmotetを分析してみましょう。

https://attack.mitre.org/software/S0367/

Emotetは2014年に初めて出現し、そこから地道にバージョンアップを重ねています。

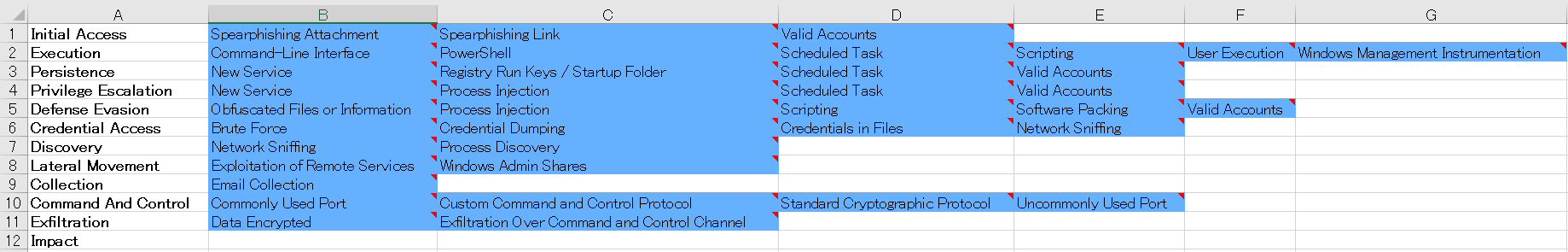

上図のATT&CK Matrixを読み解いたものが以下です。カッコ内はATT&CKのTacticsやTechniquesの用語です。

初期アクセス(Initial Access)フェーズとしてはSpearphishing Attachment と Spearphishing Link の2つがあります。上述の通り、添付ファイルを使う場合と、URLを踏ませるものですね。

実行(Execution)フェーズではまずユーザの動作(User Execution)が必要です。メールに添付されたファイルを開いたり、リンクを踏むんですね。

EmotetにはWordのマクロスクリプトが含まれたword マクロが使われます(Scripting)。このマクロを実行すると追加の攻撃用ツールをダウンロードするなどします。その後はcmd.exeやPowerShellを実行するなどし、攻撃に移ります(Command-Line Interface, Power Shell, WMI)。

権限昇格(Privilege Escalation)/証明情報アクセス(Credential Access)フェーズとして、EmotetはLocal AdminのパスワードをBrute Forceで探します。Brute ForceといいつつもEmotet内部にハードコーディングされたパスワードのリストが含まれているようです。他にクレデンシャルを得るためにブラウザやemailのパスワード奪取するモジュールやMimikatzのようなツールも使います。

Process Injectionも使い、explorer.exeを乗っ取ることも行います。

次に横展開(Lateral Movement)で被害を拡大させます。そのためにNetwork SniffingやProcess DiscoveryでReconし、ETERNALBLUE(MS17-10)SMBの脆弱性(Exploitation of Remote Services)や$Admin の共有(Windows Admin Shares)など利用し横展開します。

Emotetはoutlookからemailをかき集め(Email Collection)、またcookieなど有用な情報も収集します。収集したデータは暗号化し(Data Encrypted)、C2サーバに送ります(Exfiltration Over Command and Control Channel)。

防御について考える

Mitre ATT&CKの各techniqueにはMitigationも用意されています。

Spearphishing Attachment/Link

- Antivirus/Antimalware

- endpointにあるAVのことです。word macroには効かないんじゃないかなと思います。

- Network Intrusion Prevention

- network上にあるAVのことです。これも効かないんじゃないかと。。

- Restrict Web-Based Content

- 不審な拡張子の添付ファイルを防止する機能ですが、wordの添付ファイルはビジネス上止められないかと思います。

- User Training

- 不審メール対処の基本は人のトレーニングですが、Emotetは知り合いや見知ったメールへの返信を装うのでこれを防ぐトレーニングは鬼難しいでしょう。。

[Kaspersky]偽メールを介して広がる危険なファイルから身を守るために にword macroを一時的に無効にする方法が書かれています。これが一番現実的でしょう。が、なんにも考えずに「マクロを有効化する」を押してしまいそうなので、この辺はマクロを無効化したままで何がどこまでできるのかを調査の上、一般ユーザへの周知が必要でしょう。

他にCIS Controls v7を参考にしてみましょう。

CIS Controlsは以下参照。

https://www.secure-sketch.com/blog/cis-critical-security-controls

CIS Control 7: 電子メールとWebブラウザの保護

| サブコントロール | コントロールタイトル | コントロールの説明 | コメント |

|---|---|---|---|

| 7.3 | Webブラウザと電子メールクライアントにおいてスクリプト言語の使用を制限する | 許可されたスクリプト言語のみがすべてのWebブラウザと電子メールクライアントで実行できることを確認します | wordのmacro scriptを実行制限することはビジネスの要件上難しいでしょう |

| 7.4 | ネットワークベースのURLフィルタを維持および適用する | 組織から承認されていないWebサイトへの接続を制限するネットワークベースのURLフィルタを適用します。このフィルタリングは仮想的であろうとなかろうと各システムに適用します | URLを踏ませるものやDrive By Downloadを防げる可能性があります。 |

| 7.5 | URLカテゴライズサービスに登録する | URLフィルタが最新のWebサイトカテゴリ定義に更新されるようにURLカテゴライズサービスに登録します。分類されていないWebサイトはデフォルト設定でブロックします | URLを踏ませるものやDrive By Downloadを防げる可能性があります。 |

| 7.7 | DNSフィルタリングサービスの使用 | DNSフィルタリングサービスを使用して、既知の悪意のあるドメインへのアクセスをブロックします | URLを踏ませるものやDrive By Downloadを防げる可能性があります。IPアドレス直打ちの場合はだめですが |

| 7.8 | DMARCを実装して受信者側の検証を有効にする | 有効なドメインの電子メールが偽装または改ざんされる可能性を減らすためにSPF、DKIM、DMARCポリシー/検証の順に実装します | Emotetは盗んだメールを利用し、盗んだ会社のSMTPは使わずに送っているようです。その場合には効果があるでしょうが、盗んだ会社のoutlookから直接送るパターンもありえそうです。その場合には使えないですね。。 |

| 7.9 | 不要なファイルタイプをブロックする | ファイルタイプが組織のビジネスにとって不要な場合は、組織の電子メールゲートウェイに到達するすべての電子メールの添付ファイルをブロックします | word macro(docm)はビジネス要件上止められるか検討が必要 |

| 7.10 | すべての電子メールの添付ファイルをサンドボックスで実行する | サンドボックスを使用して悪意のある活動をインバウンド電子メールの添付ファイルを分析及びブロックします | CheckPointのソリューションであった気がします。サンドボックス実行には時間がかかるのでメールの即時性とのトレードオフになるのかな。。 |

決め手にかけますね。。という印象です。

あとはProcess treeで考えると、word --> word macro実行 --> cmd.exe or powershell --> なにか.exe だろうからそこで振る舞い検知できる気もします。

他にはMenlo SecurityのようなWeb Isolation(Web分離)を使えば武器のダウンロードを阻止し、C2サーバとの通信の戻りも無害化できるでしょうから被害は広がらないのではないかと思います。

Credential Dumping

感染後の防御のうち、クレデンシャルを盗まれると厄介です。

個人的に注目しているのはWindows 10の Credential Guardです。

https://attack.mitre.org/techniques/T1003/

Credential Access Protection

Mimikatzは防げるようです。。(と言いつつ、回避もできるようなんですが、、)

https://www.emonnao.com/entry/2018/10/12/213001

デフォルトでは無効化されています。

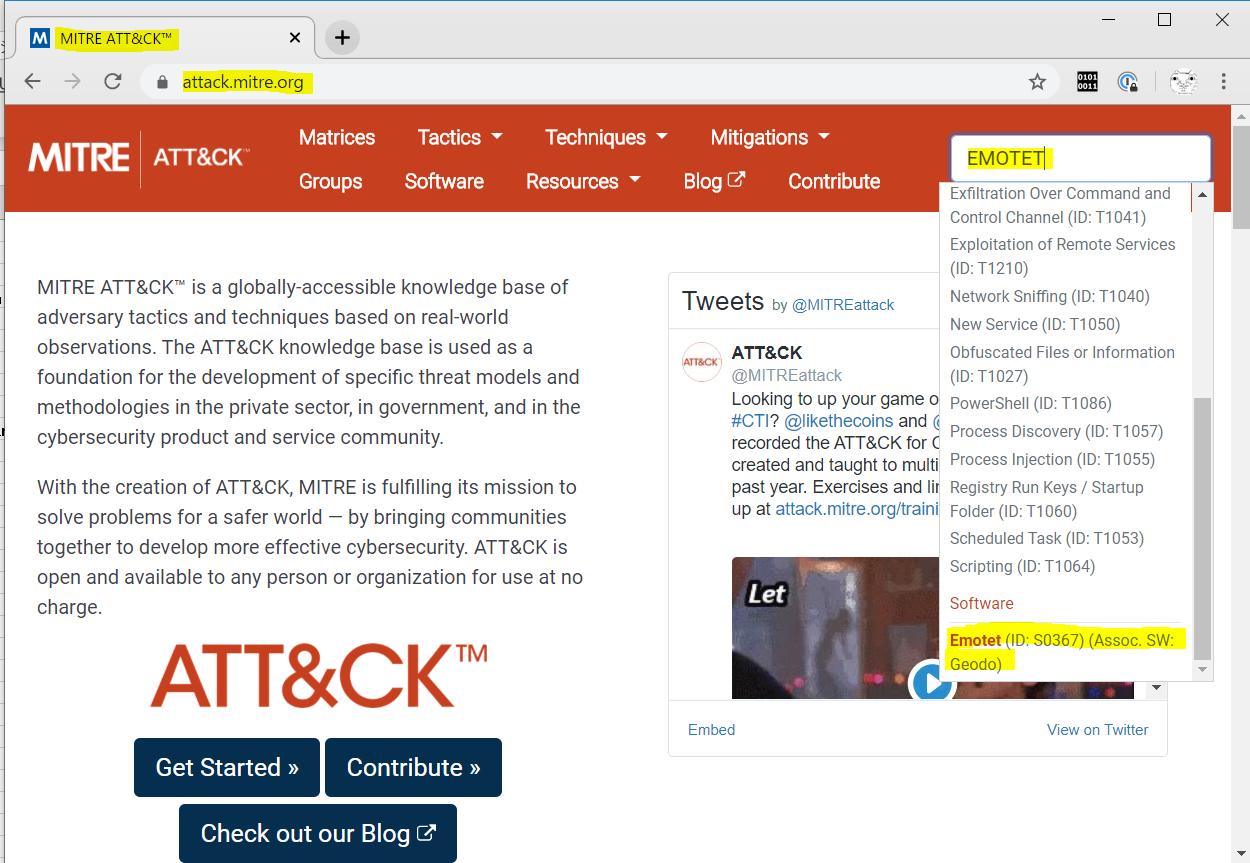

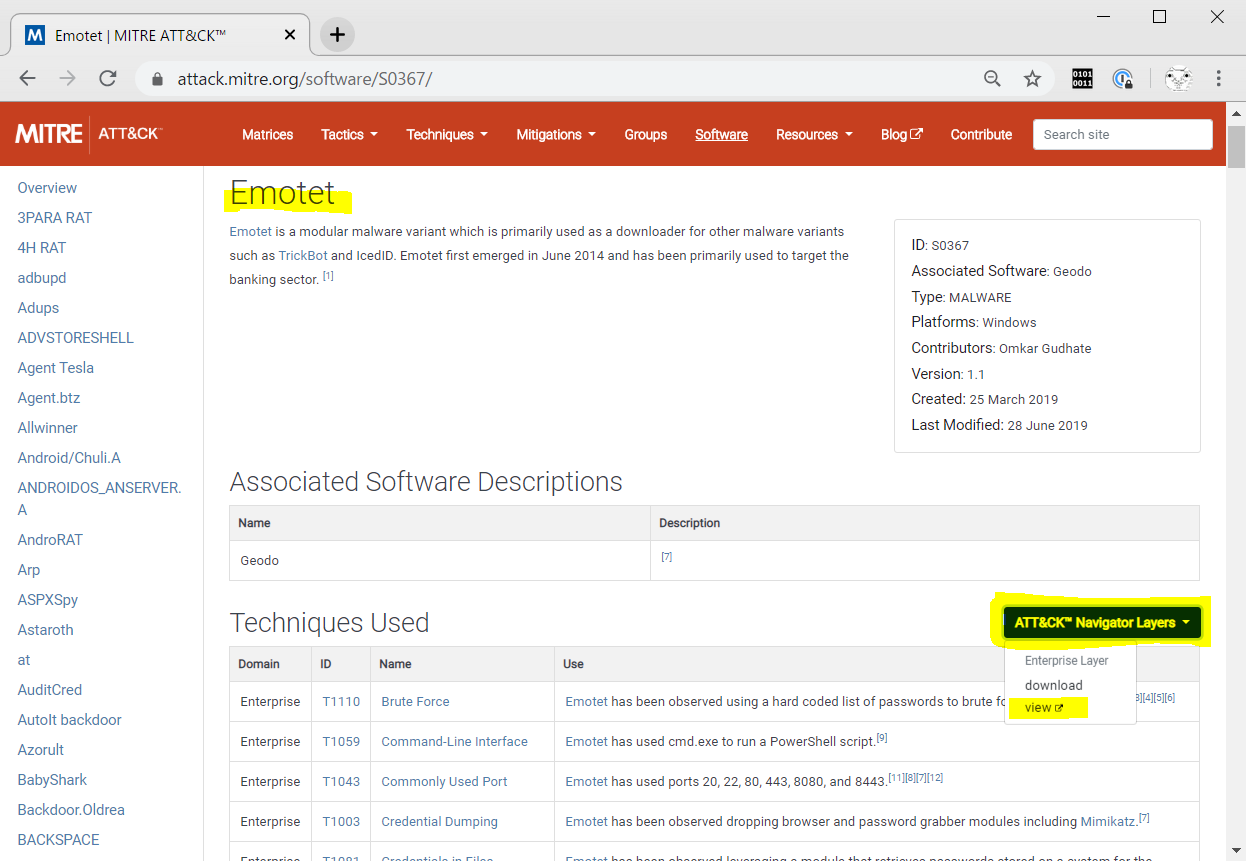

【参考】Mitre ATT&CK の使い方

Mitre ATT&CKに慣れていない人も多いと思うので解説しておきます。

Mitre ATT&CKのページにアクセスします。

Emotetを調べてみましょう。

専用の解説がありました。

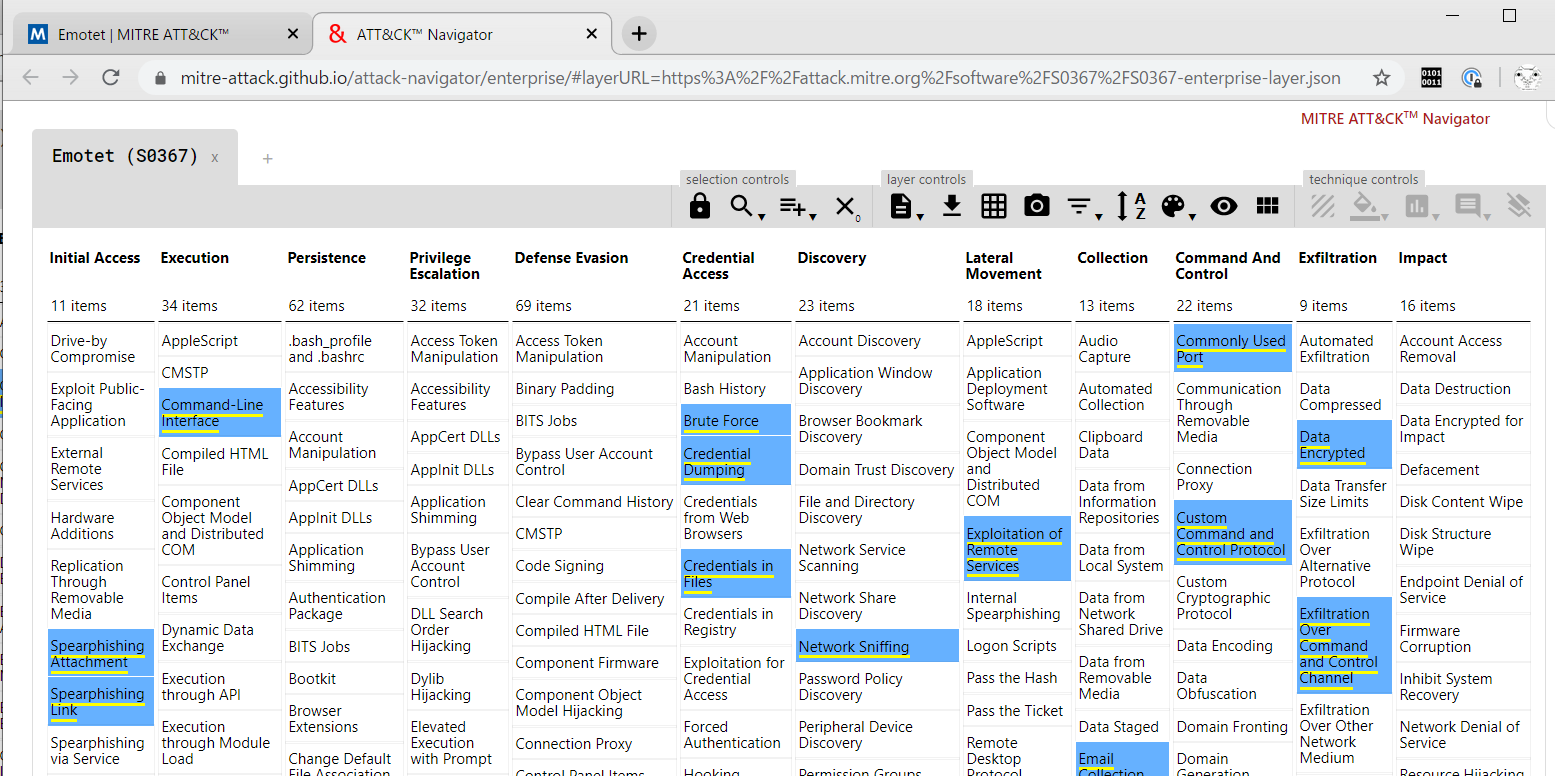

「ATT&CK Navigator Layers」によりEMOTETが使用するTechniquesをATT&CK Matrix上に表示できます。

このように。便利です。

結論

やっかいな攻撃です。e-mailを集めるのは頭いいですね。。

ただでさえ厄介な不審メール対策ですが、今後はより対策が難しくなりますね。どうしたものか。。

人間ではどうしようもないのでテクノロジーで防ぐしかないと思います。

参考

[Kaspersky]偽メールを介して広がる危険なファイルから身を守るために

https://blog.kaspersky.co.jp/security-tips-for-business-emotet-and-other-threats/26484/

Piyolog

https://piyolog.hatenadiary.jp/search?q=Emotet

Mitre ATT&CK

https://attack.mitre.org/software/S0367/