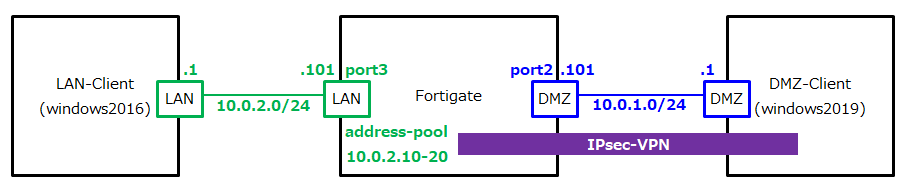

FortigateVM 7.0.5 でIPSec-VPNの機能試用をしてみます。

■バージョン

FortiGate for VMware FortiOS v7.0.5 build0304 (GA)

FortiClient 7.0.5.0238

左側DMZ-ClientからFortigateにIPSec-VPNを張り、右側LAN-Clientに通信します。

以下のフローで設定および疎通確認を行います。

■Fortigate

・VPNユーザグループ/ユーザの作成

・VPNトンネルの作成

■Client

・VPNクライアント(FortiClient)のインストール

・IPSec-VPN接続

・IPSec-VPN経由の通信確認

1.Forigate VPNユーザグループ/ユーザの作成

まずはVPN接続に使用するグループ/ユーザから作成します。

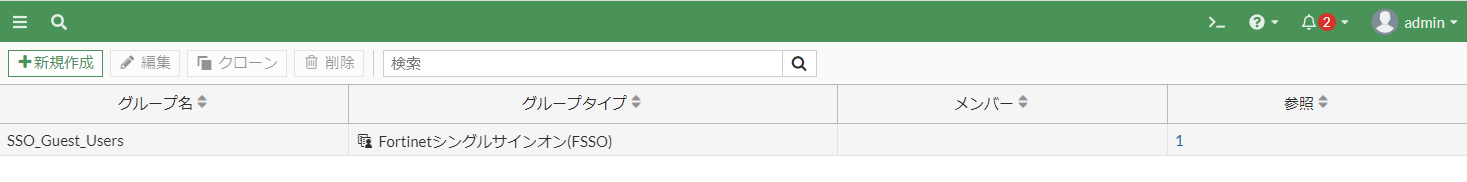

1-1.ユーザグループの作成

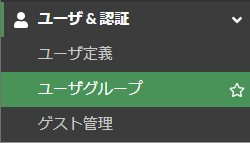

左ペインの [ユーザ&認証] - [ユーザグループ] を選択します。

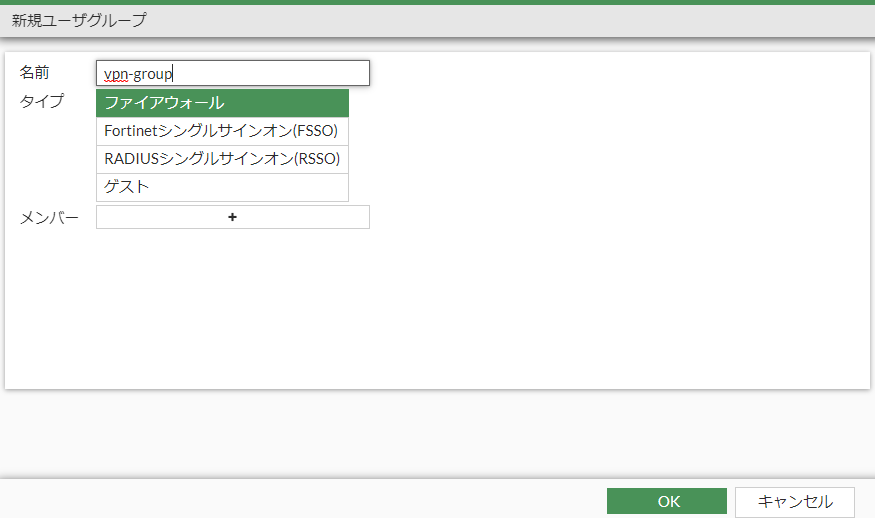

以下設定を入力し、 [OK] を押下しユーザグループを作成します。

ユーザグループ名 vpn-group

タイプ ファイアウォール

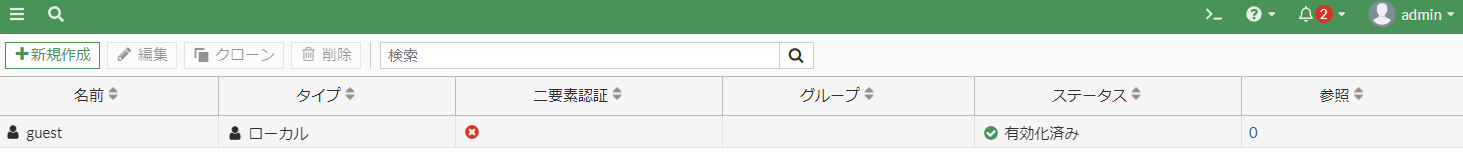

1-2.ユーザの作成

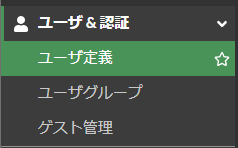

左ペインの [ユーザ&認証] - [ユーザ定義] を選択します。

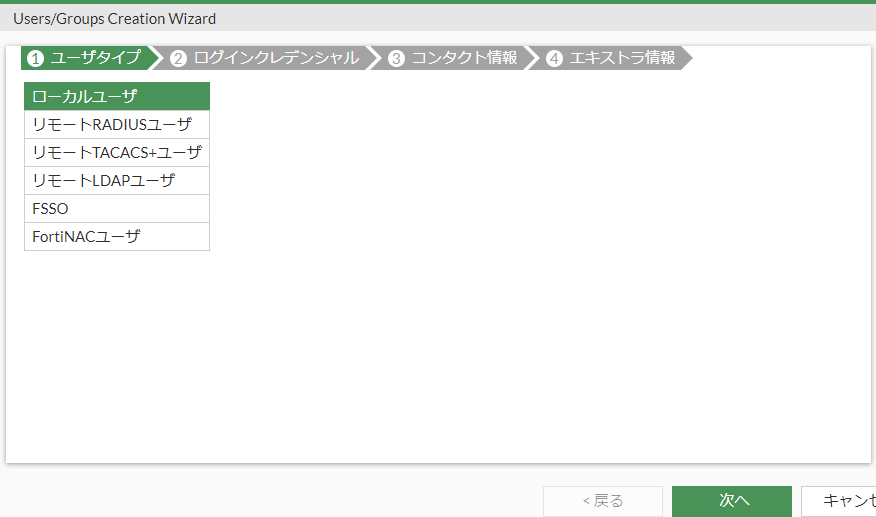

ユーザタイプは ローカルユーザ を選択し、 [次へ] を押下します。

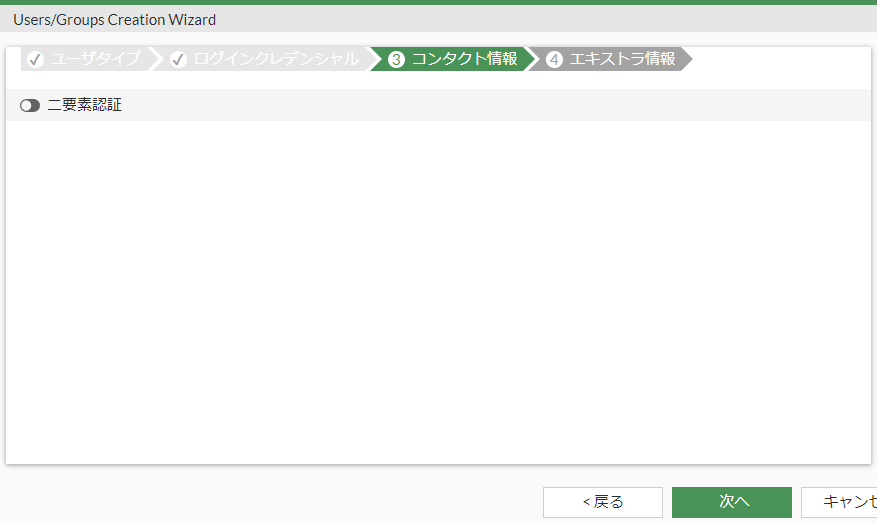

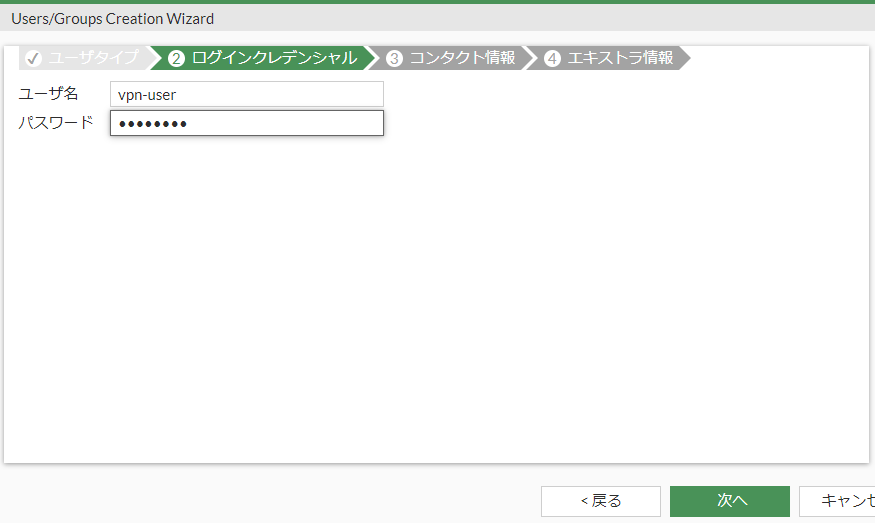

ログインクレデンシャルでは以下を入力し、 [次へ] を押下します。

ユーザ名 vpn-user

パスワード 任意のパスワード

エキストラ情報で以下を入力し、[サブミット] でユーザ作成完了となります。

ユーザアカウントステータス 有効化済み

ユーザグループ vpn-group ※事前に作成したユーザグループ

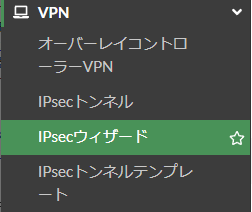

2.ForigateVPNトンネルの作成

IPsec-VPNトンネルを作成します。

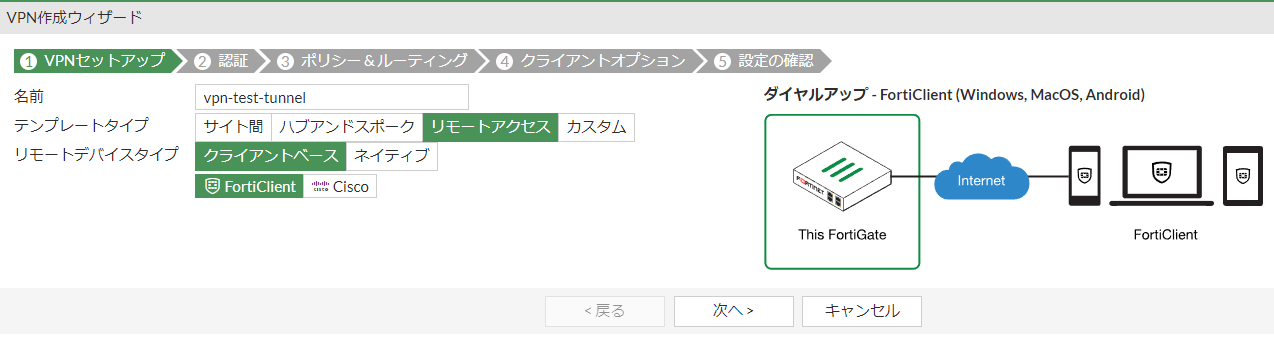

VPNセットアップにて、以下の設定を投入し [次へ] を押下します。

名前 vpn-test-tunnel

テンプレートタイプ リモートアクセス ※今回はFortiClientを利用するため

リモートデバイスタイプ クライアントベース FortiClient

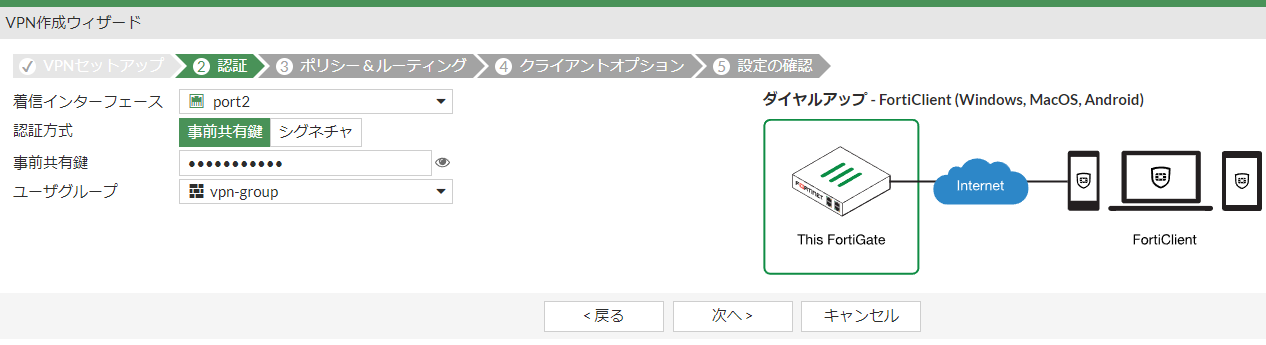

認証にて、以下の設定を投入し [次へ] を押下します。

着信インターフェース port2 ※VPNクライアント側のインターフェース

認証方式 事前共有鍵 ※事前共有鍵はパスフレーズ、シグネチャは公開鍵暗号方式(証明書利用)

事前共有鍵 任意のパスフレーズ

ユーザグループ vpn-group ※上記で作成したユーザグループ

ポリシー&ルーティングにて、以下の設定を投入し [次へ] を押下します。

ローカルインターフェース port3 ※接続先のインターフェース

ローカルアドレス LAN ※接続先インターフェースのIPアドレス範囲、アドレスブックから作成しておく

クライアントアドレス範囲 10.0.2.10-10.0.2.20 ※接続先で利用するアドレスプール

サブネットマスク 255.255.255.0 ※接続先のサブネットマスク

DNSサーバ システムDNSを使う ※デフォルト

IPv4スプリットトンネリングを有効化 On ※デフォルト

エンドポイント登録を許可 On ※デフォルト

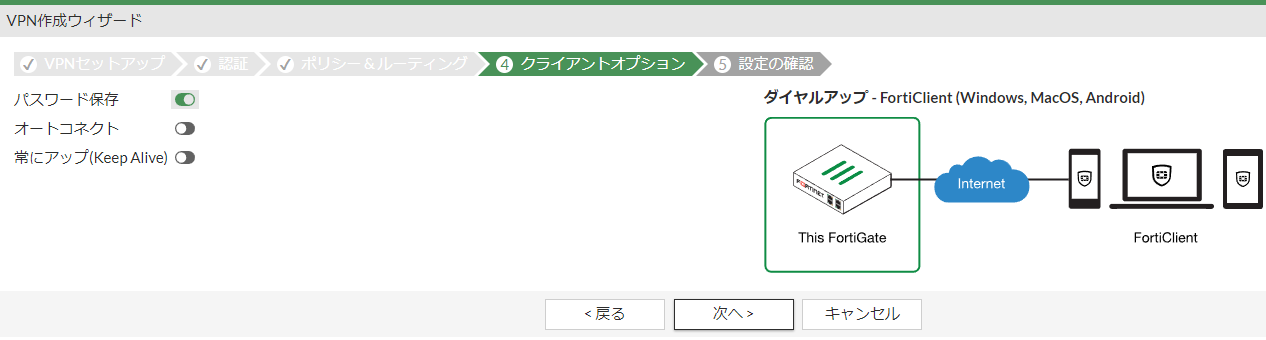

クライアントオプションにて、以下の設定を投入し [次へ] を押下します。

パスワード On ※デフォルト

オートコネクト Off ※デフォルト

常にアップ Off ※デフォルト

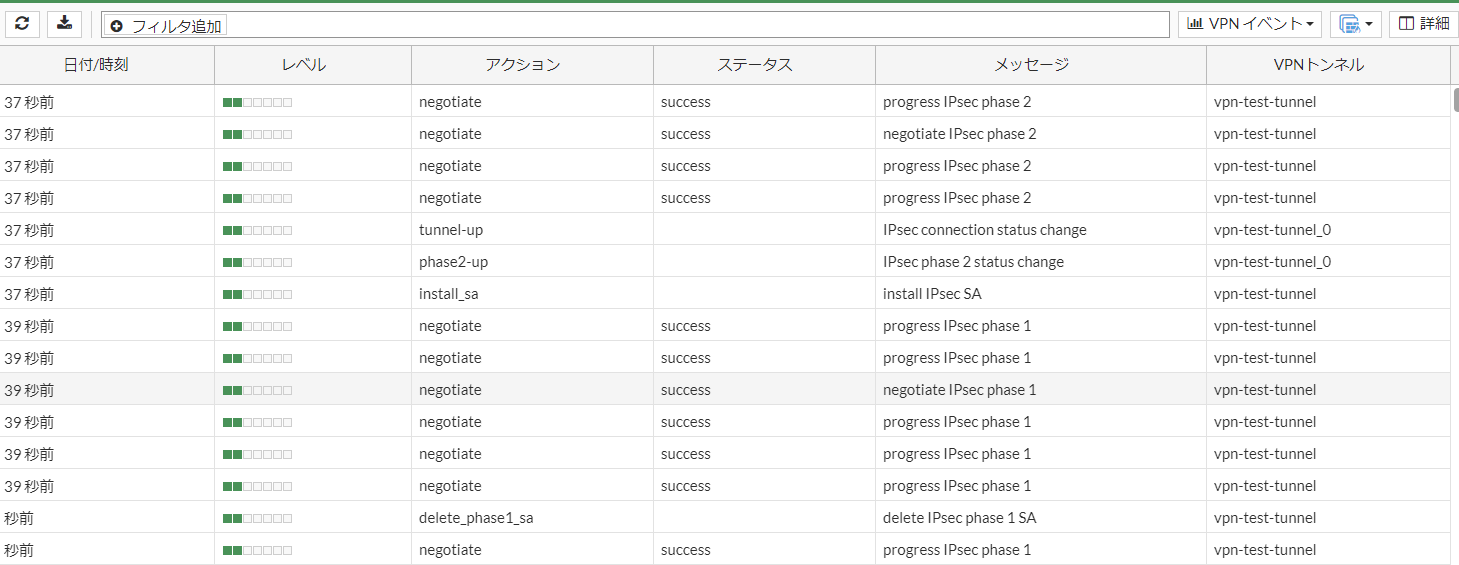

VPNトンネルが作成されました。

なお、フェーズ1インターフェースがダウンしていますが、こちらはVPNクライアントからの接続があった際にアップします。

3.Client VPNクライアント(FortiClient)のインストール

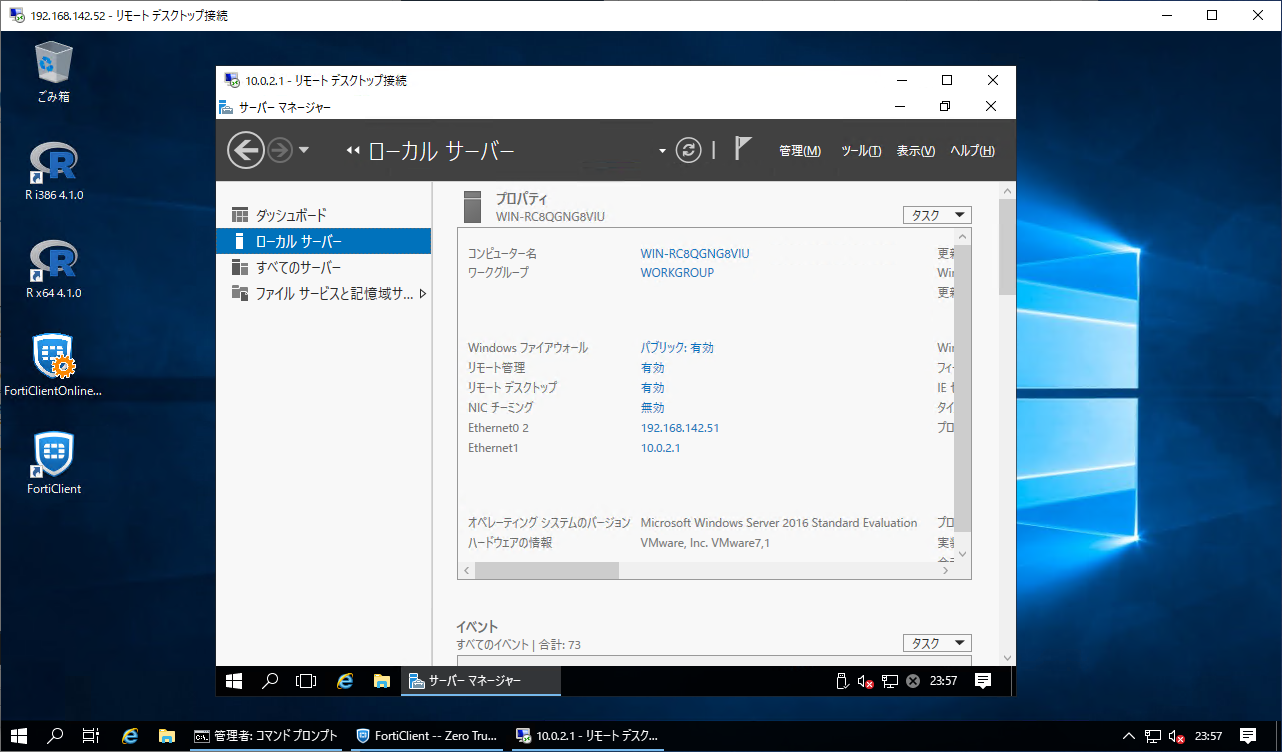

このステップからはクライアント側のWindowsにて作業を実施します。

3-1.FortiClientのダウンロード

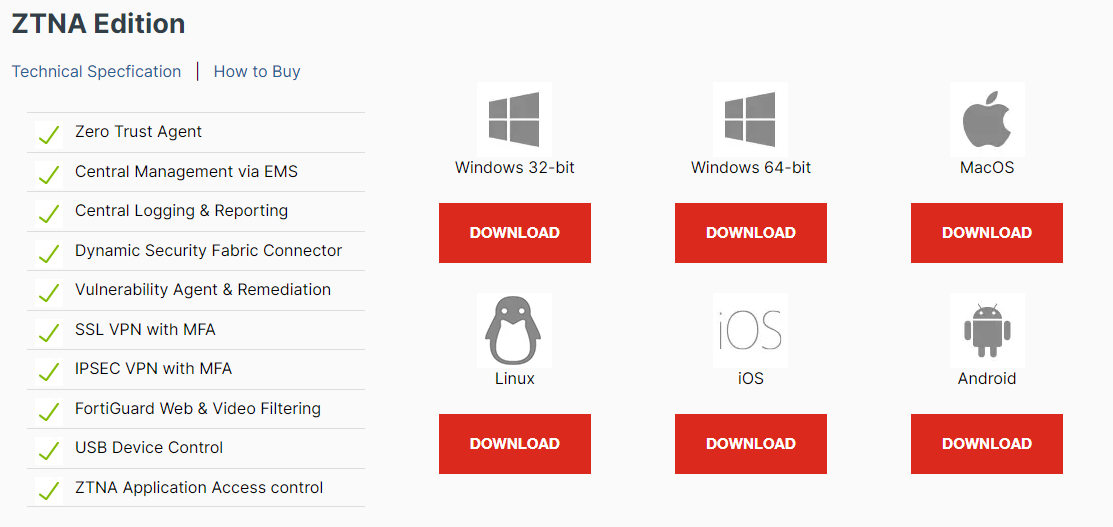

以下サイトにアクセスし、適当なFortiClientをダウンロードします。

※今回はZTNA EditionのWindows 64-bitをダウンロードしています。

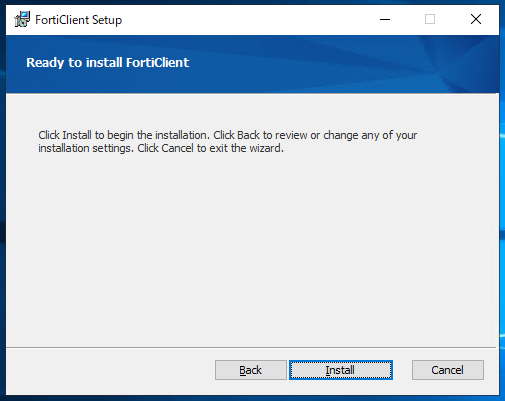

3-2.インストールの実施

なお、インターネットから追加内容をダウンロードしているようです。

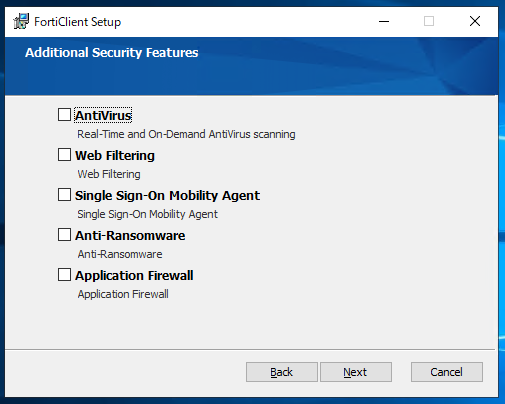

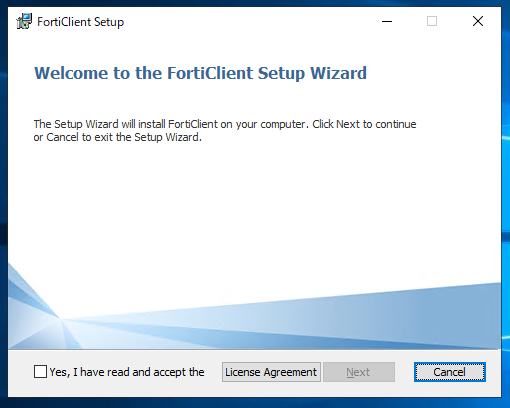

[Yes, I have read and accept the...]をチェックし、 [Next] を押下します。

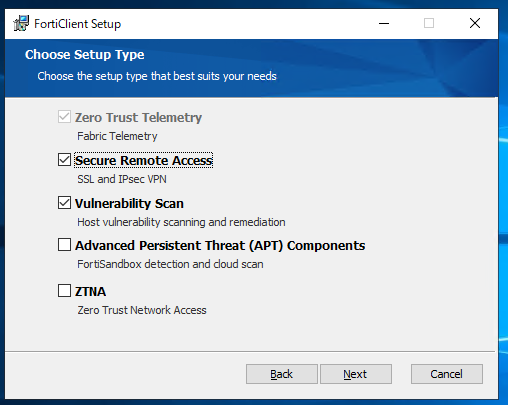

[Secure Remote Access] は最低限チェックし、 [Next] を押下します。

インストールが完了しました。[Finish] を押下します。

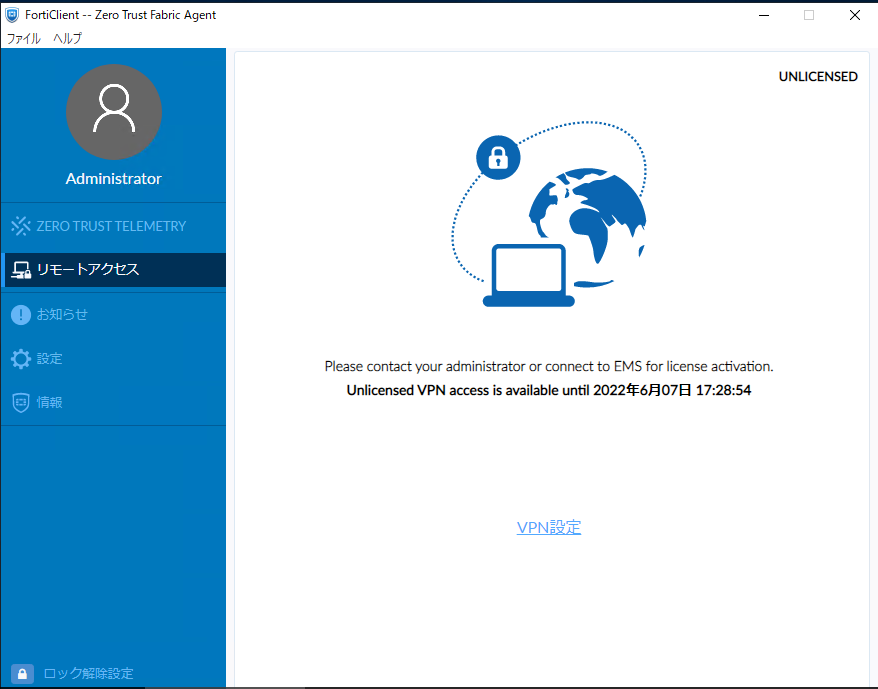

4.IPSec-VPN接続

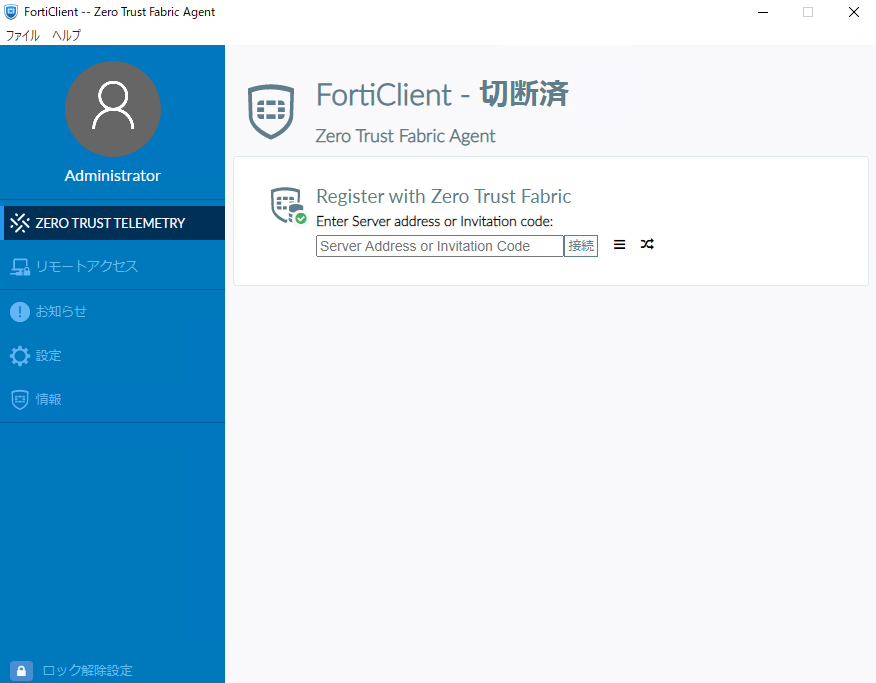

4-1.FortiClientの起動

4-2. VPN接続設定

左ペインの [リモートアクセス] を表示し、 [VPN設定] を押下します。

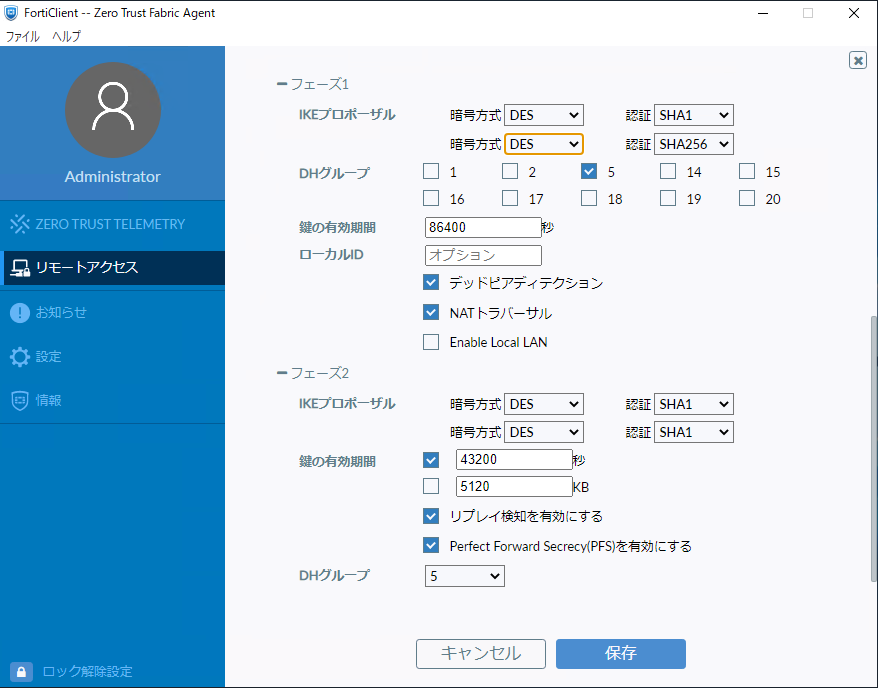

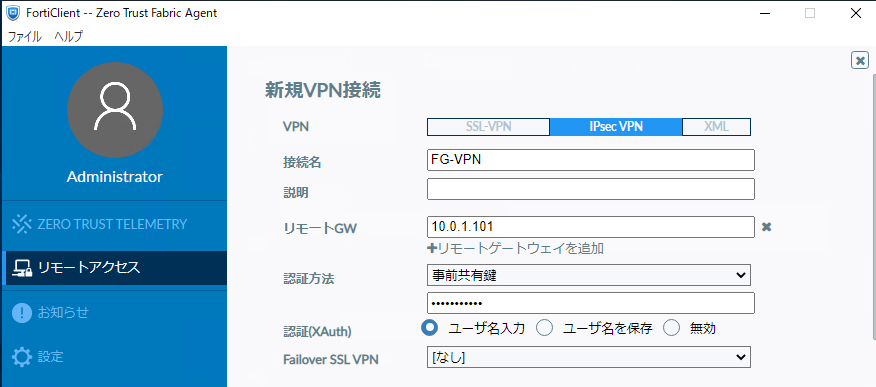

新規VPN接続にて、 [IPsec VPN]タブを表示し、以下設定を投入します。投入したら [保存] を押下します。

■基本設定

接続名 FG-VPN ※適当に入力

リモートGW 10.0.1.101 ※VPNのゲートウェイIPアドレスを指定

認証方法 事前共有鍵 設定済みのパスフレーズ ※Foritage側で設定したパスフレーズ

※その他は変更なし

■詳細設定

フェーズ1

AESがダメな理由は以下に。

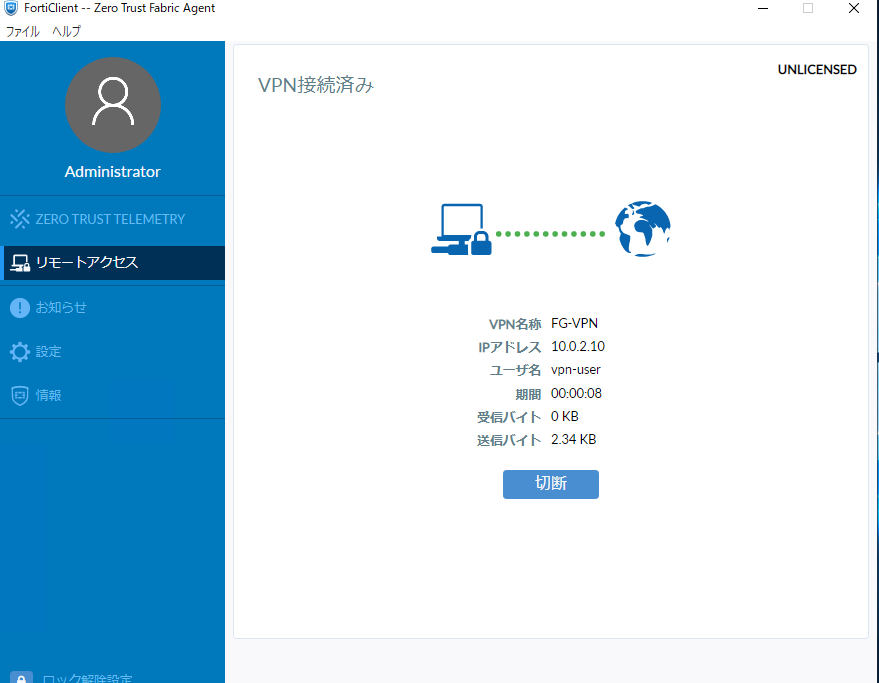

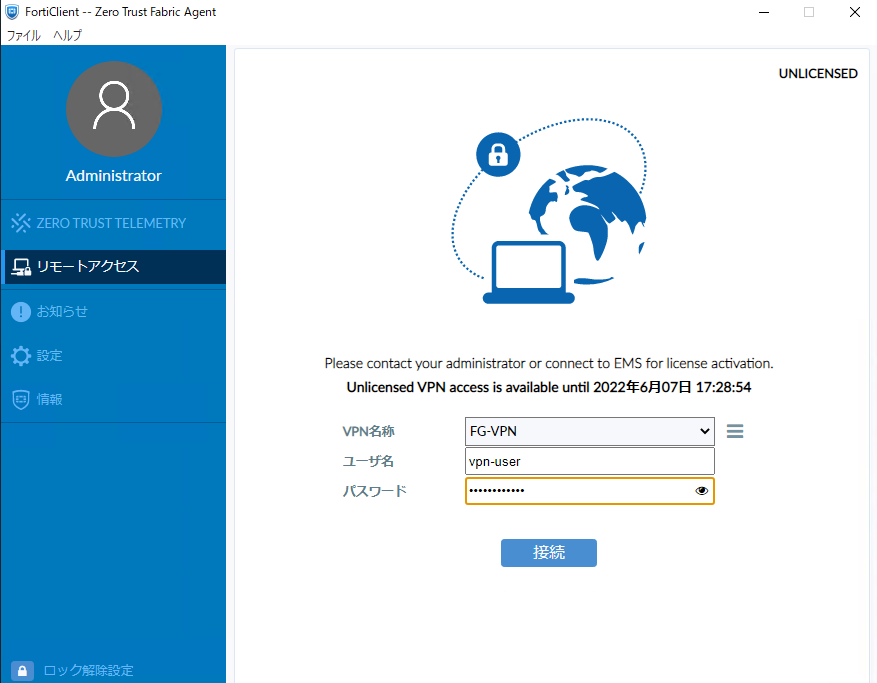

4-3. VPN接続

以下設定を投入し、 [接続] を押下します。

VPN名称 FG-VPN

ユーザ名 vpn-user ※Fortigateで設定したユーザ名

パスワード パスワード ※Fortigateで設定したユーザパスワード

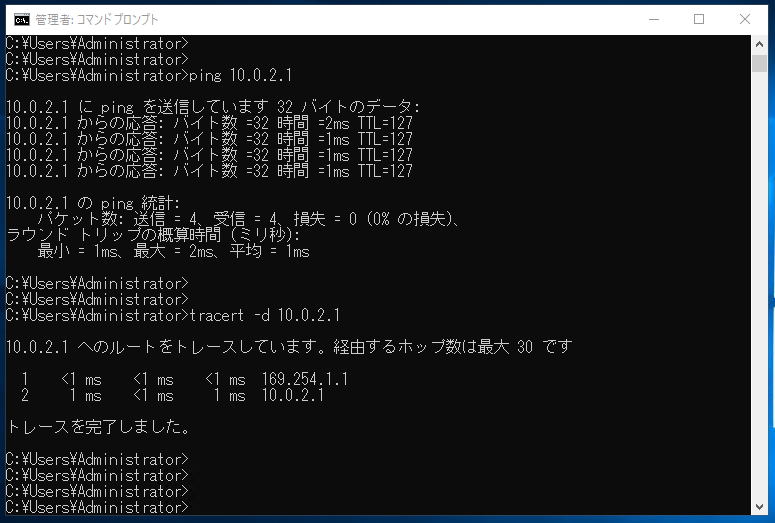

5.IPSec-VPN経由の通信確認

ping/tracertにて、VPN経由で通信できることが確認できました。

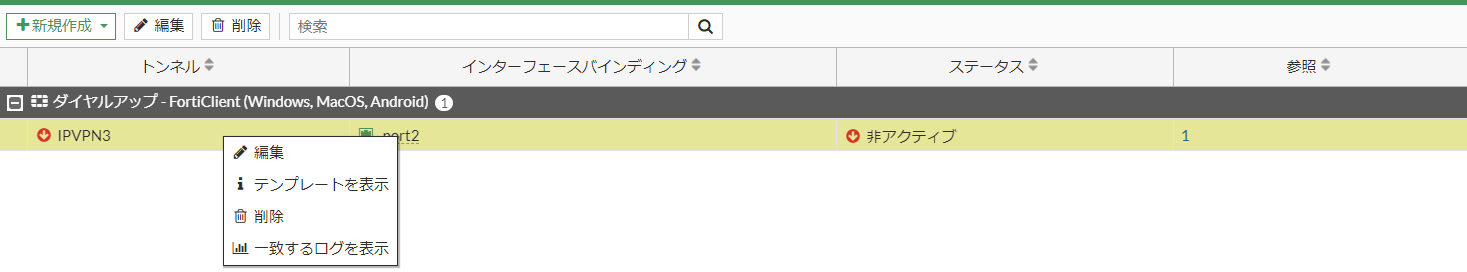

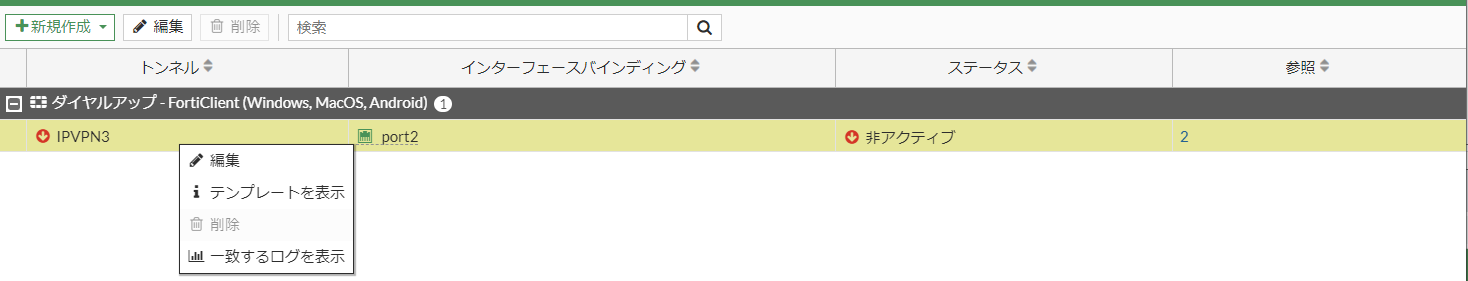

6.IPsecトンネルの削除について

事後作業ですが、作成したIPsecトンネルはすぐには削除できません。

以下を削除したのち、削除可能となります。

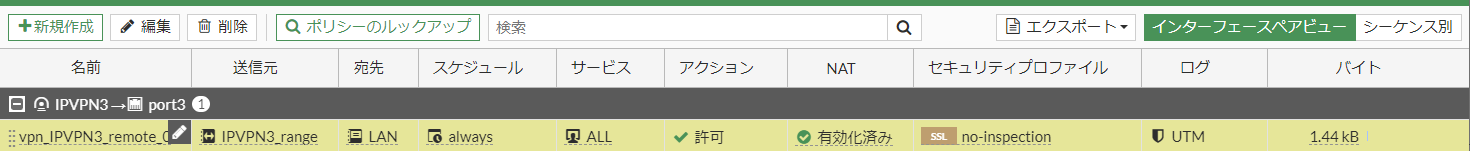

[ポリシー&オブジェクト] - [ファイアウォールポリシー]

→vpn_[トンネル名]_remote_0 を削除

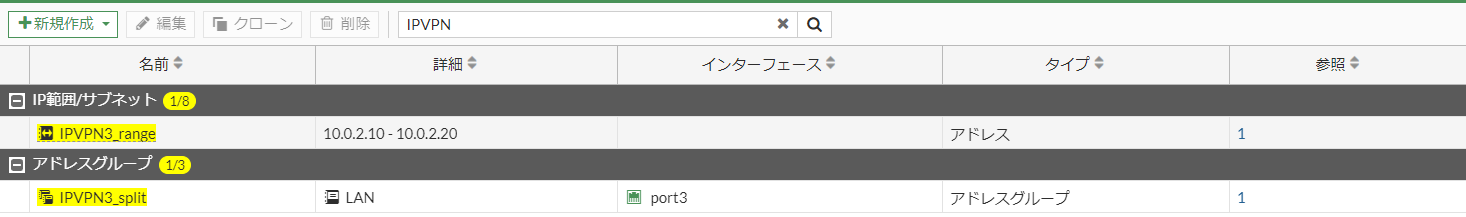

なお、以下についてはIPsecトンネルを消しても残るため、不要な場合は削除してください。

[ポリシー&オブジェクト] - [アドレス]

→[IP範囲/サブネット]に存在するrangeを削除

→[アドレスグループ]に存在するsplitを削除

参考