AWS CloudTrailとは

CloudTrailはユーザーの操作ログを自動保存できるAWSの機能。

公式サイトでは以下のように説明されている。

AWS CloudTrailは、AWSアカウントの運用とリスクの監査、ガバナンス、コンプライアンスを行えるように支援するAWSのサービスです。ユーザー、ロール、またはAWSのサービスによって実行されたアクションは、CloudTrailにイベントとして記録されます。イベントには、AWS Management Console、AWS Command Line Interface、およびAWS SDKとAPIで実行されたアクションが含まれます。

上記を噛み砕いて説明すると、「誰が、いつ、どこで(どのサービスで)、何をしたか(何の操作をしたか)を記録できる」のがAWS CloudTrailであるということだ。

AWS CloudTrailではマネジメントコンソールによる操作だけでなく、CLIやSDKによる操作に対しても記録を行うことが可能である。

AWS CloudTrailを利用することで不正操作などの検知を行うことができる。また、監査の際にもログが残っているので、監査に役立てることができる。

AWS CloudTrailの料金

AWS CloudTrailには無料利用枠と有料利用枠がある。

詳しくは公式サイトを参照していただきたいが、ざっくり説明すると以下のようになる。

| 無料 | 有料 | |

|---|---|---|

| イベント履歴 | 直近90日間の履歴表示、検索、ダウンロード | 90日以上はS3に保存 → S3に対してコストが発生 |

| Lake | 30日間の無料トライアル。 ・最大5Gbのデータ取り込み ・最大5GBのデータスキャン ・追加費用なしでデータ保存 ※30日経過 or 使用量超過のいずれかで終了。 |

取り込みとストレージの料金が発生 |

| 証跡 | 進行中の管理イベントコピーをS3に保存 (1つのみ) | いくつでもコピーをS3に保存。S3に配信した分だけ課金 |

学習目的などであれば無料利用枠でよい。

実際の開発などを行うのであれば90日以上のイベント履歴を保存することがベストプラクティスなので、90日以上の保存を有効化する。

CloudTrailの有効化

ここからは実際にCloudTrailの有効化を行っていく。

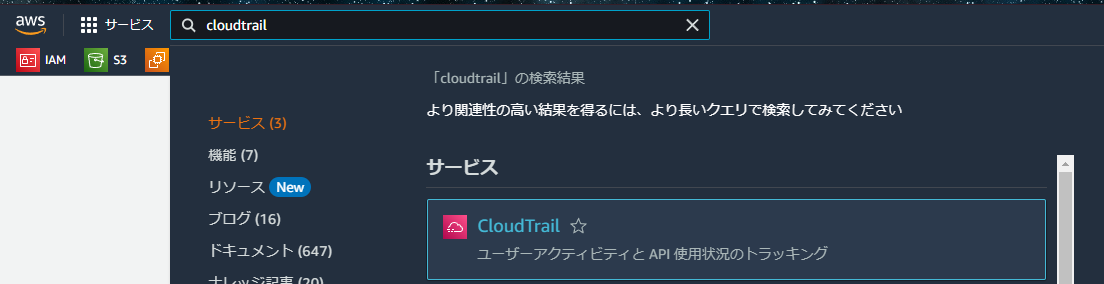

AWS マネジメントコンソール上の検索画面で「cloudtrail」などと検索。

「CloudTrail」をクリック。

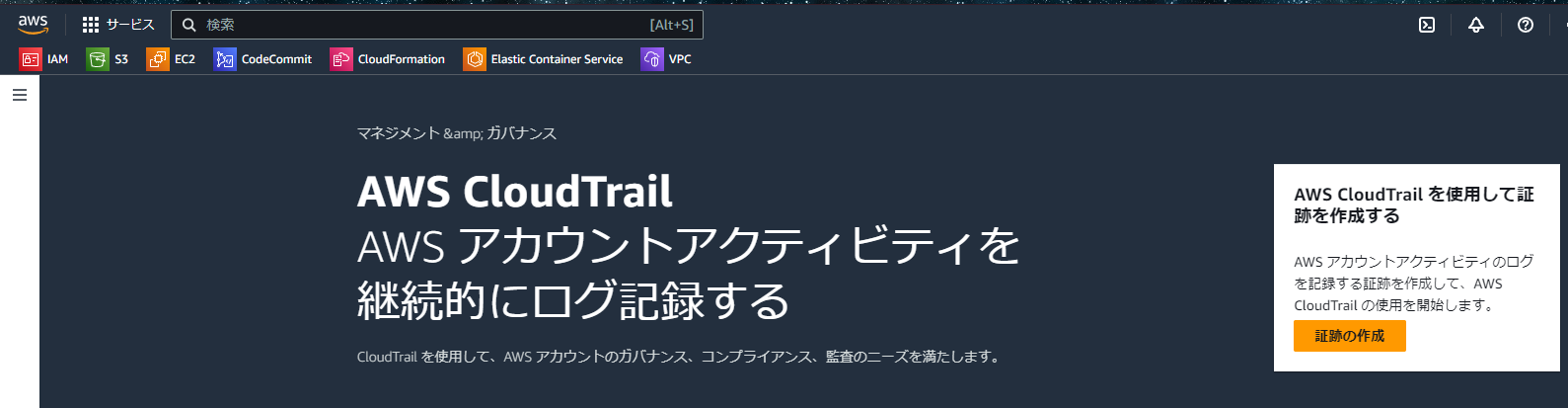

証跡の作成をクリック。

任意の証跡名を入力して証跡の作成をクリック。

今回は「cloudtrail-handson」としている。

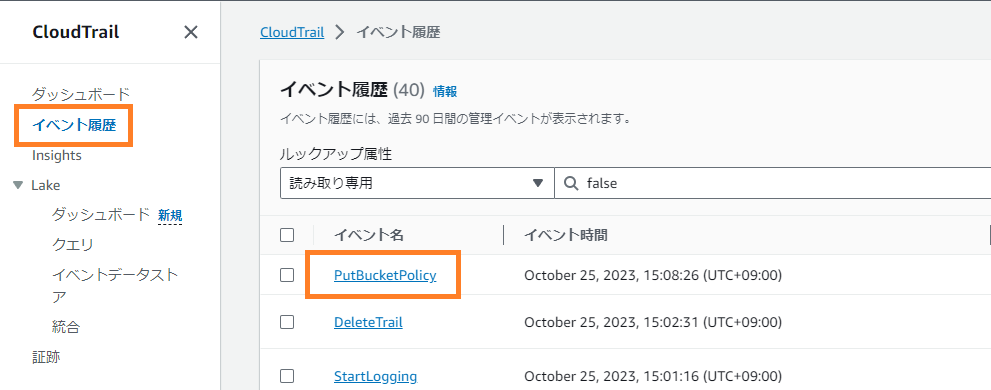

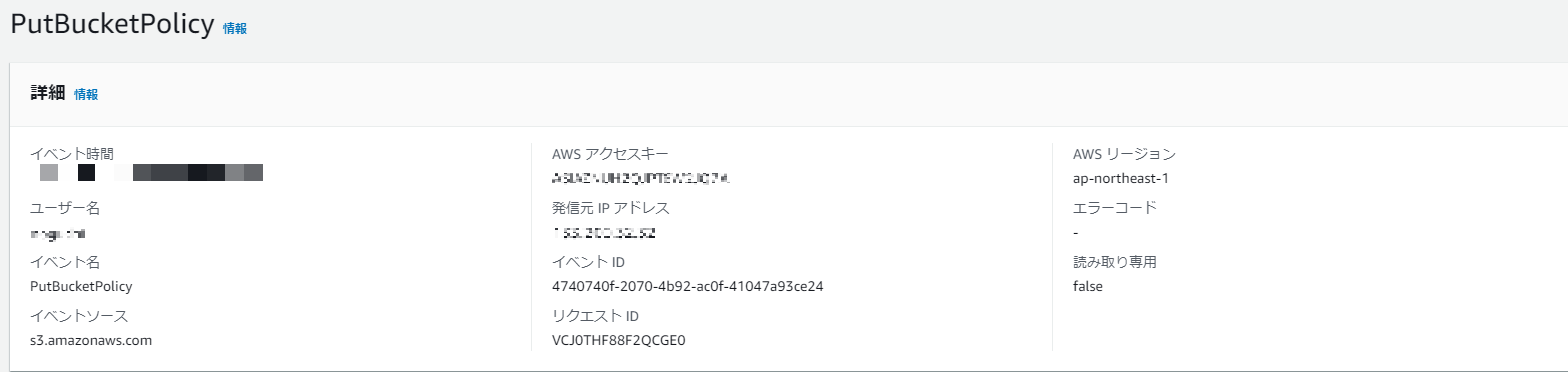

操作ログを確認する。

「イベント履歴」をクリックし、任意のイベント名をクリック。

CloudTrail操作ログのハンズオンは以上となる。

リソースの削除

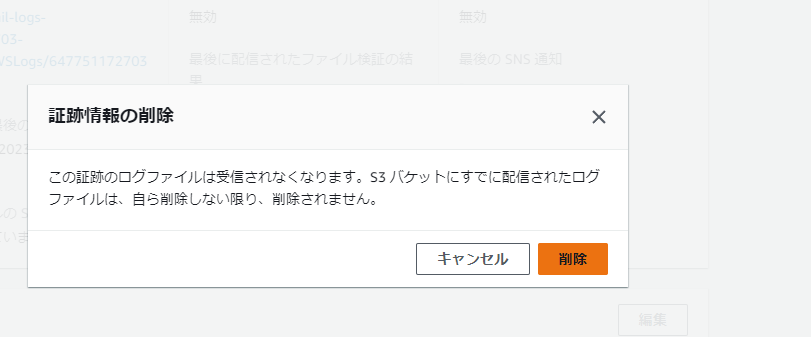

ハンズオンで作成したリソースを削除する。

CloudTrailの削除から行う。

CloudTrailのページで削除ボタンを押下。

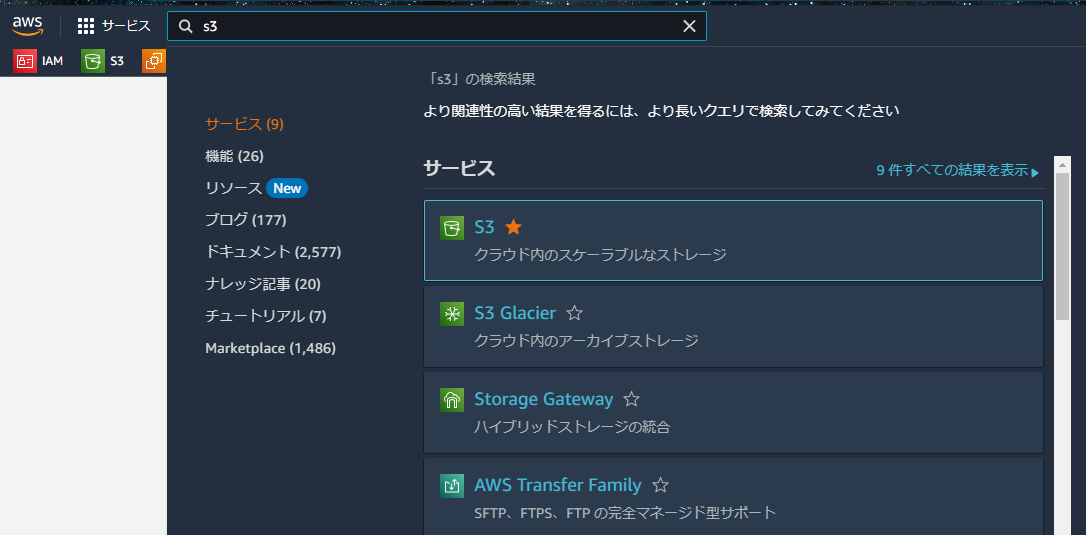

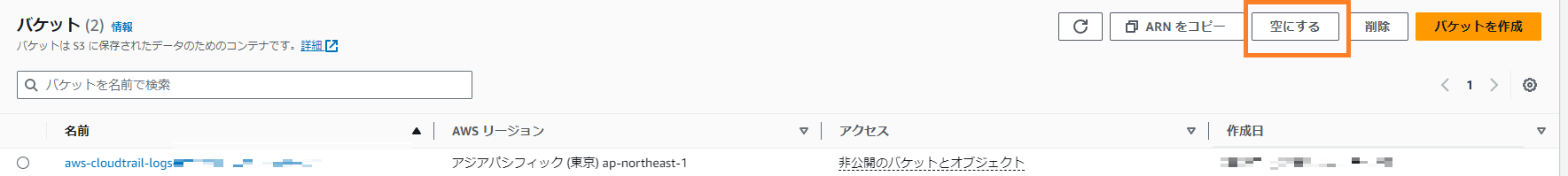

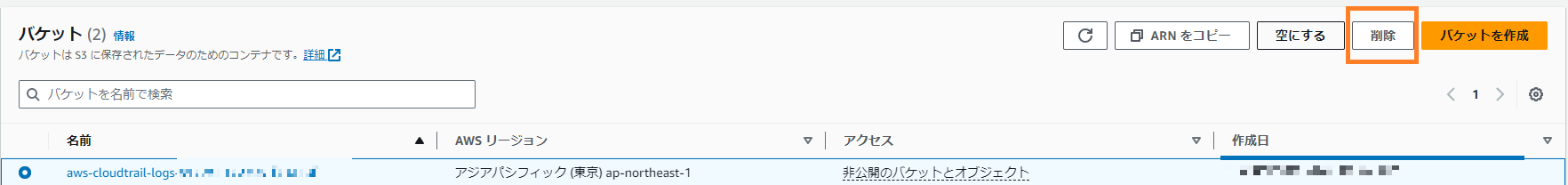

次はS3の削除を行う。

AWSマネジメントコンソール上で「S3」と検索。

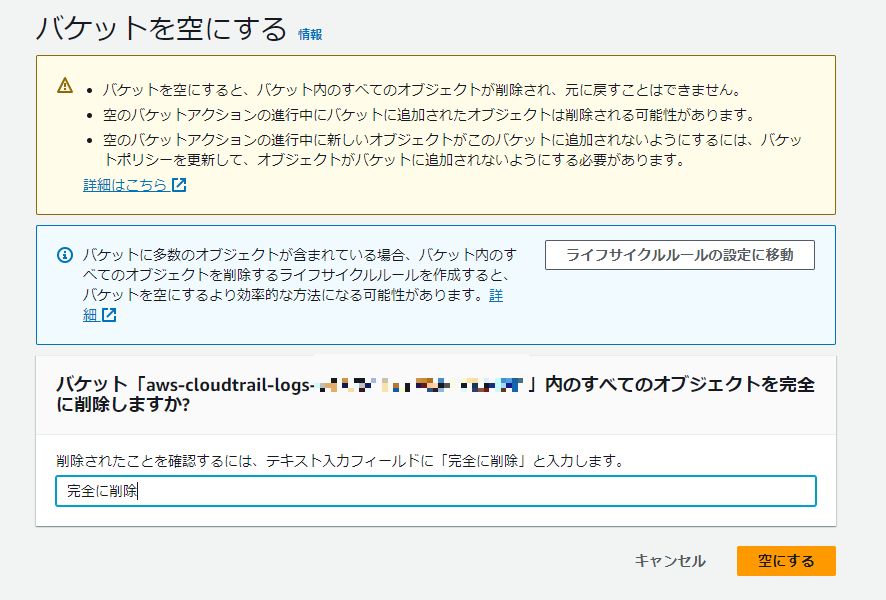

まずはバケットの中身を空にする。

以上で終了。