AWSアカウント作成

これまで業務用アカウントしか持っていなかったので、個人用アカウントを作成しました。

個人用アカウントは自分のクレジットカードが登録されているので、アカウントが乗っ取られるとマズイ。

セキュアな初期設定を調べて、設定することにしました。

設定したこと

ルートアカウントにMFAを設定

ルートアカウントとは、AWSアカウント作成時に生成されるアカウントです。

メールアドレスでログインできるやつです。

ルートアカウントは管理者権限を持ち、なんでもできてしまうのでMFAを設定することが推奨されます。

MFAとは多要素認証のことで、ワンタイムパスワードの入力を必須にします。

私のスマホにはAuthenticator(マイクロソフト)がインストールされていたので、こちらを利用しました。

QRコードをスマホで読むと、アプリ上にワンタイムパスワードが表示されました。

2回連続で表示されるワンタイムパスワードを入力すると、設定が完了します。簡単ですね。

IAMユーザー作成

開発用のユーザーを作成しました。

個人利用なので、グループは作らずにユーザーに直接ポリシーをアタッチしました。

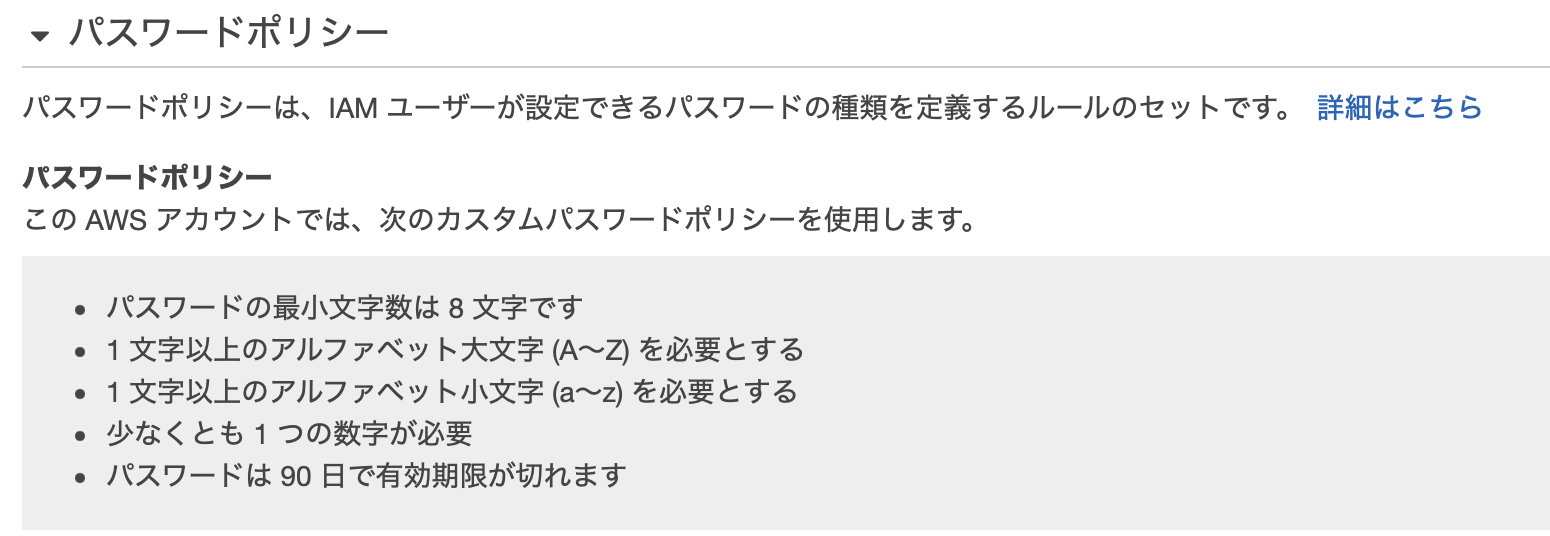

IAMパスワードポリシーの強化

パスワードは90日ごとに変更を強制しました。

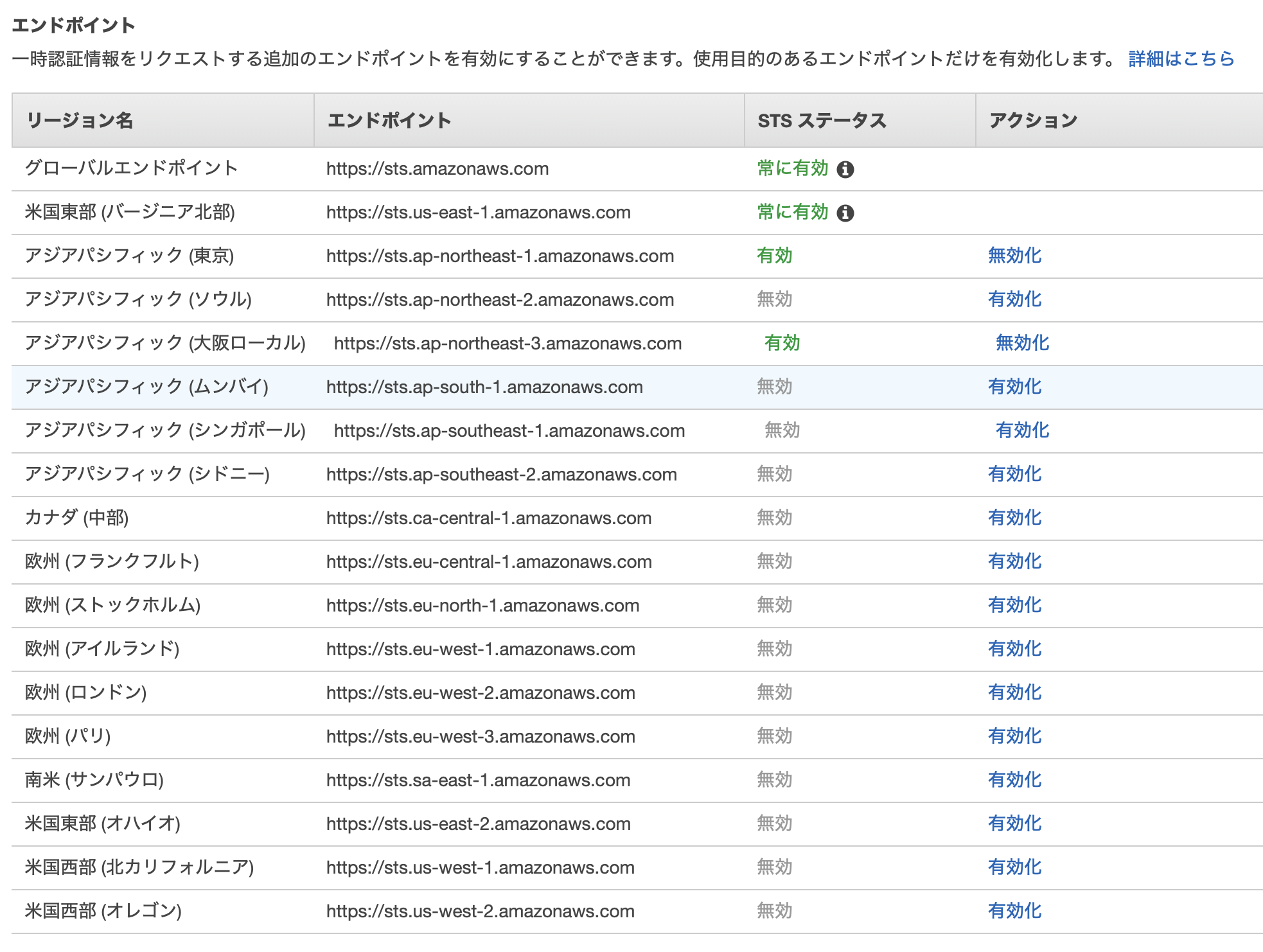

使わないリージョンのSTSを無効にする

STSとはAWSサービスへアクセスするための一時トークンを発行するサービスです。

アカウントが乗っ取られて普段見ないリージョンで好き勝手されていたっていうことがないように、使わないリージョンのSTSは無効化しておきます。

グローバルエンドポイントとバージニアは無効化できないので、そのままで、

とりあえず東京と大阪以外は使う予定がないので、無効化しました。

請求情報へのアクセス権付与

IAMユーザーが請求情報を確認できるように設定しました。

Budgetsの設定

利用料金が設定した予算を超えるとアラートメールを送信して、気づかせてくれます。

DBの消し忘れ等で無断にリソースを使ってることがしばしばあるので、低めの予算設定ですぐに対応できるようにしておきます。

貧乏性なので$1.00の予算を超えたらメール通知が来るように設定しました。

参考にした記事