プロトコル系

SMTP-AUTH

→メールを送信する際、IDとPW認証を導入したもの。昔はPOPの認証に頼っていたが、送信時のSMTPでも導入する経緯があった。

587ポートがこれを導入したもの。驚きである。

https://wa3.i-3-i.info/word1134.html

IMAPS

メールサーバからスマホ等の端末にメールを受信する際、暗号化する方式。

IMAPとPOP3は、メールがサーバに残るか否かの違い。

サーバと端末間を暗号化する際はIMAPSまたはPOP3Sを使う。

因みにSはSSLの略。暗号化だね。

OAuth2.0

『Open Authorization』の略。

リソースを他サービスに提供する際の認証の方式。

リソースを管理しているサーバと認可サーバは兼任しているケースが多い。

(以下例だと、Twitterのリソースアクセスの認可はTwitterが認可の可否を伺う。)

アクセストークンとは、文字通りリソースへのアクセスが可能なトークン。

「○○さん、「占い.com」がTwitterの情報を使いたいって言っているんですが大丈夫ですか?」

「ええよ私がやりたいものやし」

「承知しました。ほら、ご主人様からの許可が出たから情報をやるよ。」

DMARK

SPFとDKIMの複合バージョンというのは皆さんご存知。

認証失敗後のポリシーも取り扱うことができる。

FIDO(ファイド)認証

Fast Identity Onlineの略。早いらしい。

これはHTTPSの公開鍵認証を参考に作成された認証方法。

つまり公開鍵暗号を用いた署名を行って認証する。

しかし処理自体は速くない。これはユーザ体験が早くなるという誇張。

指紋認証などで秘密鍵へのアクセス権を得る。

これがパスワード10桁で署名を行うための秘密鍵へのアクセスであれば全然早くない。

公開鍵暗号方式を利用したユーザ認証。Webサーバの認証と根本は同じ。

公開鍵を保存しているのはサーバ。秘密鍵はユーザ。

別に生体認証でなくともいい。生体情報(秘密鍵)はユーザの端末以外には保存もされず送信もされない。

https://www.sc-siken.com/kakomon/01_aki/am2_1.html

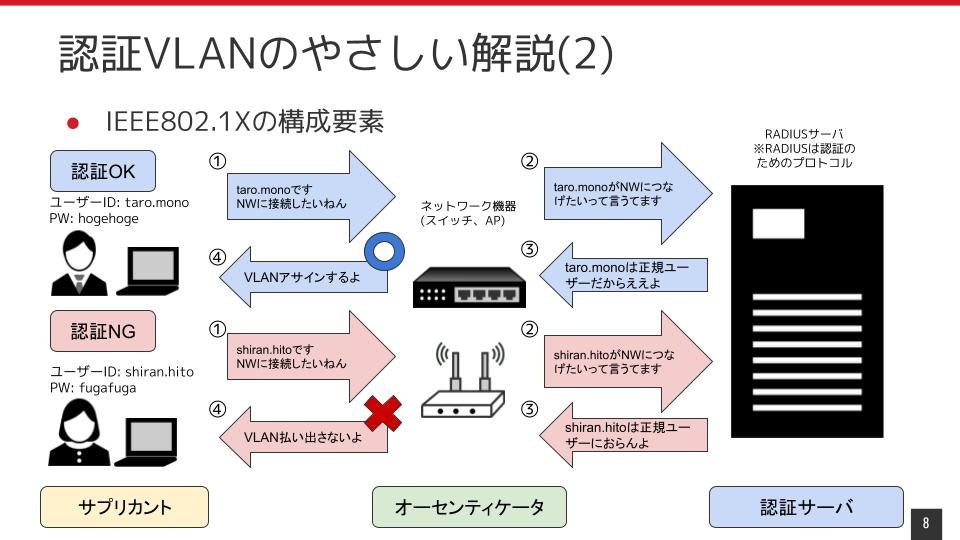

IEEE802.1X・サプリカント・オーセンティケーター・EAP・RADIUS・AAA

『アイフォンX(サプリカント)から認証。でもAndroidユーザでiPhoneエアプ。』

主に無線LAN(Wi-Fi)の認証の仕組み。

サプリカント:ログインする機器、端末

オーセンティケーター:RADIUSサーバに認証の可否を中継する機器。AP。

これだけ聞くと、普通のログインの仕組みと何が違うのとなる。

普通のイメージする認証は、ネットワークに繋がる前提で、GmailとかPWを入れてログインする。

IEEE802.1Xは、認証が許可されないとそもそもWi-Fiを利用できない。

ここで、「じゃコンビニとかのフリーWi-Fiはパスワードを求められるが、あれは?」という疑問。

あれはWAP2という、AP(Wi-Fiの機器)に設定されているPWを入力すればどんなデバイスでも利用できる仕組み。認証がAPとデバイスで完結している。パスワードが固定、というのが特徴。

対してIEEE802.1Xは、APの隣にもう一つ、認証サーバ(RADIUS)をも使って認証する。証明書が必要だったり、ユーザ名とPWを入れるケースが多い。企業のWi-FIとかそう。

フリーWi-Fiは下図のサプリカントとオーセンティケーターで完結しているって感じ。

AAAは、この認証サーバの機能で、認証認可課金(記録or課金orアカウティング)を示す。

課金とは、利用時間や使用リソースを記録してその分請求するのに利用するため?

余談だけどサプリメント(補助)とは関係なし。

サプリカントとは(嘆願者)って意味。普通にクライアントでよくない…?

隠れ端末問題

『車の出会い頭事故のこと。隠れ車衝突事故問題』

端末がお互い通信できない場合、csma/caが機能せずデータ衝突が発生すること

・アクセスポイントに認証機能(オーセンティケータ)、およびRADIUSクライアントの機能を持たせる。

端末はサプリカントのみ。

https://www.sc-siken.com/kakomon/30_aki/am2_17.html

EAP-TLS

何の捻りもない。証明書での認証。

https://www.sc-siken.com/kakomon/23_toku/am2_2.html

IEEE802.11系

Wi-Fiだけの規格。どの周波数帯を使っていてどれだけ早い規格か。

ナンバリングは基本時系列。後継の方が早い。

11b、11g、11n、11axは2.5Gに対応している。

『美人Xは濁ってる』とかで覚える。

ただし11nだけ2.5GHzと5.0GHz両方に対応しているので注意。

これは周波数。数が少ないと範囲は広いけど遅い。大きいと狭いけど早い。

10000000GHzとか超近距離の超高速とは作ればいいじゃんと思うが、フリーで使っていいのは2.5と5.0の2つだけという決まりがあるそう。

SSO(シングルサインオン)

1度のユーザ認証で複数サービスにアクセス可能にする仕組み。複数の実装方法がある。

・エージェント方式:SSO対象のサーバにエージェントというモジュールをインストールし、ユーザ認証はCookieを利用する。cookieを利用するので、同一ドメインのみ。

Cookieの仕組み

・リバースプロキシ方式:リバプロを中継サーバにし、ここで全て認証する。アクセスが集中してしまう。

・代理認証方式:クライアントにエージェントをインストールし、サービスのログイン画面でエージェントが代理で入力する仕組み。

・認証連携方式:

・SAML方式:ちょっと分かりません。

ARP

IPアドレスからMACアドレスを取得するプロトコル。

『IP→MAC』『アイピー→MAC』『Aイピー→』

最初のAはアイピーアドレスのA。だから『IPAddress→MAC』と覚える。

RARPはその逆。

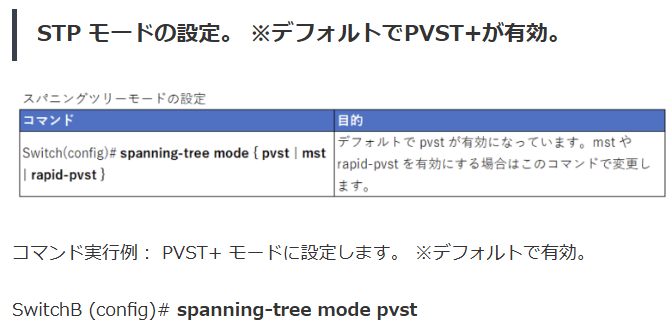

スパニングツリープロトコル(STP)

スイッチにある機能。デフォルトでONになっているケースがほとんど。

よく分からんが、スイッチのコマンド設定で"spanning-tree mode"なるものがあるらしい。

これはループ状になったネットワークにて、ブロードキャストストームを防止し、ルートを最適化してくれる便利お助け機能。

STPは『ルートポート』『代表ポート』で構成されている。

ルートポート:各スイッチに注目し、ルートブリッジまで一番近い経路

代表ポート:リンクに注目し、ルートブリッジまで一番近い経路。これは『各スイッチに注目し、他のスイッチからのルートポートを受けるポート』とも言える。

つまり、ルートポートと代表ポートは対の関係。

『1つのスイッチに注目し、ルートブリッジへの最短ルートがルートポート、他のスイッチからの最短ルートを受けるポートが代表ポート』

IPsec

レイヤー3以降を暗号化する技術。

・IKE(鍵交換)『KEがKey鍵みたいだから』

・ESP(暗号化)

・AH(認証)

トランスポートモード

送信元にアプリを入れる必要がある。

単純にペイロードのみ暗号化される。(TCPヘッダー関係なし!)

宛先IPアドレスも変更ないので、匿名サービス系ではあまり使われない。

トンネルモード

ヘッダーをカプセル化で付けるため、VPNサーバを経由する。

VPNサーバを経由するが、Torとかの匿名サービスとはまた違う。

VXLAN

レイヤー3にカプセル化をして暗号化する技術。正直よく分からない。

IPv4

クラスA(10.0.0.0辺り)(A10ログで覚える)

クラスB(172.16.0.0辺り)

クラスC(192.168.0.0辺り)

クラスDはそれ以降。これ以降はホスト部がない。

つまりネットワーク部しかない。つまりマルチキャストアドレス。

ブロードキャスト

通常は192.168.255.255のようにする。これは常識。

ただ、これは自分のIPアドレスが分かっていないとそもそもできない。

まだIPが振られていない場合にDHCPを探す時は、255.255.255.255を利用する。

つまり、どちらでもブロードキャストになる。

IPv6

・IPv4の4倍、区切りは2倍。

ユニキャストアドレス=グローバルIPのこと。

Fから始まるものは大体特殊IP。

https://www.sc-siken.com/kakomon/25_haru/am2_18.html

・IPv6を利用した通信のIPヘッダーは固定長になるらしい。

https://www.sc-siken.com/kakomon/04_aki/am2_18.html

SNMP

シンプルかつ迅速な通信が必要だからUDP。

UDPヘッダー(トランスポート層)にて活躍するプロトコル。

UDPヘッダーに、webページのステータスコードのような数字列を記載する箇所がある。

ここに特定の数字を入れると、それに対応したPCの状態を表す。

(1.3.6~とかだと異常を示すTrap。Webの404はNotFoundみたいなイメージ)

ASN.1で記述されている。

『麻(A)生(S)さん(N)形式』

これはバイナリコードのフォーマット形式。

DNS関連

キャッシュDNSサーバ

端末から名前解決する際、最初に必ず通信先となるサーバ。

文字通り、今まで解決したドメインのIPを保持している。

キャッシュにないものは問い合わせてくれる。

また、キャッシュDNSサーバは

・社内ネットワークで管理されているもの

・ISPが管理しているもの

・全世界に公開している公開DNSサーバ(Googleの8.8.8.8等)

などの種類があり、ローカルなものを含めたら無限にある。

私のDNSサーバの第一候補はNTTのDNSサーバだった。

これは他の利用者ともある程度共有される。

また、キャッシュDNSサーバにキャッシュが無ければ、実際にIPアドレスを管理しているDNSサーバにキャッシュDNSがリクエストを飛ばしてIPを得る。

このキャッシュサーバ、社内で構築し社員だけで利用するはずが公開状態になっていると、外部からのDNSリクエストにも回答するようになるので注意。

https://www.sc-siken.com/kakomon/27_haru/am2_15.html

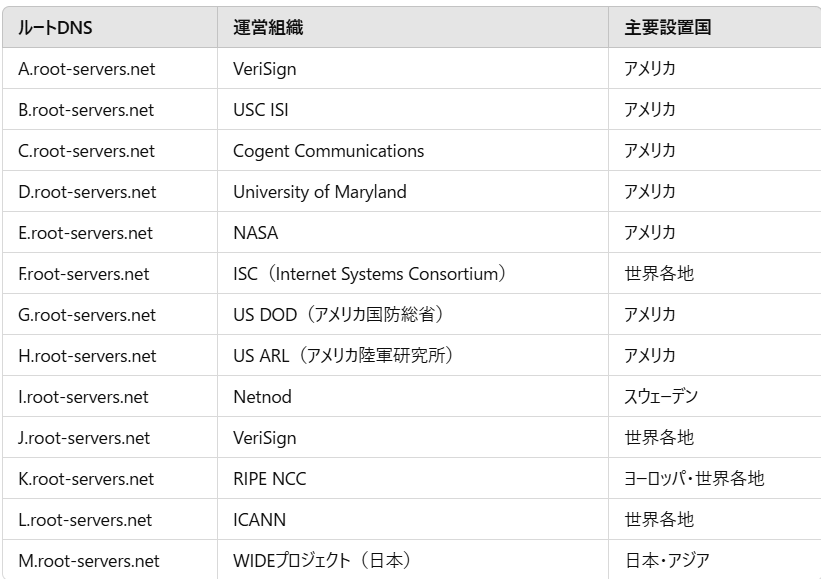

ルートDNSサーバ(権威DNSサーバの1種)

最初に行くのはこいつ。

『hogehoge.example.com知りたいのね。ならまず.comを管理している権威DNSサーバに行って。IPこれね』と、次の権威DNSサーバのIPアドレスを教えてくれるサーバ。

この.comとか.jpをTLDと呼ぶが、これは312個しかない。

ルートDNSサーバは世界に13種類しかないが、台数は数百あるので、これで成り立つ。

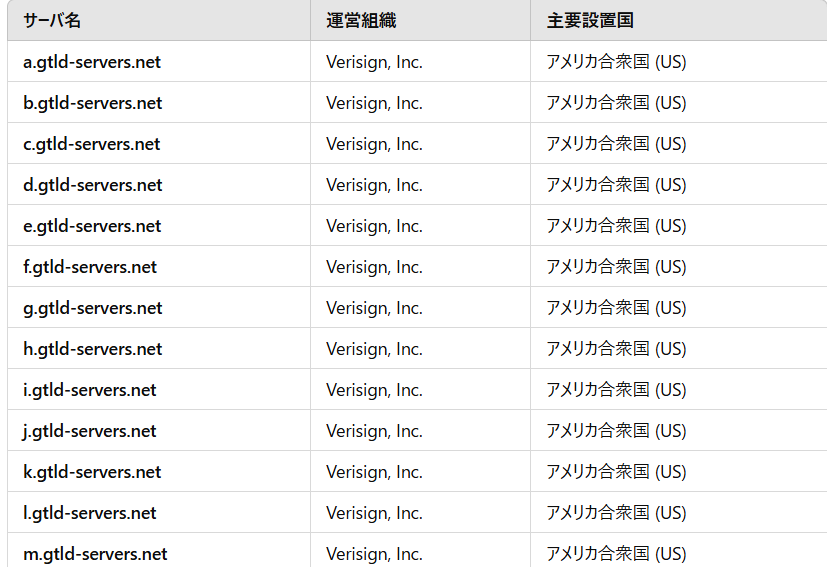

こんな感じでURLの頭文字がa~mで13種類だけ。

翻訳するとこんな感じ。

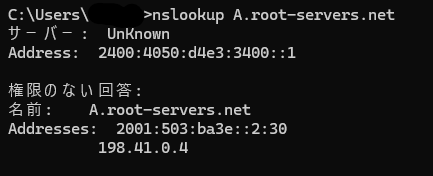

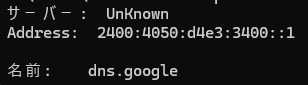

ユーザ名 > nslookup A.root-servers.net(このドメインのIP教えて)

~★結果★~

サーバー:(最初に聞いてみたキャッシュDNSサーバ):名前なし

Address(最初に聞いてみたキャッシュDNSサーバのIP):2400:4050:d4e3:3400::1

権限のない回答(そのキャッシュDNSサーバからの回答)

名前(知りたかったドメイン名):A.root-servers.net

Address(知りたかったドメインのIP):2001:503:ba3e::2:30と198.41.0.4

余談だが、キャッシュDNSサーバのサーバーがUnkwonになっているのは、逆引き(IPからドメインを解決する事。普通需要あるのと逆だから逆引き)の設定をサーバがしていないから。

つまり、このキャッシュDNSサーバは、名前解決することが専門であり、こいつ自身のドメインを指定して通信することは想定されていないため、Unkwonになっている。

Googleの公開DNSサーバ(キャッシュDNSサーバ)では自意識過剰なのかちゃんとドメインがある。

TLD権威DNSサーバ(権威DNSサーバの1種)

こいつはTLD(.comとか.jpの右端のやつ)のドメインとIPを管理する権威DNSサーバ。

こいつも結局は次の権威DNSサーバの行き先(IP)しか教えてくれない。

『hogehoge.example.com……確かにうちの.comの管轄内だね。え~と、example.comだったら、あの権威DNSサーバさんがIP管理してくれてると思うよ。IPこれね』って感じ。

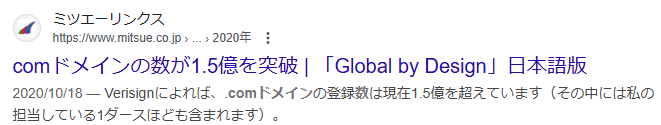

しかし.comが付くドメインだけでも1.5億個あるらしい。

そして、.comドメインの権威DNSサーバのIPアドレスを管理している権威DNSサーバは13種類だけ。

ルートDNSと似てるね。そして例えばa.gtld-servers.netが振られている数十台のサーバは基本的に同じ情報を所有している。

ってことは1ドメインあたり1000万ドメインの情報を保存しているの!?って疑問が湧くが、あくまで次の権威DNSサーバのIPを所有しているだけなのでそこまで膨大にはならないとのこと。(by ChatGPT)

DNSサーバとコンテンツサーバは両立できる。

ポートを分けて運用可能。ただし別けるべき。

https://www.sc-siken.com/kakomon/27_haru/am2_15.html

CAAレコード

『CAA。CA見たい。JAL.comから認証。サーフィティケート、証明書』

コモンネームを指定するコード。

不正な証明書発行を防ぐ。

XML署名

ずっと勘違いしていたが、『署名情報がXML形式』という事。典型的な署名の対象となるのはXML文書だが、XML文書以外にもXML署名は可能。

また、以下の3種類は、代表的な署名方法の総称。XMLに限定した方法という訳ではない。

XML署名は、これら代表的な署名方法である3種類に対応できる汎用性の高い署名方法ということ。

・エンベローピング署名(内包署名)

『現在進行形で包み込む。餃子作成中。具は一個のみ。』

署名がXML文書を包み込む形。

署名h1つだけ。

複数の署名は付けられない。

・エンベロープド署名(包含署名)

署名がXML文書の内部に含まれる

・デタッチ署名

署名と本文が分かれており、一部だけ署名可能。

デタッチは分離という意味。本文と署名が分離していると。

memo.txtと、memo.txt.sigのように分けて送る。

VRRP

『バーチャル・ルータ~(VR~)』だけ覚えればいい。

ルータの冗長化。

それぞれのルータにVRRPで定められた設定をすることで冗長化で運用できる

https://www.sc-siken.com/kakomon/04_aki/am2_20.html

DTLS

TLSのUDP版

本来TLSはTCP通信の規格だが、これをUDPでも利用できるようにしたもの。

MTBF・MTTR

平均故障間隔・平均修理時間

どちらも単位は時間。

単純に『故障するまでの時間』と『修理にかかる時間』である。

例えば1000時間稼働して1時間故障して修理、また1000時間稼働する機器があるとする。

この機器のMTBFは1000時間、MTTRは1時間である。

余談として、MTBFは信頼性(どれだけ動くか)、MTTRは保守性(すぐ復旧できるか)、稼働率は可用性(使いたい時に使えるか)を測る指標になる。

例え1000時間稼働する信頼性の高い機器でも、故障すれば1万時間動かない機器かもしれない。

稼働率99%の可用性が高い機器でも、1日動いて15分止まるような機器かもしれない。

https://xtech.nikkei.com/it/article/COLUMN/20060920/248547/

機能適合性

『昨日の敵は暗黙の了解が分かる奴だった』

暗黙のニーズを満たすがポイント

https://www.sc-siken.com/kakomon/03_haru/am2_22.html

CPRM

『RM(for Recordable Media)から録画メディア対象。CPもコンテンツプロテクト。』

『pre-recorded mediaもあるが、preは事前にって意味。ed過去形だから録画済のもの。』

SDメモリカードの著作権保護のための規格。

とはいえDVDとかの方がイメージ付きやすい。

テレビ番組などの録画記録は暗号化して保存、その録画した機器でしか復元再生できない。

パケットのMACアドレス

同じネットワーク内の通信が届くルータが宛先のMACアドレスに変更する?

スイッチは変更しない?分からない。

https://www.sc-siken.com/kakomon/22_haru/am2_18.html

VoIP

『VIO脱毛で失敗。筋肉痛でシップ貼る』

インターネット回線で音声通話。

忌まわしきIPphoneがそれ。

SIPはこれに関係するプロトコル。

DTCP-IP

『DTはビビりだから安全確認できてから。認証できてからじゃないとカメラを回せない』

コンテンツ保護を目的とし、機器間で証明書を用いた認証が完了したら録画再生が可能になる。

https://www.sc-siken.com/kakomon/26_aki/am2_23.html

AES

『10回以上は会え過ぎ!』

鍵長によって段数(暗号化の処理の回数?)が変わる。段数は10段以上。

PPPoE

『oE(オン・イーサネット)だけで覚える』

シリアル回線(電話回線とか)で利用されるPPPをLANケーブルで再現

MAC(メッセージ認証符号)

『マックって呼び方は完全に共通だよな。』

共通鍵を使って完全性を保証

攻撃系

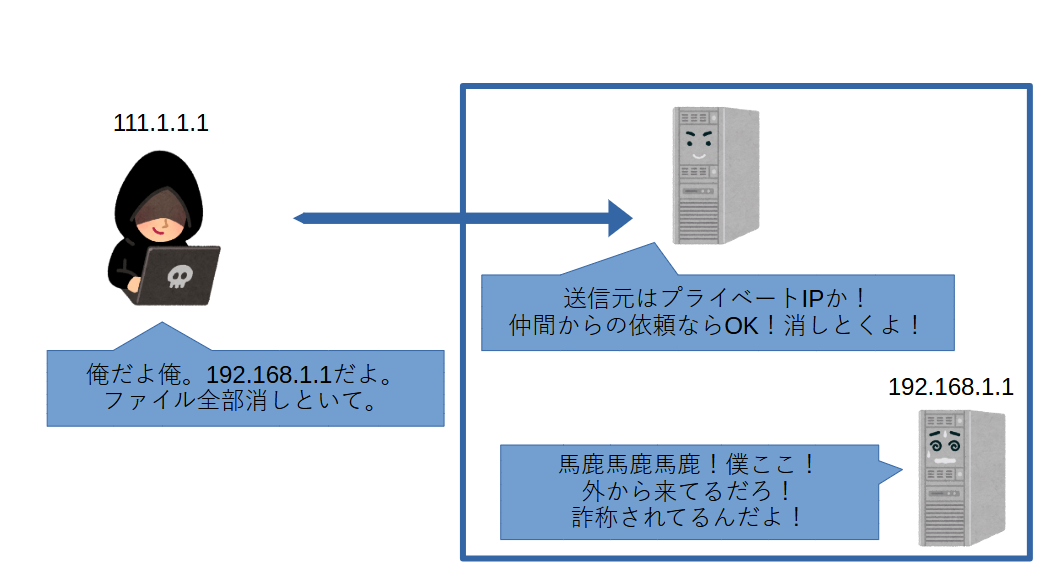

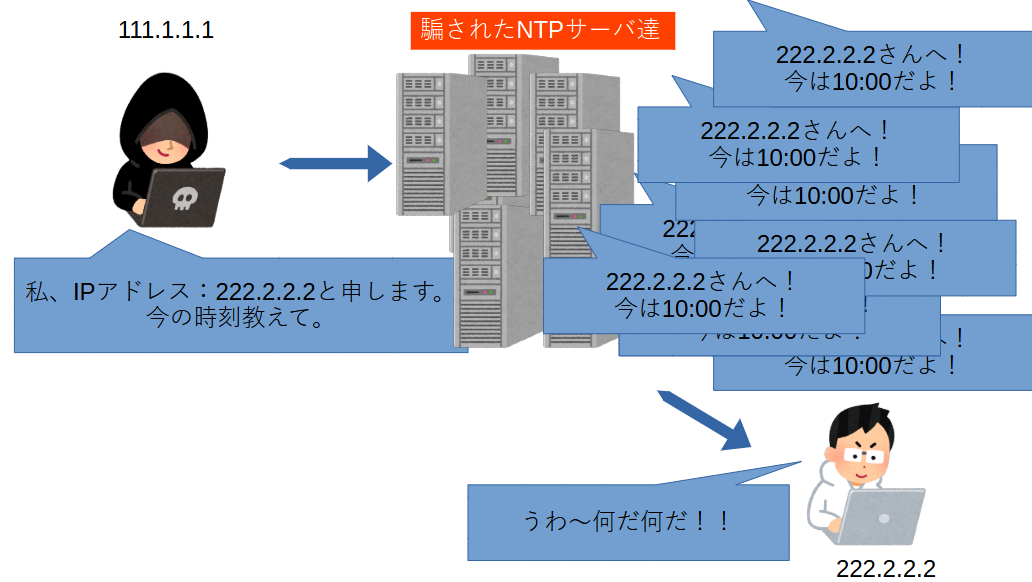

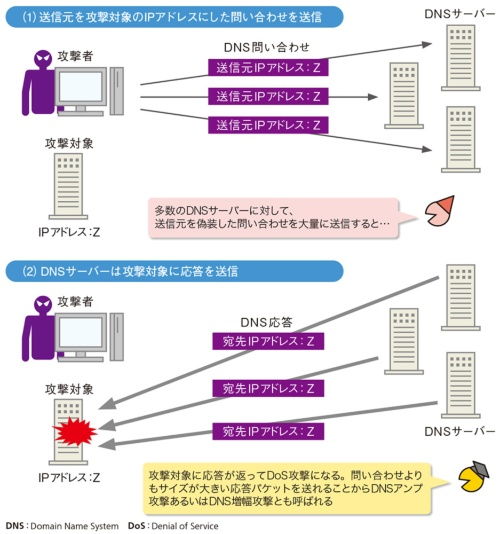

IPスプーフィング・リフレクション攻撃(DNSアンプ(amp)攻撃)・Smurf攻撃・

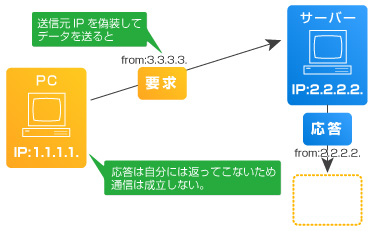

攻撃者がIPを偽って公開サーバに通信するのがIPスプーフィング(偽装って意味)

https://www.sc-siken.com/kakomon/26_haru/am2_9.html

これを応用し、攻撃者が対象のサーバに偽装したIPでリクエストを送り、その応答で反射攻撃通を行うのがDRDoSと言われている。

https://www.sc-siken.com/kakomon/03_haru/am2_1.html

余談だが、このDRDoSのDRは"Distributed Reflection"の略。

"ディレクトリビューテッド"というのは分散という意味。リフレクションは反射。(ゲームで"リフレクションリング"という反射する輪っかで攻撃する技gあったな)

Linuxのパッケージもディレクトリビューションというが、これも『Linuxが様々な形に分散している』のような意味合いなのかもしれない。

IPアドレスを偽装するからIPスプーフィング。

GPSの位置情報を偽装する場合はGPSスプーフィングというらしい。

外内の通信なのに、送信元がプライベートIPアドレスだった場合は詐称されている。

『公開サーバを騙す』と『攻撃対象のPCを騙す』の2種類ある!!!

またIPスプーフィングの種類はリフレクション攻撃とSmurf攻撃がある。

これはDDosの一種で、ボットネットから受けた詐称されたリクエストを、リクエストを送ったPCではなく、攻撃対象に反射するように送る攻撃。

これをDNSでやるとDNSamp攻撃になる。

Smurf攻撃はICMP通信のパケットを大量に送るDOSの一種でもある。

プードル攻撃

『犬は賢いからパディングを予想して暗号解読しちゃう』

CBCモードの暗号化を突破する攻撃。

パディングの不備を突いた攻撃をパディングオラクル(予言)攻撃という。

Adversarial Examples攻撃(アドバーサリアル攻撃)

画像にノイズを入れ、AIの学習を画像認識する攻撃

Adversarialが敵対、Examplesが例。

つまり、悪意を持って作られた例(画像)という意味。

これを悪用されると、「AI学習でフィッシングメールと判断したものは遮断してね」といったフィルターも、意味をなさなくなる。

クリプトジャッキング

他人のPCを無断利用してマイニングを行わせる行為。(そういうマルウェアあったな)

『暗号を乗っ取る』とかいってるけど『不正マイニング』が正しいやろ。

『PCの電力や処理能力ジャッキング』に名前を変えてほしい。ってツッコミで覚える。

タイミング攻撃

暗号化にかかる時間(完了するタイミング)で暗号鍵を推測する攻撃。

演算の処理時間を一定にして対策する。

ワーム

自己増殖する。

ウイルスと呼ばれるものは、寄生先が必要。つまりWordファイルのマクロなど。逆にexeファイル単体で存在しているようなものはワームやトロイの木馬と呼ばれるものが多い。

Mirai

IoTに初期PWでログインし、DDosのボットネットにする。

ビヘイビア法

『ベイビイー(赤ちゃん)の振る舞い』

振る舞い検知

https://www.sc-siken.com/kakomon/03_haru/am2_13.html

BlueBorne(ブルーボーン)

Bluetoothの脆弱性を狙った攻撃。

ルートキット

『怪盗キットが侵入後に隠蔽する仕組み』

システム侵入後、ログやシステムデータを隠蔽するためのソフトの総称

https://www.sc-siken.com/kakomon/03_aki/am2_14.html

SQLインジェクション

''で囲われたものは単なる文字列となる。

よって'--'='--'は常に真になる。

--は通常、コメントアウトになるので注意。

https://www.sc-siken.com/kakomon/28_haru/am2_21.html

SQL

NOT EXISTS:重複行取り除き

LEFT OUTER JOIN

『左外部結合(文字通り)』最初に指定した表を基準に自然に結合する。無理ならNULL

https://www.sc-siken.com/kakomon/04_aki/am2_21.html

GRANT

WITH GRANT OPTIONで付与

https://www.sc-siken.com/kakomon/24_haru/am2_21.html

WITH GRANT OF

SQLの権限付与

https://www.sc-siken.com/kakomon/24_haru/am2_21.html

制度とか法律とか仕組み系

MITRE ATT&CK(マイターアタック)

攻撃の手法や戦術、回避策をまとめたナレッジベース。

マイターという非営利団体が作成しているらしい。マイナーだね。

エクストリームプログラミング(XP)

アジャイル開発の先駆けとなった開発手法。

「プログラマーは人間である」をモットーにテストを繰り返す戦法。

テスト駆動開発

『テストから駆動(開発開始!)していく戦法』

プログラムを書く前にテストケースを作成するらしい。

https://www.sc-siken.com/kakomon/30_haru/am2_23.html

EVM

金で進捗を測る方法。

縦軸が金、横が日付

PV:利用金額の計画

AC:実際に消費した金

EV:出来た完成品の価値(金)

例えば、30日で1000万で売れるプログラムを作るとする。15日で500万で売れるプログラムが作れているのが理想。

つまり、X軸の半分15日目は、PVのYの値は500となっている。

これに対し、ACはPVのY値が400なら予算より金を抑えられている状況。

良かったと思うのもつかの間。EVは200だった。つまり、400万も使っておいて、出来たプログラムは200万程度のゴミということ。

つまり、ACがPVより上で、EVがPVより下なのが最悪。予定よりゴミな成果物に予定より多額の金を使っているため。

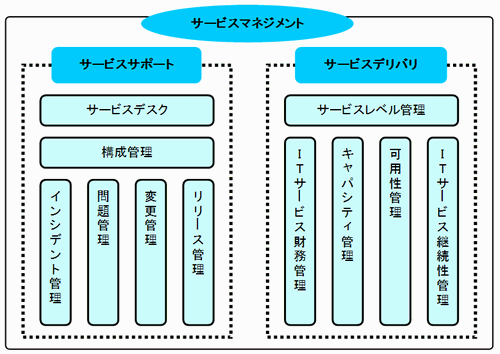

サービスマネジメントシステム(SMS)

国際的に決められた規定。方針。

文字通りとなるが、サービスをマネジメントする仕組み。

ISO2000などが、この資格となる。

継続的改善:繰り返し行われる活動

ITに係る統制

・全般統制:組織集団全体の統制が目的。「組織の~」がキーワード。

・業務処理統制:個々の正確性が目的。

『全般がデカイ規模、業務がその上にくる細々したやつ』感じ

https://www.sc-siken.com/kakomon/06_haru/am2_25.html

SOAR

セキュリティ運用業務の自動化を目的にしたもの。

いい語呂合わせはないか…

GoF

オブジェクト指向のパターンらしい。

生成、構造、振る舞いの3種。まあGoFが3文字だからそれで連想できればいいか。

https://www.sc-siken.com/kakomon/06_aki/am2_22.html

EDSA認証

『選択肢見れば思い出せる……はず』

組み込み機器のセキュリテを評価するもの。

EDSAというプロトコルを使った認証ではないので注意

ロバストネス(耐久)テストを行う

ITサービスマネジメント

情報セキュリティ管理プロセス。5つの『管理』から成り立っている。

これはJIS Q 20000-1で決定されており、管理策に与える潜在的影響を考慮する。

情報セキュリティ管理プロセス=管理=20000=千(潜)在 × 2(に)で関連付けて覚える。2万だけど。

あと、SMSの継続的改善はパフォーマンス向上のための繰り返し行われる活動。

『SMSでパフォーマンス活動』

https://www.sc-siken.com/kakomon/28_haru/am2_24.html

『変更してどうなるかを考える』

https://www.sc-siken.com/kakomon/24_haru/am2_24.html

https://www.sc-siken.com/kakomon/06_aki/am2_24.html

ITセキュリティ評価及び認証制度(JISEC)

ISO/IEC 15408で定義されているらしい。『お墨付きだと、以後(15)知(4)ってお(0)く様(8)に』で覚える。

文字通り、第三者が製品に対し、セキュリティがしっかりしているか評価して合格すればお墨付き(認定)となる。

何故かプリンターがよく取得している。

https://www.konicaminolta.jp/business/products/security_function.html

https://www.sc-siken.com/kakomon/27_aki/am2_6.html

https://www.sc-siken.com/kakomon/04_aki/am2_9.html

セキュリティ評価制度

これはISMAP管理基準を元にしている。ISMAP管理基準はクラウドセキュリティ管理基準を元にしている。

つまり『セキュリティ評価制度>ISMAP管理基準>クラウドセキュリティ管理基準』みたいな関係?

『イスマップ=椅子地図=クラウドの地図アプリ?』無理やり覚えるしかないか。

ISMAP-LIU

ISMAPのミリバージョンって意味(本当)

クラウド利用のためのセキュリティガイドライン

『クラウドにPWそのまま保存するのはヤバい。自分で対策を何とかしろ』

クラウド・セキュリティ・自分で、で覚えていい。利用者がセキュリティ対策を行えるように。

https://www.sc-siken.com/kakomon/26_aki/am2_3.html

CASB(キャスビー)

許可なくクラウドを私的利用しているカスを発見する何か。

カスを見つける(ビーって警報音)

CWE・CVSS

CWE

脆弱性の種類ってのがポイント。XSSとかSQLiとか…777種類あるらしい。

https://www.sc-siken.com/kakomon/26_haru/am2_14.html

CVSS

脆弱性を評価ってのがポイント。8.8とか数値化される。

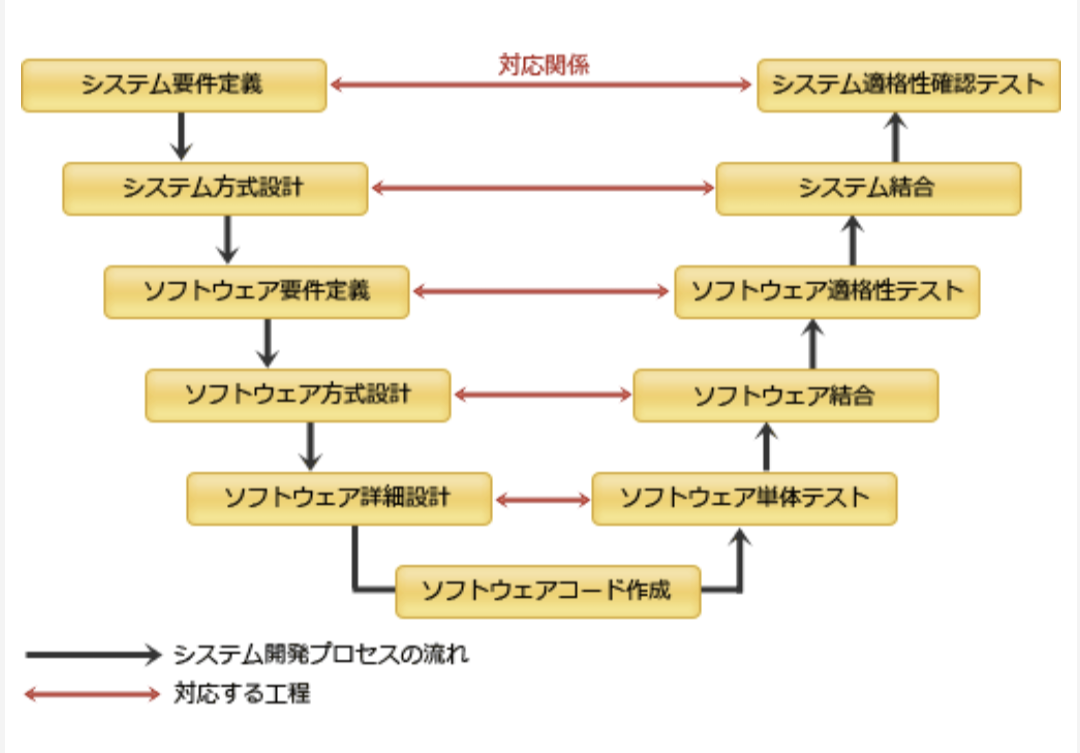

システム開発プロセス

開発工程はシステム→ソフト。『始祖』で覚える。

要方、要方詳の順。

・シス方式設計:シス結合

・ソフト方式:ソフト結合

・ソフト詳細:ソフトユニット『ユニちゃんの詳細求』

https://www.sc-siken.com/kakomon/28_aki/am2_22.html

コールドアイル

データセンターにて、サーバ間で冷気が通る通路のこと。

アイルは通路という意味。

是正・予防、適応・完全化措置

『是正・予防』:間違いを訂正する。是正は指摘後の再発防止。予防は前。

『適応・完全化』:よりよく改善。適応は変化に対応、完全化は自主的に。

XP

開発手法。プログラマーは人間である。がモットー。アジャイル開発の先駆け。

・テスト駆動開発(テスト(から)駆動するで!って意味)

プログラム組むより前にテストケースを作成して方向を明確にする方法

トップダウン・ボトムアップ

トップダウンはトップが出来ている状態。

ボトムアップは底が出来ている状態。

トップダウン、トップ→ダウン、トップ(のテストするために)ダウン

https://www.sc-siken.com/kakomon/30_aki/am2_22.html

システム監査

移行計画:責任明確にして計画作成

統計的サンプリング:ランダムに確率論に基づき分析

https://www.sc-siken.com/kakomon/24_aki/am2_25.html

情報セキュリティ監査基準:監査人の行為規範

https://www.sc-siken.com/kakomon/22_haru/am2_25.html

監査調書:文字通り、調べたことを書いたもの

https://www.sc-siken.com/kakomon/31_haru/am2_25.html

CRYPTREC

電子政府推奨暗号:利用してね~

推奨候補暗号:将来有望。今後成り上がるかもね~

運用監視暗号:見張ってないとアカン、互換性維持にしか使われないクソ暗号

https://www.sc-siken.com/kakomon/27_haru/am2_8.html

CMMI

初期・管理された・定義された・定量的に管理された・最適化した

コントロートータル

合計と出力の数値が正しいかチェックする機能

https://www.sc-siken.com/kakomon/27_haru/am2_25.html

調停者

コミットを調停するのは1人のみ。

この調停者とかはDBMS全体で成り立つよく分からんシステムらしい。

https://www.sc-siken.com/kakomon/27_haru/am2_21.html

NFV

『ネルフみたい。特殊機関だからネットワークも仮想化してそう』

ネットワークの仮想化(ネットワーク・ファンクション・バーチャル)

汎用サーバに統合。

https://www.sc-siken.com/kakomon/03_haru/am2_18.html

FIPS 140

『フィリップみたい。暗号関連』

UML

シーケンス図

『シンセサイザ、ピアノ、ピアノの鍵盤、打ち込みみたいな図。時間経過と相互関係』

オブジェクト間の相互作用、時間経過

https://www.sc-siken.com/kakomon/30_haru/am2_22.html

アクティビティ図は研究室で死ぬほどやったやつ。広義でのフローチャート。

『研究室ではアクティブだった。』

QoC

『QOLはクオリティ of ライフ。これはサービス。』

文字通りの意味。いいサービス提供するための要素

アドミッション制御

『Adoのファンクラブへの入会許可を得るミッション。入会するための許可や入学金といった意味。余裕があれば受け入れを許可』

ISMS(情報セキュリティマネジメントシステム)

ITSMSとは全くの無関係。

https://www.cc.yamaguchi-u.ac.jp/aboutmitc/isms/niterukana2.html

https://qiita.com/mkt_hanada/items/c3ec1c4fafa772ff135e

JIS27000シリーズに関連。

リスク分析手法:『リスクの評価』

https://www.sc-siken.com/kakomon/23_aki/am2_25.html

JIS27014

モニター:戦略的目的の達成を評価することを可能にするプロセス

そもそもJIS27014はセキュリティに関するもの。

ガバナンスとは直訳で支配、統制。

つまりセキュリティ関連のガバナンスとは、セキュリティ面で会社をどう統制するかという話。(ガバナンス、つまり会社の統制方法にも種類はある。)

モニターというと、ガバナンスが守られているか監視するといったイメージをしがちだが、目的達成のためにガバナンスが機能しているかをモニター(監視)しているという意味

https://www.sc-siken.com/kakomon/01_aki/am2_7.html

ITSMSM(ITサービスマネジメントシステム)

ISMSとは全くの無関係。

問題管理のプロアクティブ:過去の問題を分析、予測

『ニキビ対策のプロアクティブ。先にニキビを予防って意味』

https://www.sc-siken.com/kakomon/25_aki/am2_24.html

#### 27001(要求)

リスクの特定:影響を特定する。脅威と脆弱性からくる影響。

単に脅威を羅列するだけではない。

靴下を履いていない(脆弱)状態で吹雪(脅威、攻撃)が発生し、凍傷(リスク=影響)が発生する。リスクの特定とは、影響の特定と言い換えられる。

https://www.sc-siken.com/kakomon/24_haru/am2_6.html

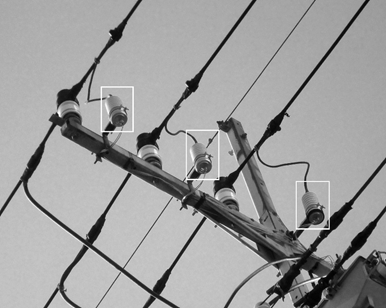

アレスタ

『あれ、星(スター)かな。外で空を見てる機器。』

避雷器。落雷から通信機を守るもの。

これ

ソフトウェア管理ガイドライン

『ちゃんと管理しろ!パクられてもしらんぞ。クラックされるぞ』

違法複製の防止

https://www.sc-siken.com/kakomon/23_toku/am2_13.html

探索的テスト

『探索。冒険。行き当たりばったりの経験則のみで行動!』

トライアンドエラーの繰り返し。結果を見て判断し、次のテストに繋げる

https://www.sc-siken.com/kakomon/03_aki/am2_22.html

SCAP

『すごい帽子。CVEやCVSSなどでインシデントを共通のフォーマットに。』

語呂合わせが思いつかん。

データリネージ

『リネージが系統、血統という意味。り、ネジ?ネジにも色々系統がある。右回り左回り……』

データがどこから発生したかのデータ。

https://www.sc-siken.com/kakomon/04_haru/am2_21.html

暗号化

DH

鍵交換の方式だが、最初は素数(prime)を利用した公開鍵暗号方式を使うのが当たり前だった。

しかし、より強固な楕円を使った公開鍵暗号方式が開発され、区別するためECDHEなんて呼ばれている。

TLS1.3はAEADで構成されている?

『』

少なくともAES-CBCは削除されている。

https://www.sc-siken.com/kakomon/05_aki/am2_2.html

SECURITY ACTION

『行動(アクション)なんて言ったもん勝ち。そんなの中小しかやらん』

中小企業が自己申告するもの。

https://www.sc-siken.com/kakomon/04_haru/am2_7.html

ITIL

インシデント管理

『インシデント対応!とにかく回復即調査』

~管理と全部に付いているので気にせずOK。

インシデントという単語にだけ反応できればいい。

管理というと『記録方法とか?』と勘違いしがち。

これは和訳せずマネージメントで覚えた方がいい。

インシデントが発生した時、それをマネージメントすると言うと、呑気に記録するのではなく、「あなたはネットワーク止めて!あなたは至急、復旧作業に取り掛かって!」と指示をマネージャーはまず出すはず。

https://www.sc-siken.com/kakomon/21_haru/am2_22.html

iTガバナンス

戦略・資源!貪欲に勝ちに行く姿勢って感じ。

https://www.sc-siken.com/kakomon/26_haru/am2_25.html

セキュリティ経営ガイドライン

3原則と10項目をまとめたもの。誓いと掟みたいな?

https://www.sc-siken.com/kakomon/04_haru/am2_9.html

サイパーフィジカルセキュリティ対策フレームワーク

『サイバー(デジタル)とフィジカル(物理的な機械とか)の双方のセキュリティ対策の』

https://www.sc-siken.com/kakomon/02_aki/am2_7.html

要件定義

この前に企画プロセスがある。

企画プロセス:そもそも何が欲しい?

要件定義:その欲しいものの要件の定義は?

https://www.sc-siken.com/kakomon/23_toku/am2_14.html

技術の概念系

SOA

コンテンツを複数の独立したサービスで構成すること。

例えば、Webページというコンテンツを無理やり1つのコードで作るのではなく、ログイン処理、決済、コメント機能など、機能毎に独立したサービスを組み合わせて構築すること。これにより管理がしやすくなる。

オブジェクト指向に似ている概念かもしれない。

PQC

耐量子暗号。

現在の素因数分解の難解さを前提とした暗号方式は量子コンピューターによって破られる可能性がある。

よって量子コンピューターにも『耐える』暗号方式として、耐量子暗号の開発が進められている。

Post-Quantum Cryptographyの略で、『Post-Quantum(量子の後の)』『Cryptography(暗号方式)』という意味

量子暗号

量子力の仕組みを利用したもので、従来のものとは全く異なる暗号方式

観察されると変化してしまう光子の性質を利用しているため理論的には解読不可能。

インラインモード

文字通りラインにインする方法。

経路上にIPS機器を設置する。

https://www.sc-siken.com/kakomon/05_haru/am2_12.html

ネットワークタップ

信号を分岐させる機器。

ルータからL2スイッチ間の通信を確認したい場合、インラインで入れて通信はそのまま流し、コピーしたものをもう一つの検査機器へ流す形。ハブのよう。

主に検査用に用いるために開発されている。

フルバックアップの期間を2倍にする時

ジャーナル情報が2倍になるため、復旧に時間が掛かる。

量は増えずとも、処理適用期間が増えるため結果的に復旧に2倍の時間が掛かる可能性がある。

リングアグリケーション

スイッチ同士を複数のハブで繋げちゃうこと。冗長化。

衝突発見困難性(強衝突耐性)

何でもいいからハッシュ値が一致するメッセージのペアを探索。

なんでもいいから神経衰弱でペア作れ状態。

漢字と矛盾するが、耐性は弱い。ほんと何故?

第二原像計算困難性(弱衝突耐性)

1つのハッシュ値に対し、それに一致するものを探索するのが困難。

神経衰弱でジョーカーをもう一枚当てろって言われている状態。

漢字と矛盾するが、耐性は強い。ほんと何故?

衝突発見困難性(強衝突耐性)とは包含関係にある。

弱衝突耐性が破られたら、強衝突耐性も破られたことになる。

VA

証明書の失効状態についての問い合わせに応答する。

PKI内部の機関

『馬(VA)鹿が証明書失効したから確認する』

HTTPリクエスト

ヘッダーはクッキーとかあるところ。

HTTP1.1 とか書かれている一番上はステータスライン。

オブジェクト指向

情報隠蔽

オブジェクトをブラックボックス化

https://www.sc-siken.com/kakomon/24_aki/am2_22.html

汎化

親クラスを定義すること

特化

親クラスから引き継いだ特性にアレンジすること。

https://www.sc-siken.com/kakomon/22_haru/am2_22.html

マッシュアップ

『マッシュって筋肉アニメがあった気がする。筋力で複数のサービスを一体化させる』

他サイトのWebサービスも利用して掲載する。

https://www.sc-siken.com/kakomon/31_haru/am2_23.html

https://www.sc-siken.com/kakomon/01_aki/am2_23.html

プライバシーマーク

年に一回見直しが必要!(数値はなんと概算でOK。雑である。資格なんて所詮そんなものk)

https://www.sc-siken.com/kakomon/02_aki/am2_25.html

鍵の総数

『nC2。例えば、5人の中から2ペアを選ぶ。鍵は同じだから順不同。』

総数とは、全体を見たときの鍵の種類の数を指す。

つまり、AとBの2人が1つの共通鍵を使って通信している場合、鍵の数はAさんの端末にある鍵とBさんの端末にある鍵の計2つだが、どちらも同じ鍵のため種類は1種類。

問題にある総数とは、種類の方なので1が答えになる。

共通鍵の公式はnC2。

リンクアグリゲーション

『リング、輪っかをイメージ。2本をリングで1本にまとめる。』

https://www.sc-siken.com/kakomon/23_aki/am2_18.html