はじめに

攻撃者の動機や行動パターンを分析し、背後にある意図を理解することはサイバーセキュリティ上のリスクを抑えるためにも役に立つ。

そして、自分も攻撃者にならないためにも知っておくことは有益である。

FBIをはじめとした機関が訴追する人物の背景を調査・発表する機会があり、日本語のリソースがかなり少ないことに気づいた。せっかくなので、調べた内容をざっくりまとめたものを記事にも残しておこうと思う。(専門家ではないのでおてやわらかに。)

テーマは「APT31/41とともに考える国家を背景にしたサイバー攻撃者について」だ。

APTとは

APT(Advanced Persistent Threat)は高度な知識やリソースを使い、長期間にわたり目標を達成するサイバー攻撃のこと。国家の支援などを受けて、個人だけではなく特定の組織や企業に対しても行われる。

Mandiantでは「APT(数字)」と名付けていたり、CrowdStrikeではその国に合わせた動物が名前に使われていたりとAPTグループの名付け方は各ベンダーによって異なる。

| 動物 | 国 | 例 |

|---|---|---|

| Bear | ロシア | CozyBear |

| Panda/Dragon | 中国 | CommentPanda / PlayfulDragon |

| Wolf | トルコ | CosmicWolf |

| Chollima(千里馬) | 北朝鮮 | StardustChollima |

| Kitten | イラン | CharmingKitten |

など

(Hamsterないのか...?)

APT31とAPT41はどちらも政府直属の組織ではなく、民間の請負業者や非公式のサイバー攻撃グループであるとみなされていることが多い。これらのグループは、一般的に政府や軍隊ではなく、民間企業や組織からの依頼や自己利益のために攻撃を行うことが多い。

APT31 (aka: Zirconium, Judgment Panda ...)

中国を拠点とするAPTグループの1つ。

主な活動は経済的なスパイ活動。主に技術的な情報や知的財産を盗み出すことを目的とする。

APT31を調査するにあたってカギになったのは、とある"学校"だ。

ハッキングスキルは独学でも磨けるが、学校に通ってプロの教師から直々に教育を受けることも効果的だろう。

中国の武漢にWuhan Kerui Cracking Academyと呼ばれる学校がある。

Wuhan Kerui Cracking Academy - 武漢科瑞駭客学院

2007年に設立された、情報セキュリティトレーニングを提供している学校。

ウェブサイトに訪れると非常に魅力的なことが書いてある。なんと、トレーニングを修了した生徒のほぼ100%が1ヶ月以内に就職しているらしい。SUGOI。

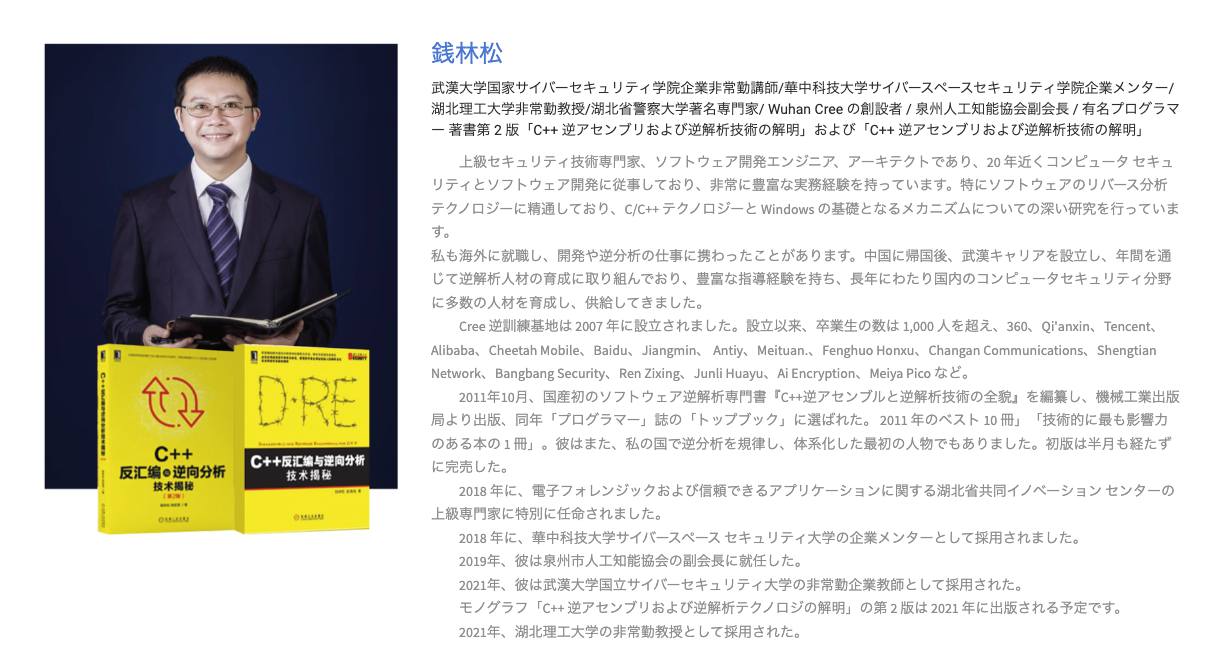

この学校の創設者は Qian Linsong (钱林松)。笑顔が素敵。

Qian Linsongのブログからは教師の一面だけではなく、中国政府との繋がりも見える。

学校とは別に、副業としてKerui Reverse Technology Companyのオーナーもしている。

ホームページには「公安部と国家安全部の多くのプロジェクトに技術サービスを提供してきた」とのことからQian Linsongは中国政府との繋がりをもった仕事をしてきているはずだ。

これらのことから、この学校が中国政府のハッキンググループによるヘッドハンティングの拠点になっている可能性がある。

学校の卒業生のその後について追っていくと何か見えるものがあるかもしれない。卒業生が多いので、4人をピックアップする。

Wuhan Kerui Cracking Academyの卒業生

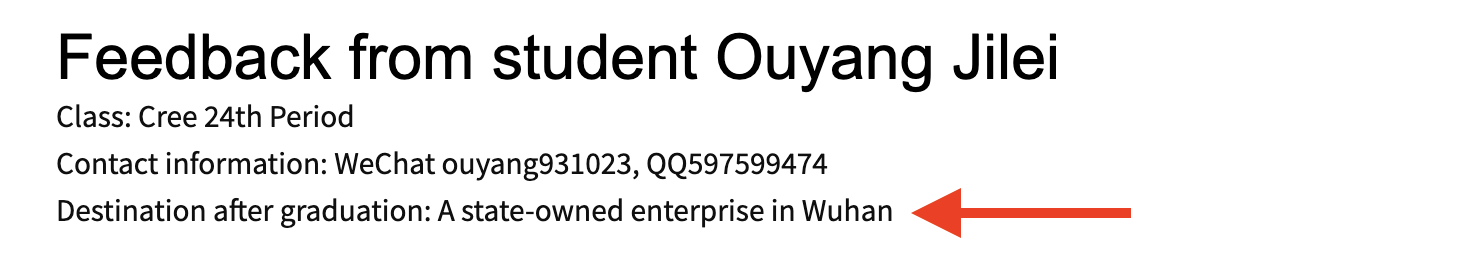

欧阳继雷 Ouyang Jilei

Destination after graduationの部分に注目。

"A state-owned enterprise in Wuhan"と書かれている。すなわち、武漢にある国有企業へ就職したということだ。

李义龙(13期生) Li Yilong

"A government-backed company"、政府支援企業へ就職したっぽい。

残りの2人はあまり有益な情報は書かれていないが、繋がりが見えてくるため紹介しておく。

(後々のために、名前をぜひ記憶しておいてね)

黄振(13期生) Huang Xing

新卒から3ヶ月以上働いてきた経験を振り返りながら、学校での学びや困難から得た成長について書かれている。

黄震(11期生) Huang Xing

卒業後にすぐに働き始めて、2ヶ月以上経過したことを述べながら、学校での充実した経験について書かれている。

Wuhan Xiaoruizhi Science and Technology Company - 武汉晓睿智科技有限责任公司

会社にも焦点を当てていこう。一見全く怪しそうでない会社でも、中国政府との関わりを持っている可能性がある。

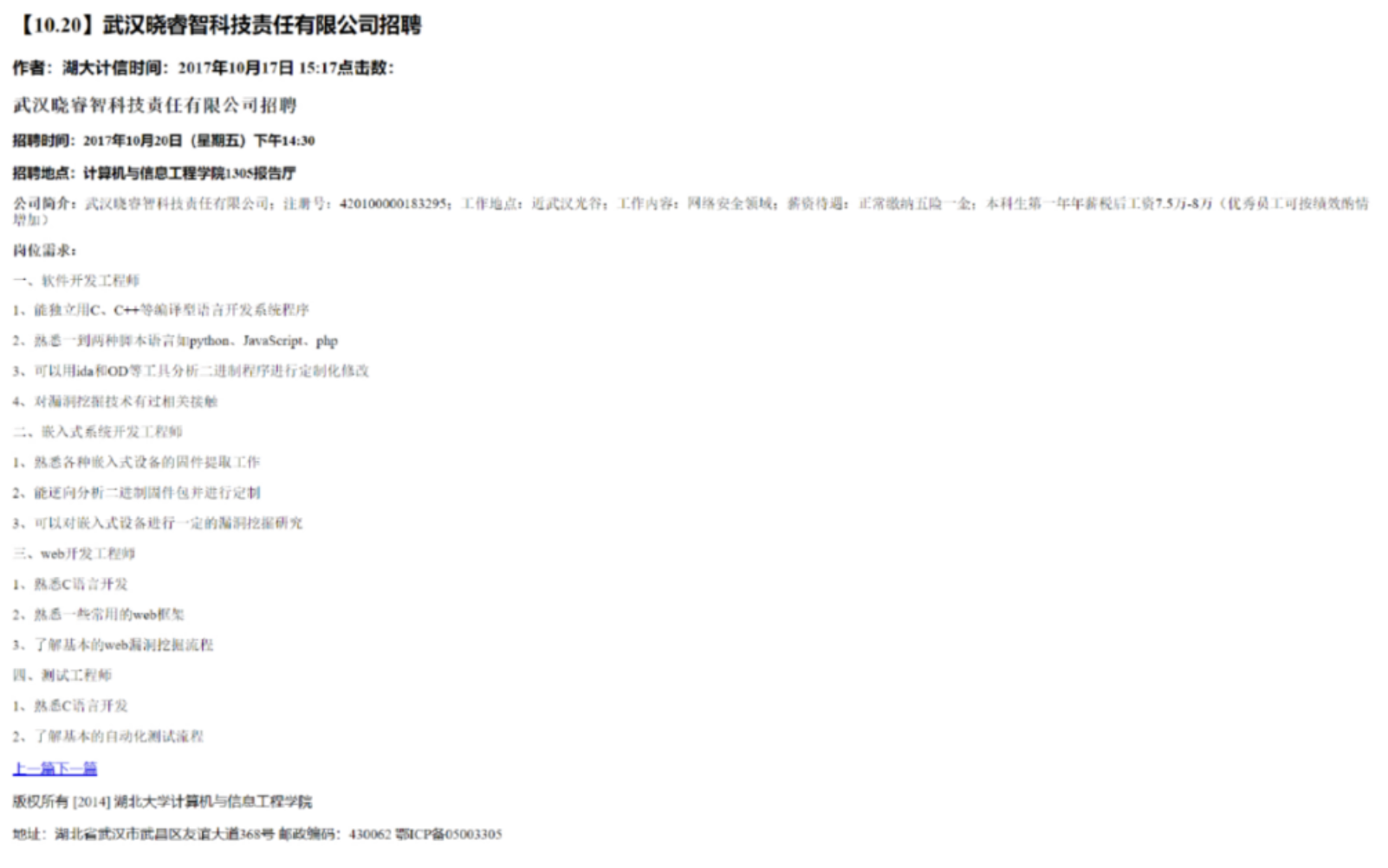

大学のウェブサイトに求人広告を載せて、人材を探していることもよくある。その会社の1つがWuhan Xiaoruizhi Science and Technology Companyだ。

Hubei University - 湖北大学への求人

ソフトウェアおよびシステム開発エンジニアを募集。応募者は、CおよびC++、Python、JavaScript、PHPなどのスクリプト言語、IDAおよびODなどに習熟している必要がある。自動化テストプロセスやWebフレームワークにも精通している必要がある。また、脆弱性の発見に関して熟知していることも必須。

Huazhong Agricultual University - 華中農業大学への求人

中国語と英語での「情報収集、処理、およびテキスト編集」を担当するアナリストを募集。

これらの求人募集を行っている会社Wuhan Xiaoruizhi Science and Technology CompanyのマネージャーはDeng Zhiyong (邓志勇)。

この人は、3つの政府関連組織で役職を持っていることや、ロシアのレーザー技術に関心を持っている。怪しい。

Wuhan Xiaoruizhi Science and Technology Companyの事務所がある、同じビル内に

Shenzhen Zhongan Domain Technology Companyという会社の本社がある。

Shenzhen Zhongan Domain Technology CompanyはZIONSECとも称され、国防や情報機関向けの高度なセキュリティソリューションを提供している。

何らかの関連性があるのかもしれない...

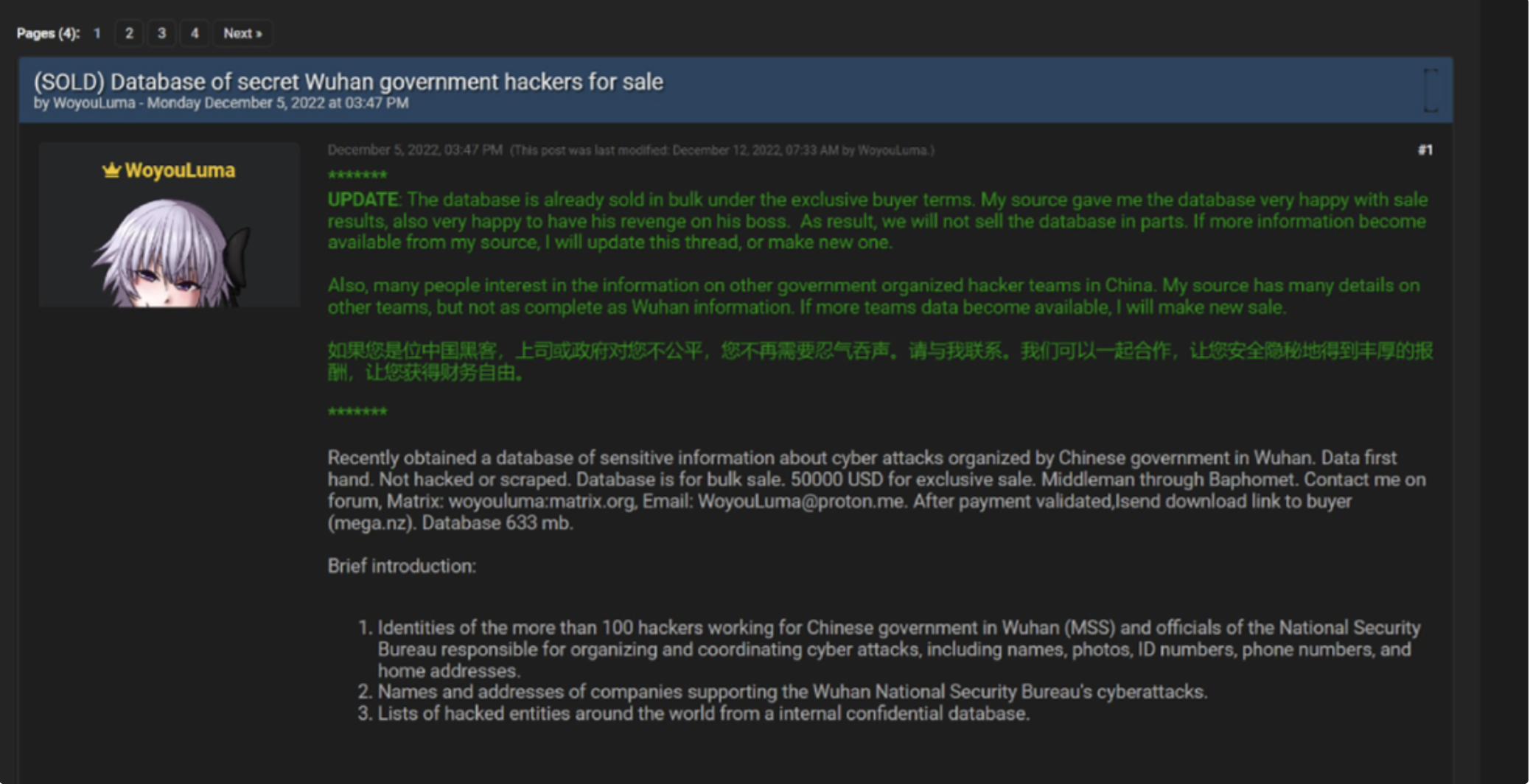

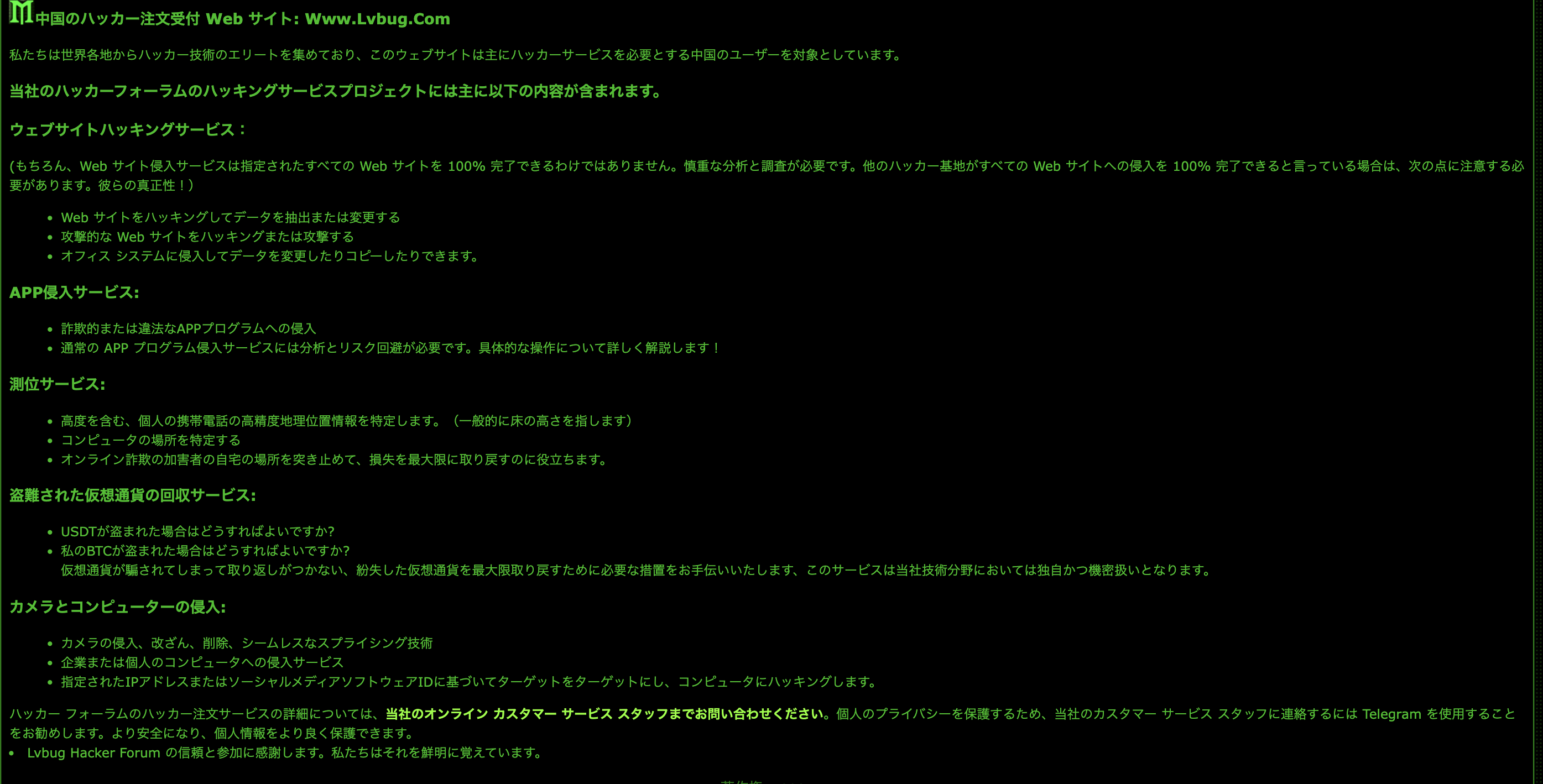

Dark Webからのリーク

BreachForumsと呼ばれるアンダーグラウンドフォーラムに、武漢の"エリートハッキングチーム"の同僚100人の身元を売る投稿がなされた。

このリークによって、先ほどから出てきている会社のWuhan Xiaoruizhi Science and Technology Companyは、中国の国家情報局である「中華人民共和国国家安全部」(MSS)が武漢におけるMSSハッキング活動のための偽装会社であったということも分かった。

~前略~ For authenticity, I say one of the main conpanies that hired hackers for MSS in Wuhan was Wuhan Xiaoruizhi Technoligy Company (武汉晓睿智科技有限责任公司).

Wuhan Xiaoruizhi Science and Technology Companyの社会保険記録を調べてみると驚くべきことがあった。

社会保険記録のリストに載っている名前を見ていくと、Wuhan Kerui Cracking Academyの卒業生の名前が載っていたのだ。[李义龙, 黄振, 黄震]

程锋 - Cheng Feng

リストの中にはCheng Feng (程锋)という人物もいた。この人も相当怪しい。

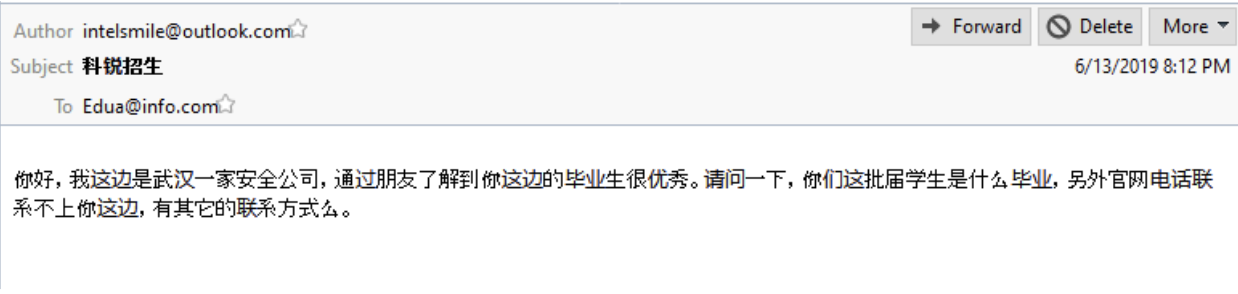

メールでのやり取り

Cheng FengはWuhan Kerui Cracking Academyとメールをやりとりしていた形跡がある。

メールには「学校の卒業生は優秀だと聞いている。次の卒業式はいつ?」と、卒業生を直接会社に引き抜こうとしていることがわかる。

Cheng Fengの研究

また、Cheng Fengが研究を行っていたテーマとAPT31の研究テーマが重なっていることが分かった。

Cheng Fengは研究のために小規模オフィス/ホームオフィス(SOHO)ルーターを含むさまざまなモデルのルーターを所持、購入、またはルーター悪用の可能性のある設定をテストしていた。

同じく、APT31はルーターを悪用することで有名。

2021年にはAPT31がフランスの様々な機関を標的にし、重要な情報や機密データを窃取するためにハッキングを行った。

特定のルーターに侵入し、ルーターをコントロールすることで、ネットワーク内の通信を監視し、重要な情報を収集した。特に、Pakedge・Sophos・CiscoなどのSOHO(Small Office/Home Office)ルーターが乗っ取られ、APT31の活動に利用された。

つまり、彼がルーターを悪用する方法を研究し始めたのはAPT31によるハッキングのためだったのかもしれない。

2021年のインシデントが起こる前の2017年、Cheng Fengは"做了什么 apt31 物联网"

「APT31 IoTは何をしたか/APT31はIoTに関して何をしたか」というタスクを作成している。

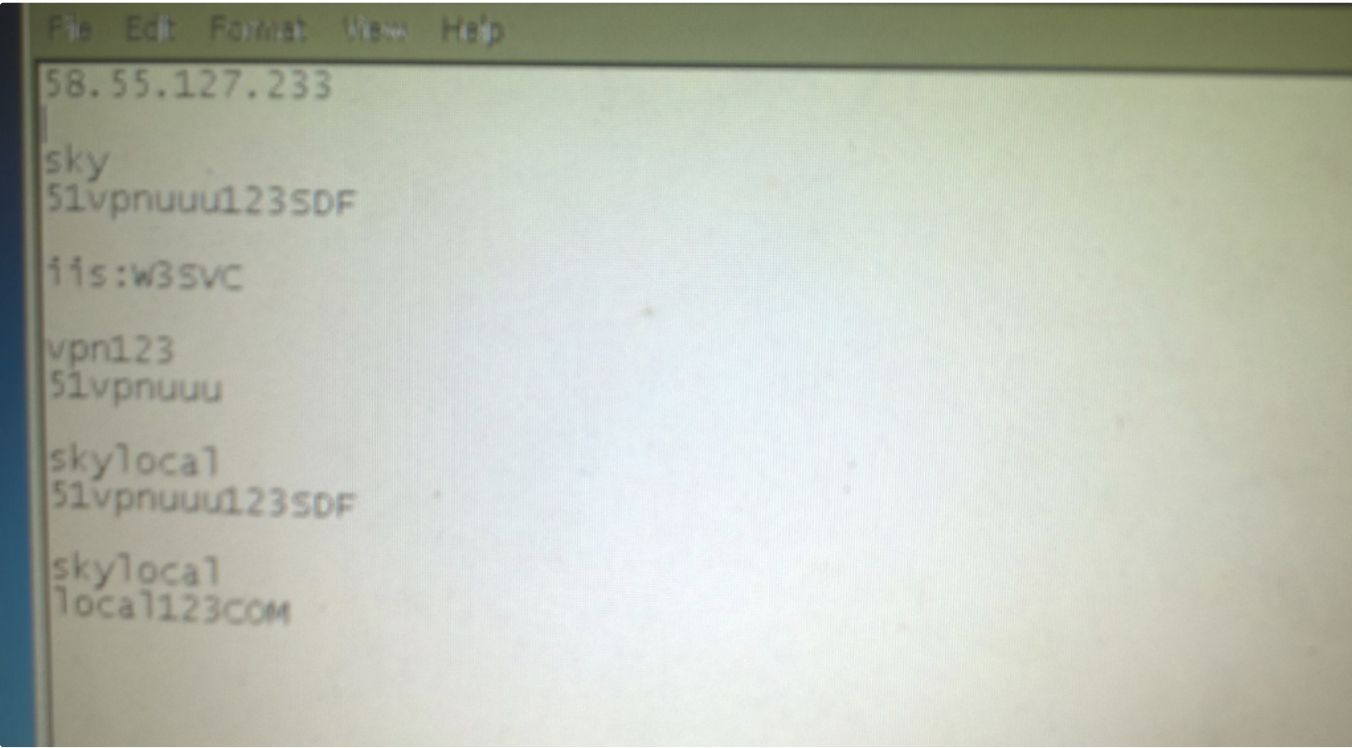

2015年の写真データ

58.55.127.233のユーザー名とパスワードが書かれている。

このドメインは、武漢でホストされている。

2015年3月からwebmail[.]dnsapple[.]comをホストし、その後2017年からclibcom[.]comをホストした。ある業界筋によると、clibcom[.]comは以前APT31に帰属していたとのこと。

これらのことからCheng FengはAPT31の一員であった可能性が高い。

APT41 (aka: Winnti, Wicked Panda ...)

中国を拠点とするAPTグループの1つ。

政治的なスパイ活動以外にも経済的な利益を追求することも行っていた。

インシデントの1つにネットワークゲーム企業を標的にした攻撃が挙げられる。

ゲーム内のアイテムや通貨を不正入手して販売して利益を得るために、複数のゲーム開発会社のネットワークに侵入した。

台湾や香港の大学もターゲットとしており、RouterGodと呼ばれるツールを使用して大学のデータベースを侵害して職員・学生・卒業生に関する個人データの流出に成功している。

他にも、COVID-19の研究をハッキングして知的財産を盗むこともしていた。

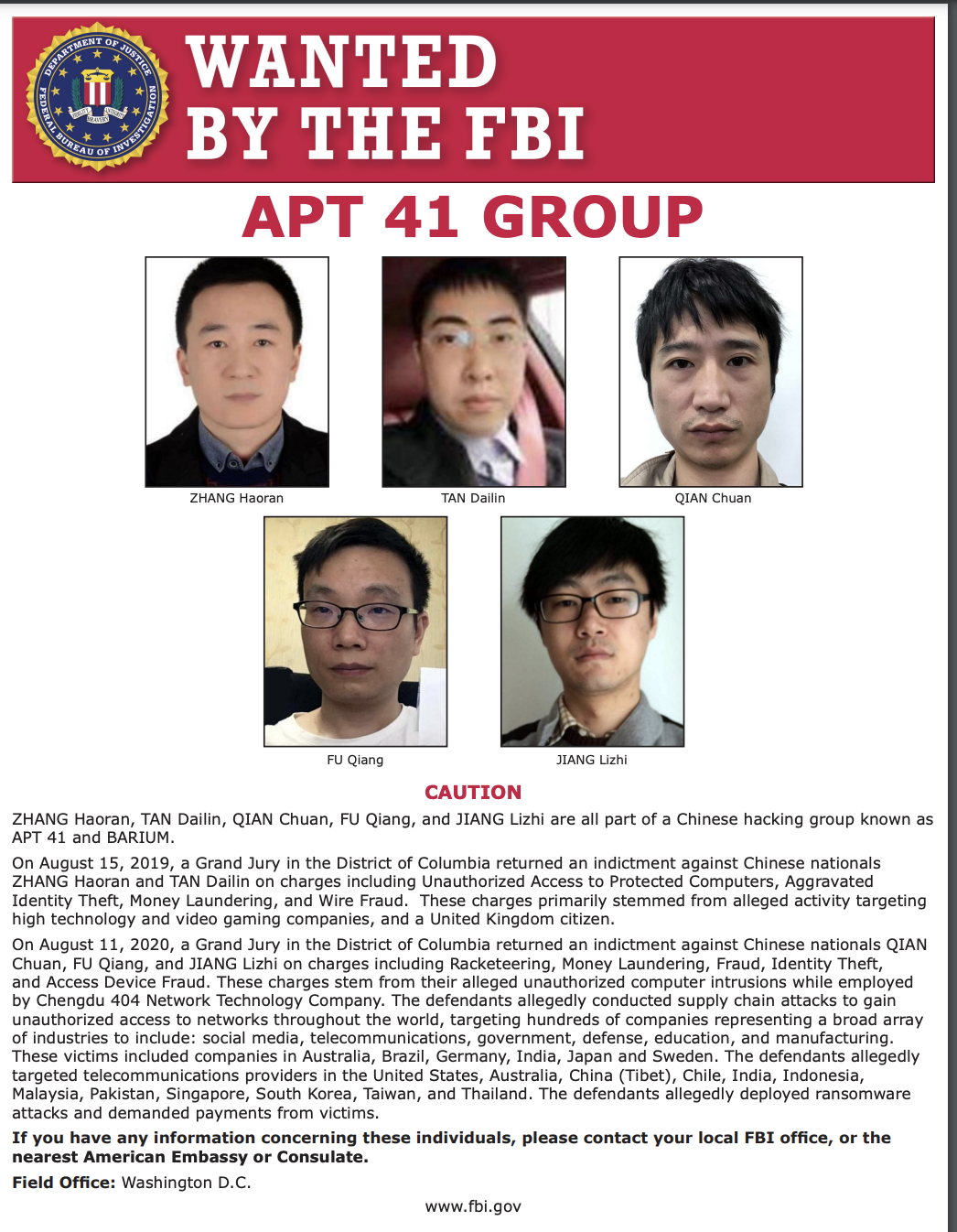

APT41 - Wanted By The FBI

起訴されたのは5人。

・Zhang Haoran - 张浩然

・Tan Dailin - 谭戴林

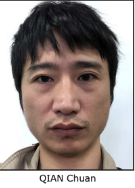

・Qian Chuan - 钱川

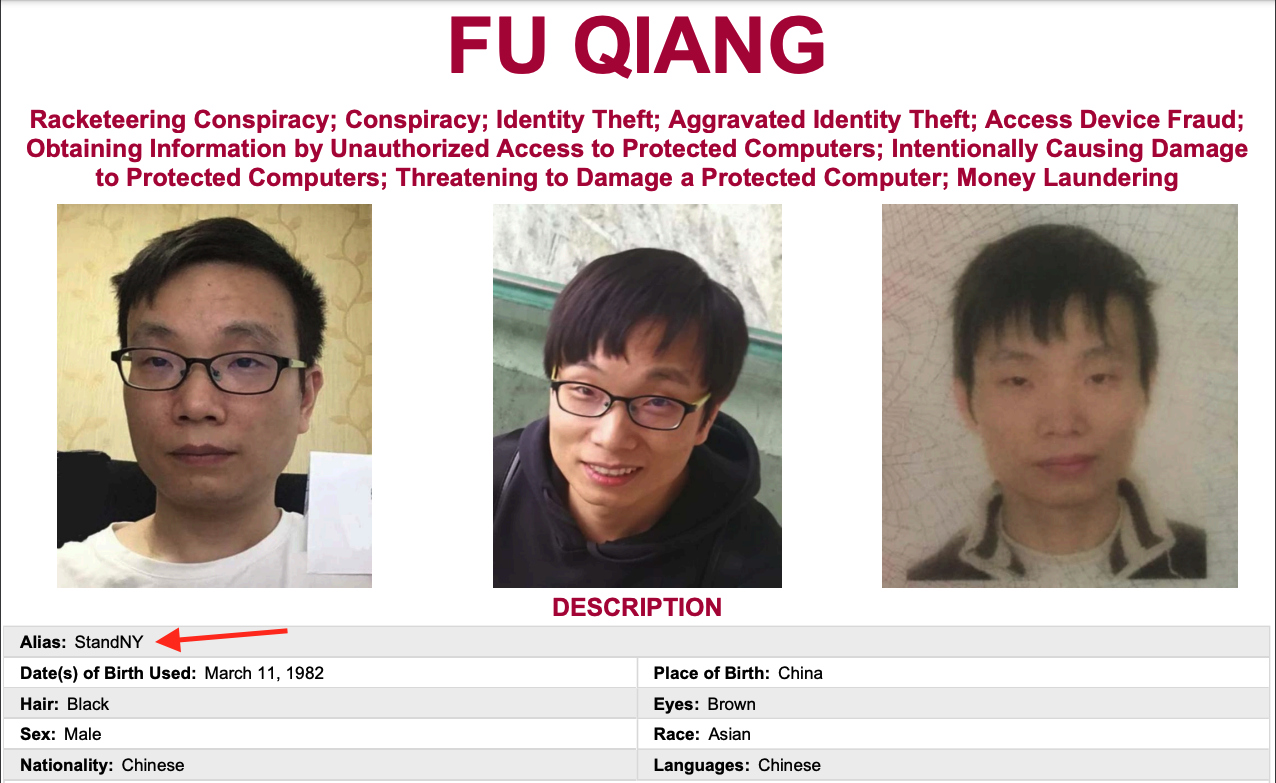

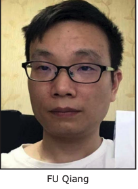

・Fu Qiang - 付强

・Jiang Lizhi - 蒋立志

Chengdu404

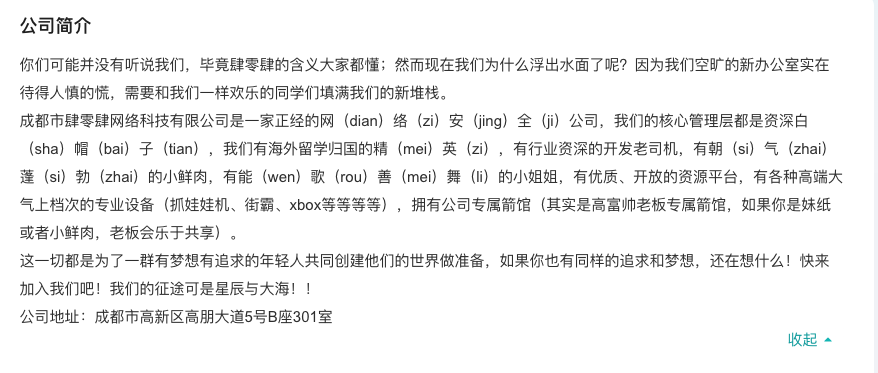

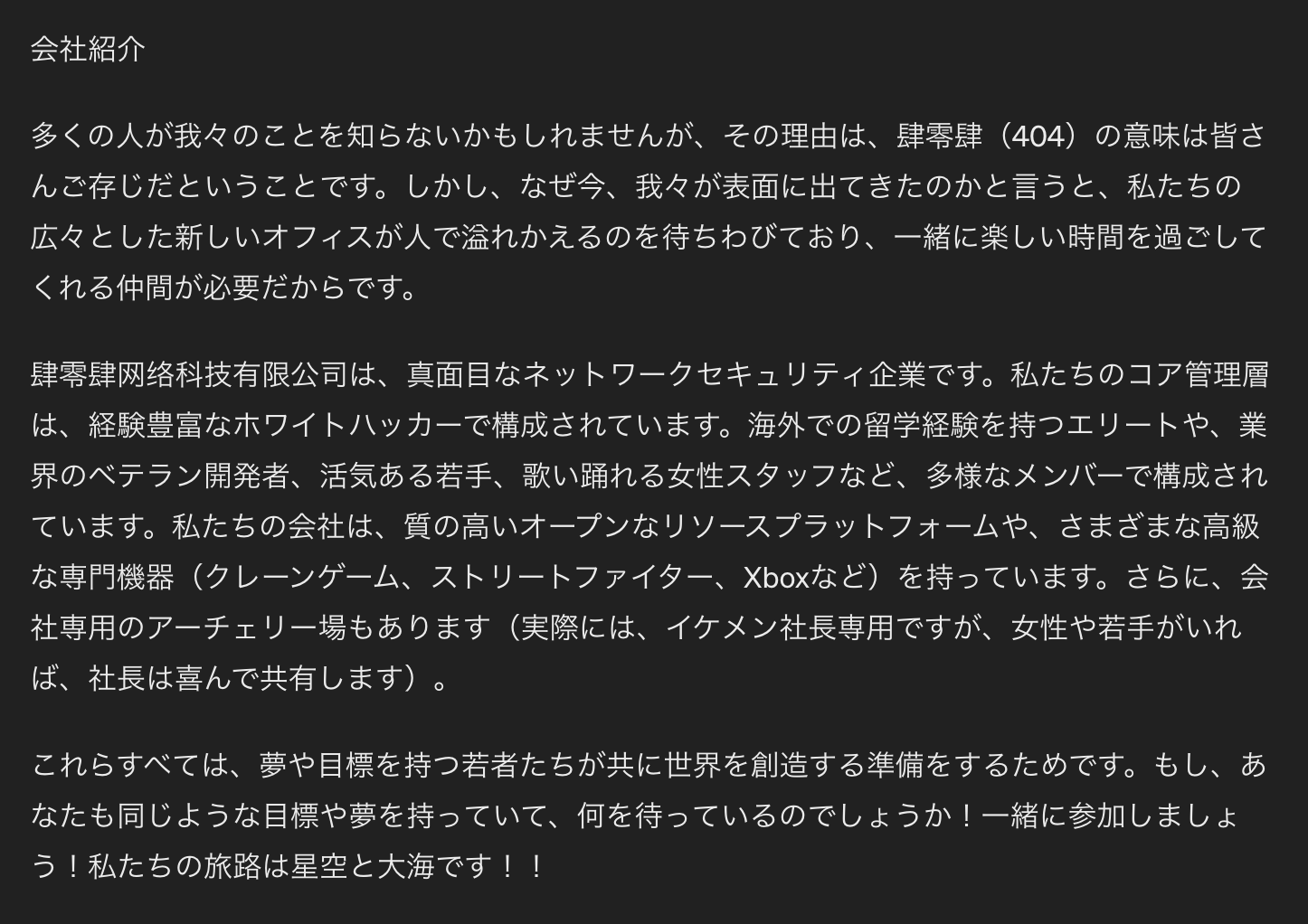

JIANG Lizhi Qian Chuan Fu Qiangは2014年設立の"成都市肆零肆网络科技有限公司"という会社で働いていた。Chengdu404という名前でも知られている。

会社概要には

「真面目なネットワークセキュリティ企業」と書かれている。経験豊富なホワイトハッカーがいるらしい。

非常に印象の良いものになっている。

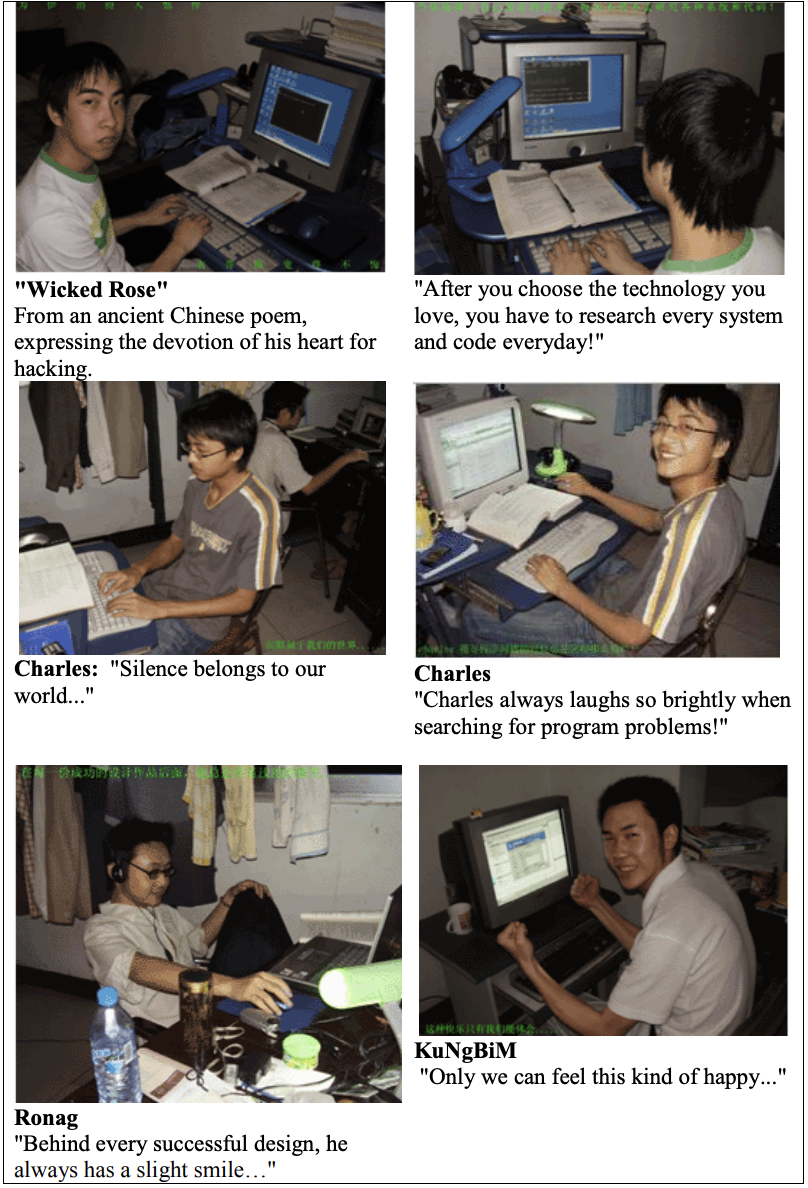

C0hb1rd

Chengdu404について検索をかけてみると、C0hb1rdという名前が出てくる。

過去にはgithubのアカウントも存在した。

そこには、インターネット上に公開されているLinuxサーバーにrootアカウントでアクセスしてリモートでファイルをダウンロード・コピーできるスクリプトがあった。

別のリポジトリには、Androidのアプリケーションに対するMITM(中間者攻撃)ツールもあった。

これはARPスプーフィングによるAndroid携帯の傍受を目的とするもので、Androidのアプリケーションに入れ込む。

CTF競技における自分の成績管理ができるWeChallではC0hb1rdの腕前を見ることができる。

つよい。

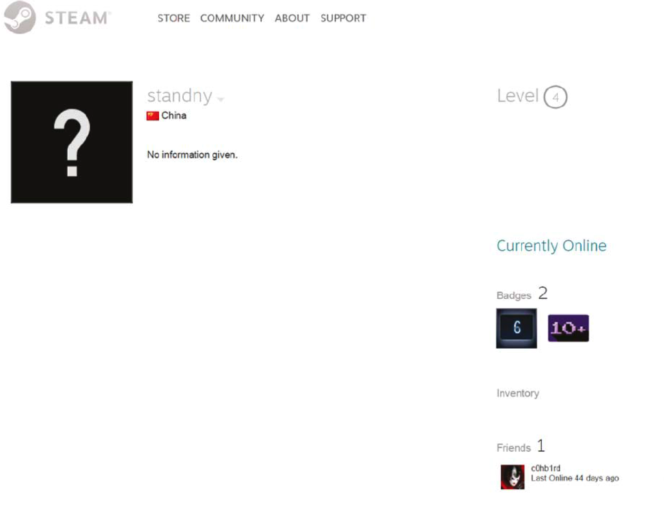

C0hb1rdとstandnyとの関係性

SteamのアカウントにもC0hb1rdが存在する。

そこにはstandnyという唯一のフレンドがいる。この名前は拘束されたメンバーの1人、Fu Qiangのハッカーハンドルネームだ。

standnyは多くのアプリケーション開発をしていたようだ。

今では多くが消去されているが、X(旧:Twitter)を確認するとプロフィールにアプリのリンクが貼られている。

これらのことからstandny(Fu Qiang)が開発していたAndroidのアプリケーションにC0hb1rdがgithubにアップロードしていたMITMのツールが使用されていた可能性がある。

5人について

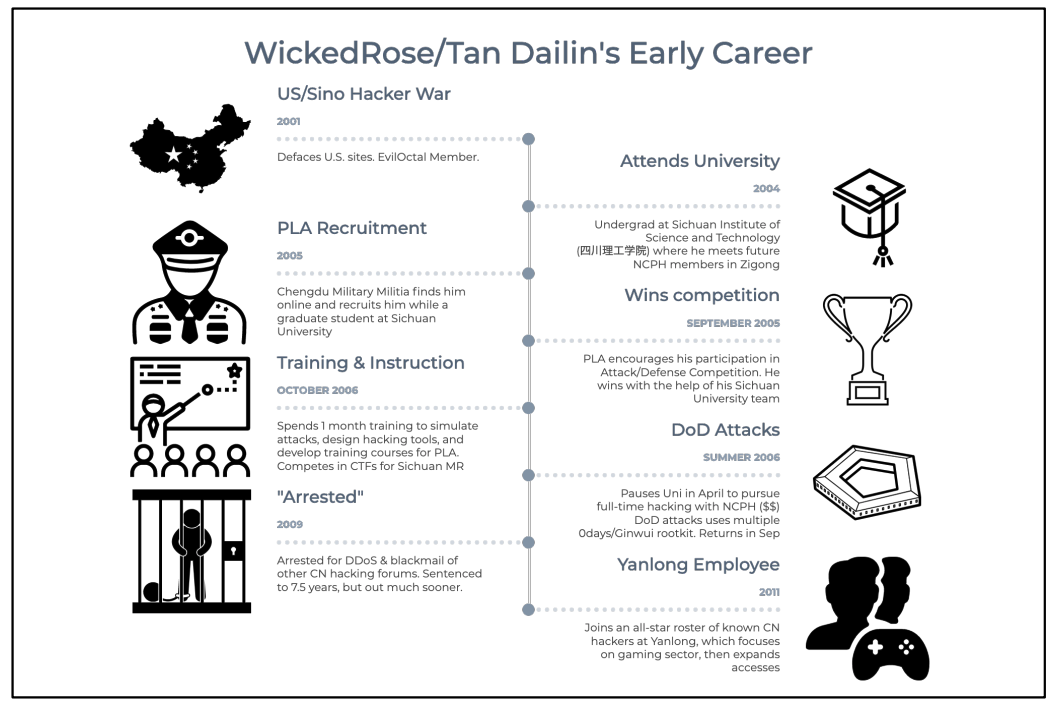

Tan Dailin

Wicked Roseという名前でも知られている人物。四川理工学院卒業。

四川省の自苑を拠点としたハッカーグループ「NCPH」の創設メンバー。

5人の中でも1番多く情報が出回っている。

Tan Dailinの過去のキャリア

2001年

EvilOctalメンバーとして、アメリカのウェブサイトを改ざん。

2004年

四川理工学院の学部生。

将来的にNCPHのメンバーとなる人たちと出会う。

2005年

四川大学の大学院生のときに成都軍事民兵団に才能をオンラインで見いだされ、リクルートを受ける。

中国人民解放軍(PLA)によってAttack/Defenseの競技に参加するよう奨励される。四川大学のチームの協力を得て、勝利した。

2006年

中国人民解放軍(PLA)で1ヶ月間、ハッキングをはじめとしたトレーニングを受ける。

CTFにも参加する。

四川大学での学業を一時的に中断して、NCPHでのハッキング活動に専念する。

米国国防省(DoD)を標的にした攻撃で、ゼロデイ脆弱性やGinwuiルートキットを使用した。

2009年

中国のハッキングフォーラムに対するDDoS攻撃や恐喝行為で逮捕され、有罪判決を受けて7.5年の刑を宣告されるが、それよりも早く釈放される。

2011年

Yanlongと呼ばれるハッカーグループに参加。ゲームセクターに焦点を当て、その後アクセスを拡大。

※直接関係はあまりないと思われるが、EvilOctalについて調査すると興味深いウェブサイトに辿り着いた。

Zhang Haoran

Evilc0deという名前でも知られている人物。

彼についてはあまり情報を得ることができなかったが、Jiang Lizhiと共同作業をしていた。

Qian Chuan

四川大学の卒業生。先ほど出てきたChengdu404の社長。会社の30%の株を保持している。

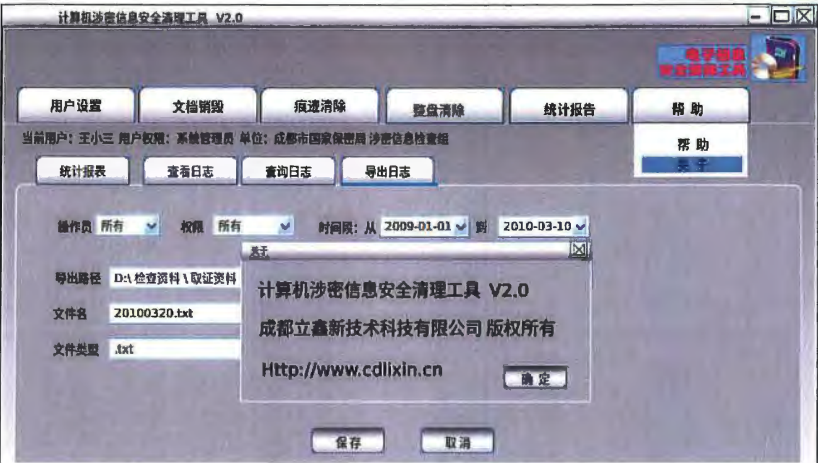

2010年、デジタルメディアから機密情報を削除するための「機密情報セキュリティクリーニングツール」を作成。

中国のSNS全体の情報を監視・制限する中国共産党の活動支援を行っていた。

機密情報セキュリティクリーニングツール

Fu Qiang

standnyという名前でも知られている人物。

2008年以来、複数のインターネットやビデオゲームの関連企業でJiang Lizhiと働いてきた。

自分自身を熟練のプログラマーと称し、アプリ開発を行っていた。様々な検索アプリケーションの開発に長けていた。

また、c0hb1rdという人物とも繋がりを持っている。

Chengdu404ではビックデータ開発部門のマネージャーを務めていた。

Jiang Lizhi

Chengdu404の株の20%を保持している。技術部門の副社長を務める。

過去には、Zhang HaoranやTan Dailinらとの共同作業やハッキングなどの職歴を持つ。

ハッキングでは、フィッシングサイトやスピアフィッシングを利用していたのと同時にLinuxに関するハッキングスキル向上に勤しんでいた。

しかし、2012年11月にはコンピュータハッキングを「自分の古い仕事」と仲間に言っていた。

2012年6月、同僚に対して「もう国内のものには手を出すな(ハッキングするな)」と警告。

Jiang Lizhiは自分自身のことを"丁重な姿勢を保つ典型例"と自慢して、"国家安全部と非常に親密な関係"であるとし、国家安全部による保護を受けていた。

この関係は、公安部からも「何か非常に大きなことが起きるまで」保護を提供すると言われていた。

国家を背景にしたサイバー攻撃者 - まとめ

大学と専攻

情報セキュリティやコンピューターサイエンスなどの関連分野を専攻する。記事に出てきたような、中国の武漢にあるWuhan Kerui Cracking Academyのような専門学校で情報セキュリティトレーニングを受けることが挙げられる。

また、四川大学のように国立大学に入ることも1つの手になり得る。

研究と論文

情報技術やサイバーセキュリティに関する研究や論文を発表する。

大学や専門学校での研究活動を通じて、サイバーセキュリティに関する研究を行い、論文を発表することが重要だ。成果を学術誌や国際会議で発表することや、学校の卒業論文や研究プロジェクトでサイバーセキュリティに関するテーマに取り組むなど。

インターンシップ

大学や専門学校の学生として、国家機関やセキュリティ企業でのインターンシップに参加する。こうした組織では、国家を背景にしたサイバー攻撃者になるためのパイプラインとして繋がっている場合が多い。

就職先

国家機関やセキュリティ企業での就職。卒業後は、国家機関やIT・セキュリティ企業での就職を目指す。

スキルと経験

ハッキング技術の習得と実践経験。サイバー攻撃者としてのスキルを磨くためには、ハッキング技術の習得と実践経験が不可欠。ハッキングコンペティションやCTF(Capture The Flag)などに参加して実力や名を残す(露出する)こと。

愛国心・忠誠・愛国教育もきっと、要因の1つなのかもしれない...

この記事のおおもとはIntrusion Truthになっている。記事を読んで興味を持った人がいれば、そちらも目を通すと良い。調査をするときは、Baiduを使うのもオススメ。

今回は中国だけに限った内容になってしまったが、今まで自分がふれたことのない事を学ぶ機会になり非常に楽しかった。他の国も機会があれば、調べてみたい。