はじめに

BizRobo!はv11.1から「電子メールトリガー」という機能を使えるようになりました。v11.4では、管理コンソール(MC)内の設定で、電子メールの認証に OAuth をサポートし始めました。

上記の文面を読んでも「なんか凄いなあ」としか思えません。具体的にとういうこと?と思いながら色々調べて実際に使ってみました。

電子メールトリガーとは?

自分の理解を一言で整理すると、「電子メールをトリガーとしてロボットを走らせる機能」です。

特定のメールが指定したメールボックスに入ると、事前に設定したロボットが自動的に動き出します。

デモ動画もありますね。

電子メールトリガー【BizRobo! Basic v11.1新機能】

綺麗にまとめられたオフィシャルの手順書もあります。(要ログイン)

電子メールトリガー手順書(PORTAL)

すぐに実行することでもスケジュールで動くことでもなく、メールが来てはじめてロボットが作業します。便利な感じです。

OAuthとは?

OAuthと聞くと難しそうなイメージがあるかもしれませんが、そうでもありません。OAuthの仕組み自体はもちろんとても複雑ですが、コンセプトは簡単:

By chatGPTです。

BizRobo!のみでなく、現在普遍に使われている認証方法です。ここではOAuth仕組みの詳細を一旦割愛しますが、OAuthは従来のID、パスワード認証方法と違い、パスワード使わない認証方法です。

なぜOAuthを利用する?

パスワードを使わないメリットはやはりセキュリティ性ですね。OAuth認証を使いセキュリティ性を向上させます。

もちろん、何回もID、パスワードを入力する必要なくアプリケーションを利用できることも便利でユーザーエクスペリエンス(UX)がよくなります。

手順

目標は「OAuth認証で電子メールトリガーを利用し、ロボットを走らせること」です。利用したメールシステムはMicrosoft Office 365 電子メールです。

ブレイクダウンすると下記のスデップになります。

1.事前準備

1.1使われるロボットを作成する

1.2メールフォルダーを用意する

2.Microsoft Azureを設定する

2.1 Microsoft Azure に Web アプリを登録する

2.2証明書とシークレットを発行する

2.3API 権限を有効にする

3.MCを設定する

3.1OAuth設定

3.2OAuth ユーザーを追加

3.3電子メールアカウントを設定

3.4電子メールトリガーの設定

4.検証

詳細に入りましょう!

1.事前準備

この記事はBizRobo! v11.4.0.2を使っています。

1.1使われるロボットを作成する

テスト用なのでとても簡単なロボットを作りました:

中身がないエクセルファイルのA1セルに「1」を記入してから保存するロボットです。

どのようなロボットでも使えますが忘れずにMCにアップロードしてください。

MCのリポジトリ>ロボットから「+」をクリックして追加します。

(対象のロボットが“タイプ”や“スニペット”を含む場合、同様に”タイプ”、“スニペット”もMCにアップロードする必要があります。)

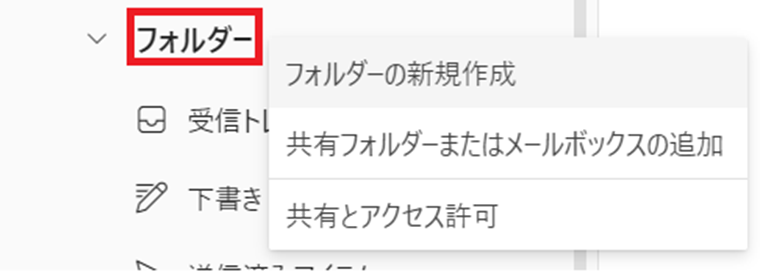

1.2メールフォルダーを用意する

メールトリガー機能は、メールを指定したメールボックスに入るとトリガーになります。受信トレイだ色々なメールが入りまして複雑になりそうです。よって専用のフォルダーを新規追加する方がおすすめです。

利用するメールアドレスはこれからMicrosoft Azureで設定するアカウントと同じものを利用します。

フォルダーから右クリックをし、「フォルダーの新規作成」をクリックして作成します。

私は「o365」という名前のフォルダーを追加しました。

フォルダーの名前は任意ですが、2点ご注意:

(1)最上位階層に追加する

デフォルトの受信トレイと同じ階層でフォルダーを追加します。理由は現時点、フォルダー内に追加された子フォルダーはサポートしていないようです。

詳細はこちらをご確認ください。

(2) 共有メールボックスを利用しない

共有メールボックスは個人のメールフォルダーと違い、管理者が設定し他のユーザーと共有しているトレイです。詳細はMicrosoftサポートサイトへ。Gmailは「共有トレイ」と言います。両方とも現時点サポートいないようです。

フォルダー を設定したら自動的に仕分けるようにルールを設定しましょう。やり方はMicrosoftのページをご参考ください。

詳細は電子メールトリガー手順書をご参考ください。

2.Microsoft Azureを設定する

ナレッジの記事「メールトリガー用にAzure AD 2.0を利用したOAuth認証設定の注意点」を参考にしました。

Azure ADの設定をするためには普通のo365のアカウントではなくデベロッパーのアカウントが必要です。検証するため申請しました。1

2.1.Microsoft Azure に Web アプリを登録する

2.1.1 Azure Portalにアクセスし、Entra IDにアクセスします。2

アクセス方法は、上の検索バーに「Entra ID」を入れて検索するか、下にあるアイコンからもアクセスできます。

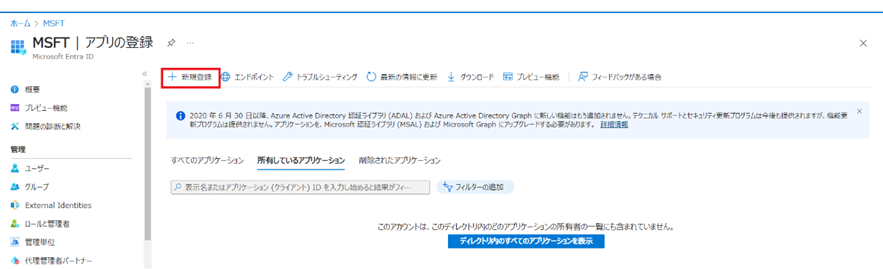

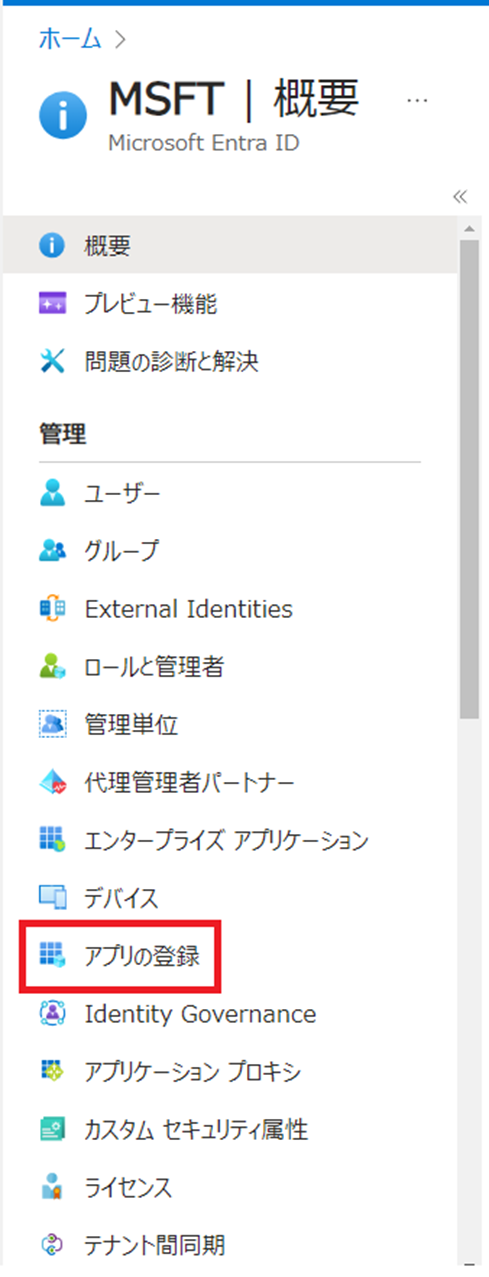

2.1.2「アプリの登録」を選択する

Entra IDを利用して認証するアプリケーションとしてMCを登録するために、左側のメニューから「アプリの登録」をクリックしてアクセスします。

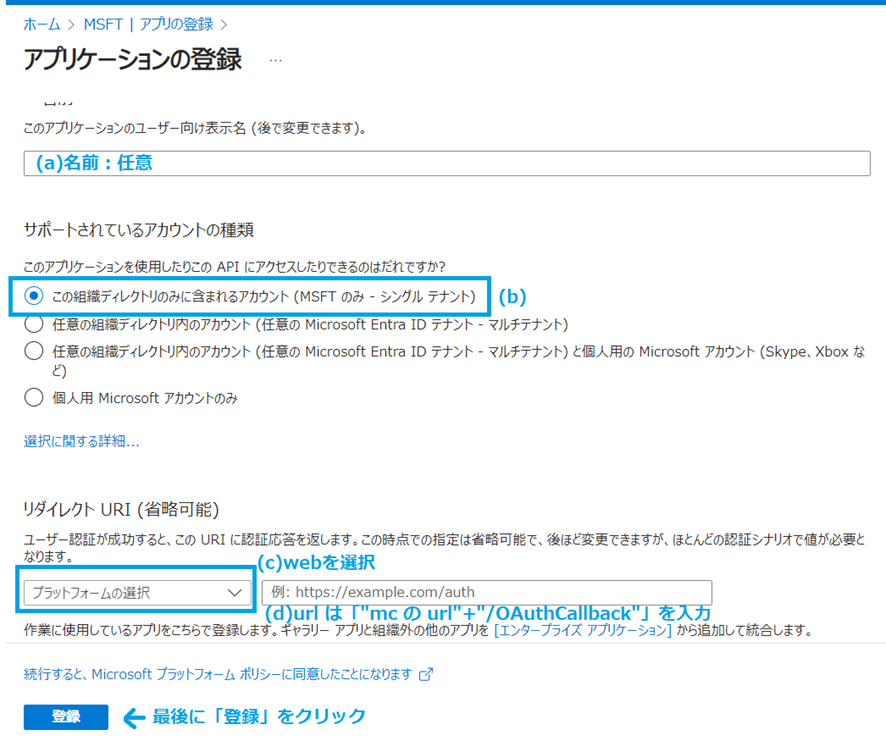

新規登録をクリックし、パラメータを入力すします。

(a)アプリの名前は後でも変更可能ですので任意で大丈夫です。

(b)「この組織ディレクトリのみに含まれるアカウント(MSFTのみ-シングルテナント)」にします。

(c)ドラップダウンリストから「web」を選択します。

(d)のURLはurl に「"mc の url"+"/OAuthCallback"」を入力します。

上記のリンクはManagement Consoleの 新規 OAuthアプリケーションを作成する際に確認することができます。

ルートはManagement Consoleにログイン>リポジトリ>OAuth です。

直接コピーする方が確実かもしれません。

2.2証明書とシークレットを発行する

2.2.1アプリを登録すると、自動的にアプリ登録の画面に入ります。

左側のメニューから「証明書とシークレット」をクリックします。

2.2.2クライアントシークレットを追加

「新しいクライアントシークレット」をクリックし、説明と有効時間を設定して追加をクリックします。

すると、シークレットの値が表示されます。値は一度しか表示しないため、必ずきちんとコピーして保存してください。この後MCにOAuthコンシューマシークレットとして設定します。

(Entra IDの「シークレットID」=MCの「コンシューマシックレット」です。呼び方が同じではないので読み替えが必要な点が OAuthのわかりづらい部分ですね。)

2.3API 権限を有効にする

これはAzure内のステップのラスト一歩です!

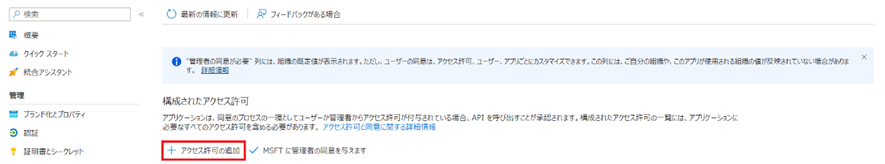

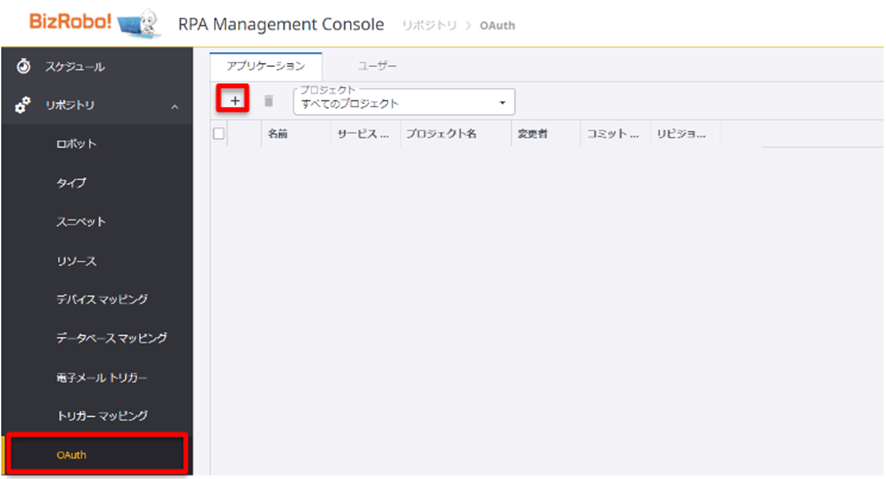

2.3.1API のアクセス許可へアクセスし、「アクセス許可の追加」に入る

左側のメニューの「API のアクセス許可」を選択し、アクセス許可の追加ボタンをクリックします。

2.3.2「アクセス許可の追加」を設定する

「Microsoft Graph」をクリックします。

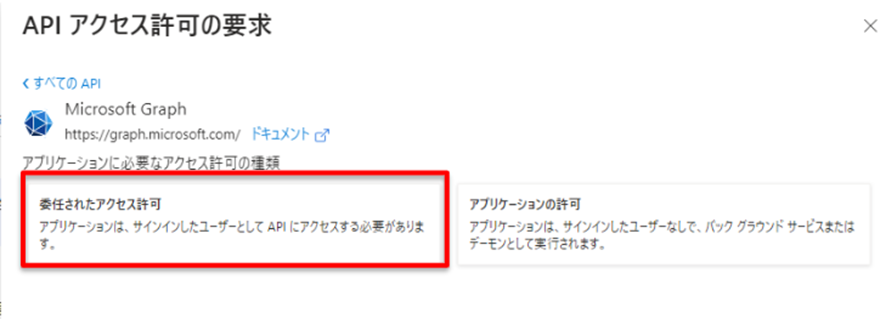

委任されたアクセス許可を選択します。

API アクセスの許可の要求に「offline_access」とIMAP の「IMAP.AccessAsUser.All」をチェックします。

IMAPは少し下にあります。

最後は「アクセス許可の追加」をクリックして、追加完了します。

これでAzureの設定は完了しました。

MCに戻りましょう!ですが後ほどAzureページ内の値が必要ですのでページは閉じない方が便利です。

3.MCを設定する

3.1.OAuth設定

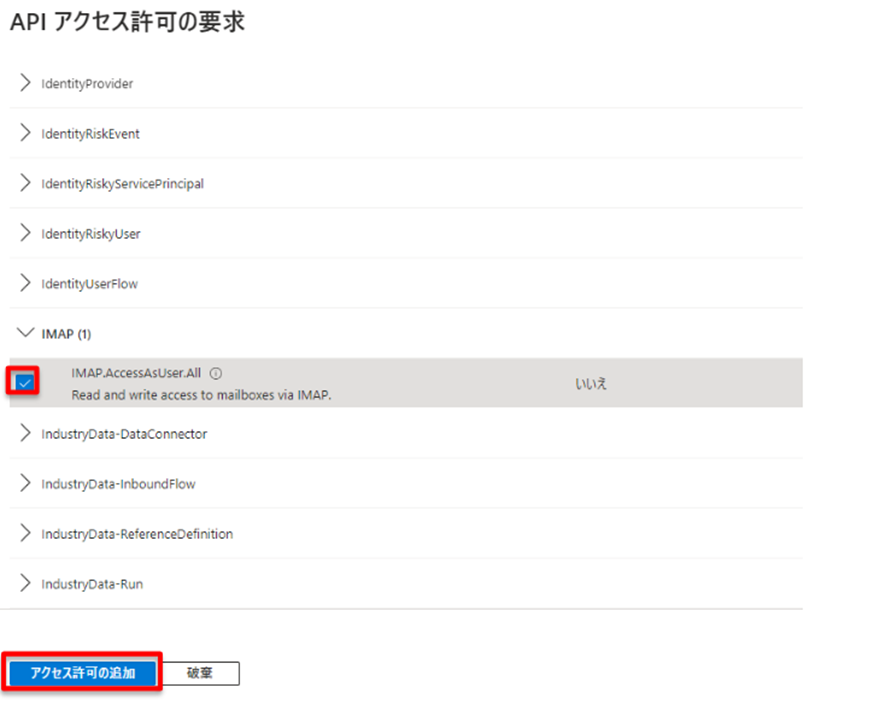

3.1.1OAuthアプリケーションの設定

MC>リボジトリ>OAuth を選択し、アプリケーション追加ボタンをクリックします

設定はポップアップウインドウで設定します。

(a)プロジェクト選択

(b)名前設定(任意)

(c)当記事はo365をる要した為サービスプロバイダを「Microsoft Azure AD 2.0」を選択

(d)コンシューマキーは、登録したアプリの「概要」の「アプリケーション(クライアント)」で設定

(e)コンシューマシークレットは、ステップ2.2.2で保存したシークレットの値で設定

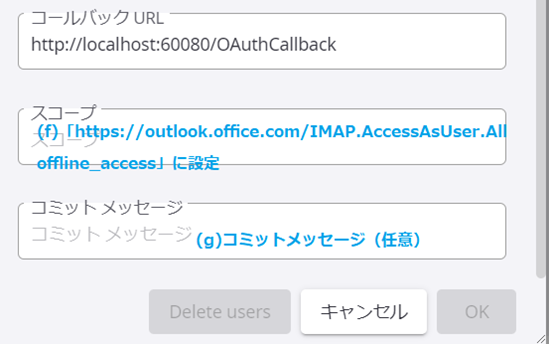

(f)スコープは「https://outlook.office.com/IMAP.AccessAsUser.All offline_access」に設定

(g)コミットメッセージは任意で

設定完了後OKをクリックします。

画面に直ぐ出ていない場合MCをリフレッシュしてみてください。

3.2.OAuth ユーザーを追加

3.2.1の設定が終わると、「アプリケーション」となりのユーザータブをクリックしてユーザー画面に入り、「+」ボタンで追加を行います。

設定はポップアップウインドウで設定します。

(a)3.1で追加したアプリケーションを選択

(b)Azure のユーザーアカウントを入力

(c)テナントは、登録したアプリの「概要」の「ディレクトリ(テナント)ID」で設定

次へをクリックして認証を行います。

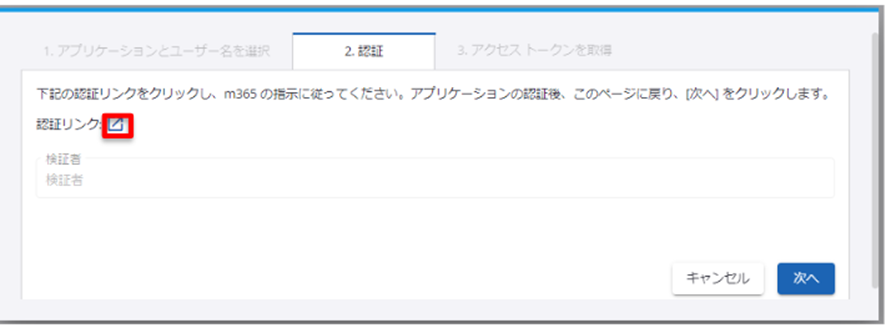

3.2.2OAuthユーザーの認証

認証リンクをクリックするとAzure のログイン情報画面が別ウインドウで開きます。

ログイン情報を入力し、要求されているアクセス許可を「組織の代理として同意する」をチェックし「承諾」ボタンをクリックします。

「OAuth認証に進む」画面が出てきます。「このウインドウを閉じる」をクリックして、元のポップアップウインドウに戻ります。

「次へ」をクリックできるようになると認証は成功しました。クリックできない場合、アプリケーションの設定がとこが間違っている可能性が高いです。もう一度ご確認ください。

最後はアクセストークンが表示されます。こちらも一回しか表示しないため、コピーして保存でください。

3.3電子メールアカウントを設定

MC>設定>電子メールアカウントを選択し、追加ボタンをクリックします

Microsoft 365を選びます。

(a) プロジェクトを選択する

(b) 「OAuthを利用」にチェックを入れる

(c) ステップ3.2で作成したユーザーを選択

(d) Azureで利用したアカウント

全部入力すると、「テスト」をクリックします。テストボタンのマークがチェックになるとテスト成功しました。保存しましょう!

3.4電子メールトリガーの設定

MC内の設定のラスト一歩です!

MC>リボジトリ>電子メールトリガーを選択し、追加ボタンをクリックします。

ポップアップウインドウが出てきます。電子メールトリガーマッピングを作成に項目設定し、「OK」ボタンをクリックします。

(a) トリガーの名前

(b) プロジェクトを選択

(c) 今回利用するメールアドレスを選択する

(d) 利用するロボットを選択する

(e) 対象メールフォルダーを選択する

これでやっと

4.検証:ロボットを走ってみる!

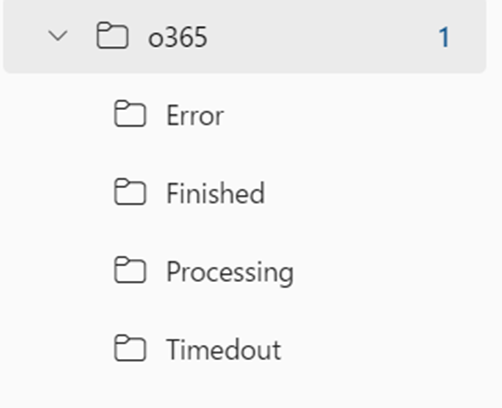

検証する方法も簡単です。メールフォルダーの仕分けルールで設定したルールを従い、メールを出してみます。すると、まず指定されたフォルダーの下に、自動的に「Error」、「Finished」

、「Processing」と「Timedout」、4つの子フォルダーが生成されます。

エラーが出ていない場合、送ったメールは「親フォルダー」>「Processing」>「Finished」の順で移動されます。

スクリーンショットのように、私が事前設定し指定したフォルダーは「o365」です。順調に行けばメールは「o365」から「Finished」まで移動されます。

メールが「Finished」に入れられるとロボットも確認しましょう。私のロボットはエクセルファイルに記入することで綺麗に記入されています。

成功しました!

結論

更に詳しく設定することは可能ですが、メールのOAuth認証+電子メールトリガーの運用はそこまで複雑ではありません。一見で設定とおもうかもしれませんが難しいことはありません。

ぜひ試してみて色々なシナリオでご活用ください!

-

デベロッパーページにログインするため電話番号経由で認証コードを受け取り⇒認証することになり、検証時少し時間をあけると再検証しないといけません。しかも電話番号認証は回数制限がありそうですので、やはり二要素認証としてMicrosoft Authenticatorをインストールする方がおすすめです。

以前から”Too safe to use.”(安全すぎて使えなくなる)とう言葉を聞きましたが最近よく感じましたが、セキュリティ性の方がずっと大事ですね。 ↩ -

※以前はAzure Active Directoryという名称でしたがいつの間に名前がMicrosoft Entra IDになりました。理由は「Windows Server Active Directoryとの混同を回避し」です。 ↩