はじめに

AJP とは Apache Jserv Protocol の略称で、Apache httpd と Apache Tomcat を連携させることを目的としたプロトコルです。名称から想像できる通り、httpd をリバースプロキシーとして配置し、その裏側で Tomcat を稼働させるような実装を行う場合に、両者間のやり取りに利用されるプロトコルです。

ただ、Windows IIS と Tomcat 間を AJP でやり取りすることも可能です。以下では、IIS +Tomcat (Yellowfin) 環境で、両社のやり取りに AJP を使用する場合の実装方法を説明します。

環境

Hyper-V に 2 台の Windows Server VM を立て、1 台を Yellowfin サーバーとして、もう 1 台を IIS として位置づけ、下記のような環境を構築します。ブラウザと IIS の間は https で、IIS と Yellowfin 間は AJP で通信します。SSL 証明書は IIS サイトに配置します。そのため、クラスタ構成で Yellowfin サーバーが複数台になった場合も、SSL 証明書を各ノードに配置する必要はなくなります。

Yellowfin サーバーの設定

server.xml の ノード内に以下の記載を追記します。

ポート 8009 番を利用して、AJP で Tomcat にアクセスし、内部で 8443 番ポートにリダイレクトするために必要な設定です。address には、Yellowfin Tomcat が稼働するホストの IP アドレスを指定します。

<Connector port="8009" protocol="AJP/1.3" redirectPort="8443"

maxThreads="500" minSpareThreads="25"

enableLookups="false" acceptCount="100"

connectionTimeout="20000" URIEncoding="UTF-8"

maxPostSize="10485760" maxParameterCount="50000"

address="xxx.xxx.xxx.xxx" secretRequired="false"/>

IIS-Tomcat コネクターの実装

下記から tomcat-connectors-1.2.50-windows-x86_64-iis.zip をダウンロードします。

ダウンロードした zip ファイルを解凍し、isapi_redrect.dll を任意のフォルダに保管します。以下の手順では、C:\ap13\ フォルダに保管することを前提とします。

isapi_redrect.dll と同じ階層に、以下 3 テキストファイルを作成します。それぞれのファイルに記述する内容は後述します。

・isapi_redirect.properties

・uriworkermap.properties

・workers.properties

isapi_redirect.properties

extension_uri=/jakarta/isapi_redirect.dll

log_file=C:\ajp13\isapi_redirect.log

log_level=error

worker_file=C:\ajp13\workers.properties

worker_mount_file=C:\ajp13\uriworkermap.properties

extension_uri に ISAP エクステンションへのパスを指定します。jakarta の部分は、IIS マネージャーで設定する仮想ディレクトリの文字列と一致させる必要があります (後述) 。

log_file と log_level で、ログの出力先とレベルを定義します。ログレベルには debug、info、warn、error、trace のいずれかを選択します。

worker_file と worker_mount_file で、設定ファイルへのパスを指定します。

uriworkermap.properties

IIS が Yellowfin Tomcat から取得するファイル種類を定義します。

全てのファイルを取得する場合は、以下のように設定しておけば大丈夫です。

/*=ajp13

取得するファイルを jsp ページと i4 アクションに制限した場合は、以下のように指定します。

この場合、css、javascript、イメージファイルなどは、IIS の同じディレクトリパス上にコピーしておく必要があります。

/*.jsp=ajp13

/*.i4=ajp13

workers.properties

Yellowfin が稼働する Tomcat に対する接続情報を定義します。

下記の例では、yellowfin ホストに対して、8009 ポート番号で、ajp13 プロトコルを使って接続しています。Yellowfin サーバーの server.xml に記述したポート番号とプロトコル種類に一致していることが分かります。

worker.list=ajp13

worker.ajp13.port=8009

worker.ajp13.host=yellowfin

worker.ajp13.type=ajp13

Yellowfin をインストールした際に、HTTP アクセス用に設定される既存の ノードを残しておけば、Yellowfin サーバーに直接アクセスすることも可能です。

SSL 証明書の発行

社内で使用できる SSL 証明書があれば、それをご利用いただく形で構いません。

参考までに、Windows Server で自己証明書を発行する方法の一つを紹介します。

PowerShell を管理者権限で起動し、下記コマンドを実行します。

New-SelfSignedCertificate -DnsName "web-server" -CertStoreLocation "cert:\LocalMachine\My"

certlm.msc を起動して、[証明書 - ローカル コンピューター] を開きます。

[個人] > [証明書] を展開すると、作成した web-server 証明書が作成されているため、証明書の上で右クリックし、コピーします。

[信頼されたルート機関証明書] > [証明書] 上で右クリックして、web-server 証明書を貼り付けし、信頼されたルート機関の証明書に位置付けます。

IIS の設定

IIS に ISAPI を使用するための機能を追加でインストールします。

[サーバーマネージャー] > [役割と機能の追加] で [サーバーの役割の追加] まで進み、[Webサーバー(IIS)] > [Webサーバー] > [アプリケーション開発] を展開して、以下の 3 機能を追加インストールします。

・CGI

・ISAPI フィルター

・ISAPI 拡張

以下の設定は IIS マネージャーの画面から実行します。

Web サイトを準備します。Default Web Site を使用しても大丈夫ですが、以下の手順では、新規作成した yellowfin サイトを利用します。

サーバー (web-server) を選択し、[ISAPI および CGI の制限] をダブルクリックして選択します。

画面右から [追加] をクリックして表示される画面から下記情報を入力します。

| 項目 | 入力値 |

|---|---|

| ISAPI または CGI パス | isapi_redirect.dll へのパスを入力 |

| 説明 | 任意の文字列を入力 |

| 拡張パスの実行を許可する | 選択 |

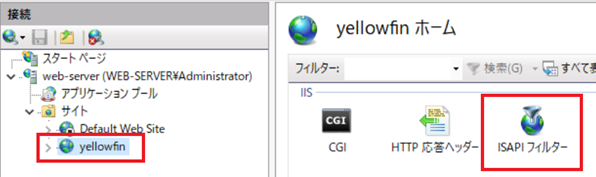

サイト (yellowfin) を選択し、[ISAPI フィルター] をダブルクリックして選択します。

画面右から [追加] をクリックして表示される画面から下記情報を入力します。

| 項目 | 入力値 |

|---|---|

| フィルター名 | 任意の文字列を入力 |

| フィルター名 | isapi_redirect.dll へのパスを入力 |

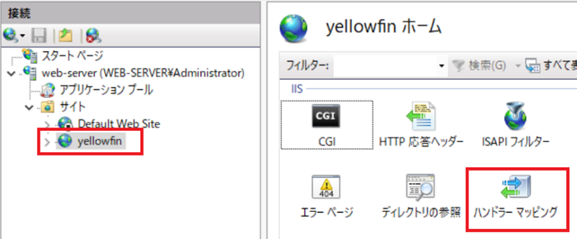

サイト (yellowfin) を選択し、[ハンドラー マッピング] をダブルクリックして選択します。

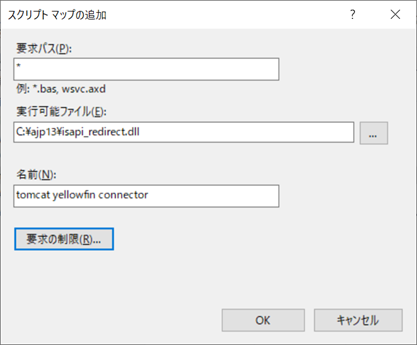

画面右から [スクリプトマップの追加] をクリックして表示される画面から下記情報を入力します。

| 項目 | 入力値 |

|---|---|

| 要求パス | ワイルドカード (*) を入力 |

| 実行可能ファイル | isapi_redirect.dll へのパスを入力 |

| 名前 | 任意の文字列を入力 |

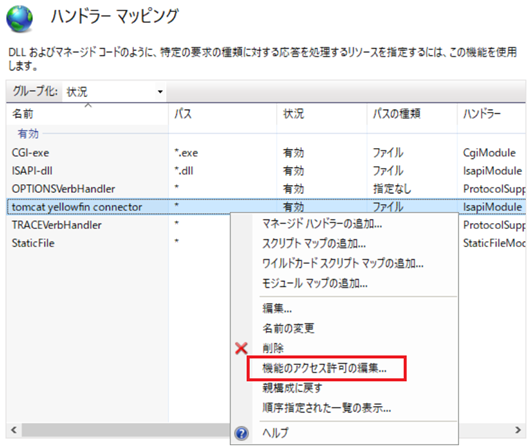

作成されたハンドラーマッピングを右クリックし、[機能のアクセス] 画面から実行権限を選択します。

サイトを右クリックし、[仮想ディレクトリの追加] を選択します。[仮想ディレクトリの追加] 画面で、以下の情報を選択・入力します。

| 項目 | 入力値 |

|---|---|

| 種類 | https を選択 |

| エイリアス | isapi_redirect.properties の extension_uri=/jakarta/ で入力した値 |

| 物理パス | isapi_redirect.dll へのパスを入力 |

サイトを右クリックし、[バインドの編集] を選択します。[サイトバインドの編集] 画面で、以下の情報を選択・入力します。

| 項目 | 入力値 |

|---|---|

| 種類 | https を選択 |

| ホスト名 | ブラウザがアクセスする際に指定するアドレス (web-server) を入力 |

| SSL 証明書 | 先の手順で発行したSSL 証明書 (web-server) を選択 |

ブラウザからアクセス

ブラウザから IIS のアドレス (https://web-server/) にアクセスします。

ログインすると、コンテンツが表示されました。

最後に

セキュリティを担保する意味でも、SSL 証明書の配置を最適化する目的でも、BI 機能を直接外部からアクセスできるセグメントに配置せず、外部からはリバースプロキシ経由でアクセスさせることが一般的です。

クラウドに実装する場合、マネージドのサービスを選択することも多いかと思いますが、時には IIS をリバースプロキシに配置してみてはいかがでしょうか。

では皆様、良いデータ分析を!

参考情報