今年も早いものであっという間に年の瀬ですね。少し早いですが、今年のマイクロソフト製品・サービスで修正した脆弱性を振り返ってみましょう。

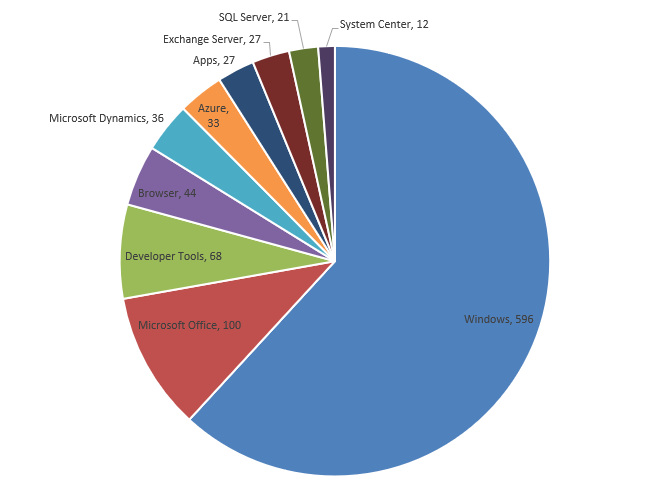

脆弱性の総数

2023 年、マイクロソフトは、合計で 957 件 (2022年は 956 件) のマイクロソフト製品・サービスの脆弱性を修正しました。脆弱性の修正数は、過去 5 年間の統計と比較しても減少している というわけではありません。セキュリティに力をいれたら脆弱性の数も減るのでは?と思われるかもしれませんが、そういうわけではありません。これは、①マイクロソフト製品・サービスの数が増加している ②セキュリティの研究が発達することで新たな脆弱性や攻撃手法は日々みつかる ③マイクロソフトの長年の製品セキュリティへの取り組みにより、脆弱性を見つけやすくなっている といったことが影響しています。特に②③ については、近年は、機械学習を用いた脆弱性の ”亜種” の発見に力を入れており、発見されたひとつの脆弱性から、類似の攻撃手法や脆弱性を多数のバイナリから早期に発見することができるようになっています。

ゼロデイの状況

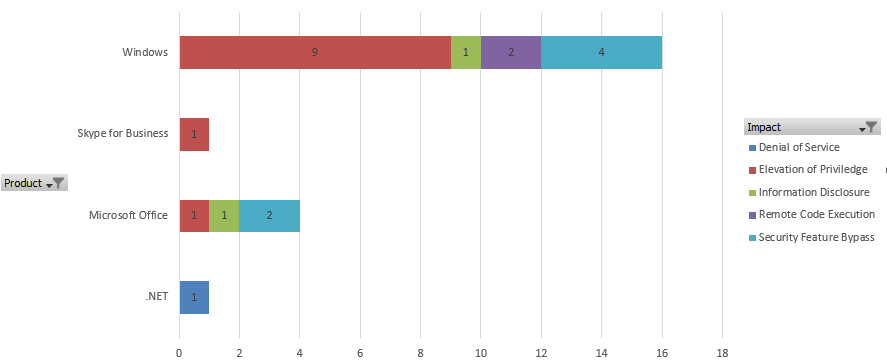

修正プログラムが公開されるよりも前に悪用を確認していた脆弱性(いわゆる “ゼロデイ” の脆弱性) は、22 件です。 近年は、マイクロソフト製品においては、”認証や権限なしで一撃でネットワーク越しに攻撃できる” といった、インターネット越しに簡単に悪用ができる脆弱性は、実はそもそも大幅に減少しており、このため、悪用されたマイクロソフトの脆弱性もそのようなものはほとんどありません。悪用されるマイクロソフト製品の脆弱性のほとんどは、脆弱性の種別でいうと特権の昇格やセキュリティ機能のバイパス、脆弱性の悪用条件でいうと「ユーザー操作が必要」「認証・権限が必要」という条件がつくものです。すなわち、すでに攻撃者は何かしらの初期攻撃を行ったことを前提に悪用が行われる脆弱性なのです。

実際、2023年のゼロデイの脆弱性は、攻撃を行うために、認証、もしくはユーザーの操作が必要ないもの、すなわち、”認証や権限なしで、一撃でネットワーク越しに攻撃できる” ゼロデイは 1 件のみでした。

悪用脆弱性の CVSS は高くない

マイクロソフト製品の脆弱性は、メディアでの注目度が高いことから、よく目にする機会も多いのですが、タイトルとして目につきやすい「ネットワークで攻撃可能」というものが重要というイメージが残ったままの方もいるかもしれません。

マイクロソフト製品、特に、Windowsにおいては、実は、フィッシングなどによって初期侵入を行った後に悪用される特権昇格・セキュリティ機能のバイパスが、悪用に好まれる傾向にあります。これらの脆弱性は、CVSS の値としては低いため、パッチ適用漏れになっているケースも少なくありません。

実際、2023 に修正したマイクロソフト製品全体の CVSS 平均が 7.34 に対して、ゼロデイで悪用された脆弱性の CVSS の平均は 7.59 で、ほとんど差がありません。このように、CVSS の値としては現れないが、リスクのある脆弱性も、適切にリスク評価し、パッチ適用を進めていくことが重要だということが言えると思います。

マイクロソフトでは長年、すべての脆弱性に対して悪用の可能性を評価して、 ”マイクロソフト悪用可能性指標” を示して、CVSS だけでは評価できないリスクを評価できるよう情報を提供しています。また、microsoft セキュリティ製品でも、microsoft vulnerablity management などでリスクを多角的に把握できるように基盤を提供しています。

また、業界においても、CVSS だけではなく、昨今はEPSSなどの指標をリスク評価に活用する組織も増えてきています。このようなものを活用して、多角的にリスク評価していくことが重要だと思います。

今回ご紹介したデータはあくまでマイクロソフト製品・サービスでの脆弱性の統計で、統計が一概にすべての脅威の情勢を表すものではありませんが、みなさまがマイクロソフト製品の脆弱性対応を行う上でのぜひご参考になれば!

それでは、みなさま Happy Holidays 🎁