火曜日の残!! 労働テンションで前回の続きを書きました。

Azure Key Vault(Azure ロールベースのアクセス制御)の方法です。

前置きは前回十分書いているので、今回は本題から入ります。

手順

- [ グループ ] > [ 新しいグループ ] グループの作成

- [ アプリの登録 ] > [ アプリケーションの登録 ]

- アプリケーションの割り当て(グループ)

- アクセス ポリシーの設定

- Power Automateで接続

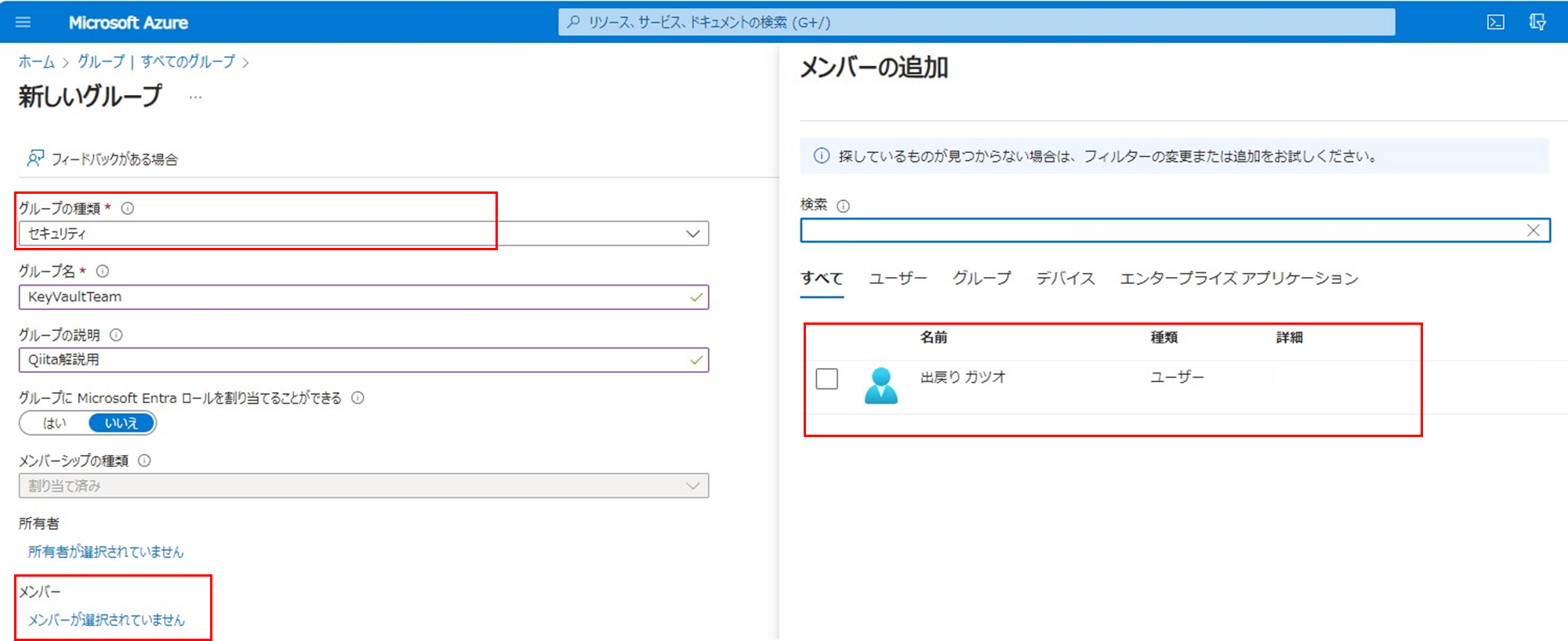

1. [ グループ ] > [ 新しいグループ ] グループの作成

まずは、Azure Portalで [ グループ ] を開きます。

メンバーの下、赤丸部分をクリックして、検索画面から自分のメールアドレスを追加します。

Key Vault用のグループとして 「KeyVaultTeam」 というグループを設けました。

グループの種類はセキュリティに設定

上記が出来次第、 「作成」 をクリックしましょう。

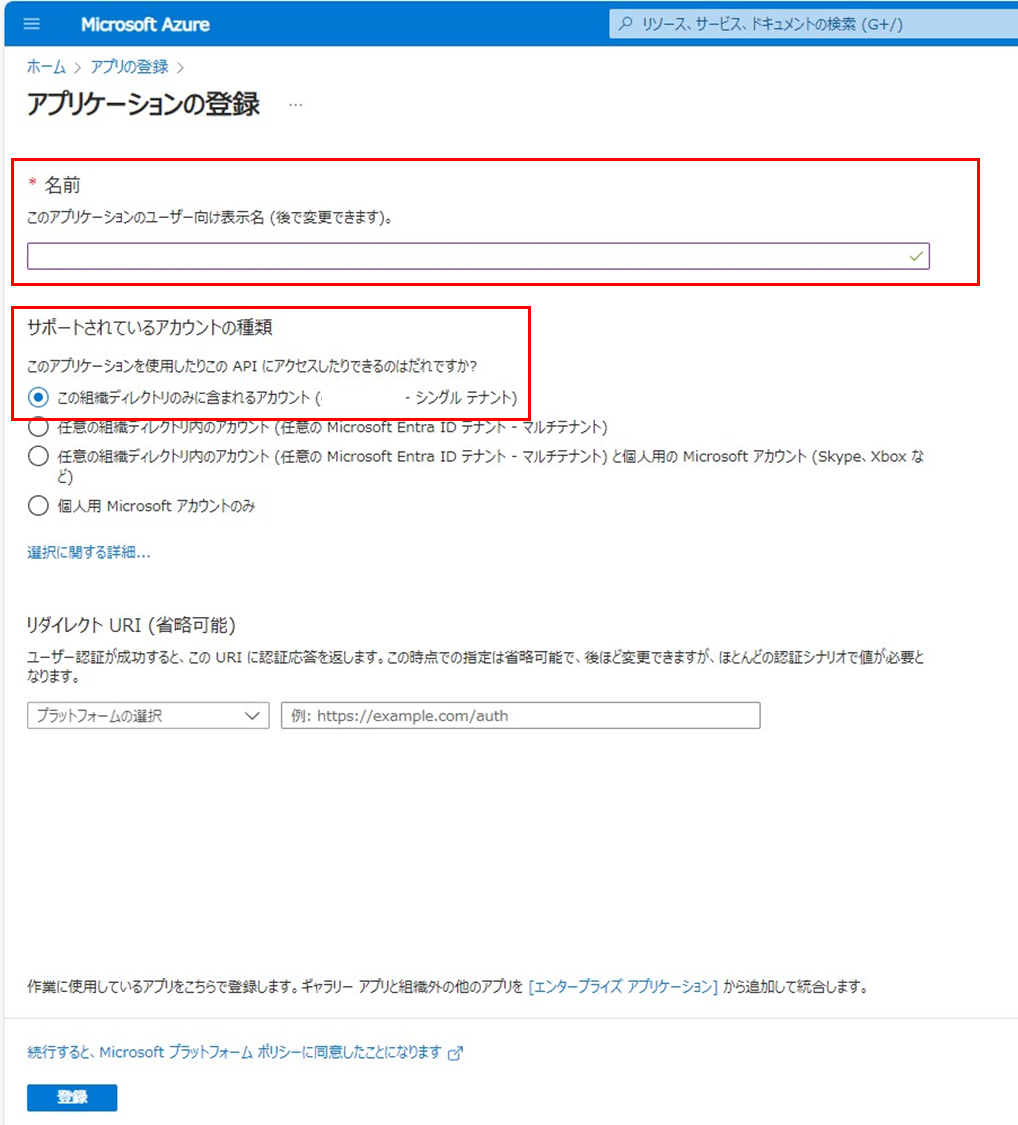

2. [ アプリの登録 ] > [ アプリケーションの登録 ]

次に [ アプリの登録 ] から[ 新規登録 ]をクリックし、[ アプリケーションの登録 ]画面に移ります。

あくまで名前は表示名で後で変更できます。

サポートされているアカウントの種類はこの組織ディレクトリのみに含まれるアカウントとしています。

リダイレクト URIの設定も出来るようですが今回の記事では割愛します。

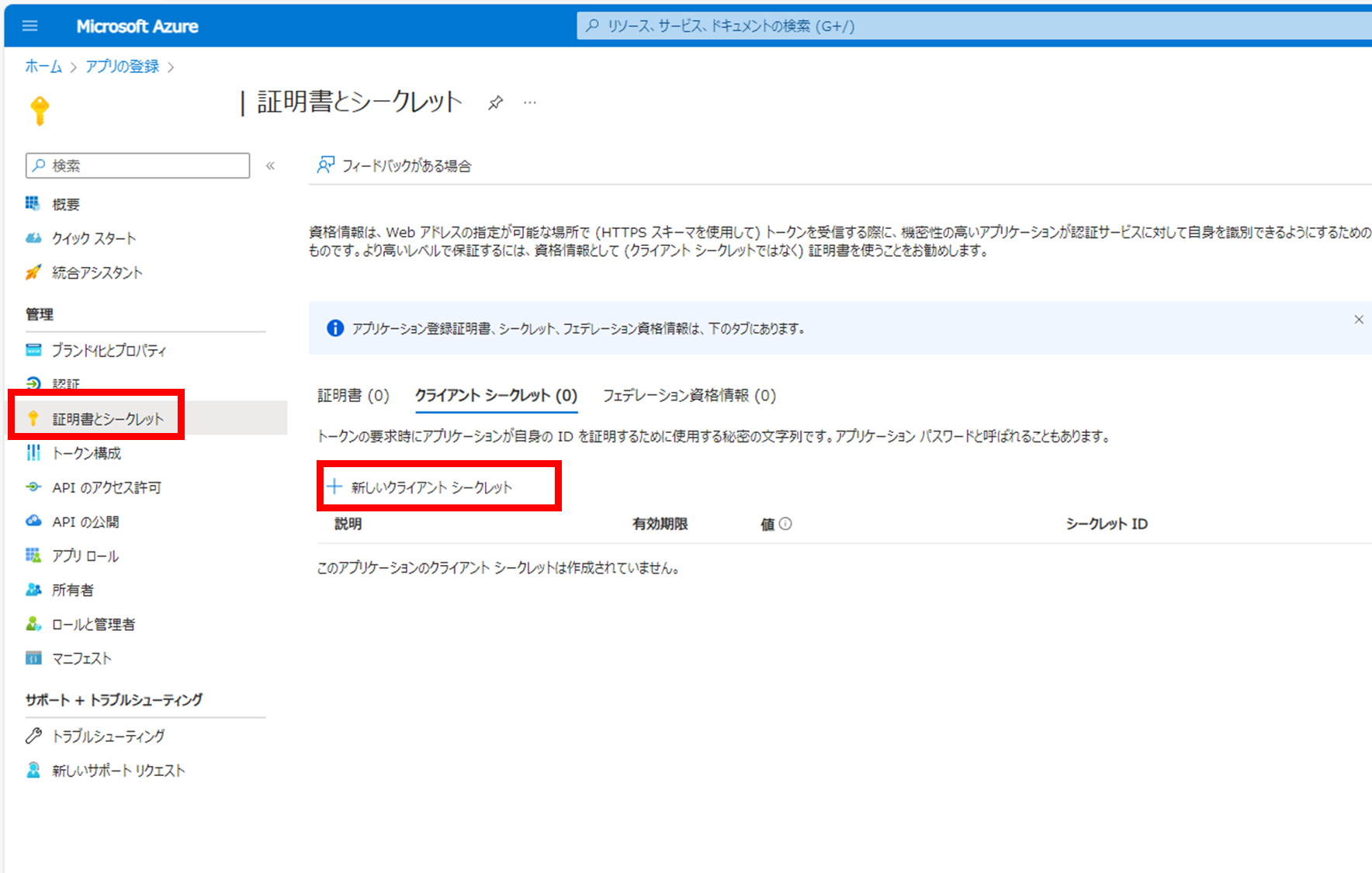

登録が終わり次第、[ 証明書とシークレット ]をクリックします。

このタイミングでクライアント シークレットを取得します。

このタイミングでシークレットを控えなかった場合、

削除してもう一度取得しなおさなければなりません。

[ 概要 ]に移り、ローカル ディレクトリでのマネージド アプリケーションの値をクリックしましょう。

3. アプリケーションの割り当て(グループ)

アプリケーションにグループを割り当てます。

「1. ユーザーとグループの割り当て」 をクリックし、設定を進めます。

次に[ ユーザーとグループ ]から対象となるグループを選択します。

対象のグループをクリックして割り当てます。

割り当てが完了次第、Key Vaultに移ります。

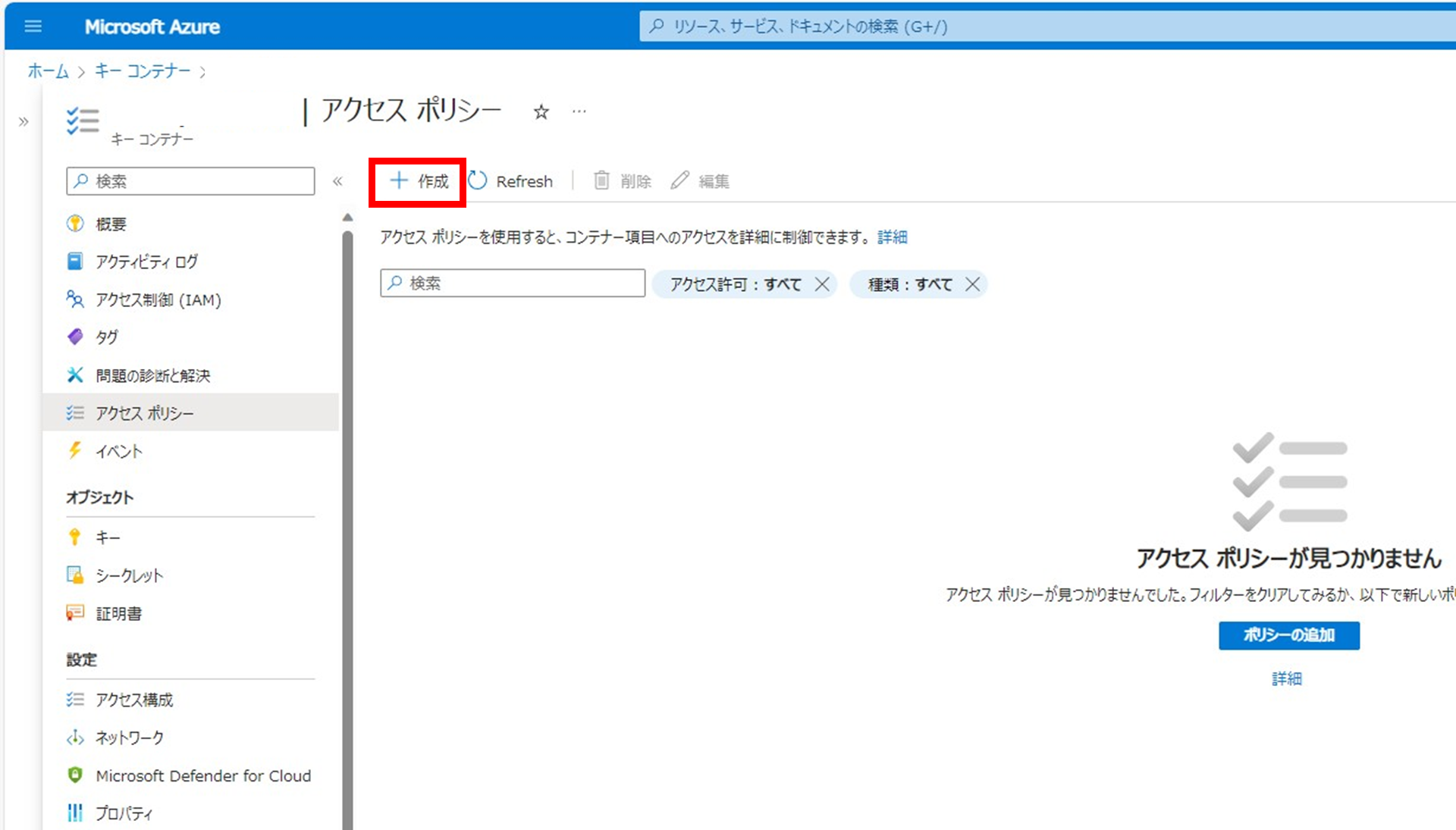

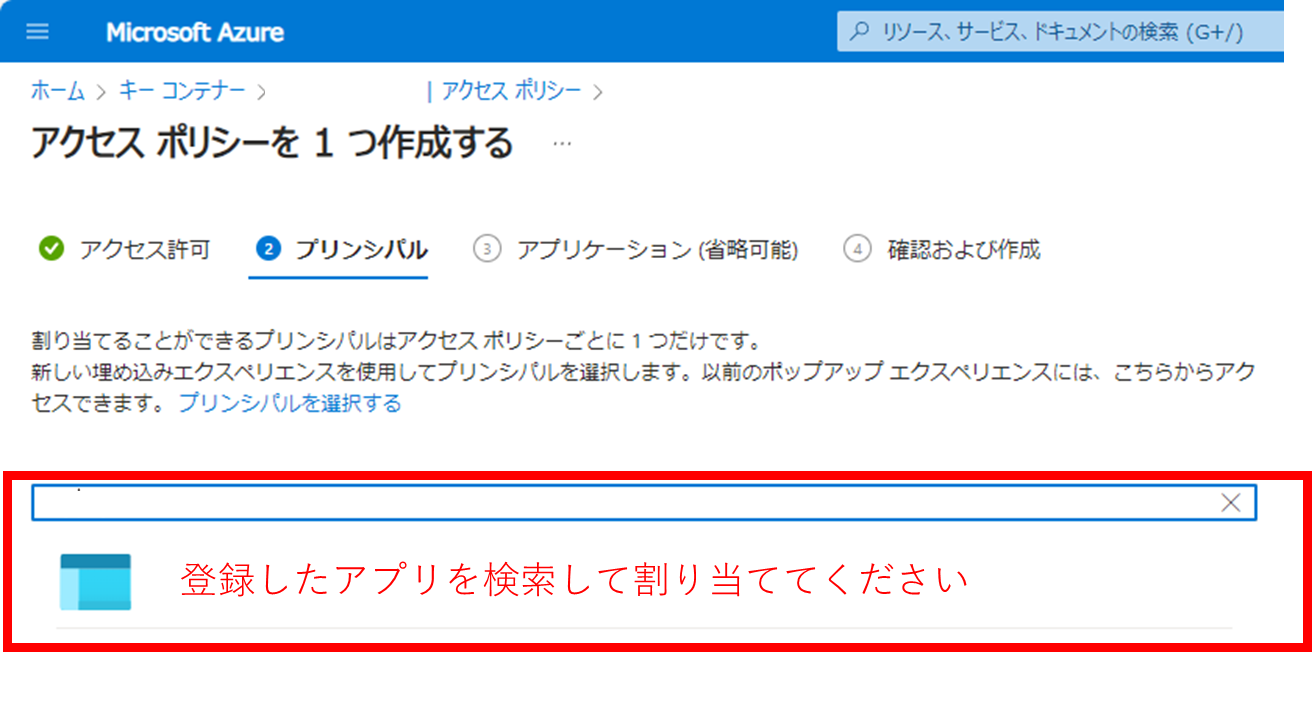

4. アクセス ポリシーの設定

アクセス ポリシーの設定は前回と似通っているところが多いですが

大きな違いは、プリンシパル の設定が必要になる部分です。

少し躓いたのですが、ここで誤ってグループ名を登録しないようにしましょう。

登録するのは アプリケーション です。グループではないのでご注意ください。

5. Power Automateで接続

最後にPower Automateでの接続です。

前回同様、[ 接続 ]から入ります。

Service principal authenticationを選択したのち、

下記の様に値を設定してください。

| Azure Key Vaultコネクタ | アプリの登録(Azure) |

|---|---|

| Client ID | アプリケーション (クライアント) ID |

| Client secret | 控えておいたシークレット |

| Tenant ID | ディレクトリ (テナント) ID |

| Key vault name | Key vaultの名前 |

正確に接続できれば、Power Automateも正しく動きます!

最後に

セキュリティ面に疎い自分でしたが、なんとなく秘密鍵って怖いなという気持ちを

軽減できる手段があることはとても嬉しいです。

もし課題に感じられている方が入らっしゃればお力になれればと思います。

良いPower Lifeを!