はじめに

株式会社サイバーフォートレスでは攻撃サービス(ポート)情報を収集し、分析しています。

分析内容から、月次攻撃サービス(ポート)、月次攻撃サービスパターンのTOP10を確認し、過去データと比較し、攻撃トレンドへの対策を考えます。

セキュリティ担当者または、システム管理者はこのようなデータ分析を活用してサイバー脅威の予測に役立てていただければと思います。

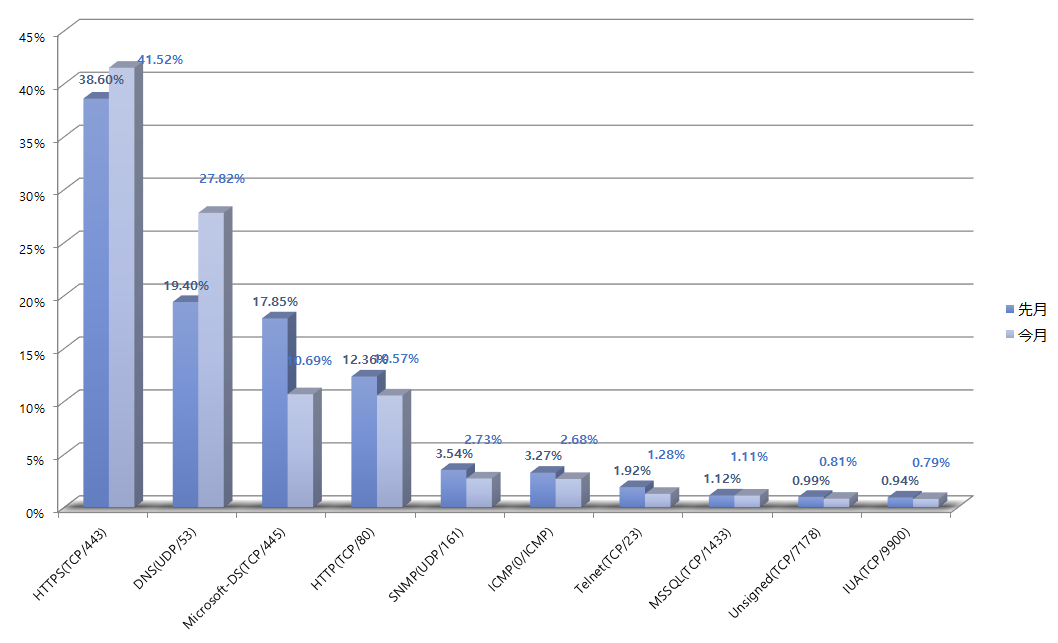

月次攻撃サービス(ポート)TOP 10

2020年4月の一か月間収取されたサービスポートTOP10では、MS-SQL(TCP/1433)ポートを利用したイベントが新たに確認された。HTTP(TCP/80)ポートを利用したイベントの順位が幅広く下落したことが確認でき、その他のサービスポートの順位に大きい変動はない。

| 順位 | サービス(ポート) | 比率(%) | 前月比較 |

|---|---|---|---|

| 1 | HTTPS(TCP/443) | 41.52% | ▲1 |

| 2 | DNS(UDP/53) | 27.82% | ▲1 |

| 3 | Microsoft-DS(TCP/445) | 10.69% | ▲1 |

| 4 | HTTP(TCP/80) | 10.57% | ▼3 |

| 5 | SNMP(UDP/161) | 2.73% | ▲1 |

| 6 | ICMP(ICMP/0) | 2.68% | ▼1 |

| 7 | Telnet(TCP/23) | 1.28% | - |

| 8 | MS-SQL(TCP/1433) | 1.11% | NEW |

| 9 | Unsigned(TCP/7178) | 0.81% | ▲1 |

| 10 | Unsigned(TCP/9900) | 0.79% | ▼1 |

攻撃サービス(ポート)毎のイベントの比較

2020年4月、1ヶ月間収集されたイベントを分析した結果、全体的な件数が上昇し、これはHTTPS(TCP/443), DNS(TCP/53)ポートの使用増加による影響だと判断される。それに対してHTTP(TCP/80)ポートの使用件数は急減したが、暗号化通信であるHTTPS(TCP/443)のポートの使用率が上昇した影響だと判断される。また、DNS(UDP/53)ポートの使用件数の急増は最近DNS Reflection攻撃の増加の影響だと判断され、当該の攻撃を防ぐために、DNSサーバの設定およびセキュリティ機器から異常なDNS Pakcet size遮断ポリシーの設定を推奨する。

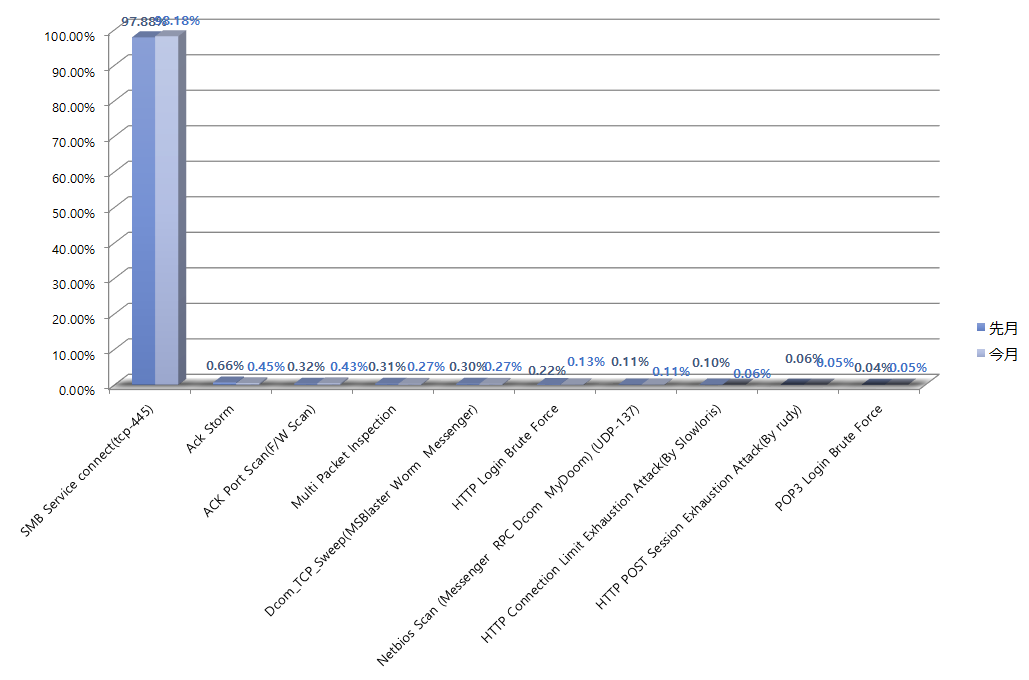

月次攻撃サービスパターンTOP 10

2020年4月の攻撃パターンTOP10では、ACK Strom, HTTP Login Brute Forceのイベント順位が上昇し、Slowlorisイベント順位が下落した、またPOP3 Login Brute Forceイベントが新たに登場した。当該の攻撃はPOP3(TCP/110)にアクセスし、アカウント情報をランダムに入れ、ログインを試して許可されたない権限を獲得するための攻撃である。

| 順位 | パターン | 比率(%) | 前月比較 |

|---|---|---|---|

| 1 | SMB Service connect(tcp-445) | 98.18% | - |

| 2 | Ack Storm | 0.45% | ▲2 |

| 3 | ACK Port Scan(F/W Scan) | 0.43% | ▼1 |

| 4 | Multi Packet Inspection | 0.27% | ▼1 |

| 5 | Dcom_TCP_Sweep (MSBlaster Worm Messenger) | 0.27% | - |

| 6 | HTTP Login Brute Force | 0.13% | ▲2 |

| 7 | Netbios Scan (Messenger RPC Dcom MyDoom)(UDP-137) | 0.11% | - |

| 8 | HTTP Connection Limit Exhaustion Attack (By Slowloris) | 0.06% | ▼2 |

| 9 | HTTP POST Session Exhaustion Attack (By rudy) | 0.05% | ▲1 |

| 10 | POP3 Login Brute Force | 0.05% | NEW |

攻撃パターン毎のイベント比較

先月と同じくSMBサービスを探すためのスキャニング試しが持続的に発生しており、Brute Forceイベントが上昇していることが確認できた。SMB及びNetbiosサービスポートに対して持続的なアクセス制御管理が必要であり、ランダム代入攻撃によるログイン試し攻撃を防ぐために、外部から使用していないサービスポートの遮断及びログイン試しの回数に対してのしきい値を指定し、持続的なBrute Forceの権限を奪取されないように準備することを推奨する。

攻撃パターン毎の詳細分析結果

04月に発生した攻撃パターンTOP10の詳細分析を紹介する。

詳細分析結果を参考にし、同じ攻撃パターンを検知している場合、当該のシステムの脆弱性を事前に処置することをお勧めする。

| 攻撃パターン | 詳細分析結果 |

|---|---|

| SMB Service Connect(TCP/445) | Microsoft Windowsは他のパソコンとファイル及びプリンタの資源を共有するために、SMBプロトコルを使用する。Windowsの古いバージョン(つまり、95, 98, Me, NT)からのSMB共有はTCPポートの137, 139とUDPポート138からNetBIOS over TCP/IPを通じて直接SMB操作が可能であり、推測できるパスワードを使用していたりパスワードが設定されずファイル共有を行う場合、悪意的な攻撃による2次的な攻撃が発生される可能性がある。 |

| ACK Storm | 攻撃者が対象サーバに大量のTCP/IPのACKパケットを送信することで、対象サーバに不要なLoadが発生し、正常なサービスを遅延させる攻撃方法で、TCP/IPのプロトコルの穴を利用して攻撃する方法である。当該の攻撃はSessionを結んだPacketにたいしてHijackingをするために使用されることもある。 |

| ACK Port Scan(F/W Scan) | ACK Port Scan(FW Scan)とはファイアウォールのポリシーから不要に許可している脆弱なポートをスキャンする攻撃である。攻撃者は特定のパケットをサーバに送り、その応答のパケットを分析してファイアウォール上で許可されているポートの情報を収集することができる。 |

| Multi Packet Inspection | 特定のIPSから発生できるルールで、IPSに設定されている自動パターン学習の防御機能によって検知される。IPSに設定されているサイズ(Bytes)より大きいパケットが同じパターンで繰り返しIPSに送信され、そのパケットがIPSに設定されているPPS以上であれば、指定されている時間の間、アクセスを遮断する。 |

| Dcom TCP_Sweep(MSBlaster Worm Messenger) | W32.Blaster.WormワームはDCOM RPC Buffer Overflow脆弱性を利用して感染させるワームの種類で、当該のワームはTCP/135ポートの使用有無を確認し、脆弱性が発見された場合、システムを感染させる。感染したシステムはTCP/4444ポートを有効化し、C&Cサーバから不正ファイルをダウンロードしてレジストリに登録する。このような過程で感染したシステムのトラフィックが増加する。 |

| HTTP Login Brute Force | この攻撃はHTTP WEBサービスポート(TCP/80)にアクセスして特定のID(root, guestなど)のパスワードをクラッキングするツールキットを利用する。繰り返し任意の文字列を入れて確認する方法で、パスワードが推測しやすいもしくは、リスト型に登録されている場合、簡単にクラッキングされる。これはアカウントとパスワードは最低限6桁以上で、単純なパターンは使わずに、HTTPポート(TCP/80)に送信されるデータはFilteringして予防できる。 |

| Netbios Scan(Messenger RPC Dcom MyDoom)(UDP/137) | NetBiosはUDP137ポートでお互いの情報を確認し、TCP139でセッションを組んだ後、TCP138で情報を交換する。攻撃者はUDP137ポートを利用した攻撃対象のシステムとセッションを組んで、対象のシステムから共有しているディレクトリ及びネットワーク情報をスキャンすることができる。 |

| HTTP Connection Limit Exhaustion Attack(By Slowloris) | Slowlorisは既存のDoS攻撃(大量のパケットを送信)とは違ってウェブサーバに異常なHTTP Requestを送信することでTCPの繋がりを維持する攻撃ツールである。攻撃対象のウェブサーバはConnection資源枯渇の状態になり、ユーザーの要請に応答ができなくなるサービスサービス拒否状態になる。 |

| HTTP POST Session Exhaustion Attack(By rudy) | R.U.D.Yは「R-U-Dead-Yet」の略称で、HTTPのPOST Methodを利用したConnection資源枯渇サービス拒否攻撃(Denial of Service)ツールである。不完全なHTTPヘッダと分割されているデータを利用し、正常に終了されないConnectionを大量に発生させて、対象のConnction資源を枯渇させる。 |

| POP3 Login Brute Force | POP3(TCP/110)にアクセスし、攻撃者が事前に作成したIDとパスワードリストを利用して手作業または、プログラムを利用し、持続的にログインを試す。攻撃者はシステムユーザーのアカウントを獲得し、アクセス権限を奪取することができる。 |

まとめ

2020年4月の月次攻撃の動向について紹介しました。

先月と同じく「SMB Service connect」サービスを探すためのスキャニング試しが持続的に発生しています。

また、「MSSQL(TCP/1433)」ポートのイベントが新たに確認されたので、使用していないサービスやポートのチェックが必要だと思っています。

株式会社サイバーフォートレスは引き続き情報を収集し、分析の結果を発表しようと思っています。

記事まとめ

2020年02月12日 - ![]() [月次配信] 月次攻撃サービスの統計及び分析 - 2020年1月

[月次配信] 月次攻撃サービスの統計及び分析 - 2020年1月

2020年03月12日 - ![]() [月次配信] 月次攻撃サービスの統計及び分析 - 2020年2月

[月次配信] 月次攻撃サービスの統計及び分析 - 2020年2月

2020年04月08日 - ![]() [月次配信] 月次攻撃サービスの統計及び分析 - 2020年3月

[月次配信] 月次攻撃サービスの統計及び分析 - 2020年3月