はじめに

この記事は、「みらいサーバー アドベントカレンダー2024 1日目」の記事となります!今回は、「みらいサーバー」の利用方法・セットアップ方法を解説していきたいと思います!

目標は、「秘密鍵でSSHにログインする」ことで目安となる所要時間は30分~1時間です。

みらいサーバーとは?

みらいサーバーとは、全国の高専生を支援している高専キャリアと、最近は政府公認クラウドに認定されたさくらインターネットが高専生向けに提供している無料のVPSサーバーです。高専に在学中であれば、無料でVPSを借りることができるので、Webサーバーをホストすることはもちろん、ちょっとしたゲームサーバーやデータベースの構築なんかも自由にできちゃいます。

みらいサーバーの利用方法

みらいサーバーを利用するには、次の条件を満たしたうえで申請を行う必要があります。

- 現在高専に在学中であること

- 「高専キャリア」のSlackに参加していること

まずは、高専キャリアのSlackに参加することが必要です。次のリンクから参加申請をすることができます。併せて、Slackの登録も必要になるので登録しておきましょう。下のフォームに入れるメールアドレスは、個人かつSlackで登録しているメールアドレスがよいです。

大体一週間以内にメールが届くのでそこからSlackにログインしてください。

次に、「みらいサーバー」の利用申請を行います。こちらは、Slack内のユーザー名が必要になるのでフォームに書かれている通りに送信しましょう。利用申請は、下のリンクを開き、「今すぐ申し込む」からできます。

サーバーの種類は、特にこだわりがなければ「Ubuntu 20.04.2」あたりがいいでしょう。(Cent OSは、サポート終了のものが多いです。また、Ubuntu 24がリリースされていますが、パフォーマンスに難があるのであまりおすすめしません。)

これも一週間ほどして、ログイン情報が書かれたメールが送られてきます。ここまで完了したら、次はサーバーにログインしてみましょう。

サーバーにログイン

みらいサーバーのログイン方法は特殊で、さくらインターネットの会員メニューからではログインできません。シングルサーバーコントロールパネル経由でログインする必要があります。

ここに、メールに記載のAPI Keyとtokenを入れてログインしてください。

ログインが完了すると、次のような画面になります。

(一部情報を隠しています)

次に、SSHでログインできるようにしましょう。

SSHとは

SSH(Secure Shell)を使うと、いちいちサーバーにログインしてコンソールを操作するという手間を省くことができ、Visual Studio Codeなどのエディタやターミナルアプリからサーバーをコントロールすることができます。SSHの通し方はいろいろあり、

- スーパーユーザー(root)でログイン

- 新規アカウントを作成してログイン

- アカウントを作成したうえで、秘密鍵を使用してログイン

の3通りほどあります。が、個人的にはrootでログインすることは非推奨です。

今回は最後の「新規アカウントを作ったうえで、秘密鍵でログインすること」を目標とします。秘密鍵を用いることで、パスワードを使用せず安全にSSHの接続を行うことができます。

rootでSSHログインすることが非推奨な理由

理由はいくつかありますが、一番はLinuxがゆえになんでもできてしまうからです。Windowsは、管理者アカウントでも重要な操作(例えば、アプリのインストールや重要なフォルダの削除)を行う際には、UAC(User Account Control)による警告が表示されます。ここで許可をしないと、重要な操作ができないようになっています。一方Linuxではrootユーザーの場合、基本的には警告は出ず、入力されたコマンドをそのまま処理してしまうため誤操作した場合に取り返しがつきません。

Linuxは一般的に、一般ユーザーとしてユーザーを登録し、都度sudoコマンドを用いて重要な操作を行います。

標準ユーザーの作成

ともあれ、まずはどの方法をするにもコントロールパネルからコンソールを操作しなくてはいけません。ログイン後は、「情報」タブになっていますので「コンソール」をクリックします。

黒い画面が表示されると思いますので、黒い画面の枠内にマウスカーソルを移動します。すると、「ここをクリックしてHTML5モードで接続」となるのでクリックします。

「Ubuntu login」と表示されたら、メールに記載のOSユーザー名を入力します。その後、「Password」にメールに記載のrootパスワードを入力するのですが、Ctrl + Vなど貼り付け系を行うことはできません。コピーしたら画面にある「ペースト > 文字列...」を選択してペーストしてEnterを押してください。

Linuxでは、パスワード入力時に入力された文字列や桁数を表示しません。キーを押していれば入力されている判定なので何も動いていなくても問題ありません。パスワードを間違えた場合は、BackSpace連打して消すか、Ctrl + Cを押して再ログインしましょう。

ログインが完了すると、

ubuntu@ubuntu:~$

となるはずです。ここから先は管理者として実行する必要があり、いちいちパスワードをペーストするのも大変ですので現在のターミナルセッションを管理者に昇格(=root化) させます。

sudo su -

と入力して、Enterを押してください。

[sudo] password for ubuntu:

となった場合は、先ほど同様rootのパスワードをペースト経由で貼り付けてEnterを押します。

ubuntu@ubuntu:~#

となれば成功です。

現在、rootなのか通常ユーザーなのかぱっと見ではわかりづらいですが、一番最後の記号が$か#かで見分けることができます。

$の場合は通常ユーザーで、#の場合はrootユーザーであるということを覚えておきましょう。

それではいよいよユーザーを作成していきます。

sudo useradd -m User

Userの部分はお好みで変更してください。useraddコマンドは、その名前の通りユーザーの作成を行います。-mオプションで/homeディレクトリに作成したユーザーのフォルダが自動で作成されます。

次に、このユーザーに対しパスワードを設定します。

sudo passwd User

2回パスワードの入力が求められるので入力しましょう。パスワードの一部がユーザー名と一致していると警告が出ますが、無視できます。(ほんとはあまりよくないですが...)

これで、ユーザーの作成自体は完了です。

sudo権限の付与

このままではsudoを必要とするコマンドを実行することができず不便です。そのため、このユーザーに対してsudo権限を付与します。

sudo visudo

を実行すると、エディタが開きます。Ubuntuではデフォルトのエディタはnanoですが、場合によってはvimになっているかと思います。編集する場所は同じですが、保存の仕方が全く異なりますのでご注意ください。

# Allow members of group sudo to execute any command

%sudo ALL=(ALL:ALL) ALL

となっている部分を探し、%sudoの下の行に、先ほど作成したユーザーを次のように設定します。

User ALL=(ALL:ALL) ALL

nanoの場合は、Ctrl + Xで終了・保存をすることができます。私はVimよりnano派なのでVimの場合はあまり詳しくありません...

ここまでで、標準ユーザーに対する設定は完了です。次はSSHでログインしてみます。

SSHでログインする

先ほど作成したユーザーにログインしてみましょう。ターミナルアプリで接続してみます。ターミナルアプリはお好きなもので問題ありませんが、ここでは私が愛用しているTabbyで設定を進めていきます。

Tabbyをまずはダウンロードしましょう。

リンクからでもダウンロードできますし、winget、chocolatey経由でもできます。インストールが完了したらTabbyを起動し、設定を開きます。設定は、画像赤枠の位置にあります。

「プロファイルと接続」に移動し、「新規 > 新規プロファイル」を選択します。その後、テンプレート画面になりますので「SSH接続」を選択します。

この後、Vaultにパスワードを設定することになります。Vaultは、SSH接続のパスワードを暗号化する機能で、SSHにログインするためにはこのVaultのパスワードが必要になりますので忘れないようにしてください。

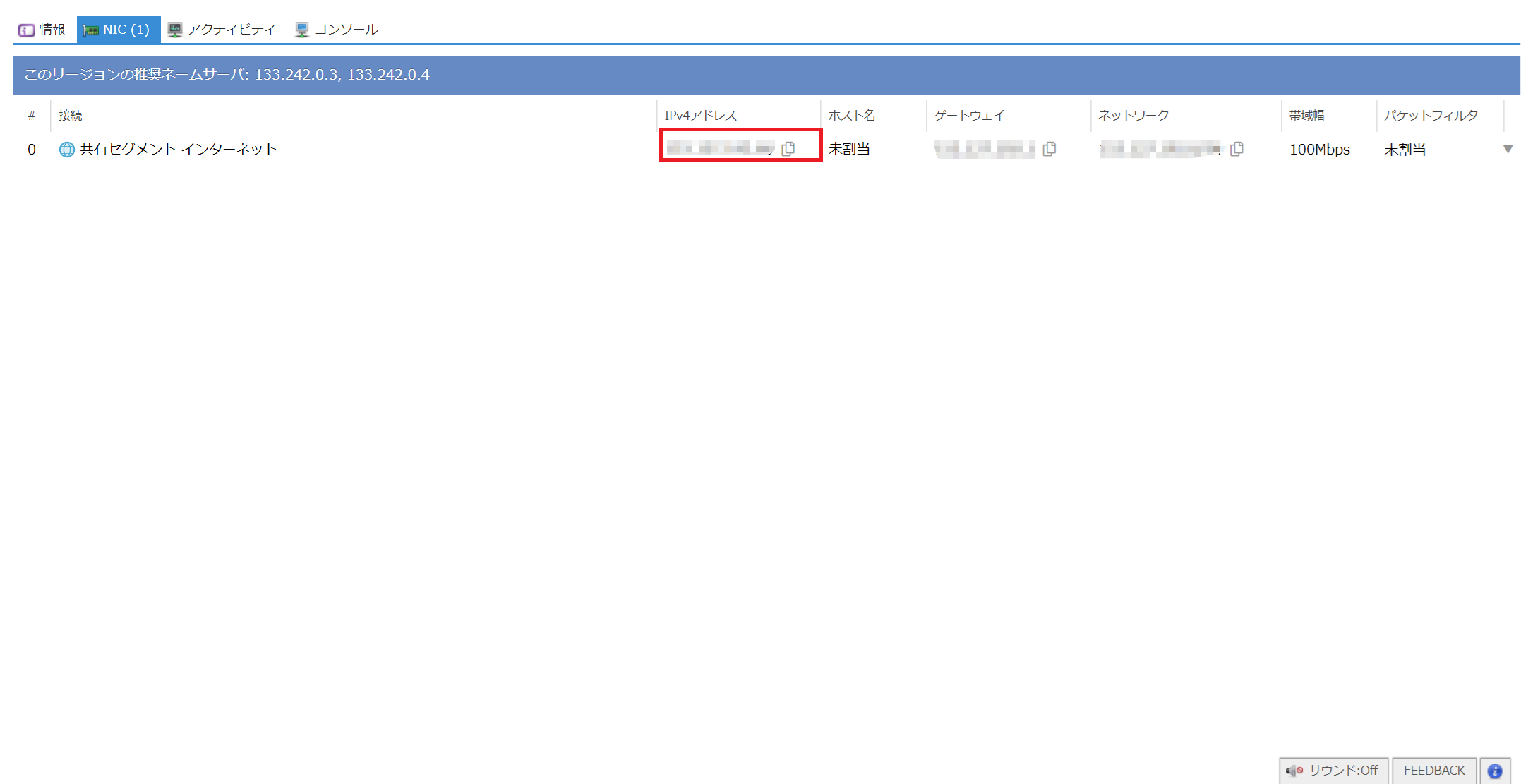

ここまで来たら一旦サーバーのコントロールパネルに戻り、IPアドレスを取得します。コントロールパネルのコンソールタブからNICタブに切り替え、「共有セグメント インターネット」のIPv4アドレスをコピーします。

その後Tabbyに戻り、ホストに先ほどコピーしたIPv4アドレスを、ユーザー名は先ほど作成したユーザー、パスワードは先ほど設定したパスワードにしてください。名前の部分はわかりやすい名前にしてください。

ここまで出来たら保存してプロファイルを保存しましょう。

さて、いよいよSSHで接続します。

画像のように選択し、Vaultのパスワードを入力し、先ほどの黒い画面のような文字列になればOKです!

接続できない場合は、パスワードが間違っているか、サーバーが起動していないかなどを調べてみてください。ここまで行けたら最後の仕上げとして、公開鍵と秘密鍵の設定をします。

あ、ちなみにサーバーのコントロールパネルの出番はここで終了です。画面を閉じてもらっても大丈夫です。(Tabbyとかは残しておいてね)

→ 最後のほうでもう一回使う時が来ます。そのままのほうが良いと思います。

公開鍵と秘密鍵のペアを作る

コマンドプロンプトを開き、ssh-keygenコマンドを使ってペアを作成します。

ssh-keygen -t ed25519 -f mirai-server

Windowsでssh-keygenを使用するには、OpenSSH クライアントが必要です。

ed25519は暗号化のアルゴリズムのことです。RSA暗号といえばわかるでしょうか...? 近年RSA形式のキーはあまりおすすめできないため、RSAより安全で高速であるed25519を使います。

次に、パスフレーズを設定します。パスフレーズは空欄でも大丈夫です。

完成したら、mirai-serverとmirai-server.pubの二つが生成されます。ここで注意です。

.pubとついているほうが公開鍵(public)です!間違ってもファイル名しかないほうは公開しないでください!

pubとついているほうが秘密鍵だと思って公開してしまったことがあります。(もちろん新しく作り直しましたが) なので、ここの取り扱いにはくれぐれも注意しましょう。

生成が完了したら、.pubとついている方をみらいサーバーのほうに転送します。転送するには、ssh-copy-idコマンドを使うのですが、残念ながらWindowsにはありません...ですが、SSHを応用して無理やり転送します。

-

ssh-copy-idを使う場合ssh-copy-id -i mirai-server.pub <ユーザー名>@<IPv4アドレス> - Windowsの場合

type mirai-server.pub | ssh <ユーザー名>@<IPv4アドレス> "cat >> .ssh/authorized_keys"

ユーザー名とIPv4アドレスはSSHでログインした時のようにそれぞれ入れてください。

これを実行することにより、公開鍵が無事みらいサーバー側にも転送できました。最後に、パスワード認証を無効にします。

パスワード認証を無効にする

/etc/ssh/sshd_configを変更します。今回は、nanoを使っていますが、お好みのエディタをお使いください。(nanoの部分をほかのエディタ名に変えるだけで行けると思います)

sudo nano /etc/ssh/sshd_config

# To disable tunneled clear text passwords, change to no here!

#PasswordAuthentication yes

という部分を探し、次のようにします。(赤い部分は消すところ、緑のところは追加するところです)

# To disable tunneled clear text passwords, change to no here!

- #PasswordAuthentication yes

+ PasswordAuthentication no

+ ChallengeResponseAuthentication no

設定に問題がないか、検証を行います。

sudo sshd -t

問題がなければ何も表示されませんが、エラーがある場合はその箇所を修正してください。

そして、SSHのサービスの再起動を行います。

systemctl restart sshd

ここまでくればあともう一息です!

SSHの設定を変更する

先ほど、パスワード認証によるSSH接続を無効にしたため、セッションを切断して再度接続しようとするとエラーが表示されます。

「SSHで接続する」でやったように、設定のプロファイルと接続を選択し、編集したいプロファイル名をクリックします。「秘密鍵を追加 > File System」から今度は、.pubとついていないファイルを選択してください。

画像のようになればOKです。

再度接続する

といきたいところですが、このままではパーミッションエラーにより蹴られます。

秘密鍵の設定をしたのになんでやと思うかもしれないですが、実はみらいサーバー側のデフォルトの「.ssh」フォルダのパーミッションが足りないのです。ここで、再度サーバーのコントロールパネルを開き、コンソールからrootでログインします。そして、次のコマンドを実行しましょう。

sudo chmod 700 /home/<ユーザー名>/.ssh

sudo chmod 600 /home/<ユーザー名>/.ssh/authorized_keys

これで、再度SSHに接続してみると無事接続できると思います!

(実はパーミッション700だと思っていて作業していたのですが、どうやらそうではなかったようです...)

おわりに

とても長くなってしまいましたが、お疲れさまでした!これで、みらいサーバーを安全に使う準備が整いました!あとは、Webサーバーを作るなりデータベースにするなりあなたの自由です。これからのみらいサーバーの発展を願っています。