はじめに

本連載の最終回として、特にセキュリティと運用上の信頼性に留意し、構成を再考、IAM設定を見直すことでセキュリティに強い機械学習環境の作成まで行います。

ゴール

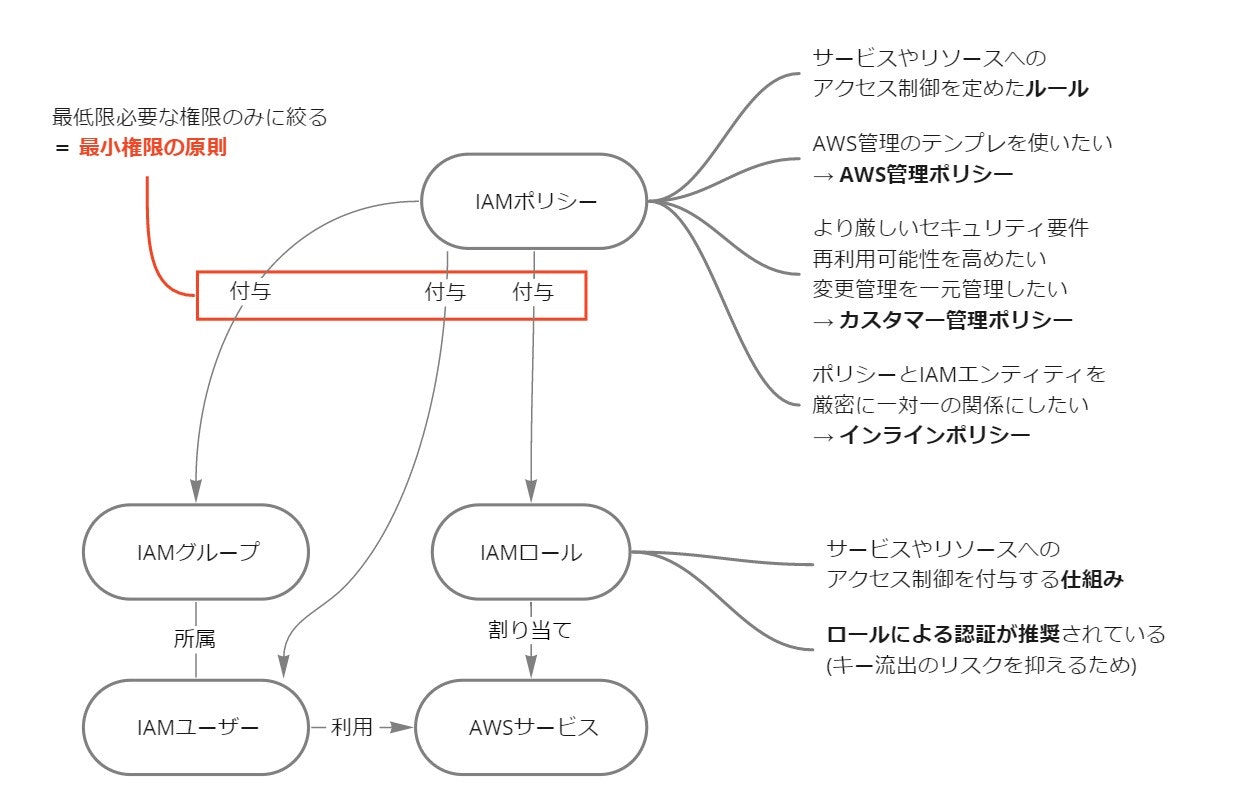

前回、最小権限の原則に触れました。

Notebook上の操作でうっかりローデータを消してしまっては大変なので、推論結果の保存先とローデータの保存先を分けます。それらに紐づける形で、Notebookインスタンス、IAMエンティティを作成します。

この際、セキュリティ担保のために最低限必要な項目である、MFA認証についてもポリシーで固めておきます。

このような条件を満たす環境の構築をゴールとします。

手順

1. IAMポリシー

- 管理者 Notebook

- 機械学習技術者 Notebook

- 管理者 グループ

- 機械学習技術者 グループ

これら4つの要素にアクセス権限を付与するため、

以下の3点を明示したポリシーを作成します。

- S3バケットに対するアクセス

- インスタンスに対するアクセス

- 各ユーザーのMFA認証必須

内容は下記の通り。

// for_notebook-for-administrator

{

"Version": "2012-10-17",

"Statement": {

"Sid": "RawDataAccessAll",

"Effect": "Allow",

"Action": "*",

"Resource": "arn:aws:s3:::sagemaker-rawdata/*"

}

}

// for_notebook-for-engineer

{

"Version": "2012-10-17",

"Statement": [

{

"Sid": "RawDataAccessGetList",

"Effect": "Allow",

"Action": [

"s3:Get*",

"s3:List*"

],

"Resource": "arn:aws:s3:::sagemaker-rawdata/*"

},

{

"Sid": "SageMakerResultAllAccess",

"Effect": "Allow",

"Action": "*",

"Resource": "arn:aws:s3:::sagemaker-result/*"

}

]

}

// for_SageMakerAdministrator_Group

{

"Version": "2012-10-17",

"Statement": [

{

"Sid": "MFA",

"Effect": "Deny",

"Action": "*",

"Resource":"*",

"Condition": {

"Null": {"aws:MultiFactorAuthAge": true }

}

},

{

"Sid": "AdministratorAccess",

"Effect": "Allow",

"Action": "*",

"Resource":"arn:aws:sagemaker:::notebook-instance/notebook-for-administrator/*"

}

]

}

// for_SageMakerEngineer_Group

{

"Version": "2012-10-17",

"Statement": [

{

"Sid": "MFA",

"Effect": "Deny",

"Action": "*",

"Resource":"*",

"Condition": {

"Null": { "aws:MultiFactorAuthAge": true }

}

},

{

"Sid": "EngineerAccess",

"Effect": "Allow",

"Action": "*",

"Resource":"arn:aws:sagemaker:::notebook-instance/notebook-for-engineer/*"

}

]

}

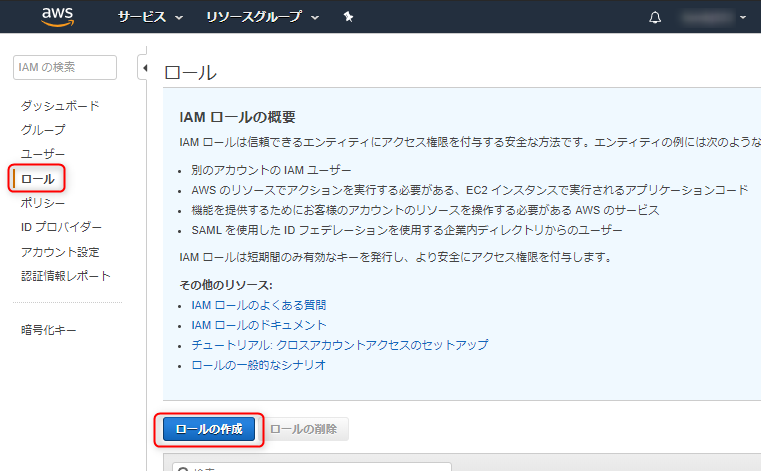

2. IAMロール

先ほどのIAMポリシーをNotebookインスタンスに紐づけるためのIAMロールを作成します。

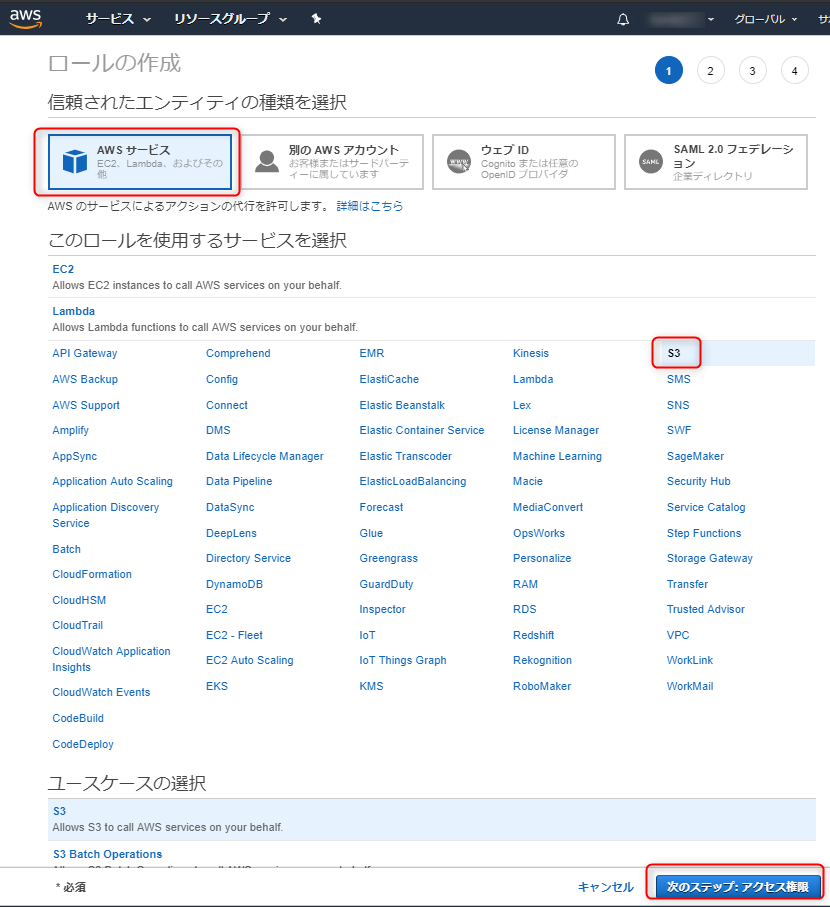

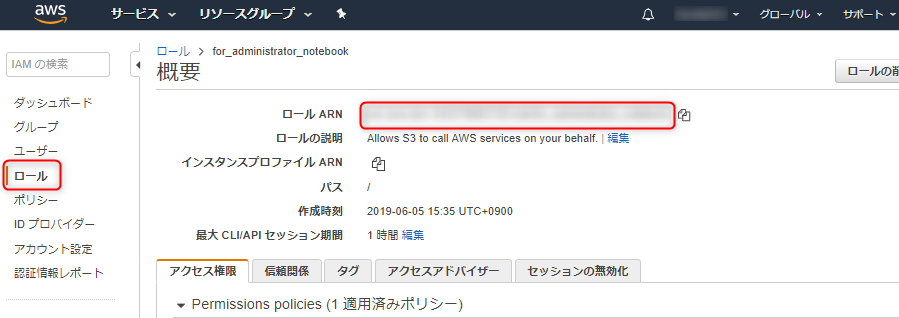

コンソールからIAMを選択。ロールを選択し、ロールの作成をクリック

AWSサービスのS3を選択。ユースケースの選択でS3を選択、次のステップに進みます。

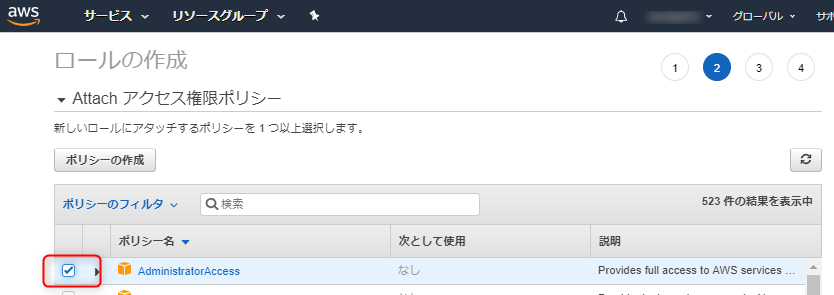

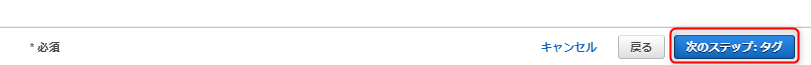

先ほど作成したポリシーを選択し、

タグの選択をクリック

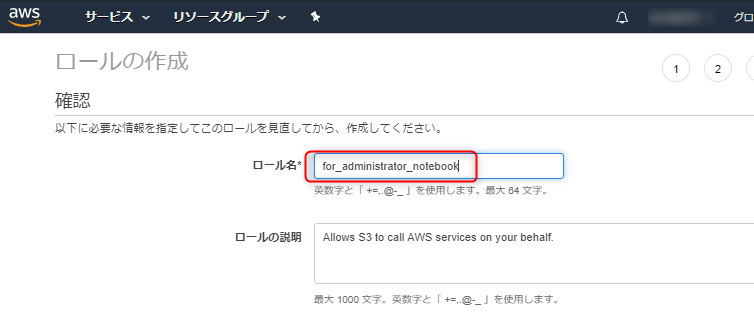

付与したポリシーが分かるように、ロールの名称をいれ、作成まで進みます。

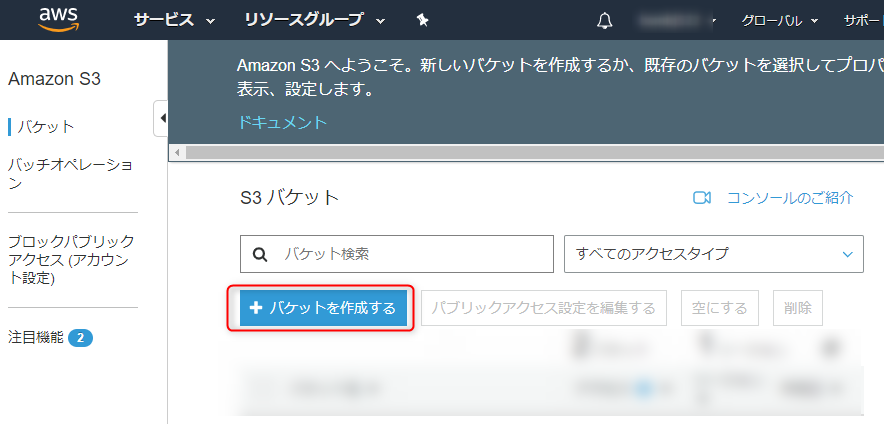

3. S3バケット

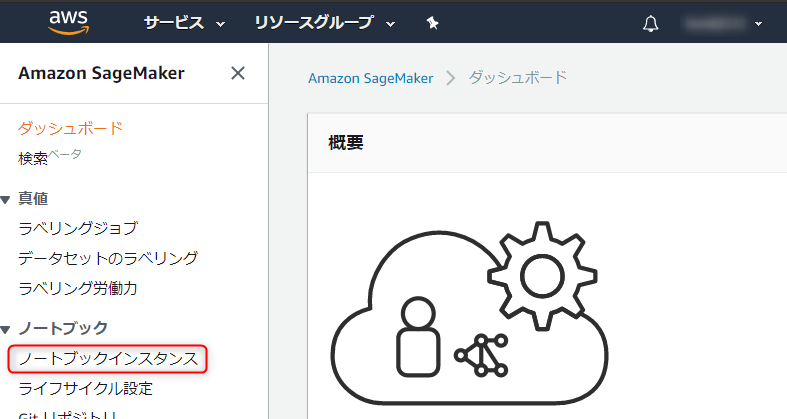

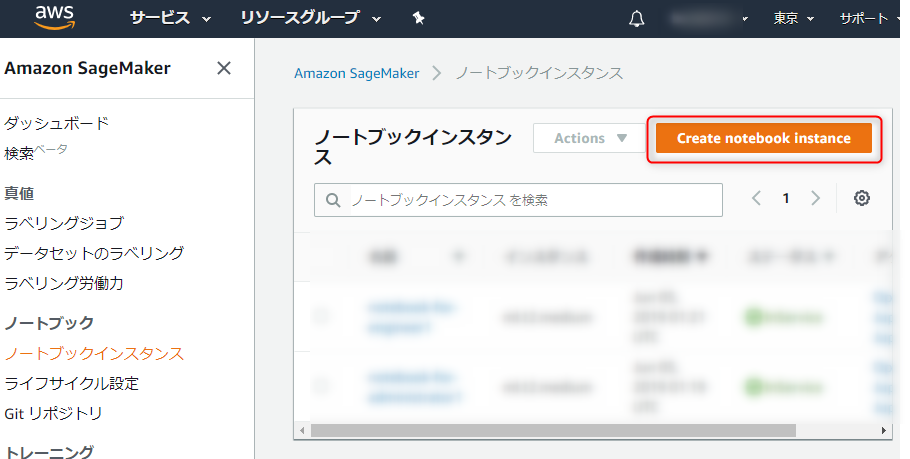

4. Notebookインスタンス

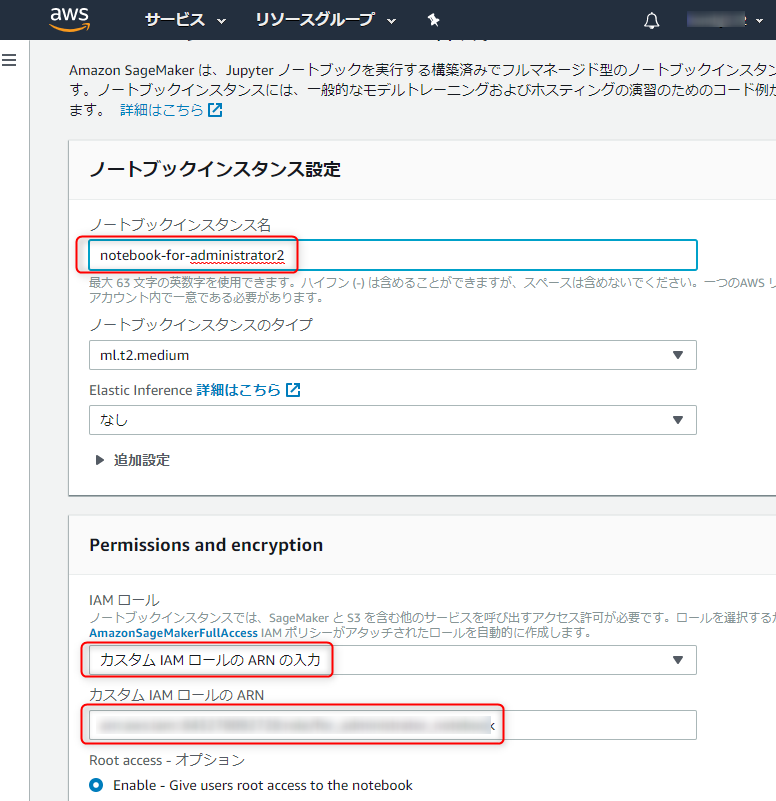

名称を入れ、先ほど作成したIAMロールのARNを入力します。

ARNはIAMロールのコンソールから確認できます。あとはチェックを飛ばし、作成してOK。

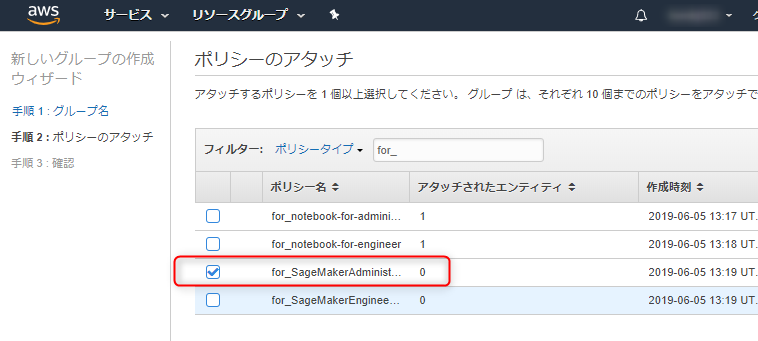

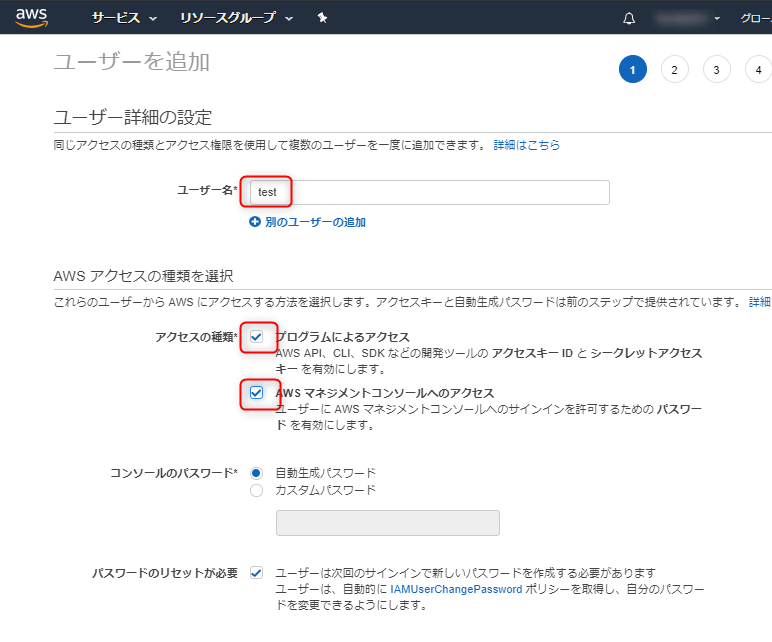

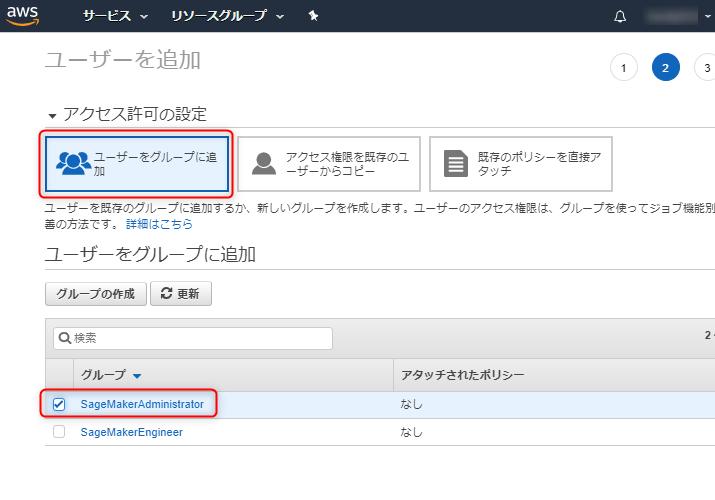

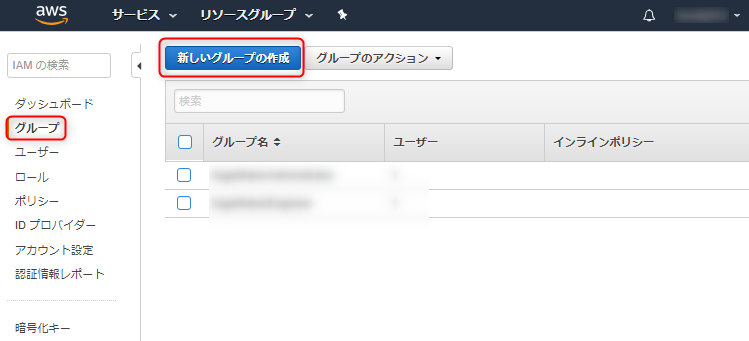

5. IAMグループ/ユーザー

またまたIAMのコンソールで、グループを選び、新しいグループを作成。

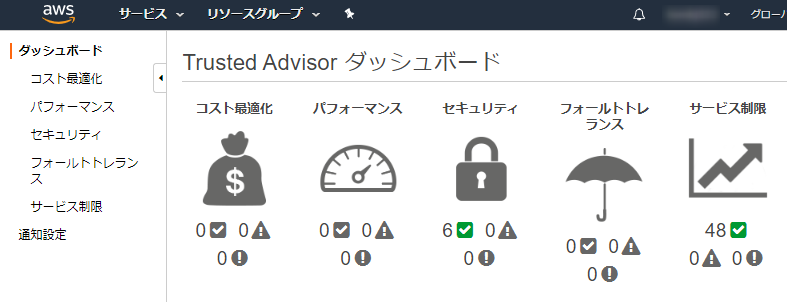

Trusted Advisor 再確認

Trusted Advisorを見てみましょう。確認できる範囲ではオールグリーンになってますね。

まとめ

このように必要なセキュリティ要件や課題点からシステムを設計し、IAMロールで設定した後に各要素を追加していくと手戻りが少ないです(自戒)。さくっと環境構築をすまして、じっくり分析して、おもしろい結果を出しましょう。