概要

以前も実施した手順ですが、IdPの証明書をOpenAMに登録して、トラストサークルの設定追加(COT設定追加)、Office365側ではIdPの情報を登録する必要があります。

IdPの設定(証明書登録)

ではまず、IdPの証明書を作成するためにJavaのkeytoolコマンドを利用して、keystoreファイルを作成します。

これはSAML認証で使用するための署名用の証明書およびそれに紐づく秘密鍵を作成するために必要となるものです。

OpenAMサーバにて以下のコマンドを実行します。

keytool -genkeypair \

-keyalg rsa \

-alias openam-idp \

-dname "CN定義" \

-keypass R8g%kWg3 \ # 署名鍵のパスワードを指定

-keystore mykeystore.jks \ # キーストアファイル名を指定

-storepass changeit \ # キーストアのパスワードを指定

-validity 3650 \ # 鍵の有効期限を指定(例:10 年)

-keysize 2048 # 鍵の長さを指定

下記の警告メッセージが表示されるかと思いますが今回は無視します。

※本番に導入する際には十分に留意された方が良い内容だと思います。

Warning:

JKSキーストアは独自の形式を使用しています。"keytool -importkeystore -srckeystore mykeystore.jks -destkeystore mykeystore.jks -deststoretype pkcs12"を使用する業界標準の形式であるPKCS12に移行することをお薦めします。

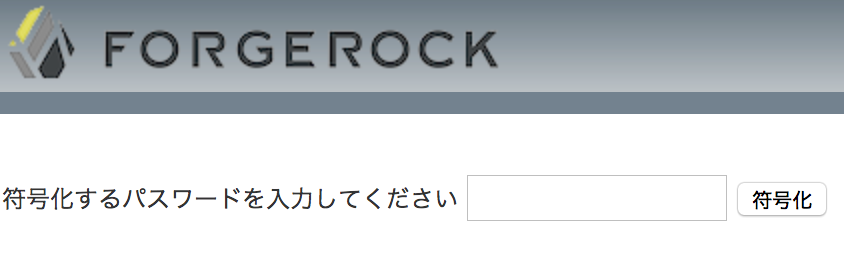

上記まででオリジナルのkeystoreファイルの作成と配置が完了しましたので、次にパスワードの符号化を実施します。下記のURLにアクセスすることでパスワードの符号化を行えます。

http://<OpenAMホスト名>:8080/openam/encode.jsp

そしてアクセスした先のページでkeystoreファイル作成時に指定したパスワード「changeit」を指定します。

すると符号化されたパスワードが表示されるのでテキストファイルに控えておきます。

そして、符号化したパスワードは以下のファイルとしてOpenAMサーバ上に保存します。

vi /usr/share/tomcat/openam/openam/private/.storepass

vi /usr/share/tomcat/openam/openam/private/.keypass

作成したファイルのパーミッションも変更します。

chown root:tomcat /usr/share/tomcat/openam/openam/private/.storepass

chown root:tomcat /usr/share/tomcat/openam/openam/private/.keypass

chmod 640 /usr/share/tomcat/openam/openam/private/.storepass

chmod 640 /usr/share/tomcat/openam/openam/private/.keypass

ここまでが完了したら、今度はOpenAM管理コンソールからの操作となります。

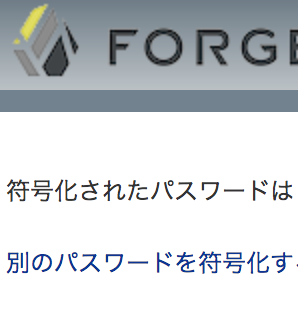

OpenAM管理コンソールトップページの「CONFIGURATION」‐「サーバーおよびサイト」‐「デフォルトのサーバー設定値」‐「セキュリティ」を表示します。

表示された設定項目にキーストアの項目があるので、それぞれ以下の通り設定を変更します。

キーストアファイル:

/usr/share/tomcat/openam/openam/private/mykeystore.jks

キーストアパスワードファイル:

/usr/share/tomcat/openam/openam/private/.storepass

非公開鍵パスワードファイル:

/usr/share/tomcat/openam/openam/private/.keypass

証明書エイリアス:

openam-idp

設定し終わると↓のような感じになります。

管理コンソールの設定が完了したらTomcatのサービスを再起動します。

systemctl restart tomcat

再起動が完了したら再度、OpenAM管理コンソールに接続します。

トラストサークルの登録

まずはOffice365のSAML認証用メタデータをダウンロードしてきます。

メタデータとは以下の意味を持つファイルです。

メタデータファイルとは、COT 内の特定のエンティティー (SP/IDP) のプロトコル設定と

信頼情報を含む (SAMLv2 仕様に従った) XML ファイルです。

メタデータファイルはパートナーから受信しているか、または自分で作成している可能性があります。

Office365のSAML認証用メタデータをダウンロードする先のURLは以下になります。

https://nexus.microsoftonline-p.com/federationmetadata/saml20/federationmetadata.xml

上記のURLにアクセスしてメタデータをダウンロードした上で下記タグの箇所を削除します。

※これを行っておかないとメタデータをインポートする際にエラーが発生します。

<Signature xmlns="http://www.w3.org/2000/09/xmldsig#"><SignedInfo><CanonicalizationMethod Algorithm="http://www.w3.org/2001/10/xml-exc-c14n#"/><SignatureMethod Algorithm="http://www.w3.org/2000/09/xmldsig#rsa-sha1"/><Reference URI="#_0c0d1ca7-7292-4bc6-801c-f880f6098f4e"><Transforms><Transform Algorithm="http://www.w3.org/2000/09/xmldsig#enveloped-signature"/><Transform Algorithm="http://www.w3.org/2001/10/xml-exc-c14n#"/></Transforms><DigestMethod Algorithm="http://www.w3.org/2000/09/xmldsig#sha1"/><DigestValue>7XES82rGE5v/Hdsytuvg9wp8iBE=</DigestValue></Reference></SignedInfo><SignatureValue>OOSrXuQqx/V/XjkOnEMuSVaGsb5a25e5kT5ntSDn6TwVjQR35l1o918OoEzF0+KNe+MZhfGdzzntFsG96Ifq8lM8hcVzwG6/xH9Ar+jdwSe7cemd3j7d48H1WIIx6M60rzHlkHnegbrXbUwWZLGAGyQu/P2z9Z8lIjzzjbZi0THFx5aZR5goI91N6eLYBP3ms75QDTb3749InVb+Yc//klycFkFfa5kViDqkNJULw8d+S6BGPsfzd+V72ih16YLegHLZAOhv0Te07QiVgFvNbArcJcyUbXZf+VHW4XyG2YYCL1F1cwT5GFDdemq7Fc+TacEPqq5SxsAq7Nu9pM78Sg==</SignatureValue><KeyInfo><X509Data><X509Certificate>MIIDYDCCAkigAwIBAgIJALLJPAyvf2sjMA0GCSqGSIb3DQEBBQUAMCkxJzAlBgNVBAMTHkxpdmUgSUQgU1RTIFNpZ25pbmcgUHVibGljIEtleTAeFw0xNDA3MTgxOTUzNDBaFw0xOTA3MTcxOTUzNDBaMCkxJzAlBgNVBAMTHkxpdmUgSUQgU1RTIFNpZ25pbmcgUHVibGljIEtleTCCASIwDQYJKoZIhvcNAQEBBQADggEPADCCAQoCggEBANYDKgByFZdqtTnnpF4IfIp4i2XLg2rLIo+mu4DmW9gRLlBJCNc7YESUxpKzuFYaANd8fWsDigJZTXbhOQApSpw4xXFnor2vJ1zm94LtqjcVEXTjUml5gAIS4pwuOU3ZfO/0eTG0gDYp4a0L/mzzTRsnwe/8WMPIE75Bq2zAyAZ9aePvl3QX7cXYLPfeK4QTgK3B5lwe1wWu3y5oQidjcSok8Frf80xzuCYuOa+ZUK3JibpLLCrT4uwiqf+KREDSdc4bPPlq0PWI4sQr1tha8yypRSvOH+/MxcfSRSnl6Uc+gm8nVEEWWIu4hhu6NIfG91mMUqJuzkgLCi6Gov6JS8UCAwEAAaOBijCBhzAdBgNVHQ4EFgQUnQoq7sI3R8rde4sQs6nGEbJm3LcwWQYDVR0jBFIwUIAUnQoq7sI3R8rde4sQs6nGEbJm3LehLaQrMCkxJzAlBgNVBAMTHkxpdmUgSUQgU1RTIFNpZ25pbmcgUHVibGljIEtleYIJALLJPAyvf2sjMAsGA1UdDwQEAwIBxjANBgkqhkiG9w0BAQUFAAOCAQEAf4jaNhKzRG3k+52WoM9nnISP7rlWIeWwH6EQGUlF6ozSP/03gYMAdqpdhww5zNwKzi7TQVbDC0pgq/tqzHv6JEI0R4B6h7/TJ1pYPxdvIFQrE27RHESltH/m+5UkVnayLqRD3/fi4zf4aEpxSDZ73MCR5LanPGqvlAMz29AL3g1ynj+eu7xMfFsM/8+qJaCXuxT5/30eeLEe+PYikA/PhEwp+qkDQWPvdAwEghuUaFvtKAgDZierjpGzHZnYkXTTDTHVe1iP7tsAJH5qK3qdcv3UGPyZrjC/lietJcAcnwVoZQ93v2ieGfcKKN+PFN9M59/BkPo62HPoGNNx2ZDQaQ==</X509Certificate></X509Data></KeyInfo></Signature>

メタデータのタグ削除を終えたら適当なフォルダに保存しておいてください。

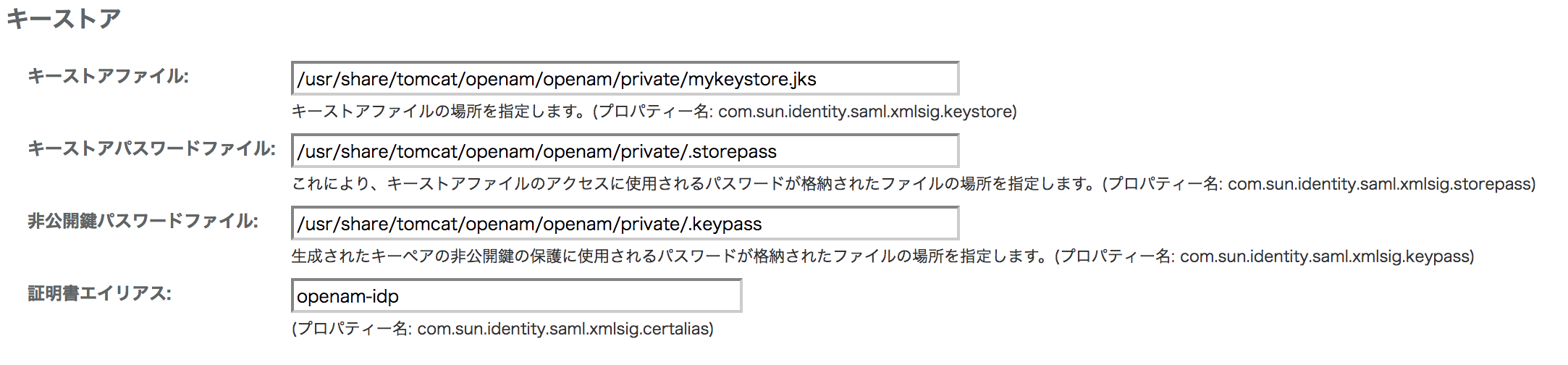

ここからはOpenAM管理コンソールでの操作です。

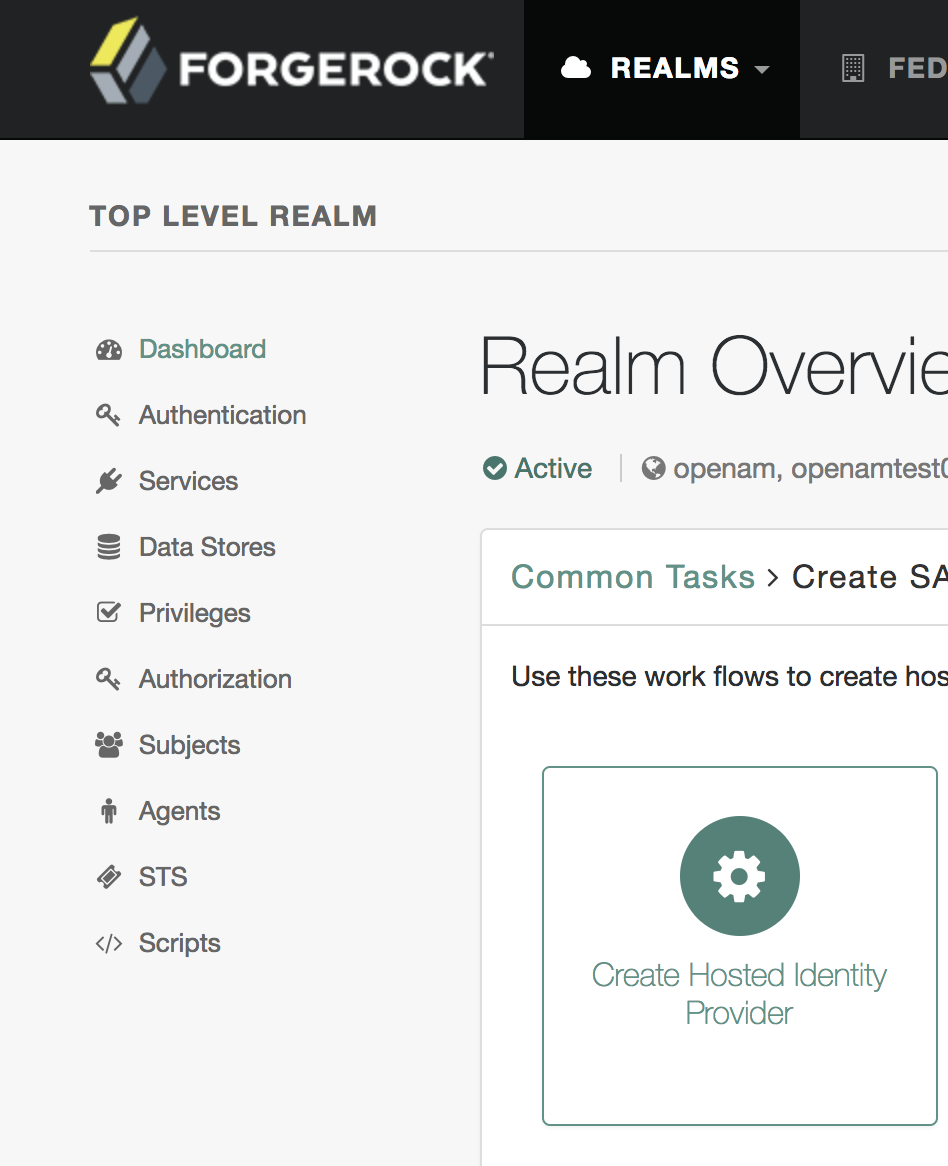

トップ画面から「REALMS」-「Realm Overview」を表示します。

そして、画面から「Create SAMLv2 Providers 」を選択します。

次に「Register Remote Service Provider」を選択します。

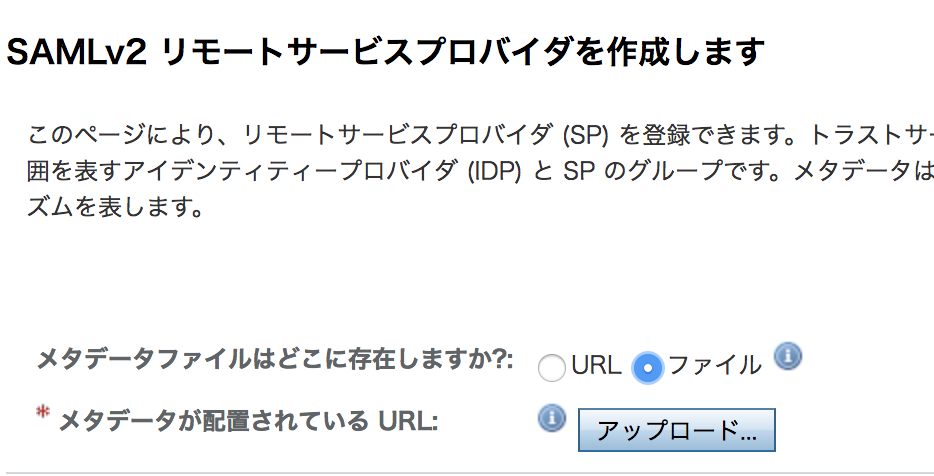

「メタデータファイルはどこに存在しますか?」欄で「ファイル」にチェックを入れ、メタデータが配置されているURLに「アップロード」ボタンが表示されるので、クリックすると↓の画面が表示されます。

先ほど加工したメタデータをアップロードします。

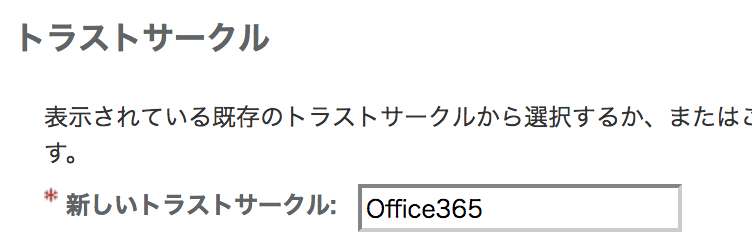

トラストサークルには下記のように任意の名称を入力します。

ここまでが終わったら「設定」をクリックします。

↓の画面が表示されれば、トラストサークルの設定登録は完了です。

IdPの登録

またトップ画面からトップ画面から「REALMS」-「Realm Overview」を表示します。

そして、「Create SAMLv2 Providers 」を選択します。

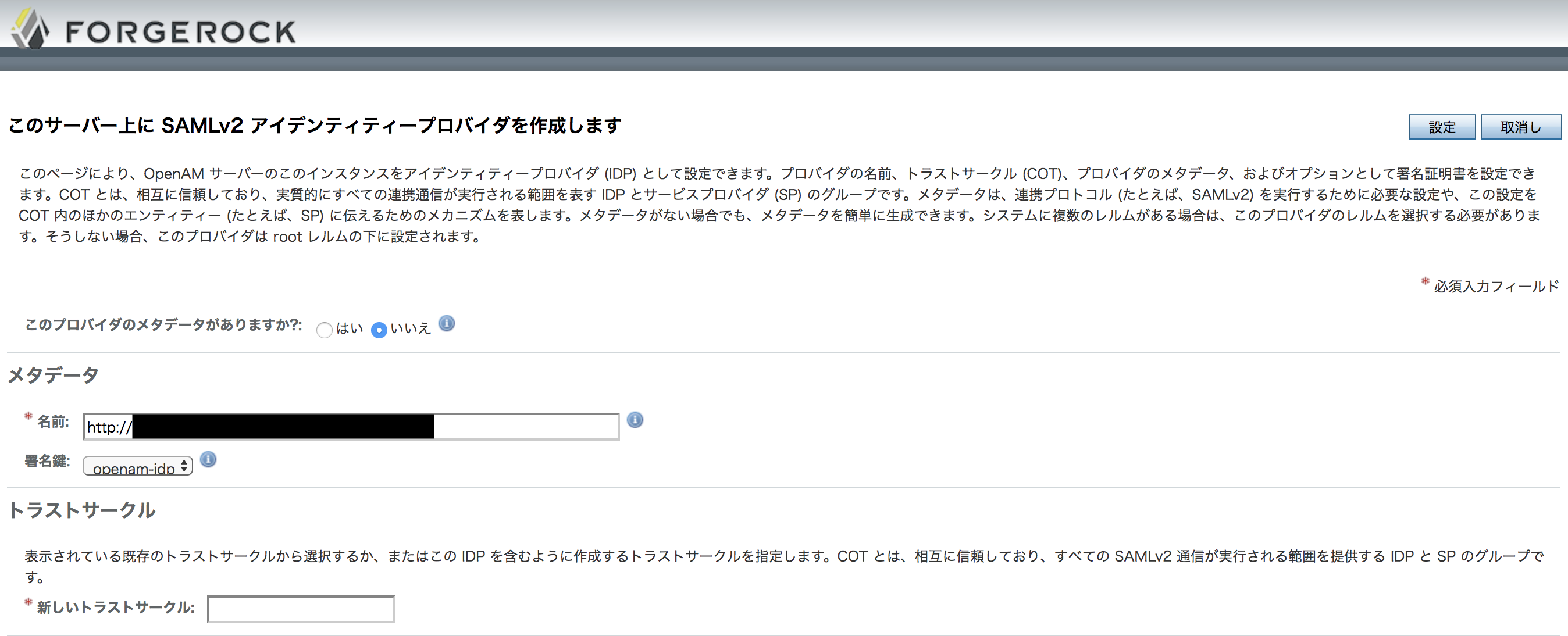

次に「Create Hosted Identity Provider」を選択します。

そうすると↓の画面が表示されるので、それぞれ下記の通り入力してください。

入力が完了したら「設定」をクリックします。

・このプロバイダのメタデータがありますか?:いいえ(デフォルト)

・名前:そのまま(デフォルト)

・署名鍵:openam-idp

・新しいトラストサークル:登録したトラストサークルの名称

↓のように表示されればIdPの登録までが完了です。

ここまででOpenAM側の操作は完了なので、今度はOffice365からの設定を行います。

Office365の設定

すみません、ここの更新が遅くなってしまいましたが、無事にフェデレーションする動作を確認するに至りましたので、気力を振り絞って記事にします…

で結論からお伝えしますとここから先の作業、とても重要です!!

というわけで、重要であることをご認識いただいた上で手順を記載していきます。

まずはPowerShellを使用して、Office365へ接続…ではないです。

最初にADユーザーの属性値を追加してやる必要があります。

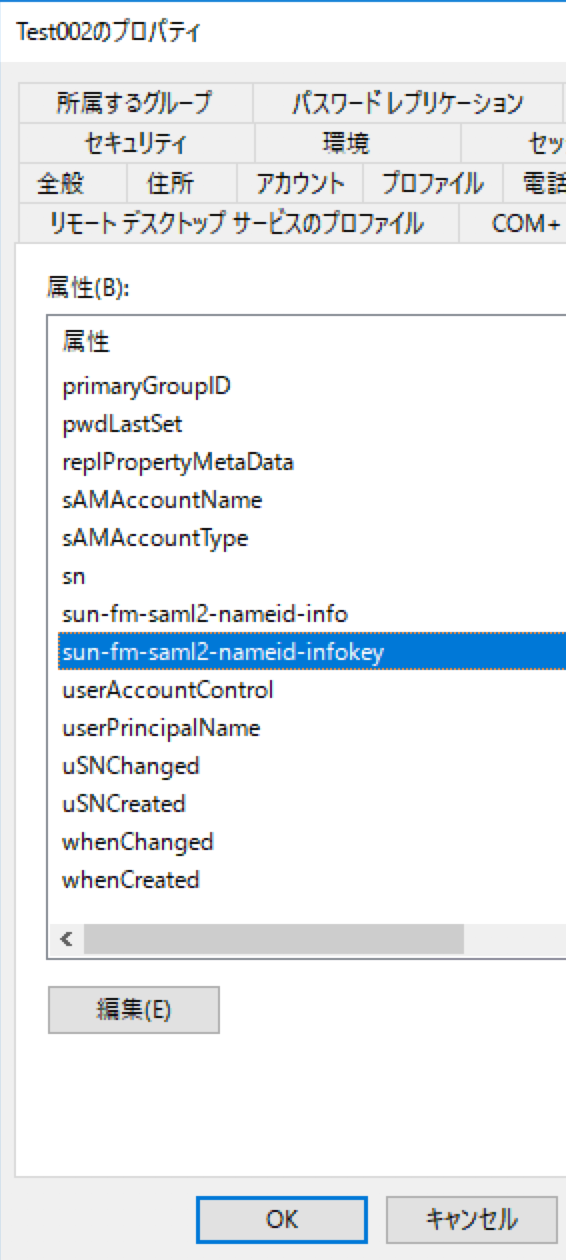

追加対象となる属性値は以下、2つになります。

sun-fm-saml2-nameid-info

sun-fm-saml2-nameid-infokey

ではどうやって上記の2属性を追加するのかというと。

構築したADDSサーバでスキーマを拡張してやる必要があります。

その手順は以下の通りです。

1.MMCに「ActiveDirectoryスキーマ」の機能を追加する

2.あるオブジェクトクラスに追加対象の属性値を所有するオブジェクトクラスを紐付ける

3.対象ユーザーの属性値に追加対象の属性を設定する

上記の要領で設定を行います。

ではまず、MMCに「ActiveDirectoryスキーマ」の機能を追加しましょう!

ADスキーマの拡張

ADDSサーバにログインしていることを前提として手順を記載していきます。

まずはWindows PowerShell for ActiveDirectory Moduleを起動(管理者権限で起動)してください。

そこで以下のコマンドを実行します。

regsvr32 schmmgmt.dll

そして、何も起きずにプロンプトが戻って来れば、コマンドに成功したことを示します。

次にMMCを起動してください。

MMCを起動したら、今度は「ファイル」−「スナップインの追加と削除」を起動します。

追加の方法として、「コンピュータアカウント」−「ローカルコンピュータ」を選択してください。

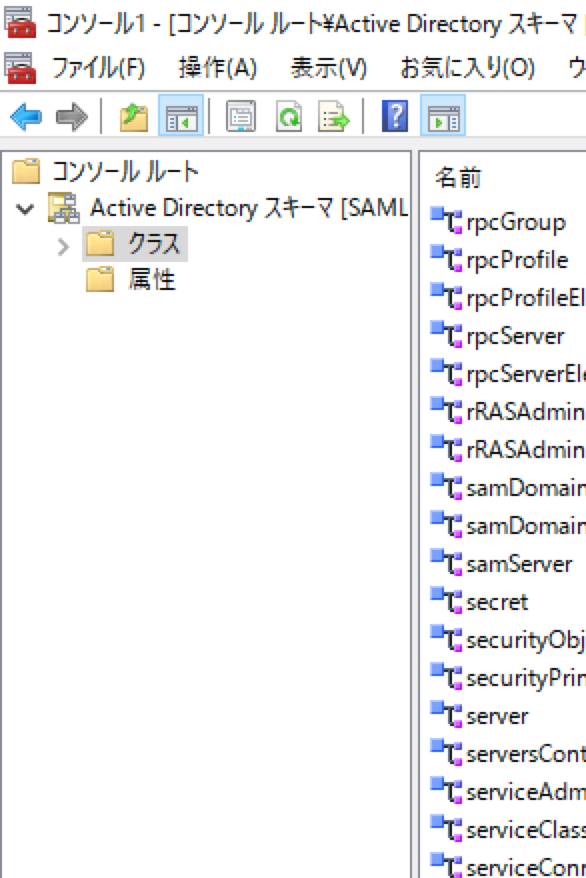

無事にMMCに「ActiveDirectoryスキーマ」の機能を追加できていれば、MMCにて↓のような画面が表示されるはずです。

オブジェクトクラスの追加

では次にオブジェクトクラスの追加を行なっていきます。

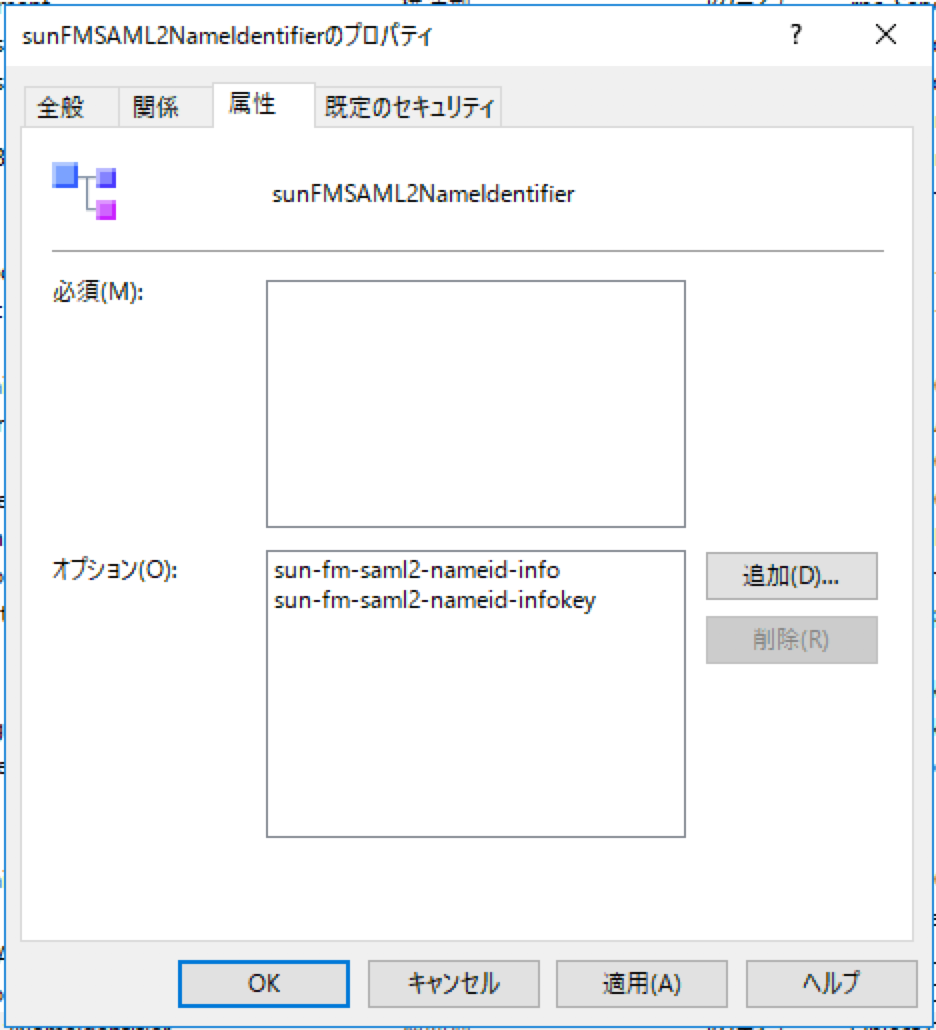

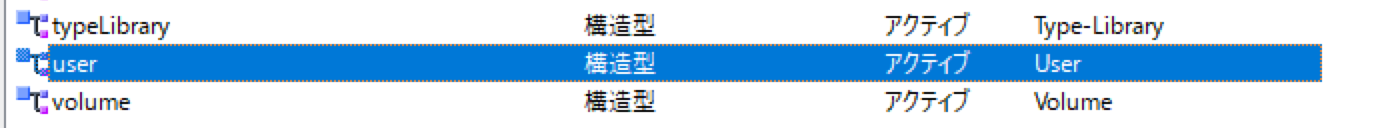

スキーマの画面で「クラス」の中に以下のオブジェクトクラスが存在しています。

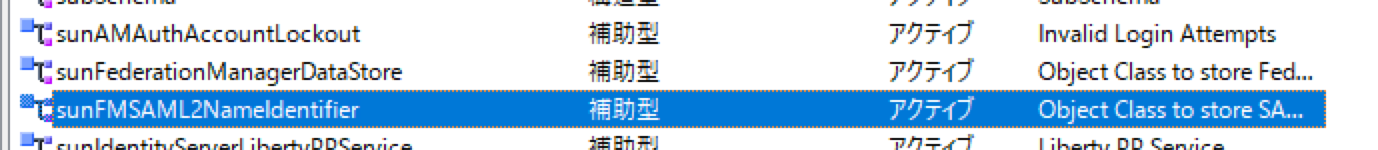

sunFMSAML2NameIdentifier

ちょうど↓のように画面に表示されているはずです。

上記、オブジェクトクラス内の属性値を確認してみますと…

今回、追加する対象の属性値が含まれていることを確認できます。

なので、このオブジェクトクラスをあるオブジェクトクラスに紐付けることでユーザーの属性値に「sun-fm-saml2-nameid-info」および「sun-fm-saml2-nameid-infokey」の属性値が追加されます。

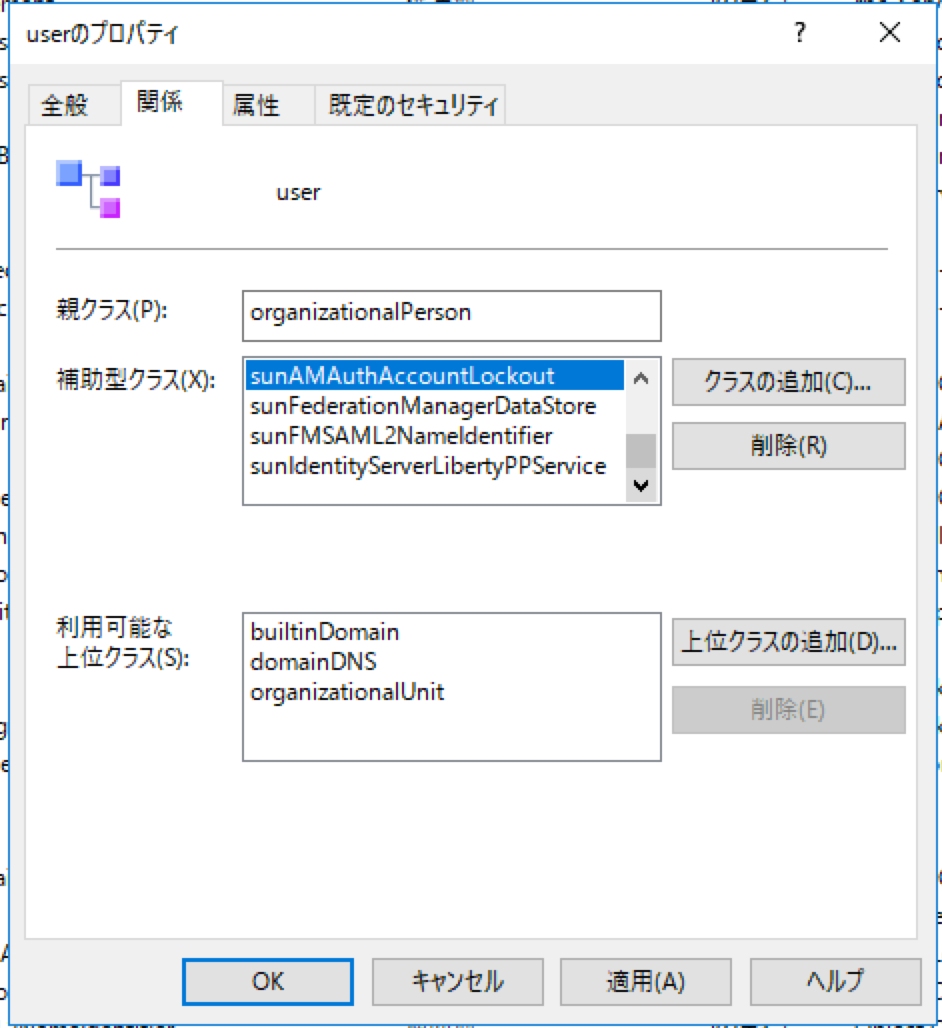

そのオブジェクトクラスは「user」になります。

このオブジェクトクラスに先ほどのオブジェクトクラスを紐付けます。

手順としては「user」オブジェクトクラスの補助型クラスに先ほどの「sunFMSAML2NameIdentifier」のオブジェクトクラスを追加するだけです。※ちょうど↓のような形です。

「プロパティ」−「関係」タブ−「補助型クラス」−「クラスの追加」を選択して、追加対象のオブジェクトクラスを選択し、適用→OKをクリックするのみです。

これで対象ユーザーの属性値にSAML通信で必須となる属性が追加されます。