AWSアカウント作成後に対応するべき設定

(2024/6/3時点のUIです。)

1. rootユーザーのMFAの有効化

2. 管理者用のIAMユーザー作成

3.AWS CloudTrailを有効化する

4. AWSの請求アラートを有効化する

1.rootユーザーMFAの有効化

※rootユーザ設定済みのため、IAMユーザ画面

【項番1-1】

1.AWSサービスで「IAM」を検索し選択。

2.「MFAを追加」をクリックする。

【項番1-2】

1.任意のデバイス名を入力し、追加したいMFAデバイスを選択。

※デフォルトではGoogleAuthenticatorなどのappデバイスが選択されている。

【項番1-3】

1.「QRコードを表示」を右クリックし、MFAデバイスでQRコードスキャンを起動する。

2.MFAデバイスに表示されたコードを2つ連続で入力する

※入力後に更新されたコードを再度入力。

━━━━━━━

2. 管理者用のIAMユーザー作成

【項番1-1】

1.「IAM」サービス内で左ペインの「ユーザー」を選択

2.「ユーザーの作成」を右クリック

【項番1-2】

1.任意の「ユーザー名」を入力し、「次へ」を右クリック

2.「AWSマネジメントコンソールへのユーザーアクセスを提供する」にチェックを入れ、「次へ」を右クリック

※自身で使用する場合であれば、「ユーザーは次回のサインイン時に新しいパスワードを作成する必要があります」

のチェックは外してもよい。

通常では自動生成されたパスワードを.csv形式で対象のユーザーへ連携するため、rootユーザーが知らないパスワードへ変更する必要がある。

【項番1-3】

1.「許可オプション」で任意のポリシー設定方法を指定する。

(基本的にはユーザーグループを作成して、グループでポリシー設定をするのがベストプラクティスです。)

2.「グループを作成」を右クリック

3.以下のウィンドウが表示されるので、任意の「ユーザーグループ名」を入力する。

4.付与したいポリシーを選択する。(自分用であれば「AdministratorAccess」でよい。)

5.ウィンドウ下部にある「ユーザーグループを作成」を右クリック

6.作成した「ユーザーグループ」にチェックを入れ、「次へ」を右クリック

7.「タグ」オプションで「新しいタグを追加する」

(リソースを目的、所有者、環境その他の基準別に分類するために使用する。)

8.任意の「キー」と「値」を入力して、「ユーザーの作成」を右クリック

ベストプラクティスについては以下AWSガイトを参照

https://docs.aws.amazon.com/ja_jp/tag-editor/latest/userguide/tagging.html

以下のウィンドウが表示されれば、正常に作成されている。

9.「.csvファイルをダウンロード」を右クリックしてファイルを保存する。

(他人へ共有する場合はこのファイルを連携する)

━━━━━━━

3.AWS CloudTrailを有効化する

【項番1-1】

1.CloudTrailを検索して、「証跡の作成」を右クリック

【項番1-2】

1.通常であればクイック証跡の作成画面で任意の「証跡名」を入れて「証跡の作成」を右クリックすれば作成される。今回は詳細設定まで実施したいため、「Create trail」を右クリック

【項番1-3】

1.任意の「証跡名」を入力する。

2.「ログファイルのSSE-KMS暗号化」の「AWS KMS エイリアス」を入力し、下部にある「次へ」を右クリック

(今回は有効化しないが、非推奨。)

【項番1-4】

1.本来であれば、「データイベント」「Inshightsイベント」は有効化した方がよいが、有料なので今回はチェックをしない。そのまま「次へ」を右クリック(デフォルトでチェックは外れている)

2.「確認と作成」の画面へ遷移するので、内容を確認し、下部にある「証跡の作成」を右クリック

3.「証跡がせいじょうに作成されました」が表示されれば作業完了

【項番0】(ログ記録を停止したい場合)

1.左ペイン「ダッシュボード」を右クリックし、対象の証跡を右クリック

2.「ログ記録の停止」を右クリックすると停止する。

━━━━━━━

4. AWSの請求アラートを有効化する

【項番0】

1.IAMユーザで請求アラートの設定をするには、rootユーザーで「請求情報へのアクセス」を有効化する必要がありますので、設定していきます。

2.右上の「ユーザー名」のところを右クリックし、「アカウント」を右クリック

3.下のほうにスクロールし、「IAMアクセスをアクティブ化」にチェックを入れ、「更新」を右クリック

以上で、IAMユーザーで請求ダッシュボードへアクセスできるようになります。

【項番1-1】

1.右上の「ユーザー名」のところを右クリックし、「Billing and Cost Management」を右クリック

2.左ペイン「設定」の下にある「請求設定」を右クリック

3.「アラート設定」の「編集」を右クリックし、「AWS無料利用枠アラートを受信する」「CloudWatch請求アラートを受信する」へチェックを入れ、更新を右クリック。

※任意のメールアドレスへ受信したい場合は入力する。

【項番2-1】

1.リージョンを「バージニア北部」へ変更する。(2024/6/3現在東京では設定できないため)

2.左ペイン「請求」を右クリック

3.「アラームの作成」を右クリック

【項番2-2】

1.「メトリクス」の「Currency」を「JP」、「統計」を「平均値」、「期間」を「6時間」に設定する。

2.「条件」の定義を「以上」、しきい値を「任意の金額」(画面では1000)に設定する。

3.「次へ」を右クリック

【項番2-3】

1.「次のSNSトピックに通知を送信」で「新しいトピックの作成」をチェック

2.「通知を受けるEメールエンドポイント」へ「任意のメールアドレス」を入力。

3.「トピックの作成」を右クリック

【項番2-4】

1.「アラーム名」へ「任意の名前」(Billing-Alarm)を入力、「アラームの説明」も「任意の説明」を入力する。

2.「次へ」を右クリック

【項番2-5】

1.「アラームの作成」を右クリック

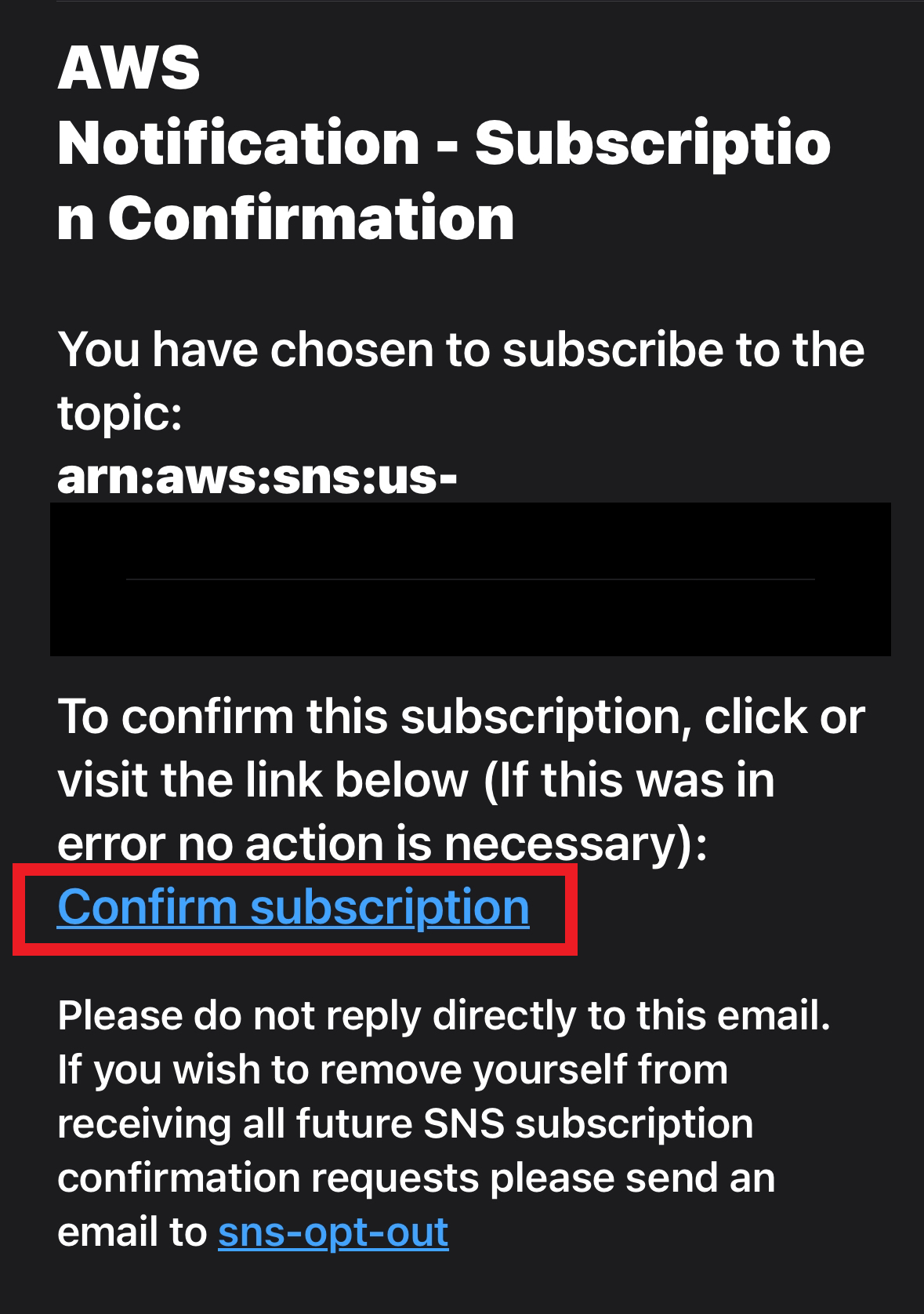

【項番3-1】

1.項番2-3で設定した「任意のメールアドレス」へ「AWS Notification」が送信されている。

2.「Confirm subscription」を選択する。

以下の表示が出ればサブスクリプションが有効化され、メールが送信されるようになる。

念のためAWSコンソールでも確認できる。ステータスが確認済みになっていればよい。

以上でAWSのアカウント作成時に推奨されている設定は完了。