はじめに

本記事はアイレット株式会社 新卒 Advent Calendar 2023 の12日目の記事です!

文系未経験で今年新卒で入社した私がVPNについて調べて要点を整理してみました。

この記事を読むと以下のことを理解できます。

- VPNの仕組み

- VPNの種類

- VPNの注意点

簡単にVPNとは

Viirtual Private Networkの略で、日本語では仮想専用線と呼ばれています。

普通の電話線やインターネットを使って、専用線を使っているかのような安全性を目指した技術です。

どこかにあるVPNサーバーを経由して通信を行い、IPアドレスや通信内容を隠します。

VPNの仕組み

仕組み

VPN接続は、接続したい拠点(本社・オフィスなど)に専用のルーターやスイッチを設けて、公衆回線を利用して相互通信を行います。

これにより物理的に離れた場所にある拠点間を仮想的な社内ネットワークでつないで安全なデータ通信を実現します。

この際に、「トンネリング」「認証(承認)」「カプセル化」「暗号化」という仕組みを設定することで、安全な通信を実現しています。

- トンネリング

トンネリングとは名前の通り、データの送信者と受信者の間に仮想的なトンネルを建てるイメージで通信経路の周りを囲い、外側から見えないようにすることです。

トンネルの中でデータのやり取りをすることで、外部からの盗み見や不正アクセスを防ぎます。

トンネリングには、様々な種類がありますが、その中でも代表的なものに「IPsec」と「OpenVPN」が挙げられます。

IPsecは、ネットワーク層での暗号化を担当し、OpenVPNは、アプリケーション層での暗号化を担当します。

- 認証

トンネルを作っただけではトンネルの中に侵入することで簡単に情報を盗み見することができてしまいます。

また、第三者がトンネルを利用して偽のデータを送ってくることもあります。

そのため、トンネルの出入り口では第三者ではないことを証明するために「認証」という手順を踏みます。

- カプセル化

トンネルにデータを送り込む時に、送受信するデータをカプセルのように覆うことをカプセル化と言います。

トンネルの中に侵入されたとしてもデータの中身が覗き見られることを防ぐことができます。

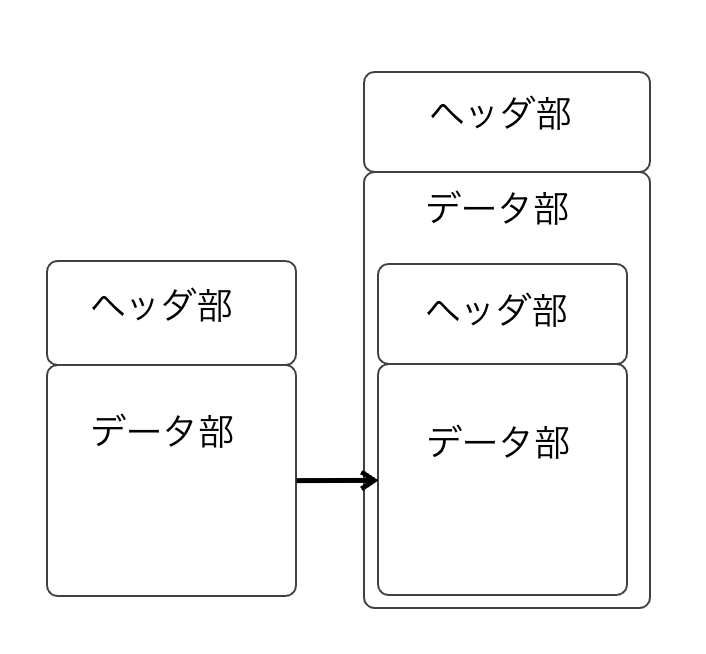

具体的には、通信を行う際データはパケットという単位に分解されて送信されます。

パケットは、ヘッダというデータの捕捉情報が含まれるヘッダ部と、データ本体のデータ部で構成されています。

このヘッダとデータの組み合わせを一つのデータ部とみなして、新たにヘッダ部を追加してパケットにすることをカプセル化と言います。

- 暗号化

「何かしらの手段でトンネルに侵入され、カプセル化されたデータを見られたら?」というリスクを想定して、データ自体を暗号化します。

VPNで隠すことができる情報

VPNで隠すことができる情報は、「閲覧履歴」「IPアドレス」「通信内容」です。

- 閲覧履歴

インターネットでWebサイトを閲覧した履歴は、インターネットサービスプロバイダーやブラウザー側から全て確認することができます。

これはシークレットモードであっても防ぐことができず、IPアドレスと紐づけて閲覧履歴や検索履歴を追跡して情報を監視したり利用したりできます。

VPNを利用すると、Webサイトの利用履歴をブラウザーやISP側で取得することができなくなります。

- IPアドレス

IPアドレスから、市区町村といった位置情報や使用しているISPの他、使用ブラウザーの内容を知ることができます。

警察の捜査や法的な開示請求がない限り、IPアドレスだけでは個人の特定をすることは難しいですが、その他の情報と照らし合わせて特定されるケースもあります。

VPNを利用することで別のIPアドレスを使用することができるため、アクセスしている場所やブラウザーなどの情報を特定できなくなります。

- 通信内容

VPNを使用しない場合、通信自体を外部から覗き見されるリスクが高まります。

特にフリーwifiは不特定多数の人が同じネットワークで通信しているため、悪意のあるユーザーがいれば、通信の内容を傍受することもできてしまいます。

VPNで暗号化された通信を行えば、通信内容を傍受されるリスクを下げることができます。

VPNの種類

分類の仕方によりたくさん種類があるのですが、本記事では代表的なものを4つ紹介します。

- インターネットVPN

インターネット回線を利用して離れた拠点同士のLANを繋ぎます。

VPNルーターを設置することで簡単に構築できます。

外出先でもリモートアクセスVPNによって社内ネットワークに入ることが可能です。

手軽さとコストの低さで最も一般的なVPNとなっています。

- エントリーVPN

拠点間をプロバイダの持つ閉域IP網へインターネット経由でアクセスし、閉域網を経由して拠点間を繋ぐVPN接続です。

※閉域IP網

インターネット以外のIPネットワーク

特定の人だけ使えるインターネットみたいなネットワーク

閉域IP網はプロバイダが所有している

インターネットVPNと比べるとインターネットから分離した通信事業者の閉域網を利用するため、セキュリティ上安全性が高いです。

インターネットを通るため、後述するIP-VPNや広域イーサネットと比較し、回線混雑などの通信遅延の影響を受けやすいです。

- IP-VPN

プロバイダが提供する閉域IP網を利用して拠点間のLANを繋ぎます。

そのためプロバイダとの契約が必要です。

インターネットを経由しないためより高速で安定した通信を安全に利用できます。

- 広域イーサネット

基本的にはIP-VPNと同じです。

IP以外のプロトコルも使用できる点でIP-VPNと異なります。

VPNの注意点

- 情報漏洩のリスクを完全にゼロにすることはできない

インターネットでの通信に比べて圧倒的に安全な通信が可能ではありますが、それでも情報漏洩のリスクが完全にゼロになるということではない点で注意が必要です。

実例として、名古屋港のコンテナ管理システムが2023年7月、身代金要求型ウイルス「ランサムウェア」によるサイバー攻撃を受けて全面停止した事件で、ウイルスはVPNを経由して送り込まれた可能性が高いことがわかっています。

また、VPNの種類によってはセキュリティ強度に違いがあります。

- 通信速度が遅い場合がある

導入しているVPNサービスの種類や機器の性能、利用者数や通信するデータ量等によって通信速度が変わります。

インターネットVPNであれば公衆回線であるインターネット網を利用するため、回線が混雑していると通信速度に影響が出る場合もあります。

- コスト

スペックが高いほど高額になるため、実態と合わないオーバースペックのサービスを導入してしまうと無駄なコストが発生します。

利用状況に応じて適切なサービスを選定することが必要になります。

おわりに

なんとなく安全なものという認識で使っていたVPNを調べてみて、細かい仕組みまで理解でき、とても勉強になりました!

ブログ初挑戦で拙い文章ではありますが、参考にしていただけると幸いです!🙇♂️