本記事の目的

本記事では、IBM Cloud上で提供される Cloud Pak for Data as a Service (以降、CP4DaaSと表記) を対象に、IBM Cloudの機能であるリソース・グループとアクセス・グループを利用して、東京リージョンに作成したCP4DaaSにのみアクセスを許可するための方法を紹介します。

本記事で扱う内容は、CP4DaaSリソースそのものへのアクセスを制御することが目的です。

CP4DaaS内のワークスペース(プロジェクトやデプロイメント・スペース、カタログ等)のアクセス制御は、別途実施が必要です。

1. IBM Cloudにおけるリソースとアクセスの管理

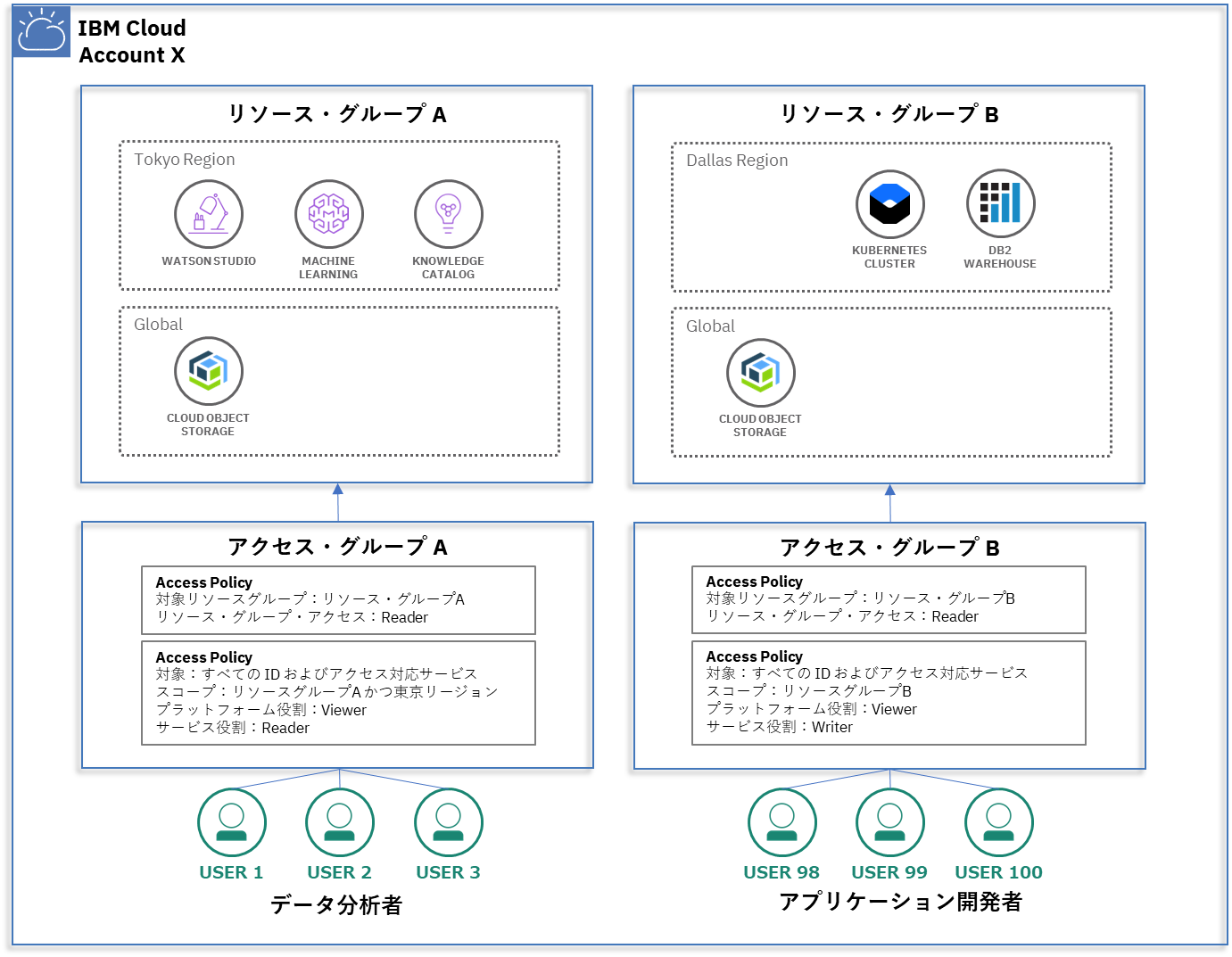

1つのIBM Cloudアカウントを様々な用途やチームで共用する際、各ユーザーに必要最小限のアクセス権限のみを提供し、適切にアクセス制御を行うことが望ましいです。

アクセス制御で利用するIBM Cloudの機能について紹介します。

IBM Cloud® Identity and Access Management (IAM)

IBM Cloudでは、IBM Cloud® Identity and Access Management (IAM) を使用し、IBM Cloudアカウント内に作成したIAM 対応サービスへのアクセスを制御することができます。

CP4DaaSは IAM 対応サービスですので、IAMによるアクセス制御を利用可能です。

- 製品資料:IBM Cloud Identity and Access Management とは何ですか?

https://cloud.ibm.com/docs/account?topic=account-iamfaq

リソース・グループ

IBM Cloudのリソース・グループ機能を使用すると、IBM Cloudアカウント内に作成した複数のリソースを論理的に一つの単位で扱うことができます。

まず、用途やチームごとにリソース・グループを作成し、リソース(サービス・インスタンス等)の作成時にリソース・グループを指定します。

この時に指定したリソース・グループは、後から変更することはできません。

IBM Cloudアカウントの作成直後は、デフォルトでDefaultリソース・グループが作成されています。

Liteアカウントを除く有償アカウントにて、追加のリソース・グループを作成可能です。

-

製品資料:リソース・グループとは何ですか?

https://cloud.ibm.com/docs/account?topic=account-resources-faq -

リソース・グループのイメージ

アクセス・グループ

複数のユーザーに対して同様のアクセス権限を提供したい場合、アクセス・グループを利用すると効率的です。

用途やチームごとにアクセス・グループを作成し、必要なアクセス権限を割り当てます。この時、アクセス権限の範囲として特定のリソース・グループおよびロケーションを指定します。

次に、ユーザーをアクセス・グループに追加します。

ユーザーは、アクセス・グループに割り当てられたアクセス権限に従ってIBM Cloudのリソースが利用可能となります。

各ユーザーへ個別にアクセス権限を割り当てることも可能ですが、アクセス・グループを利用することで、素早くアクセス権限を提供することができます。

-

製品資料:アクセス・グループを使用したリソースへのアクセス権限の割り当て

https://cloud.ibm.com/docs/account?topic=account-access-getstarted&interface=ui -

製品資料:なぜリソース・グループとアクセス・グループを使用するのですか?

https://cloud.ibm.com/docs/account?topic=account-iamfaq#resource-groups

上述のIBM Cloudの機能を利用することで、各ユーザーに対して、効率的に必要最小限のアクセス権限のみを提供することができます。

- アクセス・グループのイメージ

2. 東京リージョンのCP4DaaSにのみアクセスを許可する設定例

東京リージョンにCP4DaaSを作成し、ユーザーにアクセス権限を設定する方法を確認します。

1. リソース・グループの作成

この手順は、IBM Cloudアカウントの管理者で実施します。

2. CP4DaaSの作成

この手順は、IBM Cloudアカウントの管理者で実施します。

CP4DaaSの各サービスを作成します。

サービスの作成時に作成先のリソース・グループとして、前の手順で作成したリソース・グループを指定します。

-

Watson Studioの作成画面にて下記の必須項目を指定し、作成します。

ロケーション:東京

プラン: 任意の料金プランを指定

サービス名: 任意の名前を指定

リソース・グループの選択:前の手順で作成したリソース・グループ。例では、RG CP4DaaS TOK。

-

Watson Studioと同様に、各サービスを作成します。

作成画面の「リソース・グループの選択」では、前の手順で作成したリソース・グループを指定します。- Watson Machine Learning :「ロケーション」では東京を指定

- Watson Knowledge Catalog :「ロケーション」では東京を指定

- Cloud Object Storage :「ロケーション」の指定は不要

-

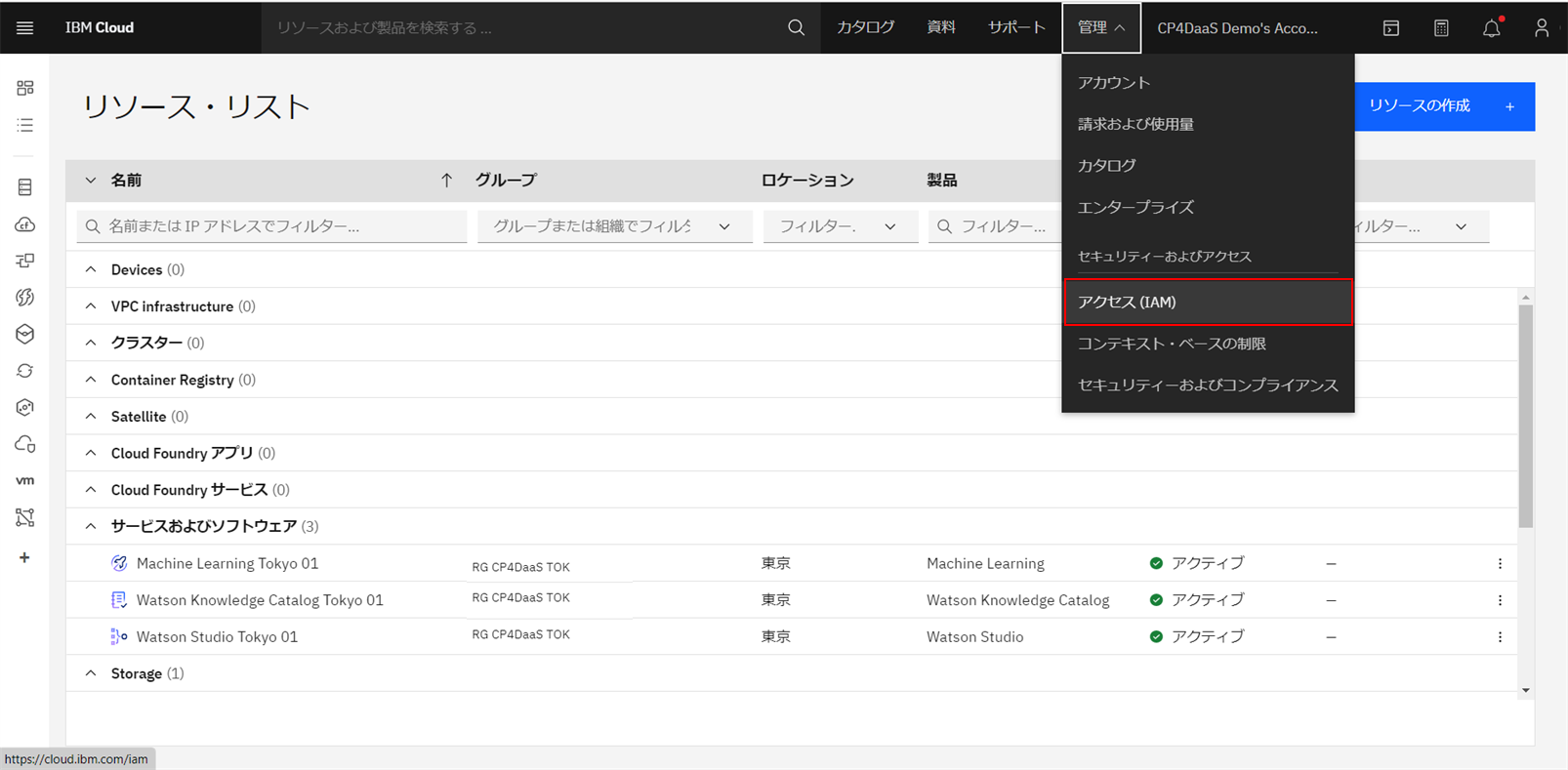

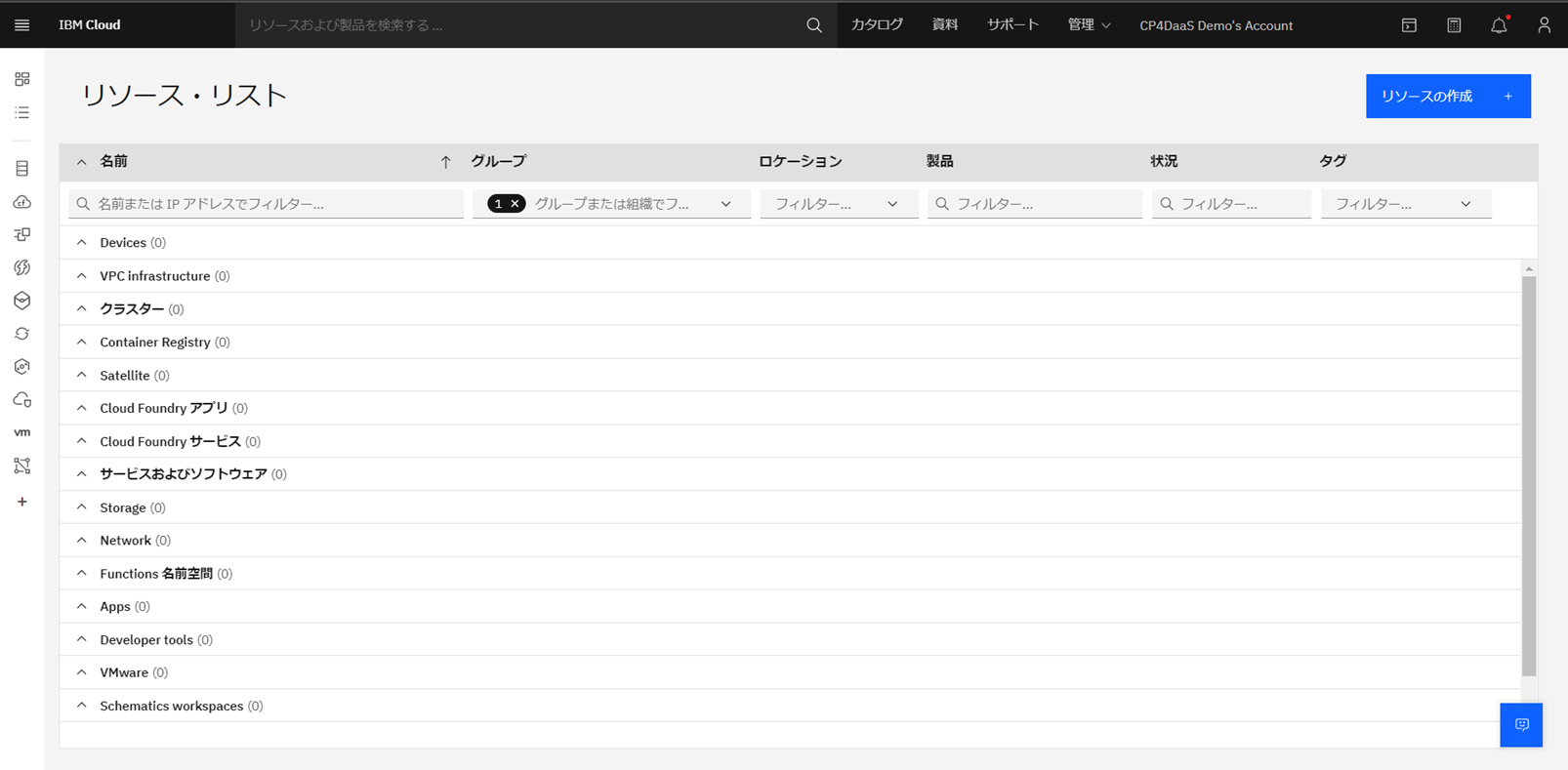

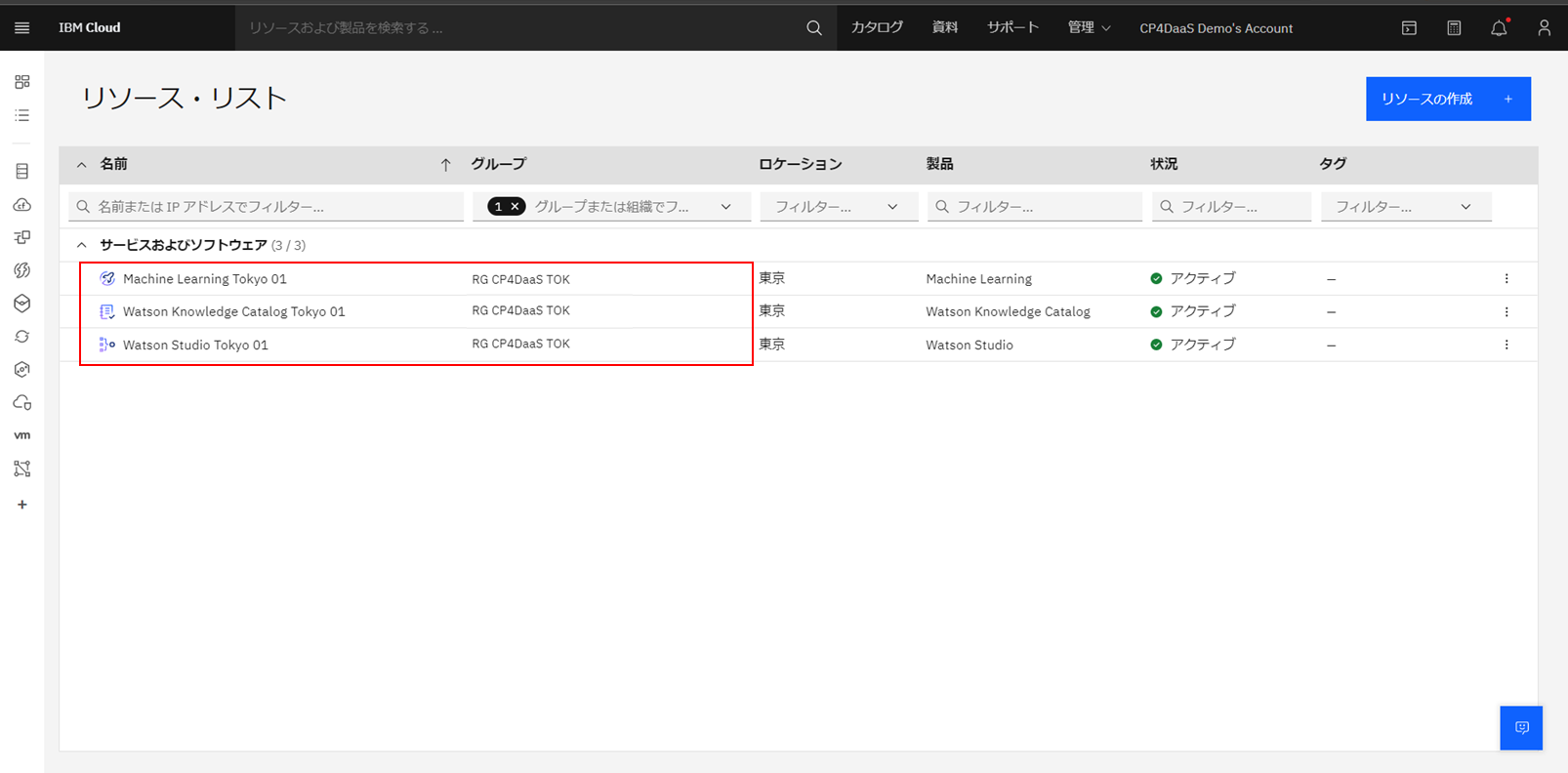

すべてのサービスの作成が完了した状態で、リソース・リストを表示します。

3. アクセス・グループの作成

この手順は、IBM Cloudアカウントの管理者で実施します。

CP4DaaS製品資料より「Add nonadministrative users to your IBM Cloud account(非管理者ユーザーの追加)」を参照し、作成したアクセス・グループへ最小のアクセス権限を割り当てます。

製品資料のAdd users to the accountページのRoles for usersセクションに記載があります。

- 製品資料:Add users to the account > Roles for users

https://dataplatform.cloud.ibm.com/docs/content/wsj/getting-started/setup-addl-users.html?locale=en

CP4DaaSを利用するために、関連サービスに対する最小限のロールとして、IAM Platform accessのViewerが必要です。

<該当箇所の抜粋>

IAM Platform access roles

The Viewer role has minimal, view-only permissions. Users need at least Viewer role to see services in Cloud Pak for Data as a Service. A Viewer can:

- View, but not modify, available service instances and assets

- Associate services with projects.

- Become collaborator in projects or catalogs.

- Create projects, deployment spaces, and catalogs if storage delegation is enabled.

次の手順では、アクセス制御の挙動を確認するために2つのアクセス・グループを作成し、ユーザーを追加します。

- 3-1. 東京リージョンのCP4DaaSにアクセスを許可したアクセス・グループの作成

AG CP4DaaS TOK - 3-2. ダラス・リージョンのCP4DaaSにアクセスを許可したアクセス・グループの作成

AG CP4DaaS NOT TOK

それぞれのアクセス・グループに割り当てるアクセス権限は以下の通りです。

| アクセス・グループ名 | AG CP4DaaS TOK | AG CP4DaaS NOT TOK |

|---|---|---|

| 対象サービス | すべてのIDおよびアクセス対応サービス | すべてのIDおよびアクセス対応サービス |

| リソース範囲: リソース・グループ | RG CP4DaaS TOK | RG CP4DaaS TOK |

| リソース範囲: リージョン | 東京 | ダラス |

| 役割とアクション:プラットフォーム・アクセス | Viewer | Viewer |

| 役割とアクション:サービス・アクセス | Reader | Reader |

3-1. 東京リージョンのCP4DaaSにアクセスを許可したアクセス・グループの作成

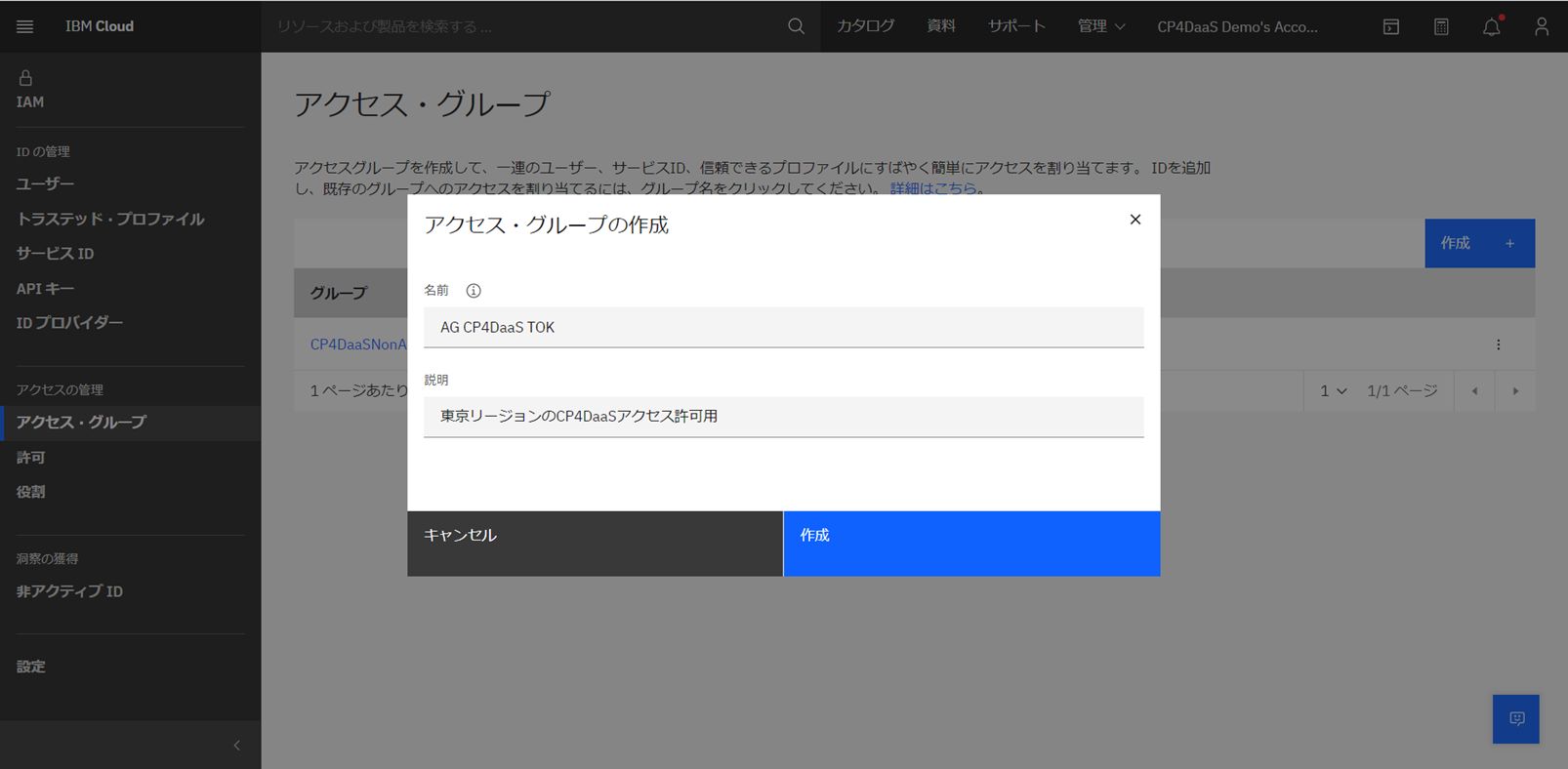

-

アクセス・グループの作成完了後、自動的に詳細画面が表示されます。

アクセス・タブを開き、「アクセス権限の割り当て」をクリックします。

-

アクセス・グループの作成画面が表示されます。

サービスでは「すべてのIDおよびアクセス対応サービス」を選択し、「次へ」をクリックします。

-

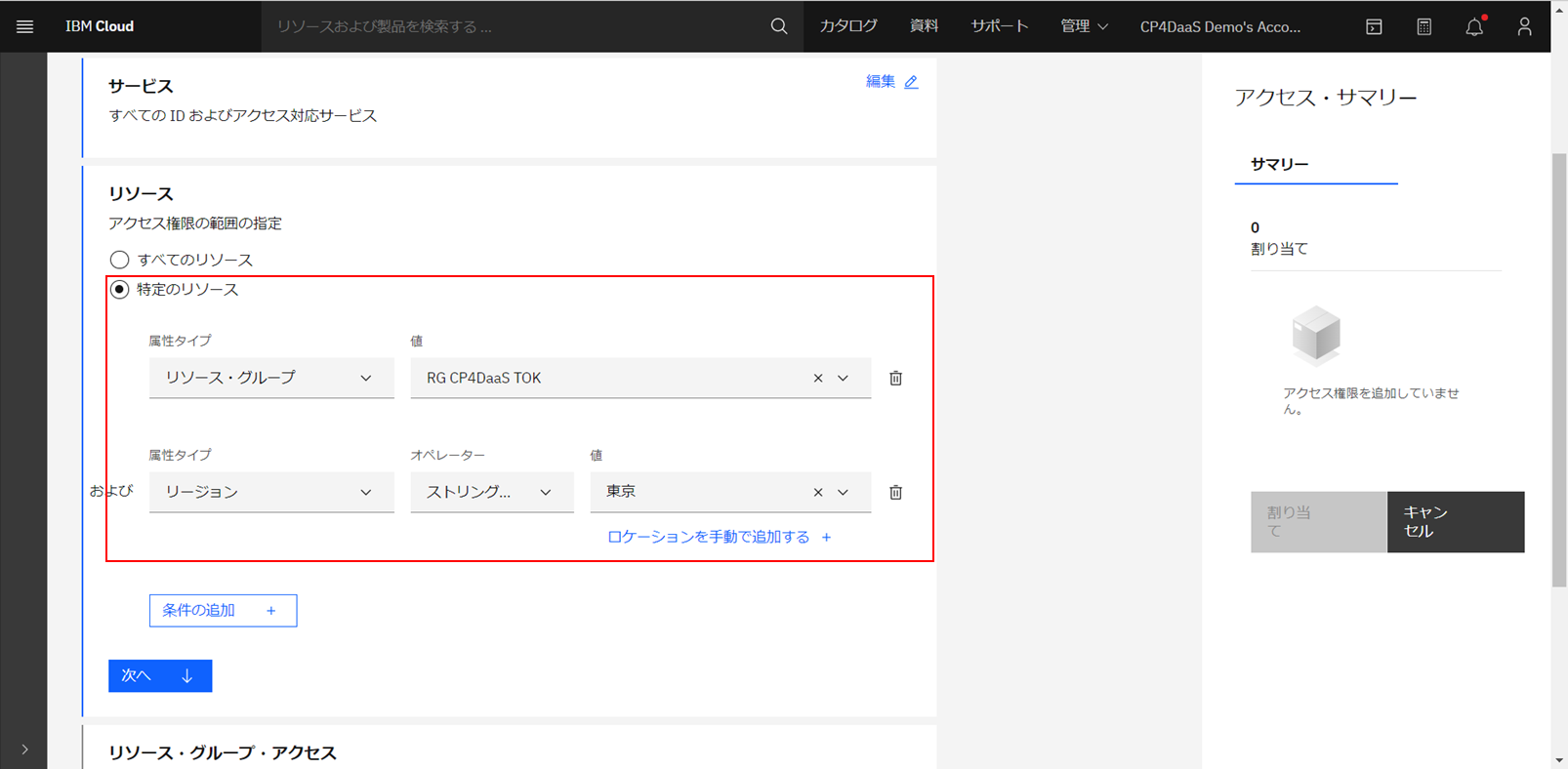

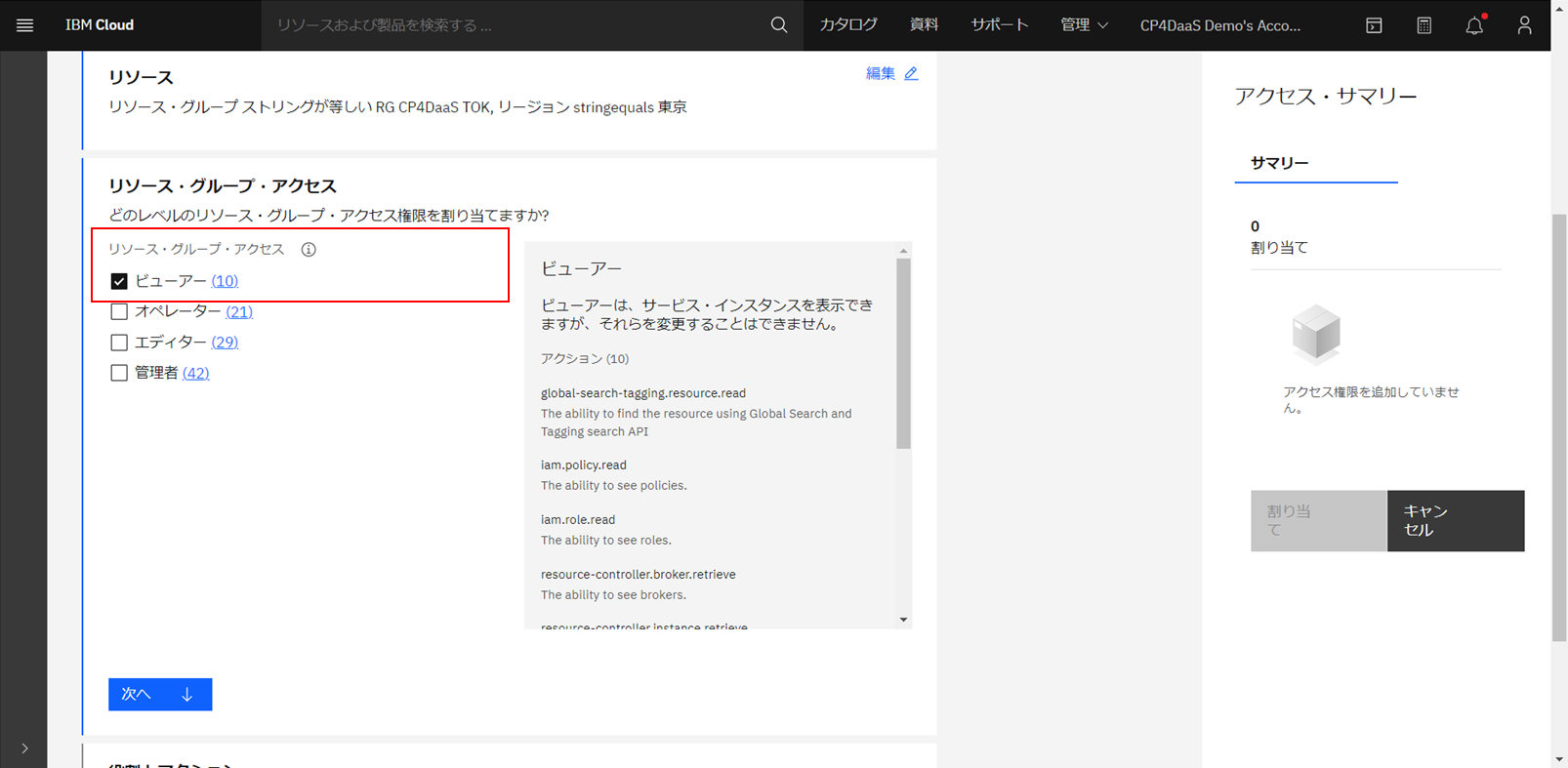

リソースでは、「特定のリソース」を選択します。

属性タイプとして以下の2つを指定し、「次へ」をクリックします。- リソース・グループ:CP4DaaSを作成したリソースグループ名を指定。例では、

RG CP4DaaS TOK。 - リージョン: 東京

- リソース・グループ:CP4DaaSを作成したリソースグループ名を指定。例では、

-

アクセス・グループの詳細画面に戻ります。

再度、アクセス・タブを開き、表示されたアクセス権限のうち「~リソースグループ内のすべてのサービス」のメニューより、「編集」をクリックします。

-

アクセス・グループの詳細画面に戻ります。

再度、アクセス・タブを開き、表示されたアクセス権限へ、Readerが追加されたことを確認します。

3-2. ダラス・リージョンのCP4DaaSにアクセスを許可したアクセス・グループの作成

ロケーション設定の有効性を確認するため、あえてアクセスを許可する範囲のロケーションをダラスに設定したグループを作成します。

基本的な流れは、3-1.と同じです。変更が必要な箇所のみ、画面キャプチャを掲載します。

-

IBM Cloudへログインし、「管理」>「アカウント」と進みます。

-

「アクセス・グループ」ページへ進み、「作成」をクリックします。

-

任意のアクセス・グループ名を指定し、「作成」をクリックします。

例では、AG CP4DaaS NOT TOKを使用しています。

-

アクセス・グループの作成完了後、自動的に詳細画面が表示されます。

アクセス・タブを開き、「アクセス権限の割り当て」をクリックします。 -

アクセス・グループの作成画面が表示されます。

サービスでは「すべてのIDおよびアクセス対応サービス」を選択し、「次へ」をクリックします。 -

リソースでは、「特定のリソース」を選択します。

属性タイプとして以下の2つを指定し、「次へ」をクリックします。- リソース・グループ:CP4DaaSを作成したリソースグループ名を指定。例では、

RG CP4DaaS NOT TOK。 - リージョン: ダラス

- リソース・グループ:CP4DaaSを作成したリソースグループ名を指定。例では、

-

リソース・グループ・アクセスでは、「ビューアー」を選択します。「次へ」をクリックします。

-

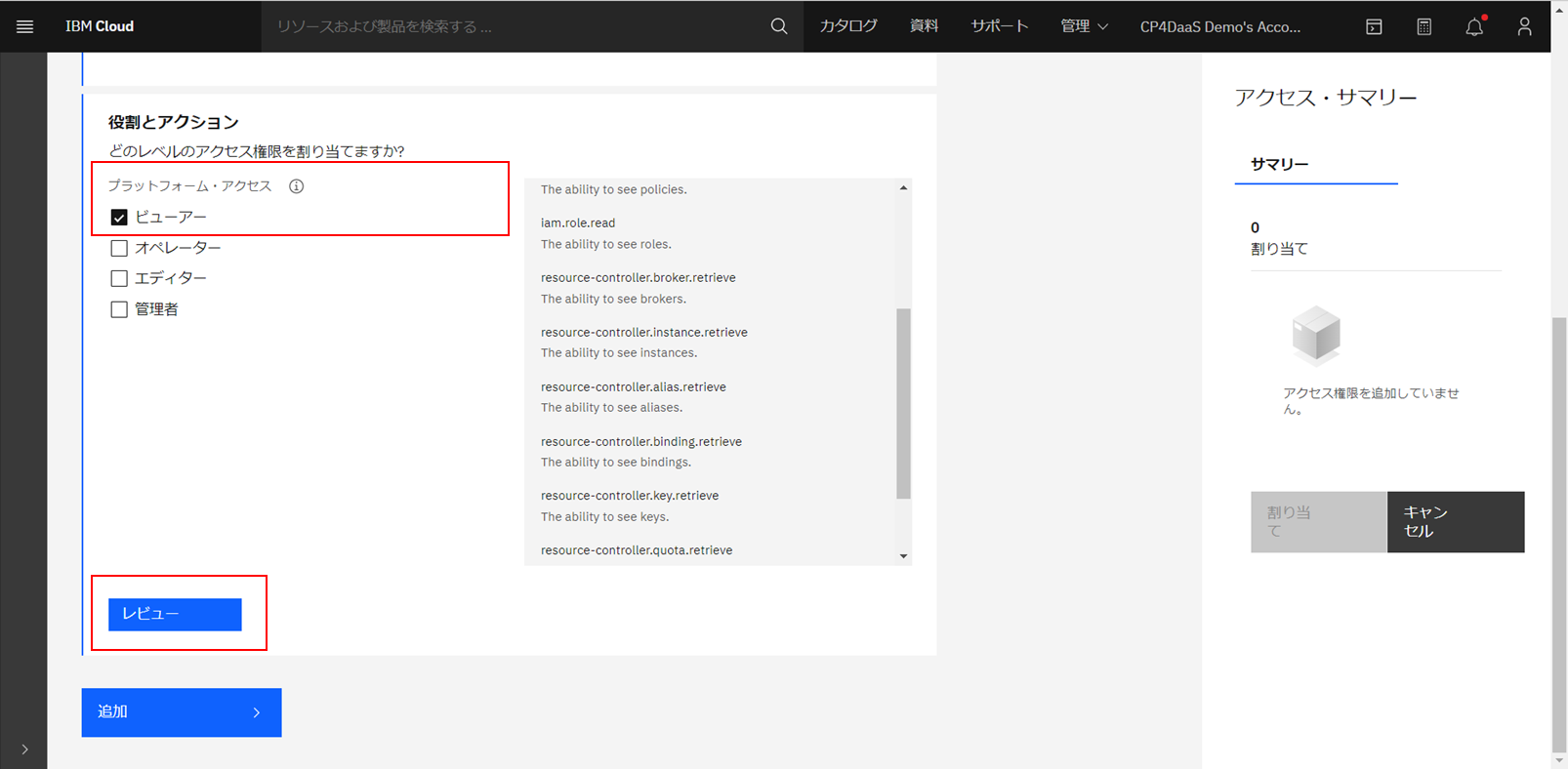

プラットフォーム・アクセスでは、「ビューアー」を選択します。「レビュー」をクリックします。

-

サマリーを確認し、「割り当て」をクリックします。

-

アクセス・グループの詳細画面に戻ります。

再度、アクセス・タブを開き、表示されたアクセス権限のうち「~リソースグループ内のすべてのサービス」のメニューより、「編集」をクリックします。 -

アクセス・グループのポリシーの編集画面にて、「役割とアクション」の「編集」をクリックします。

-

サービス・アクセスで「リーダー」を選択し、「保存」をクリックします。

-

アクセス・グループの詳細画面に戻ります。

再度、アクセス・タブを開き、表示されたアクセス権限へ、Readerが追加されたことを確認します。 -

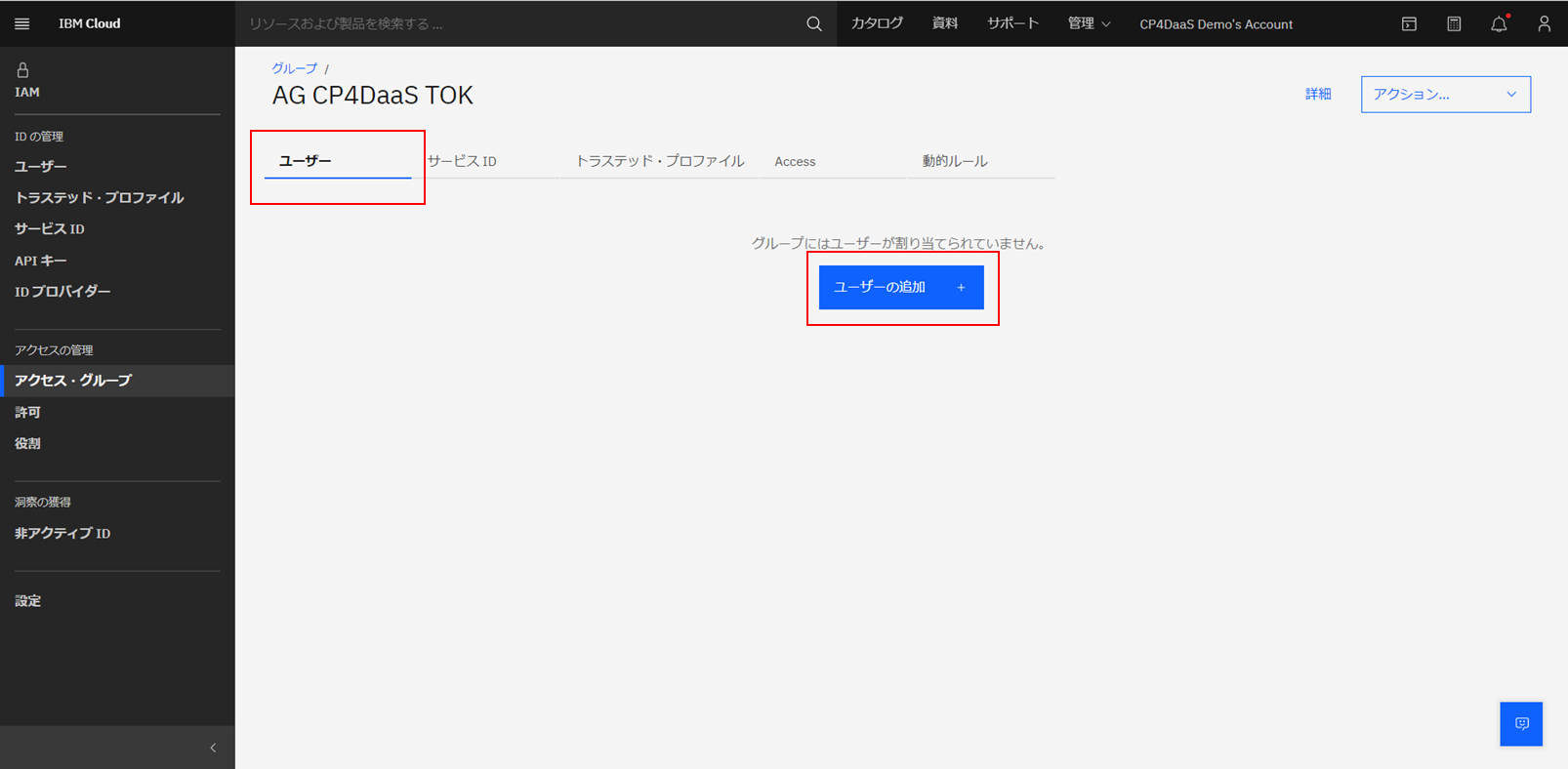

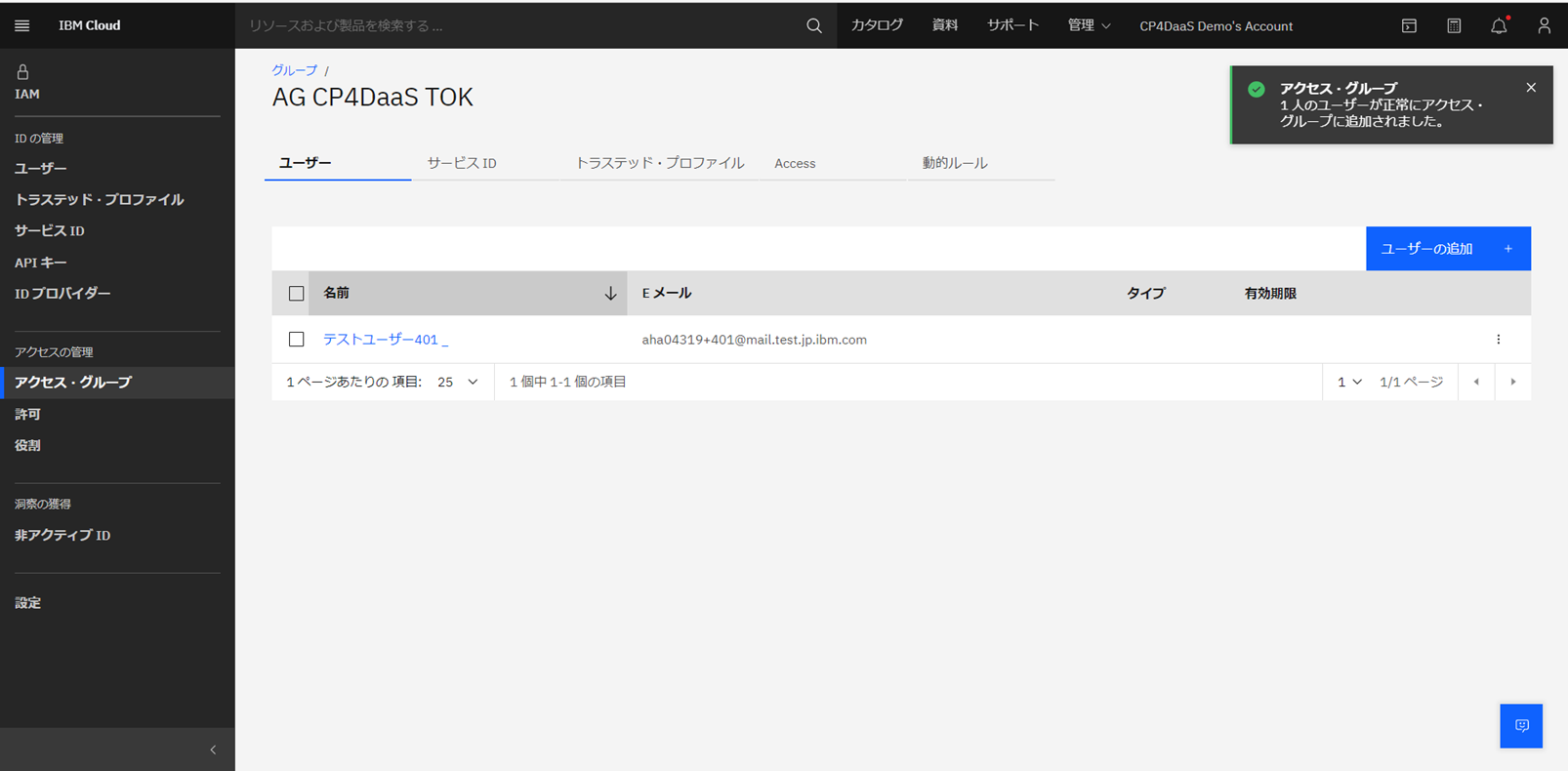

アクセス・グループの詳細画面のユーザー・タブを開き、「ユーザーの追加」をクリックします。

-

テスト用のユーザーを追加します。

例では、テストユーザー402を指定しています。

4. 挙動の確認

IBM Cloud WebコンソールとCP4DaaSより、アクセス制御の挙動を確認します。

4-1. 東京リージョンのCP4DaaSにアクセスを許可したアクセス・グループのユーザー

テストユーザー401を使用し、IBM CloudとCP4DaaSへログインを試します。

-

IBM Cloud のリソース・リスト

リソース・リストへ、リソースグループRG CP4DaaS TOKに作成した東京リージョンのCP4DaaSのサービスが表示されます。

-

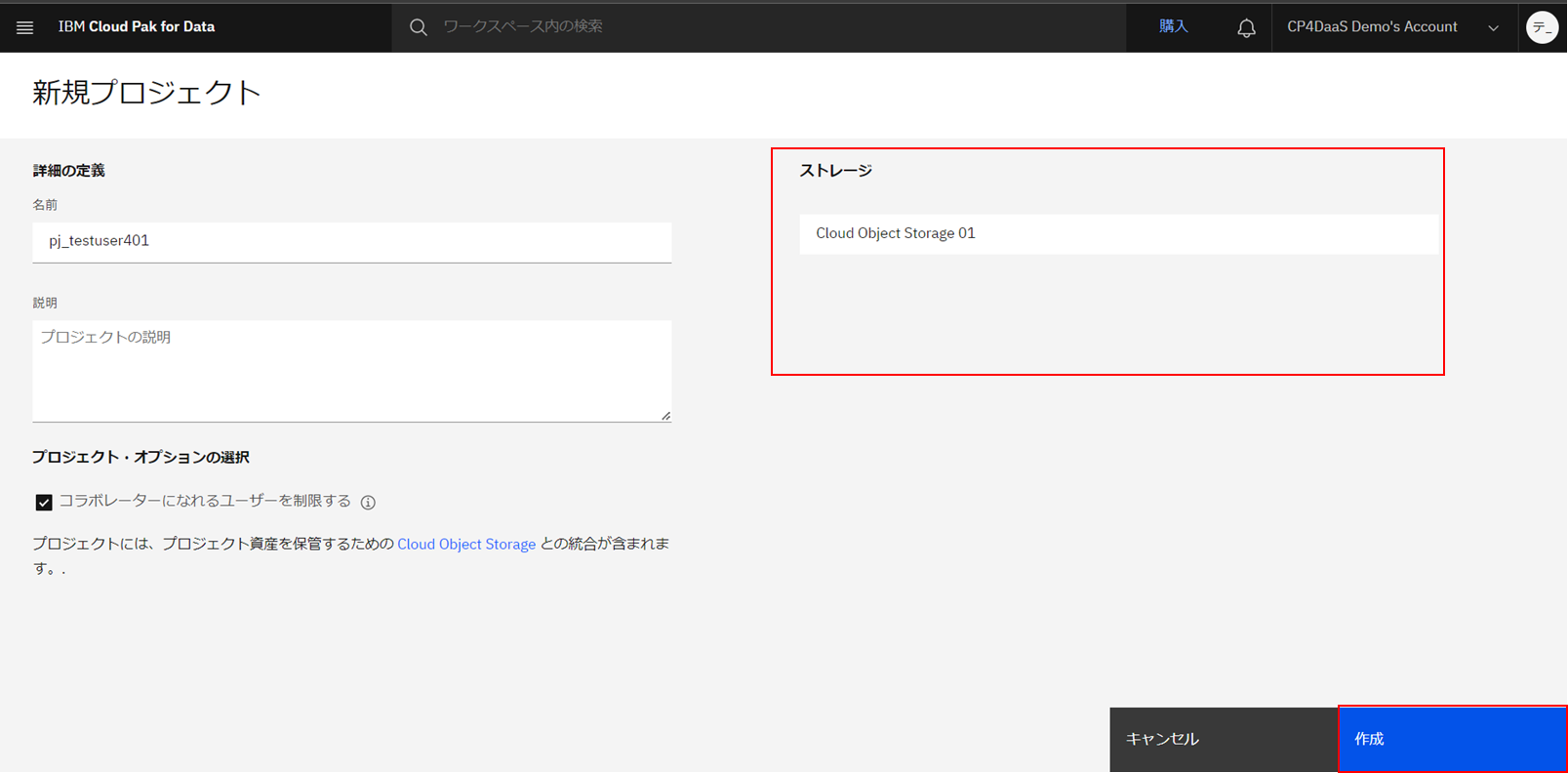

しかし、新規プロジェクトの作成画面へ進むと、使用可能なObject Storageサービスが表示されず、「作成」をクリックすることができません。

この状況に対応する方法を 「5. 非管理者ユーザーにプロジェクト作成を可能にするストレージ委任の有効化」 で紹介します。

4-2. ダラス・リージョンのCP4DaaSにアクセスを許可したアクセス・グループのユーザー

テストユーザー402を使用し、IBM CloudとCP4DaaSへログインを試します。

-

IBM Cloud のリソース・リスト

リソース・リストへ、リソースグループRG CP4DaaS TOKに作成した東京リージョンのCP4DaaSのサービスが表示されません。このアクセス・グループには、東京リージョンのリソースにアクセスする権限がないためです。 -

CP4DaaS

もちろん、CP4DaaSへログインすることはできません。

4-1の手順にて、期待通り、東京リージョンに作成したCP4DaaSにのみアクセスを許可することができました。

また、4-2の手順にて、誤ったロケーションを指定した場合、リソース・グループのアクセス権限があったとしても、CP4DaaSへアクセスできないことが確認できました。

アクセス・グループでリソースの範囲を設定する際には、正しいリソース・グループとロケーションを指定することが必要です。

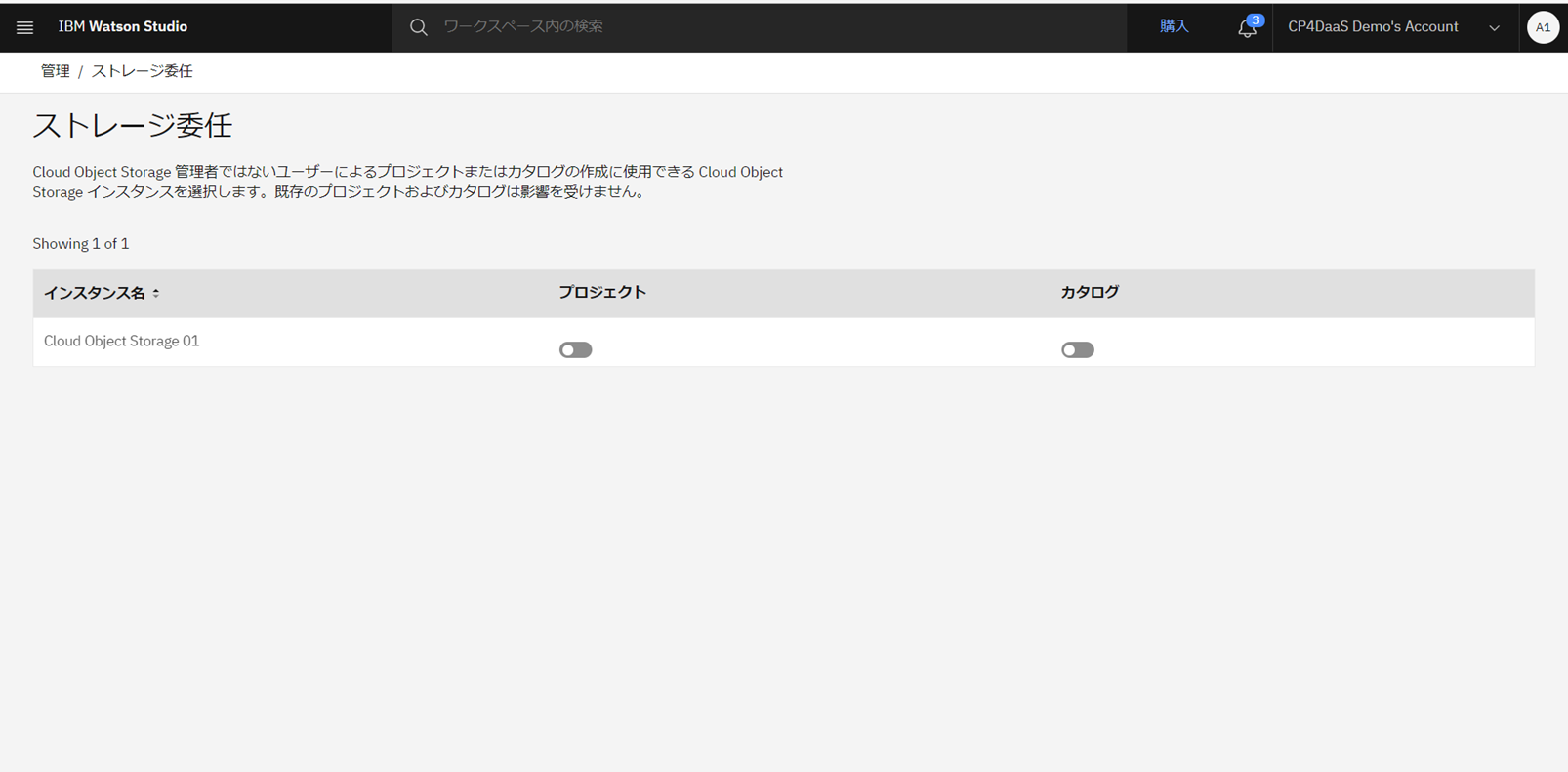

5. 非管理者ユーザーにプロジェクト作成を可能にするストレージ委任の有効化

非管理者ユーザーによるプロジェクト作成について

4-1の手順では、CP4DaaSへログイン後、新規プロジェクトの作成画面でオブジェクト・ストレージ・サービスが表示されず、プロジェクトを作成することができませんでした。

これは、3-1の手順で作成したアクセス・グループに割り当てた権限に、オブジェクト・ストレージ・サービスの管理者権限が含まれていないためです。

Watson Studioのプロジェクト作成時、裏側では、オブジェクト・ストレージ・サービスへのプロジェクト用バケットの作成と、Watson Studioからプロジェクト用バケットバへアクセスするための資格情報の生成を行います。

これらの処理に必要な権限がないとプロジェクトを作成することができません。

しかし、オブジェクト・ストレージの管理者権限は、非常に強いアクセス権限であり、CP4DaaSの非管理者ユーザーに提供するには不向きです。

そのため、Watson Studio では、非管理者ユーザーにオブジェクト・ストレージの管理者権限を割り当てることなく、Watson Studioへのプロジェクト作成を許可するためのオプションStorage Delegation(ストレージ委任)を提供しています。

このオプションを有効化すると、非管理者ユーザーもプロジェクト作成が可能となります。

製品資料のAdd users to the accountページのRoles for usersセクションに記載があります。

- 製品資料:Add users to the account > Roles for users

https://dataplatform.cloud.ibm.com/docs/content/wsj/getting-started/setup-addl-users.html?locale=en

<該当箇所の抜粋>

IAM Platform access roles

The Viewer role has minimal, view-only permissions. Users need at least Viewer role to see services in Cloud Pak for Data as a Service. A Viewer can:

- View, but not modify, available service instances and assets

- Associate services with projects.

- Become collaborator in projects or catalogs.

- Create projects, deployment spaces, and catalogs if storage delegation is enabled.

ストレージ委任の有効化についての補足です。

製品資料に記載がある通り、Storage Delegationを無効化した状態でも、プロジェクトのコラボレータになることは可能です。

- Become collaborator in projects or catalogs.

例えば、管理者ユーザーがプロジェクト作成とコラボレータ登録まで実施し、非管理ユーザーへ払い出すといった使い方をするのであれば、ストレージ委任を有効化する必要はありません。

非管理者ユーザー自身が、新規プロジェクトを作成する要件がある場合のみ、ストレージ委任オプションを有効化してください。

以降、ストレージ委任オプションの設定方法を紹介します。

ストレージ委任オプションの有効化

この手順は、IBM Cloudアカウントの管理者で実施します。

非管理者ユーザーによるプロジェクト作成の実行

テストユーザー401で、新規プロジェクト作成を行います。

関連資料

製品資料:Add users to the account > Roles for users

https://dataplatform.cloud.ibm.com/docs/content/wsj/getting-started/setup-addl-users.html?locale=en

製品資料:Roles in Cloud Pak for Data as a Service

https://dataplatform.cloud.ibm.com/docs/content/wsj/getting-started/roles.html?locale=en