「IAM のベストプラクティス」では特権ユーザーに対して、MFA を有効化するという記述があります。

AWSアカウント(ルート)の代わりになるIAM特権ユーザの作成手順(その1)と

AWSアカウント(ルート)の代わりになるIAM特権ユーザの作成手順(その2)で作成したIAM特権ユーザの多要素認証(MFA)を有効にします。

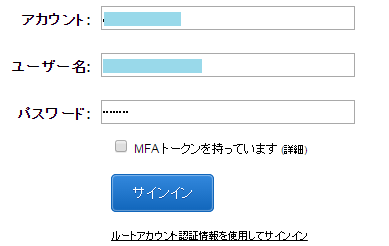

1.まず、IAM特権ユーザのアカウントでサインインします。

2.IAMサービスをクリックします。

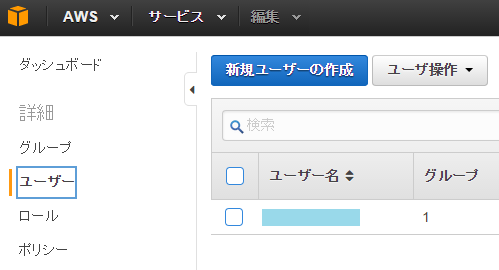

3.IAMサービス画面で、左側の「ユーザ」メニューを選び、右側のユーザ一覧からIAM特権ユーザをクリックします。

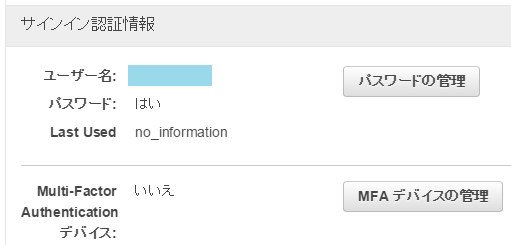

4.ユーザ情報画面の「サインイン認証情報」までスクロールし、「MFAデバイスの管理」ボタンをクリックします。

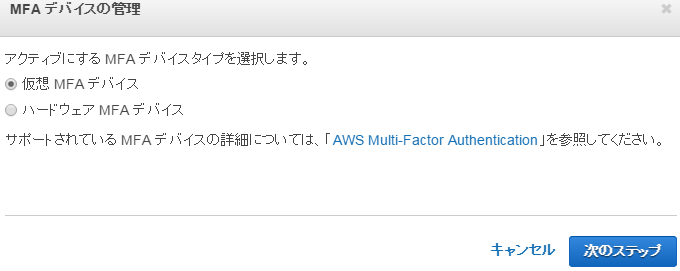

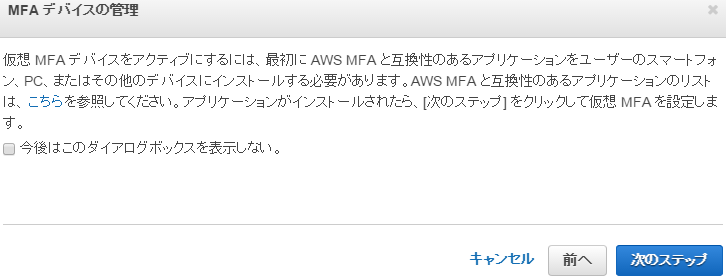

5.今回Google Authenticatorを使用するので、「仮想MFAデバイス」を選び、「次のステップ」ボタンをクリックします。

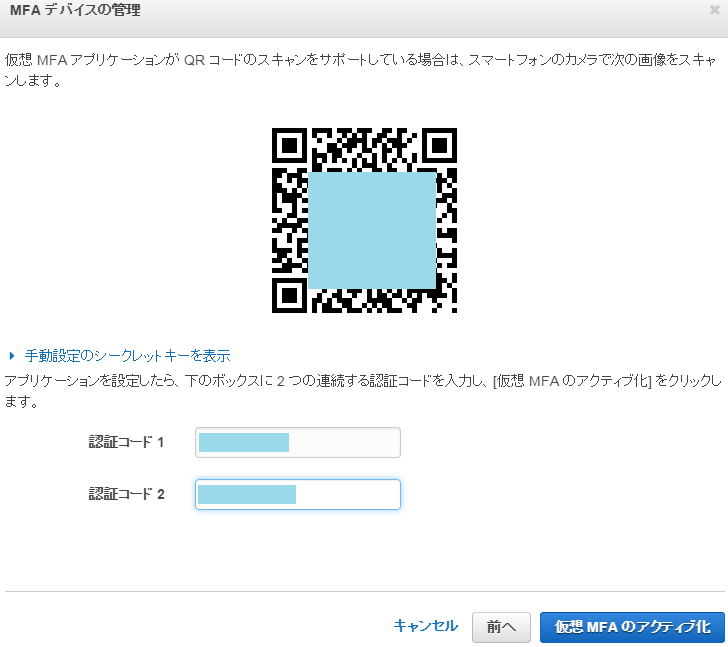

6.「進む前にMFAアプリをインストールしてください」という旨のメッセージが表示され、まだインストールしていない場合は、ここでスマートフォンにGoogle Authenticatorをインストールしましょう。

7.次に進むと、ORコードが表示されます。スマートフォンでGoogle Authenticatorを起動して、ORコードをスキャンします。Google Authenticatorで表示された6桁の数字を「認証コード1」に入力し、30秒後数字が変わったら「認証コード2」に入力します。2つ入力すれば「仮想MFAのアクティブ化」ボタンをクリックし確定します。

8.iPhoneの画面は下記のようになります。数字のしたに、ORコードに含まれている「IAMユーザ名@アカウント別名」が表示されているので、識別のために使えます。

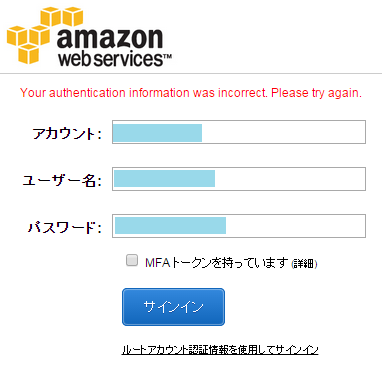

9.サインアウトしてもう一回IAMユーザでサインインすると、エラーが発生します。MFAはもう有効になっています。

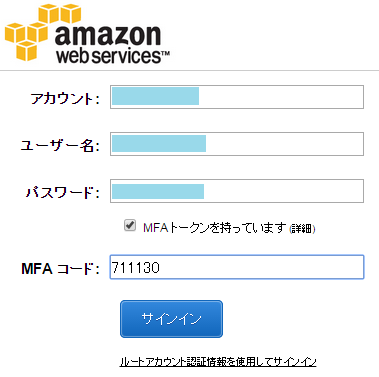

10.「MFAトークンを持っています」をチェックし、「MFAコード」にスマートフォンのGoogle Authenticatorで表示されている6桁の数字を入力します。30秒で無効になるので、早めにサインインボタンをクリックしてください。

これで、多要素認証の有効化したIAM特権ユーザで普段のAWSの管理業務を行うことが可能となりました。

「IAM のベストプラクティス」ではAWSアカウントのMFAも有効にすると書いています。しかし、MFAデバイスの紛失及び故障時AWSにMFAの無効化を依頼する必要があるので、今回省略しました。IAMユーザのMFAの無効化はAWSアカウントでサインインした後、ステップ4と同じ操作方法で自らすぐにできるので、手間がかかりません。