はじめに

Azure標準のVPNゲートウェイを使って、Barracuda NextG Firewall(以下NGFW)とSite to Site VPN接続を試しました。

もともとNGFWは「サイト間 VPN ゲートウェイ接続用の VPN デバイスと IPsec/IKE パラメーターについて」にかかれている通り「検証済みのVPNデバイス」になっているため安心して利用可能です。

英語版の資料ですが「How to Configure an IKEv2 IPsec Site-to-Site VPN to a Routed-Based Microsoft Azure VPN Gateway」の内容に添って簡単に試すことができました。

【宣伝】pnopはバラクーダネットワークスジャパンさんのクラウドパートナーです【大事】

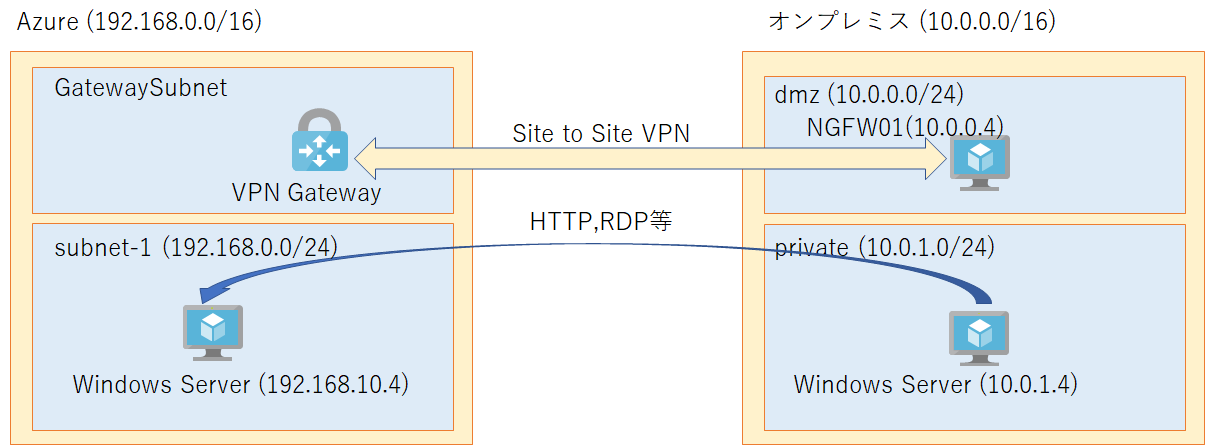

構成

以下の格好悪い図ですが、Azure側は192.168.0.0/16の仮想ネットワーク内にGatewaySubnetとSubnet-1を作成。仮想ネットワークゲートウェイとWindowsサーバを配置しておきます。

オンプレミス側は今回は物理HWは使わずに、こちらもAzure上に構築したNGFWを使って検証します。

仮想ネットワークとしては10.0.0.0/16になっているため、本資料でもこちらのセグメントはオンプレである想定で読んでいただければと。

NGFWの構築については「AzureでBarracuda NextG Firewall(構築編)」を参照下さい。

Site to Site VPN設定

Azure側のVPN設定

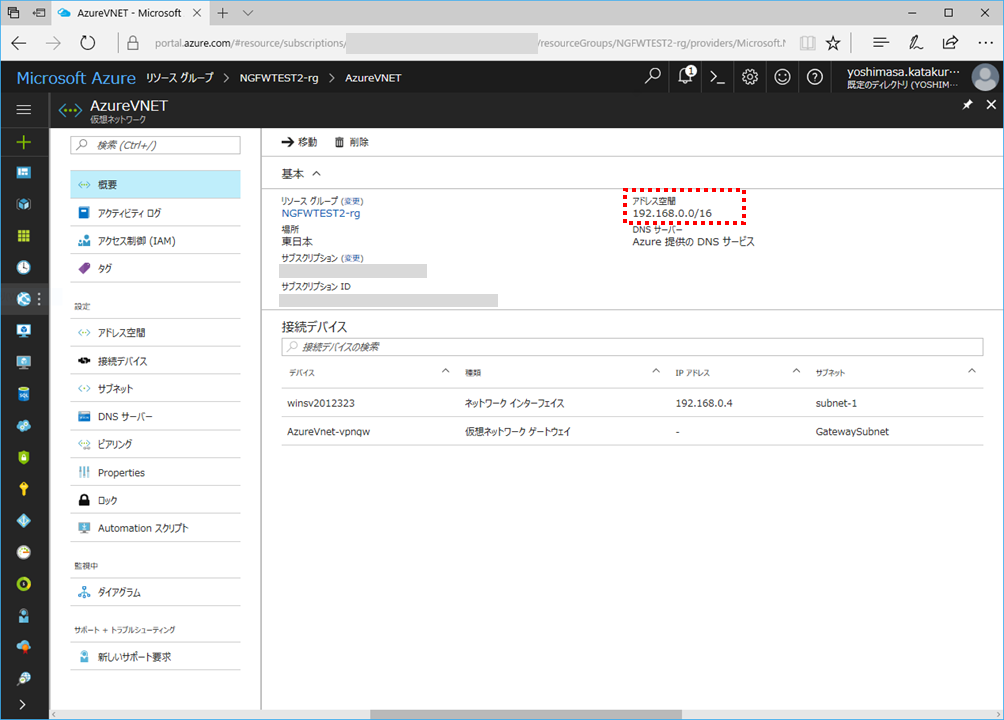

適当なリソースグループを作成して、仮想ネットワークとしては192.168.0.0/16の空間を作成します。

Subnet-1の他にGatewaySubnetも作成しておきます。

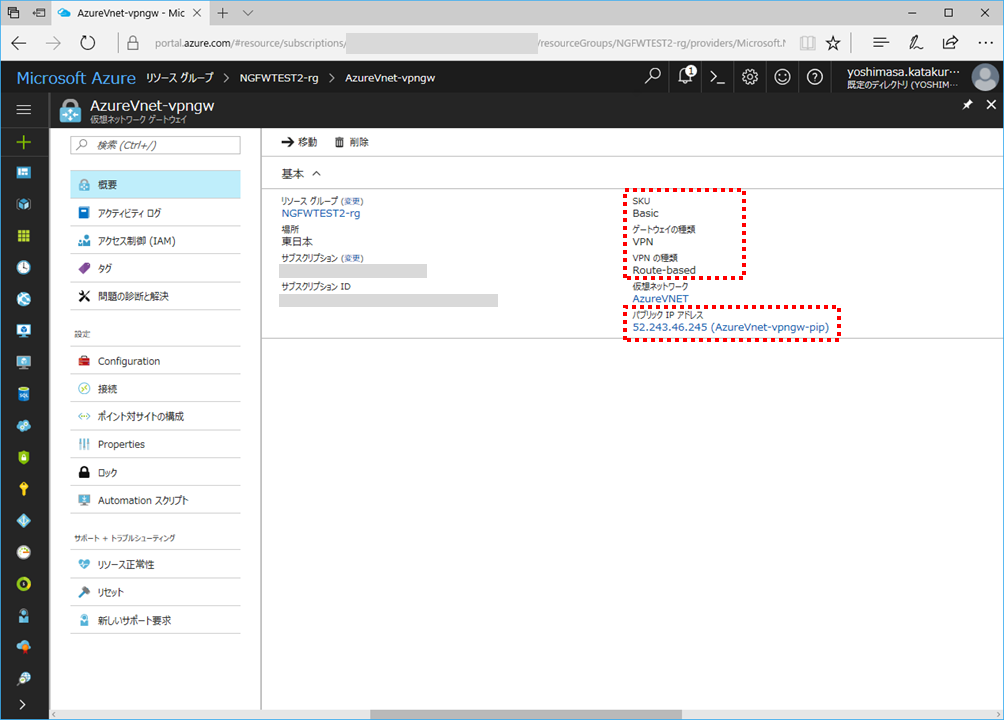

仮想ネットワークゲートウェイはVPN用で作成。SKUは今回は検証目的なので安価なBasicを利用します。

仮想ネットワークゲートウェイのデプロイには数十分かかるので気長に待ちます。作成完了後、パブリックIPアドレスは控えておきます。

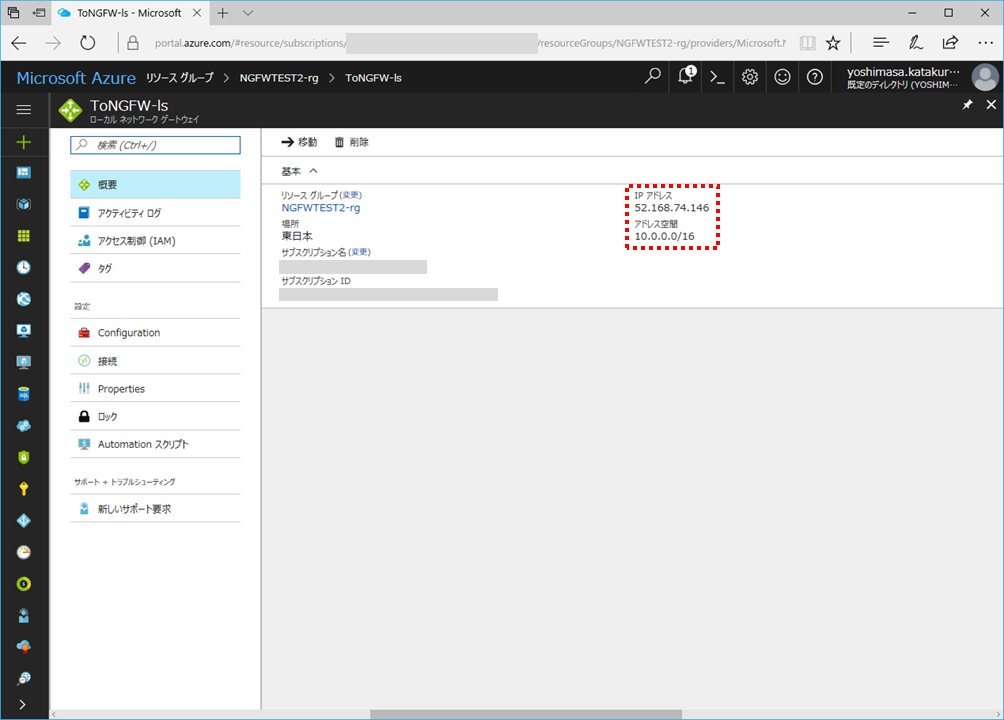

ローカルネットワークゲートウェイは接続先の情報(NGFW側)を入力して作成します。

IPアドレスはNGFWのパブリックIPアドレスを、アドレス空間には10.0.0.0/16を設定します。

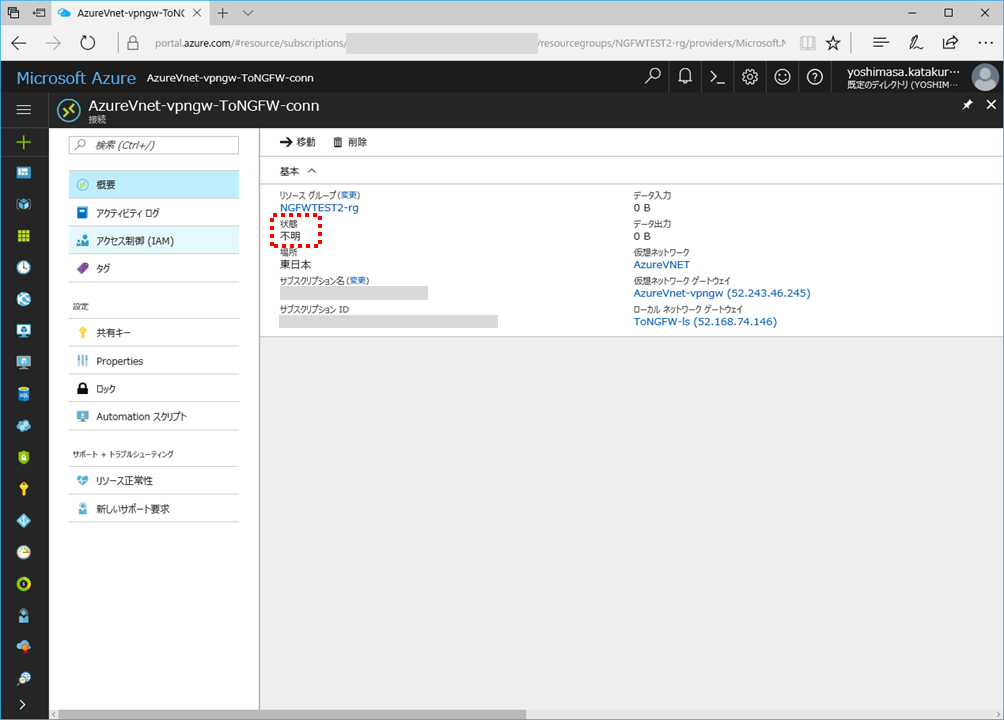

接続(Connection)も先に作成しておきます。

先に作成した仮想ネットワークゲートウェイ、ローカルネットワークゲートウェイの情報を元に作成します。

作成後、状態が「不明」になりますが、今はNGFW側のVPN設定が済んでいないためこのままでOKです。

NGFW側のVPN設定

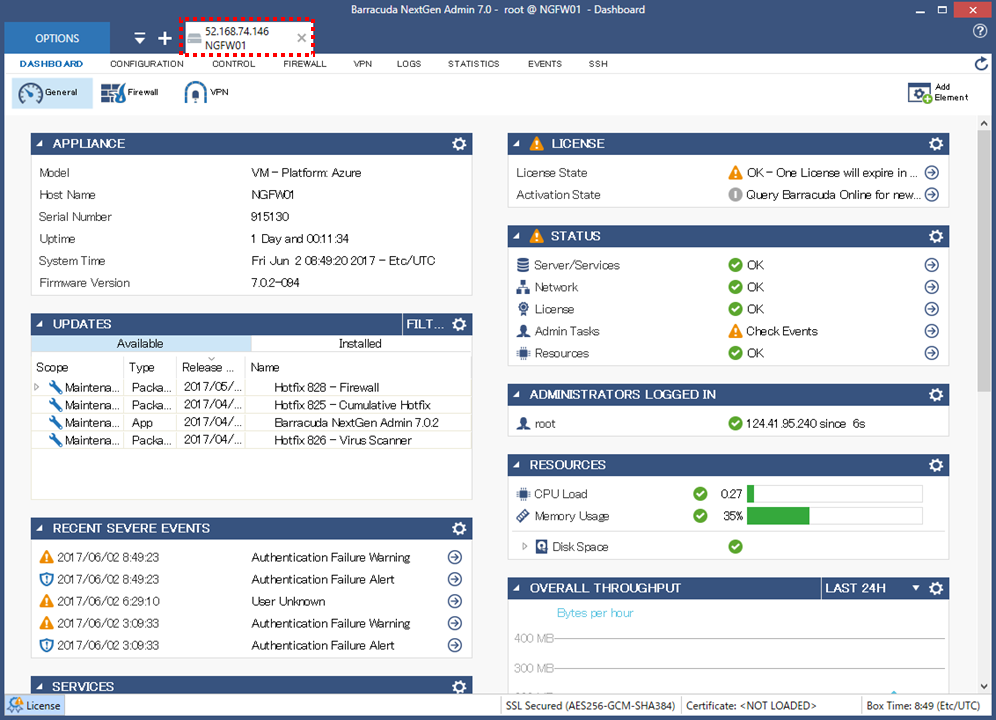

クライアントPCからNextGenAdmin.exeを実行して、NGFWの管理画面にログインします。

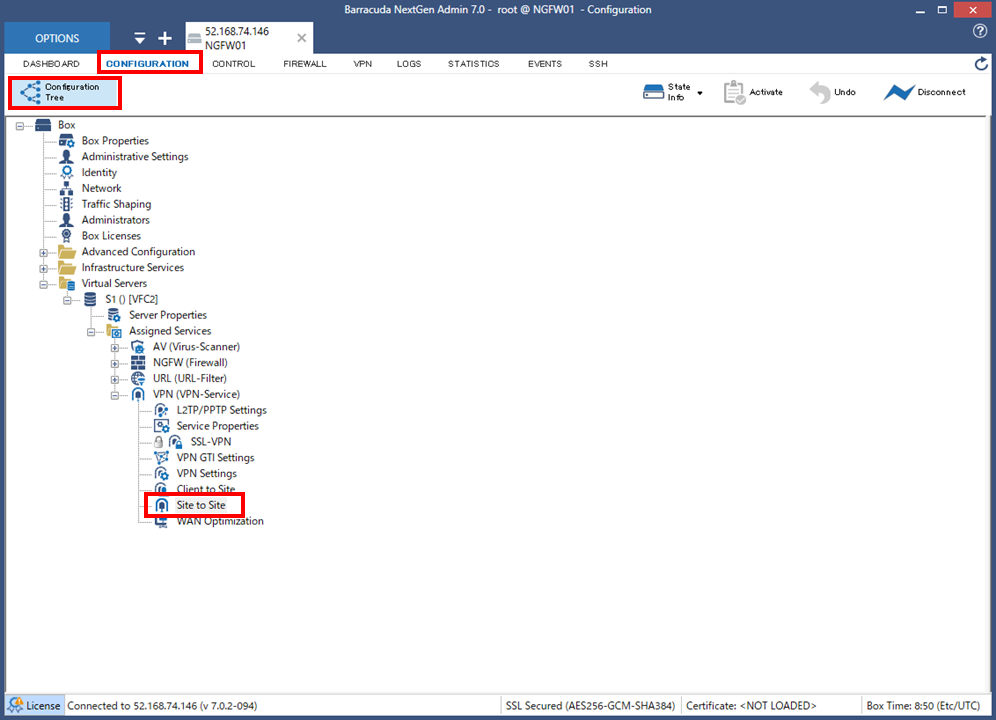

「CONFIGURATION」「Configuration Tree」から、Virtual Server配下のツリーを開き、「Site to Site」をダブルクリックします。

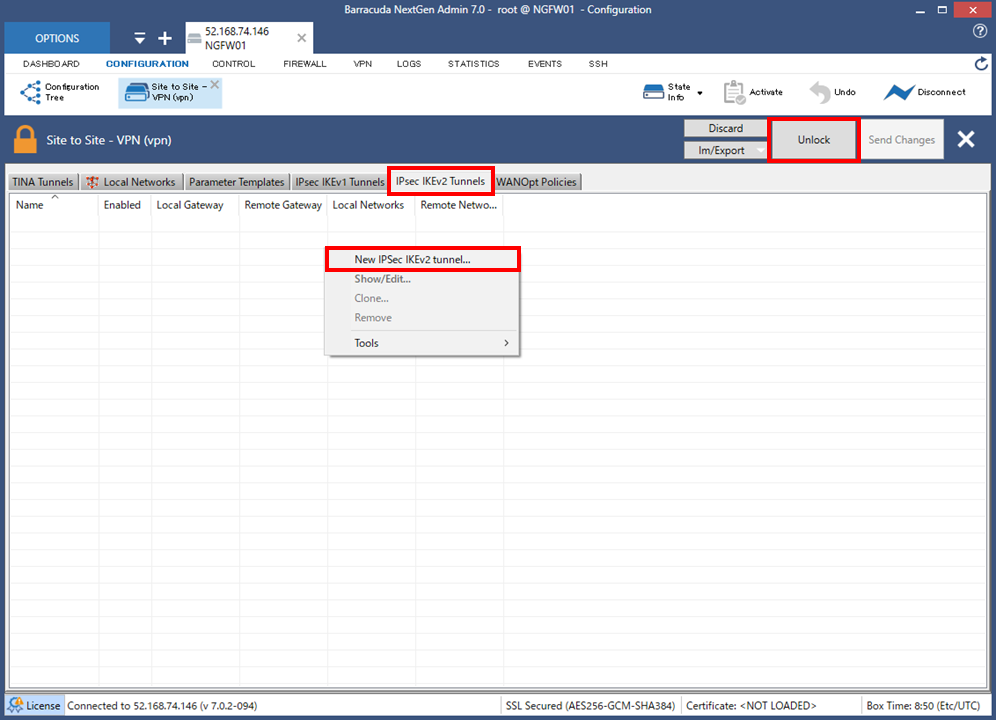

「Lock」ボタンをクリック後、「IPsec IKEv2 Tunnels」をクリック。一覧を右クリックしてメニューから「New IPsec IKEv2 Tunnel..」を選択します。

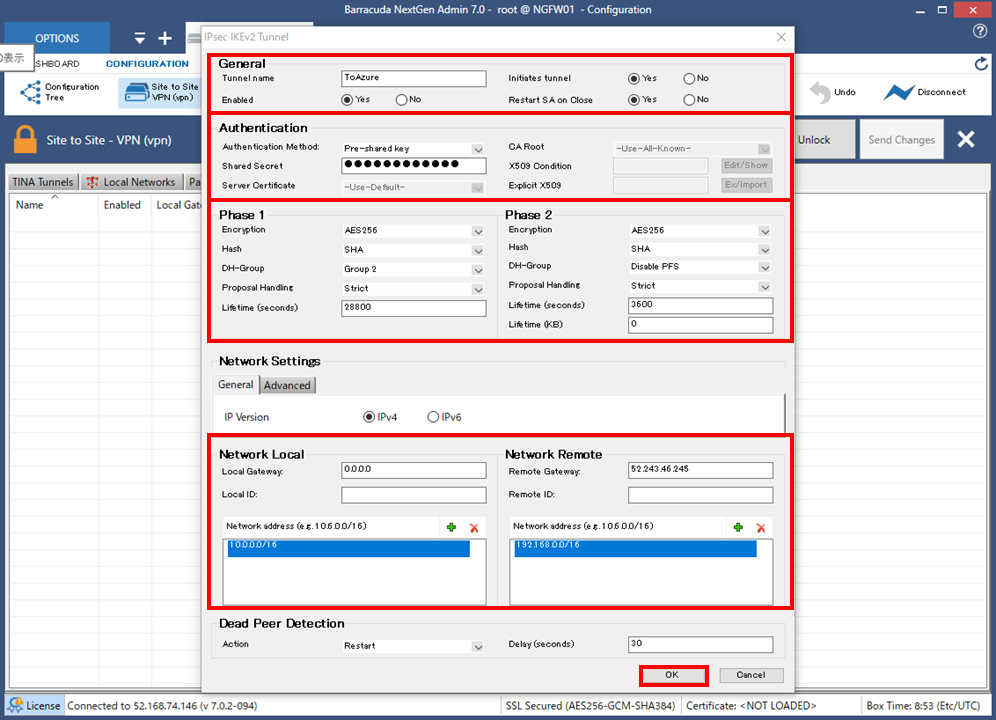

VPN接続のための情報を入力します。

【General】

Tunnel Name:任意の名前入力

Enabled:Yes

Initiates tunnel:Yes

Restart SA on Close:Yes

【Authentication】

Authentication Method:Pre-Shared key

Shared Secret:Azure側の接続(Connection)作成時に入力したキー

【Phase 1 / Phase 2】

Phase 1 - Encryption:AES256

Phase 1 - Hash:SHA

Phase 1 - DH-Group:Group 2

Phase 2 - Encryption:AES256

Phase 2 - Hash:SHA

Phase 2 - DH-Group:Disable PFS

【Network Local / Network Remote】

Local Gateway:0.0.0.0

Local ID:(空白)

Local Network Address:10.0.0.0/16 (NGFW側のネットワークセグメント)

Remote Gateway:xx.xx.xx.xx (Azure側の仮想ネットワークゲートウェイのパブリックIPアドレス)

Remote ID:(空白)

Remote Network Address:192.168.0.0/16 (Azure側のネットワークセグメント)

記載の無い項目はデフォルト設定のままで良いと思います。最後に「OK」をクリックします。

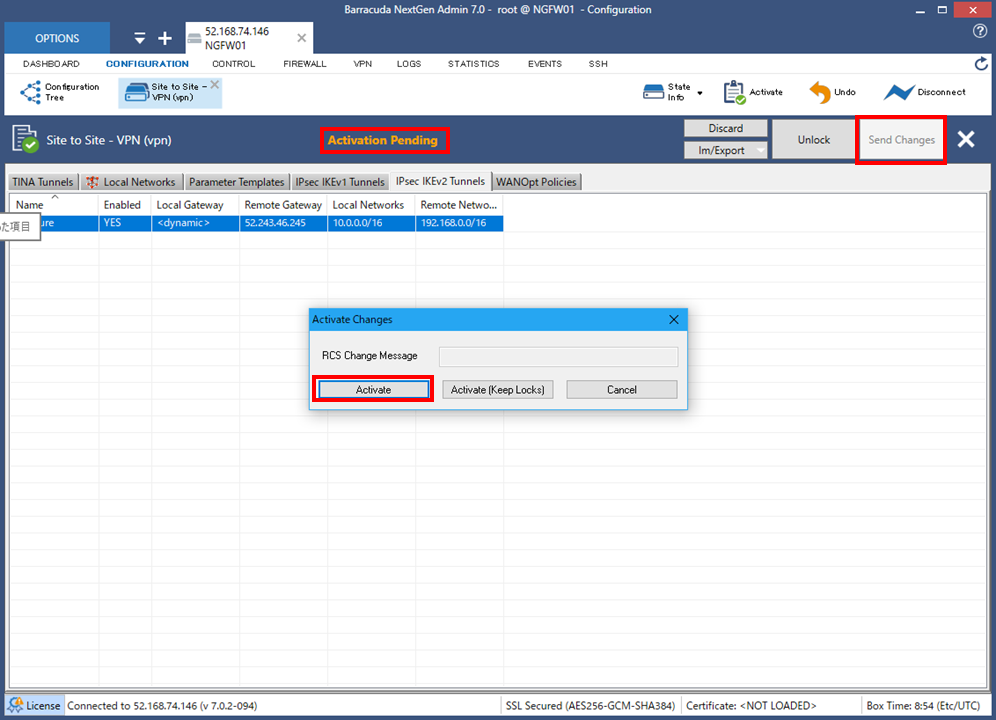

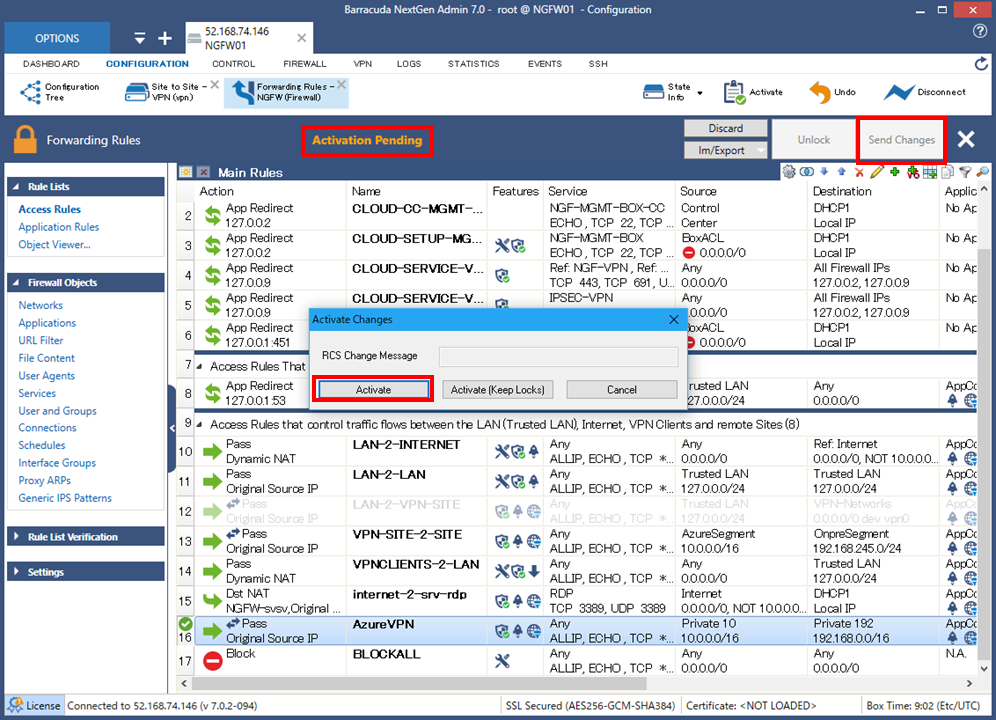

「Send Changes」「Activation Pending」「Activate」の順にクリックして変更を適用します。

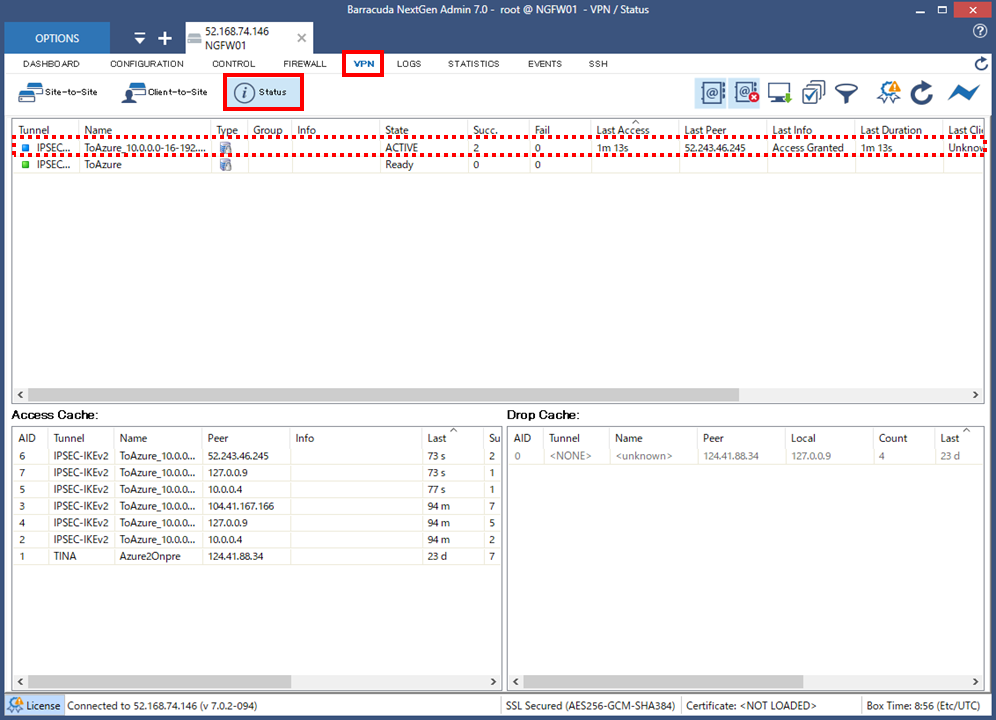

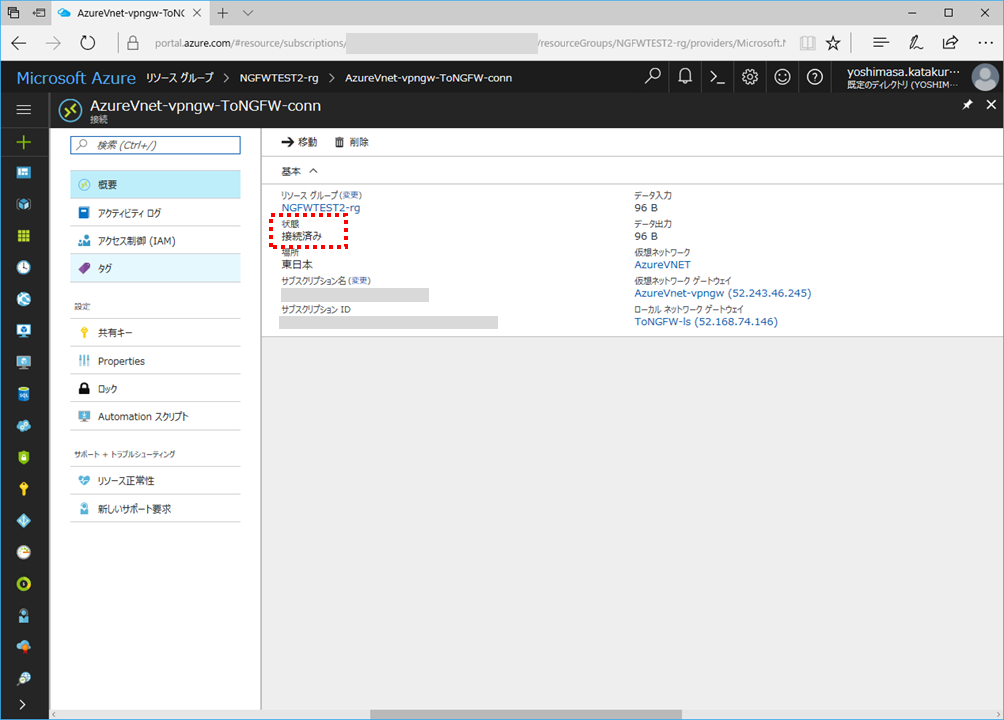

VPN接続確認

NGFW管理画面から、「VPN」「Status」をクリックするとトンネルの定義が2つ追加されており、その片方のステータスが「ACTIVE」になっていれば接続完了です。

Azureポータルからも接続(Connection)の状態を見ると「接続済み」に変わりました。

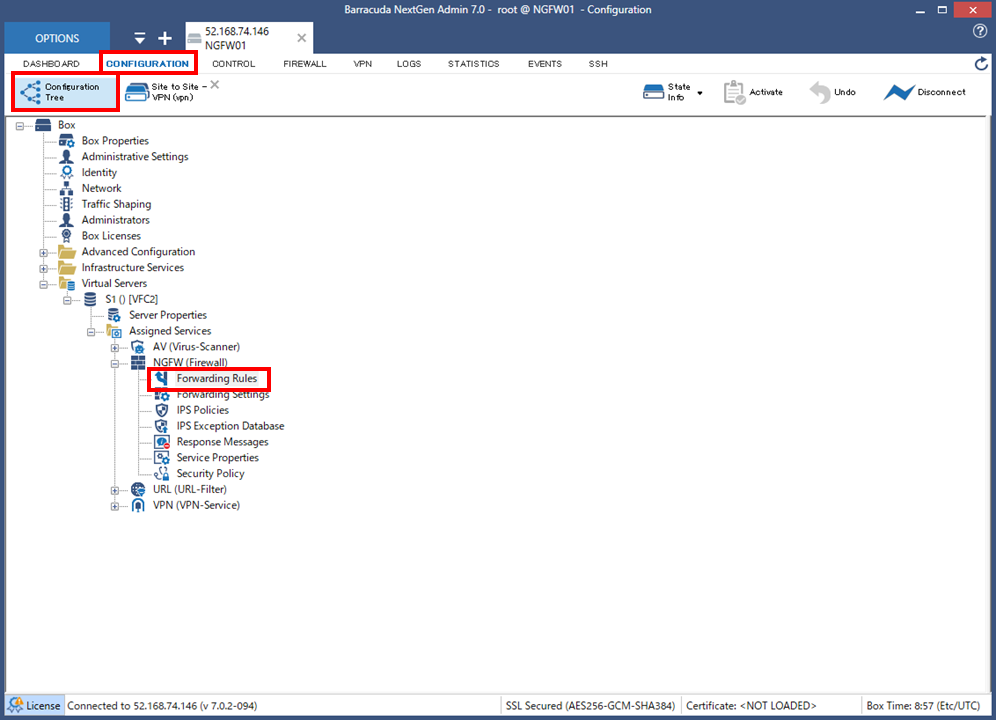

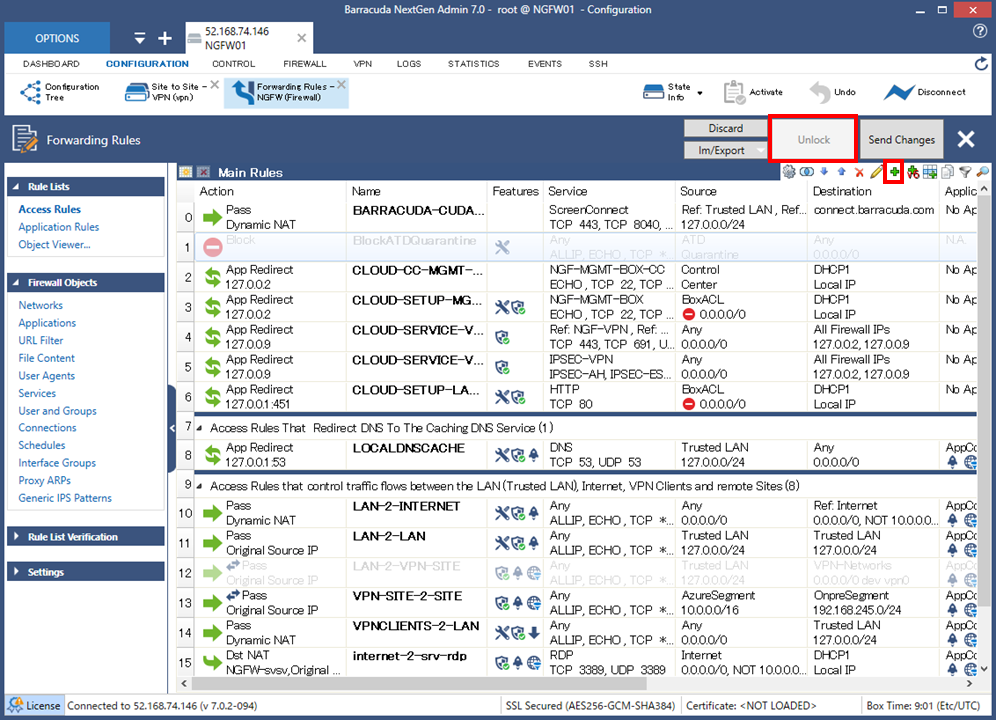

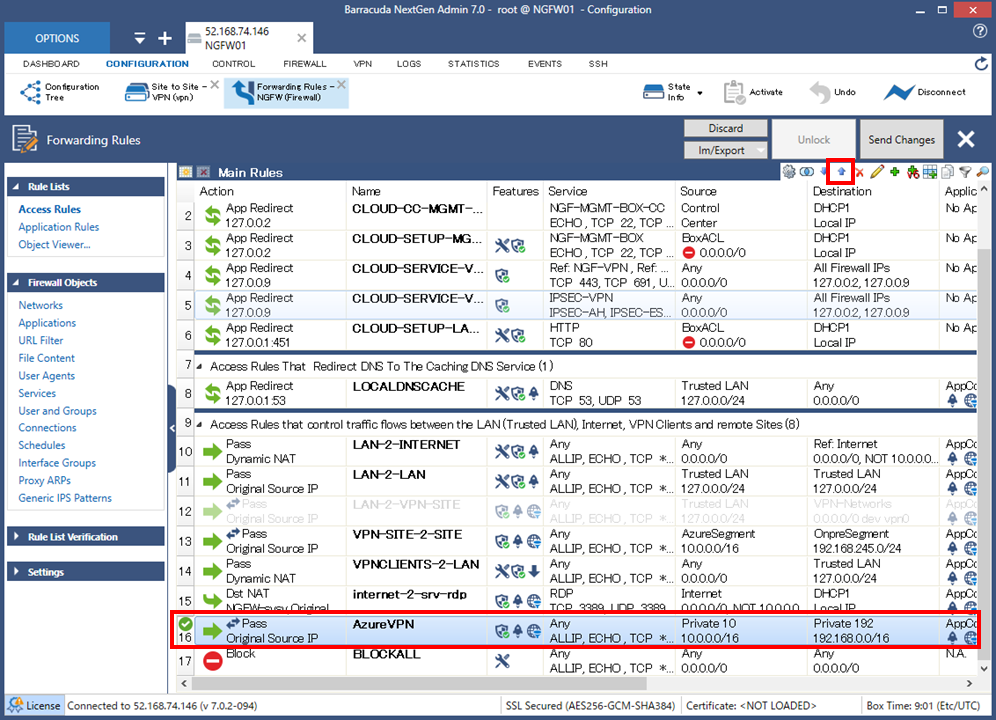

NGFWのFirewall設定

NGFW管理画面から「COFIGURATION」「Forwarding Rules」をダブルクリックします。

「Lock」ボタンクリック後、「+」ボタンをクリックします。

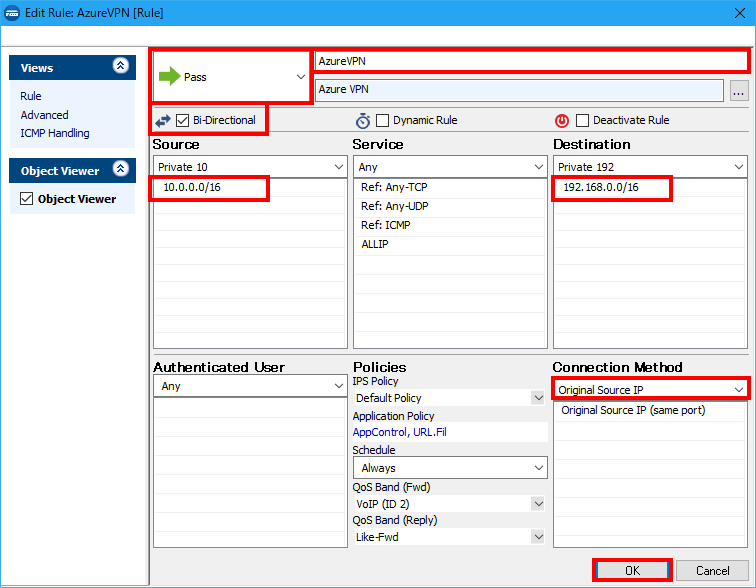

新規ルールとして以下の情報を入力します。

ルール種類:Pass

ルール名:任意

BI-Directional:チェック

Source:10.0.0.0/16 (NGFW側)

Destination:192.168.0.0/16(Azure側)

Connection Method:Original Source IP

記載の無い項目はデフォルト設定のままで良いと思います。最後に「OK」をクリックします。

新規追加されたルールは「↑」をクリックして、リストの「Block」よりも上に移動させます。

「Send Changes」「Activation Pending」「Activate」の順にクリックして変更を適用します。

接続確認

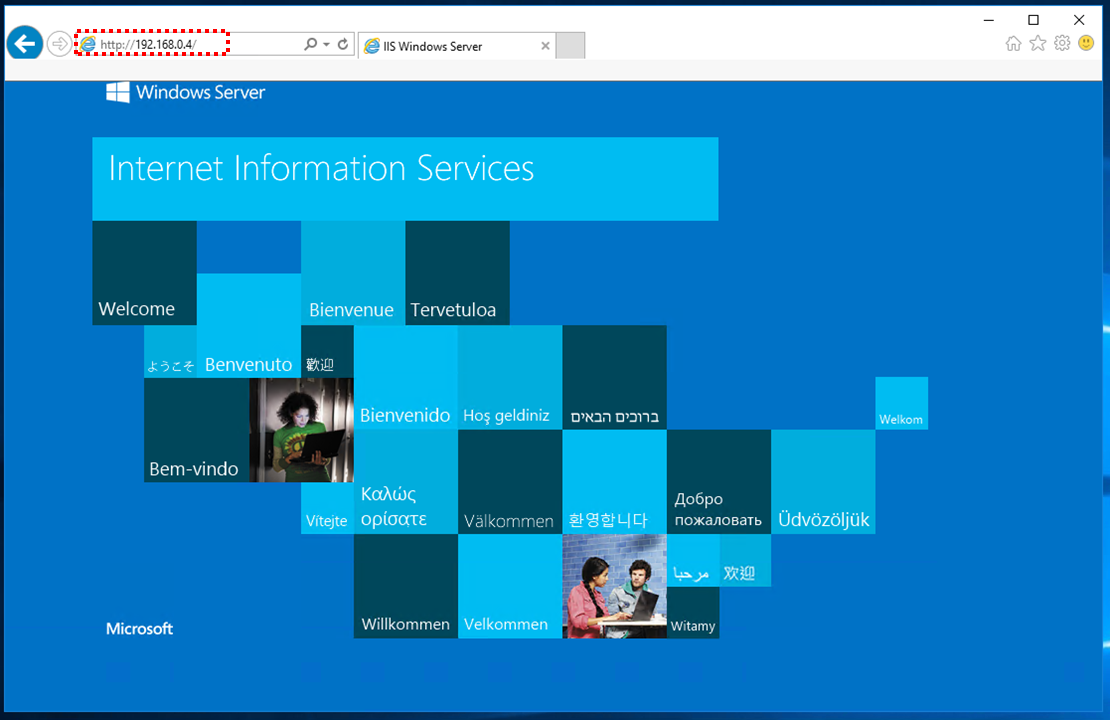

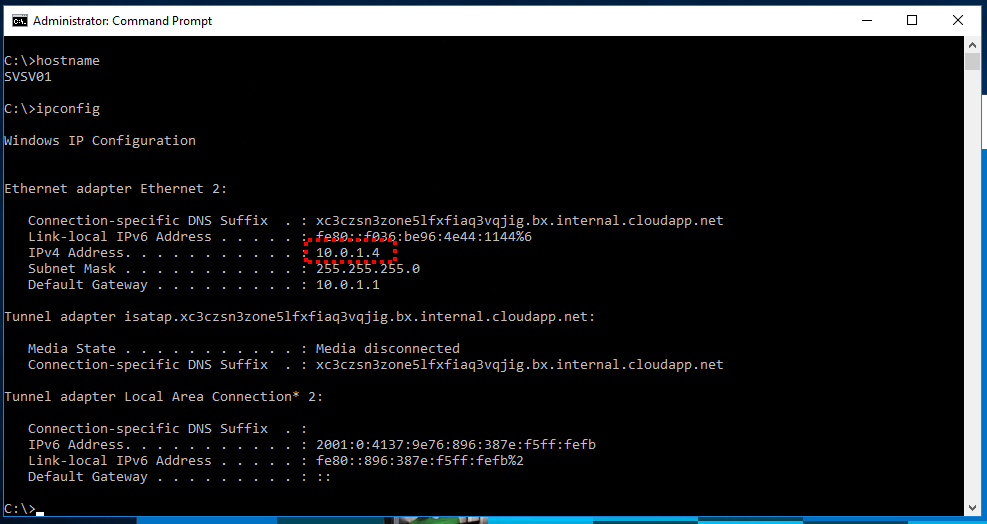

予めAzure側(192.168.0.0/16)上にWindows Server 2012R2をデプロイして、IISをインストールしておきました。

NGFW側(10.0.0.0/16)のPCからIEでhttp://192.168.0.4/ でAzure側のIISに接続出来たことを確認します。

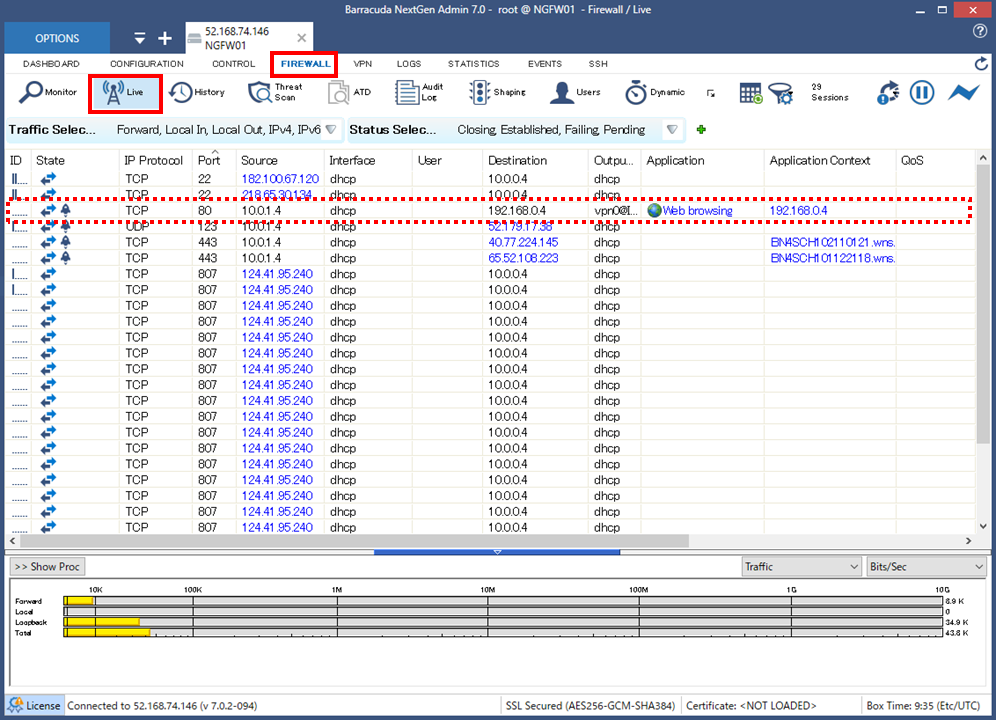

NGFW管理画面からも「FIREWALL」「Live」で該当の通信が正常に通っていることが確認できます。

おわりに

NGFWはAzureとSite to Site接続をMSが確認済みであるため、特に迷うこと無くお試しが出来ました。