はじめに

※最新のHA構成構築記事はこちら↓※

Azure上にBarracuda CloudGen FirewallをHA構成で構築

https://zakki.nya-n.net/?p=442

※最新のHA構成構築記事はこちら↑※

バラクーダネットワークスジャパンさん(以下Barracudaさん)から、Azure上で動く仮想アプライアンスであるNextG Firewall(以下NGFW)を試用させていただく機会を頂いたので、早速使ってみました。

今回はとりあえずAzureに構築編です。

【宣伝】pnopはバラクーダネットワークスジャパンさんのクラウドパートナーです【大事】

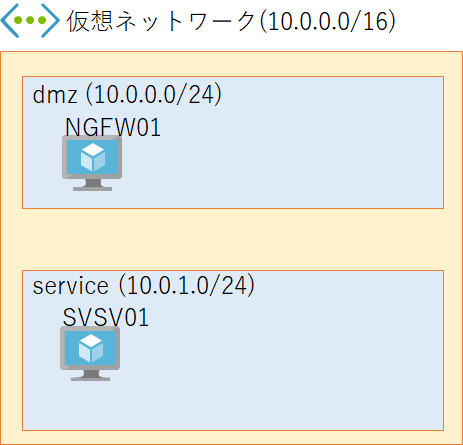

構成

以下の格好悪い図ですが、DMZゾーンのサブネットにNGFWを配置して、サービスセグメントにあるサーバ(SVSV)は直接インターネットとのアクセスはできない構成を作ります。

インバウンドもアウトバウンドも全てNGFWを経由させます。

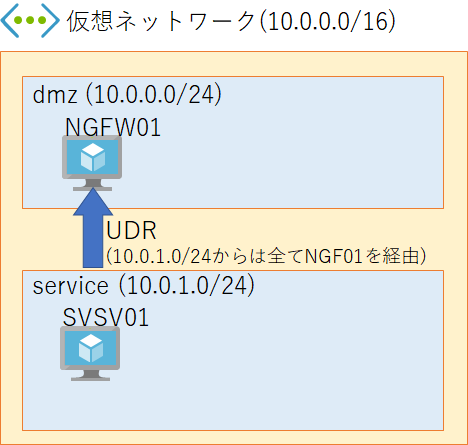

無論NGFW側の通信を転送する機能が必要不可欠ですが、Azureで構成する際には、Azureの機能として「NICのIP転送」「ユーザ定義ルート」などを正しく定義していきます。

NGFWとAzureの設定としては、以下の図のようにserviceサブネットからのトラヒックは全てdmzサブネットのNGFW01に転送させます(Azureの機能)

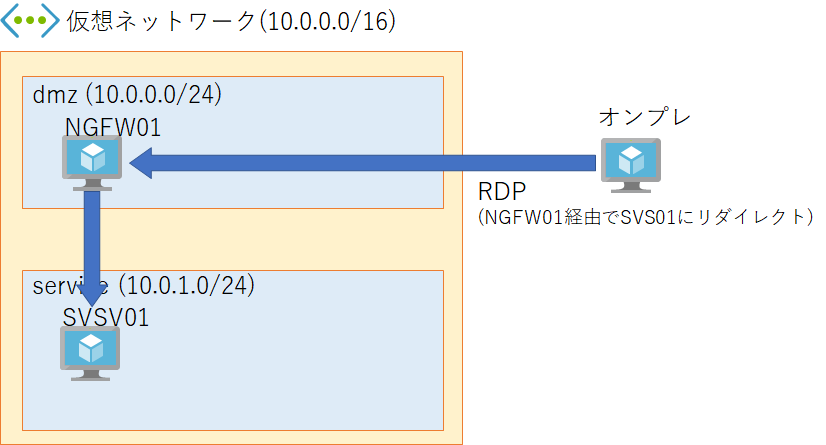

他にインターネット側からNGFWに対してRDPの接続リクエストが来たら、serviceサブネット上のSVSV01のサーバに転送します(NGFWの機能)

構築の流れ

以下の流れで説明していきます。

- 仮想NWの作成

- NGFWのデプロイ

- ルートテーブルの作成

- IP転送の設定

- NSGの設定

- NFGWの設定(ライセンス登録)

- サービスセグメント用サーバのデプロイ

- NGFWの設定(フォワード設定)

- 動作確認

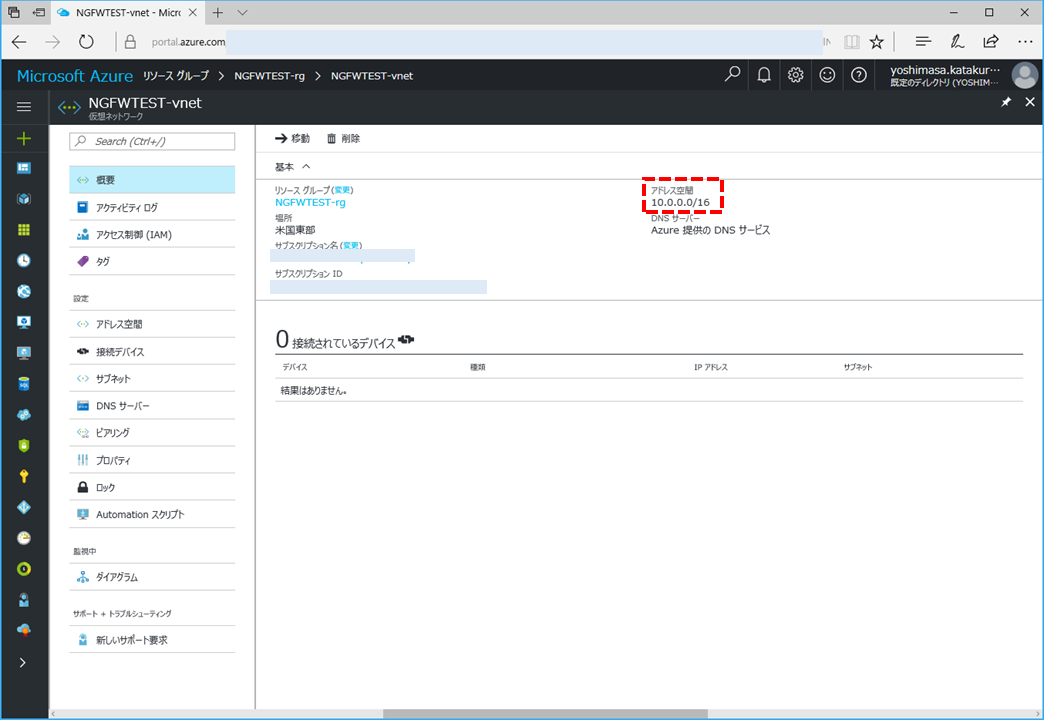

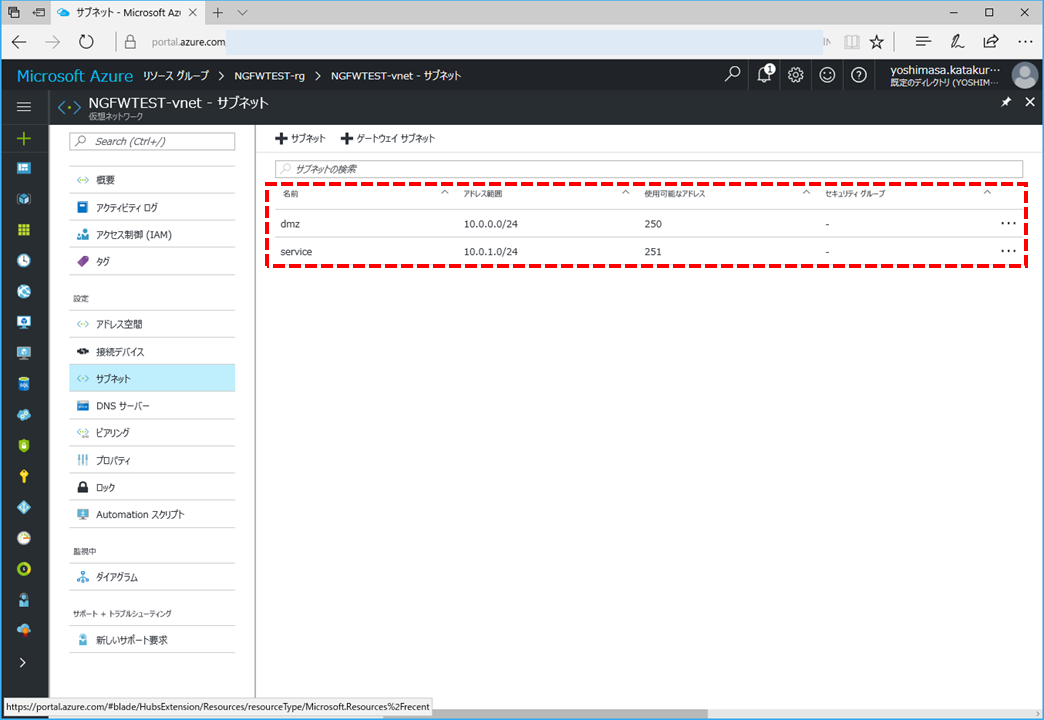

仮想NWの作成

まずは先ほど図で説明の通りに事前に適当なリソースグループを作成して、その中に仮想ネットワークを作成しておきます。

今回はアドレス空間としては10.0.0.0/16、dmzサブネットは10.0.0.0/24、serviceサブネットは10.0.1.0/24で作成しました。

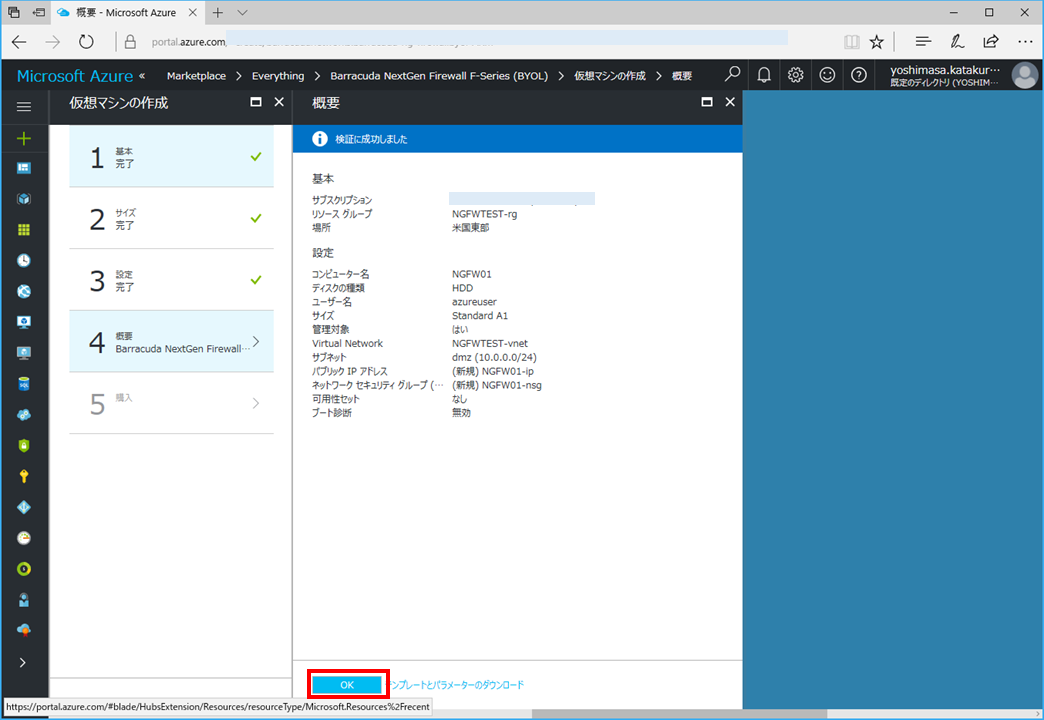

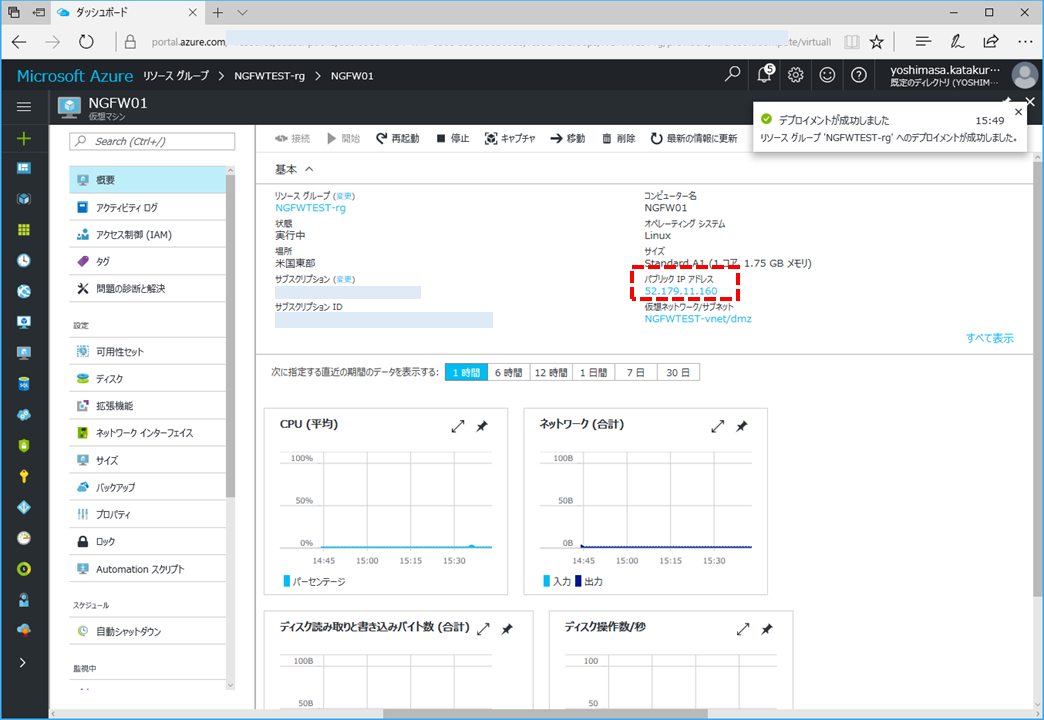

NGFWのデプロイ

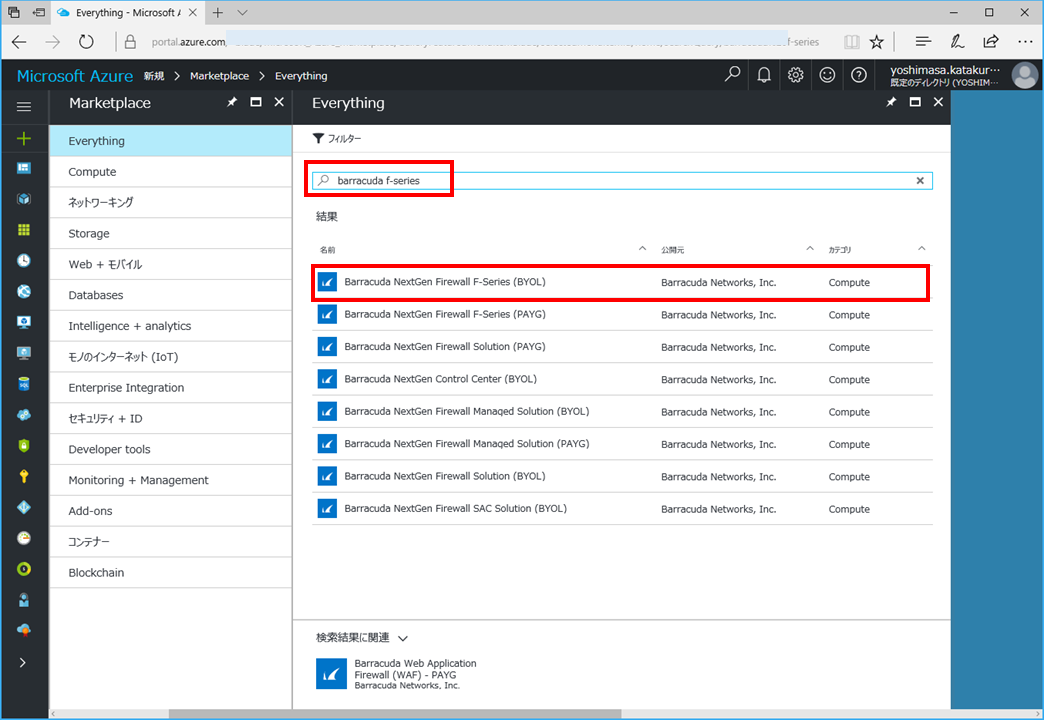

新規のリソース作成でフィルターに「barracuda f-series」などと入れるとかなり絞り込まれます。

一覧から「Barracuda NextGen Firewall F-Series (BYOL)」を選択して、デプロイを進めます。

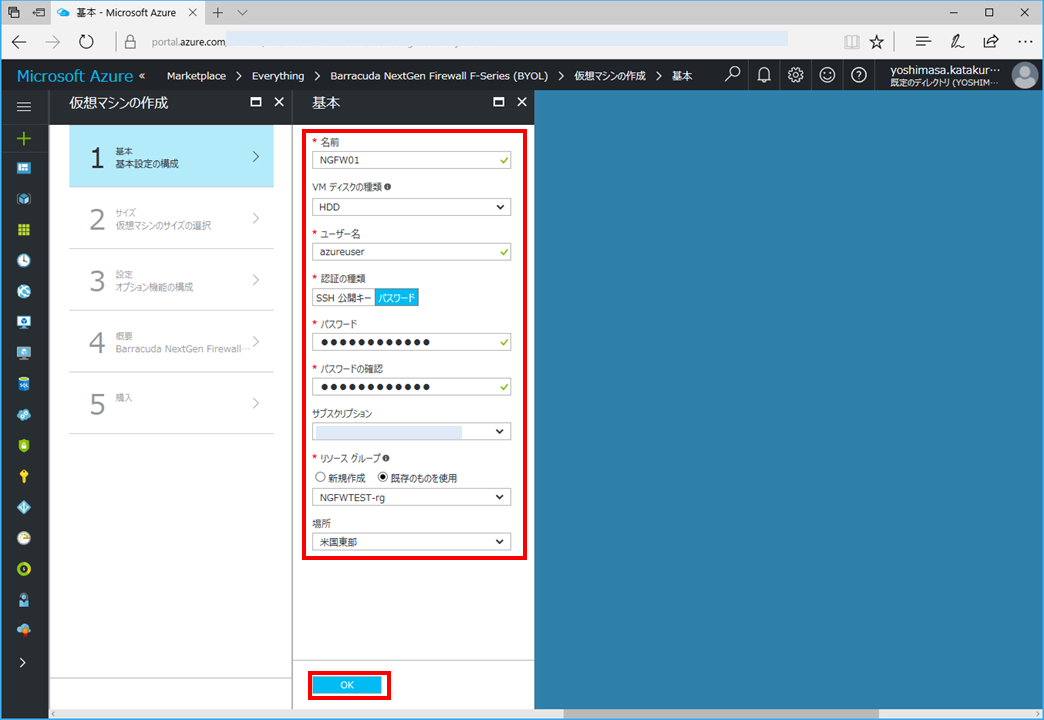

「基本」設定ではVMディスクの種類はHDDに変更しました。

後はお好みで。

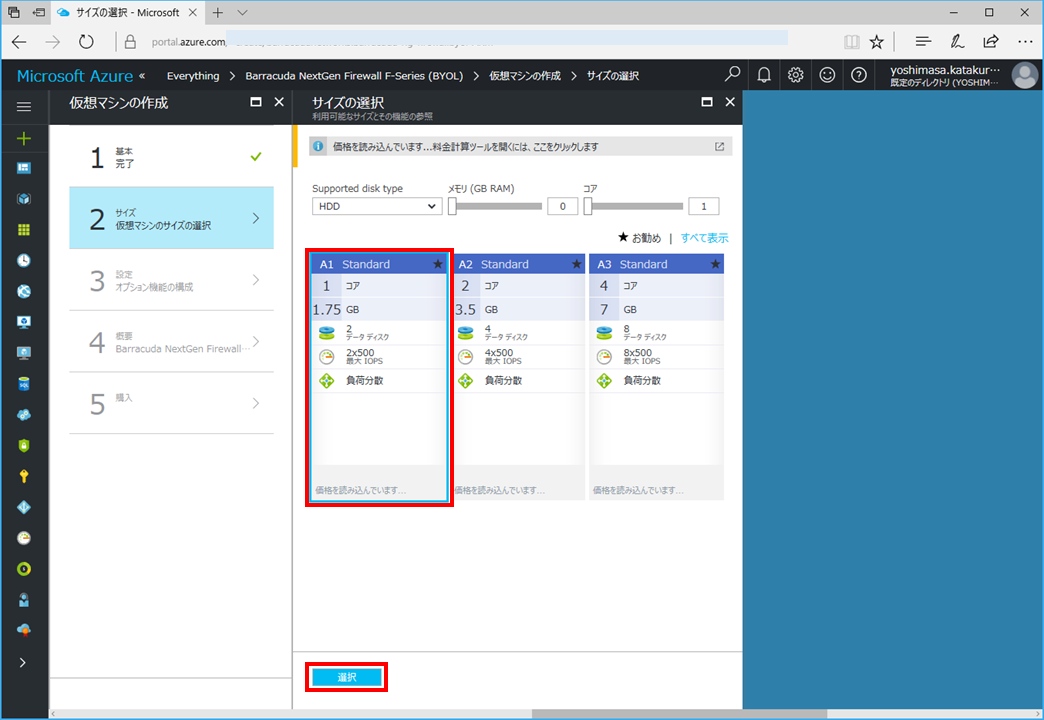

「サイズ」設定はBarracudaさんから払い出されているライセンスにあったコア数のサイズを選択します。

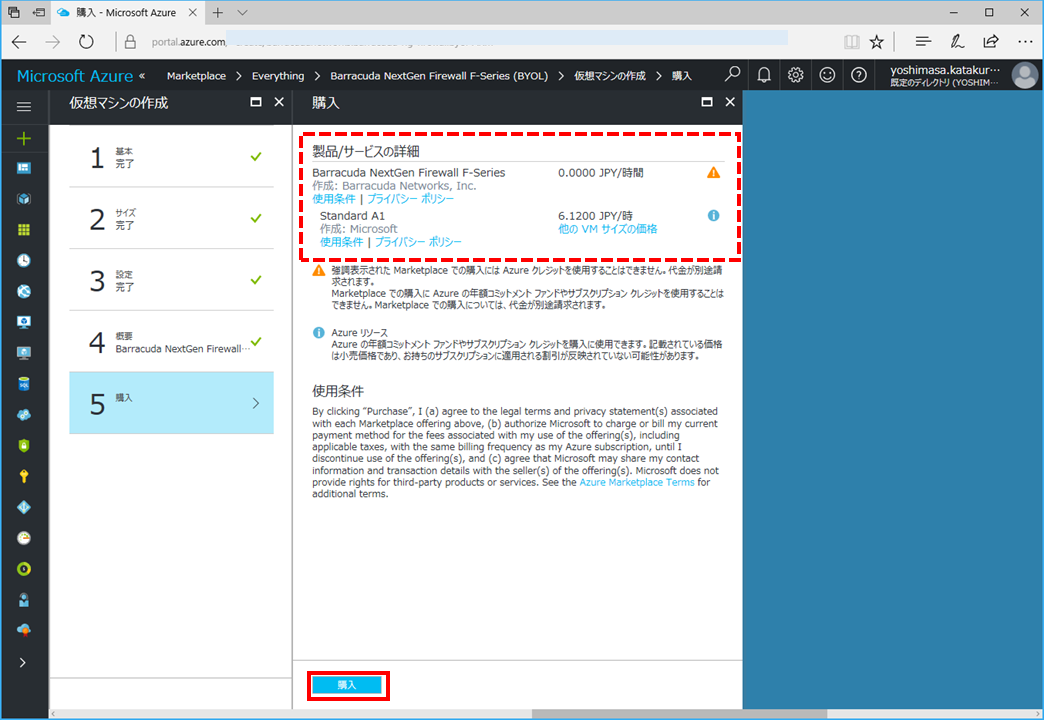

私は1コア用の一番小さなライセンスを試用しますので、Standard A1を選択します。

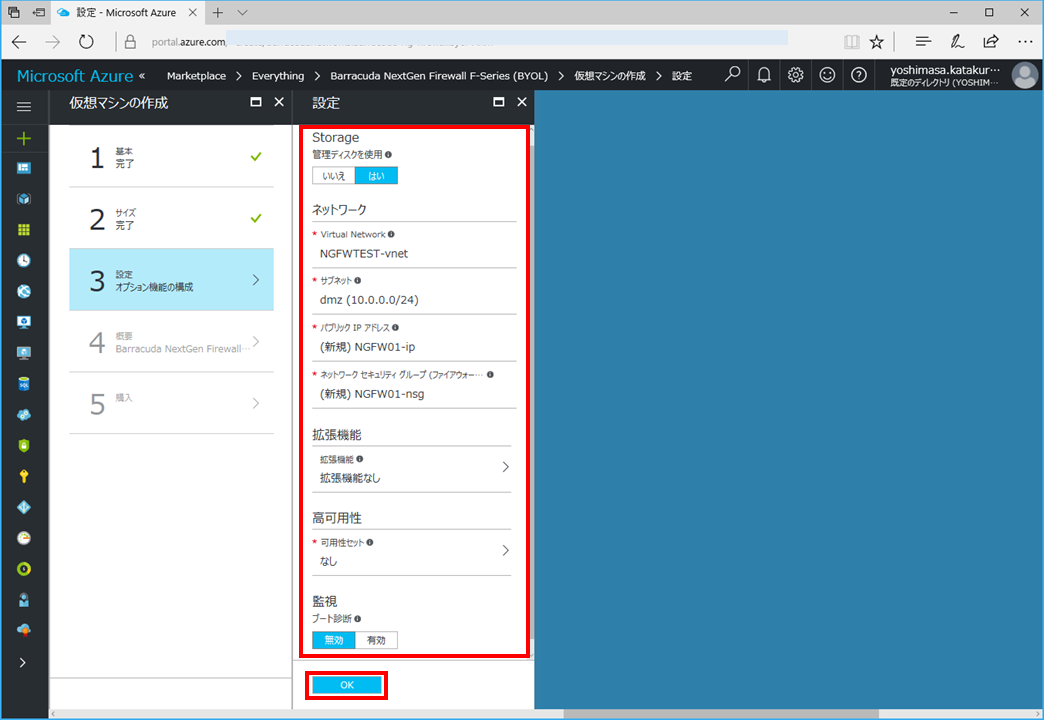

「設定」では仮想ネットワークとサブネットを先に作成した仮想ネットワークのdmzサブネットにするのを忘れないようにします。

管理ディスクに使用、監視の有無はお好みで。

「購入」でBarracuda側の料金が0円/時であることを確認して、最後にOKでデプロイ開始します。

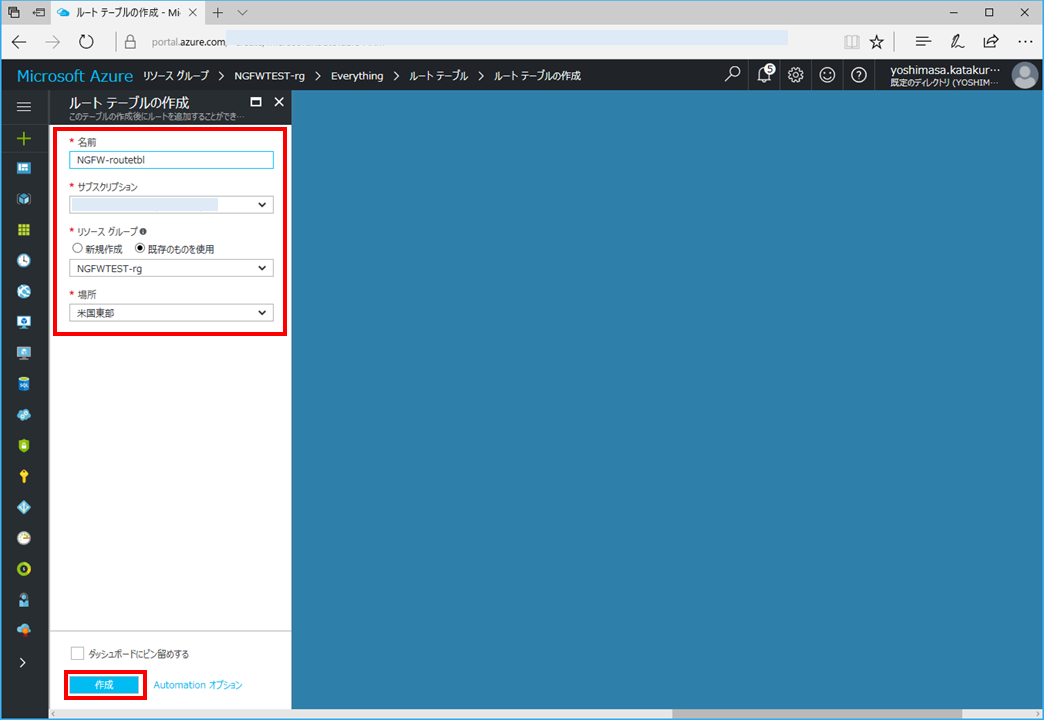

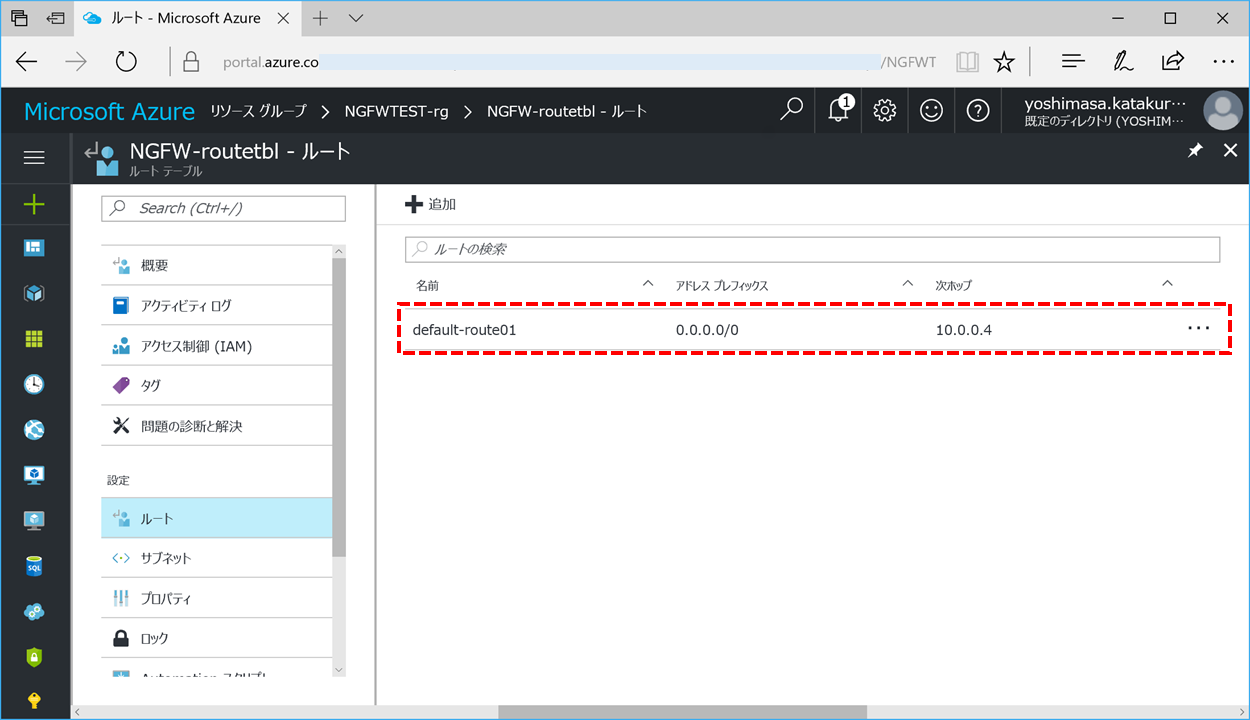

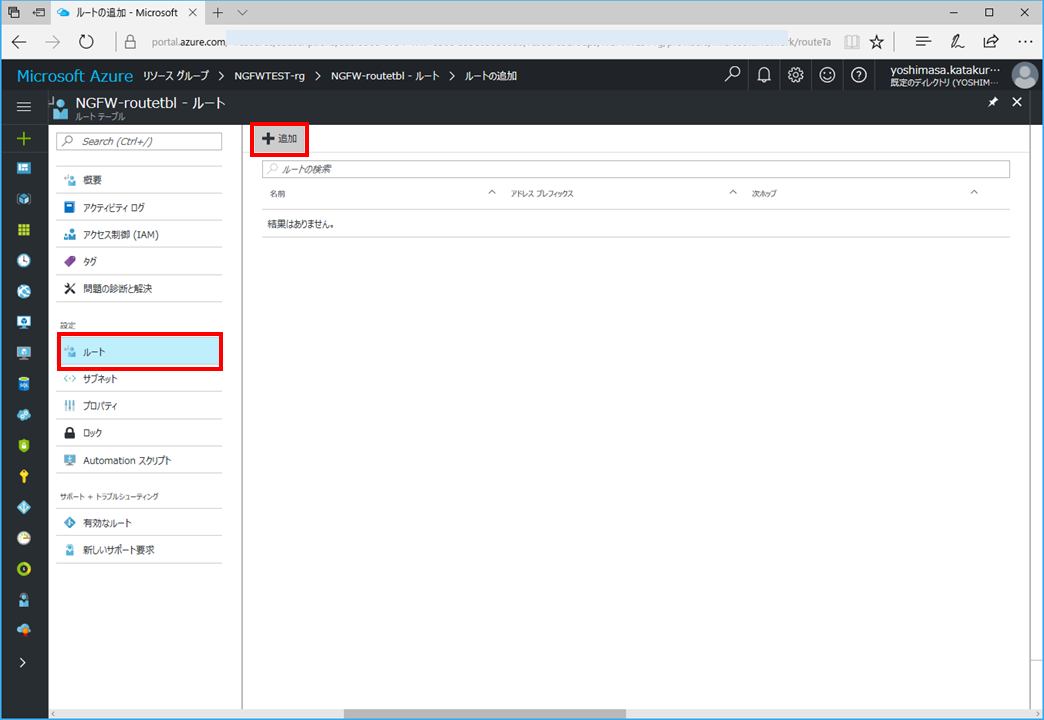

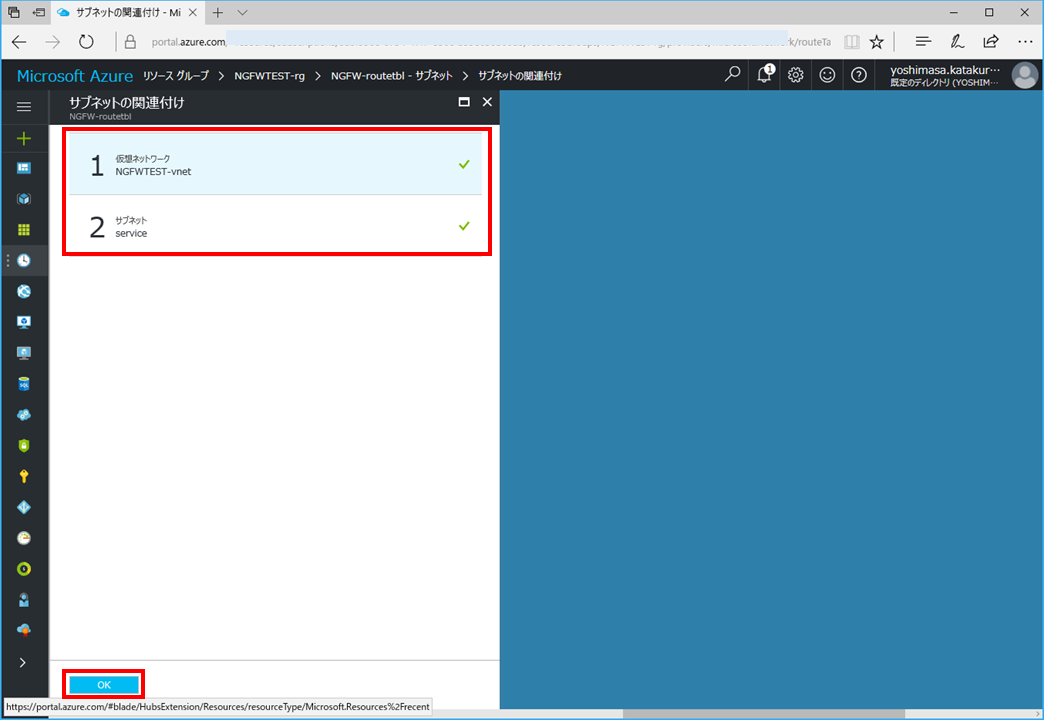

ルートテーブルの作成

まずはデフォルトルートの追加です。

「ルート」メニューの「+追加」を選びます。

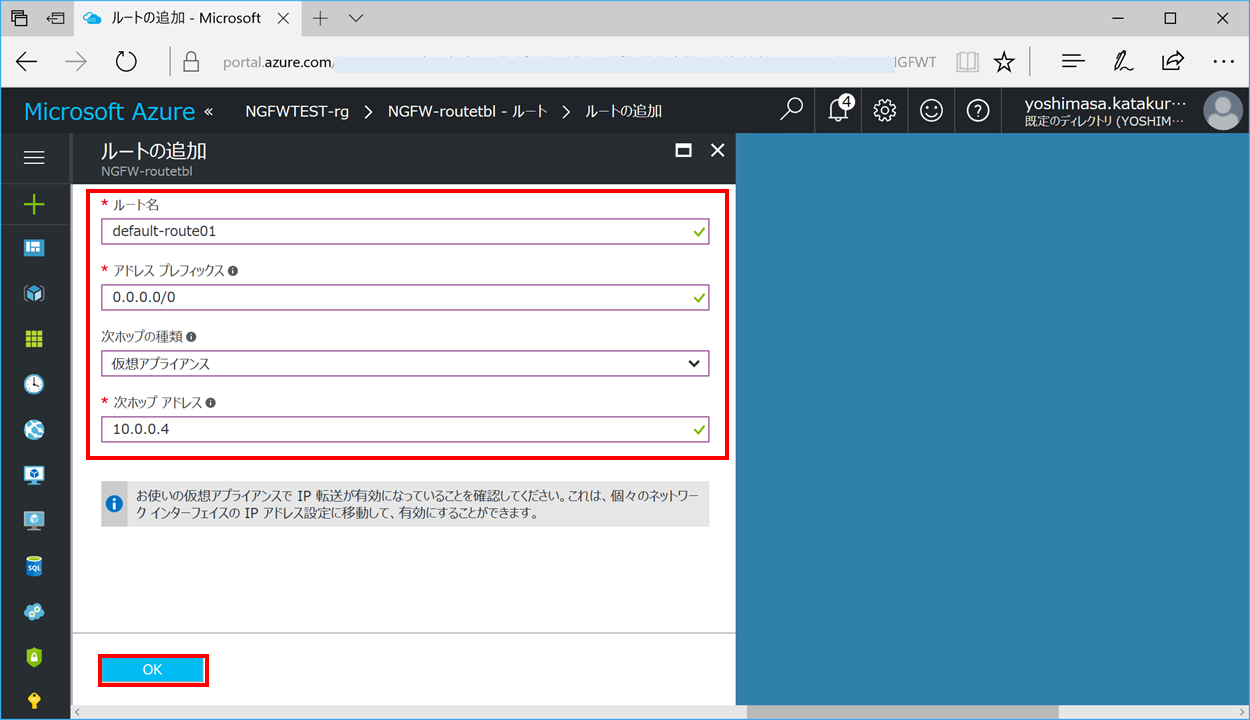

ルート名は適当に、アドレスプレフィックスには全てのトラヒックを対象とするため「0.0.0.0/0」を指定します。

次ホップの種類として「仮想アプライアンス」を選択後、IPアドレスにはNGFWのプライベートIPアドレスである「10.0.0.4」を指定します。

最後に「OK」で適用です。

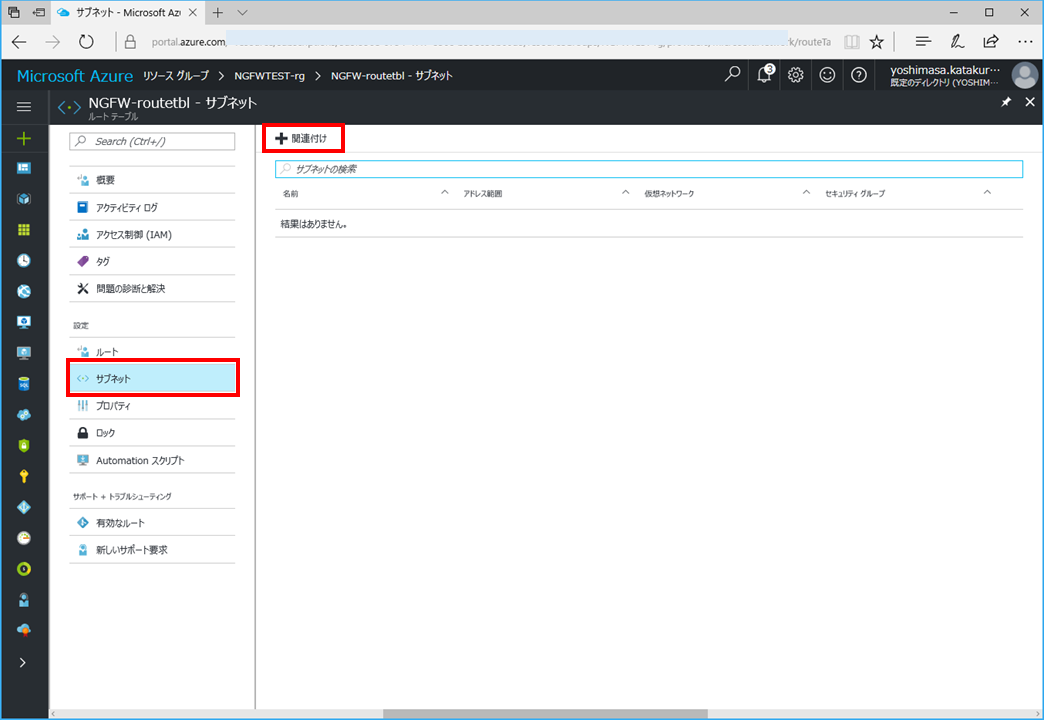

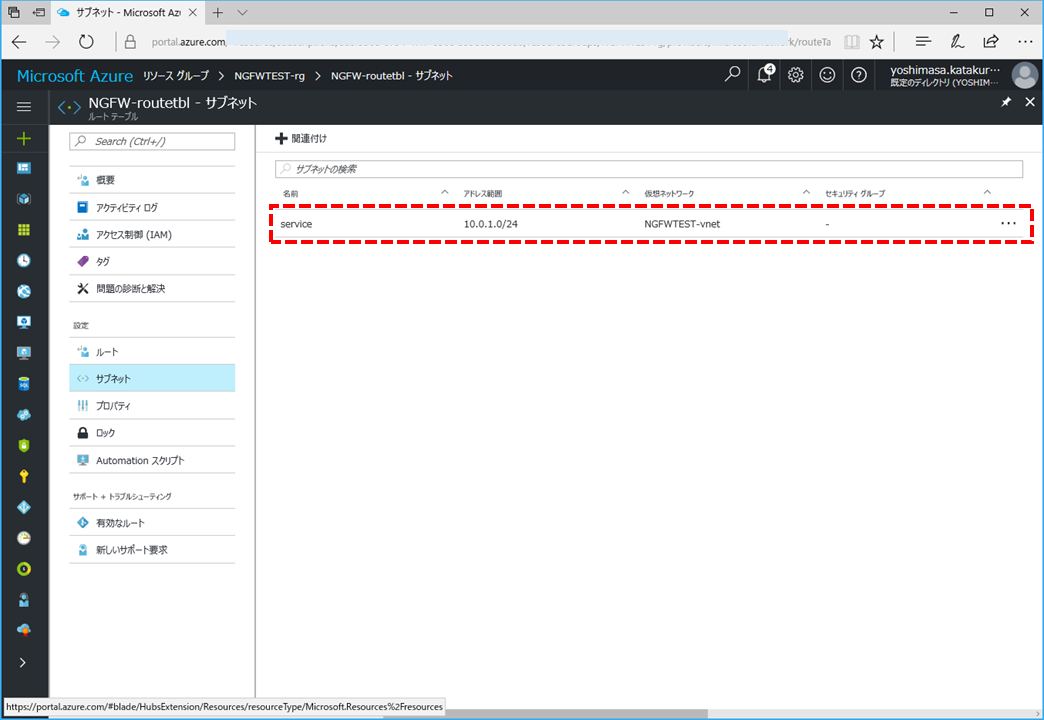

強制ルーティングの対象とする仮想ネットワークのserviceサブネットを選択して、登録します。

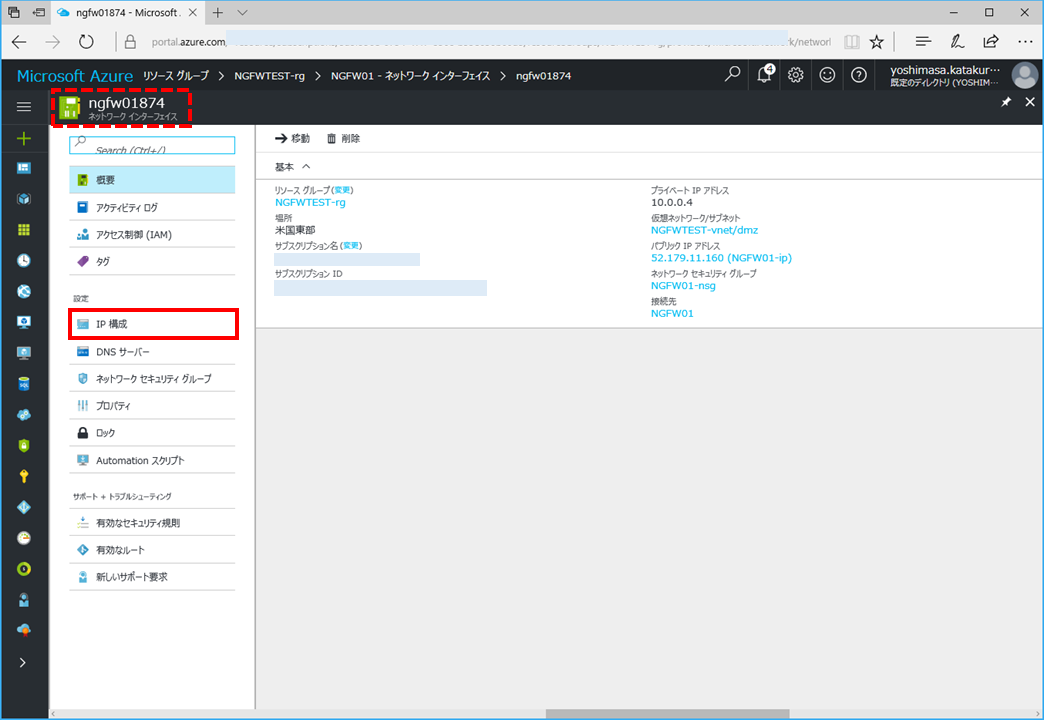

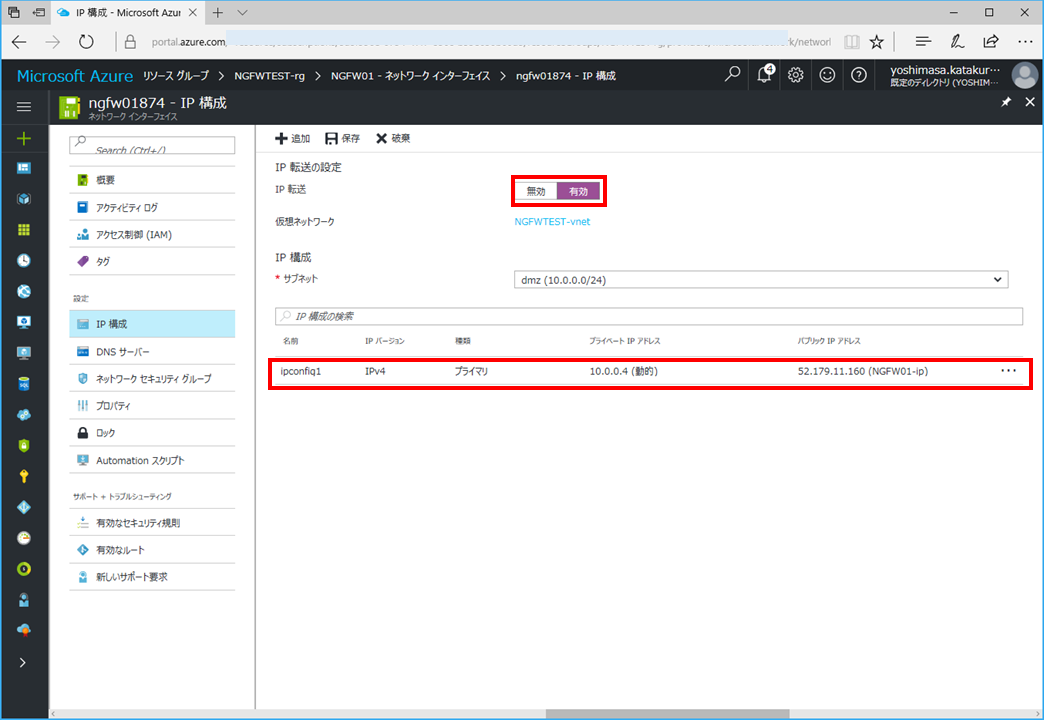

IP転送の設定

NGFWサーバのNICの設定を変更して、IP転送が可能にします。ついでにIPアドレスも固定化します。

NGFWで使っているNICリソースを選択して、「IP構成」メニューを開きます。

IP転送を「有効」に設定します。

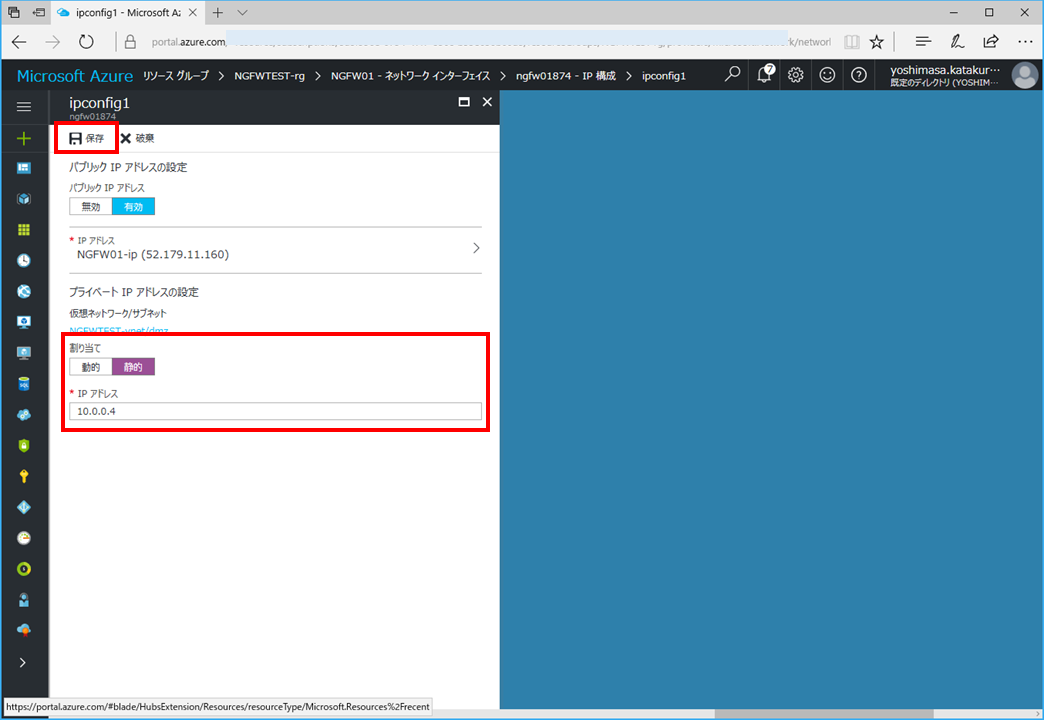

さらにipconfig1のリストをクリックします。

プライベートIPアドレスの割り当て方法を「静的」に変更。

IPアドレスには元と同じく10.0.0.4のままにして、「保存」をクリックします。

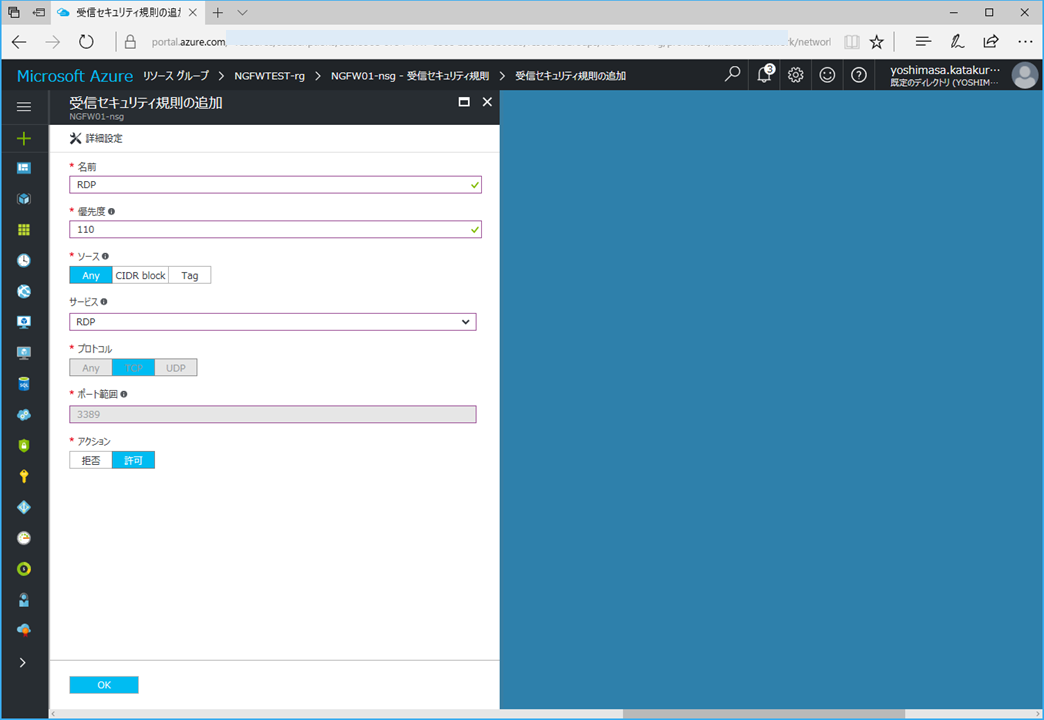

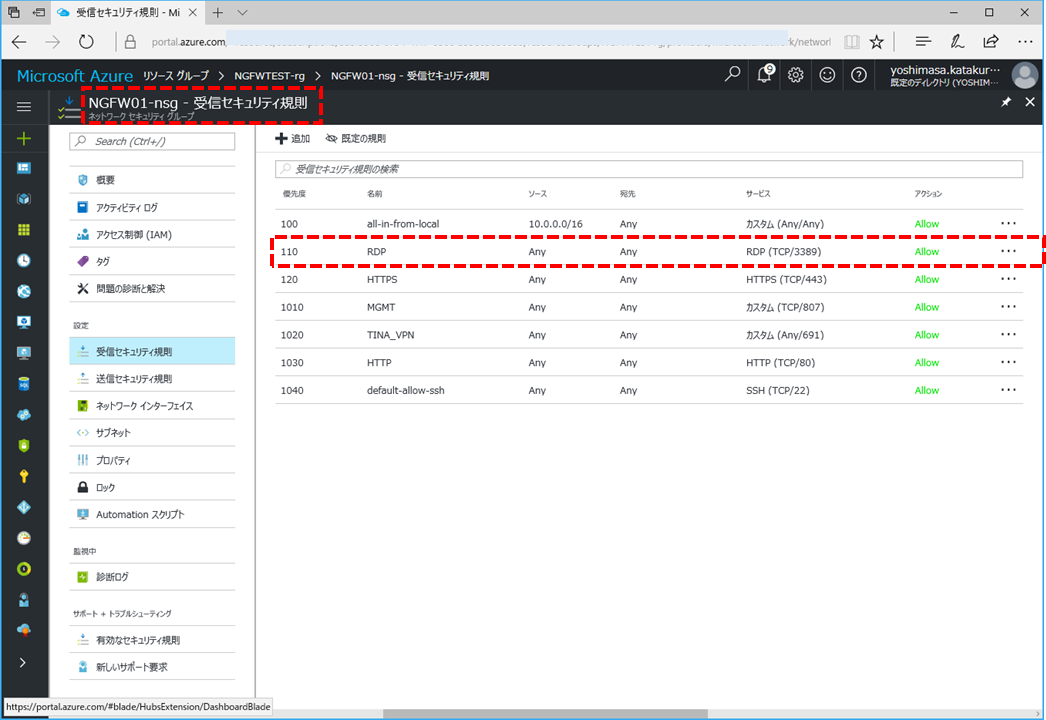

NSGの設定

NGFWに設定されているNSGにRDP(3389)の接続を許可します。

これでAzure的にはNGFWでRDP接続を受けることができますので、あとは中のFirewall機能でserviceサブネット側のサーバに転送できればOKですね。

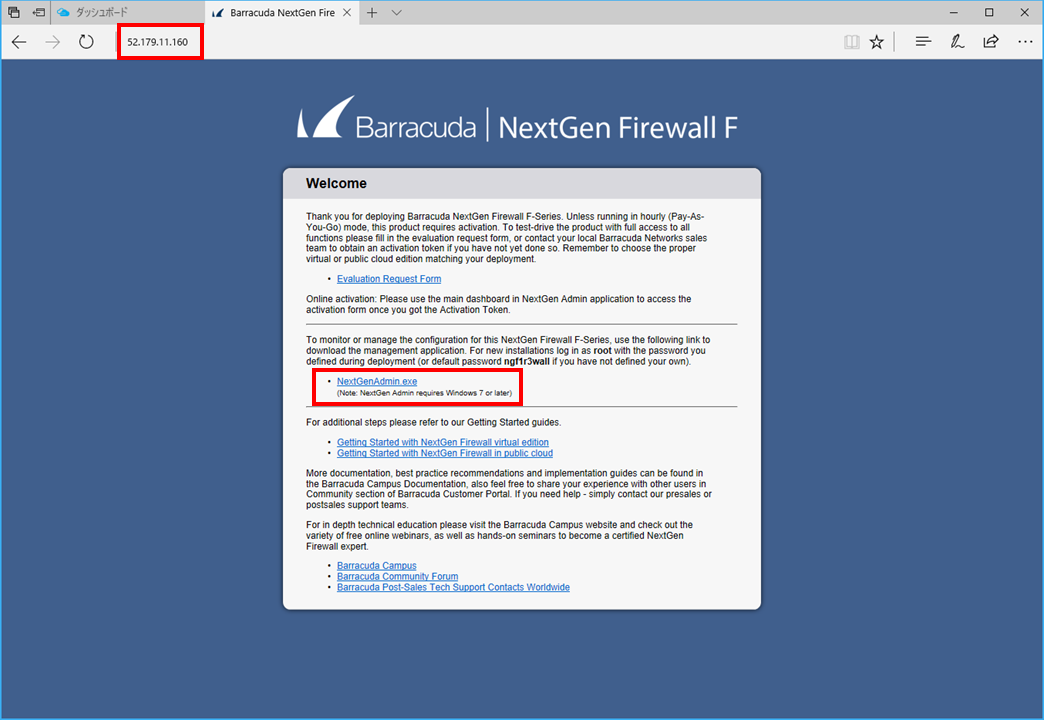

NFGWの設定(ライセンス登録)

クライアントPCからhttp://NGFWのIPアドレス/ に接続します。

トップ画面が表示されたら、NextGenAdmin.exeをダウンロードして、クライアントPCで実行します。

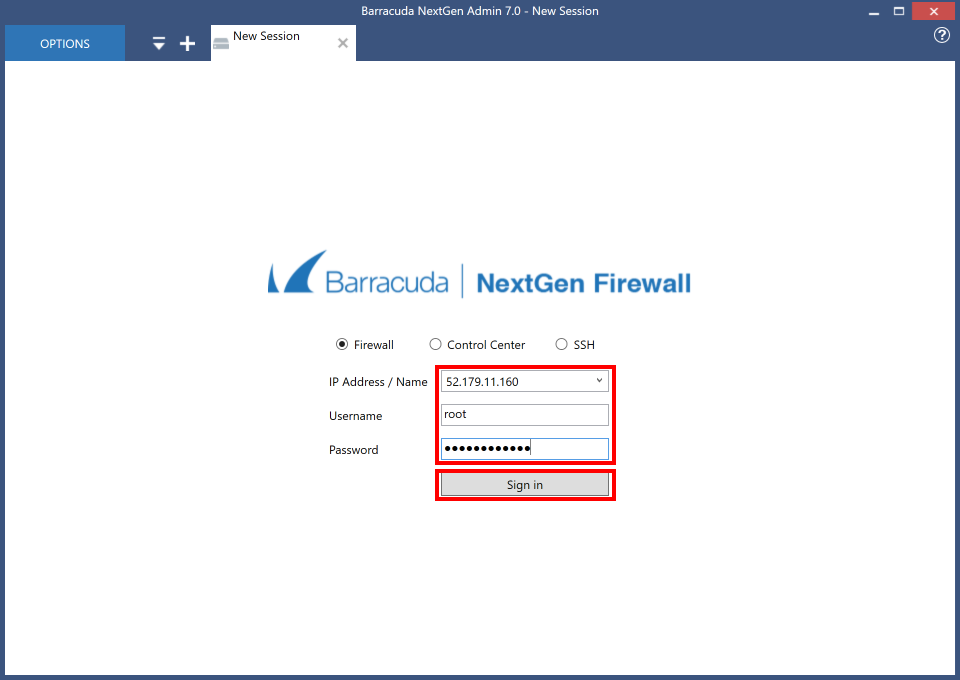

アプリケーションの最初の画面で、ログイン先には「Firewall」、IPアドレスにはNGFWのIPアドレス、Usernameは「root」、パスワードはNGFWのデプロイ時に指定したパスワードを入力して「Sign in」ボタンをクリックします。

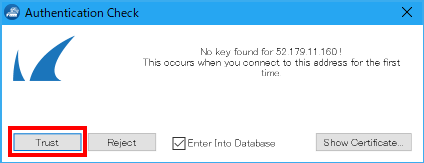

初回ログイン時のみ、接続してよいか確認ダイアログが表示されるので「Trust」をクリックして先に進みます。

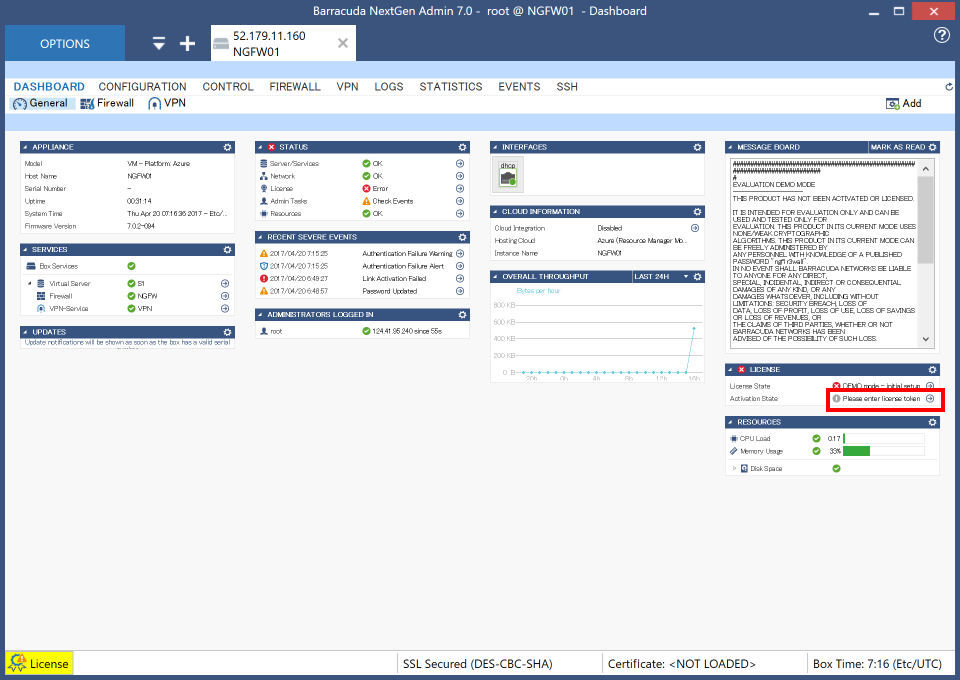

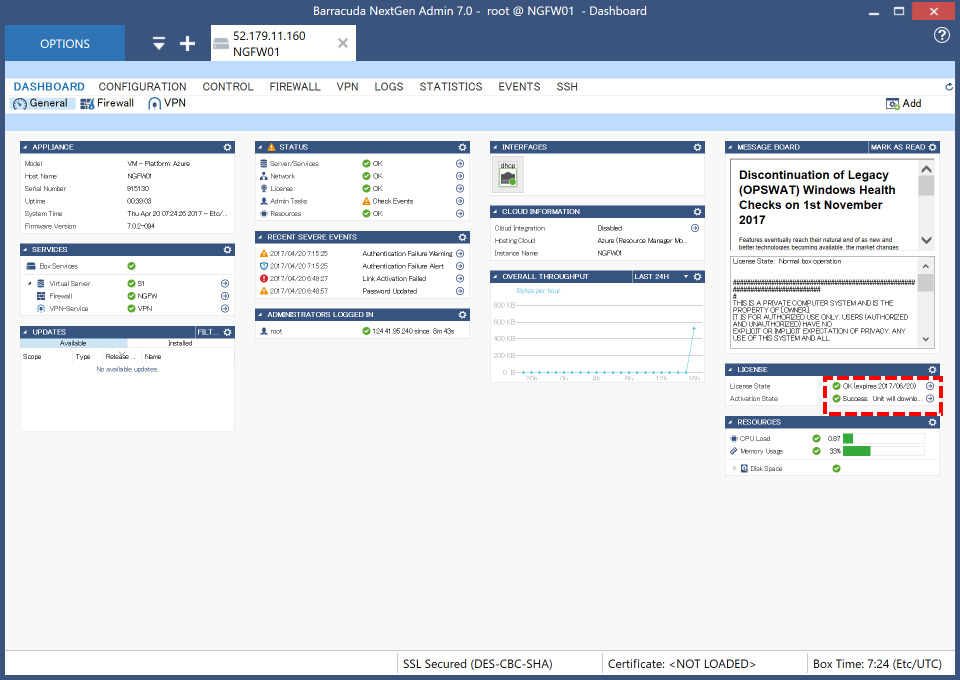

初期画面が表示されたらライセンス入力します。

「LICENSE」の「Activation State」欄の「→」をクリックして、ライセンストークン入力画面に進みます。

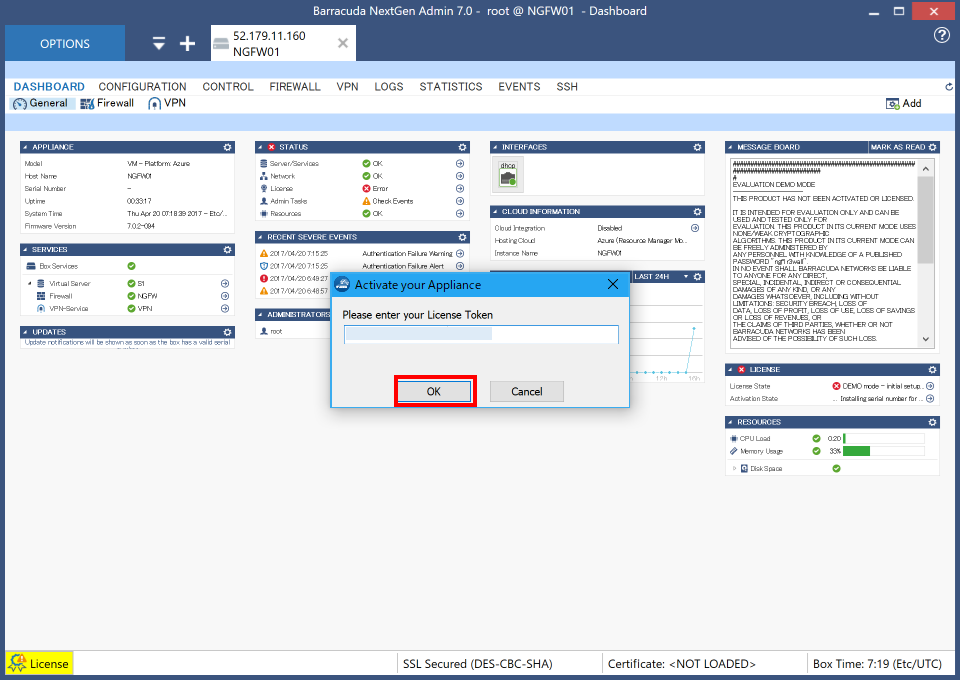

Barracudaさんから払い出されたライセンストークンを入力して「OK」をクリックします。

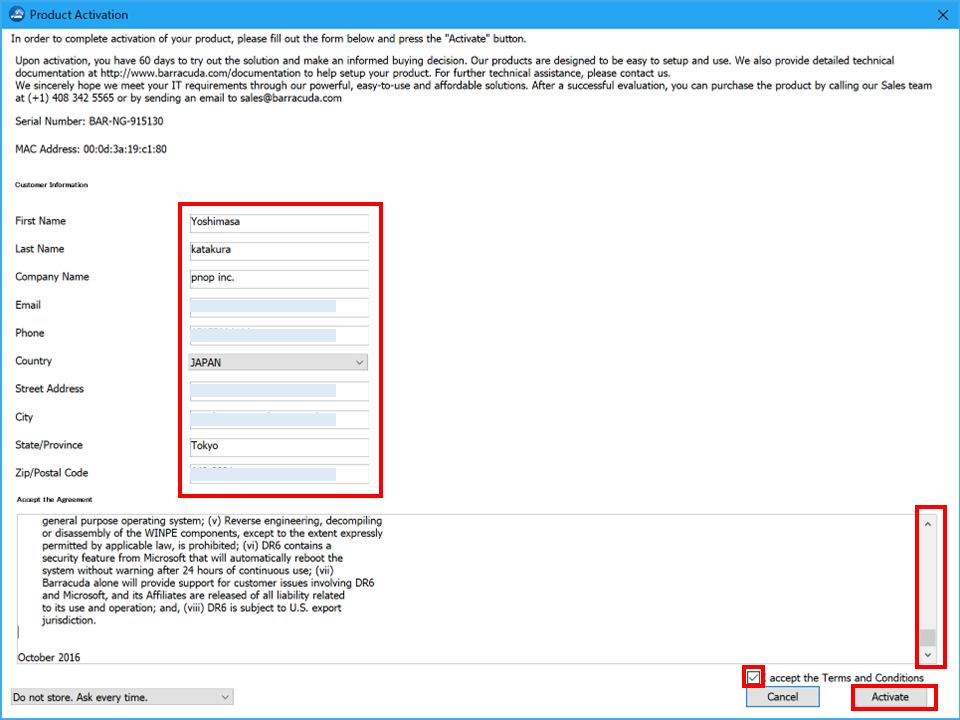

Product Activation画面では、利用者の情報を入力します。

使用許諾のテキストはスクロールバーを最後まで移動させます。

Acceptチェックを設定後、「Activate」をクリックします。

無事登録が終わると、License StateとActivation Stateのアイコンが緑(もしくは橙)に変わります。これでライセンス登録は完了です。

サービスセグメント用サーバのデプロイ

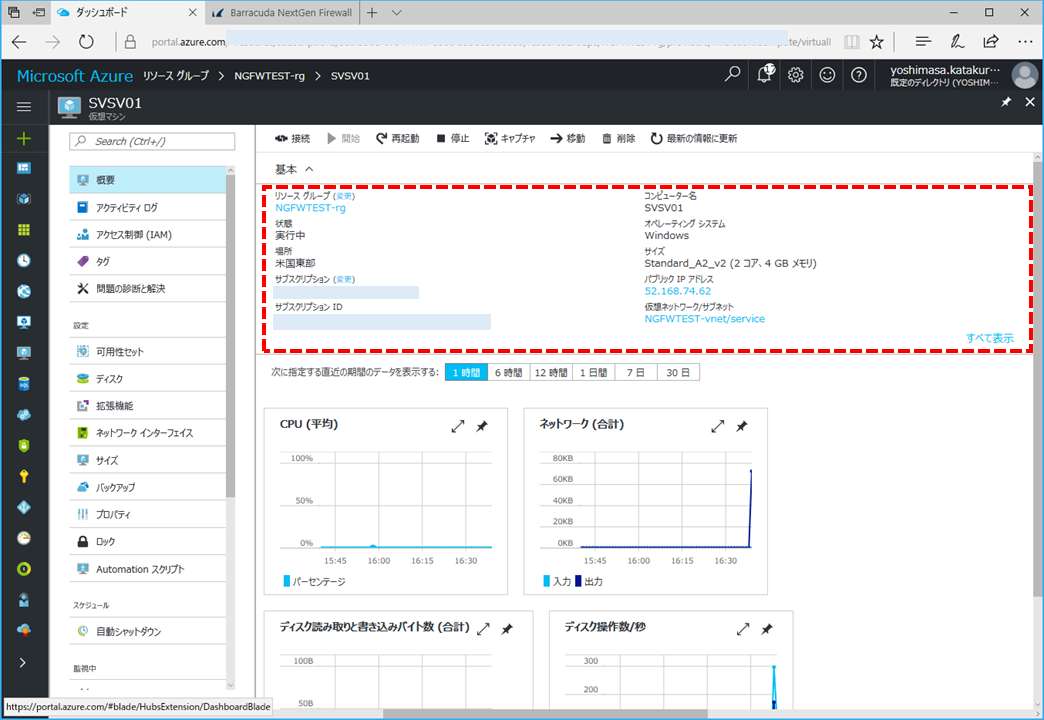

serviceサブネット上にRDP接続確認用のWindows Serverを構築します。

Windows Server 2012でも2016でも構いません、サイズも適当で。

私は適度なパフォーマンスでお財布にも優しいA2_v2で作成しました。

本当はこちらのサーバにはパブリックIPアドレスは不要(NGFW経由でアクセスするため)なのですが、動作確認用に付与しています。

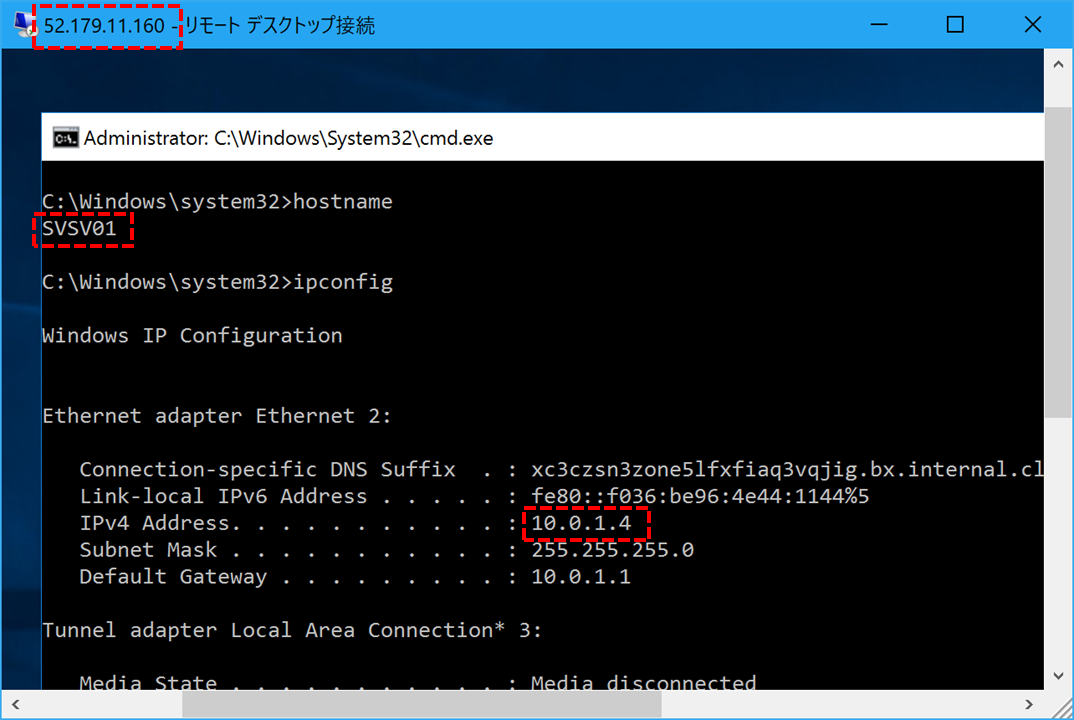

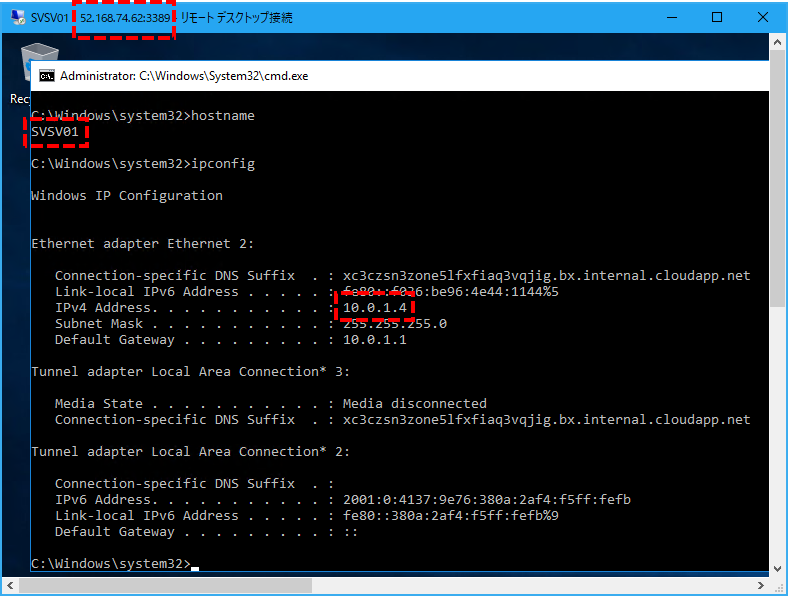

こちらのパブリックIPアドレスで念のためRDPして、プライベートIPアドレス等を確認しておきます。

10.0.1.4であることが確認できました。

NGFWの設定(フォワード設定)

Network Objectの作成

これは必須ではないのですが、先にNetwork Objectを作っておいて、これをFirewallルールのsource,destinationの指定に使います。

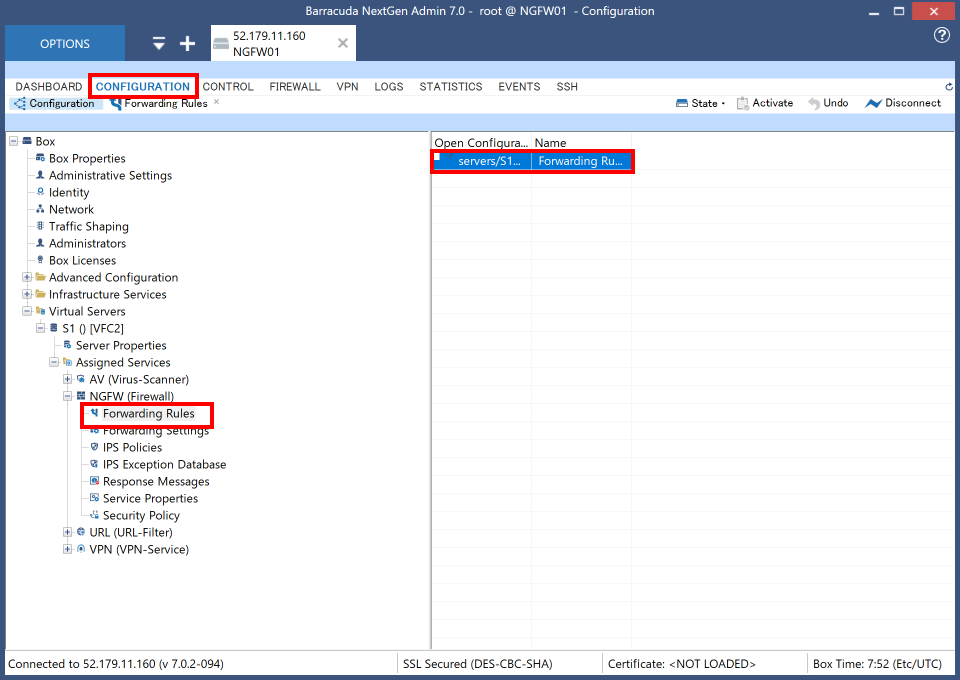

「CONFIGURATION」メニューのツリーから「Box>Virtual Servers>S1 0 [VFC2]>NGFW(Firewall)>Forwarding Rules」をクリックします。

右側のペインのサーバーをダブルクリックします。

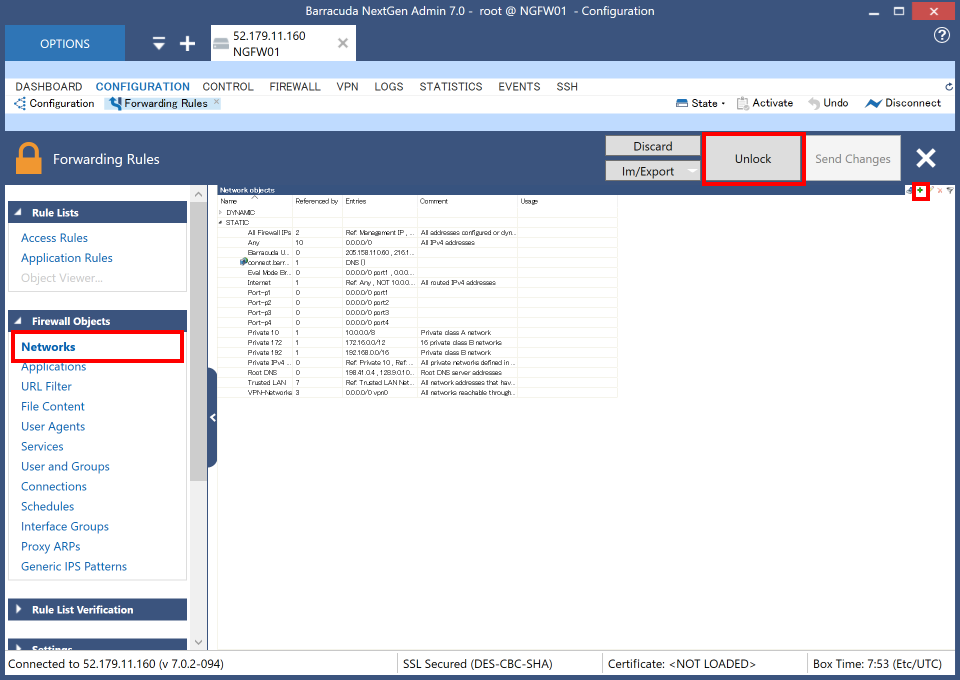

Firewall ObjectsからNetworksをクリックして、既存のNetworkObject一覧が表示されたら、「Unlock」ボタンをクリックして編集準備に入ります。

右上の「+」をクリックしてNetwork Objectを追加していきます。

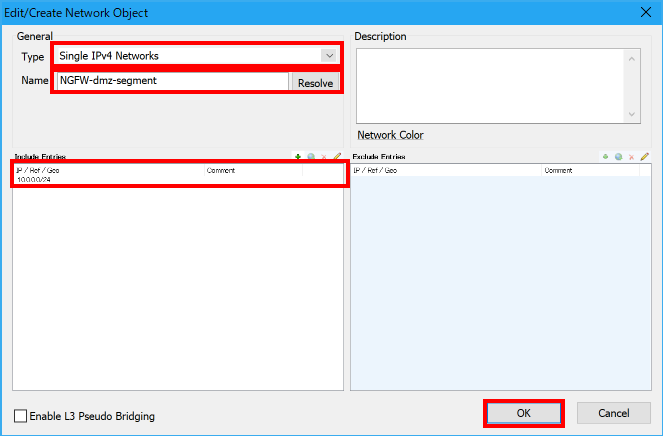

以下の画面例に従って、4つのNetwork Objectを作成しておきます。

| Type | Name | 内容 |

|---|---|---|

| Single IPv4 Networks | NGFW-dmz-segment | 10.0.0.0/24 |

| Single IPv4 Networks | NGFW-service-segment | 10.0.1.0/24 |

| Single IPv4 Address | NGFW-ngf | 10.0.0.4 |

| Single IPv4 Address | NGFW-svsv | 10.0.1.4 |

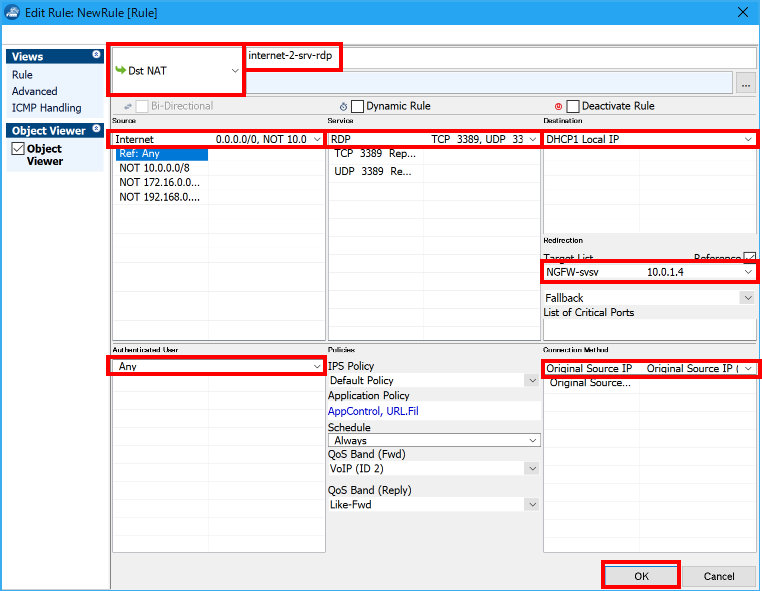

Firewall定義の追加

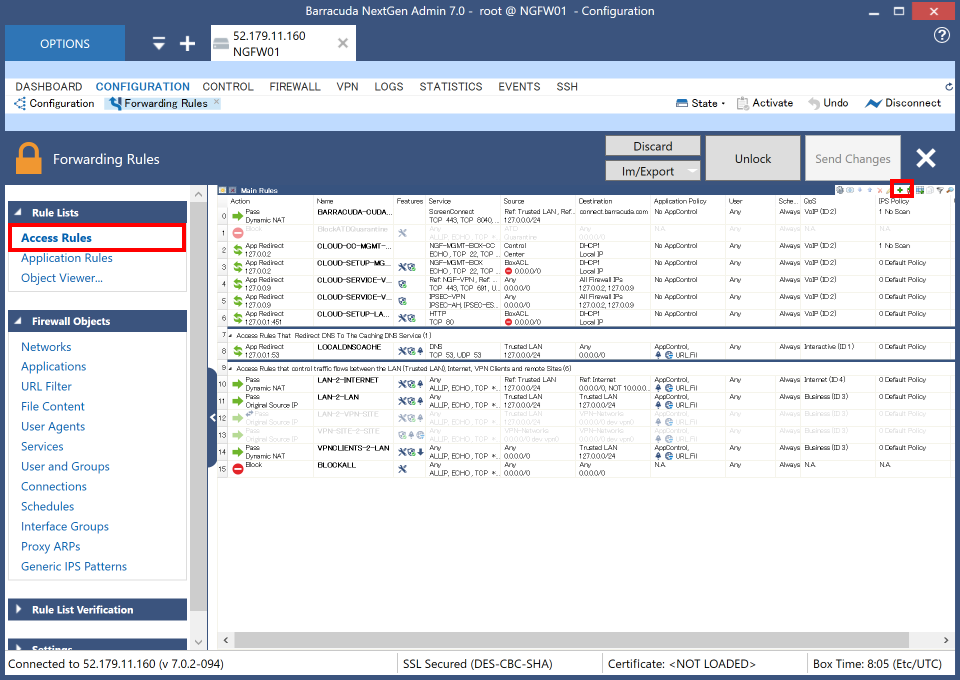

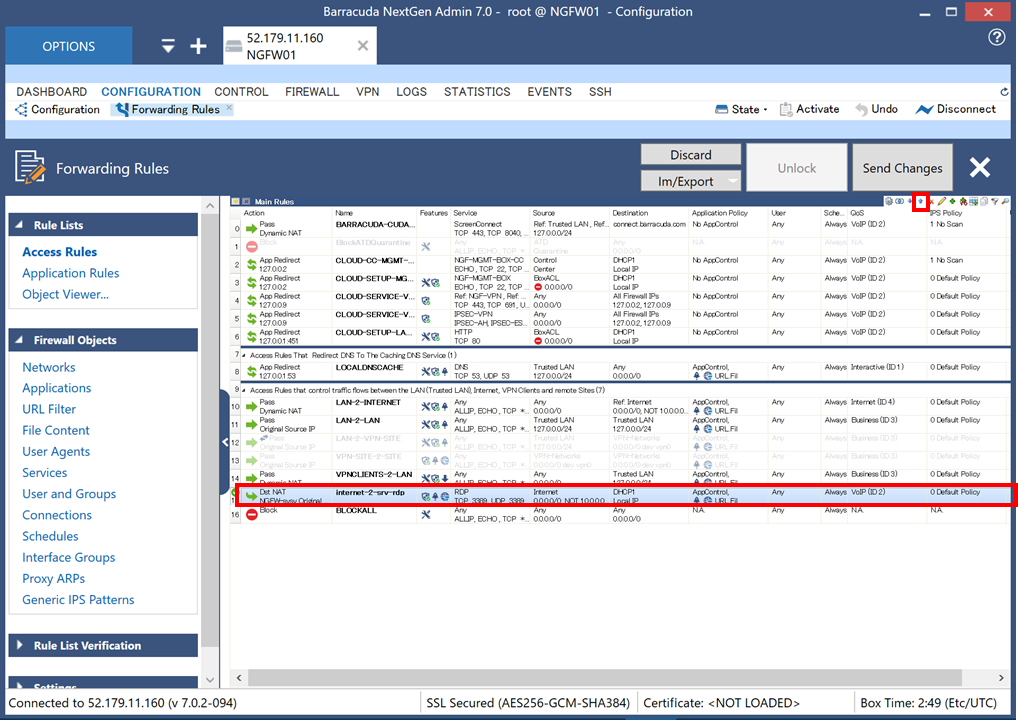

同じくForwarding Rulesのメニューから「Access Rules」をクリック後、「+」ボタンをクリックして新規ルールを追加します。

追加ルールは

- Dst NAT

- ルール名は「internet-2-srv-rdp」

- Sourceは「Internet」

- Serviceは「RDP」

- Destinationは「DHCP1 Local IP」

- Target Listは「NGFW-svsv(10.0.1.4)」

- Connection Methodは「Original Source IP」

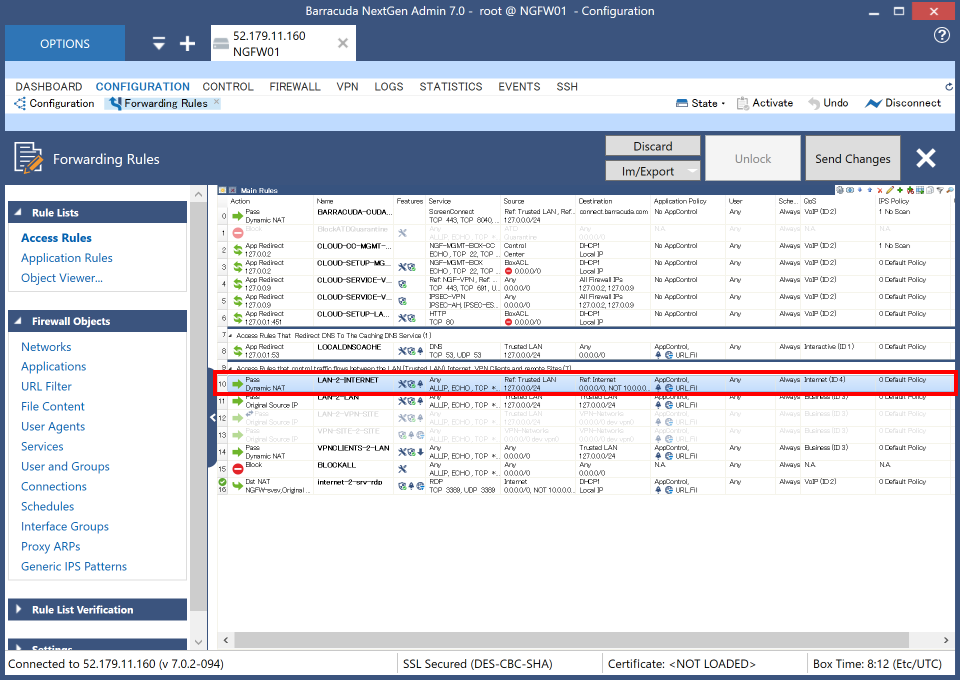

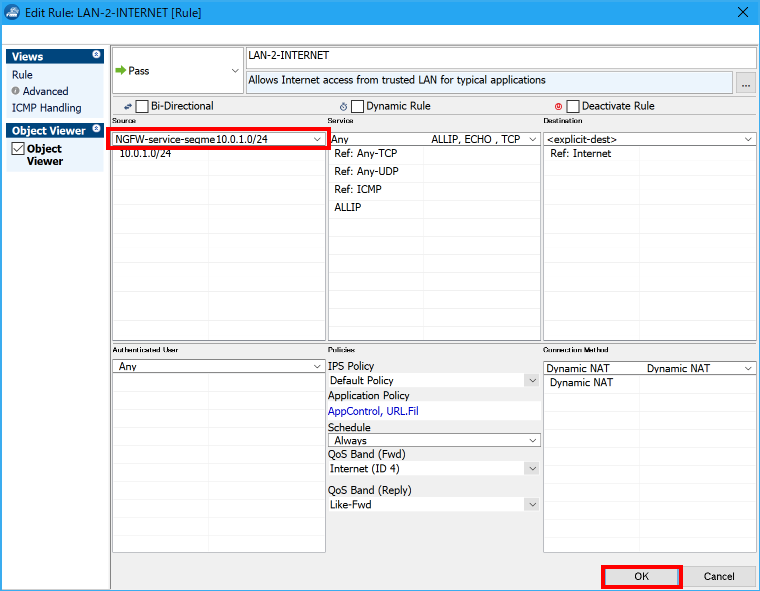

続いて既存のルールから「LAN-2-INTERNET」を選択した後に鉛筆アイコンをクリックして編集モードに入ります。

Sourceのアドレスレンジを「NGFW-service-segment」に設定して、「OK」で適用します。

こちらの設定は、まあしなくても大丈夫なのですが、インターネット向けの通信を許容する範囲を特定のサブネットに制限する場合に設定するものとなります。

先ほど新規で作成したルール「internet-2-srv-rdp」をクリックして「↑」でルール「BLOCKALL」の上まで移動させます。

最後に今までの設定を適用します。

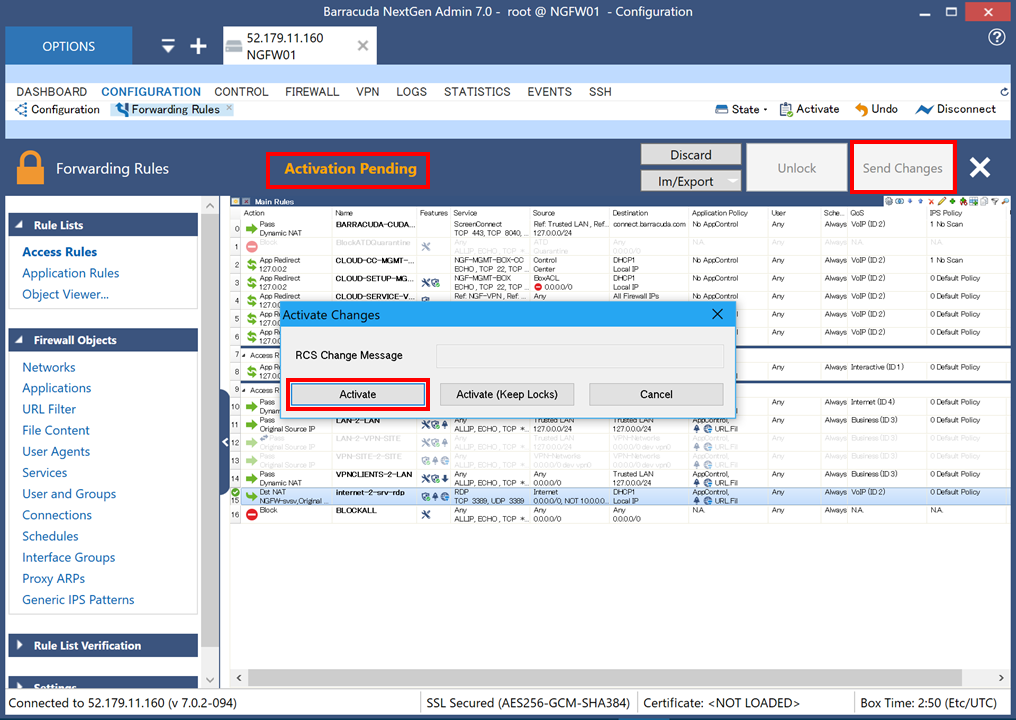

「Send Changes」クリック後、「Activation Pending」が表示されるので、そちらもクリック。

確認ダイアログで「Activate」をクリックして適用します。

動作確認

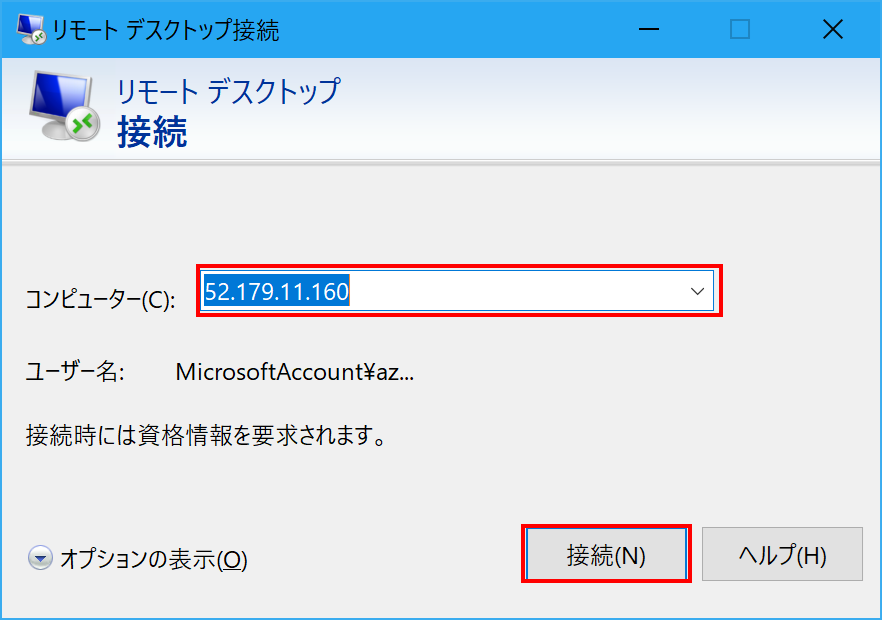

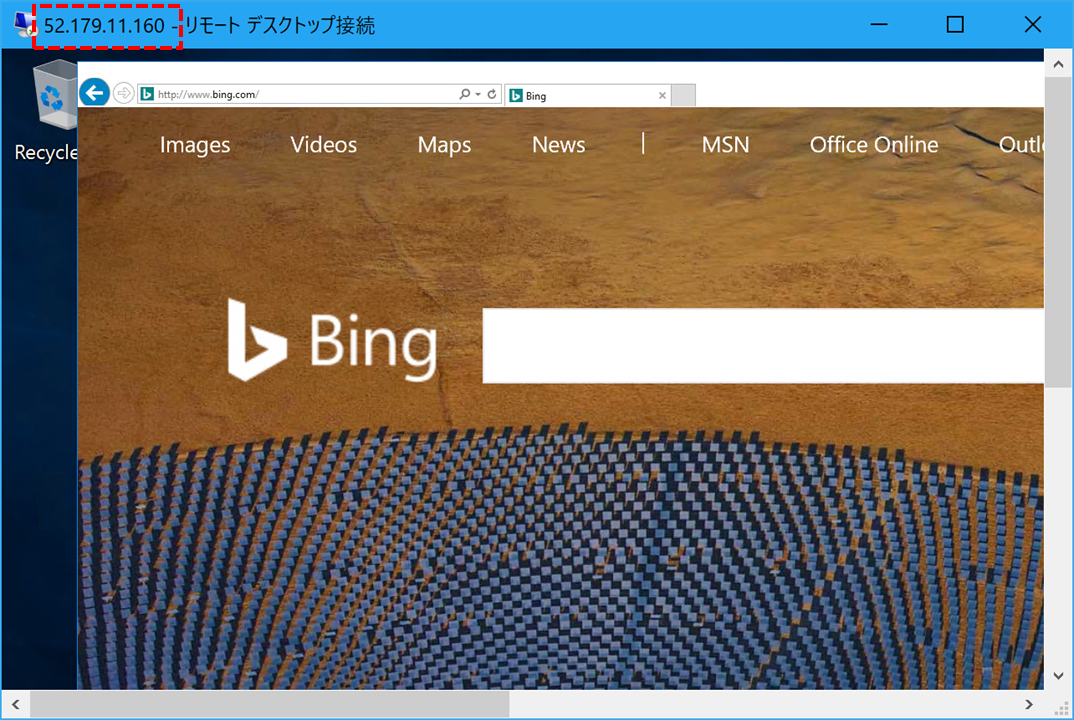

それでは実際にNGFW経由でserviceサブネットのサーバ(SVSV01)にRDP接続してみます。

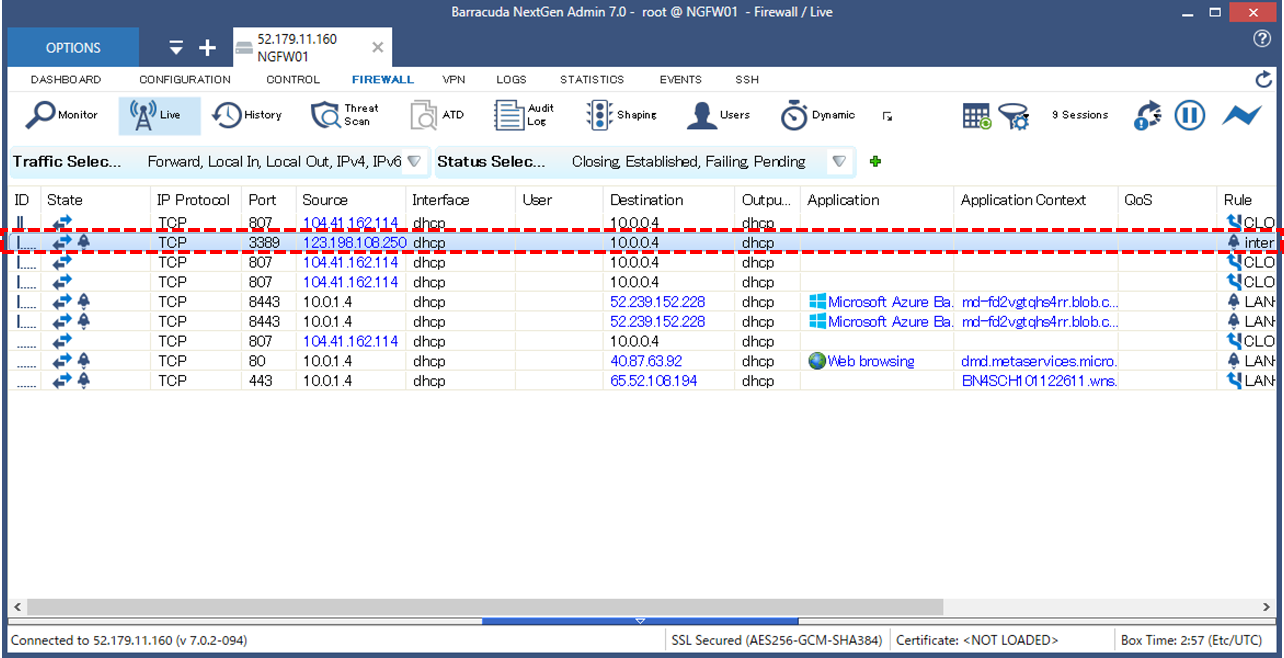

NextGenAdmin.exeの画面からも「FIREWALL」→「Live」で実際に通信している一覧から、RDPの3389ポートで接続していることが確認できました。

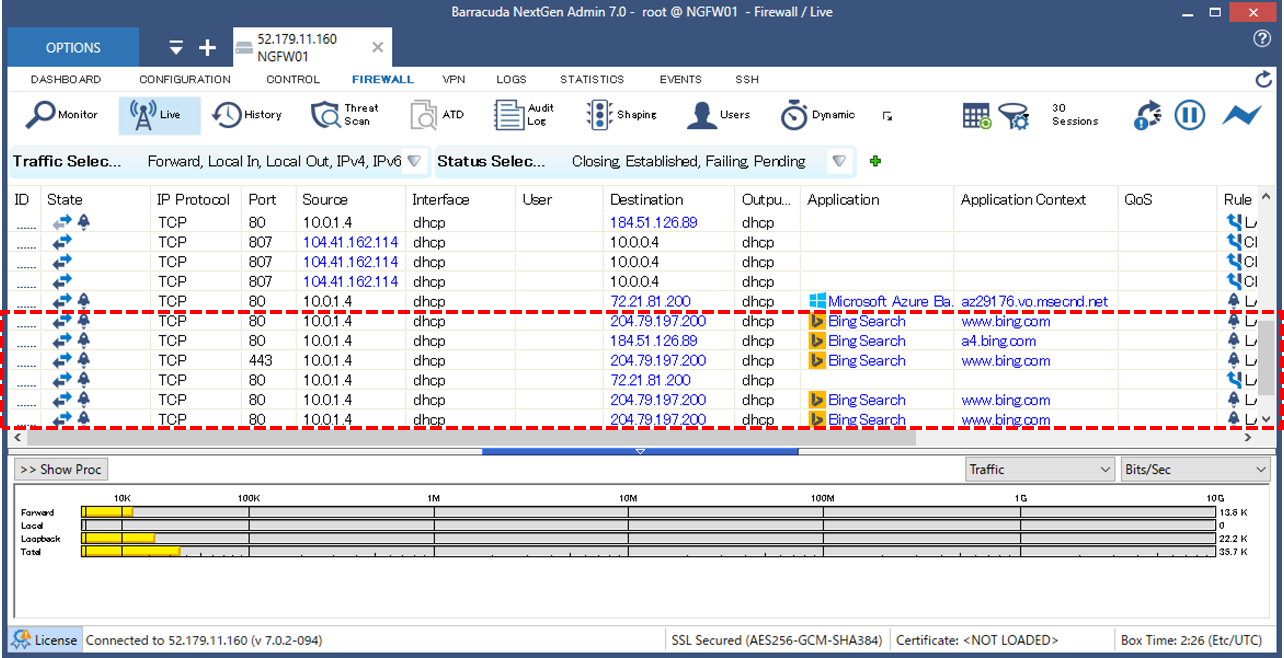

続いてserviceサブネットのサーバ(SVSV01)からIEでBINGサイトを開いてみます。

こちらも直接インターネットに出て行かず、NGFWを経由して外部に出て行っていることがわかります。

おわりに

今回の記事ではサクっとAzure基盤とNGFWの構築の手順をお伝えしました。

Barracuda NextG Firewallの超基本的な機能しかつかっておりませんでしたが、Azure上で中難易度?で構築できることが分かったと思います。