はじめに

前回の記事でAzure上で動く仮想アプライアンスであるNextG Firewall(以下NGFW)の構築を行いましたが、それにオンプレミス側に用意した物理的なNextG Firewall同士でSite to Site VPN接続を行ってAzure側の仮想マシンに安全に接続を行う設定を試してみました。

今回はオンプレミス側にはBarracuda NextG Firewall F380を使います。

既に前回の記事のAzure側構築は済んでいる前提となります。

【宣伝】pnopはバラクーダネットワークスジャパンさんのクラウドパートナーです【大事】

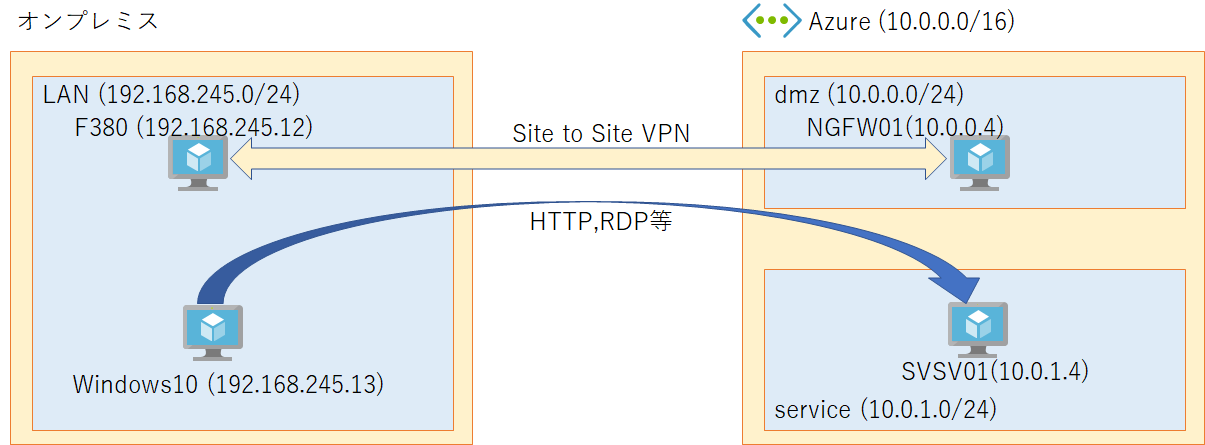

構成

非常に簡単な図で恐縮ですが、オンプレミス側に設置したF380をインターネットルーターとして設定を行い、さらにSite to Site VPN設定をしてAzure上のバーチャルアプライアンスであるNextG Firewallと相互接続します。

VPN接続には今回はBarracuda独自プロトコルであるTINA VPNを使って行います。

オンプレ側準備

オンプレミス側は会社の事務所にF380を持ち込んでこっそり準備しました。

ラックマウント

サーバールーム内の空いているラックに1U筐体であるBarracuda NextG Firewall F380をマウントします。(写真はイメージです)

P1は既存のLANに接続。P8をフレッツ回線を使ってPPPoE接続するWAN側用として配線しました。

インターネット接続

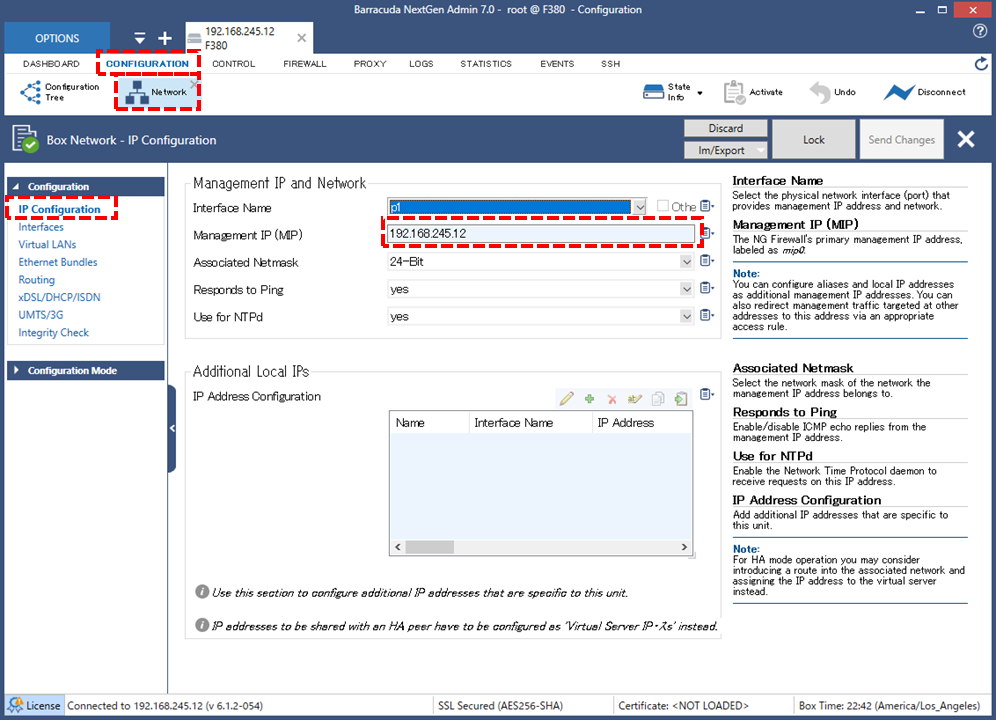

初期状態のF380の管理用IPアドレスは192.168.200.200ですので、最初は直接PCを接続してIPアドレスをオンプレミスの既存LANに繋げられるアドレスに変更します。

これらの操作はBarracudaのサイトにあるGetting Startedを参考に変更するのが宜しいです。

簡単に説明すると、管理ツールから「CONFIGURATION」「Network」「IP Configuration」から変更します。

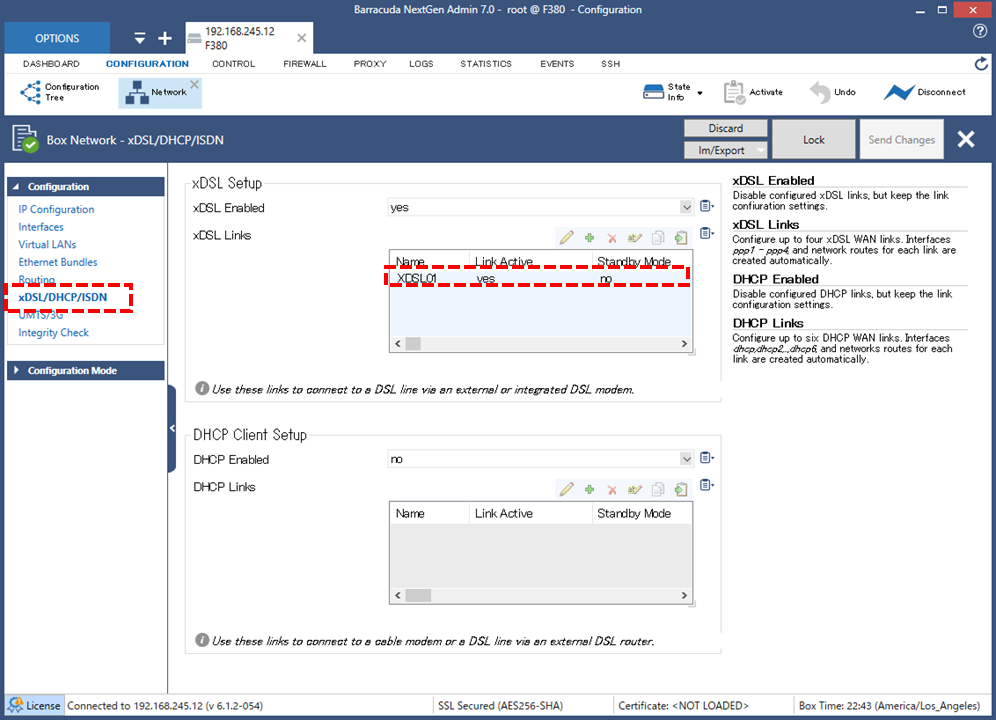

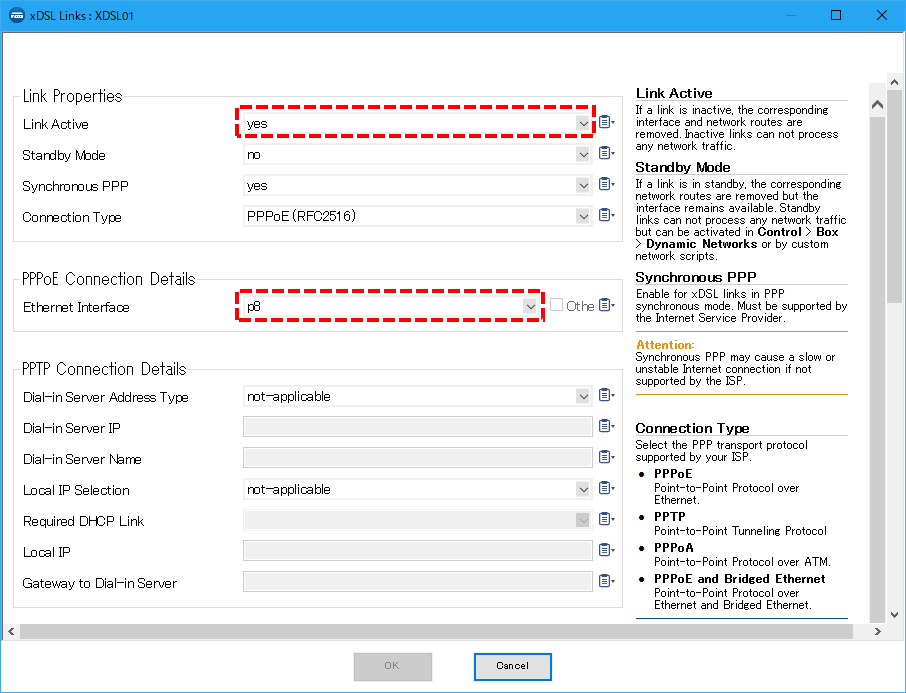

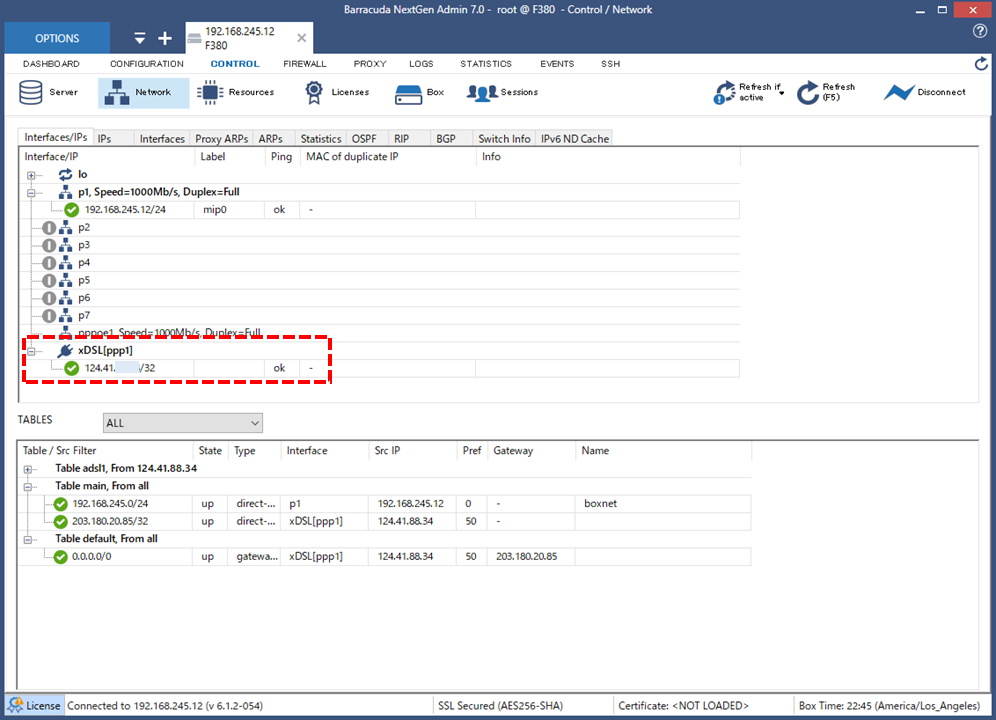

PPPoEによるインターネット接続も同じ階層の「xDSL/DHCP/ISDN」メニューからPPPoEの接続設定を行います。

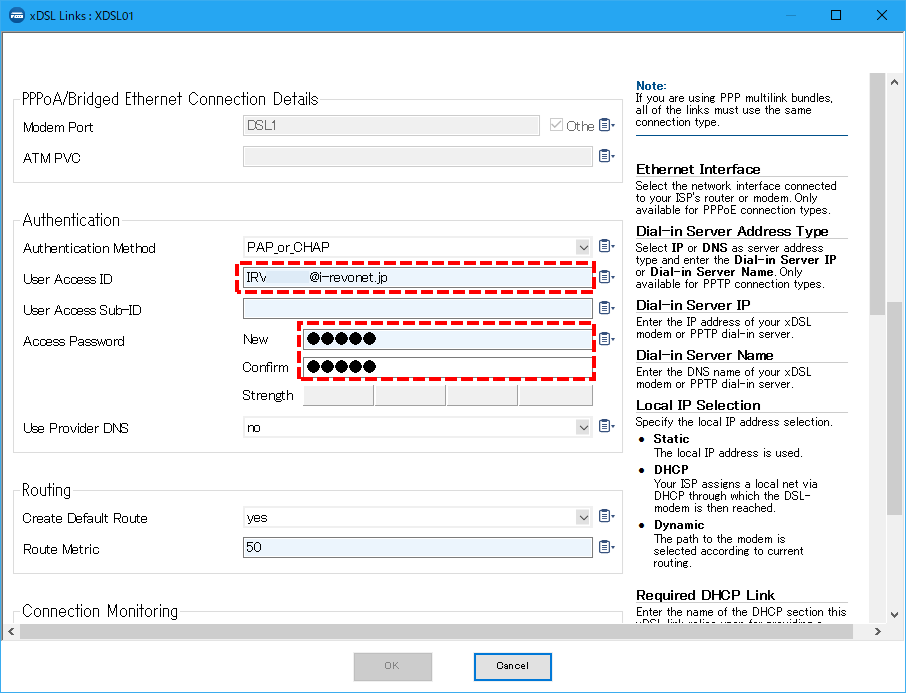

以下の画面は設定参考例ということで。

接続方法はPPPoEで、P8にWAN側のケーブルを接続している場合の設定です。

プロバイダから払い出されたIDとパスワードを設定しています。

無事インターネット接続が完了しているとリンク状態がグリーンになります。

こちらまでの設定は本記事の本筋とは外れているため詳細についてはBarracudaサイト及び製品付属の説明書を確認するのが宜しいかと思います。

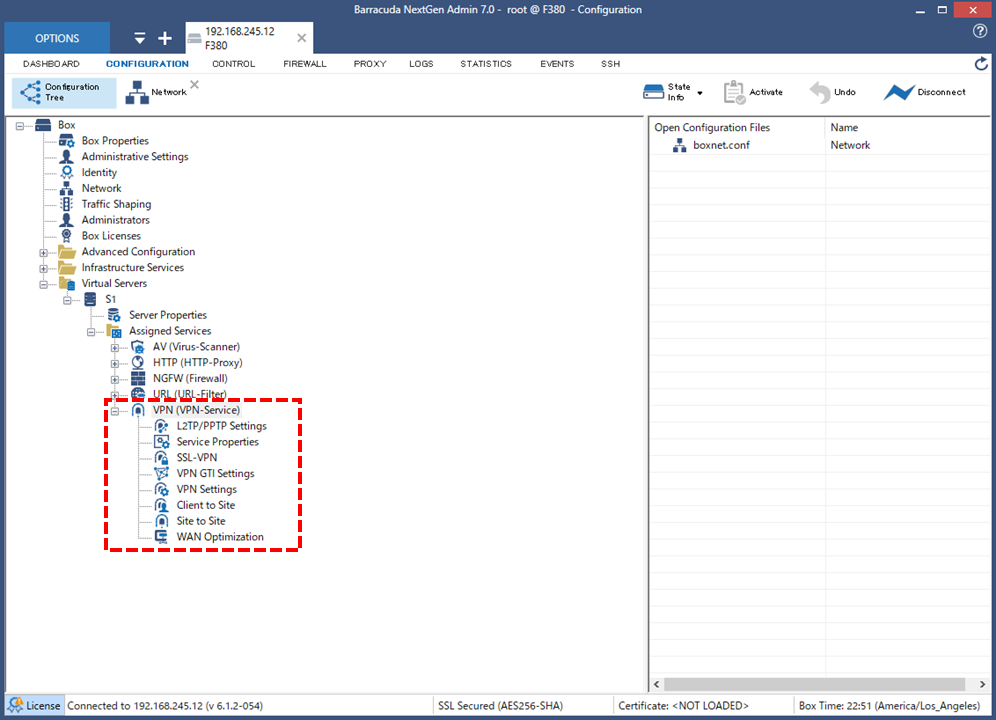

F380側にVPNサービスを追加

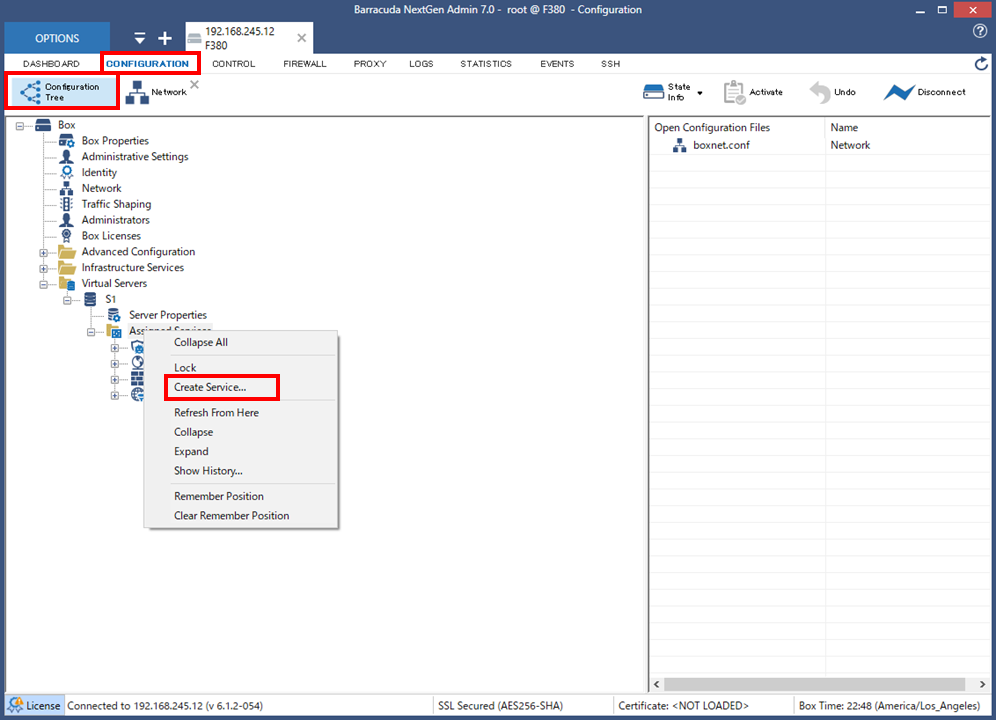

初期状態のF380にはVPNサービスがアサインされていないので、管理ツールから追加を行います。

「CONFIGURATION」「Virtual Servers」「S1」「Assign Service」を右クリックして「Create Service」を選択します。

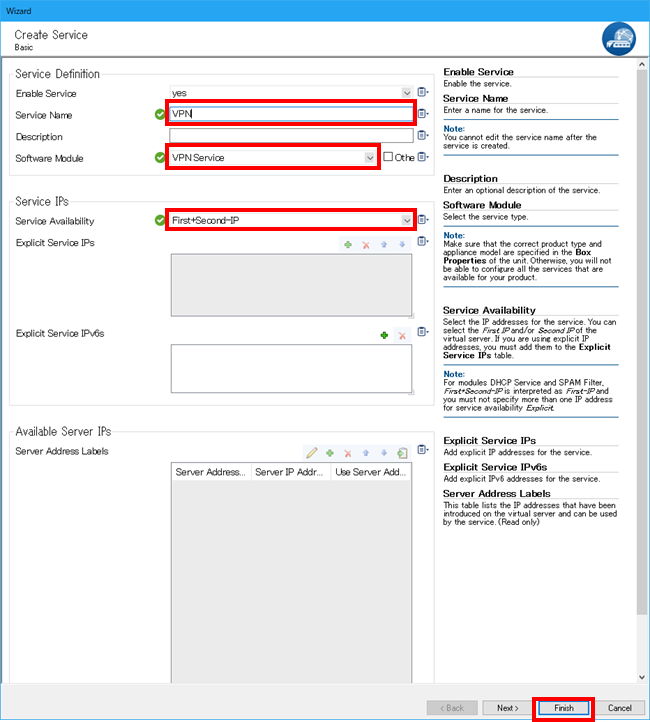

Service Nameは適当に、Software moduleに「VPN Service」、Service Availabilityには「First+Second IP」を選択して、「Finish」をクリックします。

Site to Site接続設定

ネットワーク条件を再度確認します。

値は私が検証実施時に使用したものであくまで参考です。

【オンプレミス側】

VPNGW IP Address : 124.41.XX.XX (F380のWAN側IPアドレス)

ローカルサイトのネットワークセグメント : 192.168.245.0/24

【Azure側】

VPNGW IP Address : 52.170.222.230 (F380のWAN側IPアドレス)

ローカルサイトのネットワークセグメント : 10.0.0.0/16

F380側VPN設定

以下の作業はオンプレミス側のF380に管理ツールから繋げて実施します。

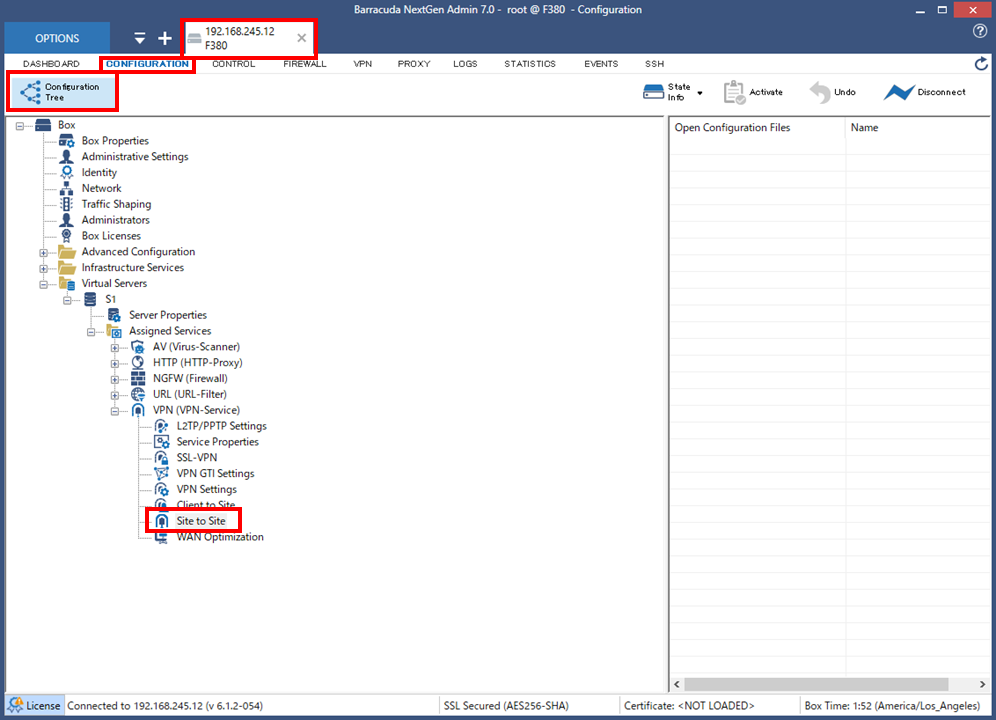

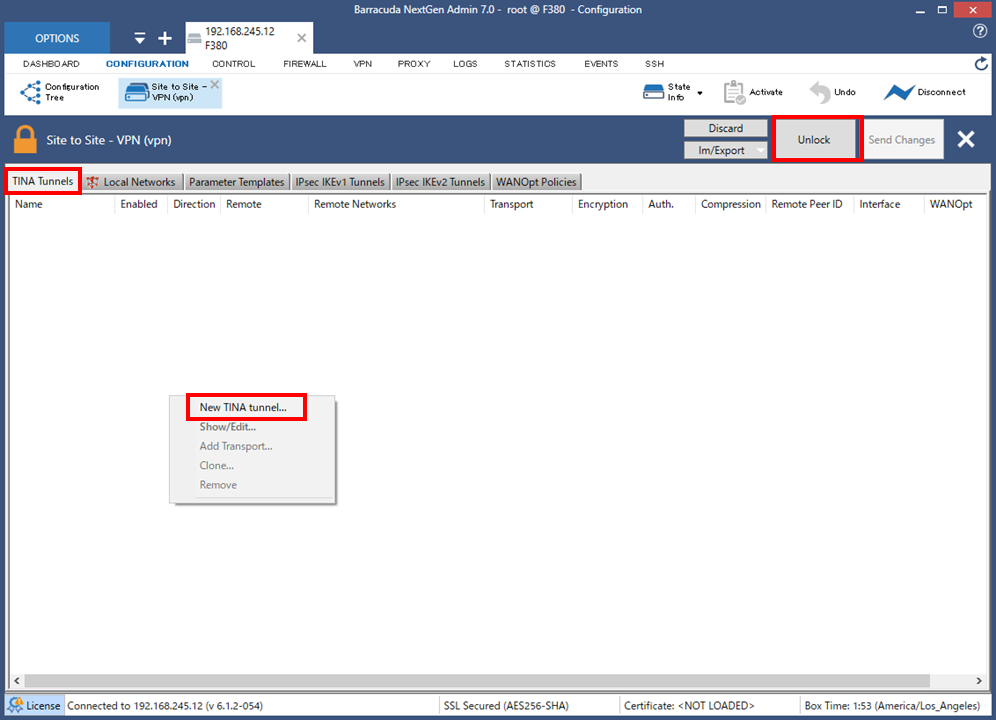

「CONFIGURATION」「Configuration Tree」から「Site to Site」をダブルクリックします。

「Lock」ボタンをクリック後に、「TINA Tunnels」タブ上の一覧から右クリックして「New TINA tunnel」をクリックします。

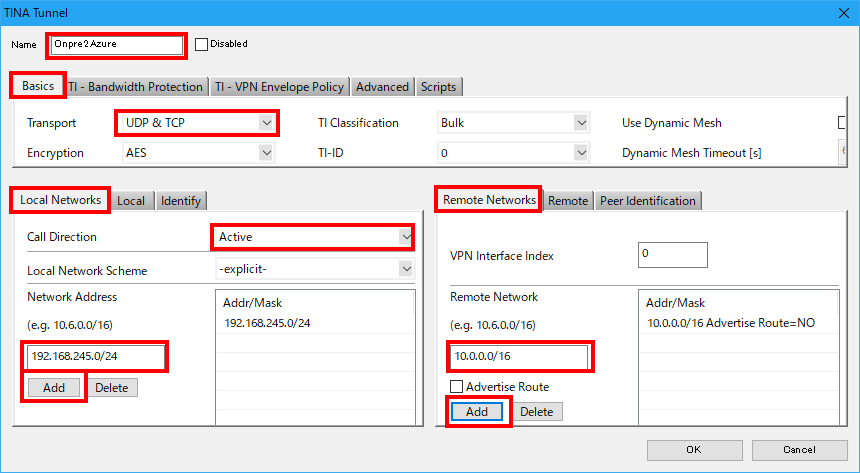

Name欄には「Onpre2Azure」など適当に。

上のタブからは「Basics」を選択後、Transportを「UDP&TCP」に設定します。

左下のタブは「Local Network」を選択後、Call Directionを「Active」に、Network Addressには自身のセグメント情報として「192.168.245.0/24」を「Add」ボタンで追加します。

右下のタブからは「Remote Networks」を選択後、Remote Networkに相手先(Azure側)のセグメント情報として「10.0.0.0/16」を「Add」ボタンで追加します。

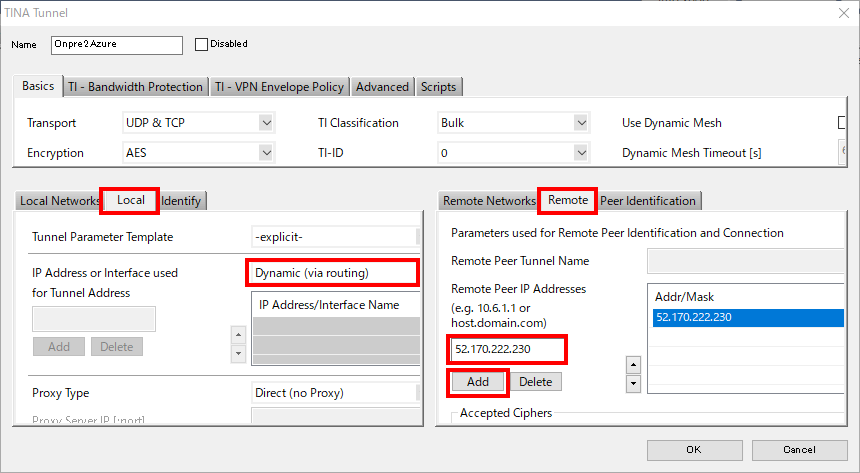

左下のタブから「Local」を選択後、IP Address or Interface Usedに「Dynamic (via routing)」を選択します。

右下のタブから「Remote」を選択後、Remote Peer IP AddressにAzure側のVPNGW IP Addressを入力して「Add」ボタンで追加します。

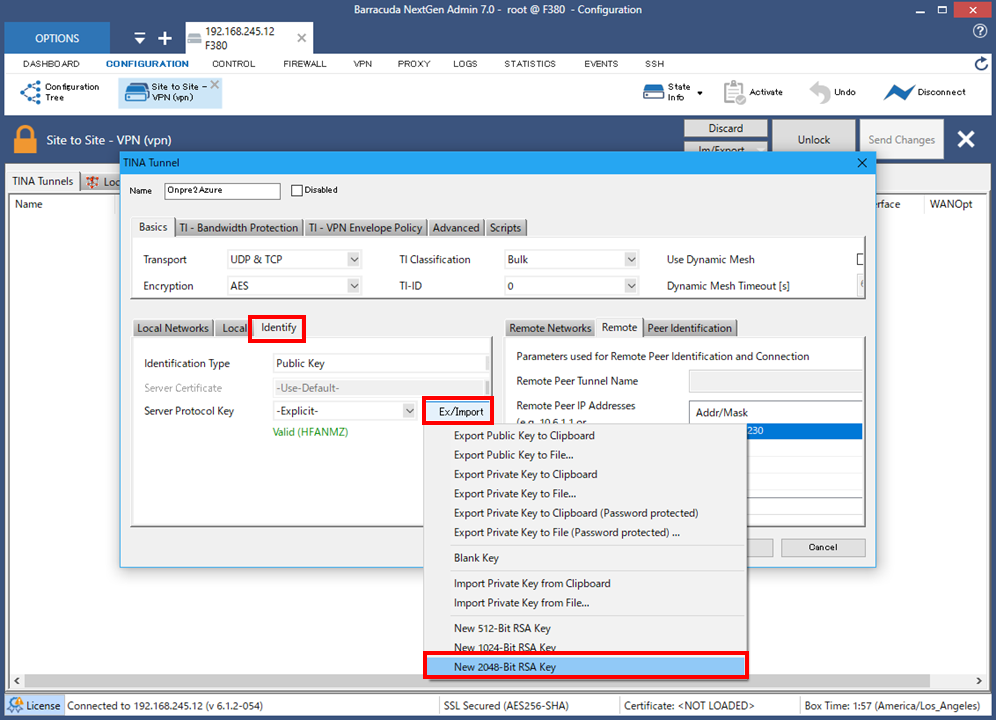

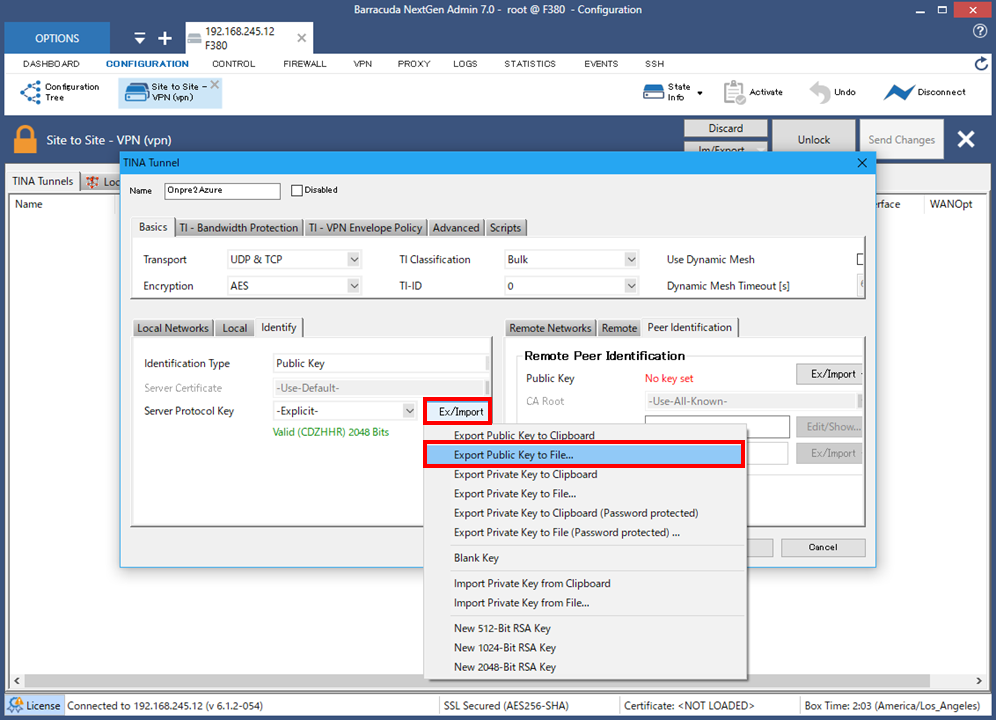

左下のタブから「Identify」を選択後、Ex/Importプルダウンメニューから「New 2048-Bit RSA Key」を選択して、新たな証明書を作成します。

続いてEx/Importメニューから「Export Public Key to File」を選択して、先ほど作った証明書をローカルPCの適当なフォルダに保存します。

こちらの証明書ファイルは後程Azure側のVPN設定時にインポートします。

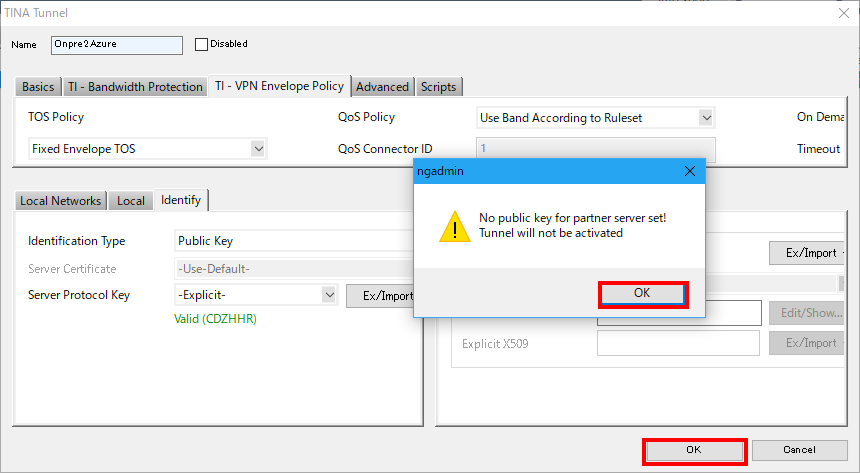

とりあえず「OK」ボタンを押してF380側のVPN追加画面を閉じます。

警告として、相手側のキーが設定されていないのでアクティブにならない旨のダイアログが出ますが、こちらのリモート側証明書ファイルは後程設定します(今はまだ作っていないので)

Azure側VPN設定

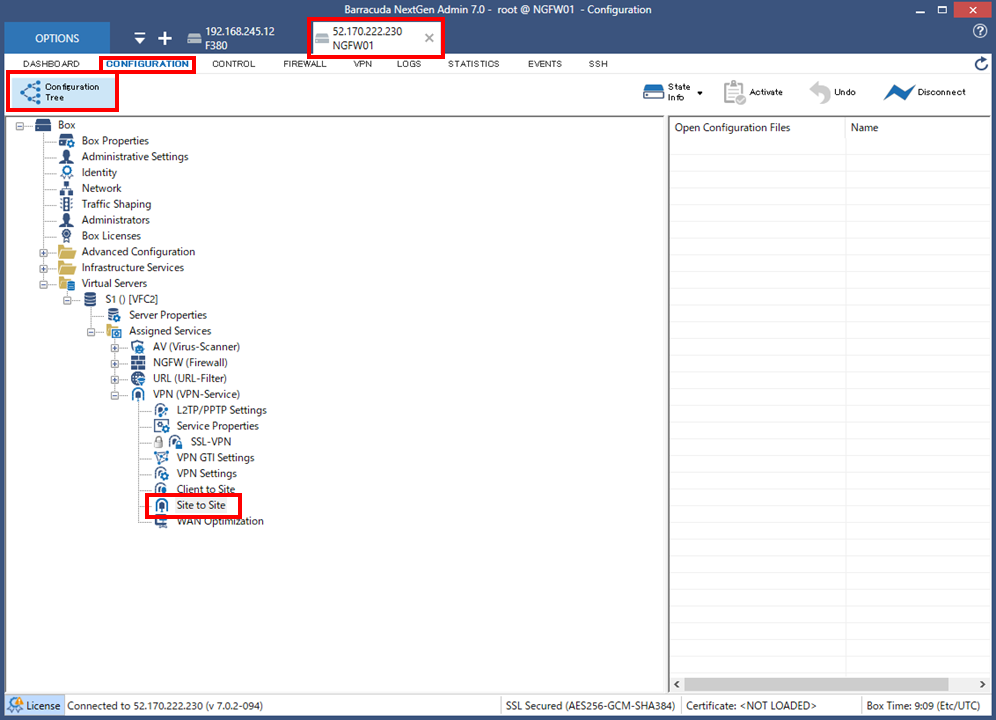

以下の作業はAzure側のNGFWに管理ツールから繋げて実施します。

「CONFIGURATION」「Configuration Tree」から「Site to Site」をダブルクリックします。

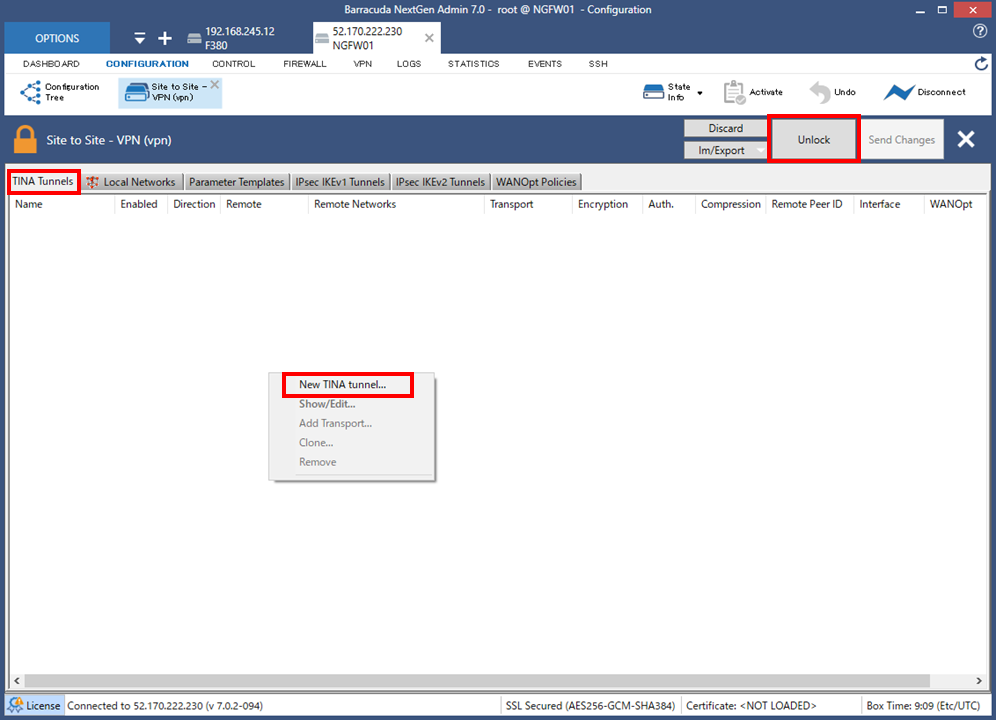

「Lock」ボタンをクリック後に、「TINA Tunnels」タブ上の一覧から右クリックして「New TINA tunnel」をクリックします。

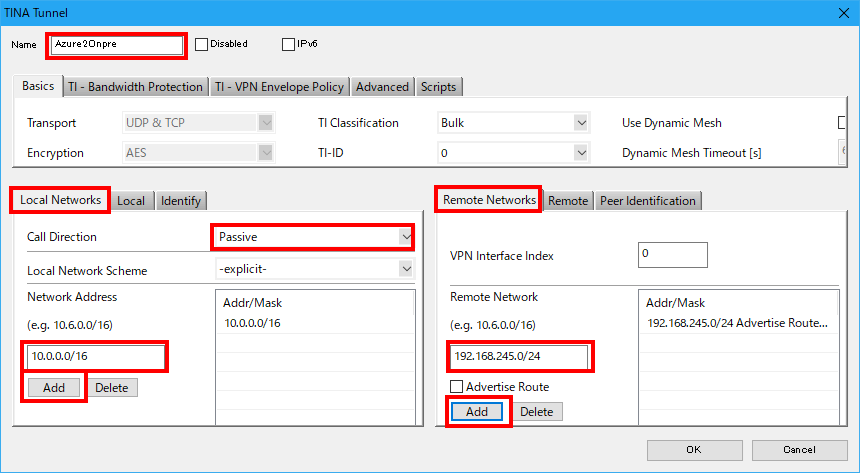

Name欄には「Azure2Onpre」など適当に。

左下のタブは「Local Network」を選択後、Call Directionを「Passive」に、Network Addressには自身のセグメント情報として「10.0.0.0/16」を「Add」ボタンで追加します。

右下のタブからは「Remote Networks」を選択後、Remote Networkに相手先(オンプレミス側)のセグメント情報として「192.168.245.0/24」を「Add」ボタンで追加します。

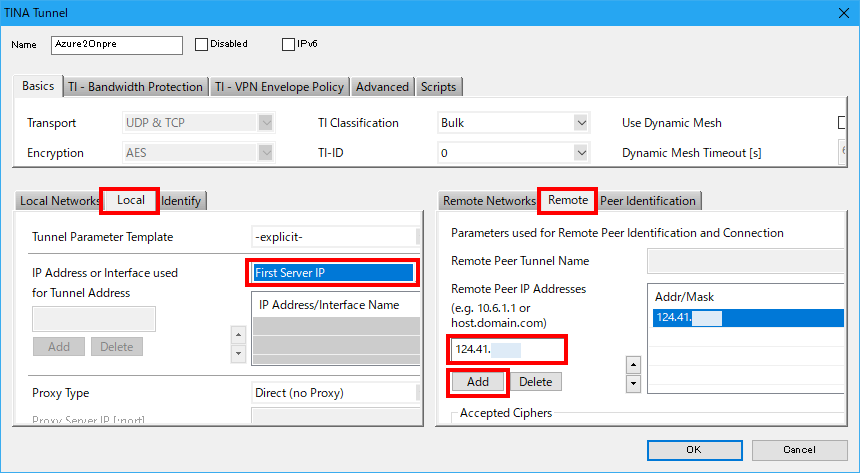

左下のタブから「Local」を選択後、IP Address or Interface Usedに「First Server IP」を選択します。

右下のタブから「Remote」を選択後、Remote Peer IP Addressにオンプレミス側のVPNGW IP Addressを入力して「Add」ボタンで追加します。

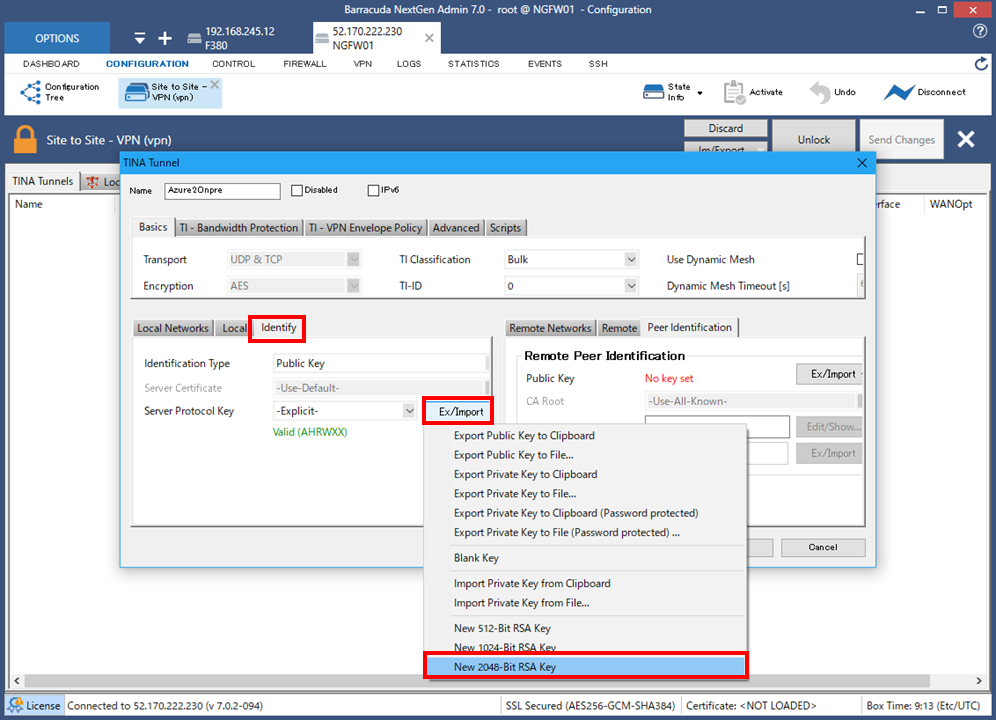

左下のタブから「Identify」を選択後、Ex/Importプルダウンメニューから「New 2048-Bit RSA Key」を選択して、新たな証明書を作成します。

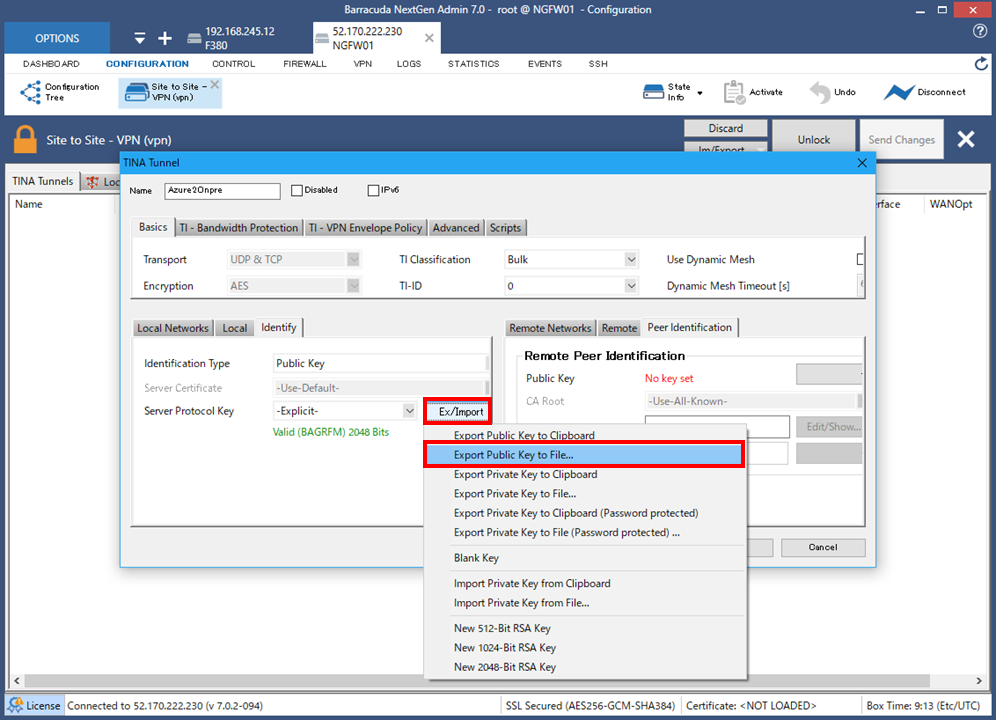

続いてEx/Importメニューから「Export Public Key to File」を選択して、先ほど作った証明書をローカルPCの適当なフォルダに保存します。

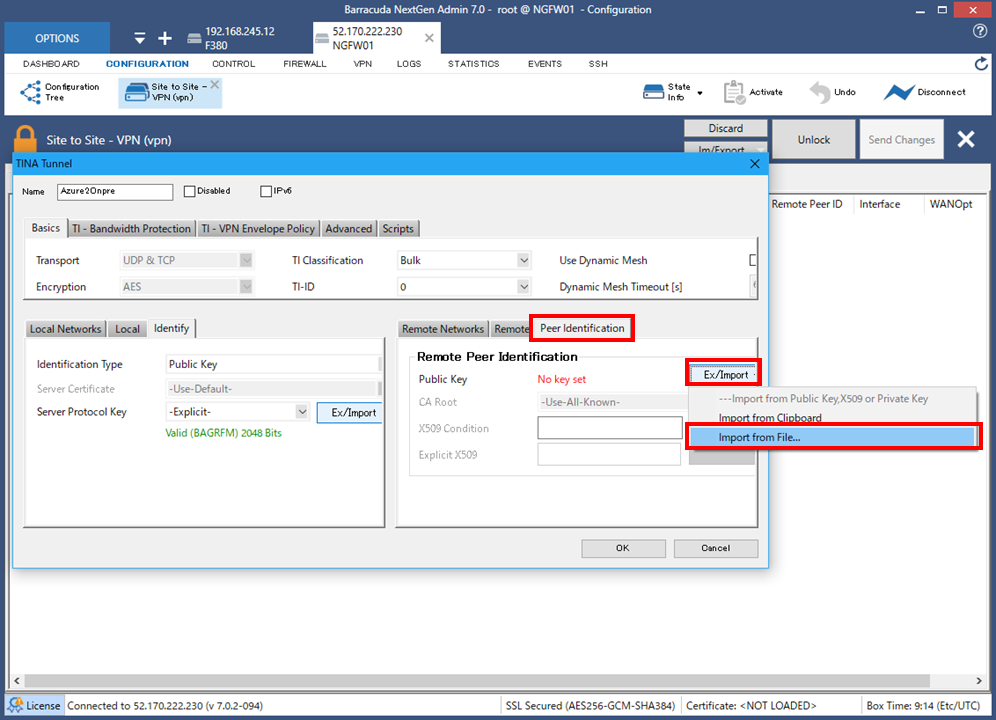

右下のタブから「Peer Identification」を選択後、Ex/Importメニューから「Import from File」を選択して、前章で作成したオンプレミス側の証明書ファイルを指定します。

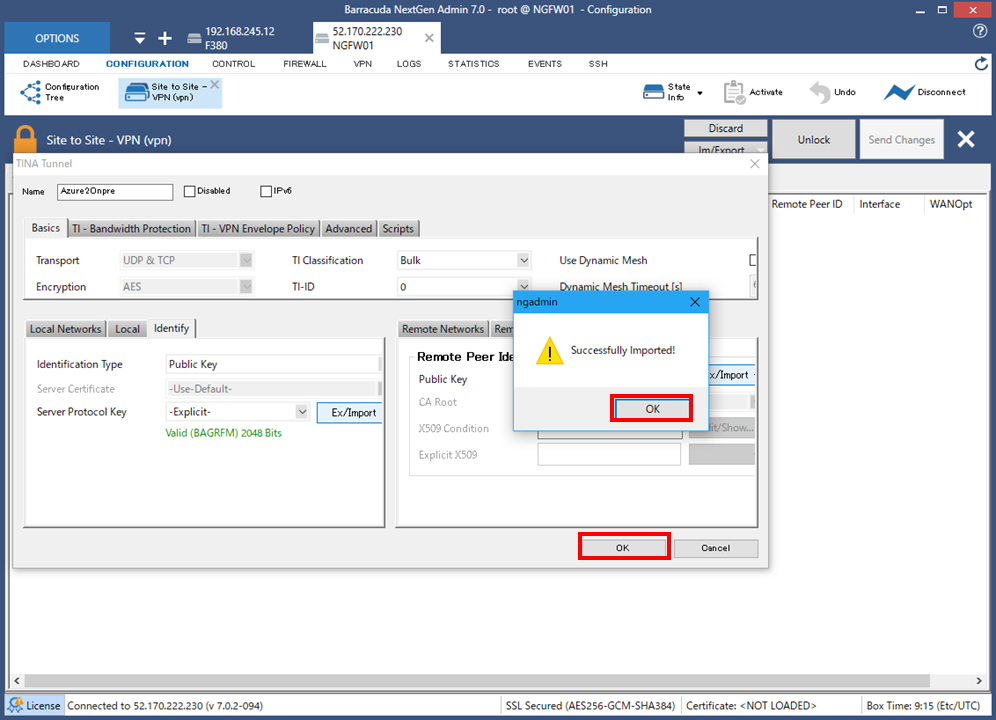

インポートが完了したら、「OK」ボタンをクリック。TINA Tunnel追加画面も「OK」ボタンをクリックして閉じます。

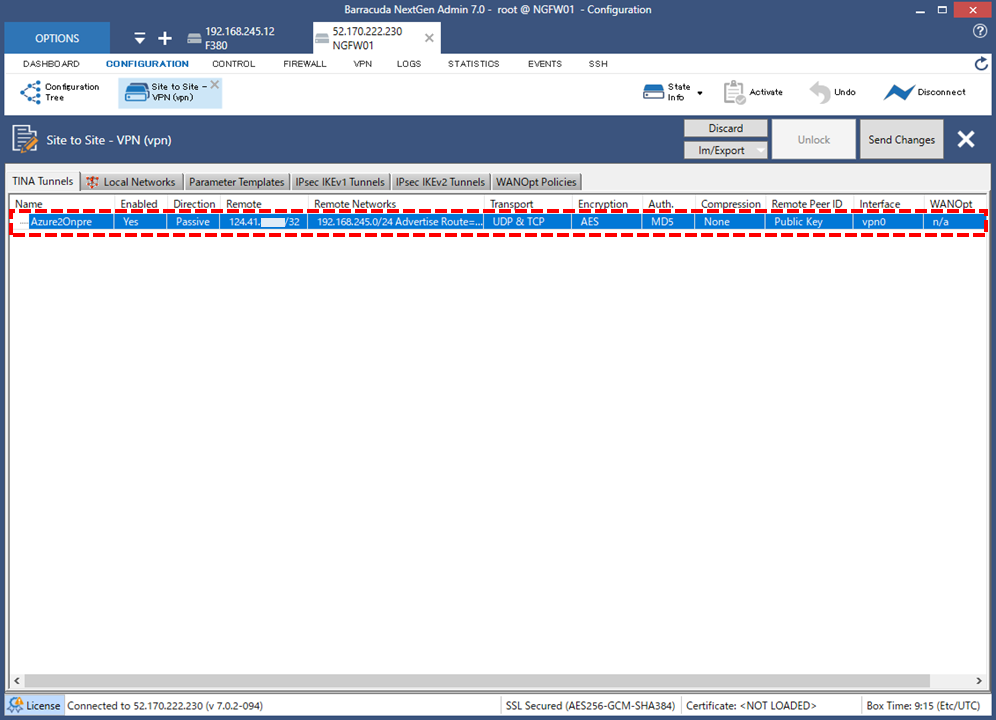

無事Azure側のNGFWにはTINA VPNの設定追加ができました。

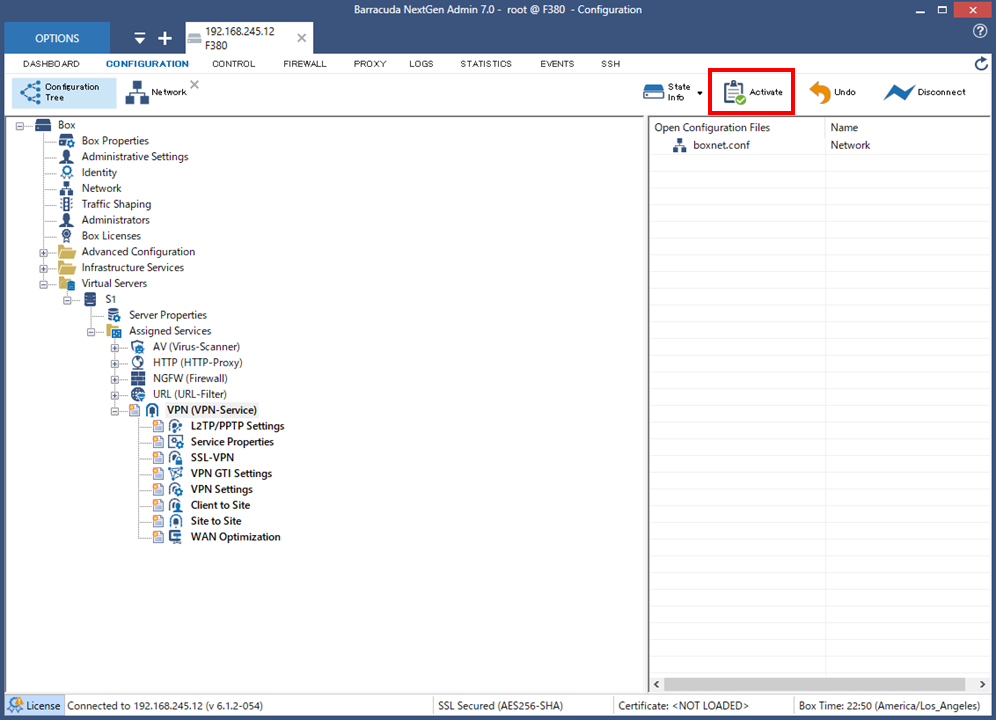

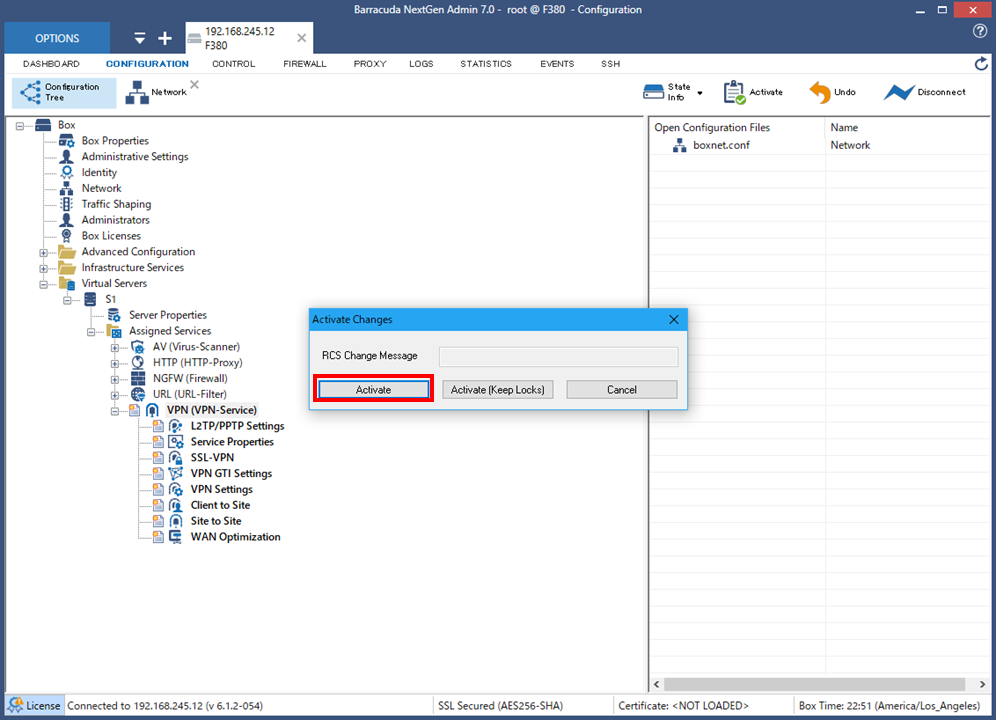

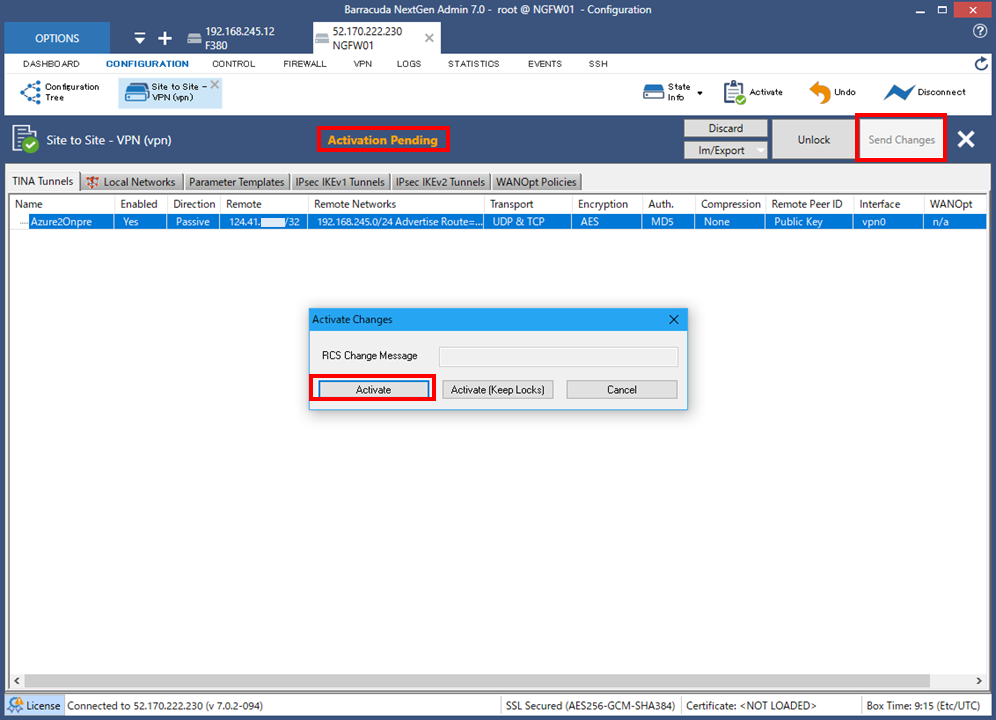

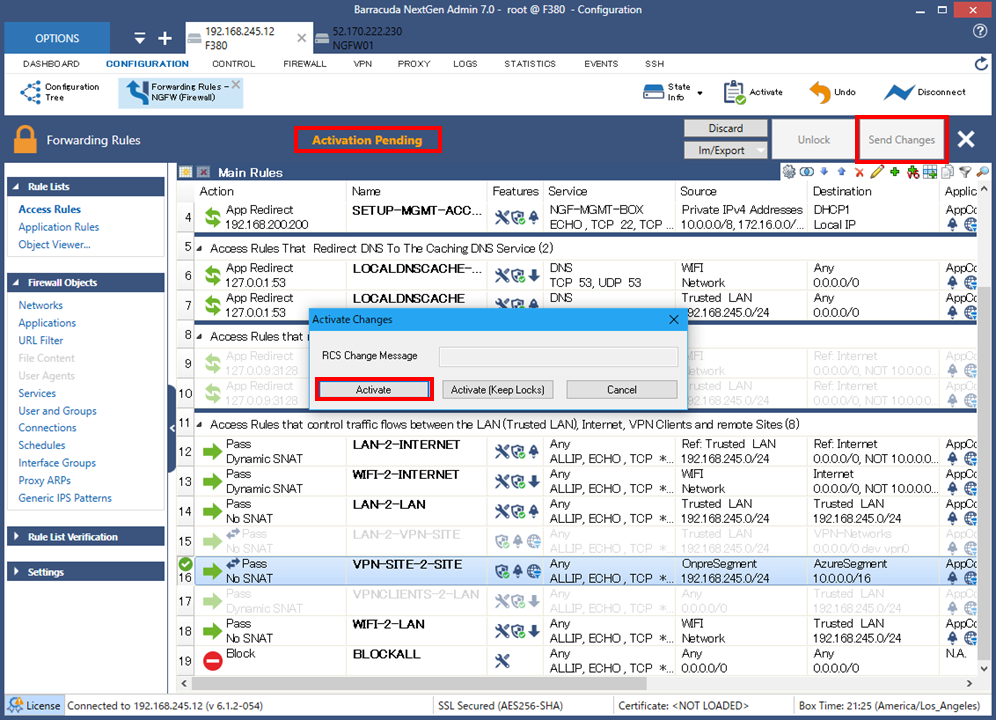

最後に「Send Changes」「Activation Pending」「Activate」をクリックして変更を反映させます。

F380側VPN設定(残り)

以下の作業はオンプレミス側のF380に管理ツールから繋げて実施します。

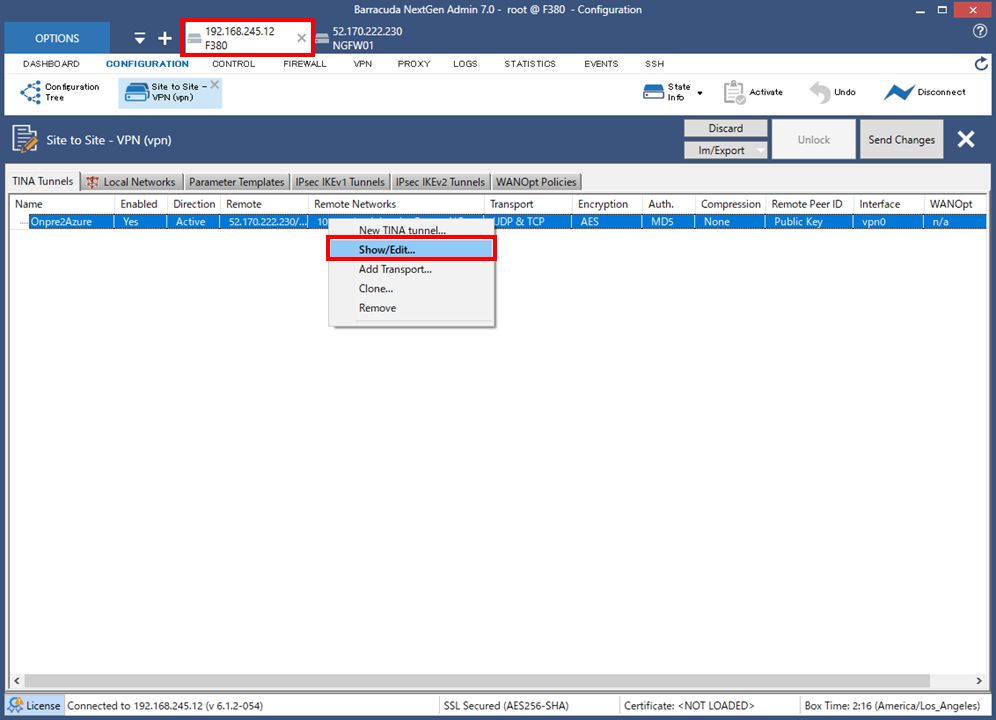

Site to SiteのTINA Tunnelの一覧から先ほど作成した接続設定を右クリックして、「Show/Edit」をクリックします。

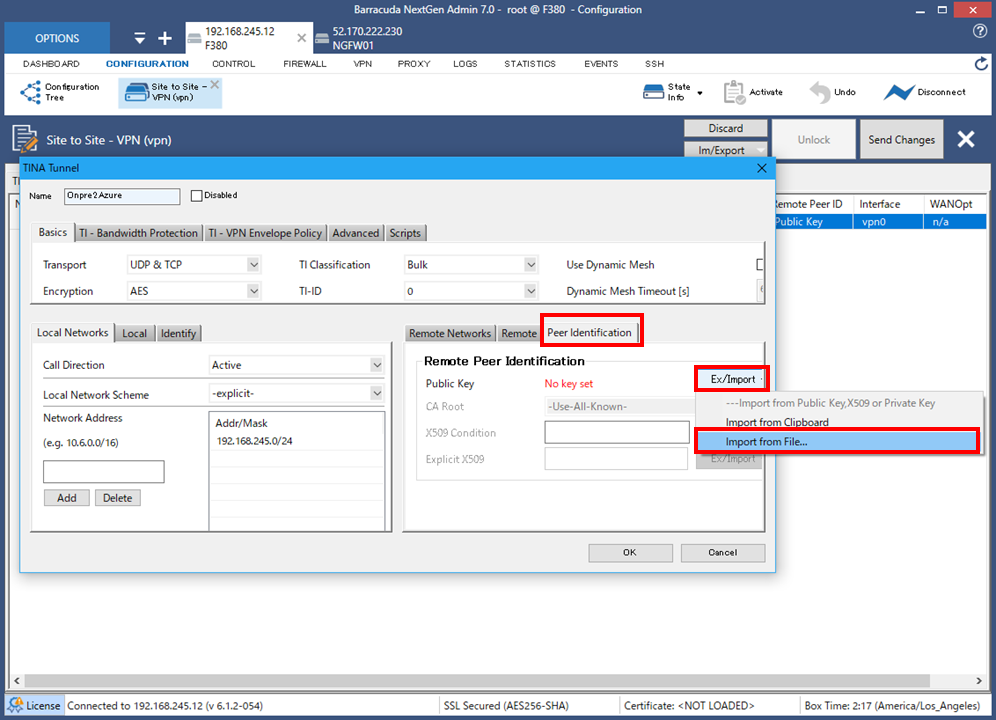

右下のタブから「Peer Identification」を選択後、Ex/Importメニューから「Import from File」を選択して、前章で作成したAzure側の証明書ファイルを指定します。

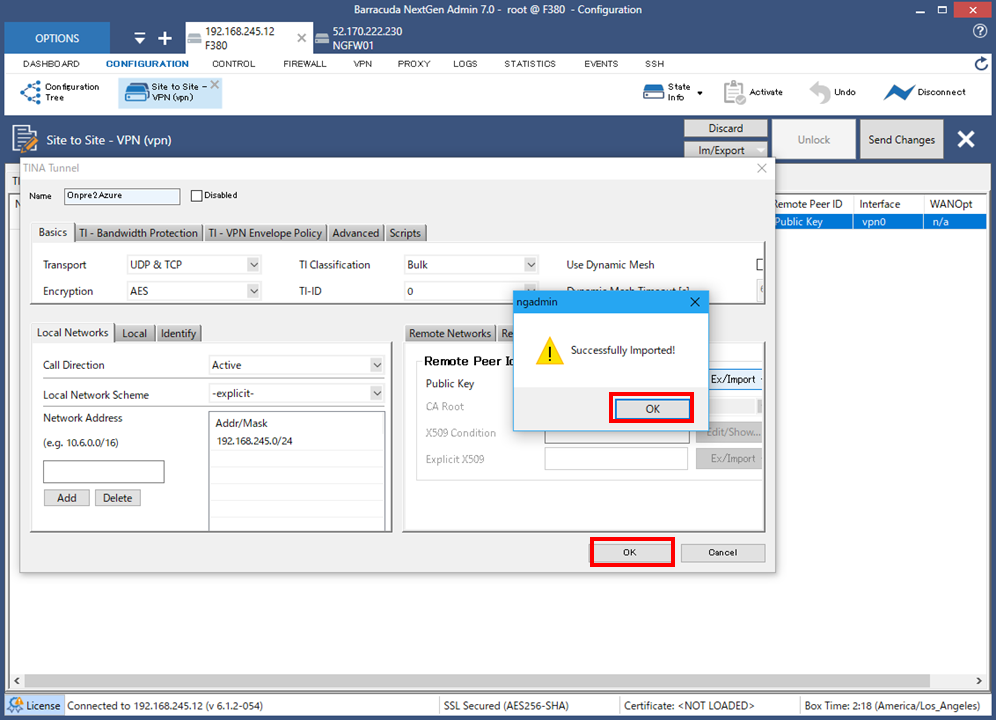

インポートが完了したら、「OK」ボタンをクリック。TINA Tunnel追加画面も「OK」ボタンをクリックして閉じます。

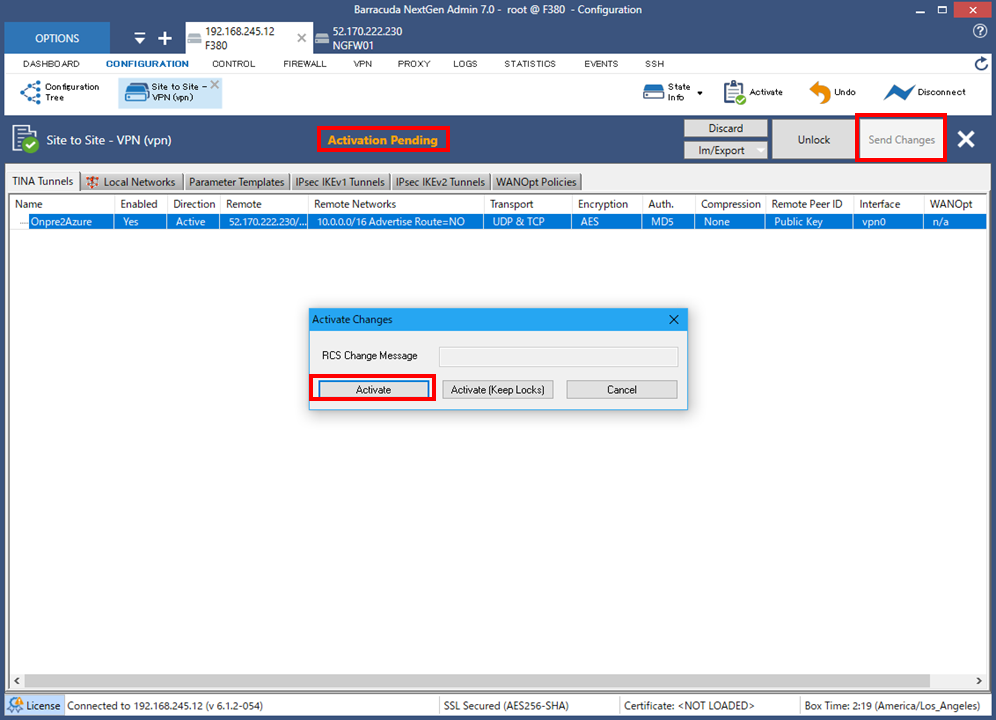

最後に「Send Changes」「Activation Pending」「Activate」をクリックして変更を反映させます。

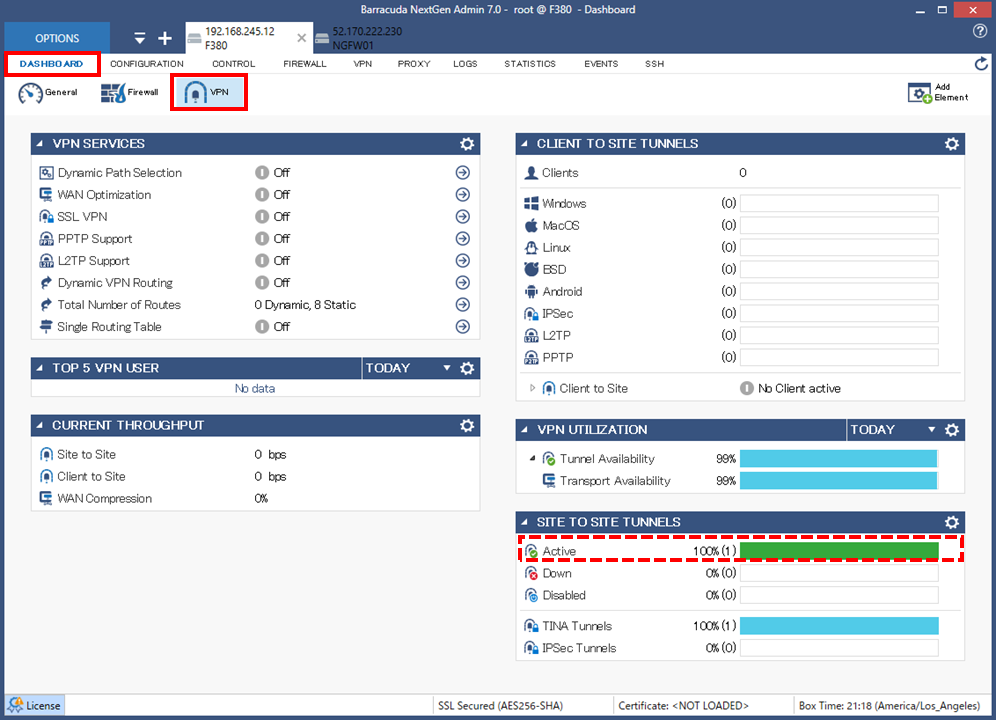

ステータス確認

オンプレミス側、Azure側どちらでもよいので管理ツールから「DASHBOARD」「VPN」の画面を開くと、「SITE TO SITE TUNNELS」の所でActiveとなっているトンネルが「100%(1)」となっており一本正常に接続されていることがわかります。

Firewall設定

Site to Site VPNの疎通を通すように、Firewallの設定を変更します。

F380側Firewall設定

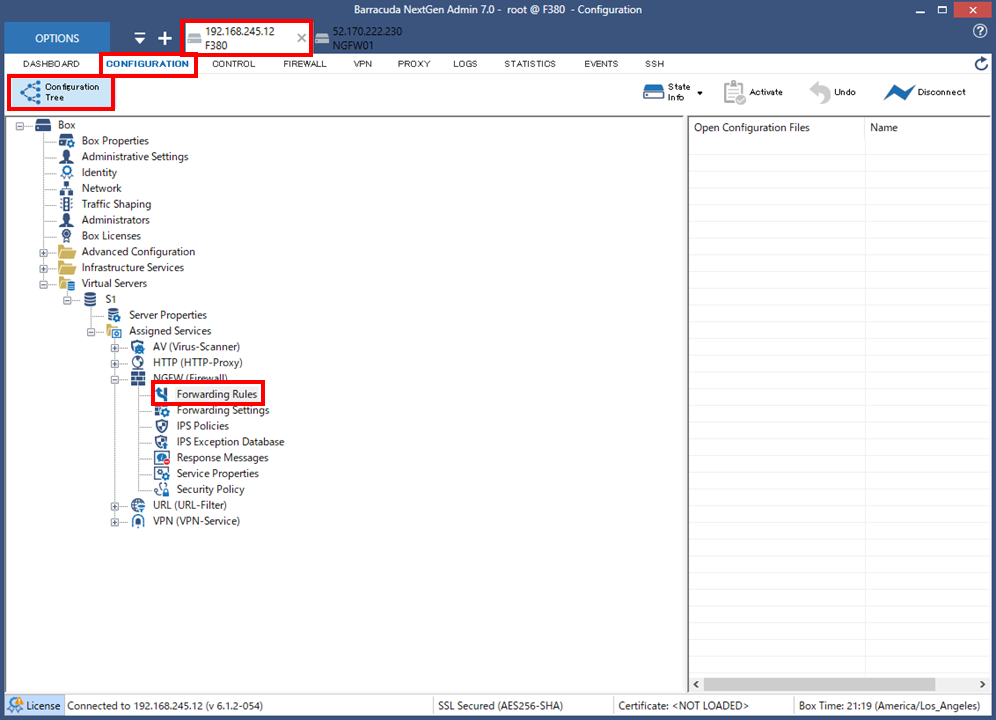

以下の作業はオンプレミス側のF380に管理ツールから繋げて実施します。

「CONFIGURATION」「Configuration Tree」から「Forwarding Rules」をダブルクリックします。

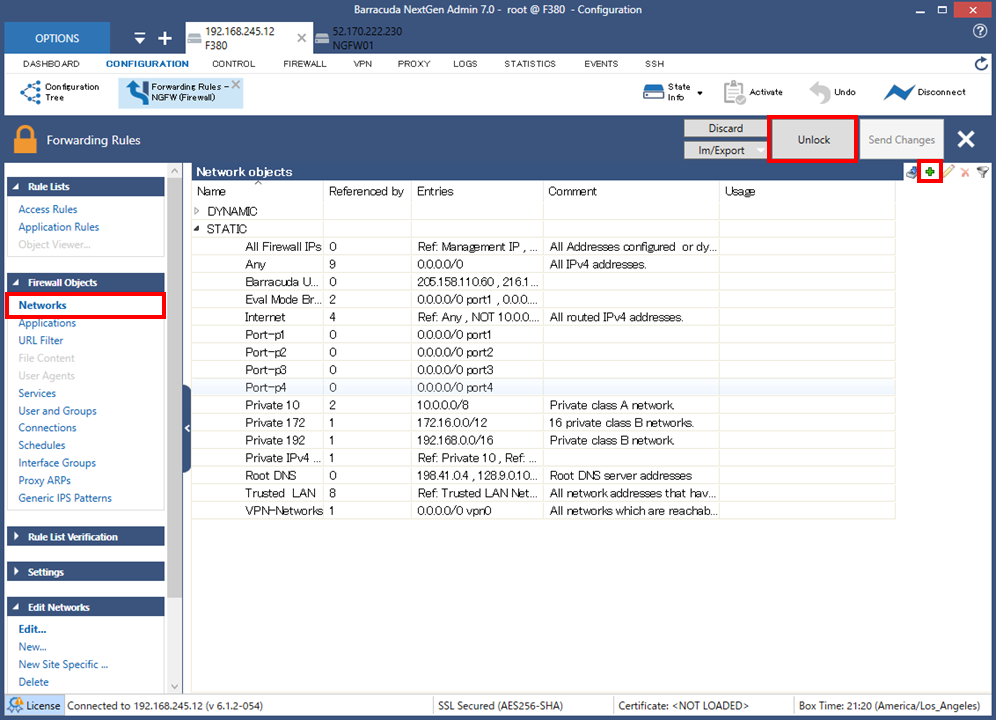

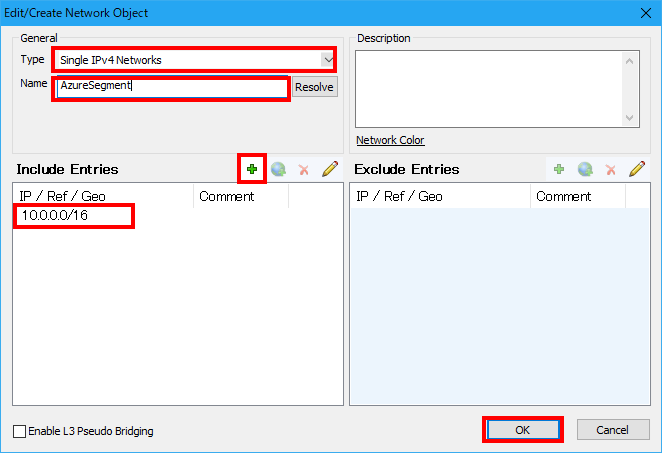

左側のメニューから「Networks」を選択後、「Lock」ボタンをクリック、さらに「+」をクリックして新たなNetwork objectを追加します。

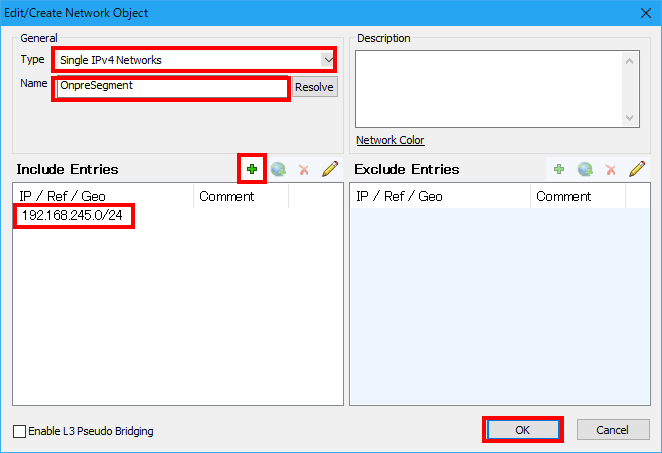

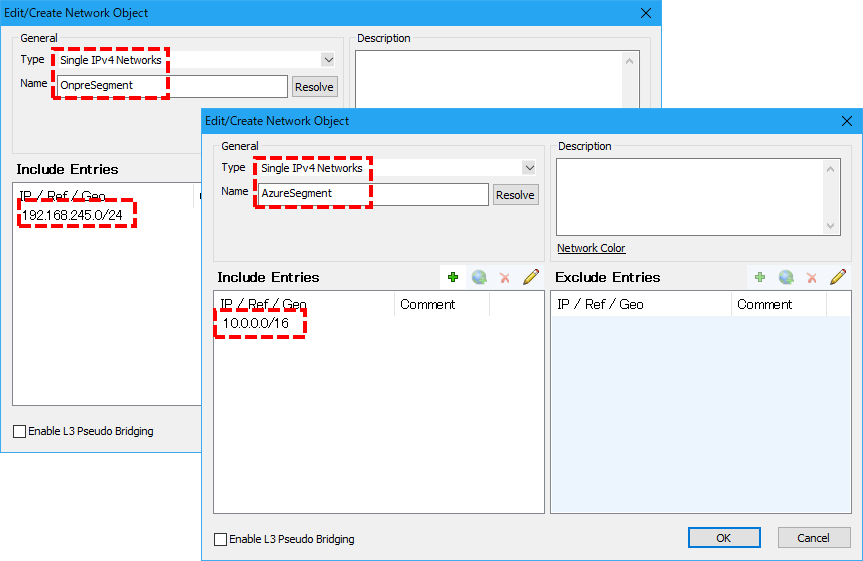

追加するのは、以下のふたつです。

【OnpreSegmenbt】

Type:Single IPv4 Networks

Name:OnpreSegment

Address:192.168.245.0/24

【AzureSegmenbt】

Type:Single IPv4 Networks

Name:AzureSegment

Address:10.0.0.0/16

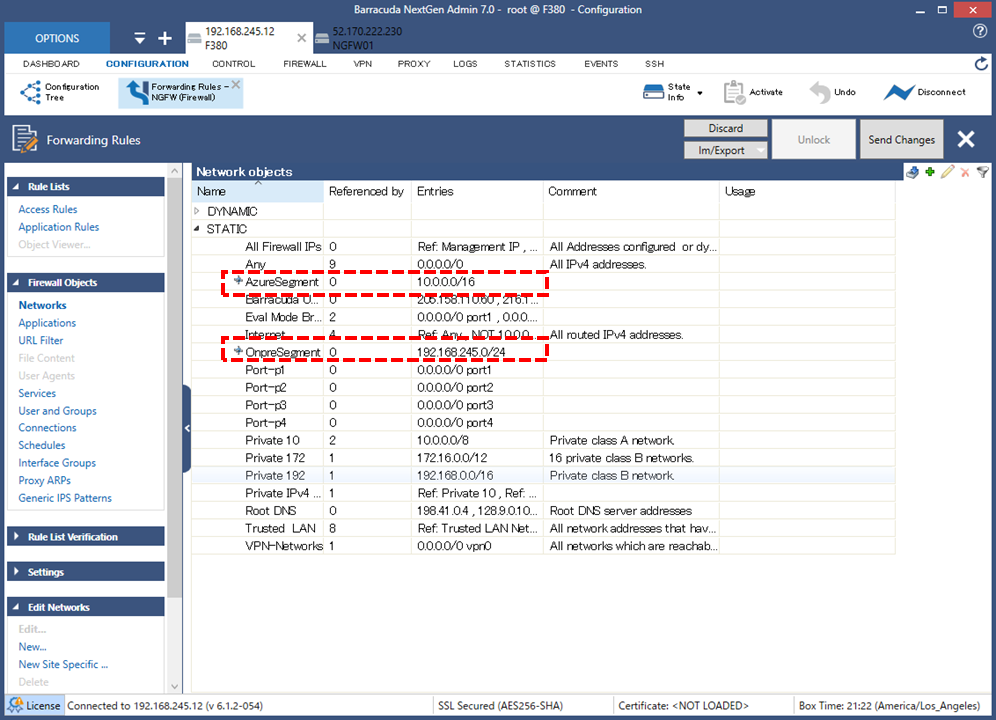

Network objectsに追加した2つが表示されていることを確認します。

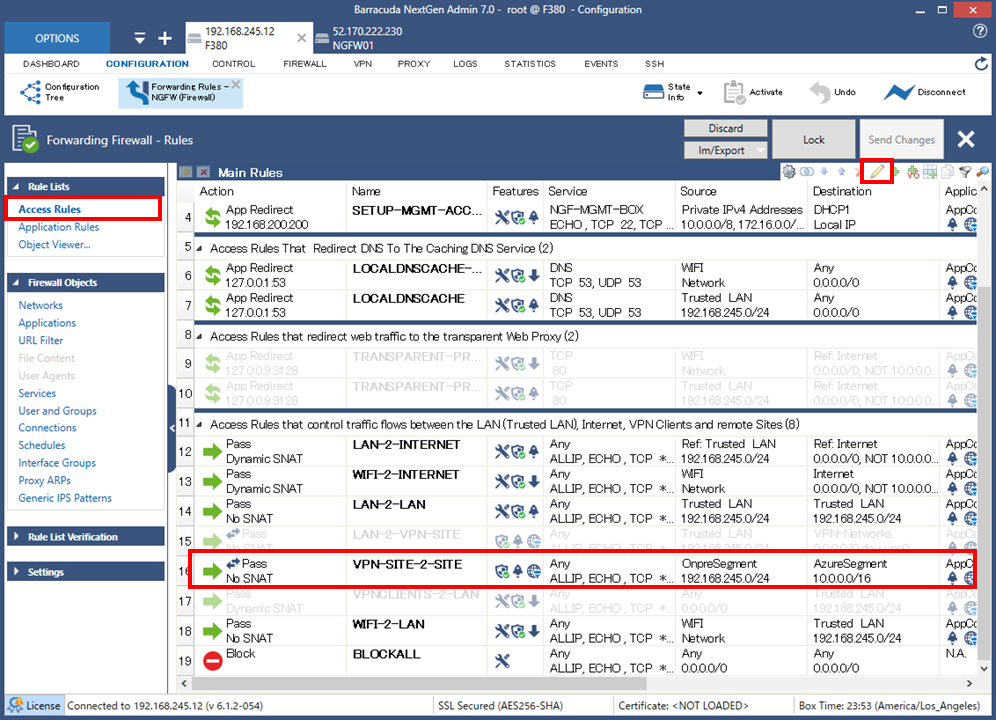

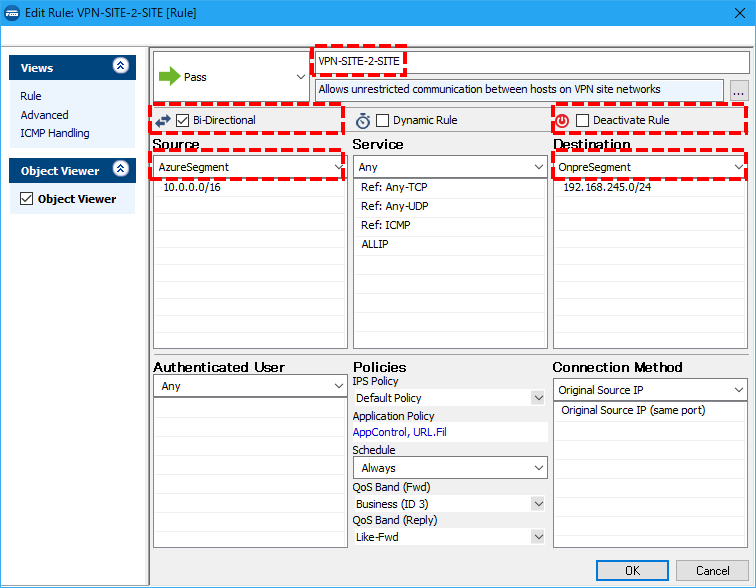

続いて「Access Rules」から既存の「VPN-SITE-2-SITE」の行を選択後、鉛筆マークのアイコンをクリックして編集モードに入ります。

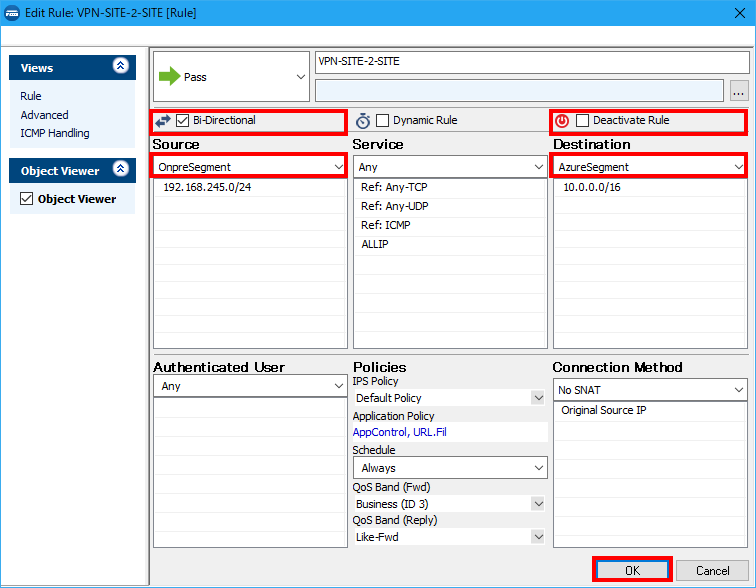

「BI-Directional」にチェックをつけ、「Deactive Rule」のチェックを外します。

Sourceに「OnpreSegment」、Destinationに「AzureAegment」を設定して、「OK」をクリックします。

最後に「Send Changes」「Activation Pending」「Activate」をクリックして変更を反映させます。

Azure側Firewall設定

基本操作は前章のF380側のFirewall設定と同じです。

Network Objectとして先と同様に二つ作成します。

Firewallルールの「VPN-SITE-2-SITE」ではSourceとDestinationの指定が先のF380側の時と逆になっているのに注意して設定してください。

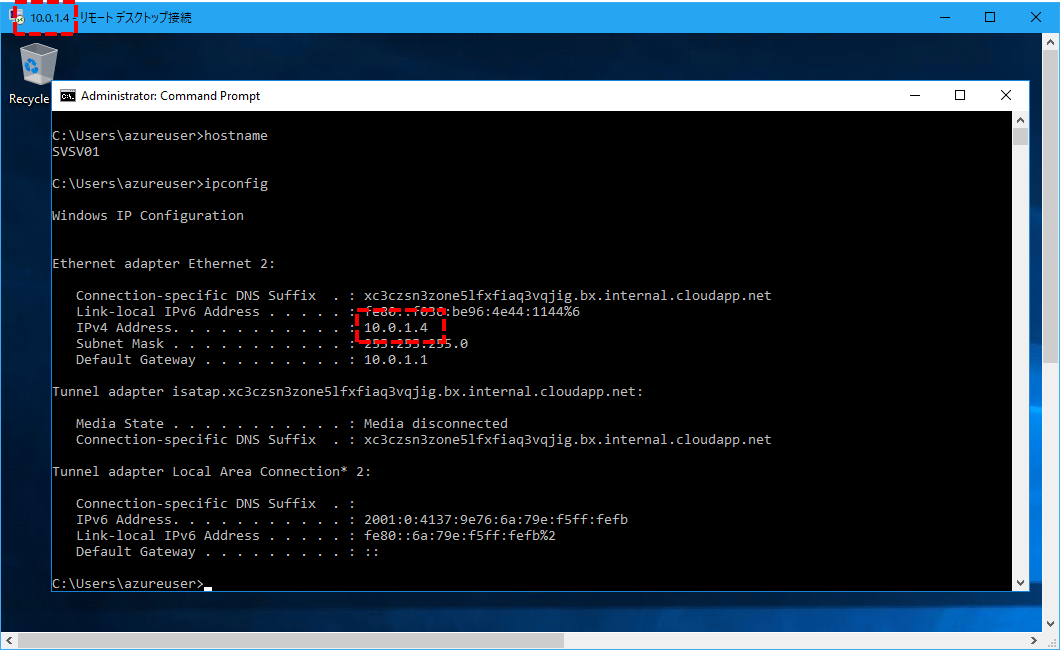

接続確認

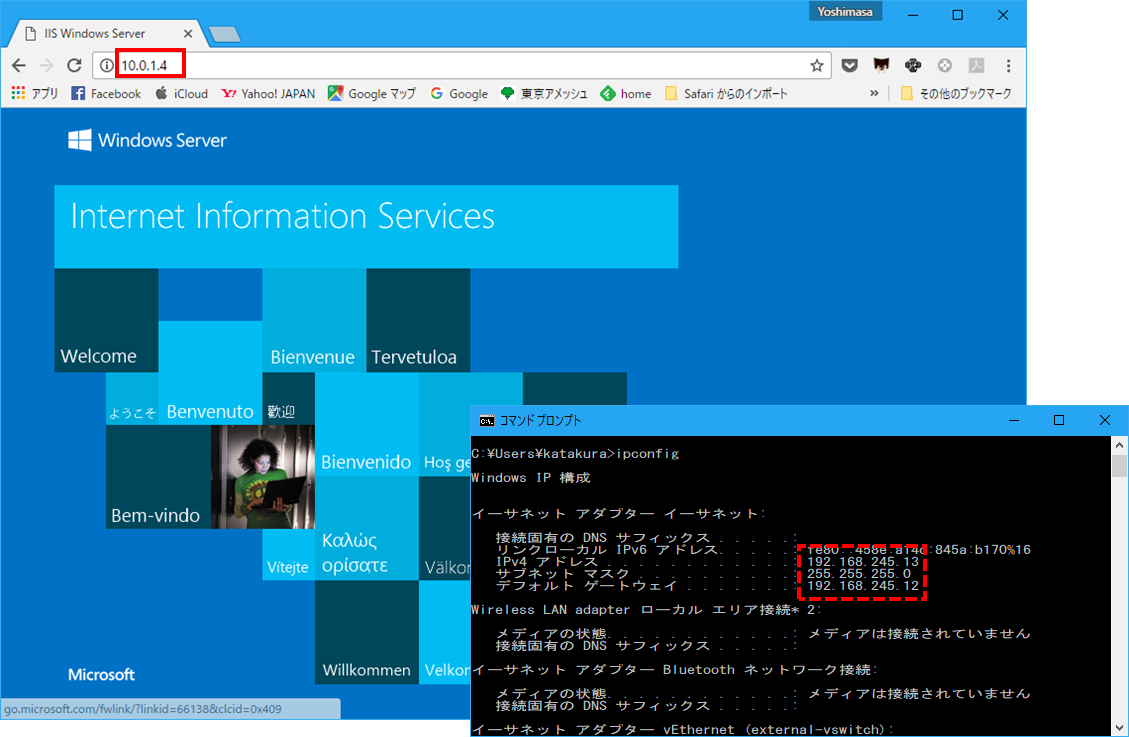

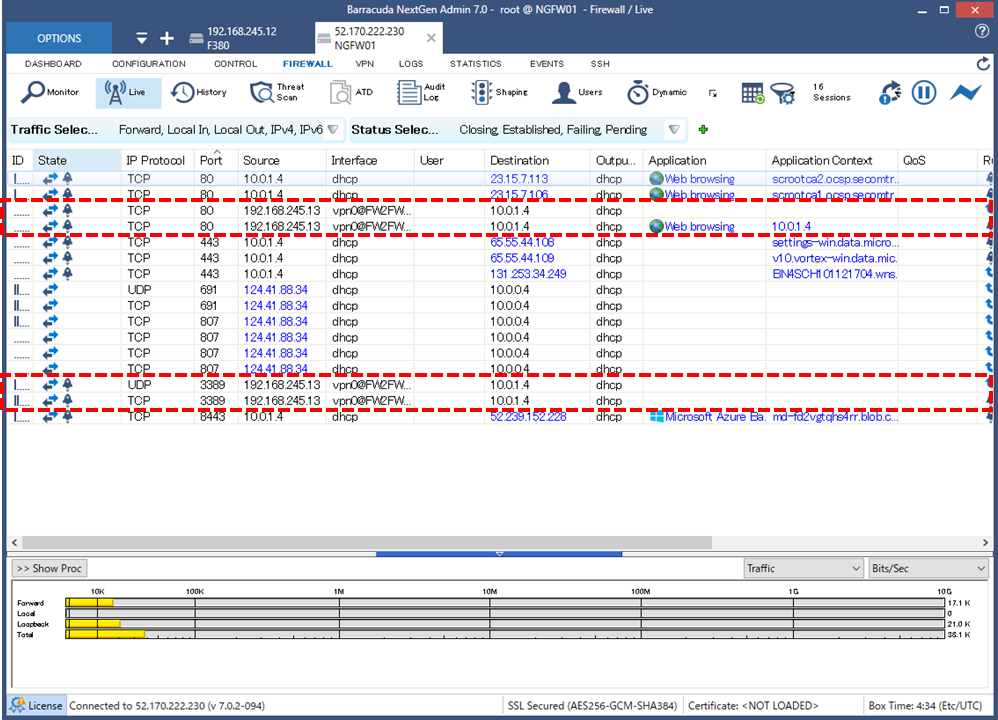

オンプレ側のPC(192.168.245.13)からAzure側で立ち上げっているサービスサーバ(10.0.1.4)のIISに接続してみます。

同じくオンプレ側のPCからサービスサーバにRDP接続もプライベートIPアドレス指定で無事接続することができました。

接続中は管理ツールから「FIREWALL」「Live」で現在の接続状態が見られます。

おわりに

今回はBarracuda NextG Firewallの機能であるTINA VPNを使ってAzureと相互接続しましたが、本エントリーで基本的な設定手順は網羅できたと思います。

NextG Firewallは非常に高機能であり、本格運用環境に乗せるためにはいろいろと設計・構築が必要かと思いますが、今回までの範囲であればそれほど困難ではなくテストできたと思います。

VPN接続方法として、IPsec IKEv2も選べるため、Azure側を標準のVPN Gatewayを使っての接続もできると思います。

また時間があれば別エントリーで紹介したいと思います。