はじめに

前回の記事でAzure上で動く仮想アプライアンスであるNextG Firewall(以下NGFW)の構築を行いましたが、それにクライアントPCからSSL-VPN接続を行ってAzure側の仮想マシンに安全に接続を行う設定を試してみました。

今回はクライアントPC側にはBarracudaから提供されているSSL-VPNクライアントであるCudaLaunchを使います。

【宣伝】pnopはバラクーダネットワークスジャパンさんのクラウドパートナーです【大事】

NGFW側のSSL-VPN設定

先ずは前回の記事の通り、Azure上にNGFWとサービス確認用のWindows Serverを準備しておきます。

VPNで使用するTCP/443の無効化

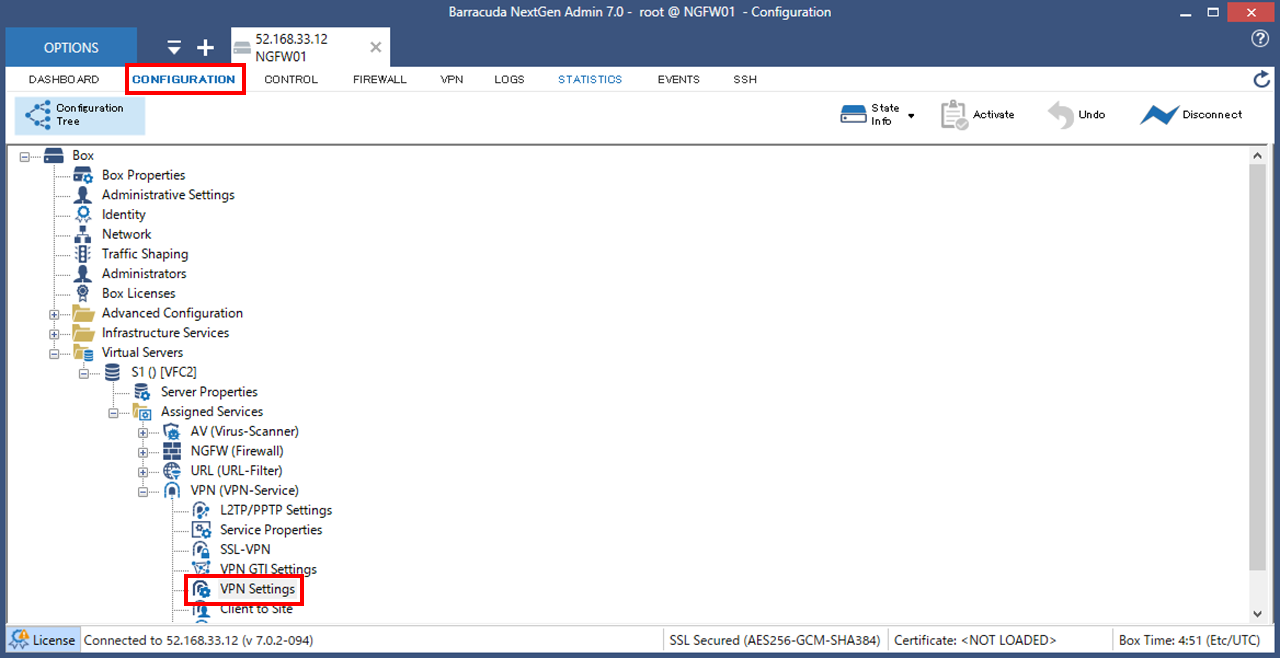

NextGenAdmin.exeを使ってNGFWに接続。「CONFIGURATION」メニューのツリーから「VPN Settings」をダブルクリックします。

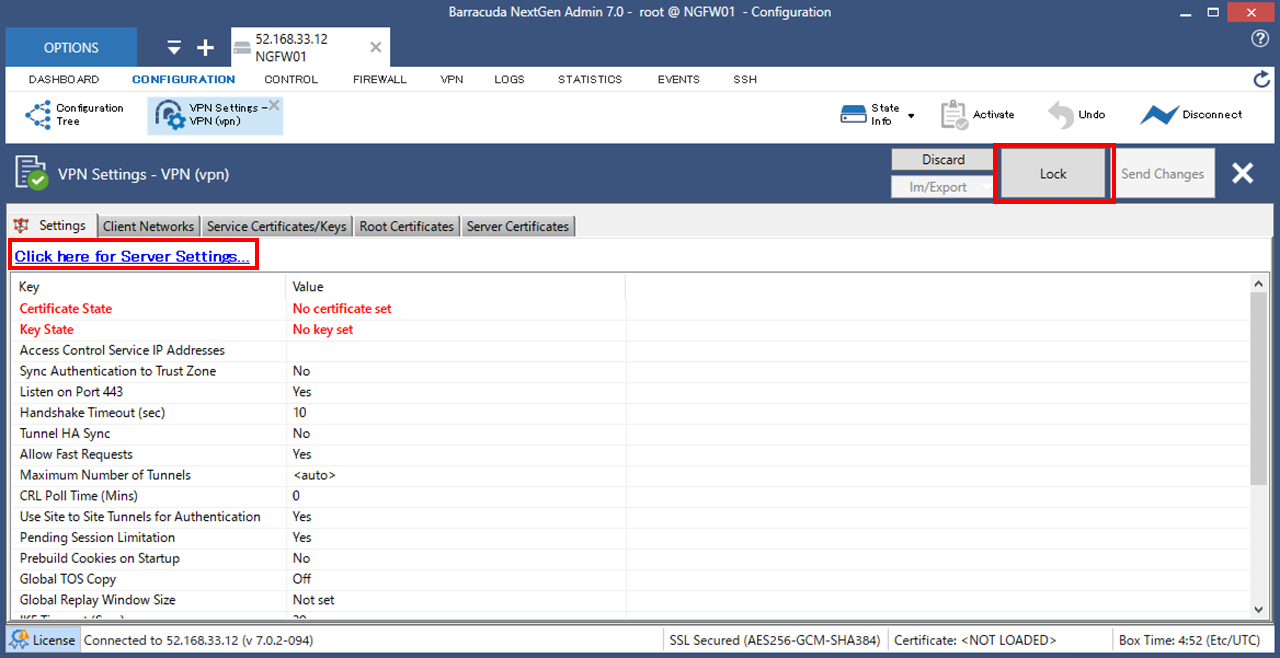

「Unlock」ボタンをクリックして編集可能状態にしてから、「Click here for Server Settings...」をクリックします。

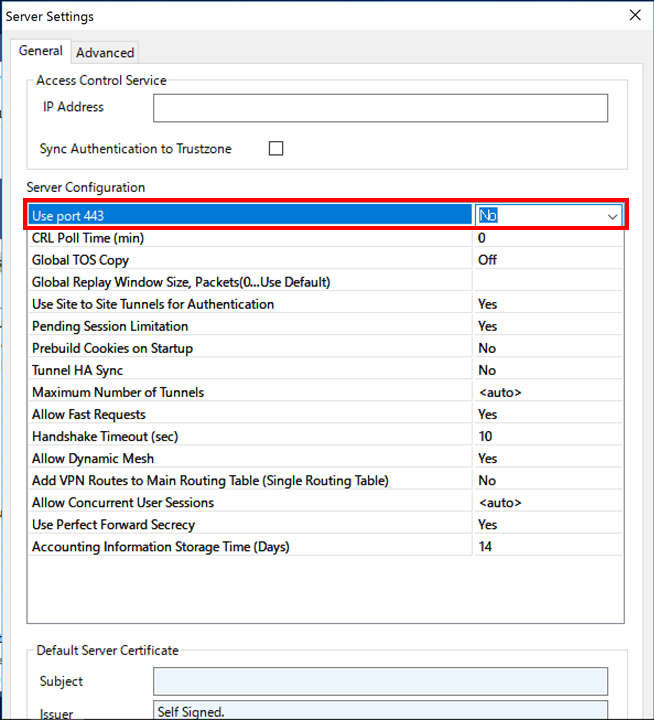

「Use port 443」の設定値を「No」に変更します。これはNGFWのデフォルトではVPN接続で利用することになっているTCP/443を解放してSSL-VPNで利用可能にするためです。

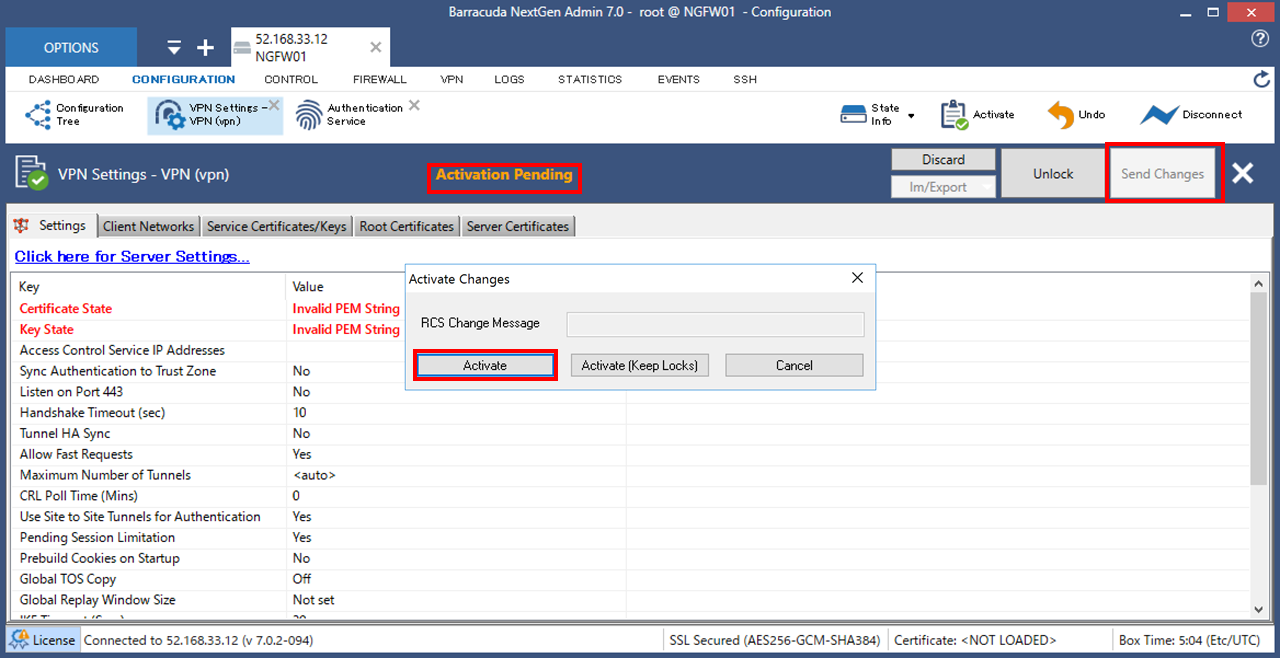

「Send Changes」「Activation Pending」「Activate」の順にクリックして変更を適用します。

認証用ユーザの追加

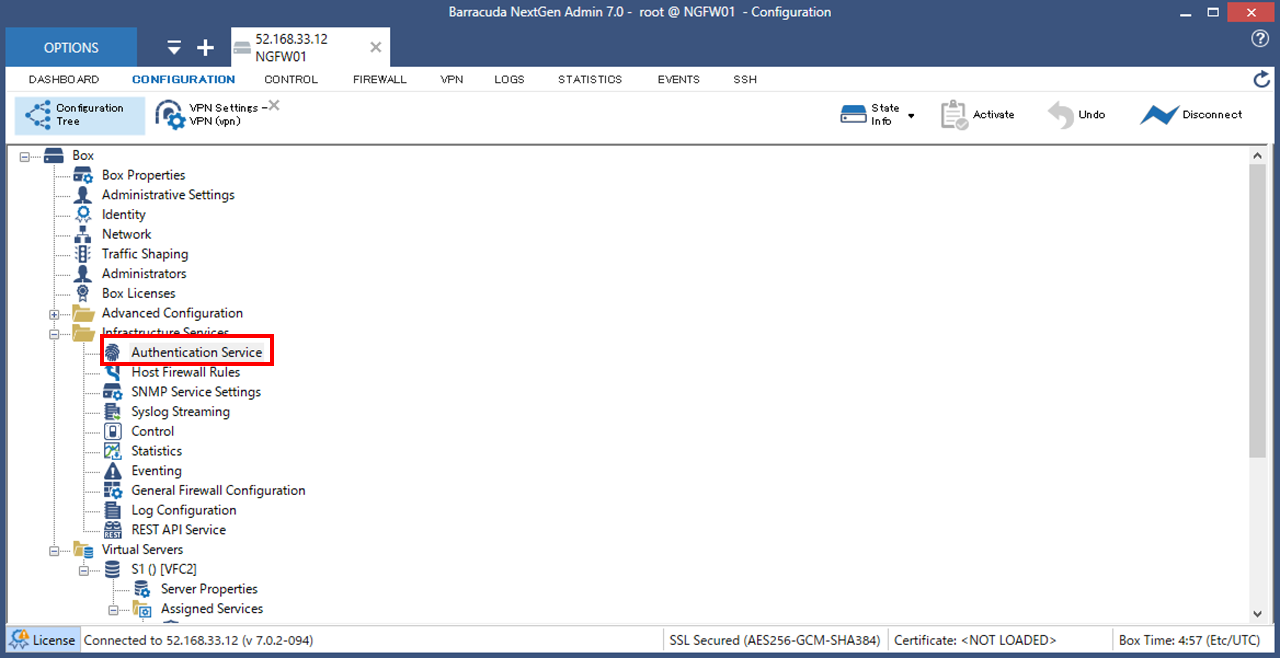

「CONFIGURATION」ツリーから「Authentication Service」をダブルクリックします。

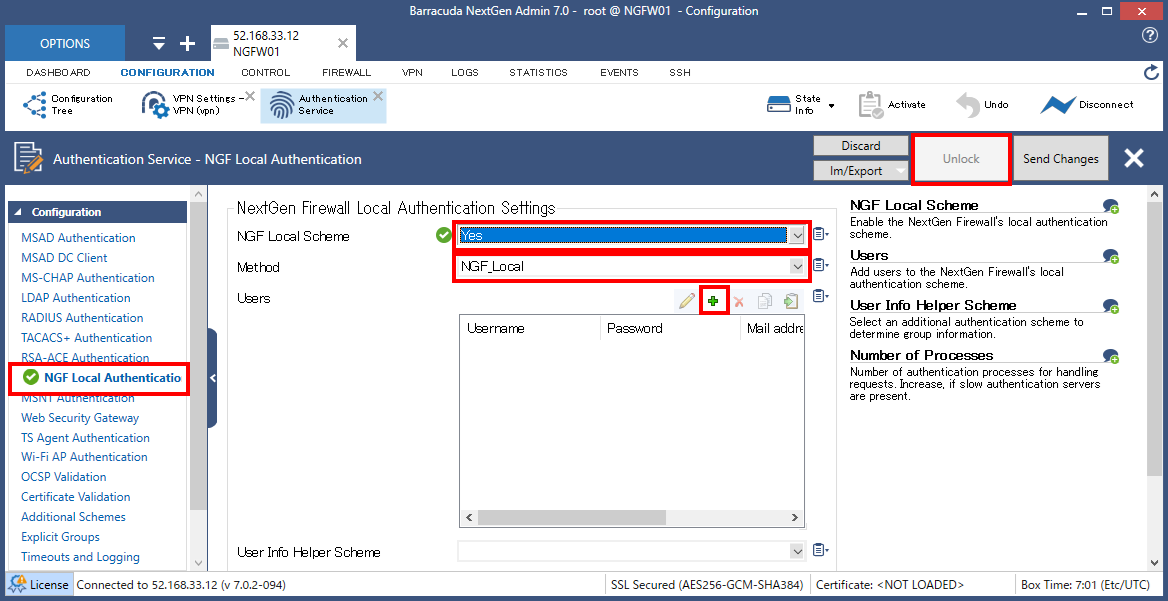

「UnLock」をクリックして編集可能状態にしてから、「NGF Local Authentication」メニュー内の、NGF Local Schemeを「Yes」に、Methodを「NGF_Local」に設定後、「+」をクリックします。

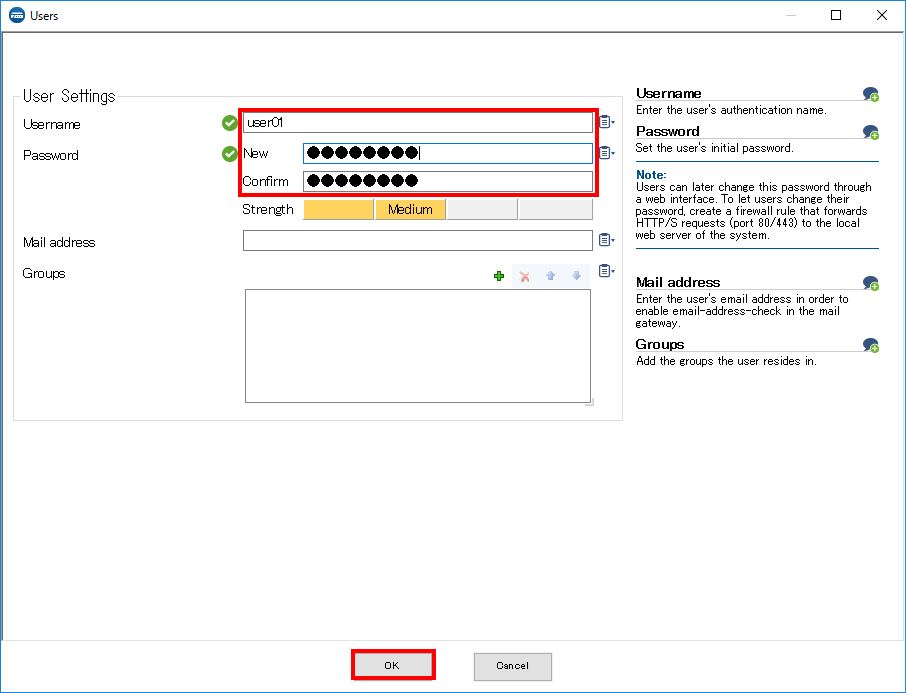

追加するユーザ名とパスワードを設定して「OK]をクリックします。

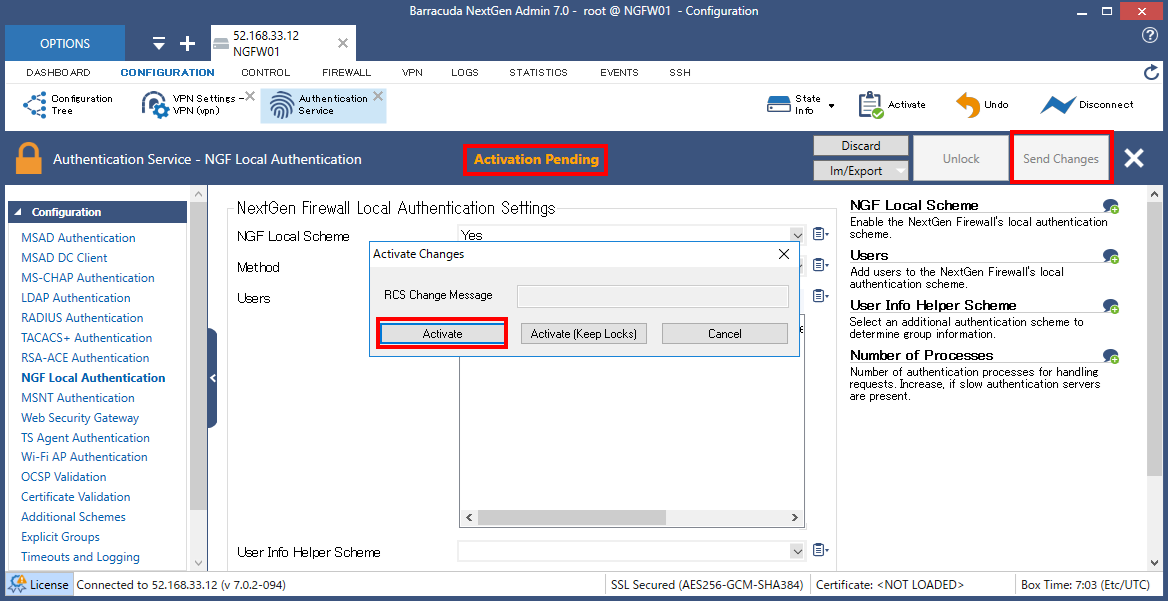

「Send Changes」「Activation Pending」「Activate」の順にクリックして変更を適用します。

SSL-VPNの有効化

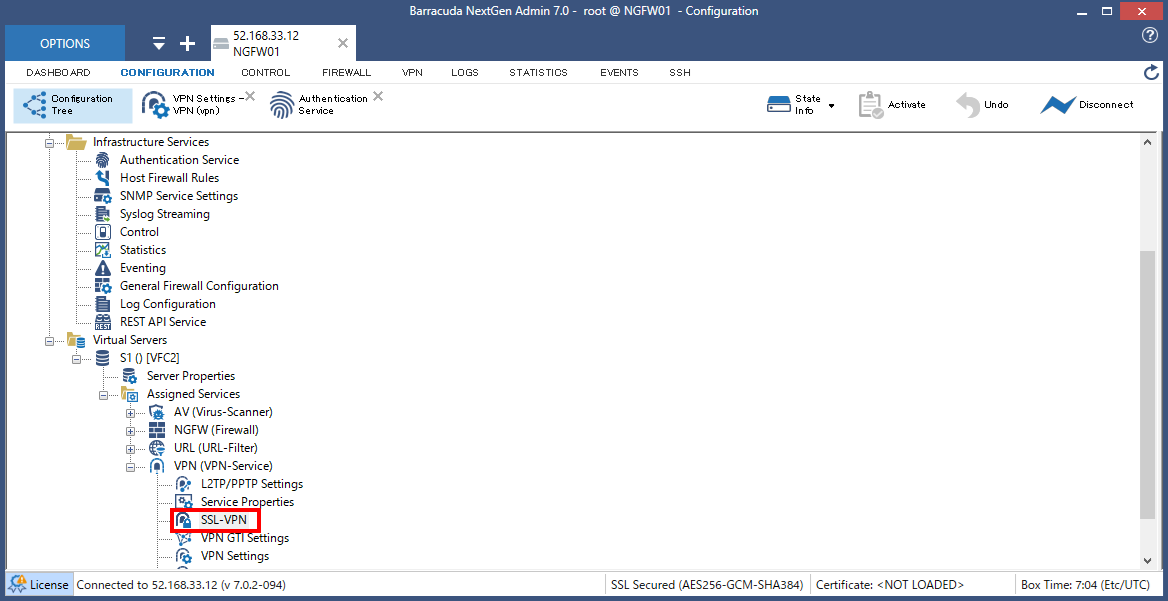

「CONFIGURATION」ツリーから「SSL-VPN」をダブルクリックします。

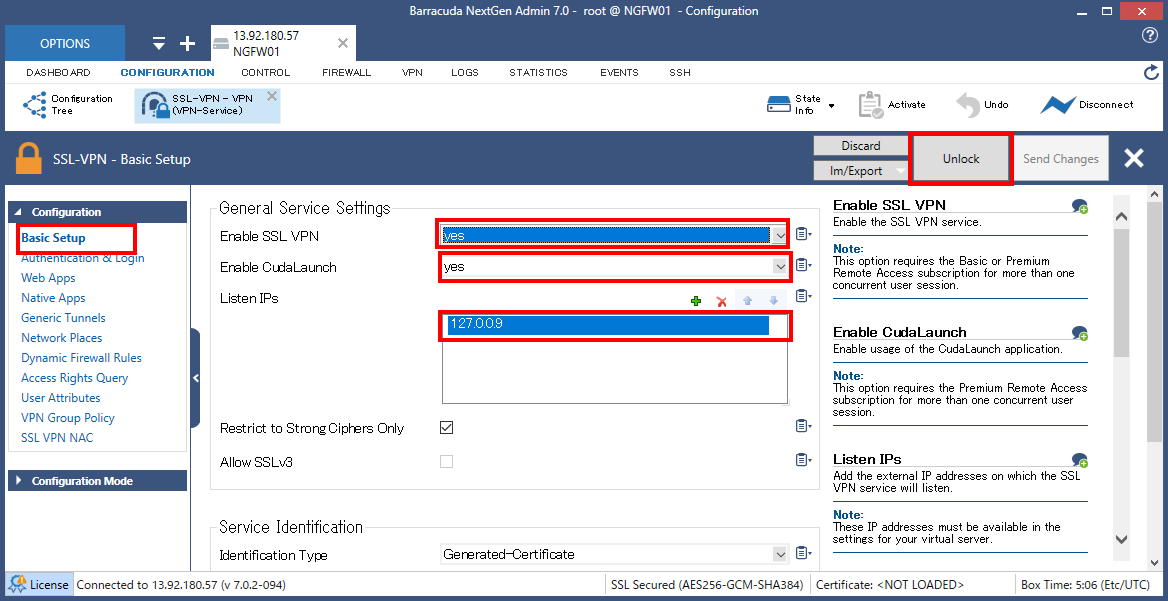

「UnLock」をクリックして編集可能状態にしてから、「Basic Setup」メニュー内のEnable SSL VPNを「Yes」に、Enable CudaLaunchも「Yes」にします。

Listen IPsには「127.0.0.9」を追加します。

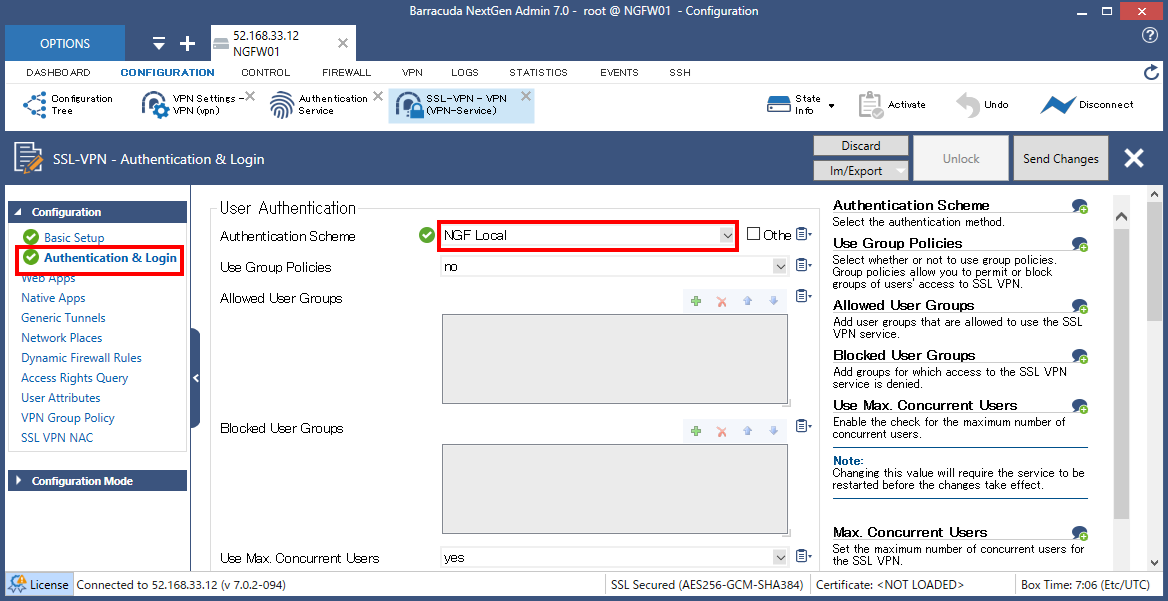

つづいて「Authentication & Login」メニューから、Authentication Schemeに「NGF_Local」を指定します。

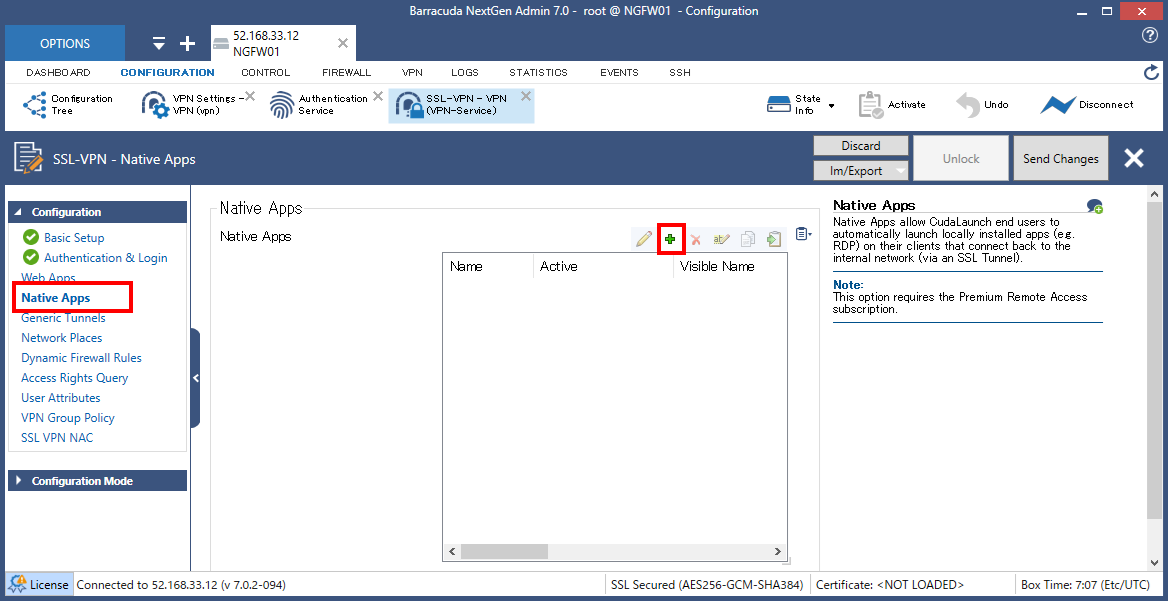

「Native Apps」メニューから「+」をクリックします。

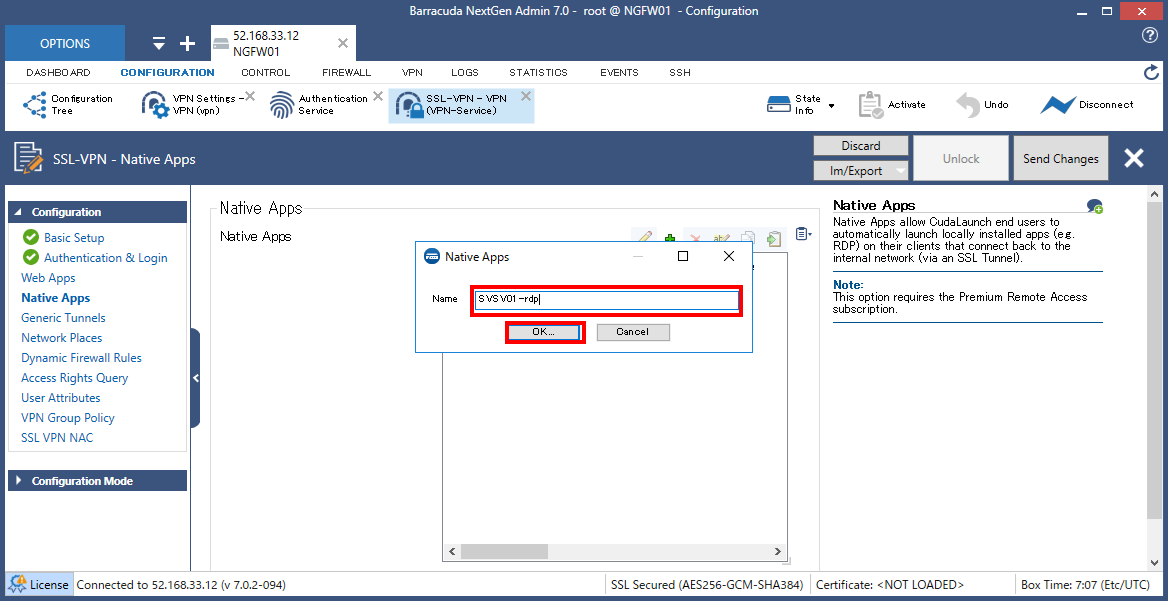

Nameに適当な名称(SVSV01-rdp)を入力して「OK」をクリックします。

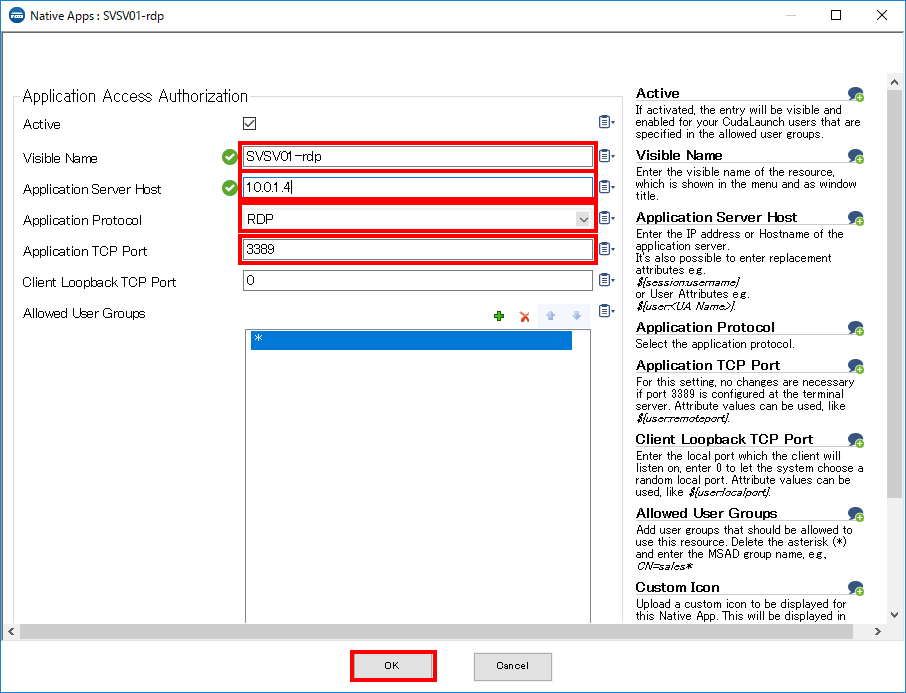

Visible Nameには表記する適当な名称(SVSV01-rdp)、Application Server Hostにはサービス提供用サーバのIPアドレス(10.0.1.4)、Application Protocol/Application TCP PortにはRDP/3389を入力して、「OK」をクリックします。

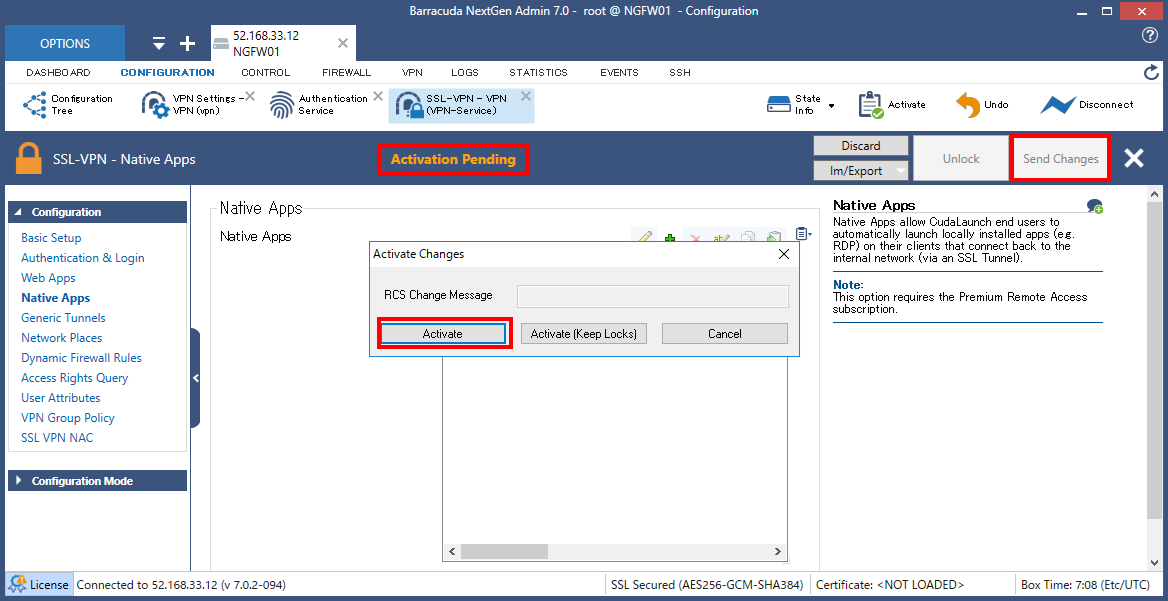

「Send Changes」「Activation Pending」「Activate」の順にクリックして変更を適用します。

クライアント側ソフトウェアのダウンロード

CudaLaunchというBarracuda提供のSSL-VPN接続クライアントはPC用、Android用、iPhone用と各種出ているようです。

Windows 10からはストアアプリで「CudaLaunch」で検索すると出てきますので、インストールします(無料)

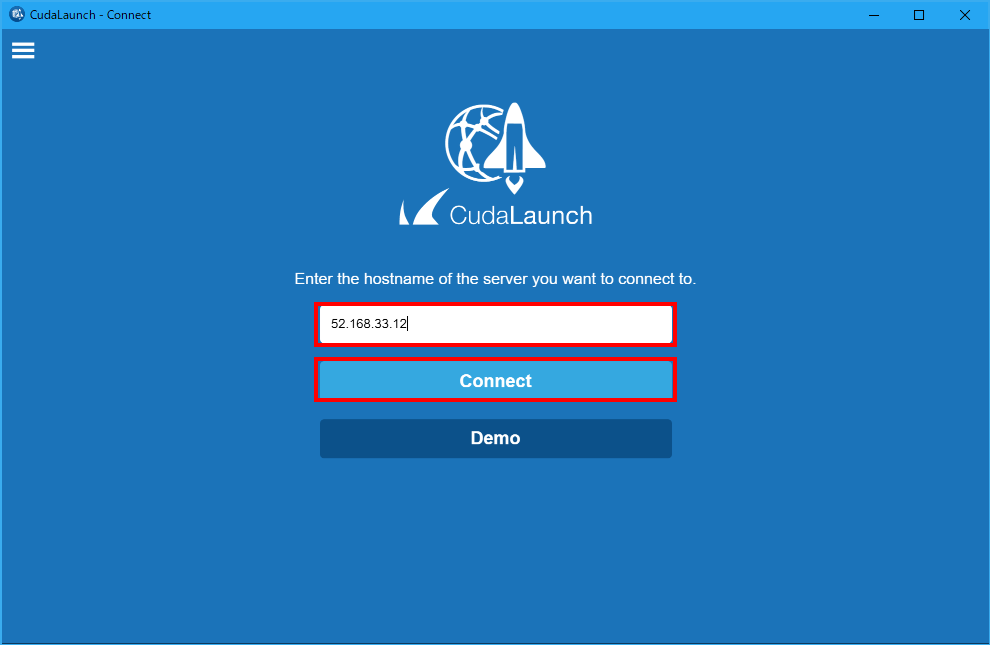

CudaLaunchによるSSL-VPN接続

CudaLaunchを起動すると、サーバのIPアドレス入力画面がまず出ますので、Azure上のNGFWのパブリックIPアドレスを入力して、「Connect」をクリックします。

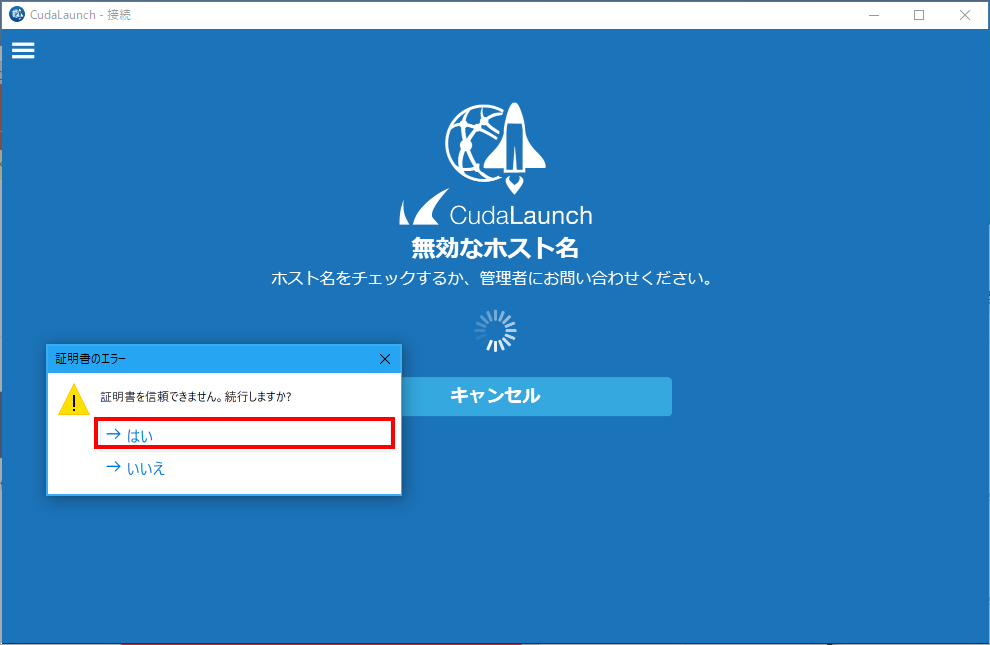

証明書の確認画面が出るので今回は「はい」をクリックして先に進みます。

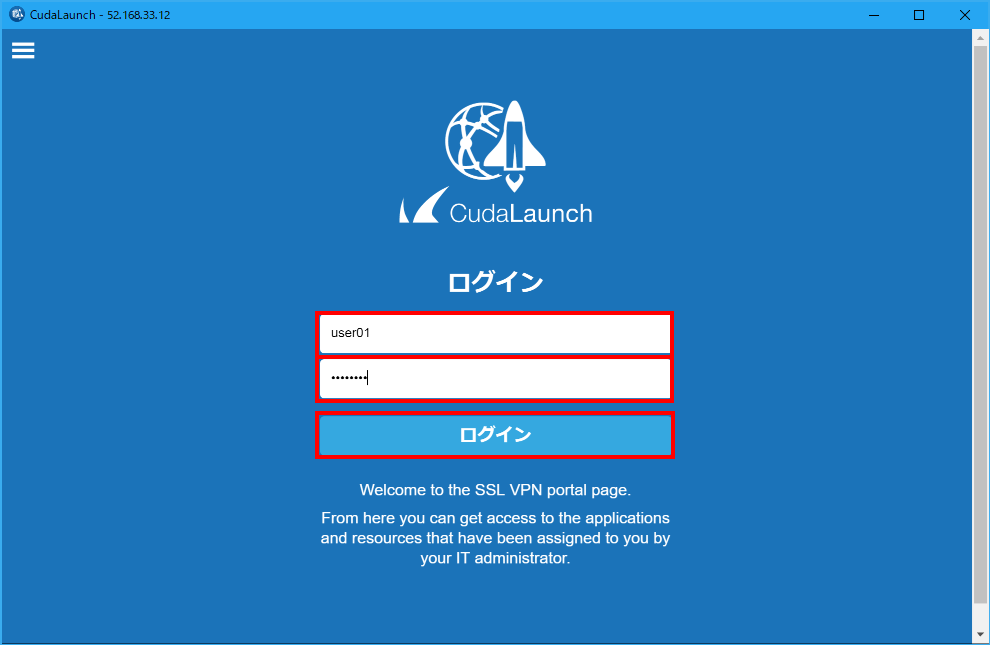

ユーザ名、パスワードの入力画面では先ほど追加したユーザ名・パスワードを入力して、「ログイン」をクリックします。

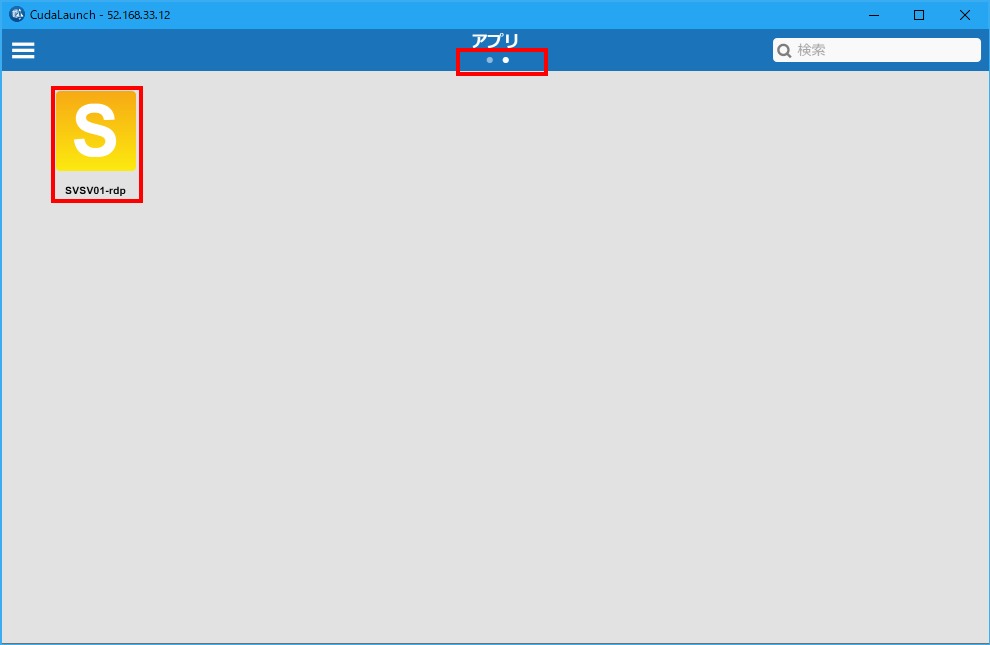

画面上部の「・・」をクリックすると「お気に入り」「アプリ」の切り替えができます。

アプリ画面に先ほど追加したNative Appsで追加したRDPのアイコンが表示されています。

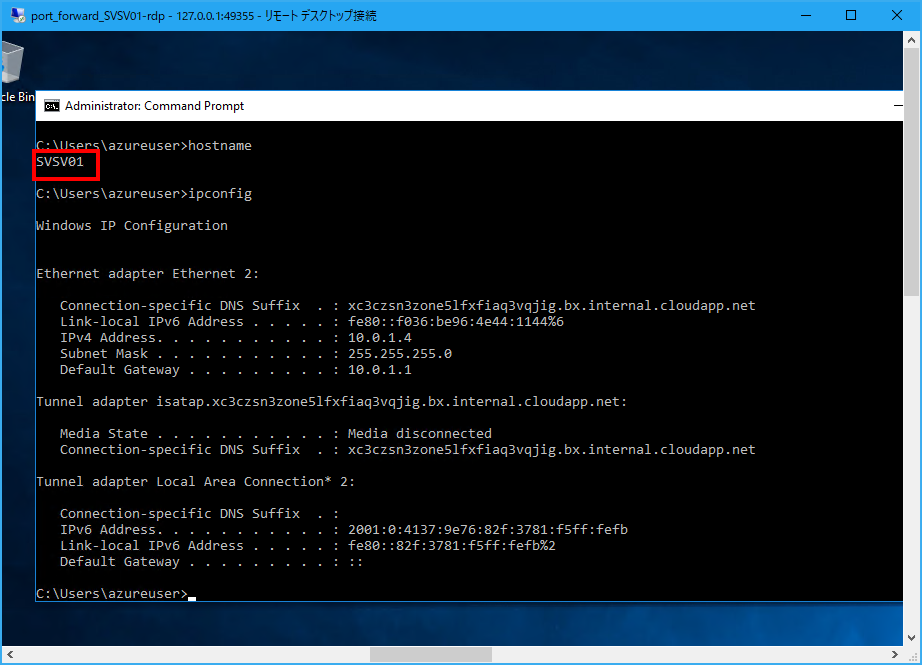

こちらをクリックすると、SSL-VPNによる接続でNGFWを経由してSVSV01にRDPで接続することができました。

その他

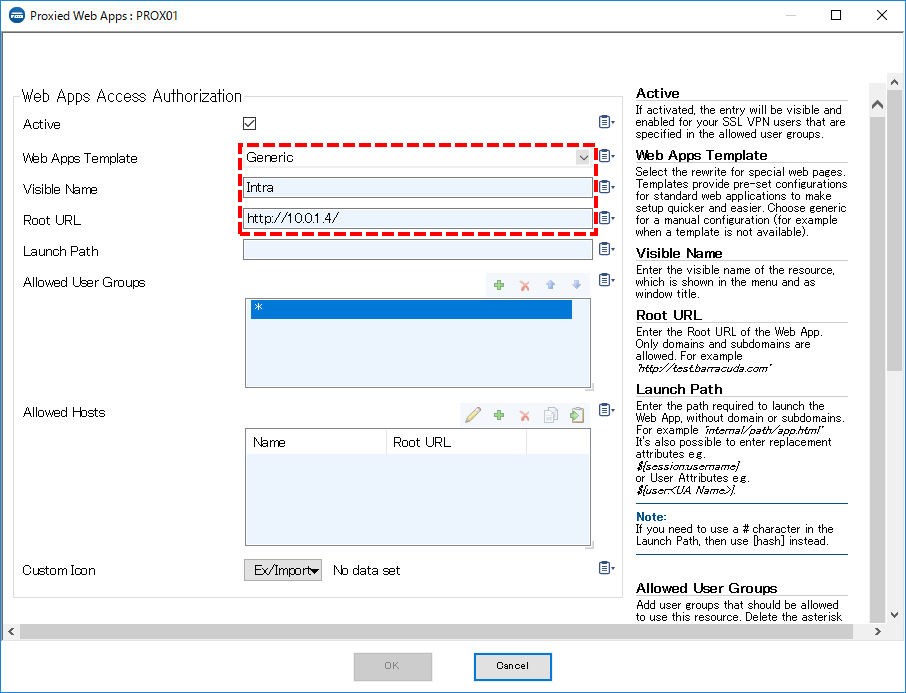

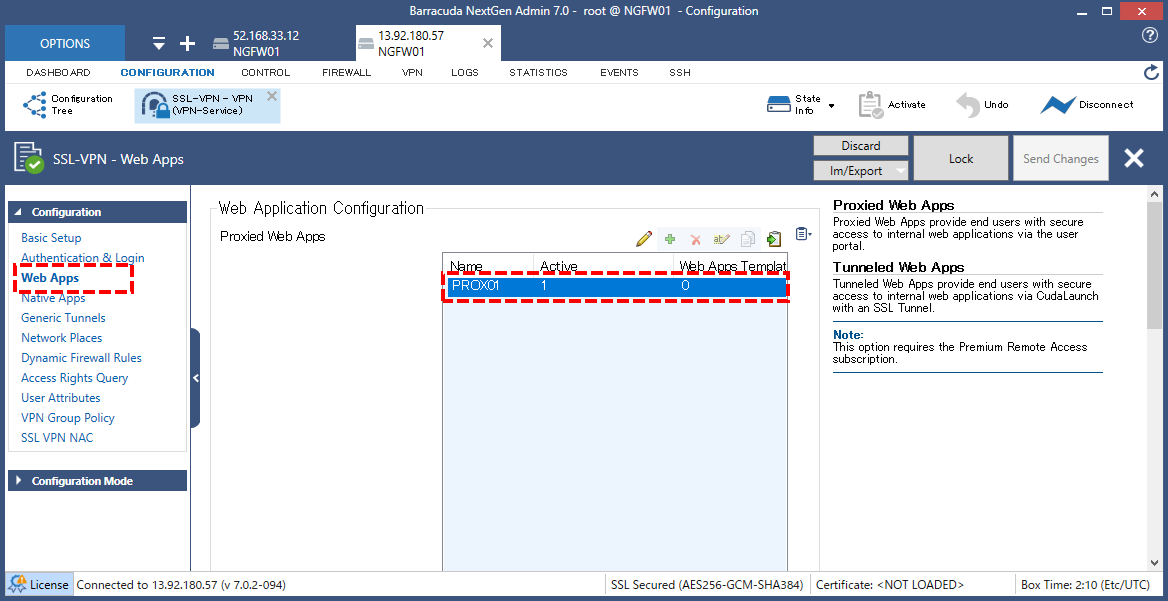

他に「Web Apps」にSVSV01サーバ上のIISに接続させるために、以下のような設定を追加してhttp://10.0.1.4/ (SVSV01のIPアドレス)を登録することもできます。

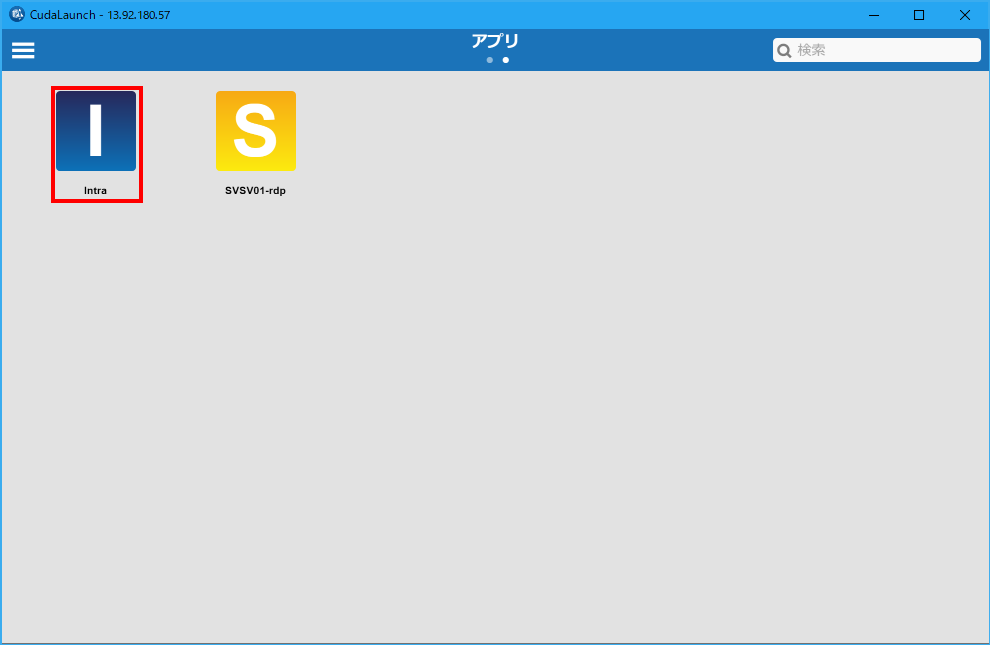

CudaLaunch上に「Intra」というアイコンが増えます。

こちらをクリックすると、SSL-VPNによる接続でNGFWを経由して安全にイントラネット向けコンテンツを利用させることもできそうです。

おわりに

今回紹介したSSL-VPNはNGFWを導入している際に手軽にFirewall配下にあるサービスを利用できると思いました。

一般的なSite to Site VPN、Point to Site VPNとは異なるアプローチでしたが、導入もアプリケーション追加も簡単にできました。