ども。Over 30 Do The ケンイちです。

30過ぎても○○るって最高だよなあ?

ぽてんヒットすぎるボケは無視していただいて、今回はAWSの特徴であるAuto Scaling Group(以下ASG)をDeep Security as a Service(以下DSaaS)に登録する手順を纏めてみました。

これは、AWSサービスとDSaaSの組み合わせで、最も効果的な使い方は何だろう?と考えて思いついたものです。

※ 他にも効果的な使い方はあるかと思いますが、、、

準備編

IAMユーザの作成

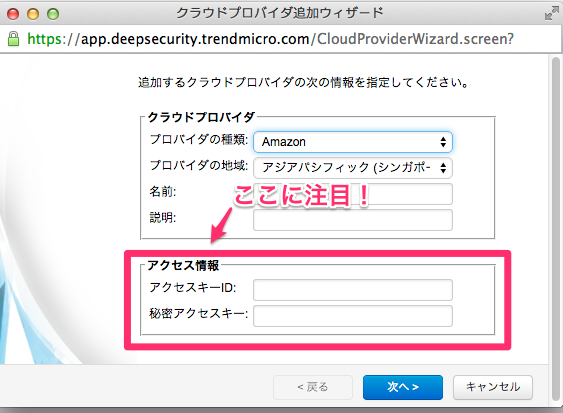

DSaaSには、クラウドアカウントを追加する機能があります。

クラウドアカウント、つまりはAWSのアカウントを追加するには、アクセス情報が必要になります。

このアクセス情報のために、AWS IAMユーザを作成する必要があるのです。

では、早速IAMユーザを作っていきましょう!

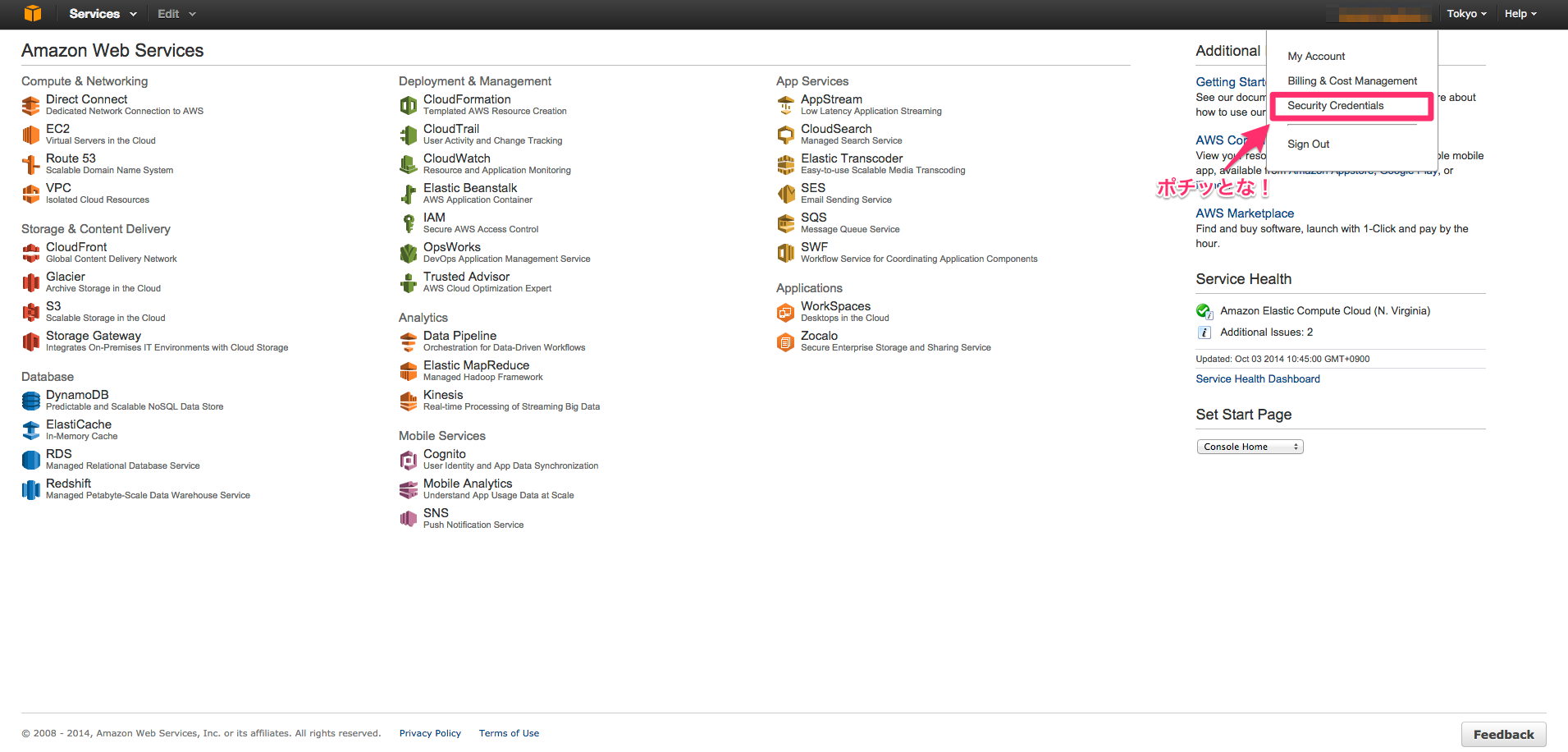

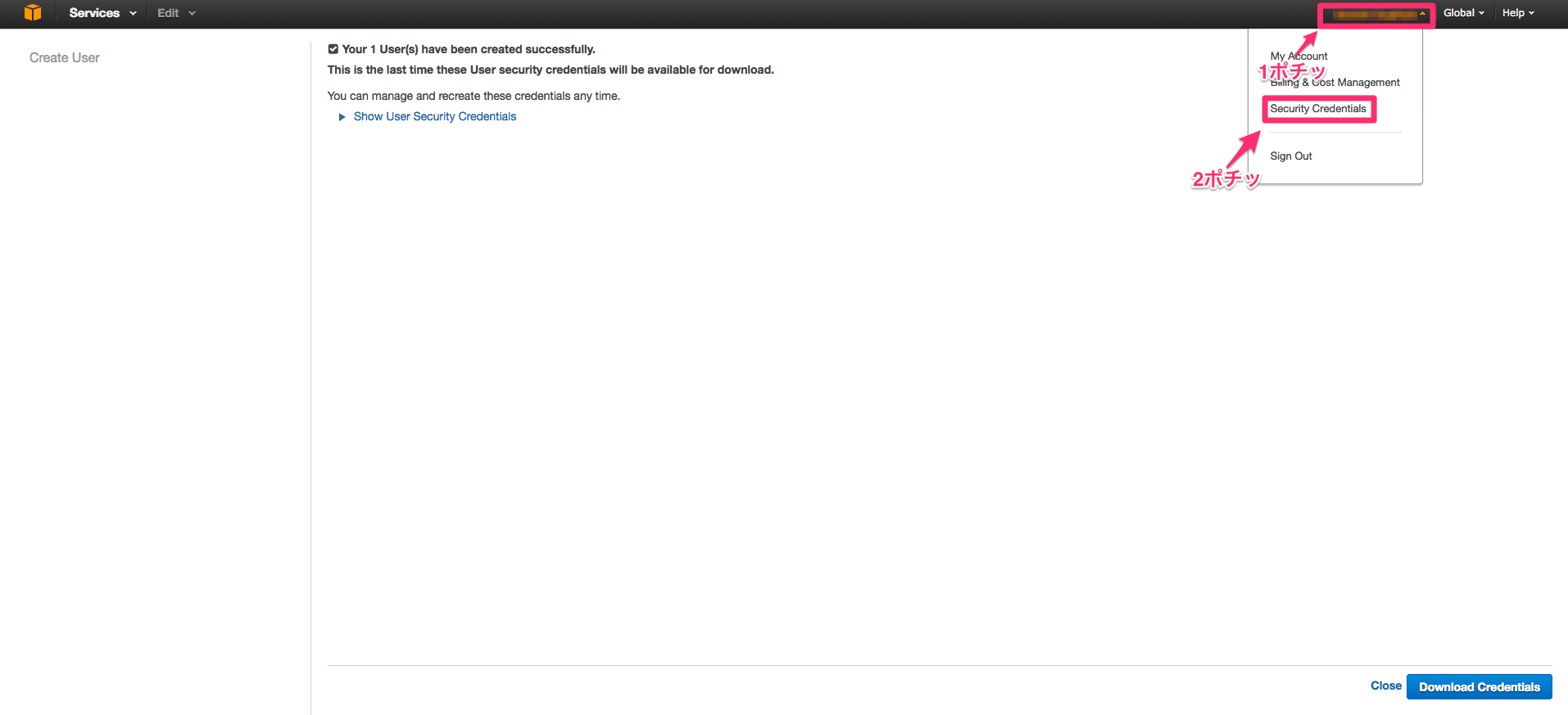

1.自分のアカウント名が表示されているところをクリックし、メニューを表示。次に。Security Credentialsをクリックしましょう。

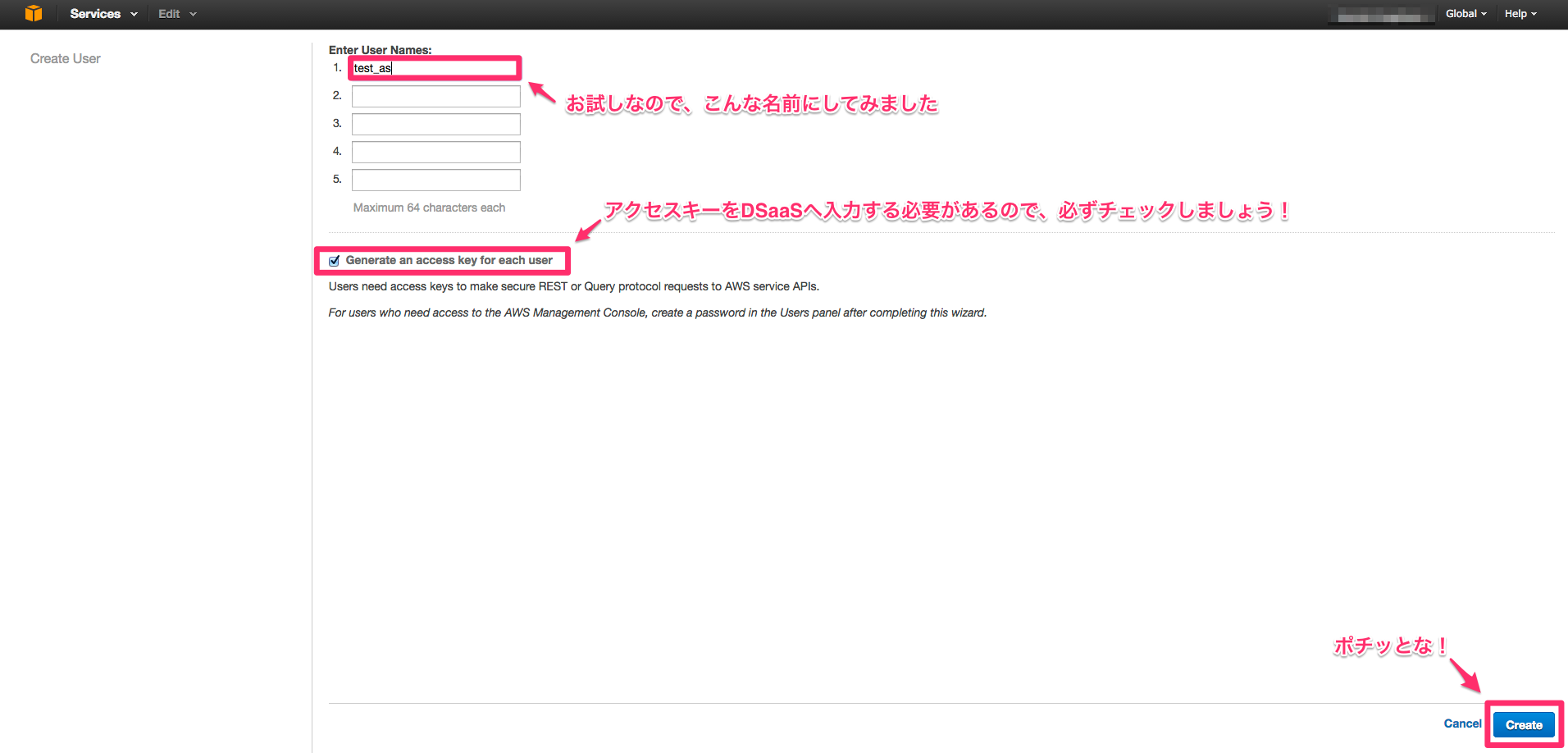

3.ユーザ名の登録

ユーザ名は、お試しなので適当に決めました。

アクセスキーをDSaaSへ入力するので、Generate an access key for each userは必ずチェックしておきましょう!

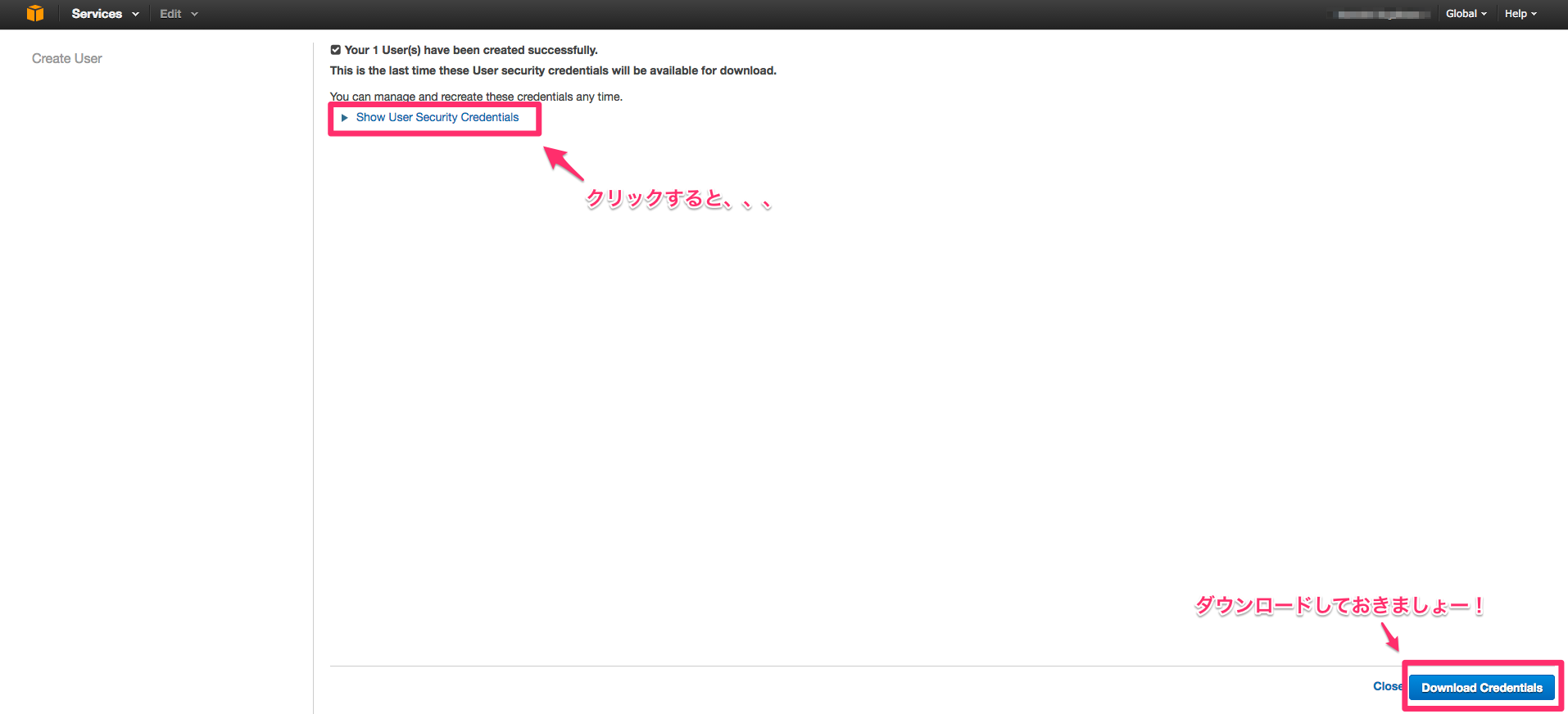

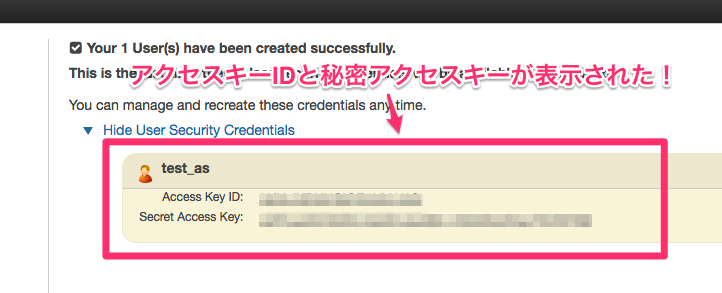

4.登録すると、下記のページが表示されます。右下にアクセスキーID、秘密アクセスキーがダウンロードできるボタンがあるので、ダウンロードしておきましょう。また、Show User Security Credentialsをクリックすると、、、

5.Show User Security CredentialsをクリックするとアクセスキーID/秘密アクセスキーが表示されるので、これをメモしておいても良いですね!

※ ちなみに、アクセスキーIDはいつでも確認できますが、秘密アクセスキーは、このタイミングでしか分からないので、必ずメモなりで保管しておきましょう!

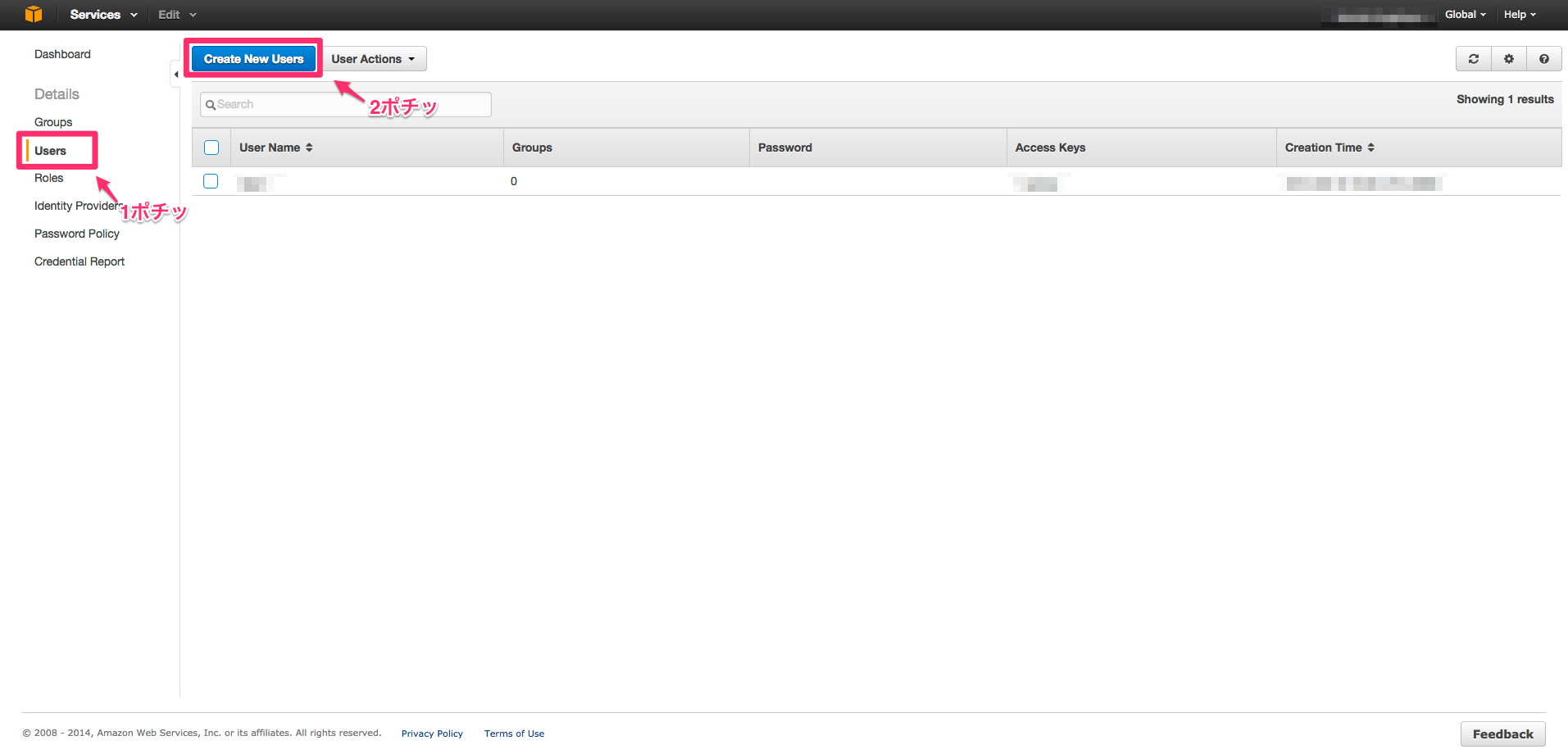

IAMユーザの設定

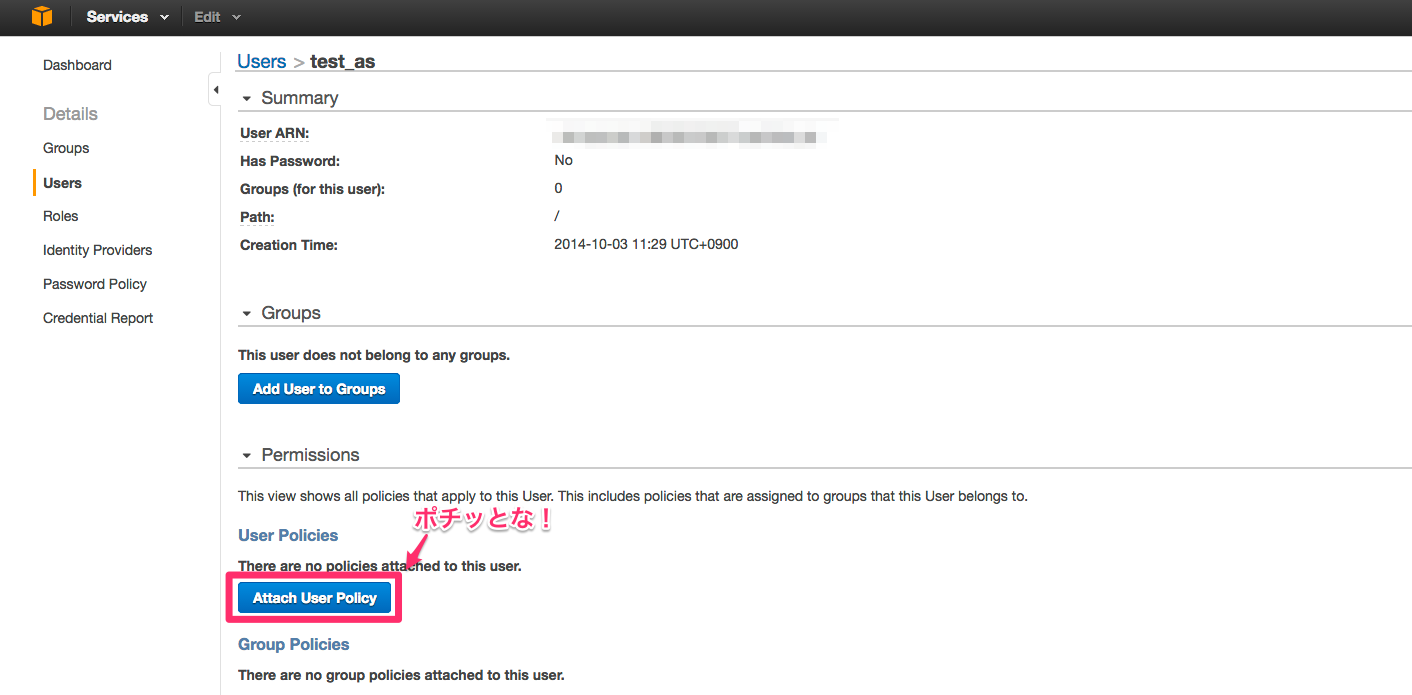

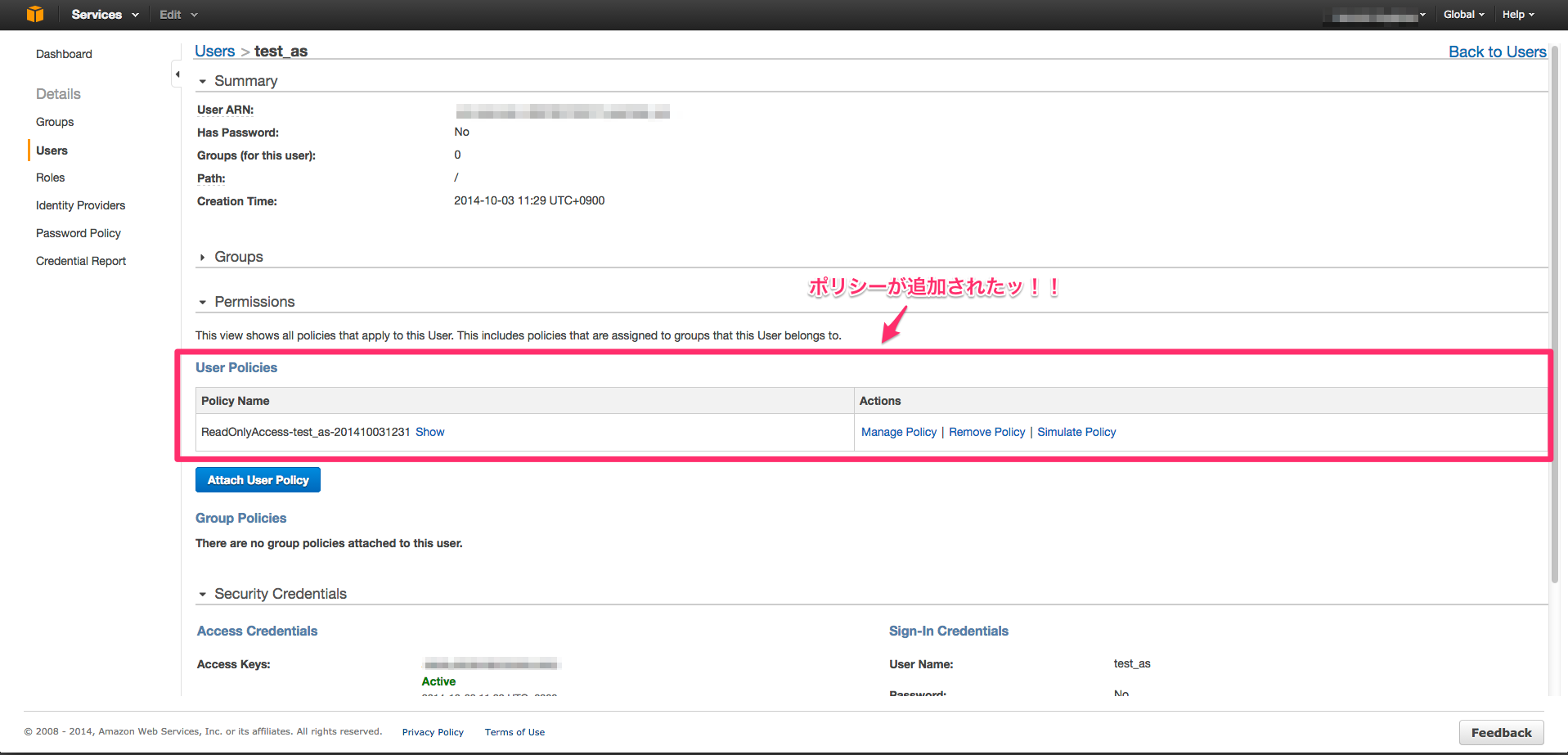

作成したユーザのポリシーを設定しましょう。

1.自分のアカウント名が表示されているところをクリックし、メニューを表示。次に。Security Credentialsをクリックしましょう。

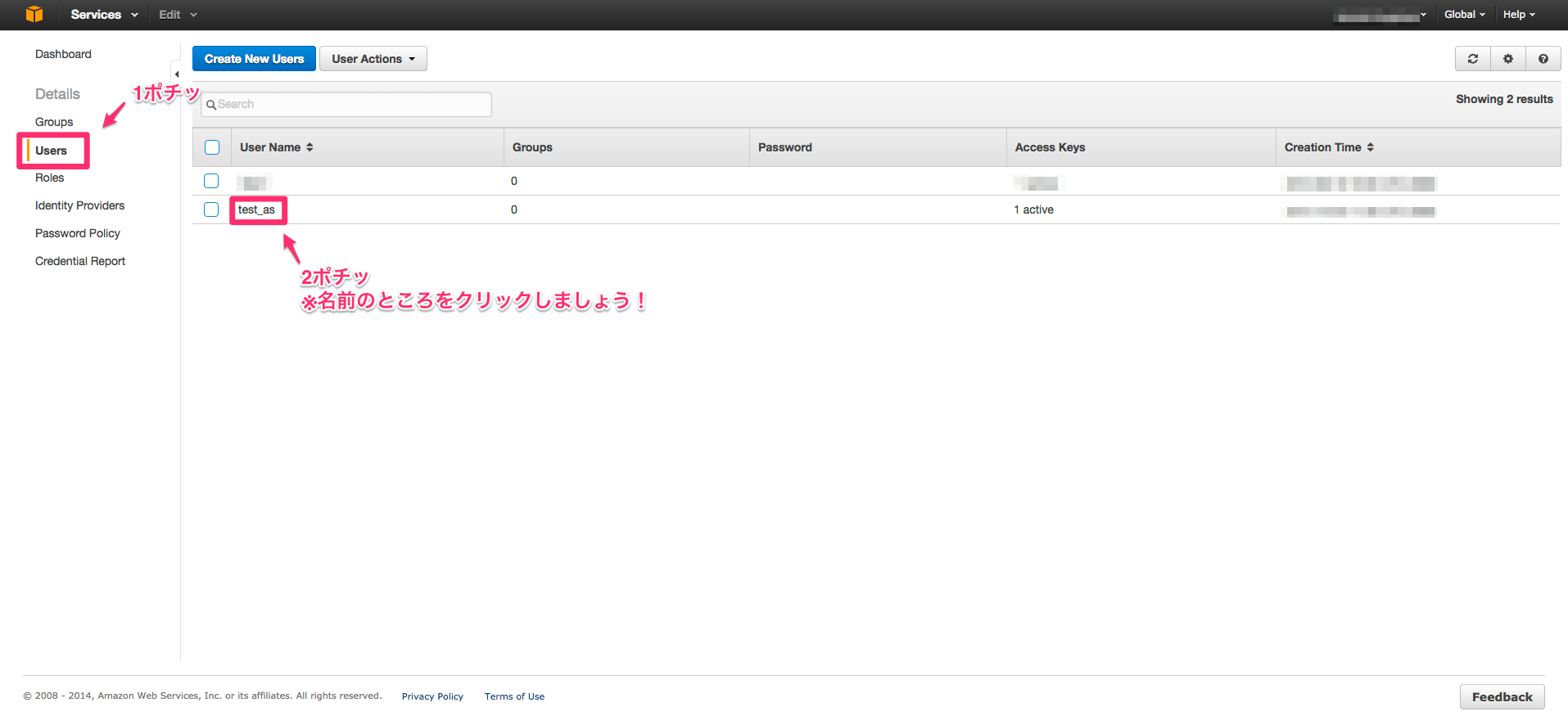

2.作成したユーザをクリックしましょう!チェックボックスにチェックを入れるのではなく、名前をクリックしてくださいね。

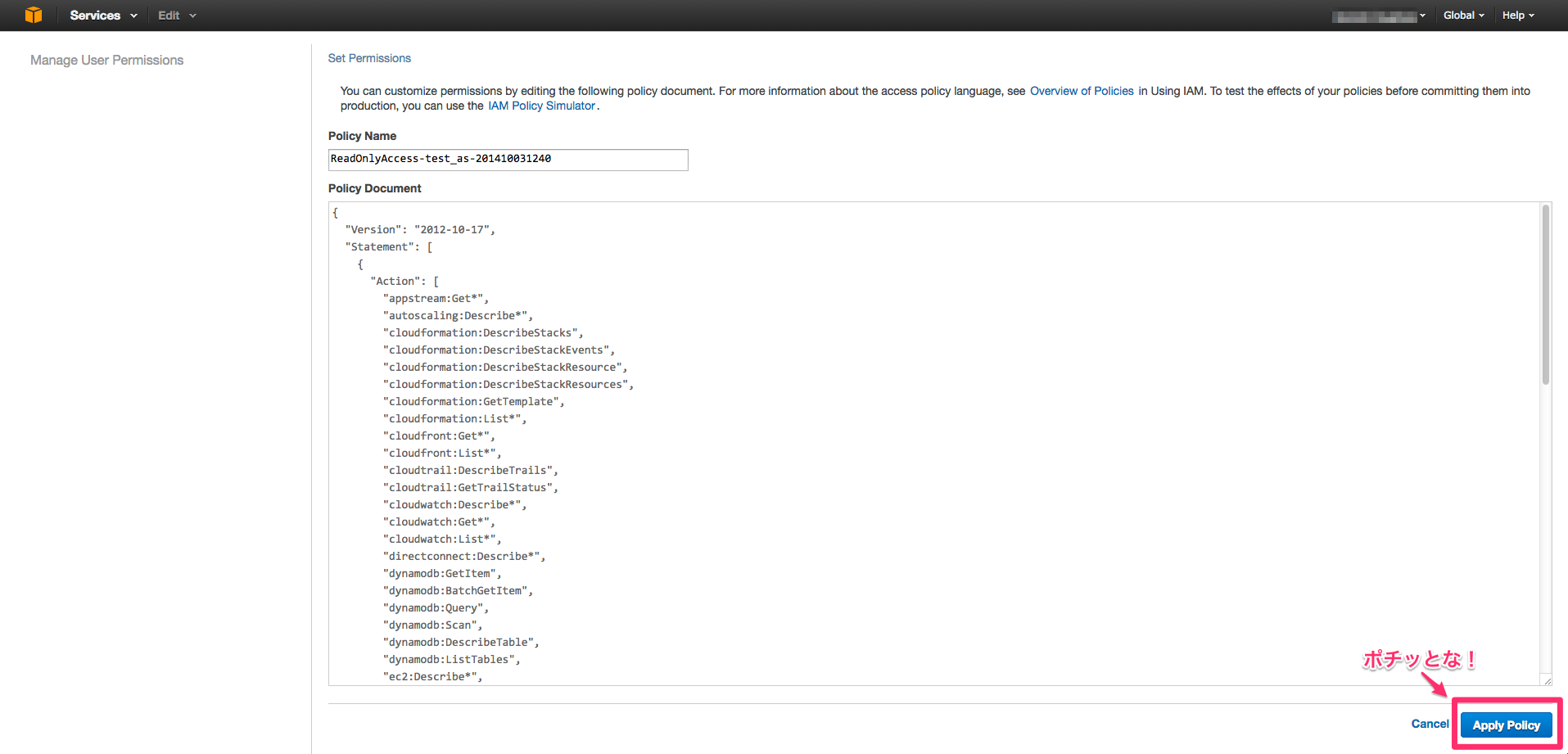

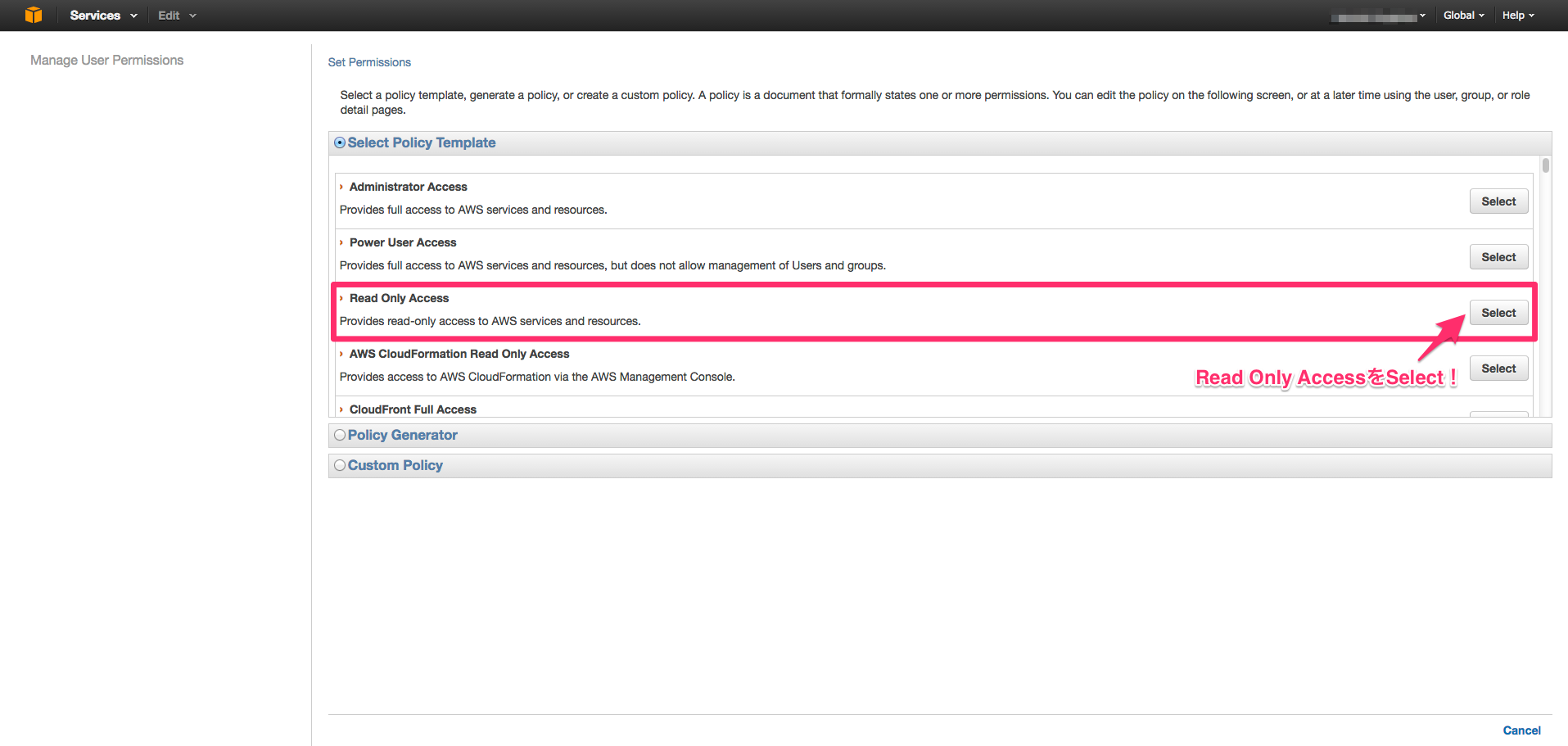

4.ポリシーテンプレートを選択できます。お試しなので、適当にRead Only Accessを選択しました。

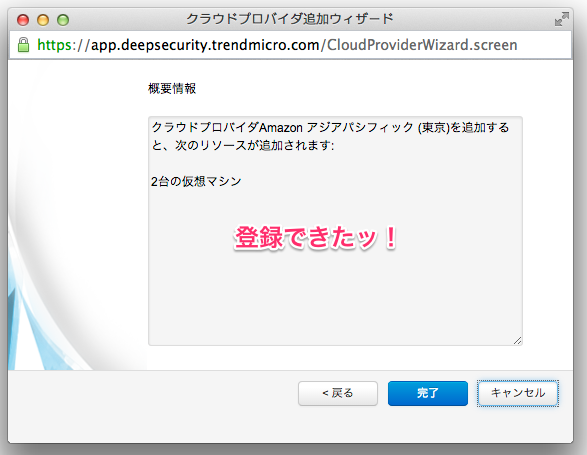

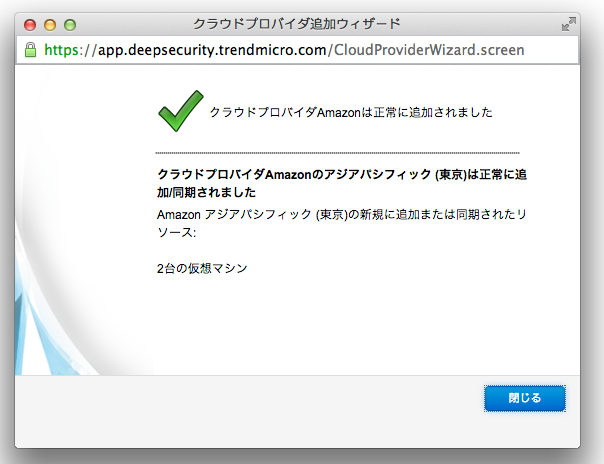

DSaaSへのAWSアカウント追加

アカウントを追加する準備が整いましたので、クラウドアカウントを追加しましょう!

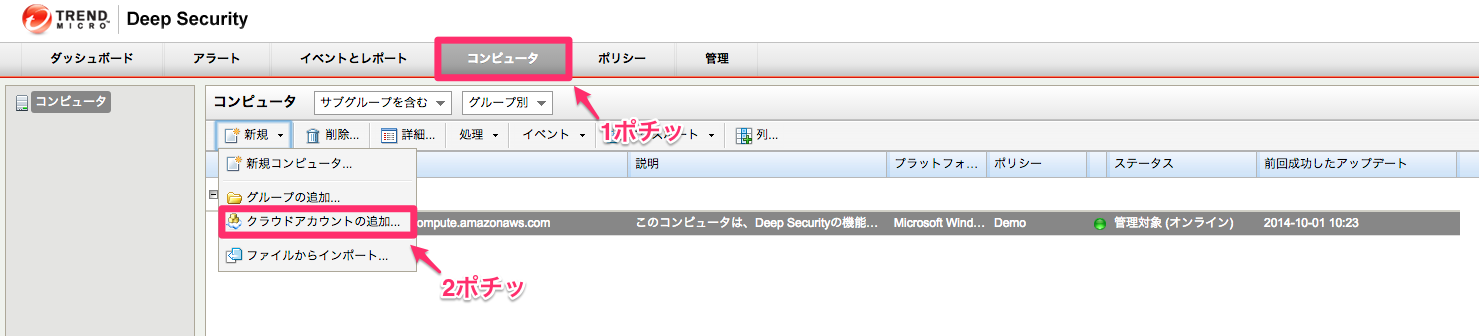

1.DSaaSにログインし、クラウドアカウントの追加を選択します。

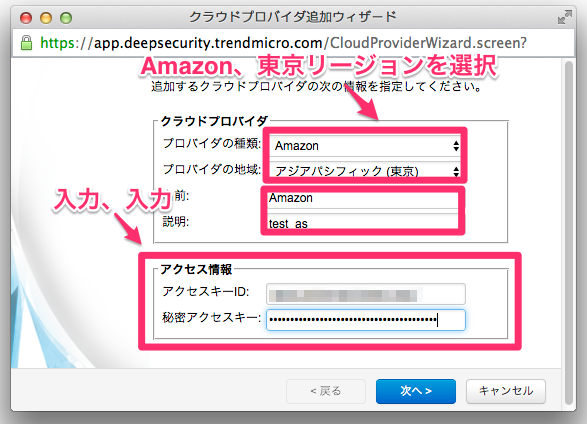

2.Amazonと東京リージョンを選択し、アクセスキーID/秘密アクセスキーを入力しましょう。

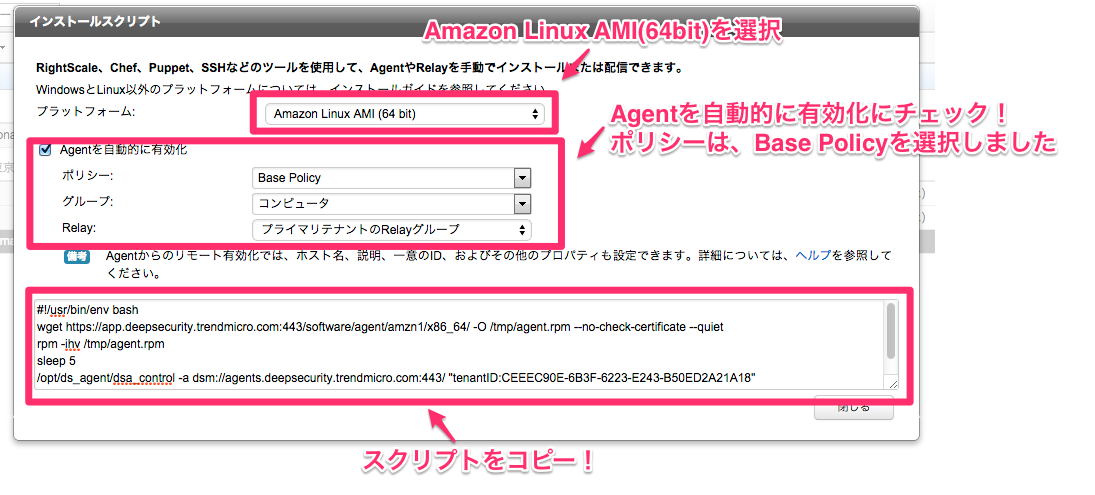

次にLinux(64bit)用のインストールスクリプトを手にいれます。

これは、今回のお試しでLinux(64bit)を使用するつもりだからです。

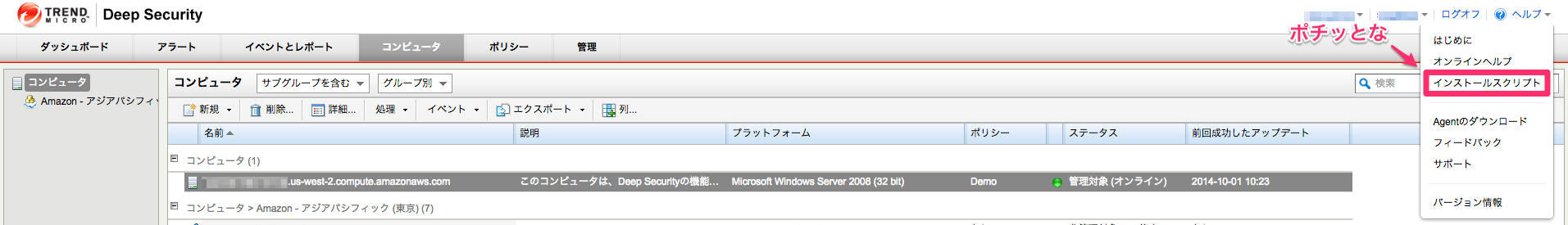

4.ヘルプをクリックし、インストールスクリプトをクリック!

5.ポチッポチッと該当プラットフォームを選んでいき、スクリプトをコピー!

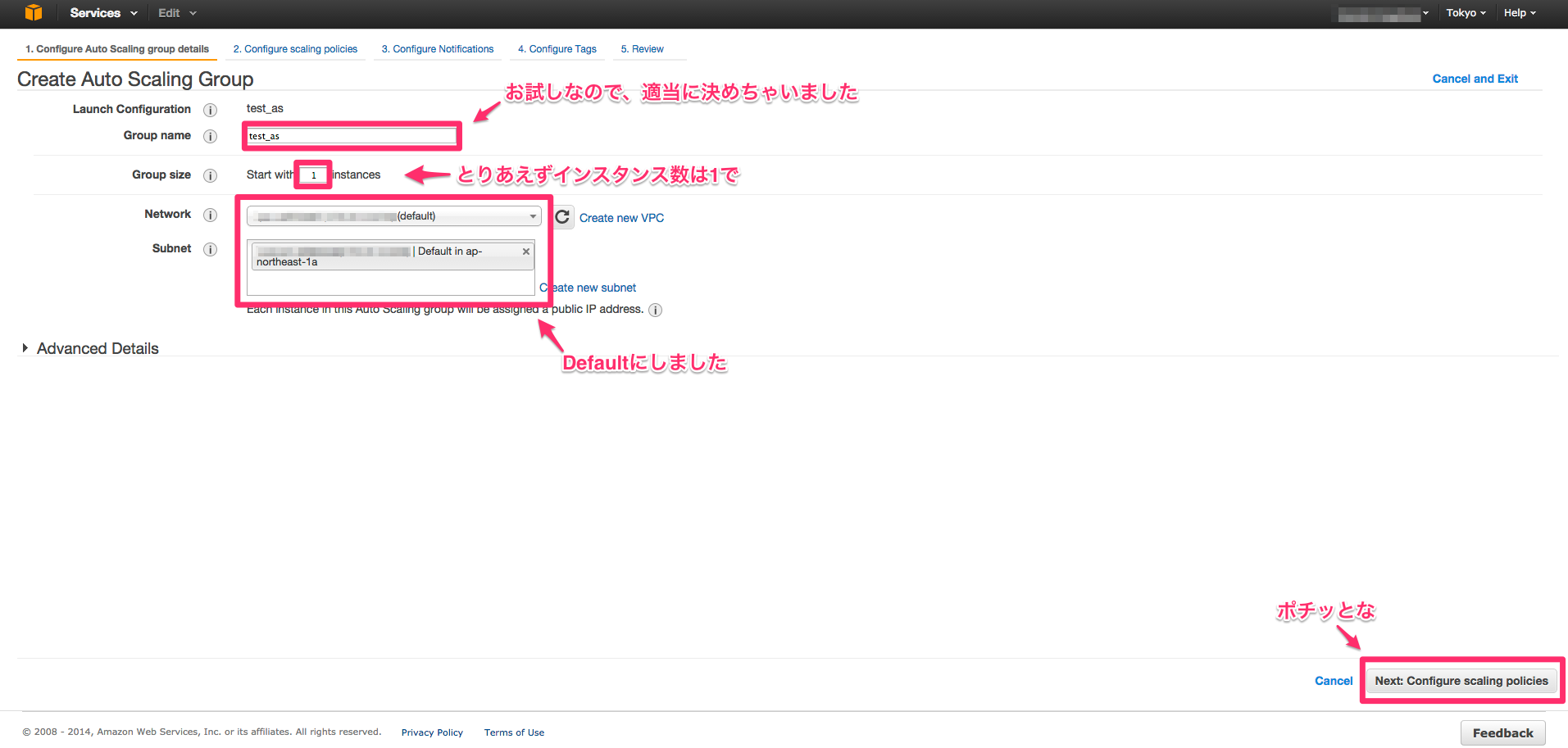

ASGの作成

次に本題のASGをDSaaSに登録する準備をしましょう!

ここではASGを作成するところから初めてみます。

1.AWS Management Consoleを開き、EC2を選択

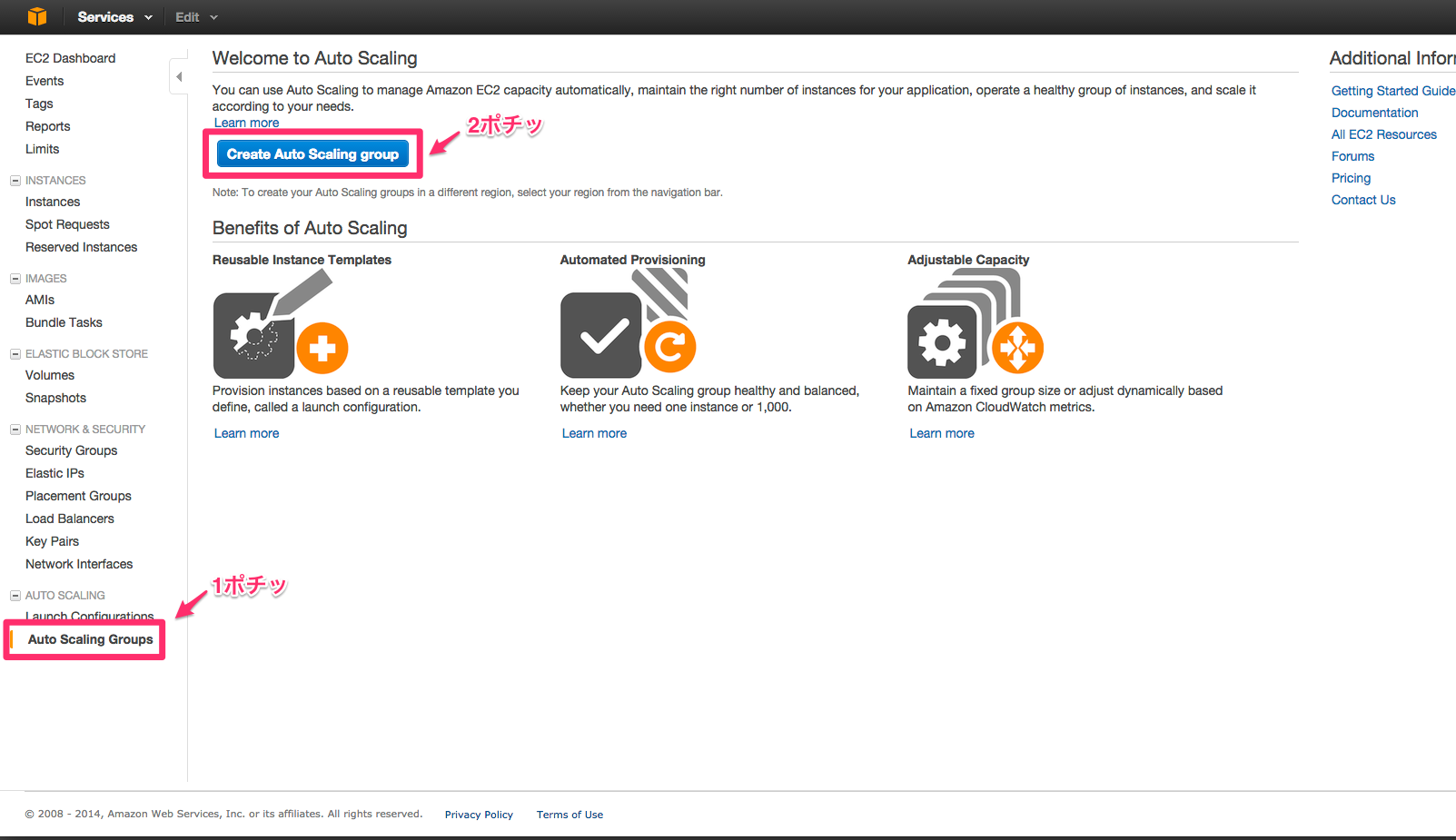

2.Auto Scaling Groupsをクリックし、Create Auto Scaling groupをクリック

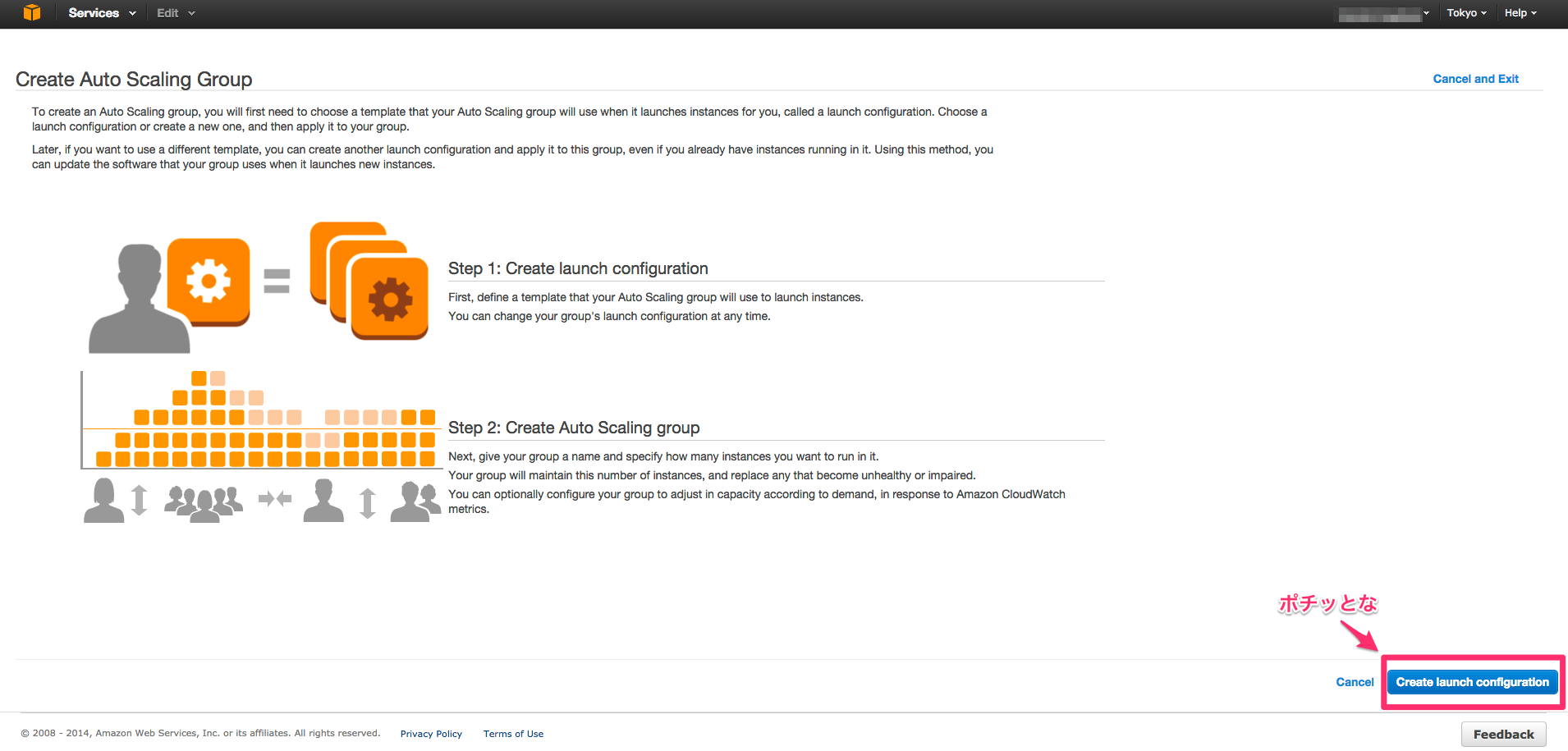

3.Create launch configurationをクリック

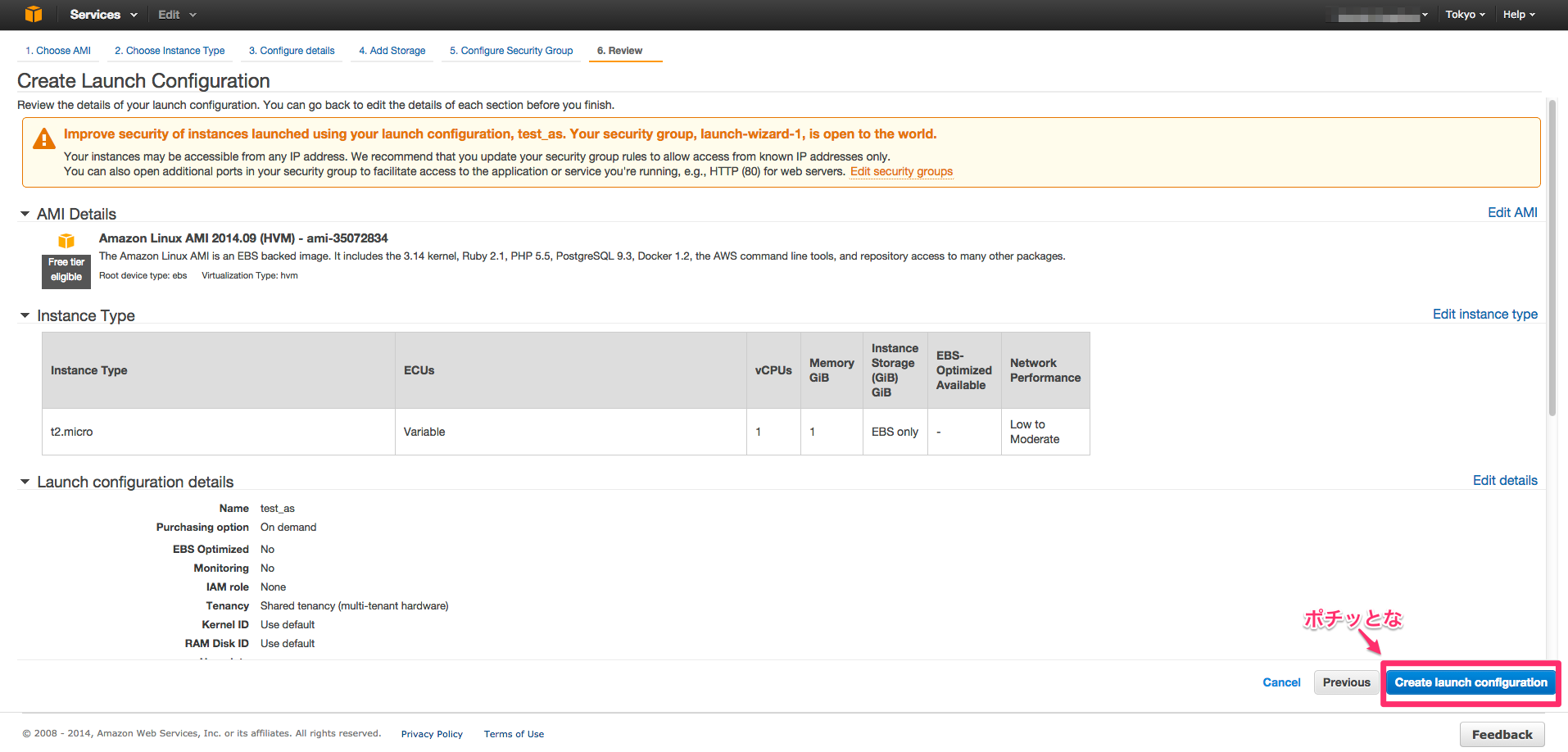

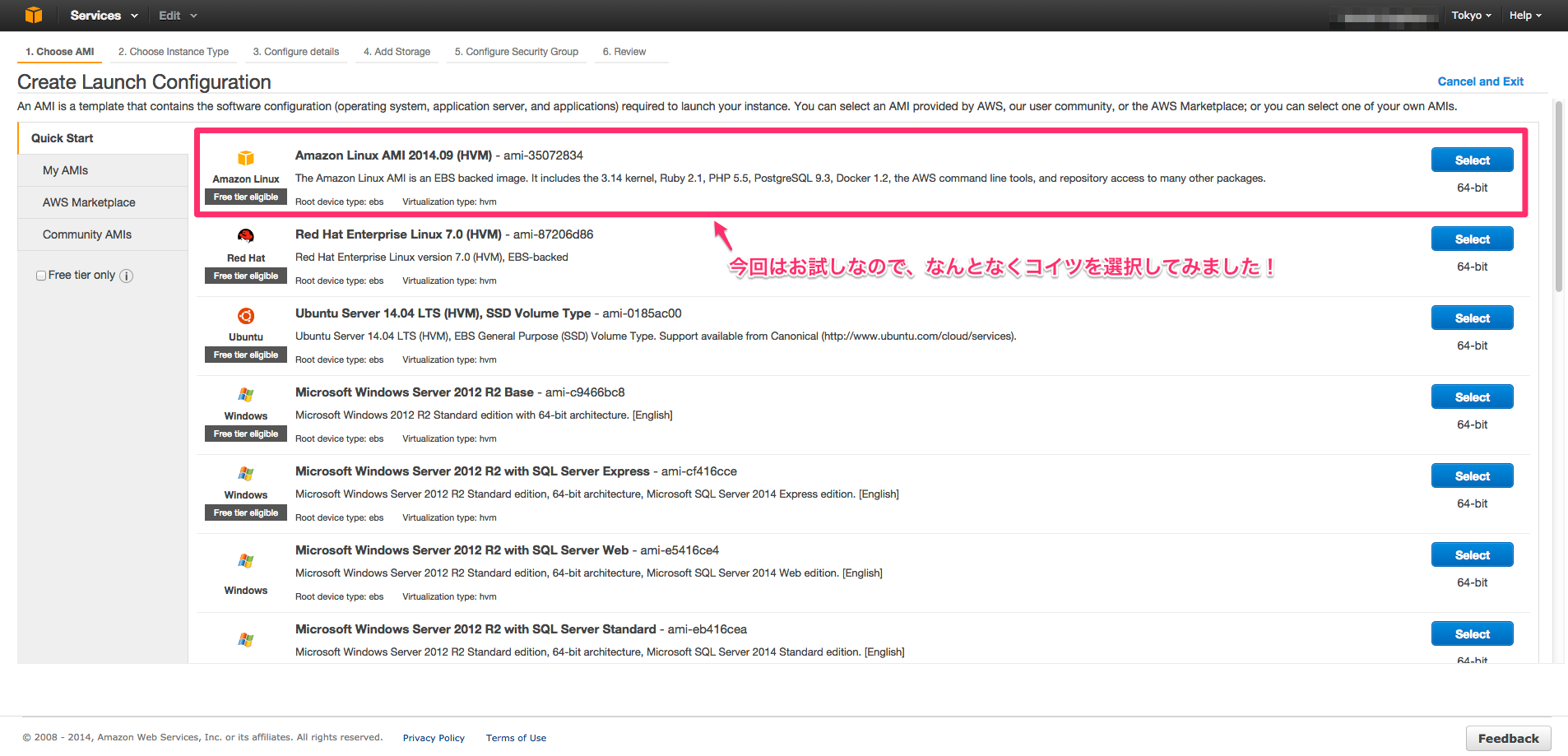

4.Create Launch Configuration

上で書いたとおりLinux(62bit)を選択します。

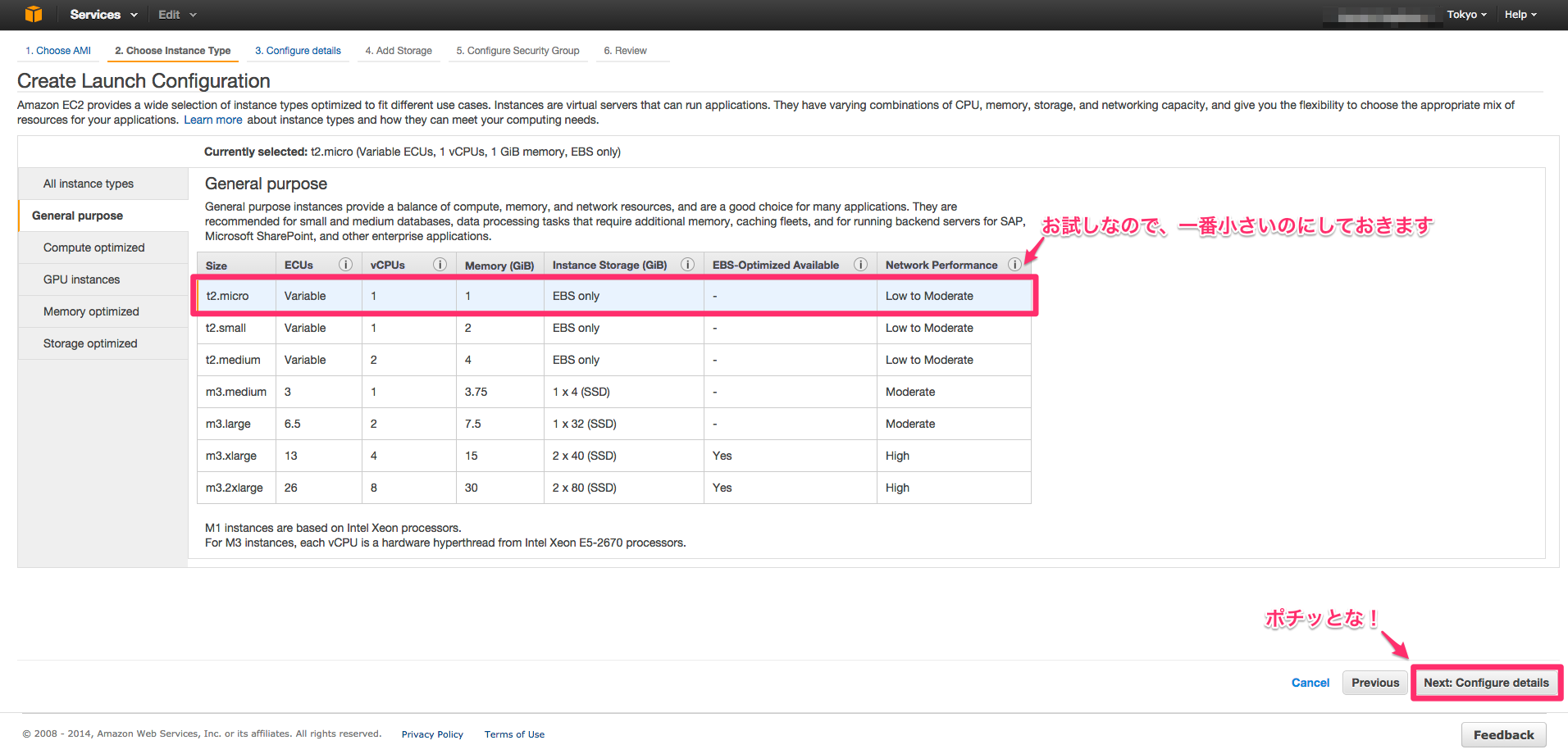

5.インスタンスサイズの選択

お試しなので、一番小さいインスタンスにしました。

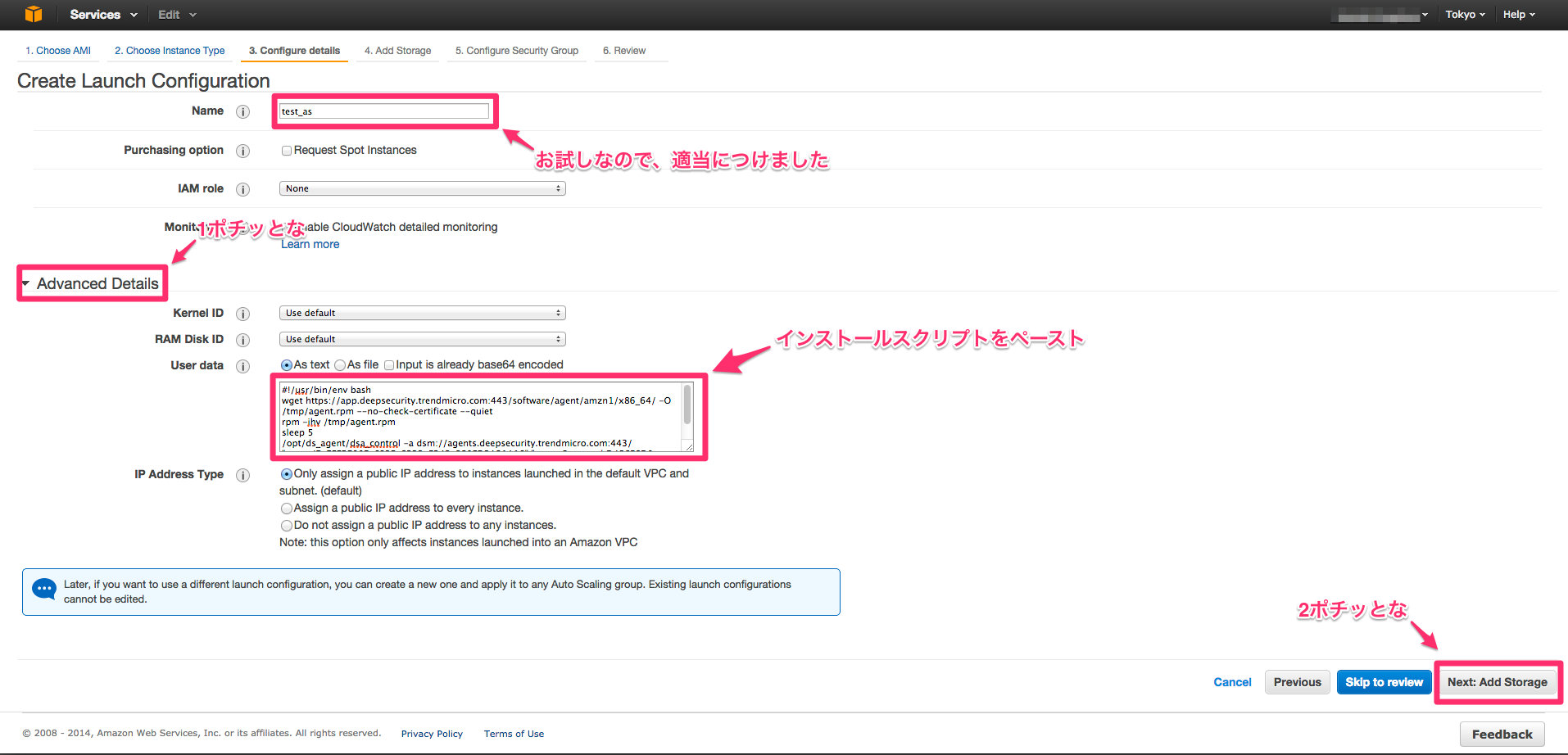

6.名前はお試しなので、適当にtest_asとしました。

あとは上でコピーしたインストールスクリプトをペーストします。

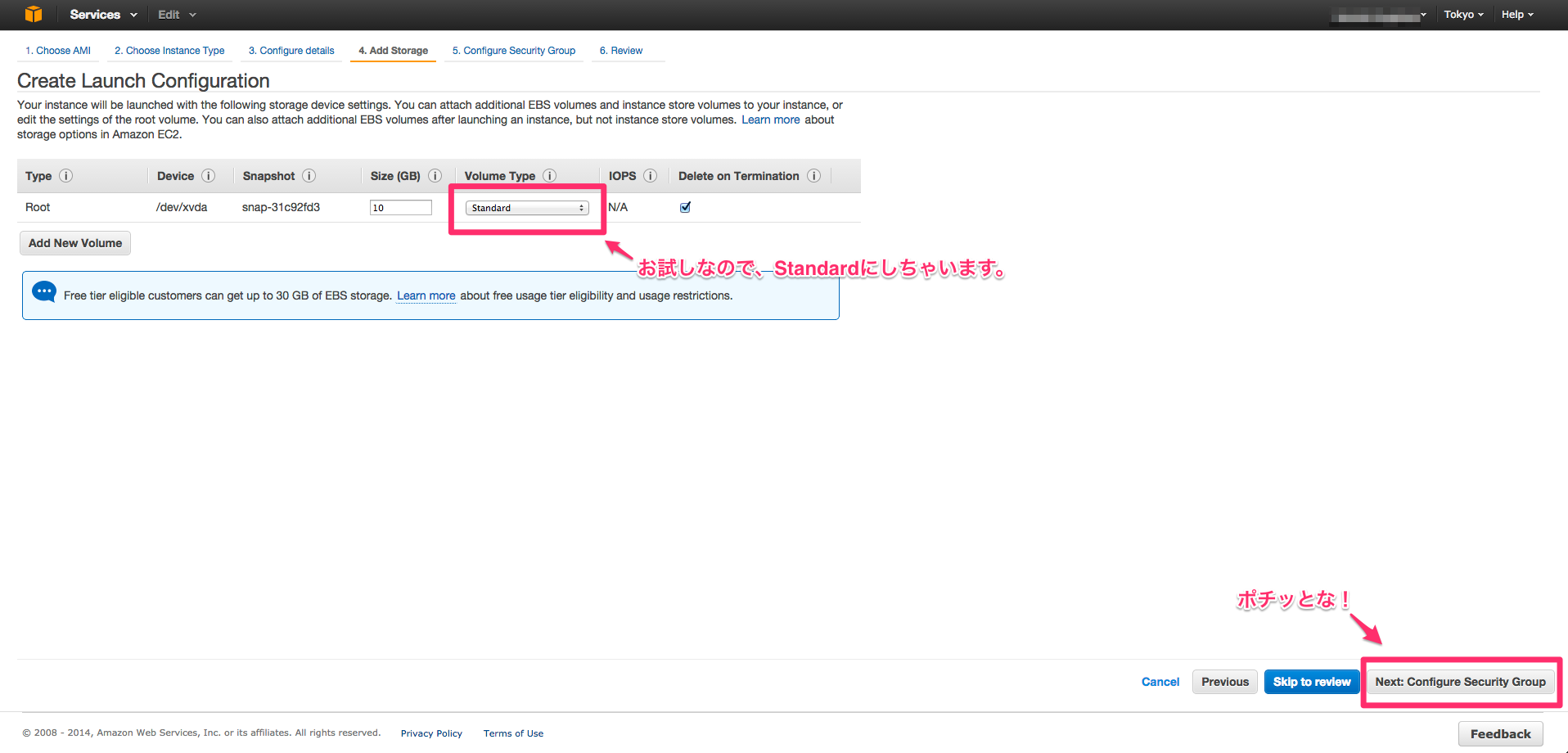

7.ストレージの選択

お試しなので、Standardを選択しました。

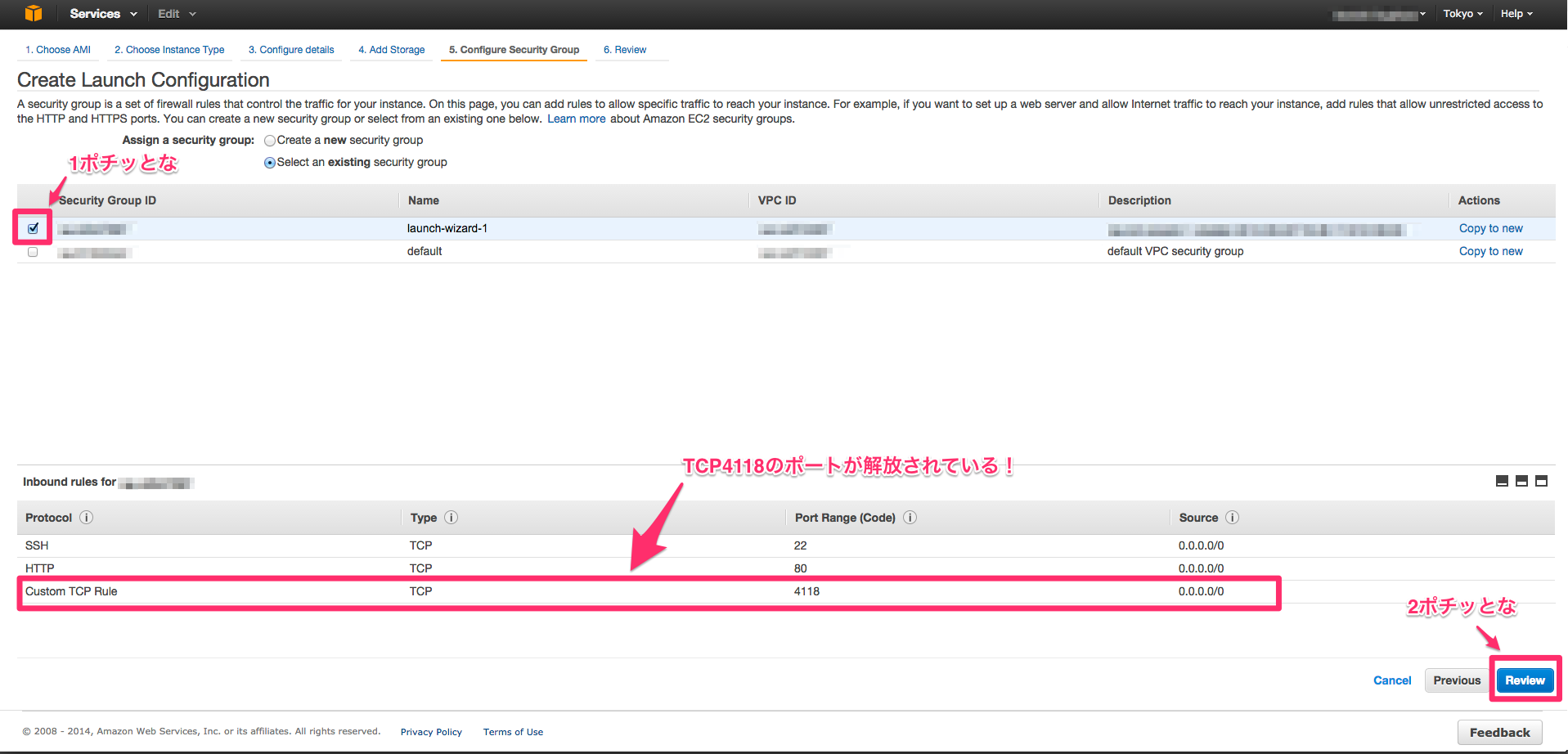

8.Security Groupの設定

DSaaSを利用するにはTCP4118のポートが開いている必要があります。DSaaS用にTCP4118のポートを解放したSecurity Groupを以前に作成してましたので、今回はそれを利用します。

※ TCP4118のポートを開ける必要性については、こちらの記事 (http://qiita.com/ken1/items/d7849af7b37dffacc93a) を参考にしてください。

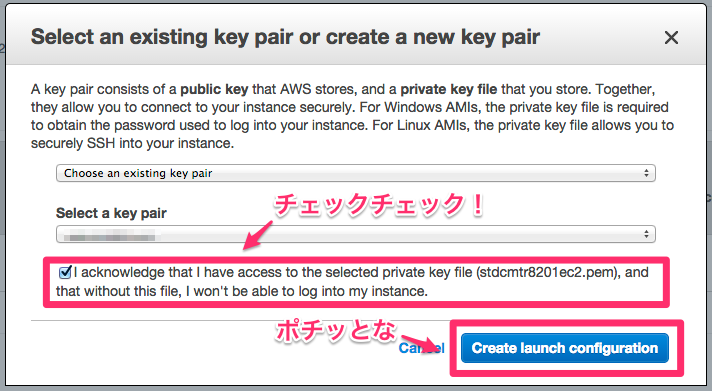

10.key pairの選択

あるヤツを選択しちゃいましょう

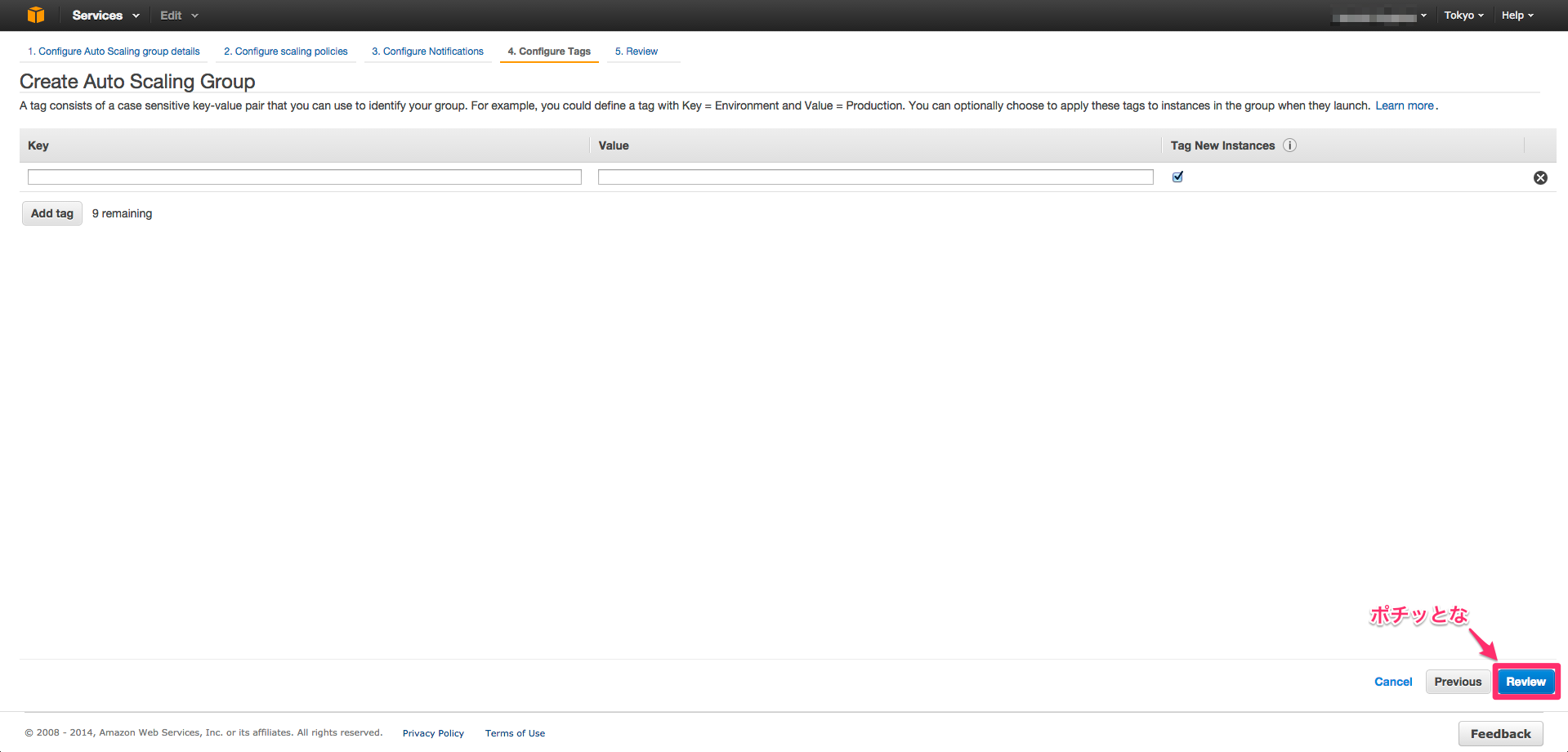

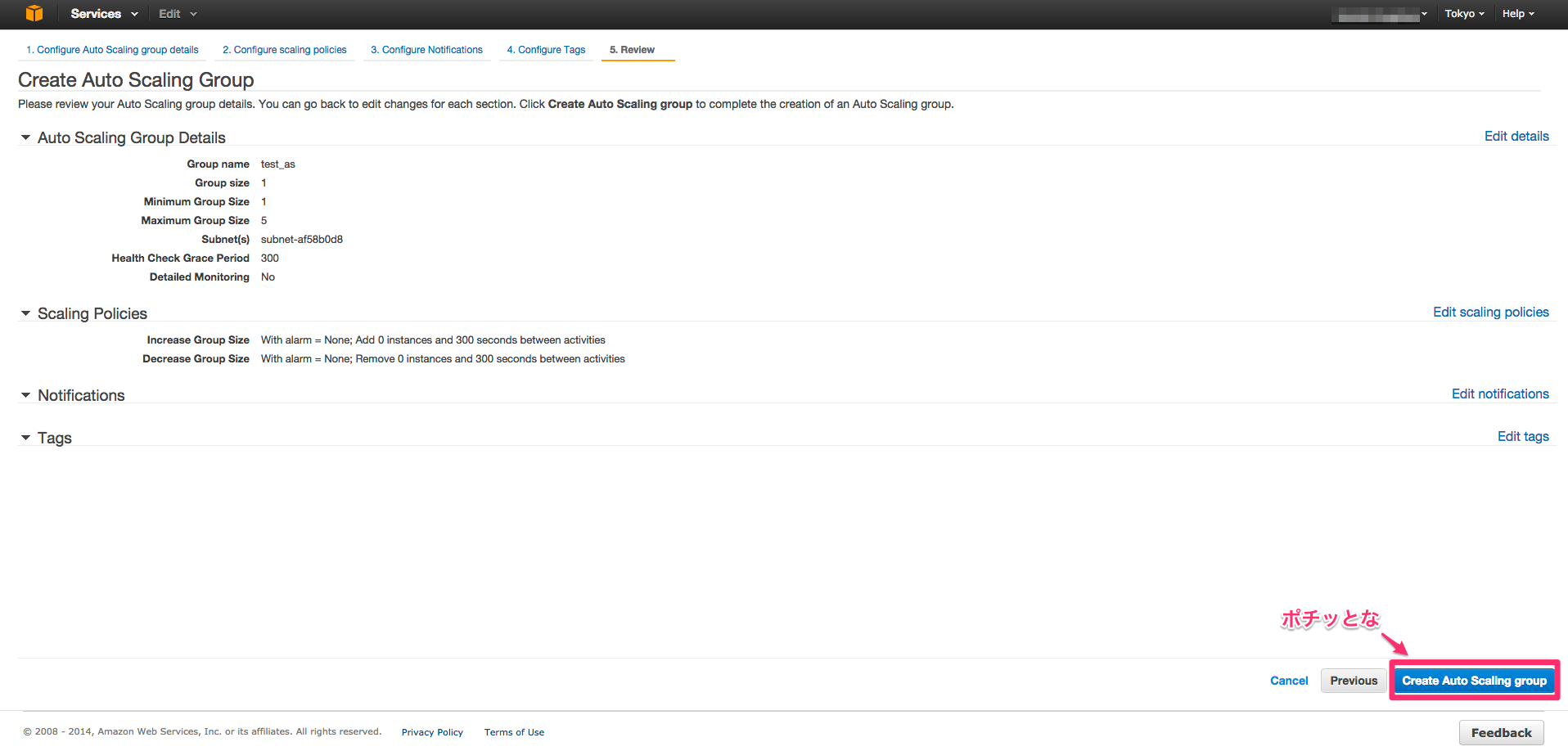

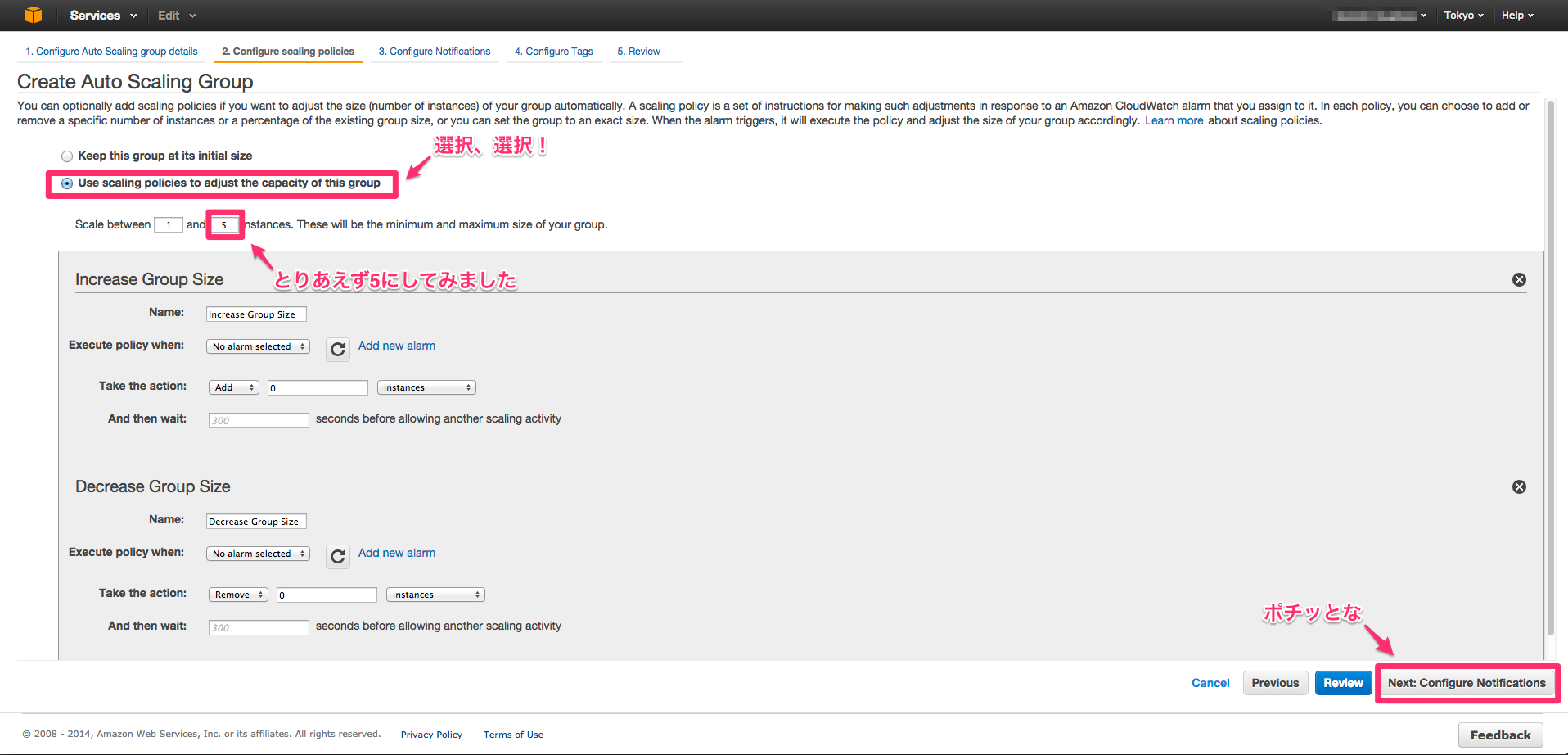

12.Configure scaling policies

Auto Scalingの増減を設定します。とりあえず1〜5に設定しました。

手動でスケールイン/アウトするので、いくつでも良いんですけどね笑

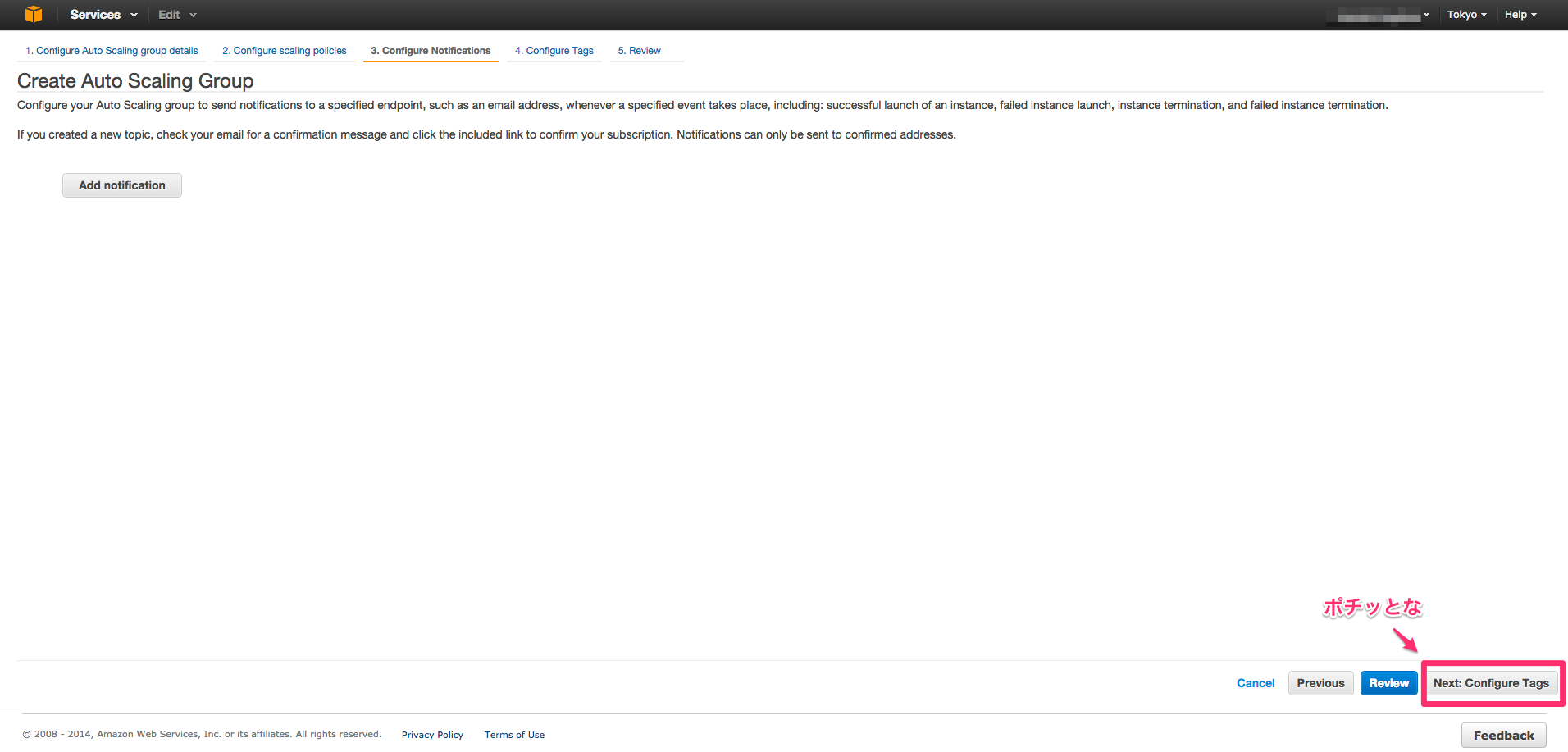

13.Configure Notifications

、、ポチッと。

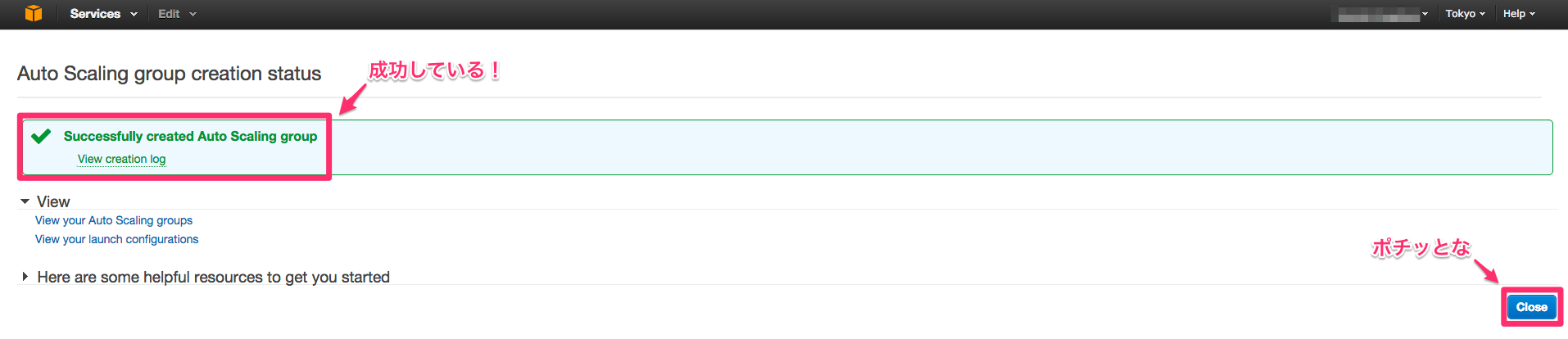

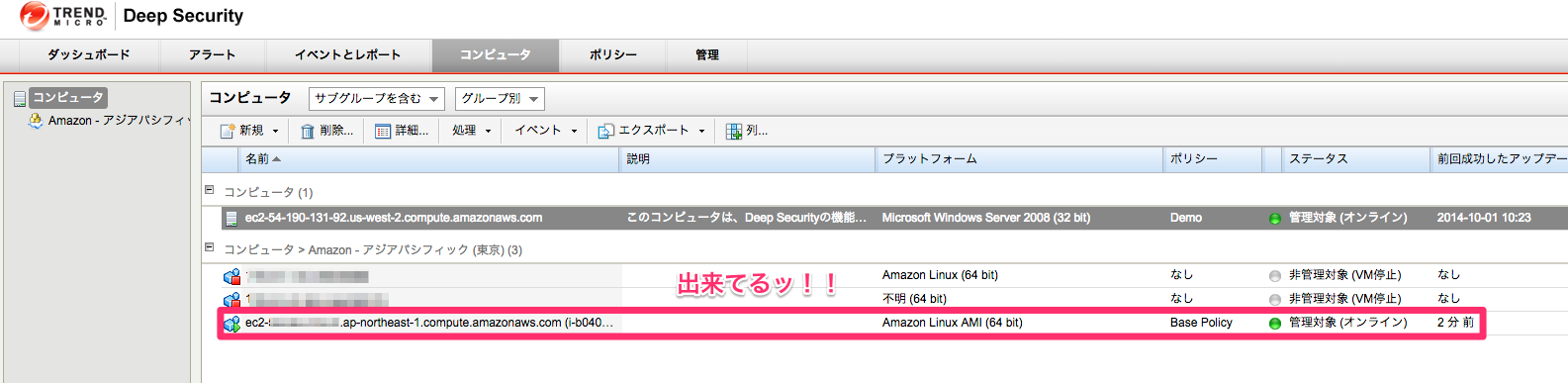

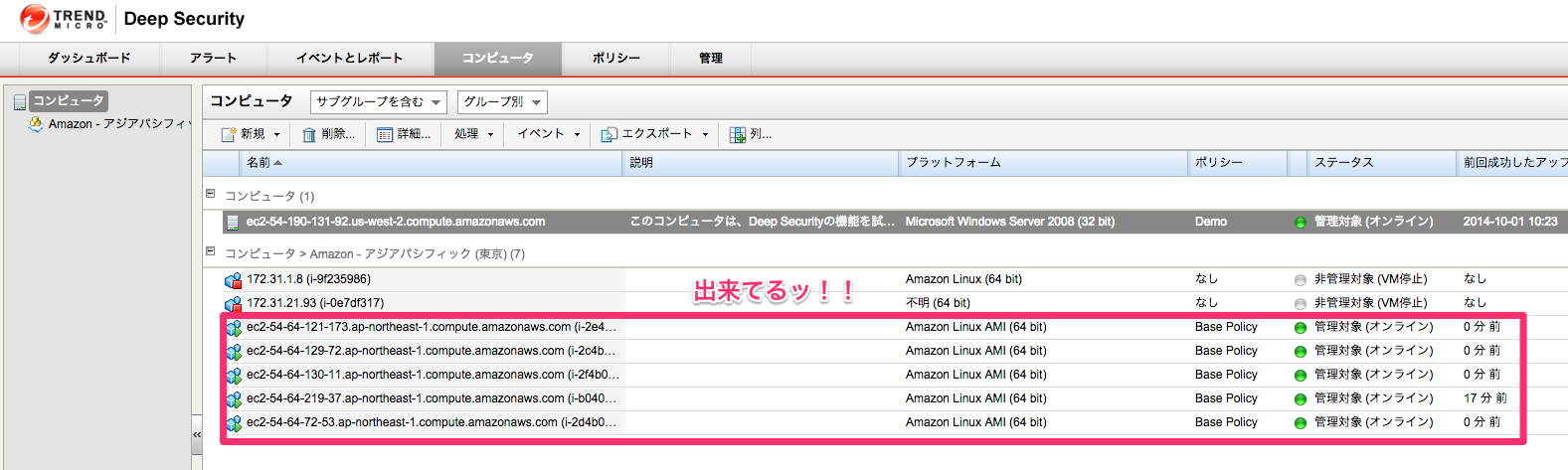

DSaaSで確認

DSaaSでAGSがちゃんと登録しているか。また、管理対象になっているか確認してみましょう!

DSaaSにサインインして、コンピュータを開いてみると、、、出来てる!

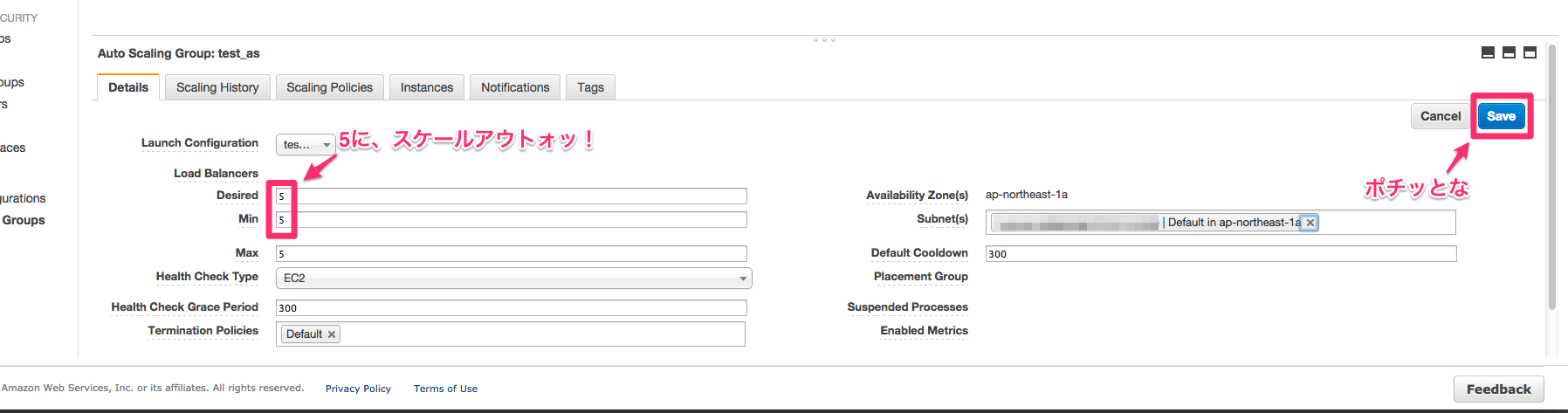

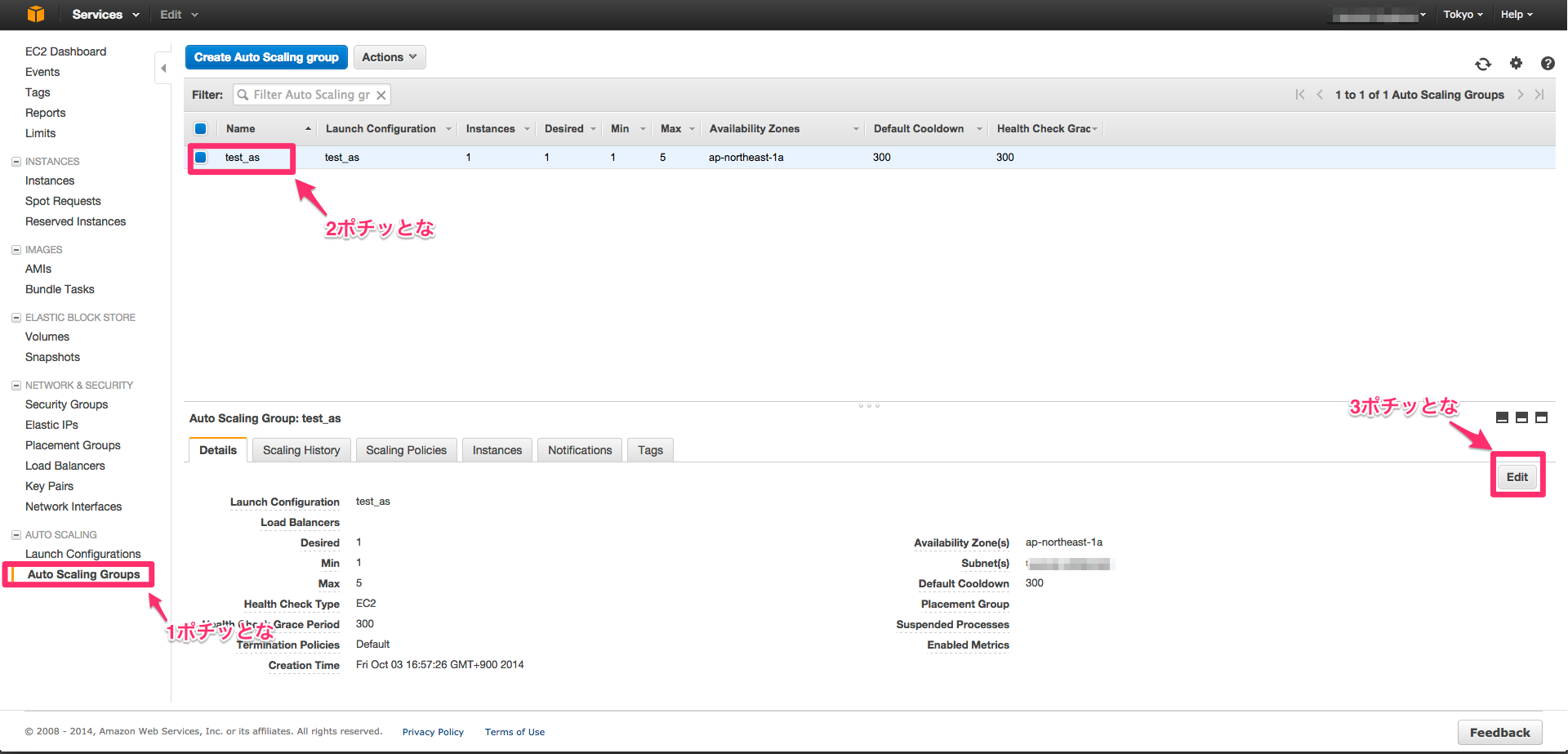

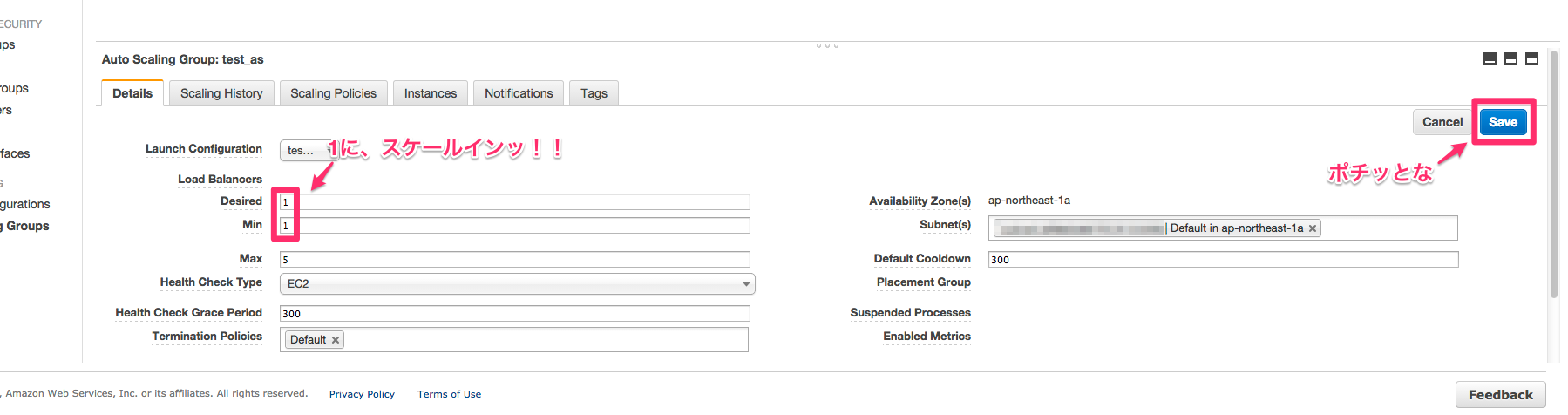

では次に手動でスケールアウトしたら、どうなるか確認してみましょう

AWSで、AGSのEDITをクリック!

ポチポチッと!

ちゃんと登録出来て、管理対象になってるかDSaaSで確認してみましょう!

おお、出来てるッ!!

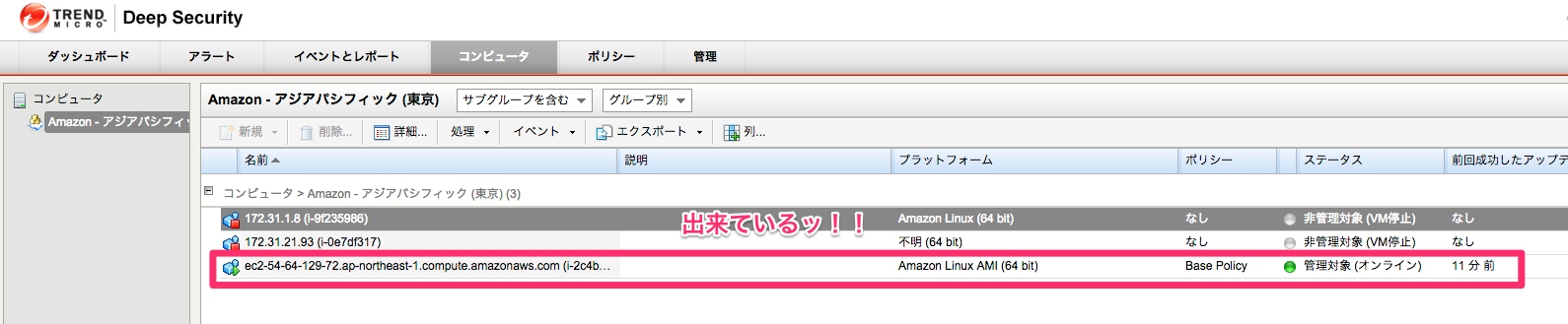

念のため、スケールインに対応出来ているか確認しましょう。

またまたAWSで、AGSのEDITをクリックして、1にスケールインッ!!

さてさて、ちゃんと出来ているかDSaaSで確認してみるか、、、

おおお、出来ているッ!!

ちゃんとAuto Scalingに対応できましたね!

まとめ

いろいろと試行錯誤しながらで、多少時間はかかったものの、設定自体は簡単でした。

ただDSaaS側に難点があり、スケールアウト/インした後、インスタンス数の反映に多少時間がかかることです。

ちゃんと計測したわけではありませんが、5分以上はかかったと思います。

このあたりはSaaSなので多少のライムラグはあるとしても、時間かかりすぎじゃない?と感じました。

※ もしかしたら私の設定に問題があるのかもしれませんが、、、

いずれにしても、AWSサービスとDSaaSの組み合わせで効果的な使い方が試せたのは大きいですね。

引き続きDSaaSを触っていこーっと