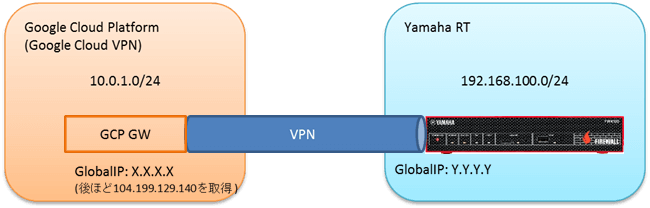

ネットワーク構成 (インターネットVPN)

こんな感じで構築してみます

使用機器

次のルータで接続を行う事とします

* Yamaha FWX120 Rev.11.03.22

Google Cloud Platform

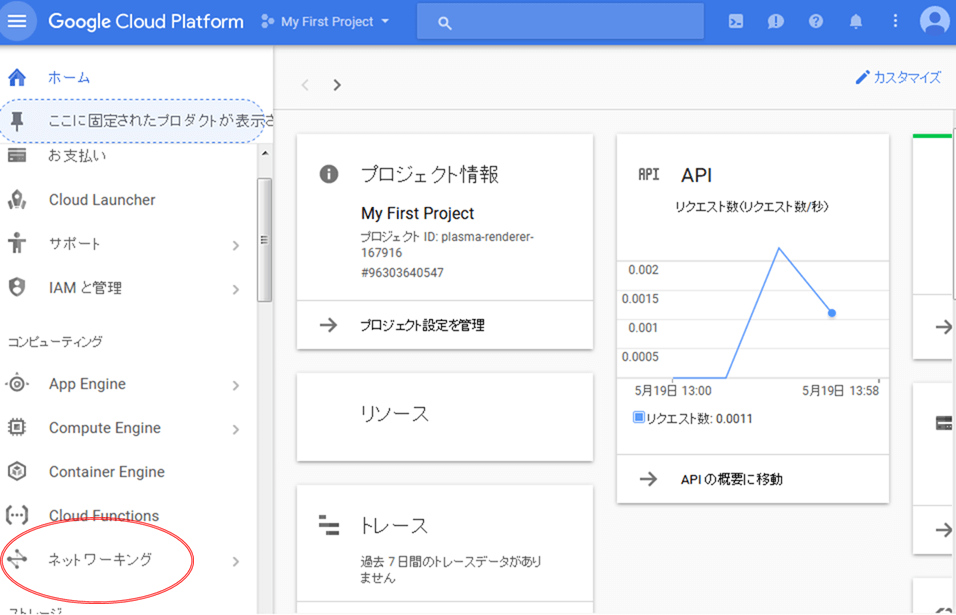

ネットワーキング

利用登録が終わった段階で初期値のMy First Projectが作成されました

"ネットワーキング" をクリック

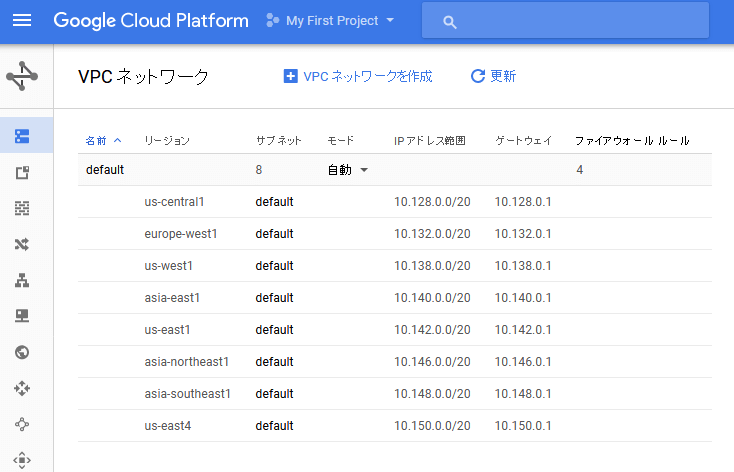

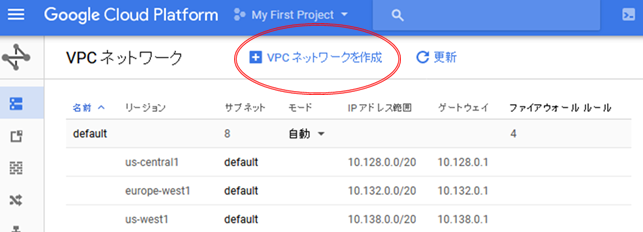

初期値でこのような構成が作成されていました。

"default" と "自動" のポイントはリンクになっていて、

ここからカスタマイズ可能なようです。

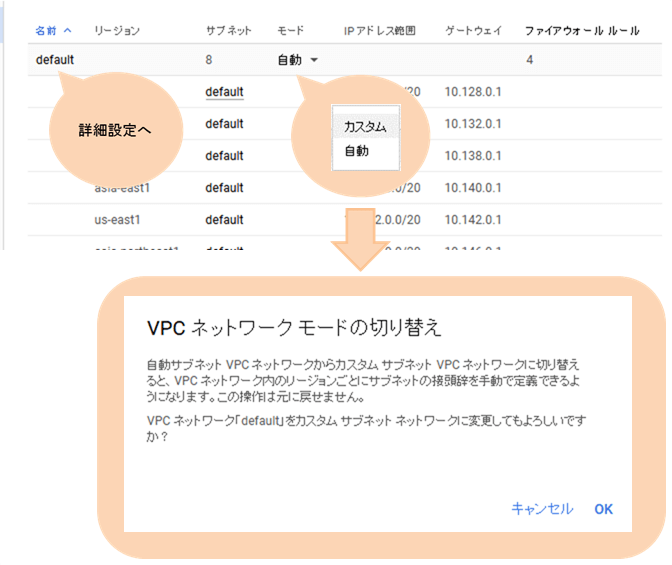

自動生成のサブネットは削除できませんでした。

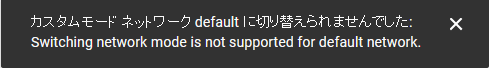

そしてカスタムに変更してネットワーク構成を白紙にしようとしたのですが・・・

あれ?(--;)

どうやらVPCを最低限1個残す必要があるらしいので、それが原因かな?編集なのに・・・

ということでプリセットはそのままに、VPCを作ります。

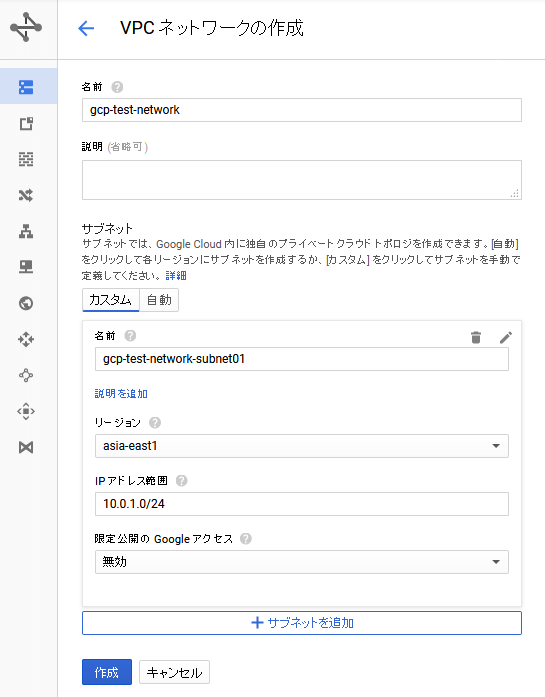

VPCの作成

VPCネットワークを作成から

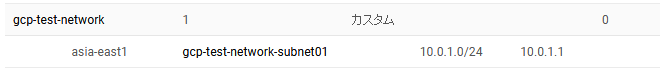

目的に沿って、こんな感じで作ってみました。

ゲートウェイは自動生成で変更不可能みたいです。

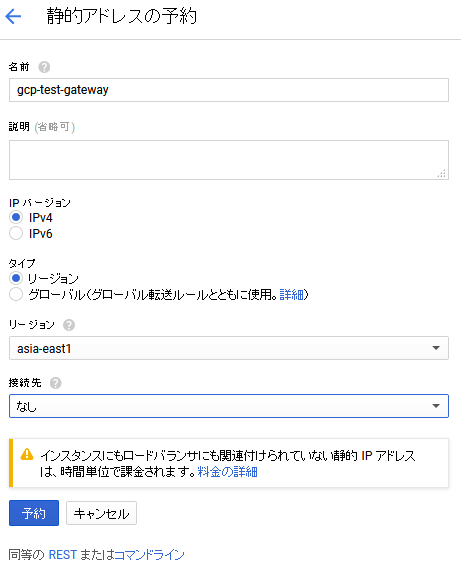

グローバルIPアドレスの取得

外部IPアドレスの項目をクリック

このような形で予約してみました。

結果、無事にIPアドレス(104.199.129.140)が取得できました。

VPNの設定

VPNの項目から VPN接続を作成をクリック

当初は IKEv1で試してみましたが、どうしても接続できず・・・

IKEv2にするとすんなりつながりました。orz

設定値はこのような感じです。

| 項目 | 値 |

|---|---|

| ネットワーク | gcp-test-network (VPC) |

| リージョン | asia-east |

| IPアドレス | gcp-test-gateway (取得した静的IPアドレス) |

| リモートピアIPアドレス | Y.Y.Y.Y (ヤマハルータのグローバルIPアドレス) |

| IKEバージョン | IKEv2 |

| 共有シークレット | PSKPASSWORD |

| ルーティングオプション | 静的 |

| リモートネットワークIPの範囲 | 192.168.100.0/24 |

| ローカルサブネットワーク | gcp-test-network-subnet01 |

| ローカル IP 範囲 | 10.0.1.0/24 |

ヤマハルーターの設定

VPNで必要そうな部分だけ抽出します

LAN2の部分は多くの拠点では pp インターフェイスに置き換えでしょうか。

# インターフェイスとNAT

ip lan1 address 192.168.100.1/24

ip lan2 address Y.Y.Y.Y/Y

ip lan2 nat descriptor 1

nat descriptor type 1 masquerade

nat descriptor address outer 1 Y.Y.Y.Y

nat descriptor address inner 1 auto

nat descriptor masquerade static 1 1 192.168.100.1 esp

nat descriptor masquerade static 1 2 192.168.100.1 udp 500

# IPsec

tunnel select 1

ipsec tunnel 1

ipsec sa policy 1 1 esp aes-cbc sha-hmac

ipsec ike version 1 2

ipsec ike always-on 1 on

ipsec ike encryption 1 aes-cbc

ipsec ike group 1 modp1024

ipsec ike hash 1 sha

ipsec ike keepalive log 1 off

ipsec ike keepalive use 1 on dpd

ipsec ike local address 1 192.168.100.1

ipsec ike local name 1 Y.Y.Y.Y ipv4-addr

ipsec ike pfs 1 on

ipsec ike pre-shared-key 1 text PSKPASSWORD

ipsec ike remote address 1 104.199.129.140 # GCPのグローバルIP

ipsec ike remote name 1 104.199.129.140 ipv4-addr

ipsec auto refresh 1 on

ip tunnel tcp mss limit auto

tunnel enable 1

ipsec use on

ipsec auto refresh on

# 経路設定

ip route 10.0.1.0/24 gateway tunnel 1

接続状況は・・・

# show status tunnel 1

TUNNEL[1]:

説明:

インタフェースの種類: IPsec

トンネルインタフェースは接続されています

開始: 2017/05/23 11:56:53

通信時間: 39分44秒

受信: (IPv4) 0 パケット [0 オクテット]

(IPv6) 0 パケット [0 オクテット]

送信: (IPv4) 0 パケット [0 オクテット]

(IPv6) 0 パケット [0 オクテット]

IKEキープアライブ:

[タイプ]: rfc4306

[状態]: OK

[次の送信]: 10 秒後

つながりました。

あとは双方のFirewallを適切に設定しましょう。

(GCP側は、 デフォルトでネットワーク外からの受信トラフィックはブロックです)