ゼロトラストネットワークを読んだので、アウトプットしていきます。

ゼロトラストネットワーク ―境界防御の限界を超えるためのセキュアなシステム設計

その他参考にした記事です。

ゼロトラストネットワークとは何者なのか - Qiita

2020年に流行るらしいゼロトラストネットワークって何? - ニフクラ ブログ

内容

- 従来のネットワーク

- ゼロトラストネットワークの理論

- ゼロトラストネットワークの実現

従来のネットワーク

ファイヤーウォールなどで制御する構成

重要なデータをインターネットから遠ざけるような構成。

よく見る データベースやアプリケーションをプライベートサブネットで切ってあげて、ロードバランサだけインターネットと接続する構成です。

ここに社内のデータにアクセスするために VPN などを設定したりします。

ゼロトラストネットワーク

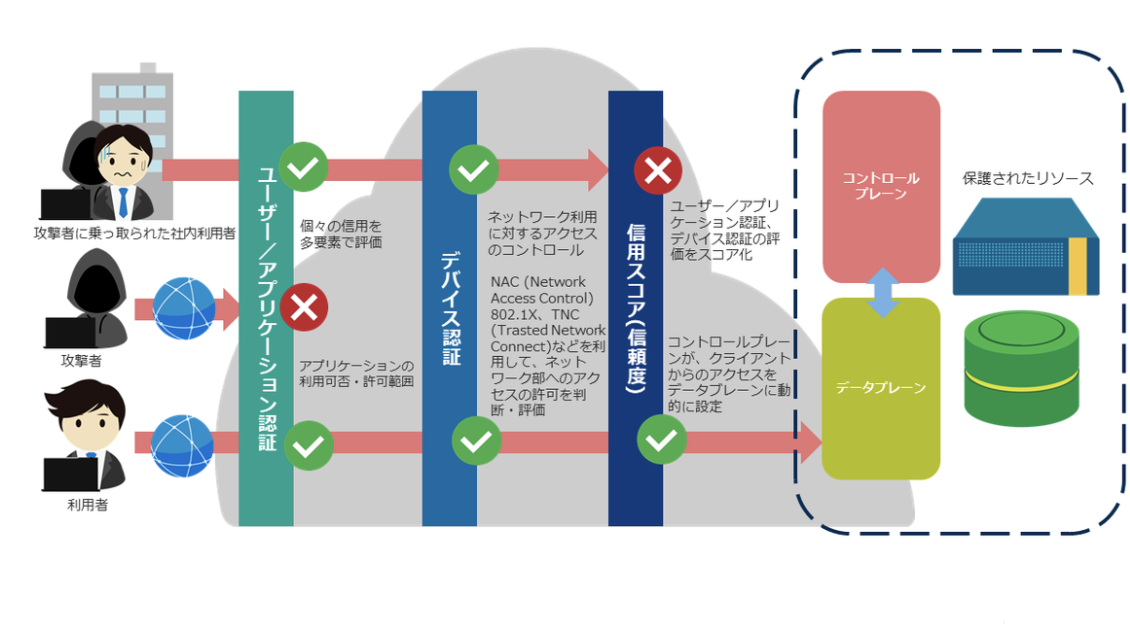

全ての通信を疑うことからはじめ、認証し、信用を評価することで、全てのトラフィックをセキュアな通信を築きます。

全体像としては下記が非常にわかりやすかったです。

ゼロトラストネットワークとは何者なのか - Qiita

【書評】ゼロトラストネットワーク | Developers.IO

『ゼロトラストネットワーク』を読んだ感想 - 虎の穴開発室ブログ

必要な要素

- ネットワークフローは処理前に認証する

- ネットワークフローは全て送信前に暗号化する

- 認証と暗号化はネットワーク内のエンドポイントで実行する

- アクセス制御をするために、ネットワークフローを全て列挙する

- ネットワーク内ではもっとも強力な認証 / 暗号化スイートを使用する

- 認証にパブリック PKI プロバイダを使用すべきではなく、代わりにプライベート PKI を使用する

- デバイスのスキャン、バッチ、ローテーションは定期的に実行する

アプリケーション

ゼロトラストの観点でいくと、悪用されたコードを特定することに焦点をおきます。

アプリケーションをビルド、デプロイするときのパイプラインが攻撃しやすい対象となるよう。

特にビルドするときが検知もしづらくて、攻撃しやすい対象となるよう。

攻撃の確認方法

- ファジング

- インジェクションスキャン

- ネットワークポートスキャン

- 脆弱性スキャン

トラフィック

ゼロトラストはネットワークモデルのどこに位置するのか

mTLSを使用することを推奨しています。

IPsec にしたいけど、ネットワークのサポートなどの問題があるよう。

認可の判断

信頼スコアを計算する

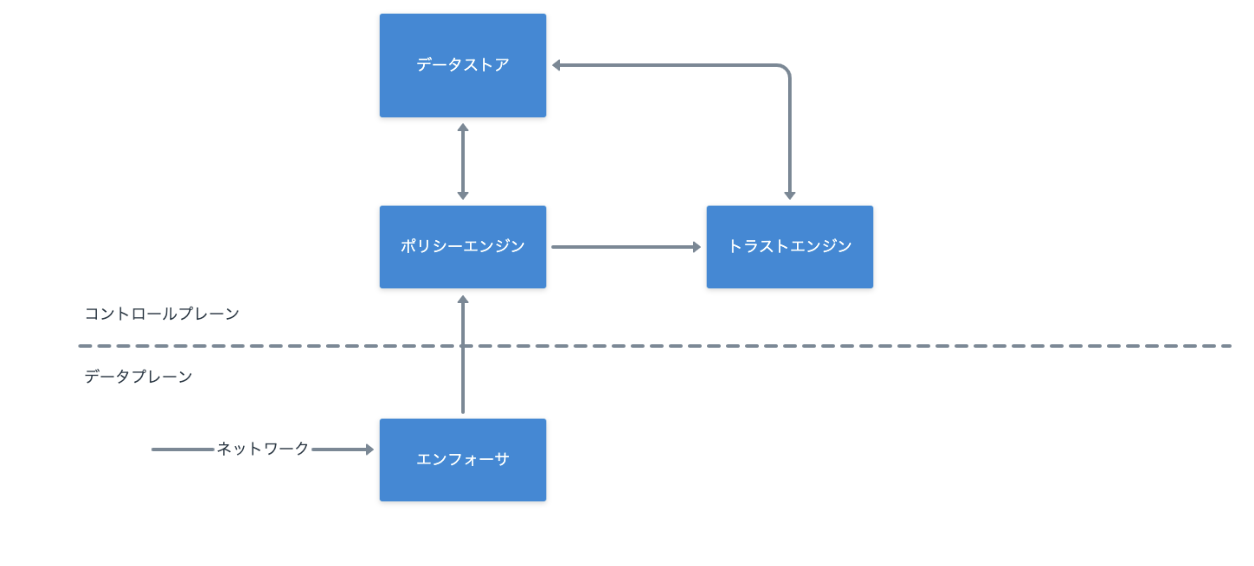

下記のそれぞれのコンポーネントは、ロードバランサ、プロキシ、ファイアウォールとして実装されることになります。

構成要素

- エンフォーサ

- ポリシーエンジン

- トラストエンジン

- データストア

エンフォーサ で認可リクエストを送り、

ポリシーエンジンで認可の可否判断を行う。

トラストエンジンでは、リクエスト/ アクションを許可することに対する危険度を評価し、

データストアはイベントリ(ユーザー情報を管理するユーザーイベントリや企業が管理しているデバイス情報を記録するデバイスイベントリなど)と履歴を管理します。

ゼロトラストネットワークの実現

書籍内では、BeyondCorp と PagerDuty がゼロトラストネットワークを実現しているサービスとして紹介されています。

BeyondCorp - 企業セキュリティ | Google Cloud

BeyondCorp: A New Approach to Enterprise Security

PagerDuty | リアルタイムオペレーション | インシデントレスポンス | オンコール | PagerDuty

Istio

Istio とかも絡んでくるのかな?

新しいセキュリティアプローチ、CalicoとIstio、Kubernetesによるゼロトラストネットワークとは | Think IT(シンクイット)

個人的に再復習必要なもの

暗号周りとかもう一度復習せねばと思ったので、残しておきます。

X.509

自分で書いた記事も復習していく

【SRE】公開鍵、証明書、SSL/TLSの関係性がわかりづらい - Qiita

真正性(authenticity)

メッセージが本人から送信されたものであることを受取人が検証できる特性

情報セキュリティ対策に重要な3要素とは? 今後知っておくべき4つの新要素とともに紹介 | フォーカスシステムズ Webマガジン

暗号スイート

「共通鍵暗号・公開鍵暗号・署名・ハッシュ関数」の組合せ

SSL/TLS暗号設定ガイドライン

mTLS

HTTPSにおけるクライアント認証(Mutual TLS)の話 - Qiita