VPCの概要

Virtual Private Cloud

後で復習がてらにまとめろ

- 仮想ネットワークを構築するサービス

- クラウド内外のネットワーク間を接続も可能

- VPCは基本は一つのAZ内で構築されるが複数のAZにリソースを置くことができる。

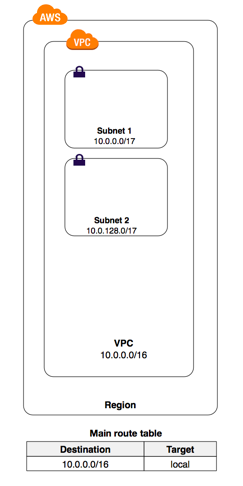

CIDR(Classless Inter-Domain Routing)

グローバル部とホスト部の範囲設定。ローカルIPの範囲設定サブネットマスクのこと。

16〜28を設定可能。VPC内のサブネットは200こまで。

196.32.100.???/16の

16 = 255.255.000.000のサブネット

ネットワーク部が196.32、ホスト部100.???。

CIDRはVPCとサブネットの2つに定義できる。こんな感じ。

サブネットの種類

・パブリックサブネット

インターネットゲートウェイとルーティングされている

・プライベートサブネット

インターネットゲートウェイとルートしてない

NATゲートウェイ

プライベートサブネットへ接続する際はNATゲートウェイをパブリックサブネットへ設定し、経由してアクセスする必要がある。

VPC外部接続

・エンドポイント

・パブリックAWSネットワーク(or プライベートの場合はNATゲートウェイ設置)

ルートテーブルでネット経路作成

ルートテーブルとCIDRアドレスでルーティングを設定。

VPCのトラフィック設定

セキュリティグループの設定

- ステートフル:戻りトラフィック考慮せずOK

- サーバー単位

- 許可をIn/Out設定

- デフォでは同一セキュリティグループのみ通信可能

- 必要な通信は許可設定必要

ネットワークACLs

- サブネット単位

- ステートレス:戻りトラフィックも許可設定可能。

- 許可拒否をIn/Out設定

- デフォでは全てのIPを許可

- 番号の順序通りに適用

VPC設計ポイント

- 将来の拡張性を考慮したCIDR

- 既存のアドレス帯などとかぶらいないように注意

- VPCの組織的な構成を予め考えておく。

- サブネットはPLとPVを使い分けてセキュリティの可用性UP

- VPCFlowLogsでモニタリングする

VPCとのオンプレミス接続

Direct Connect

個別のデータセンターや社内オフィスなどを専用線を介してAWSへプライベート接続する。

- 安いアウトバウンドトラフィック価格

- ネットワーク信頼性・帯域幅の向上

- 使用リージョン付近のDirect Connectロケーションに自社機器を物理的に設置して専用線を引く。設置などはどうすんのかは謎。どっかに頼むんだろうね。

- 専用線のため通常のネット障害は受けない。専用線の障害は受けるが。とにかく信頼性高し。

VPN接続

- Direct Connectより安い

- リードタイムは短い。物理的な設置がないため

- 帯域幅はDirectConnectより制限がある

- インターネット経由のためネットワーク影響を受ける。

- インターネット接続のため障害の切り分けが難しい。

VPCエンドポイント

VPCエンドポイントはグローパルIPをもつAWSサービスに対してVPC無いから直接アクセスするための出口。S3などはVPCに属さず、VPC内同士の接続にはならないため。

いかの2つの形式がある。違いがよくわからねえ

Gateway型

- 基本無料

- サブネットに特殊なルーティングを設定し、VPC内部から直接通信する。

PrivateLink型

- 有料

余談

Direct Connect Gateway

リージョン間をまたいだ接続を可能にする。

VPC Peering

2つのVPC間でのトラフィックルーティングを可能にする

- 異なるAWSアカウント間のVPC間も接続可能

- 一部のリージョン間ならば異なるVPC間の接続可能

- マネージド・サービス。冗長性はAWSが対応してる。

VPC Flow logs

ネットワークトラフィックを取得してCloudWatchでモニタリングできるようにする。

- 利用自体は無料

VPCを分割するケース

- アプリーケーションごとの分割

- 監査のスコープによる分割

- リスクレベルの分割

- 本番検証開発フェーズの分割

- 部署による分割

結構重要ーVPCの設定上限

リージョンあたりのVPC数 = 5

VPCあたりのサブネット数 = 200

AWSアカウントあたりの1リージョンのElasticIP数 = 5

ルートテーブルあたりのルート上限数 = 100

VPCあたりのセキュリティグループの上限 = 500

セキュリティグループあたりのルール上限 = 50