設問1

送信車メールアドレスには、SMTPのaコマンドで指定されるエンペローブの送信しメールドレス(以下、Envelope-FROMという)と、メールデータ内のメールヘッダで指定される送信車メールアドレス(以下、Header-FROMという)がある。

本文中のaに入れる適切な字句を答えよ。

答え

MAIL FROM

設問2

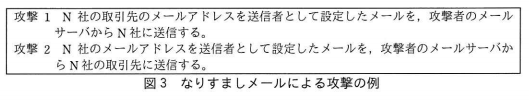

U主任は、SPFへの対応と各攻撃に対する効果の関係を表1にまとめ、SPFが対策となるかどうかを同表を用いてQ部長に説明した。

(1)表1中のb~iに入れる適切な内容を、"〇"又は"×"のいずれかで答えよ。

答え

b.× c.×

d.× e.×

f.× g.〇

h.× i.×

※b.については、攻撃者がSPFに対応していない取引先のメールアドレスに偽装した場合、SPFに対応しておらず弾かれるが、詐称されているメールアドレスか判断はできない。

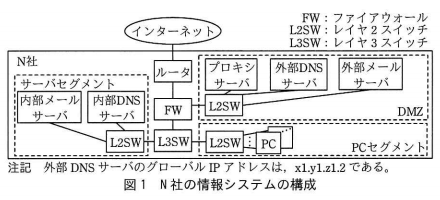

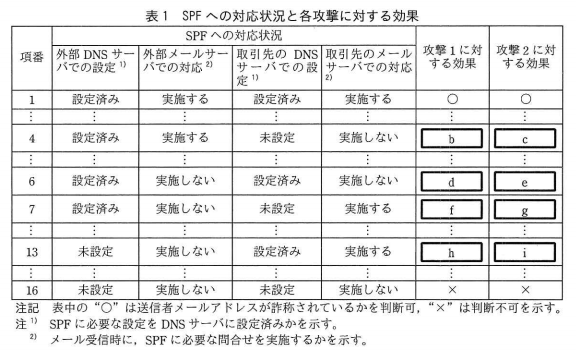

SPFに対応するには、DNSサーバーに図4に示すTXTレコードを登録します。

(2)図4中のjに入れる適切な字句を答えよ。

答え

x1.y1.z1.1

(3)SPFに対応している別のメールサーバがEnvelope-FROMを変えずにメールをそのまま転送する場合は、メール受信側のメールサーバにおいて、SPF認証が失敗してしまう、SPF認証が失敗する理由を、SPF認証の仕組みを踏まえて、50字以内で具体的に述べよ。

答え

メール送信側のDNSサーバが持つドメイン名とEnvelope-FROMのドメイン名が異なるためIPアドレスで検証できない。

IPA 答え

送信側のDNSサーバに設定されたIPアドレスとSMTP接続元のIPアドレスが一致しないから

(4)受信した公開鍵、並びに署名対象としたメール本文及びメールヘッダを基に生成したハッシュ値を用いて、DKIM-Signatureヘッダに付与されているディジタル署名を検証することによってメールの送信元の正当性以外に確認できる事項を、20字以内で述べよ。

答え

メールが改ざんされていないこと。

IPA答え メール本文及びメールヘッダの改ざんの有無

設問3

答え

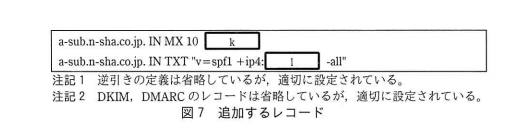

k. mail.x-sha.co.jp

l. x2.y2.z2.2

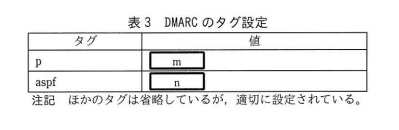

m. quarantine

n. r

IPA 答え

k. mail.x-sha.co.jp

l. x2.y2.z2.1

m. quarantine

n. r

設問4

攻撃者がどのようにN社の取引先になりすましてN社にメール送信すると、N社がSPF,DKIM及びDMARCでは防ぐことができなくなるのか。その方法を50字以内で具体的に述べよ。

答え

攻撃者が正当なドメインを取得して、DNSサーバとメールサーバをSPFとDKIMに対応した場合。

IPA答え N社の取引先と似たメールアドレスから送信ドメイン認証技術を利用してメールを送信する

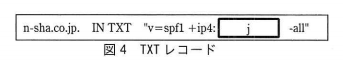

設問1

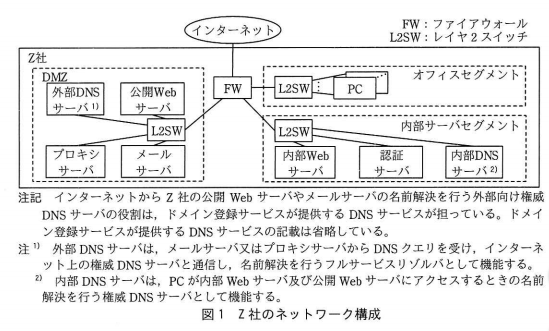

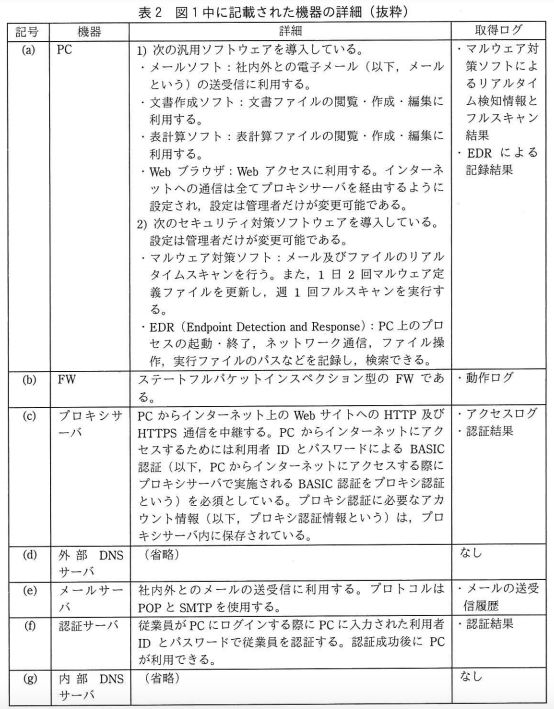

(1) プロキシーサーバ PCからインターネットにアクセスするためには利用者IDとパスワードによるBASIC認証を必須としている。C&C通信には、HTTPの場合、プロキシサーバ経由でC&Cサーバと通信する。マルウェアPは、汎用検索サービスA及びグローバルIPアドレスMへのHTTPによる通信を試みたが、当該通信はZ社のネットワーク環境によって遮断されていた理由を20字以内で述べよ。ここで、図1で示したZ社内の機器及び攻撃グループXのC&Cサーバは正常に稼働していたものとする。

答え

FWのフィルタリングルールで遮断したから

IPA答え プロキシ認証に失敗したから

(2)図3中のaに入れる適切な機器を表2中の(a)〜(g)から一つ選び、記号で答えよ。

答え

c

(a)PCのEDRはDNSプロトコルによる通信は記録しない設定。

(b)FWはDNSプロトコルは許可しているため、動作ログは残らない。

(c)外部DNSサーバへDNSクエリを送るプロキシーサーバは、アクセスログとして残る。

IPA答え b

FWは動作ログを取得できるため

(3)図3中の下線②情報持ち出し成功時に残る痕跡について、情報持ち出しが成功した可能性が高いとZ社が判断可能な痕跡は何か。該当する痕跡を二つ挙げ、それぞれ30字以内で述べよ。

答え

・プロキシサーバのアクセスログからC&Cサーバへの通信記録

N社の環境では、HTTPはFWのフィルタールールでアクセス不可、よってプロキシサーバを経由する方法しかない。

・プロキシサーバのアクセスログからDNSサービスLへの通信記録

N社の環境では、DNSプロトコルの場合はEDRに記録が残らない、よってプロキシサーバのアクセスログが頼りか。

IPA 答え

・グローバルIPアドレスMへのHTTP通信成功のログ

・パブリックDNSサービスLへのDNS通信成功のログ

(4)図3中の下線③調査で判明した情報について、ISACに伝えるべき情報のうち、他者がEDRなどセキュリティ対策ソフトウェア又はセキュリティ機器を用いて感染端末を検出する際に有効であり、共有すべき情報を解答群の中から二つ選び、記号で答えよ。

答え

オ マルウェアPのファイル名 EDRなどを用いて感染端末を検出する際に有効な情報

キ マルウェアRのファイル名 EDRなどを用いて感染端末を検出する際に有効な情報

ア 感染日時は自社の情報であり、他者が感染端末を検出する際に有効な情報ではない。

イ グローバルIPアドレスMは感染源であり、感染端末を検出する際に有効な情報ではない。

ウ フォルダNのパス名は、個人のフォルダ情報であり、他者が感染端末を検出する際に有効な情報ではない。

エ プライベートIPアドレスは、自社のネットワーク情報であり、他者が感染端末を検出する際に有効な情報ではない。

カ プライベートIPアドレスは、自社のネットワーク情報であり、他者が感染端末を検出する際に有効な情報ではない。

IPA答え イ、ウ

設問2

(1)Z社の業務で利用しているソフトウェアの実行ファイル(以下、正規実行ファイルという)には、ソフトウェア開発会社がディジタル署名を付与するか、自社で付与することができる。図4中の下線④ディジタル署名を検証すれば、正規実行ファイルか否かを判定できる。について、ソフトウェアのディジタル署名の検証に利用する証明書を解答群の中から選び、記号で答えよ。

答え

エ コードサイニング証明書 オンラインで配布するソフトやプログラムにコード署名をすることにより、ソフトウェアの開発元・配布元を明確に表示し、コンテンツの完全性を証明することができる。

ア S/MIME証明書 メールの暗号化とメールへ電子署名を行う電子証明書

イ TLSクライアント証明書 サーバ側にクライアント証明書のルート証明書及び中間証明書を用意しておき、信頼できるクライアントを証明することができる。

ウ TLSサーバ証明書 クライアント側にサーバ証明書のルート証明書及び中間証明書を用意しておき、信頼できるサーバを証明することができる。

(2)表3中の下線⑤について、プロキシ認証情報の窃取に使用できない攻撃手法を解答群の中から選び、記号で答えよ。

答え

ウ ゴールデンチケットの窃取 (アクティブディレクトリーのチケットの権限内容を管理者権限へ書き換える、発行したチケットは再度内容の確認をしないアクティブディレクトリーの脆弱性をついた攻撃。)

(3)マルウェアがパブリックDNSサービスを利用して、C&C通信を行う。DNSプロトコルの場合、パブリックDNSサービスLを経由して通信する。パブリックDNSサービスとは、インターネット上に公開され、誰でも自由に利用可能なフルサービスリゾルバ型のDNSサービスのことである。外部DNSサーバは、DNSクエリを受け、インターネット上の権威DNSサーバと通信し、名前を解決するフルサービスリゾルバとして機能する。

表3中の下線⑥FWフィルタリングルールを変更する事で、C&C通信を遮断する。について、表1のフィルタリングルールを一つ変更することによって対応した。変更すべきフィルタリングルールを項番で答えよ。また、変更後のフィルタリングルールについて、送信元、宛先、サービス、動作を答えよ。

答え

項番 3

送信元 全て

宛先 内部DNSサーバ、外部DNSサーバ

サービス DNS

動作 許可

IPA 答え

項番 3

送信元 DMZ

宛先 インターネット

サービス DNS

動作 許可

(4)外部DNSサーバは、インターネット上の権威DNSサーバと通信し、名前解決を行うフルサービスリゾルバとして機能する。C&C通信には、DNSプロトコルの場合、パブリックDNSサービスLを経由して通信する。パブリックDNSサービスとは、インターネット上に公開され、誰でも自由に利用可能なフルサービスリゾルバ型のDNSサービスのことである。表3中のb〜dに入れる適切な字句をそれぞれ10字以内で答えよ。

b DNSサーバ

c プロキシサーバ

d 再帰問い合わせ

IPA答え

b 権威DNSサーバ

c 外部DNSサーバ

d 再帰クエリ

(5)攻撃者は、あらかじめ特定のドメインを取得し、C&Cサーバとしてインターネット上に用意しておく。マルウェアはC&C通信を行う。表3中のeに入れる適切な特徴を30字以内で述べよ

答え

プロキシサーバの再帰問い合わせが繰り返し発生

IPA 答え

特定のドメインに対する多数のDNSクエリの発生