VMware NSXでは、Active Directoryと連携することで、ADグループをそのままNSXのファイアウォールに使用することができます。

これを「Identity Firewall」機能と言います。

使用例としては、VDI環境のログインユーザに応じて自動的にFWポリシーを割り当てる、といったことが出来ます。

新しくVDIが追加された場合でもNSXのファイアウォール設定は変える必要がなくなりますので、運用コストを抑えることができます。

以下、設定手順です。

1. NSXとADを連携させる

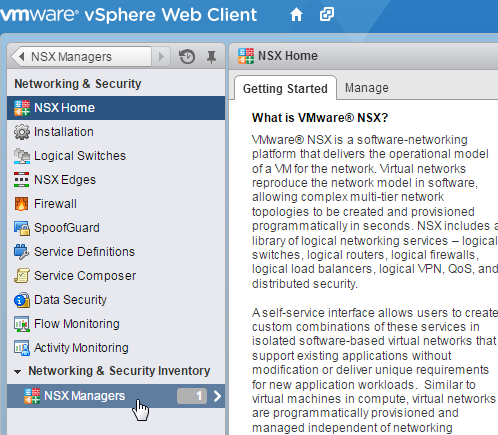

vCenter Serverへログインし [Networking & Security] をクリックします。

NSX Managerのメニューが表示されるので、いちばん下の [NSX Managers] をクリックします。

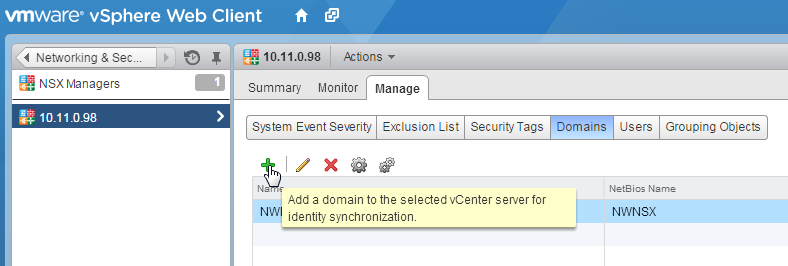

対象のNSX Managerを選択していくと詳細メニューが出てきますので [Manage] → [Domains] をクリックします。

以下のようなリストが表示されますので [+] をクリックしてActive Directoryサーバの登録画面を表示させます。

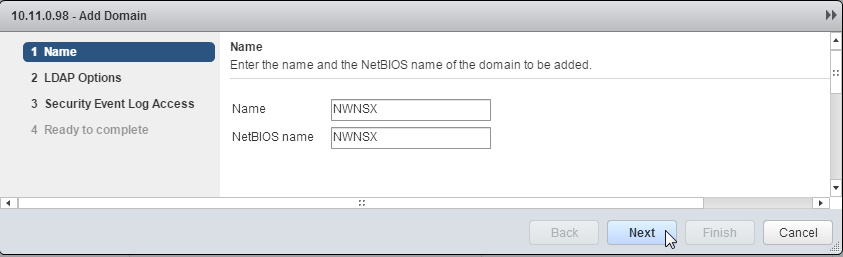

ドメイン追加の画面です、ドメイン名/NetBIOS 名を入れます。

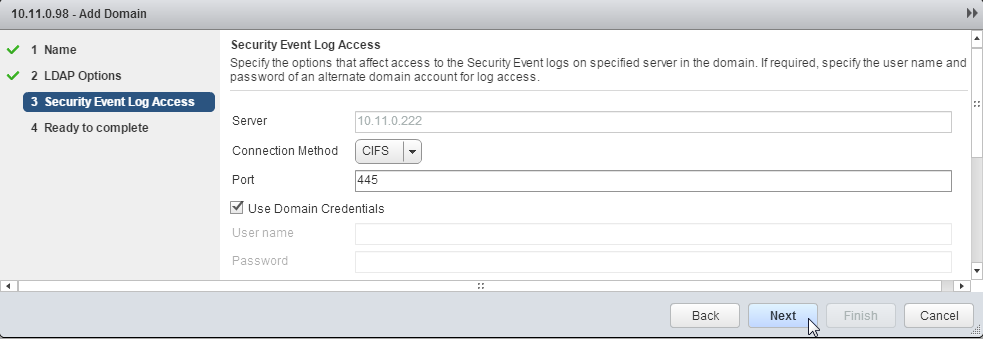

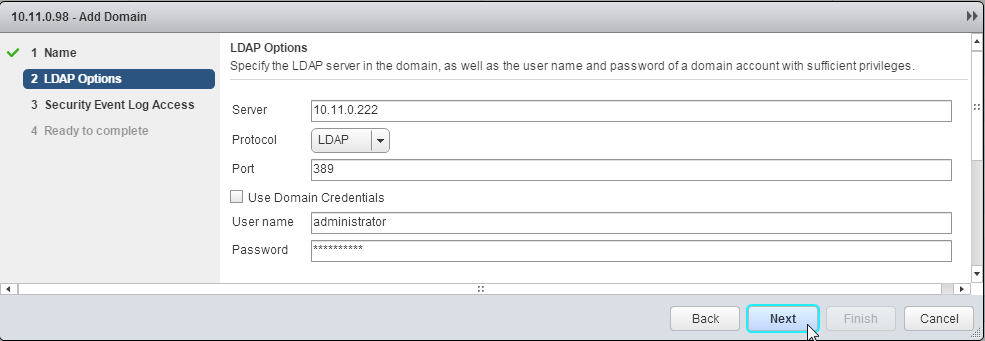

LDAP設定が出てくるのでActive DirectoryサーバのIPや認証情報を入れます。

(※User Nameを入れているにも関わらず「ユーザ名がない」エラーが出た場合は "Use Domain Credentials" のチェックをON/OFFすると治りました)

最後に確認ページが出てくるので Finish をクリックして完了。

2. Service ComposerからADグループを確認する

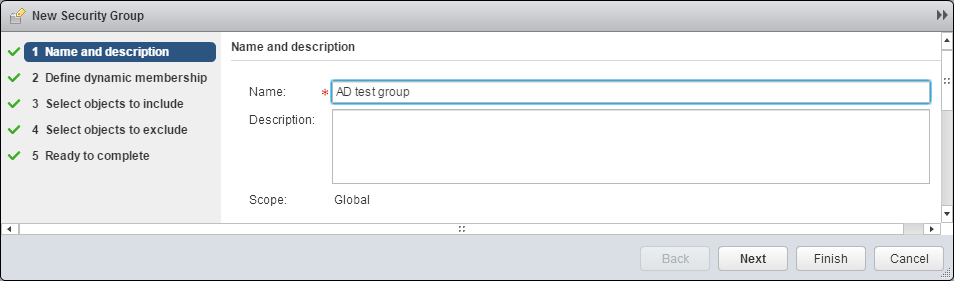

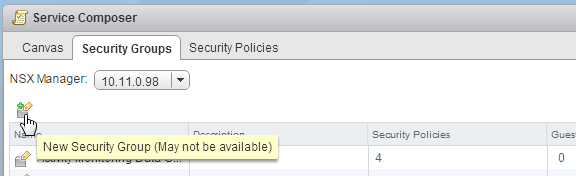

NSXの設定画面で、メニューから [Service Composer] を選択して、Security Groupの画面に行きましょう。

画面のアイコンをクリックして、Security Group作成ウィザードを起動します。

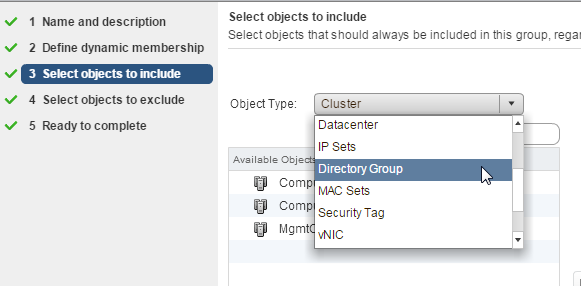

[Select objects to include] で、Object Type を [Directory Group] にします。

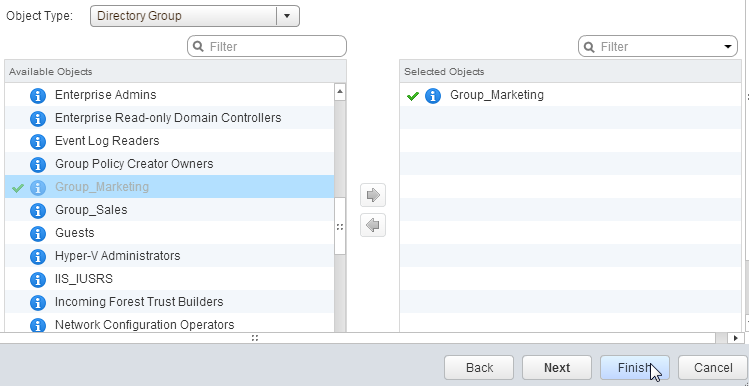

するとADグループがずらりと表示されますので、ここでは Group_Marketing を例として選択します。

ここで [Finish] をクリックして終了します。

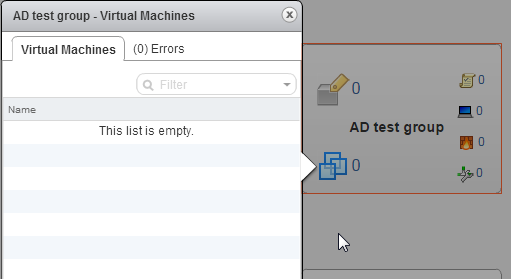

[Service Composer] > [Canvas] で見てみると、Security Groupにはメンバーがいない状態になっています。

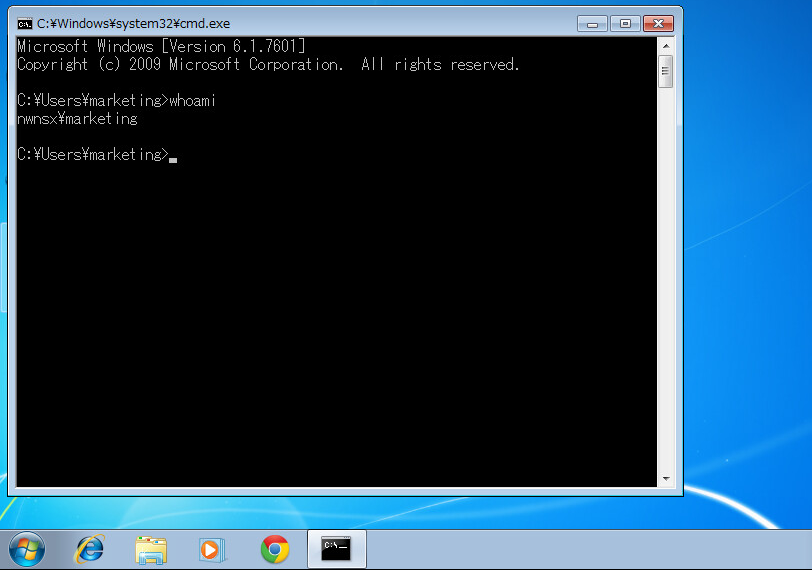

3. ADグループのユーザでログインしてみる。

4. Service Composerの状態を確認

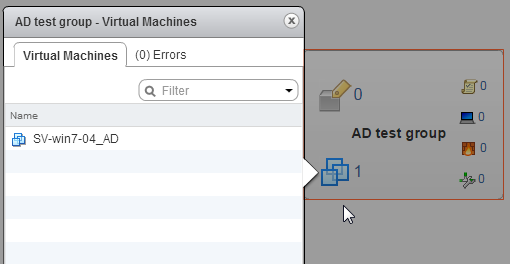

さっきは仮想マシンが含まれていませんでしたが、再度見てみると自動的に追加されているのが分かります。

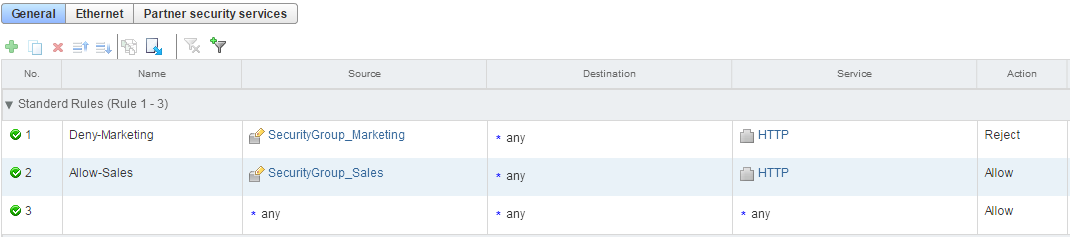

あとはこんな感じ(↓)で分散ファイウォールの設定を行い、Src/Dst のオブジェクトとして Security Group を使用すればOKです。

お疲れ様でした。