概要

最新記事をこちらに書きましたので、よければこちらも御覧ください。

https://red-full-moon.com/aws-cross-account/

AWSで使うアカウントが天文学的数字まで膨れ上がってきたので(嘘

今までブラウザ分けてたけど、クロスアカウントアクセスしてみようかなーなんか便利そうだし

と思って調べてみたら、意外と古い記事ばっかりで今とビミョーに違ったので最新情報を乗っけておきます。

皆さんの快適なAWSコンソールライフの一端を担えればと思っております。

ちなみに、クロスアカウントアクセス、むっちゃ便利なんでみんな使って下さい!!

事前準備

以下のものが必要です。

- 常にログインしておきたいアカウント

- 以下メインアカウントと呼称する

- IAMにアクセスできる権限

- メインアカウントに統合したいアカウント

- 以下サブアカウントと呼称する

- IAMにアクセスできる権限

双方ともIAMユーザーである必要があり、 rootユーザはNGです!

流れ

- サブアカウントで、メインアカウントからのアクセスを許可する

- メインアカウントで、サブアカウントへのアクセスを行う

- Happy!

いざ実践

サブアカウントでのやること

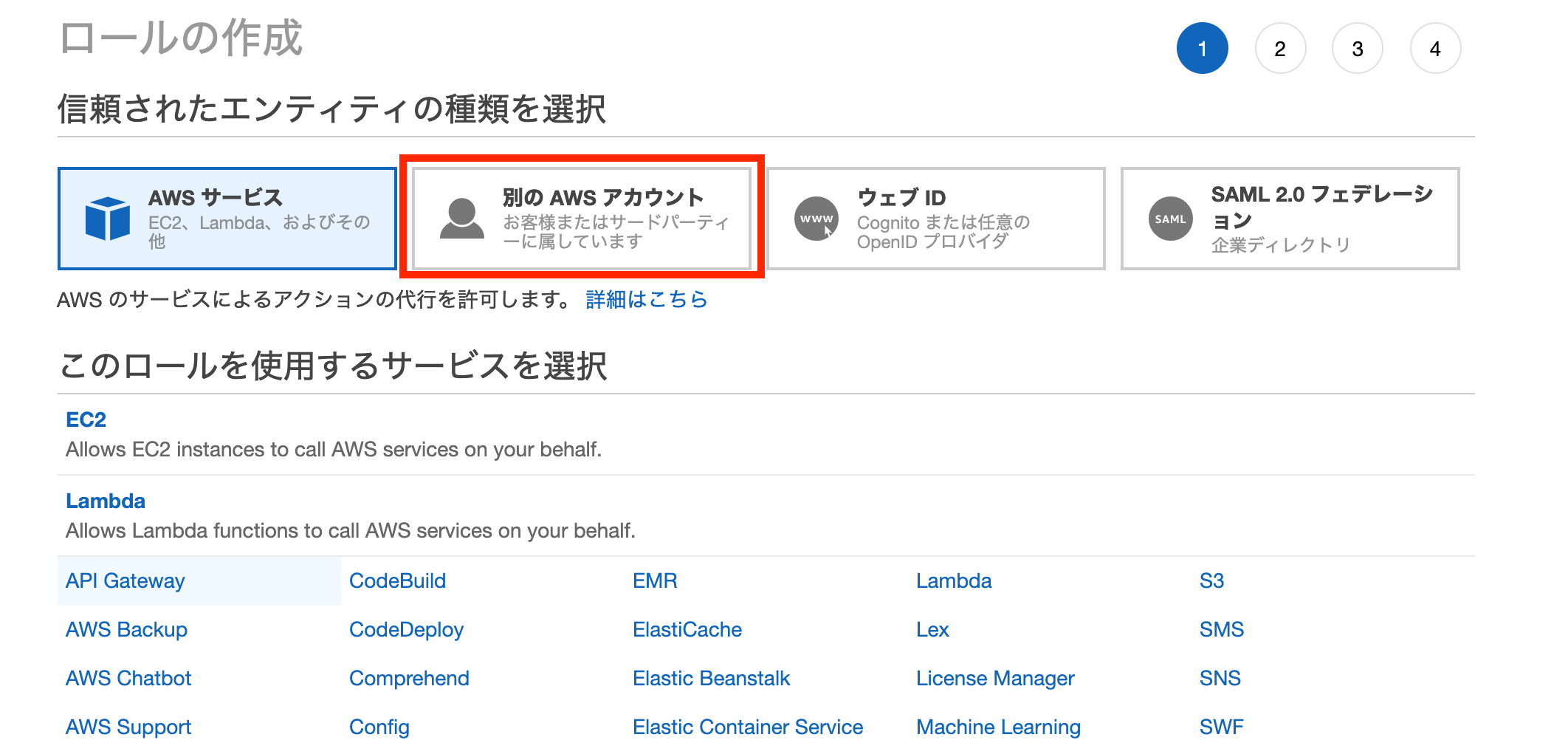

- 「IAM > ロール > ロールの作成」から別のAWSアカウントを選ぶ

- アカウントIDにメインアカウントのアカウントIDを入れる

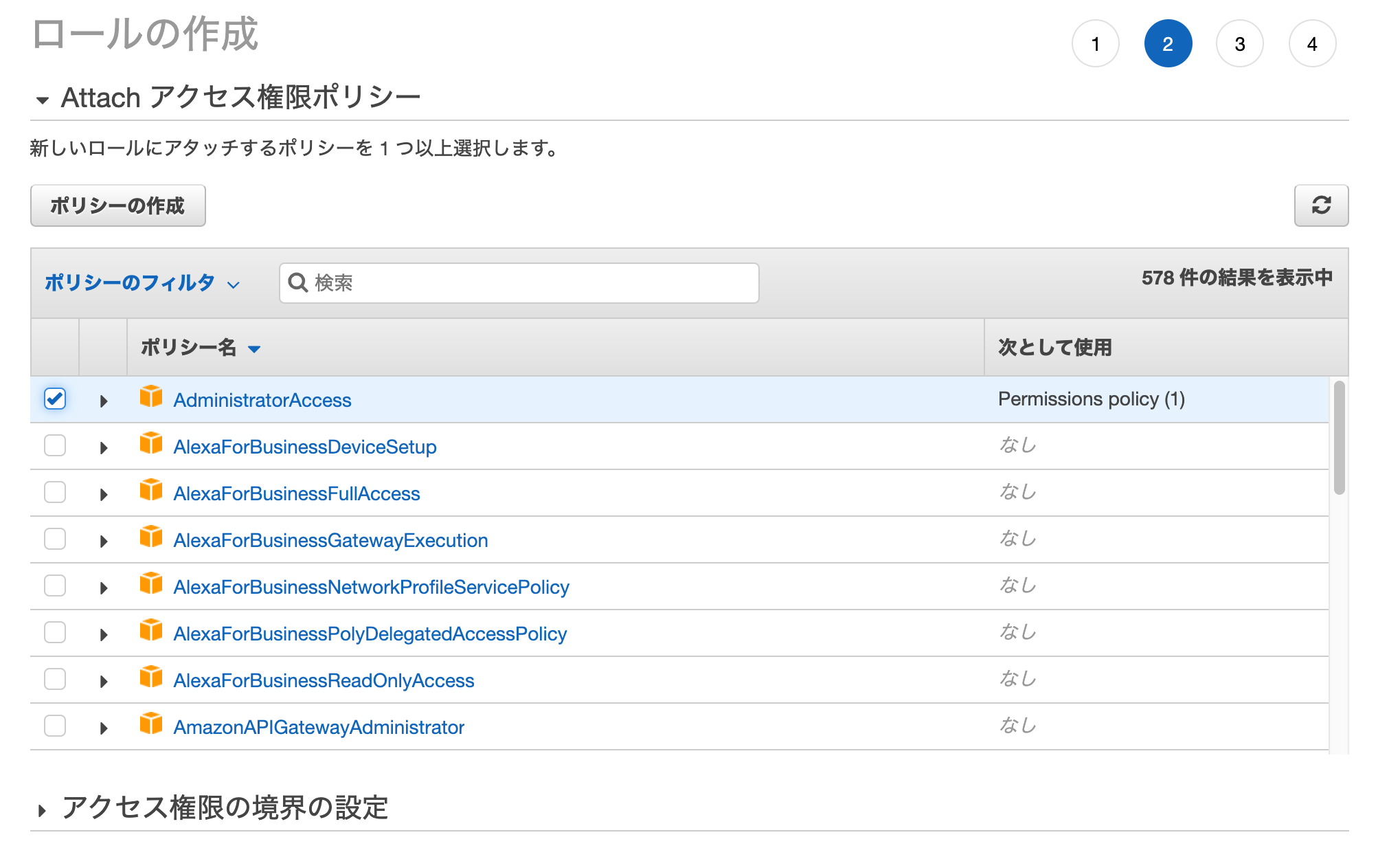

- メインアカウントでやりたいことに合わせて権限をふる

- タグや名前はお好みでつける

- No Tag No Instance

- 何が何かわからなくならないようにタグ付はしっかりしよう

- No Tag No Instance

- 完了

メインアカウントでやること

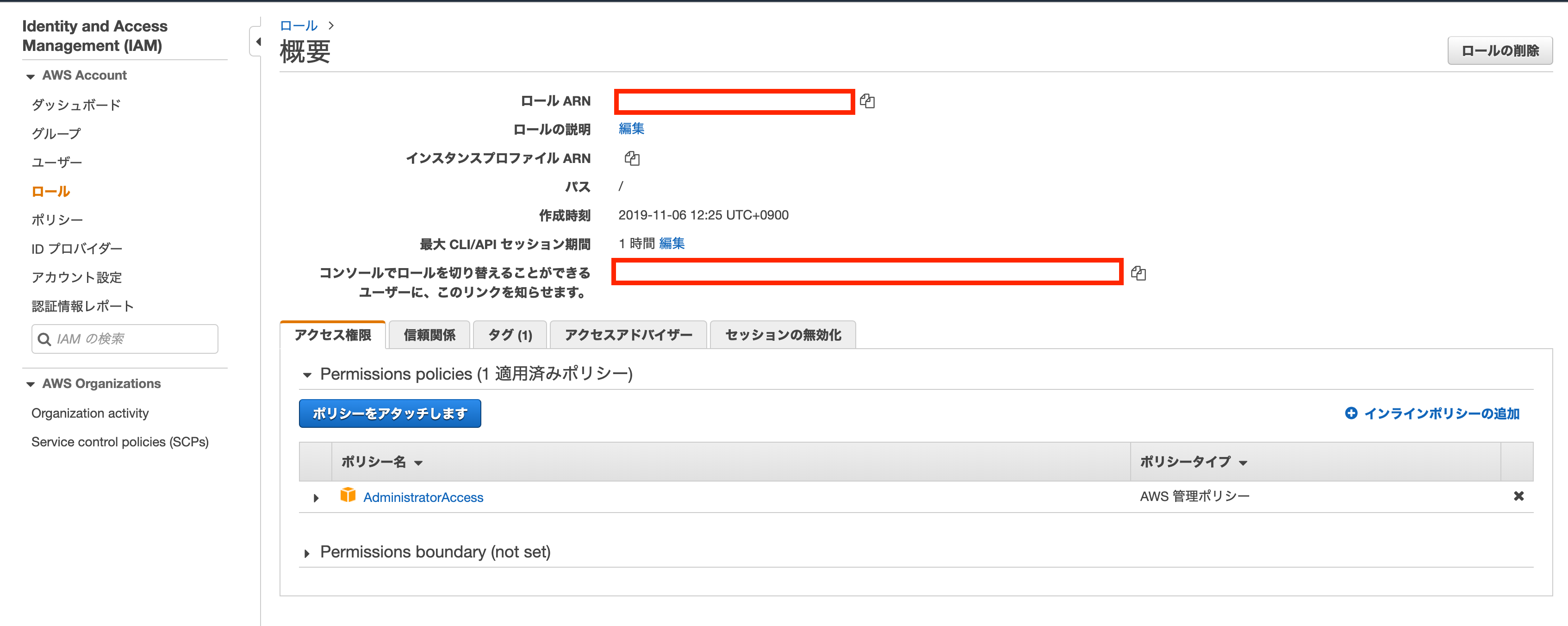

- 「IAM > ポリシー > ポリシーの作成」からjsonで下記の内容のポリシーを作成

{

"Version": "2012-10-17",

"Statement": {

"Effect": "Allow",

"Action": "sts:AssumeRole",

"Resource": "さっきのメモった値の上の枠(ロールARN)の中身"

}

}

完成

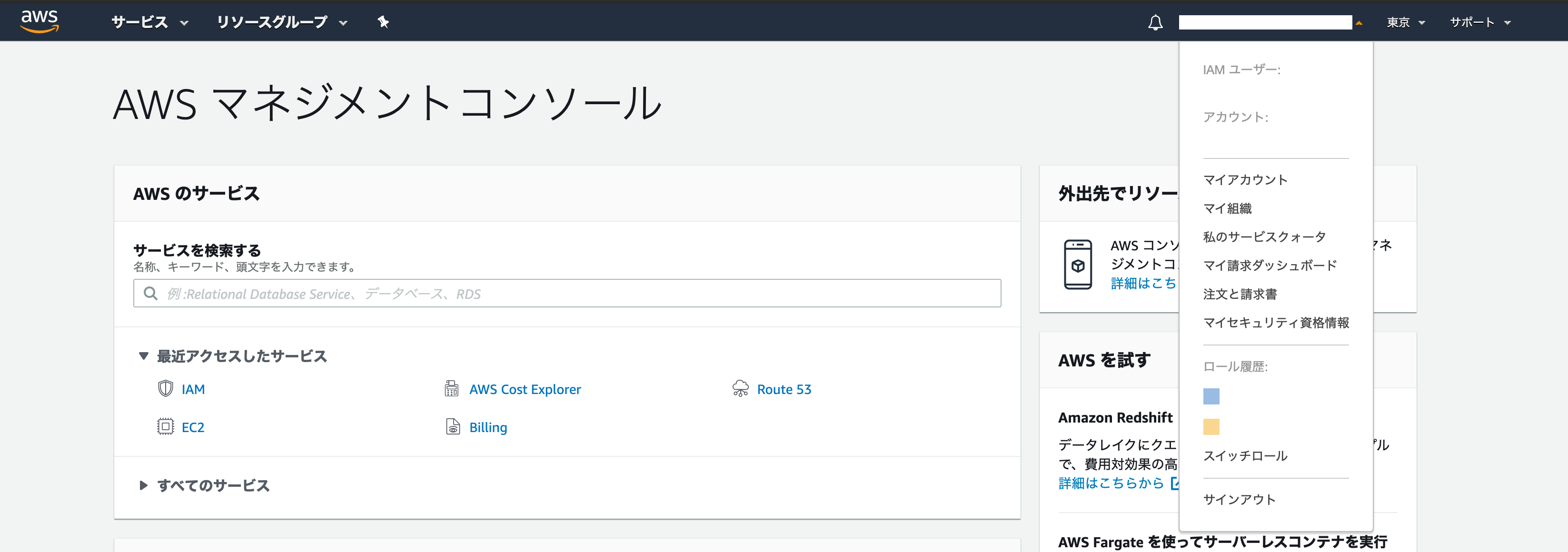

設定が終われば、右上の自分のIAMユーザーのところからいつでもユーザーが切り替えられる様になるぞ!

(今回は名前を伏せているが、水色と黄色の四角いマークのところ)