はじめに

Azureの仮想マシンには拡張機能として各種機能の追加が行えますが、その中からTrend MicroのDeep Securityエージェントを導入してみました。

Deep SecurityのマネージャーはIaaSで立てるのではなく、Trend MicroのSaaSサービスを利用します。

本記事ではWindows Server 2012 R2の仮想マシンにDeep Securityエージェントを導入します。Linux(CentOS 7.2)に導入する記事はTrend Micro Deep Security as a ServiceをAzureのIaaS仮想マシンから利用する(CentOS 7.2編) を参照してください。

Deep Security as a Serviceの利用開始

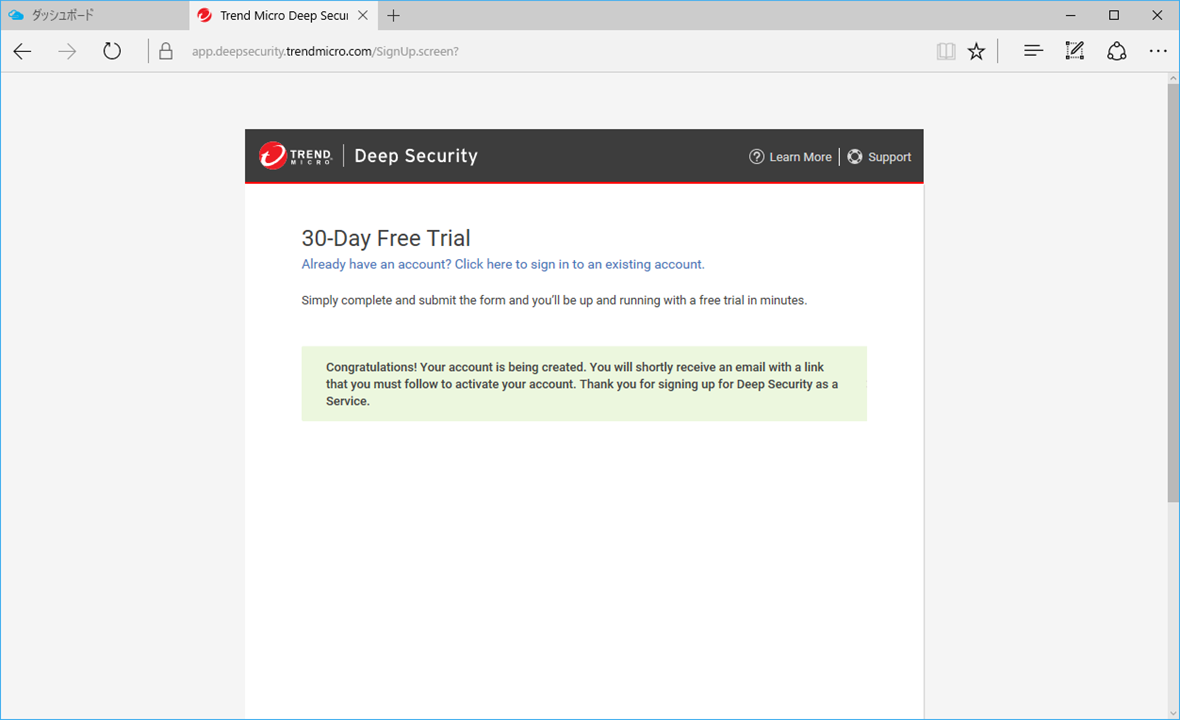

今回は1か月の無料トライアルを使って検証してみます。

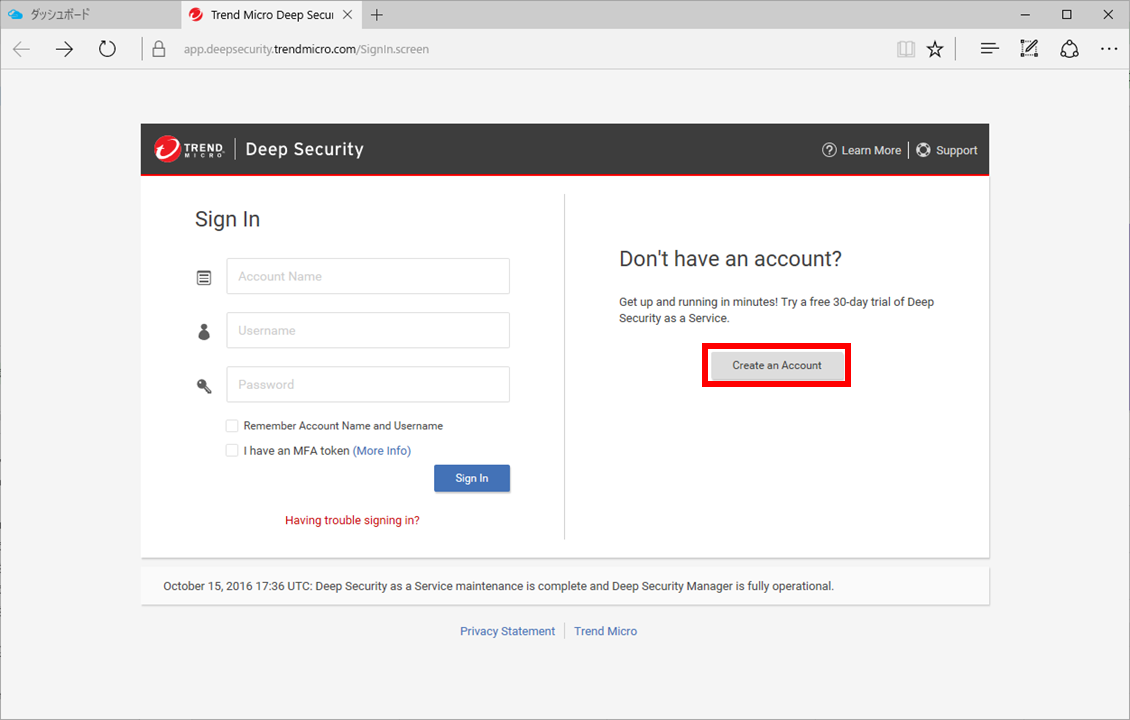

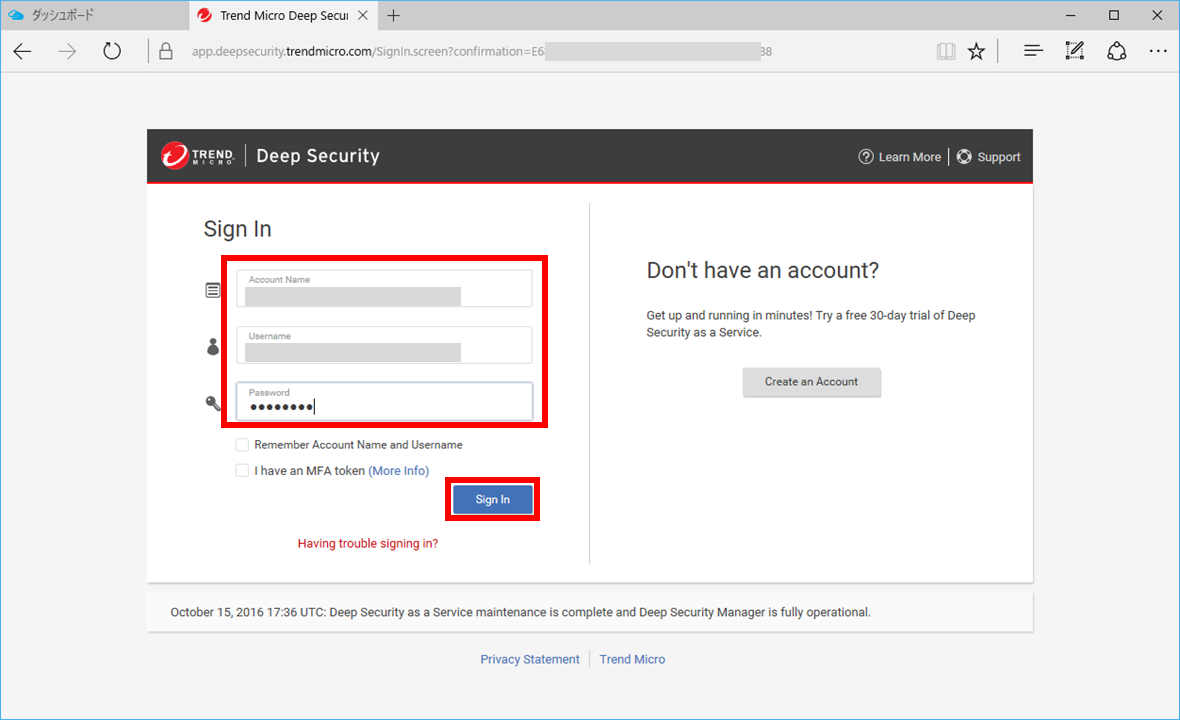

https://app.deepsecurity.trendmicro.com/ に接続するとSaaSサービスのアカウント情報入力画面が出ますので、ここは「Create an Account」で新規作成します。

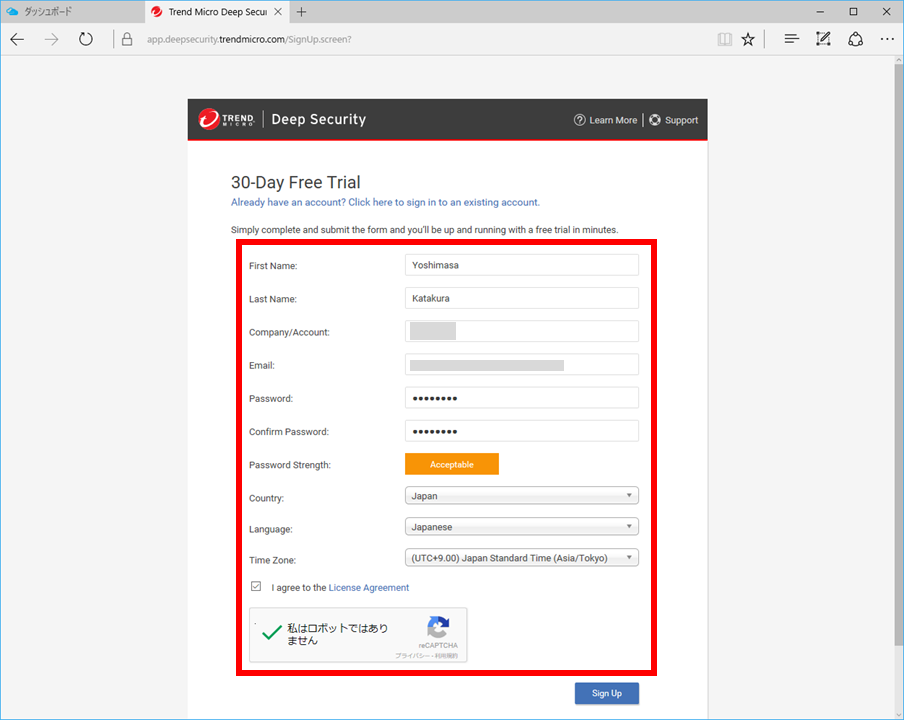

続いて利用者の氏名や会社名、パスワードなど必要事項を入力します。

ここでちょっとした注意ですが、「Company/Account」はこの後にログイン用のアカウント名になりますので、個人的なテスト利用でしたら会社名などは入れない方がいいかなと思いました。

サインナップリクエストが送信されると、登録したメールアドレス宛に確認メールが届きます。

確認メールに書かれているURLにアクセスして、サインインを継続します。

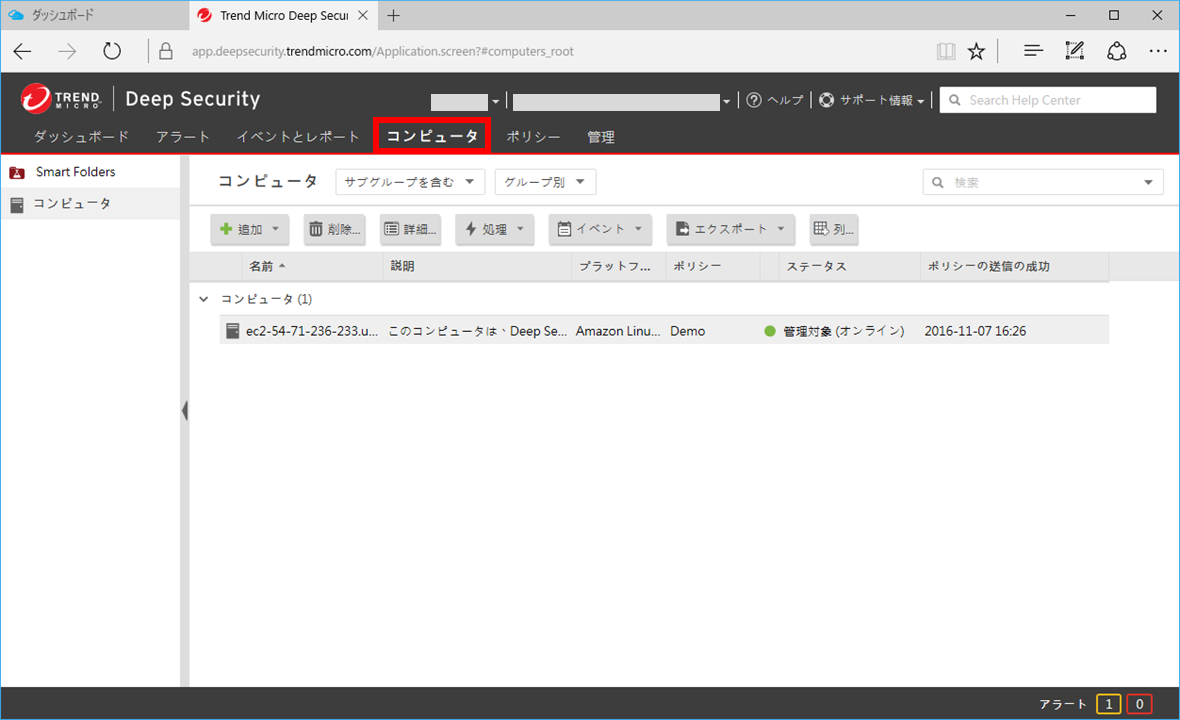

無事ログインできました。

「コンピュータ」のタブを見ると、すでにテスト用にAWS上にあるインスタンスが登録されていますが、こちらは無視します。

エージェント登録用の情報確認

Deep SecurityエージェントからSaaSのマネージャーを利用する場合には、「マネージャーのホスト名」「マネージャーのポート番号」「テナントID」「テナントパスワード」「ポリシーID」などの情報が必要になります。

(これは後程Azure仮想マシンに拡張機能としてDeep Securityエージェントを追加する際に必要となる情報です)

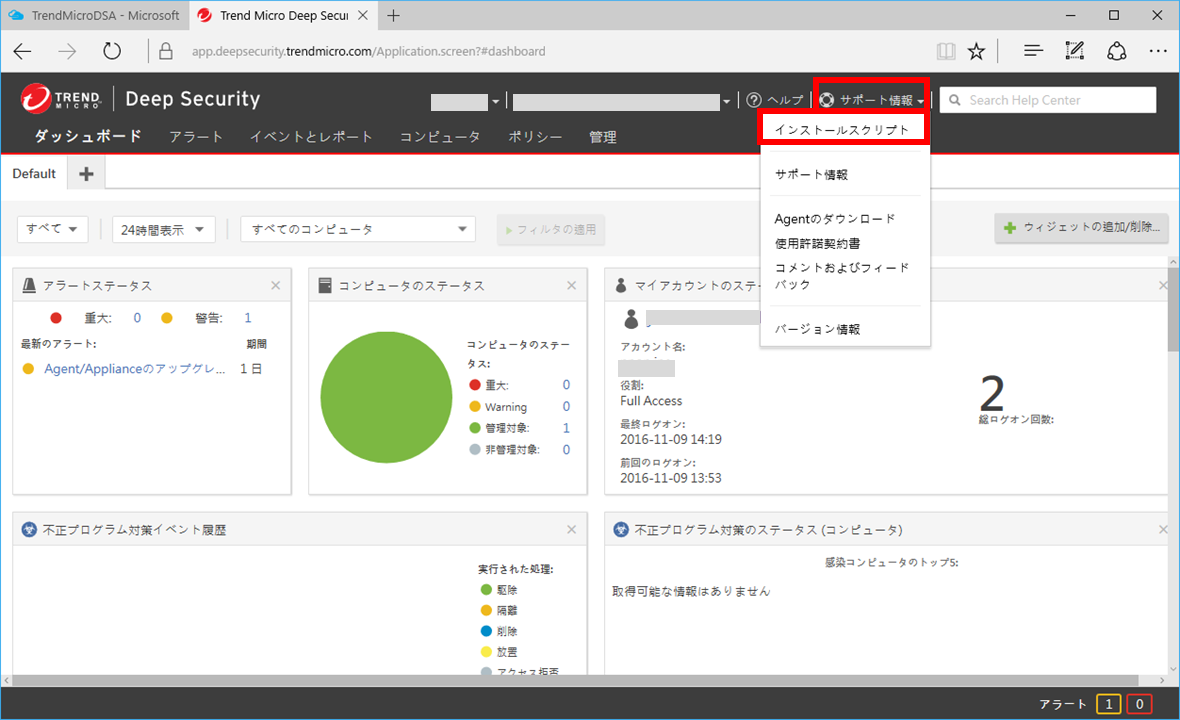

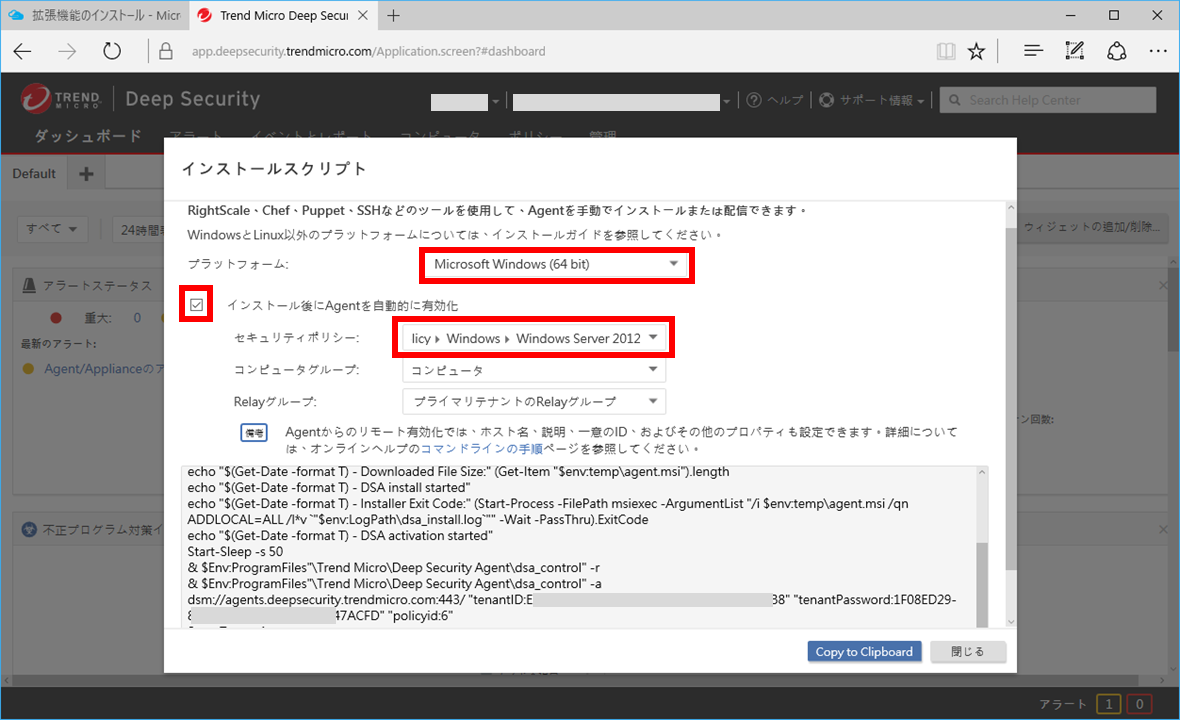

Deep Securityマネージャーの管理画面から「サポート情報」→「インストールスクリプト」を選択します。

プラットフォームに「Microsoft Windows(64bit)」、「インストール後にAgentを自動的に有効化」にチェック、セキュリティーポリシーは今回は対象とする仮想マシンのOSがWindows Server 2012 R2になりますので、「Base Policy>Windows>Windows Server 2012」を選択します。

すると、画面下部のインストールスクリプト欄にPower Shellのスクリプトが表示されます。

このスクリプトの13行目に必要な情報がすべて含まれています。

& $Env:ProgramFiles"\Trend Micro\Deep Security Agent\dsa_control" -a dsm://agents.deepsecurity.trendmicro.com:443/ "tenantID:E6*******************************B8" "tenantPassword:1F*************************FD" "policyid:6"

上記例では、

- マネージャーのホスト名:agents.deepsecurity.trendmicro.com

- マネージャーのポート番号:443

- テナントID:E6*******************************B8

- テナントパスワード:1F*************************FD

- ポリシーID:6

となります。

Azure仮想マシンにDeep Securityエージェントを追加

今回この記事では既にAzure上に仮想マシンは構築済みであることとします。

実行中の仮想マシンに対して動的にDeep Securityエージェントを追加してOSを再起動することなく保護を有効化させます。

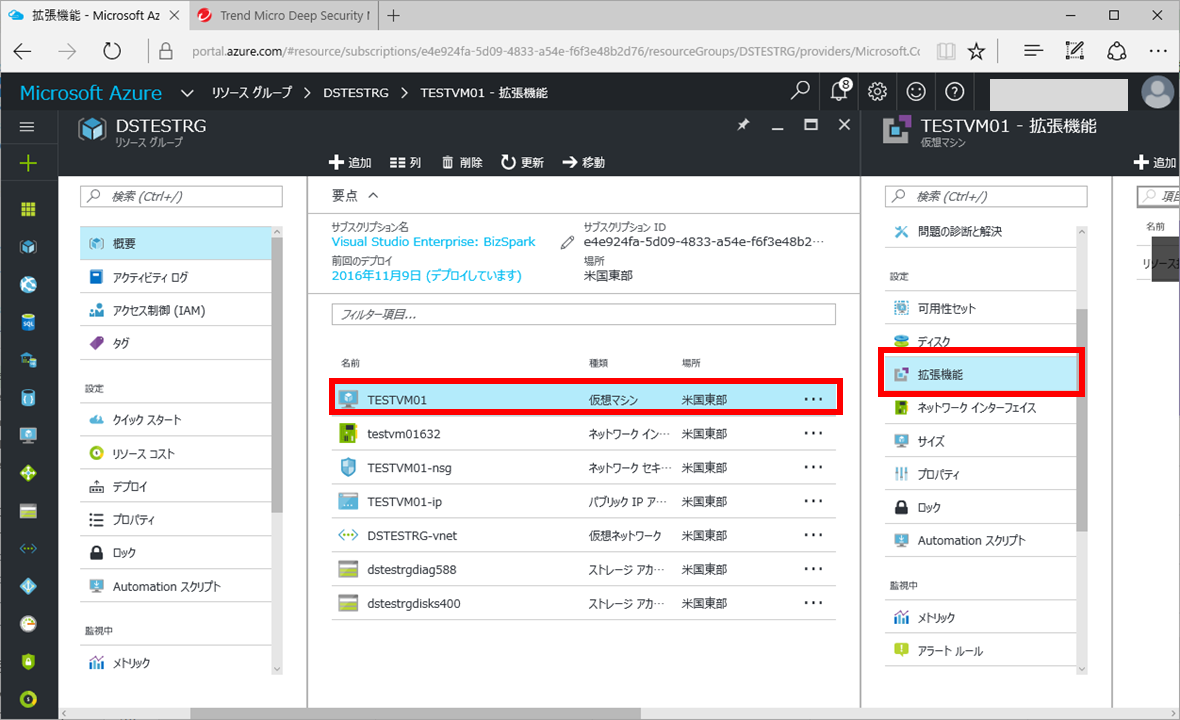

Azureポータル上から対象となる仮想マシンを選択し、「拡張機能」を選択します。

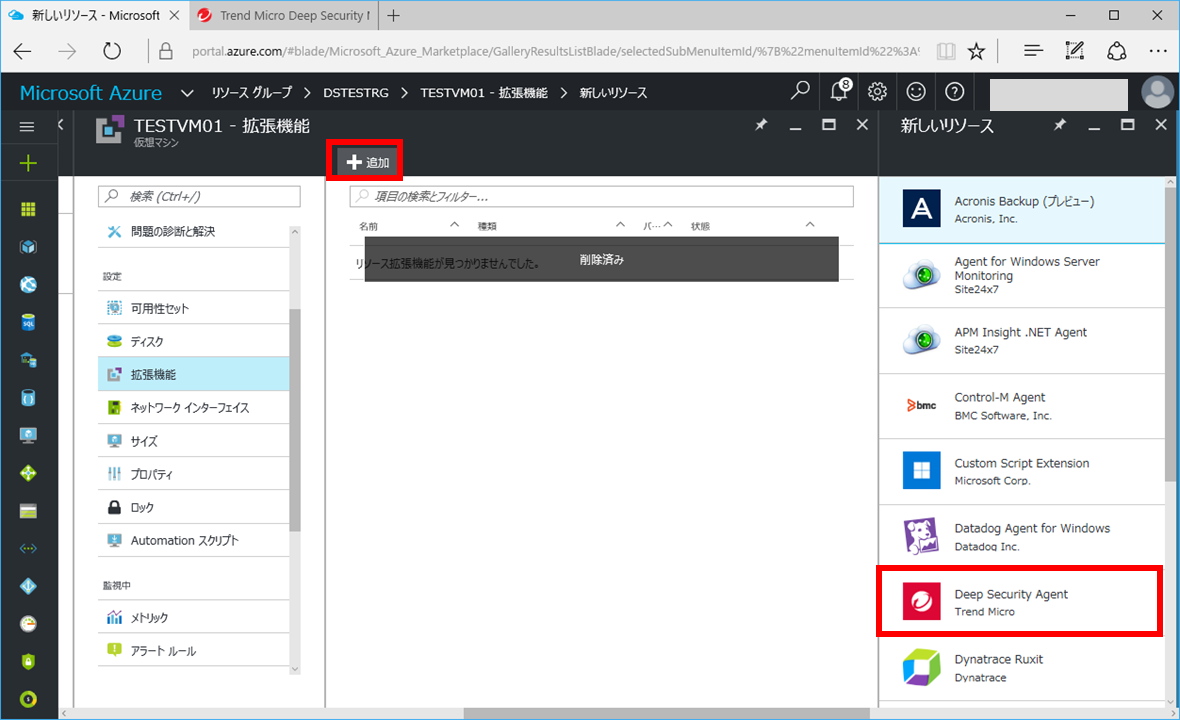

拡張機能ブレードから「+追加」を選択し、「Deep Security Agent」を選択します。

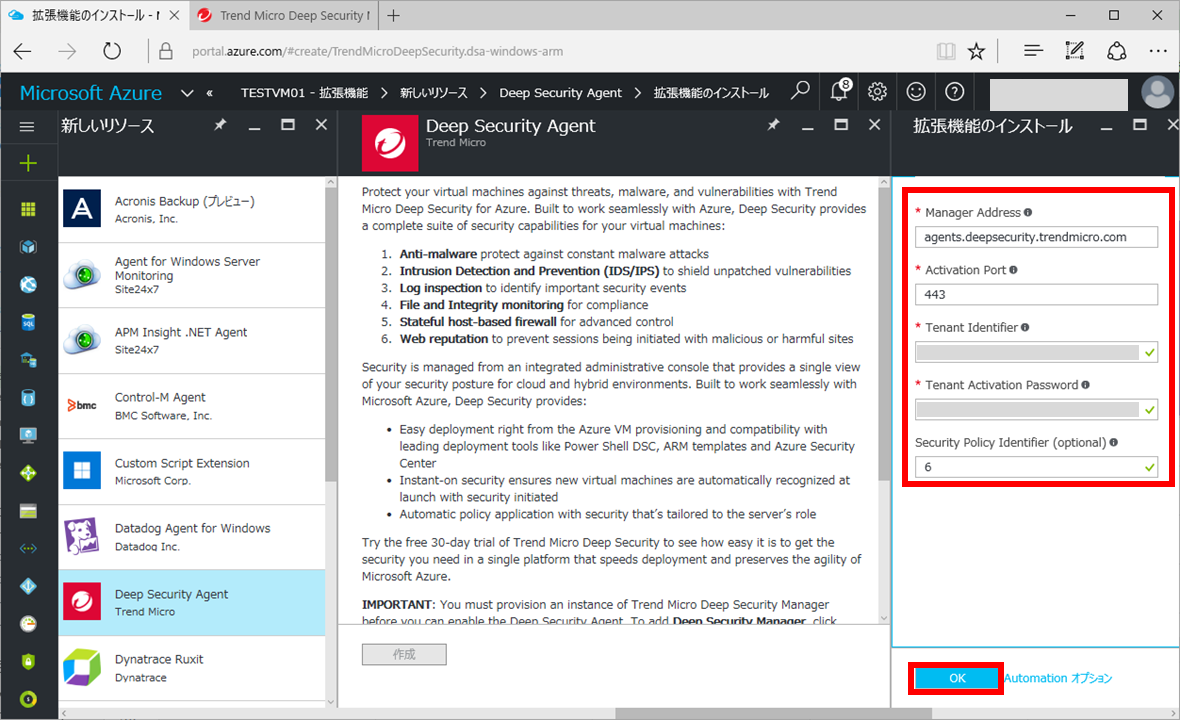

拡張機能のインストールブレードでは、先ほどDeep Securityマネージャー画面で確認した項目を入力します。

「Manager Address」「Activation port」はデフォルトのままでOKでした。

入力後「OK」をクリックします。

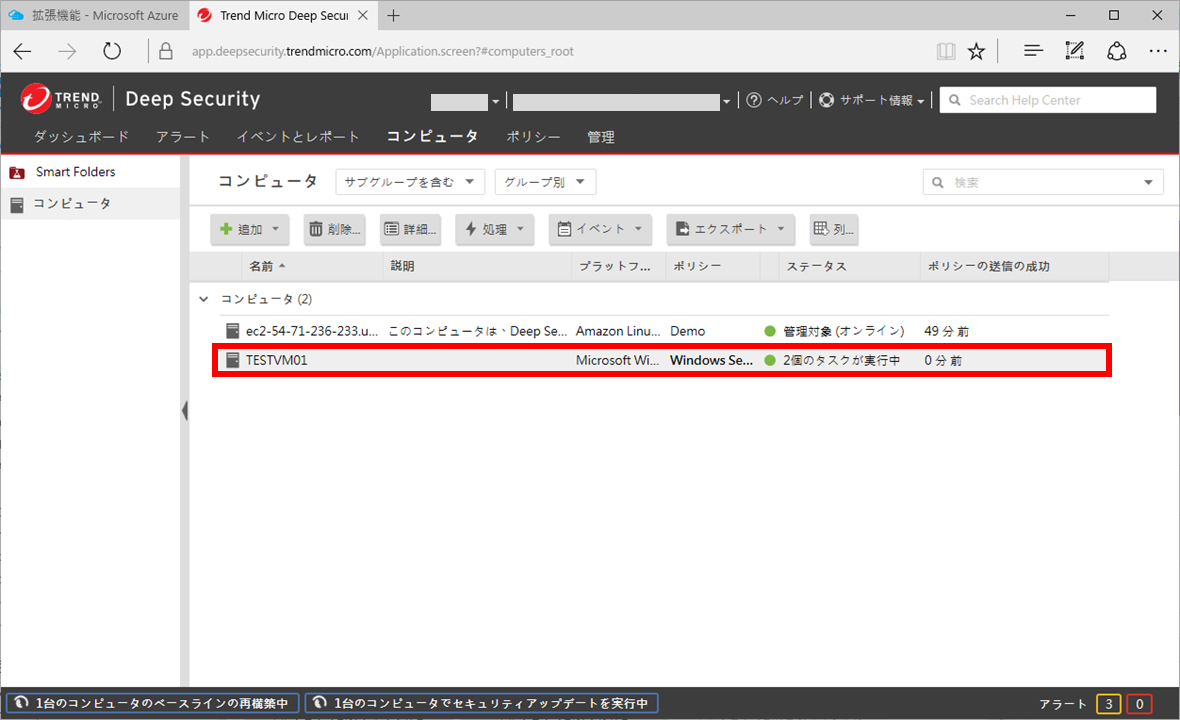

拡張機能のインストールが進むと、Deep Securityマネージャーの管理画面上にホストが追加され、色々と初期設定が自動的に始まります。

しばらく待って、ステータス欄が「管理対象(オンライン)」になったら初期設定完了です。

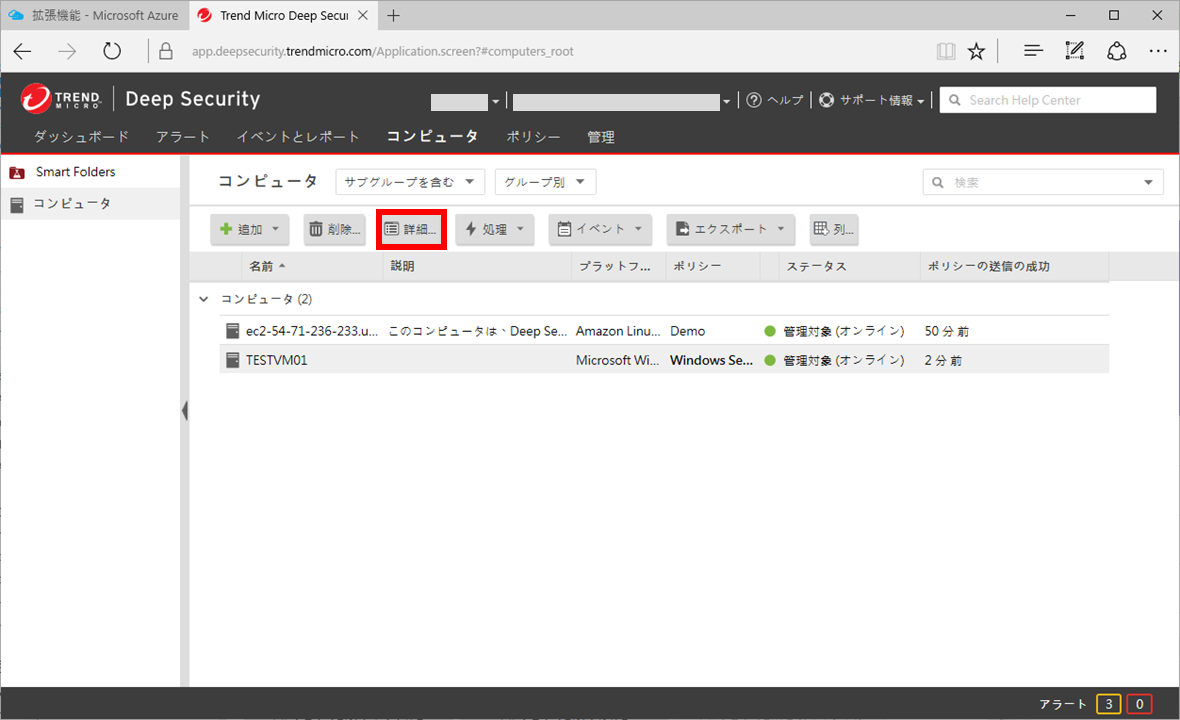

「詳細」ボタンを押してエージェントの内容を確認します。

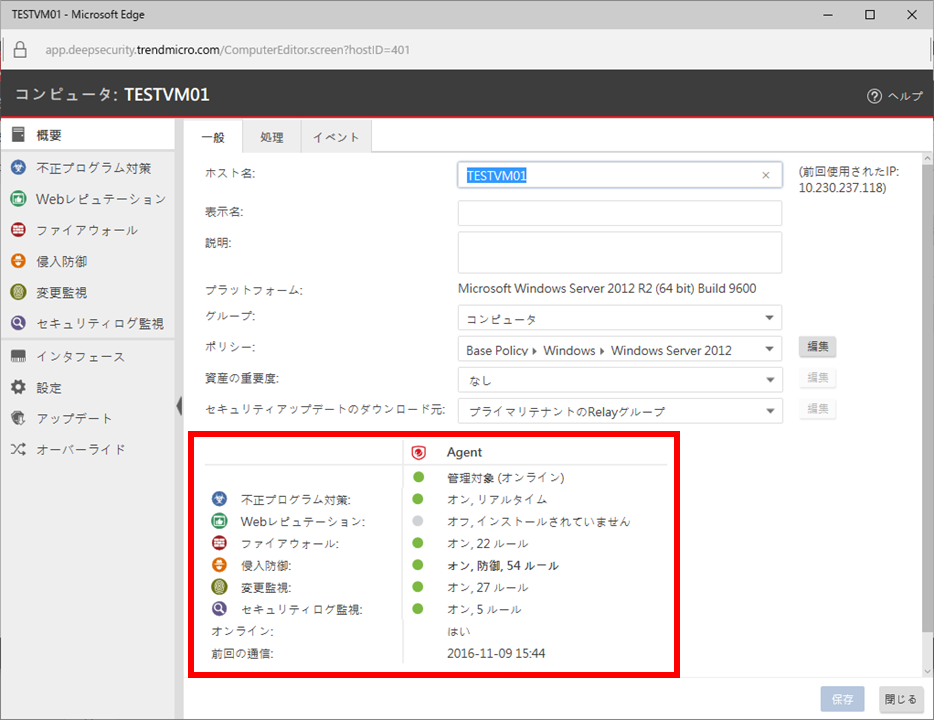

ターゲットとしてWindows Server 2012を選択すると、Webレピュテーション以外の機能が全て有効になるようです。

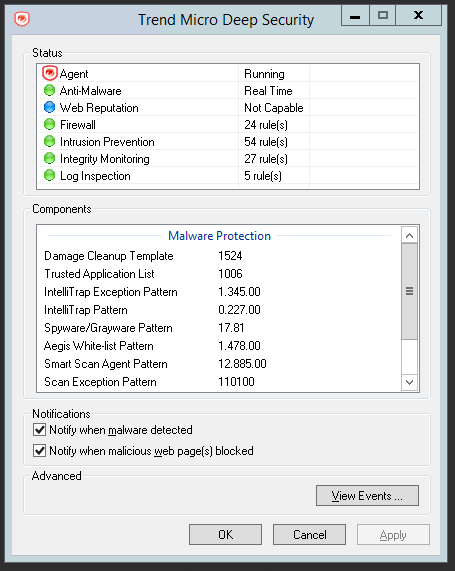

対象のWindows Server側のエージェント状態も確認すると、ちゃんと設定されていそうです。

動作確認

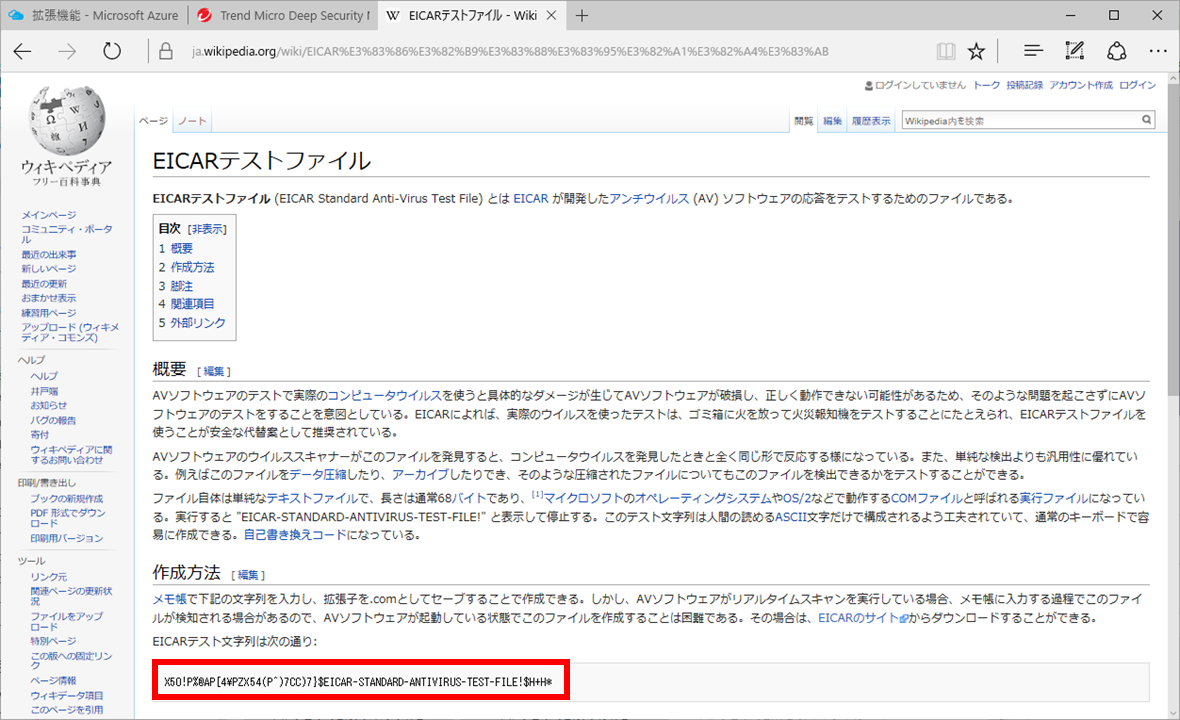

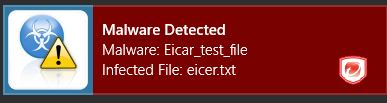

今回は本当のウイルスを使うのは色々リスキーなので、https://ja.wikipedia.org/wiki/EICARテストファイル を使います。

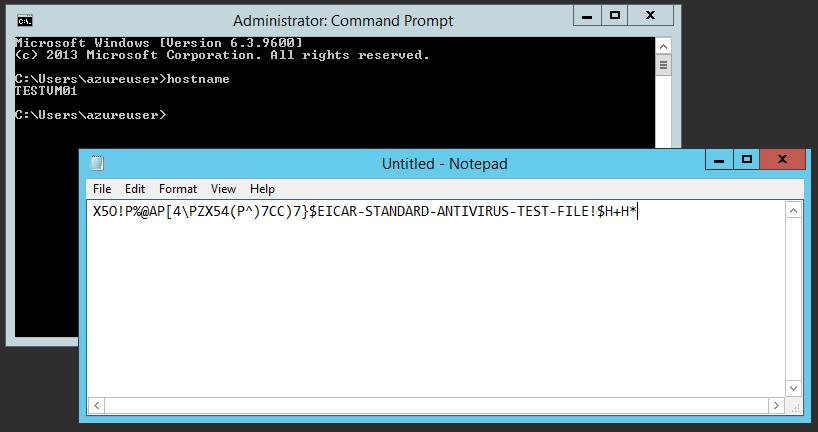

「作成方法」の章にある文字列をコピーしておきます。

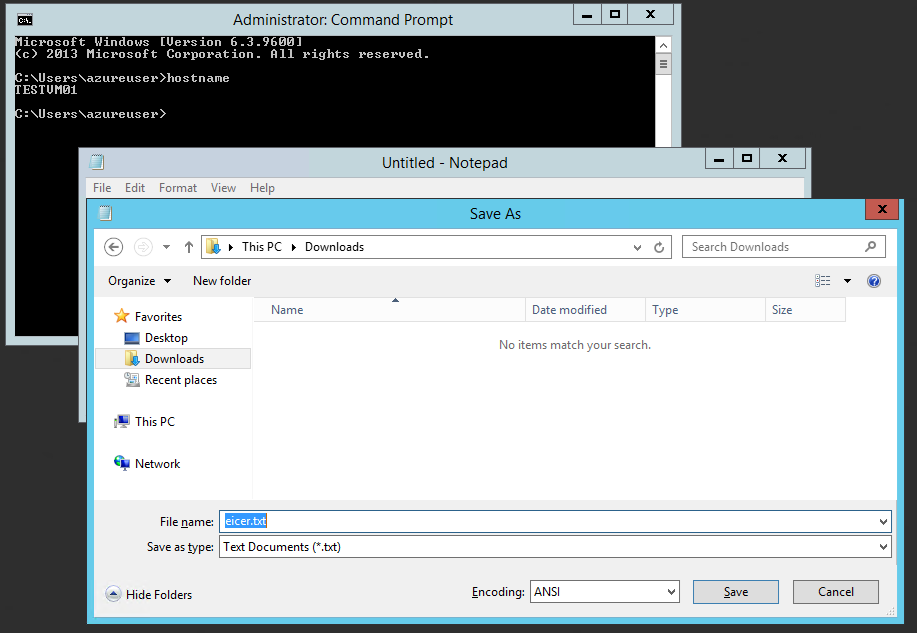

仮想マシン側でNotepad等を使ってコピーした文字列を貼り付けます。

実際保存は行われずに、仮想マシン上にも以下の警告アイコンが表示されます。

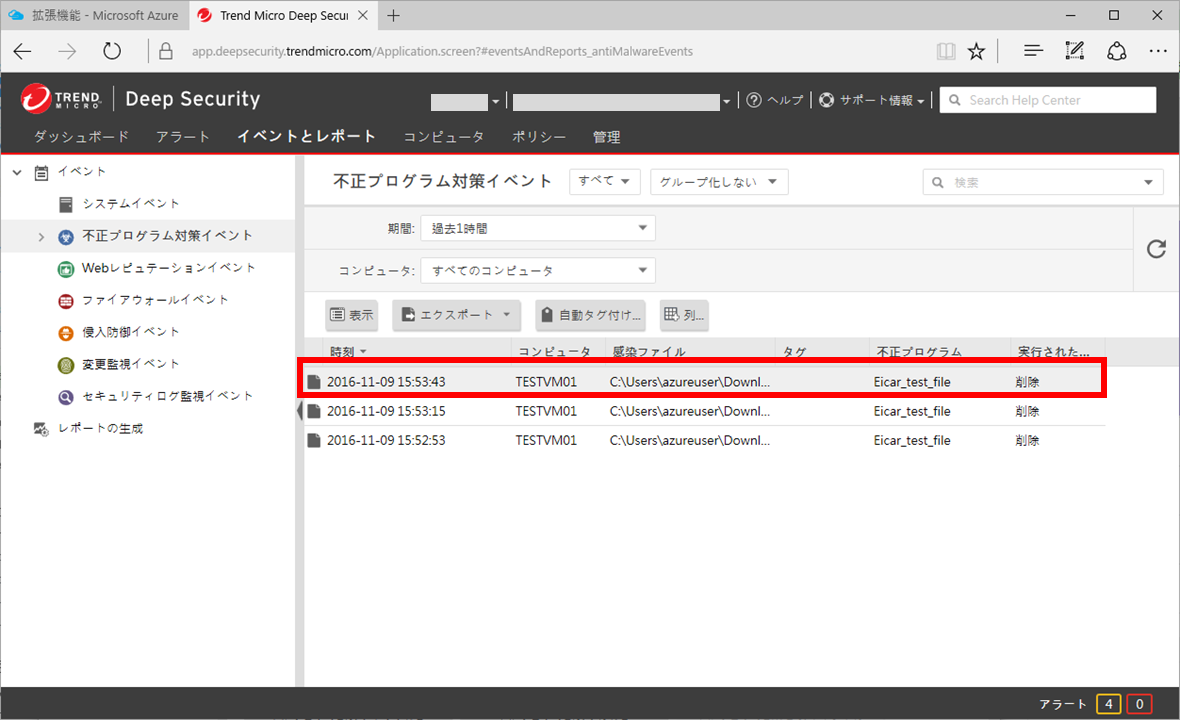

Deep Securityマネージャー画面からも「イベントとレポート」→「不正プログラム対策イベント」を開くと仮想マシン上で不正プログラムを検出したログが出ていることがわかります。

(今回はテストで3回実施したので3行出ています)

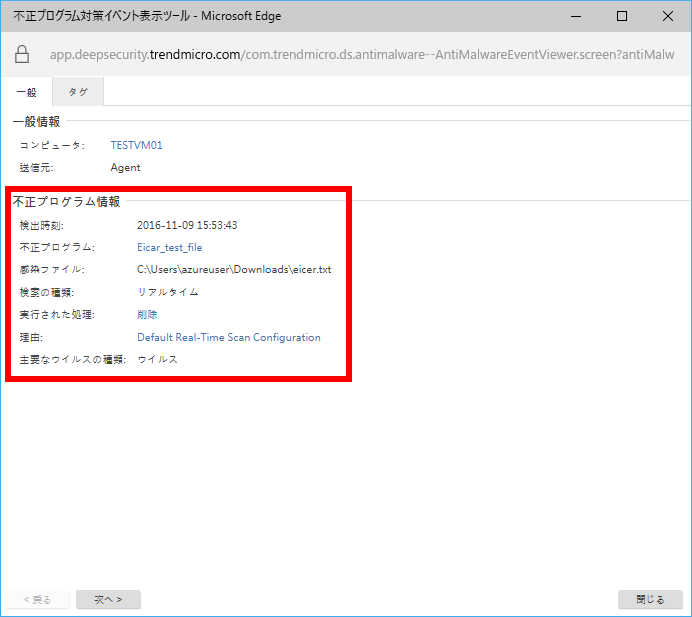

一覧から一件選んで「表示」をクリックすると、不正プログラムの詳細が確認できます。

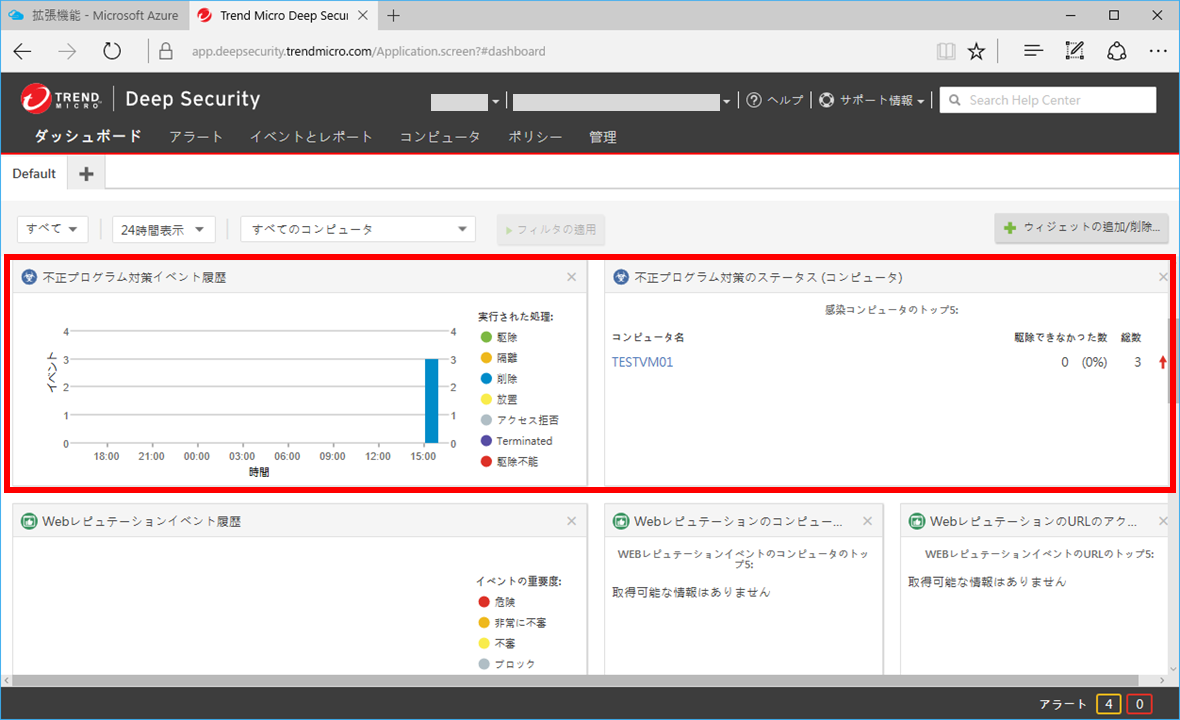

他にもダッシュボード上からも(今回は1台しか仮想マシンはありませんが)、複数のサーバに対して横断的に状態の確認が行えます。

おわりに

今回の記事ではAzure仮想マシンに拡張機能としてDeep Securityエージェントを追加する部分にフォーカスを当てましたが、非常に簡単にDeep Security as a Serviceに追加して利用できました。