こんにちはeeic2017erの @totem です

この記事は [eeic Advent Calendar2016 その2] (http://qiita.com/advent-calendar/2016/eeic2) 1日目の記事です

正直eeic要素は無いのですが、同じ学科の方々にマイナーなネタを布教するチャンスだと思い投稿します

Androidアプリの開発中によくわからない挙動になった時や、インストールしたアプリが怪しい挙動をしている時など、時としてAndroidアプリの解析技術が役に立ちます。

解析の知識は、自分でセキュアなアプリを構築する為の重要な手がかりになる他、自分のアプリのセキュリティをテストする手段にもなります。

Androidアプリ解析基礎 その1 では、Androidアプリ解析の簡単な仕組みの紹介と、スマフォ上でお手軽解析をする為の便利なアプリを紹介します。

Androidアプリ解析基礎 その2 ではPC上での、より詳細な解析方法と、解析からの防御方法を紹介します。

あくまで基礎ですので、その1、その2のどちらでも

- アプリの通信をプロキシツールを用いて介入する

- ネイティブコードをdisassembleしてがっつり静的解析をする

- Android上でデバッガ等を動かし、がっつり動的解析を行う

といった話題には触れません。

もし興味があれば是非話しかけたりTwitterにリプを飛ばしてください

お約束

本記事で得た情報は絶対に悪用しないでください。

法律で保護されたプログラムに対してリバースエンジニアリングなどを行うことは法律に違反する可能性があります。

Androidアプリの中身

まず、解析を始めるにあたって、どのようなファイルがアプリに含まれるかを知っておかなければなりません。

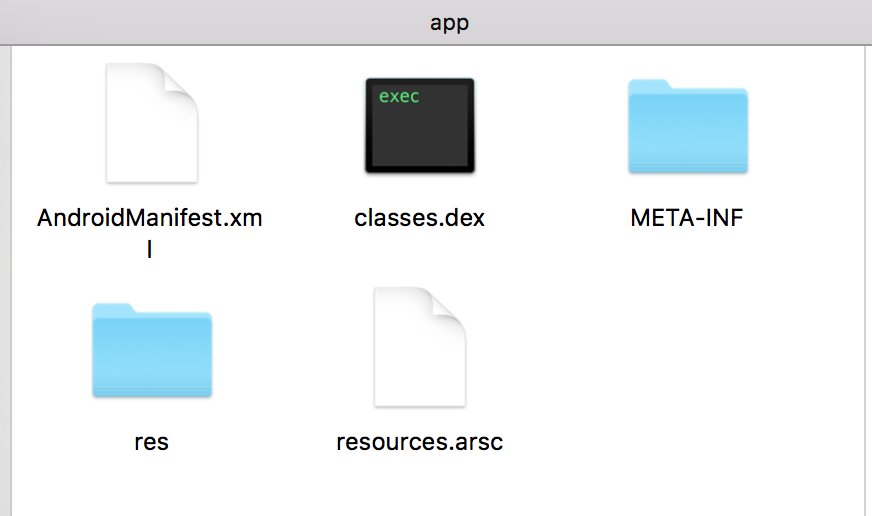

今回はAndroid Studio起動時に選択可能な空のViewを持つアプリのファイルの中身を見てみましょう。

Androidアプリはapkファイル形式でパッケージ化されています。

これは署名のついた、ただのzipなのでapkファイルの名前をapp.apk -> app.zip のようにリネームすることで解凍できます。(今どき解凍って言わないかな...💦💦)

これらのファイルはそれぞれ

- AndroidManifest.xml - アプリのコンポーネントやパーミッションを記述するファイル

- classes.dex - 実行ファイル本体

- META-INF - apkファイルの署名情報

- res - アプリのリソース(画像等)

- resources.arsc - リソースのメタ情報

といった情報を持ちます

実行ファイルのデコンパイル

AndroidアプリはJavaで記述されています。

現在、授業で扱っているようなC言語はコンパイル時に機械語にコンパイルされます。

Javaはコンパイル型言語ですが機械語ではなく、JavaVM上で動くバイトコードにコンパイルされます。

これは機械語よりも、人の書くコードに近い形であり、およそソースコードの形に戻すことができます。

今回は、アプリを利用してバイトコード->ソースコードのデコンパイルを簡単に行います。

デコンパイルでソースコードを入手できれば、あとはそのソースコードを読むだけでアプリの全容がわかります。

Show Java

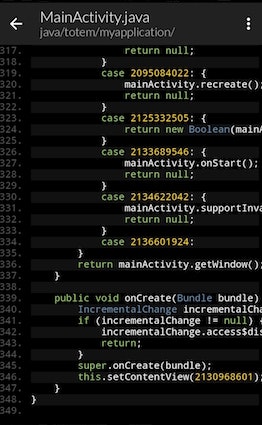

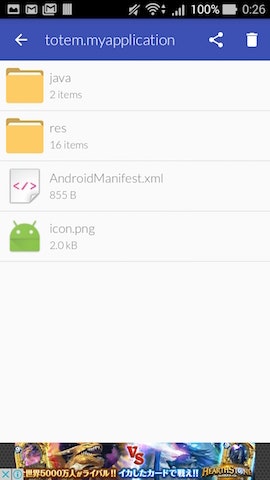

今回紹介するアプリは、Show Java です

このアプリは、apkファイルの解凍、Androidマニフェストの復号化、デコンパイルなどをワンタップで行ってくれる優れものです。ソースコードのViewerも見やすいのでとてもオススメです。

このアプリがあれば、電車に乗ってる合間にでもスマフォでさくっとデコンパイルのち解析できますね!!

解析対象は上のようにインストールしてあるアプリから選択できる他、SDカードから選択できます。

デコンパイルは、しばらく時間がかかります。なおアプリによってはデコンパイルに失敗する場合もあります。

終わると上のように出力されます。

javaフォルダにはデコンパイルされたjavaファイルが、resにはリソースファイルがあります。

ソースコードは上のように出力されるのでこれを読んでいくことでアプリのロジックを理解できます。

便利なアプリなので是非使ってみてくださいね!

通信の解析

時にアプリはネットワークを利用して通信を行います。

これらの通信をキャプチャして見てみることは、アプリの挙動の把握に役立ちます。

今回は、この後アプリを利用して通信をキャプチャします。

利用するアプリはAndroidのVPNの機能を利用して、root化することなく通信をキャプチャしてくれます。

Packet Capture

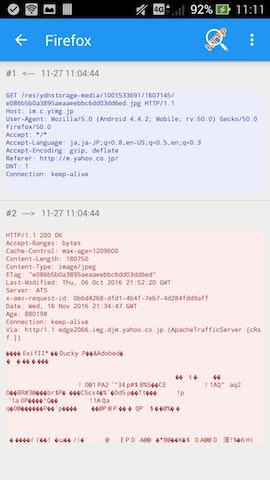

通信の解析にはPacket Captureが便利です。

このアプリは単体でパケットキャプチャを行い、その内容を閲覧することもできます。

これはyahoo.co.jpにfirefoxからアクセスした際のログです。

これらの一つをタップしてみると下のような画面に遷移します。

実際にHTTPのリクエストとレスポンスが確認できますね。

他にもUDPやTCPのパケットなども確認でき、SSLのデコードも可能て便利なアプリです。

なお使用に際しては通信速度が結構落ちるので注意が必要です。

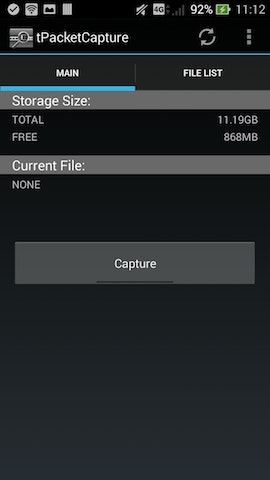

tPacketCapture

通信をカジュアルに解析するにはPacket Captureは便利ですが、詳しくPCでパケットを見たい時などは物足りなく感じることも多いです。

そんな時はtPacketCaptureがオススメです。

tPacketCaptureはキャプチャしたパケットをpcapファイルに出力してくれるため、PCに移してやることで優秀なネットワーク・アナライズ・ソフトウェアのWireSharkでの解析が可能になります。

なおこのアプリにはパケットのビューアー機能は付属しておりません。

Captureを押すだけでパケットキャプチャ可能です。

こちらも使用に際して通信速度が結構落ちるので注意が必要です。

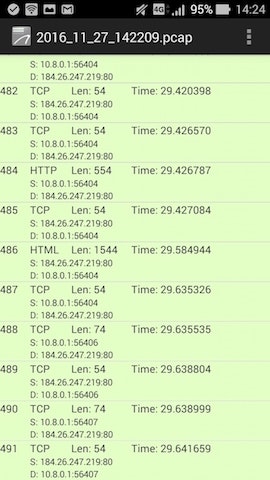

PcapReader

スマートフォン上でpcapファイルを見たくなる、そんな日もあるかもしれません。

そんな時の為にPcapReaderをオススメします。

PcapReaderはtPacketCaptureやPCでのWireSharkなどによってキャプチャしたパケットを閲覧することができます。

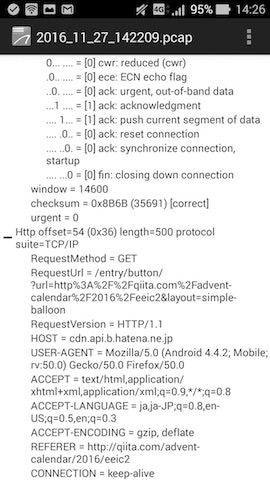

このようにパケットを分析することが可能です。

これらの一つをタップすると、下のような画面に遷移します。

HTTPリクエストがきちんとパースされて見やすく表示されます。

なお、Bluetoothのパケット等には対応していないので注意が必要です。

まとめ

便利なアプリを利用して、お手軽にアプリの解析を試していきましょう。

P.S. 誰か僕にiPhone買ってください。