0.AGENDA

0.前置き

1.AWSアカウント作成

2.MFA設定

3.VM作成

4.SSH接続

5.その他(練習問題)

6.補足

0.前置き

本来今回はFY16上期の"Cloud101"の最終回のはずでしたが、FY16下期に"Cloud102"として続編を行うことになったので、そのための準備編に変更しています。

"Cloud102"は「IaaSはかじったことあるけどプログラミング未経験なんでPaaSとかわかんないよぉ〜」という人向けの最低限のプログラミング入門コース予定です。

ただし、今時のプログラミングは僕も知りませんので「コピぺで動けばPaaSも怖くない!」というレベルを目標としています ![]()

で、問題は勉強用の各自環境です。まずはPythonに挑戦するつもりですが、Mac使っている人は良いとしても、個人のWindows NotePCにPython入れてもらうのも怖いなぁ〜って感じますし、そもそもNotePC持ってない人も想定しなくちゃいけないので、会社支給のシンクラ端末でもなんとかなる環境にします。

AWSの1年無償枠でAmazon Linux動かして、そこを各自環境とします。

1.AWSアカウント作成

各自以下の「今すぐ新規登録」からAWSアカウント作成(クレジットカード要)して下さい。

https://aws.amazon.com/jp/

このマネコン画面まで行ければOK

【重要】右上のデフォルトリージョンを「東京」に変更しておいて下さい。

2.MFA設定

AWSルートアカウントとパスワード(登録時に使ったメアド・パスワード)は厳重に管理する必要があります。

AWSはAPI/CLI操作が非常に容易ですし簡単にAuto Scale環境も作れますので、ルートアカウントが漏れるとトンデモないことになります。

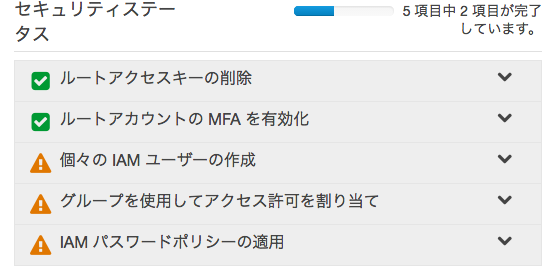

本来はルートアカウント以外の通常利用アカウントを作って操作すべきですが、本コンテンツでは、ルートアカウントにMFA設定のみ行います。別アカウント作成などのセキュリティ強化策は以下などを参照に各自で行って下さい。

http://dev.classmethod.jp/cloud/aws/after_get_aws_account/

(1)AWSのMFA関連資料

https://aws.amazon.com/jp/iam/details/mfa/

http://dev.classmethod.jp/cloud/aws/secured-aws-account-by-mfa/

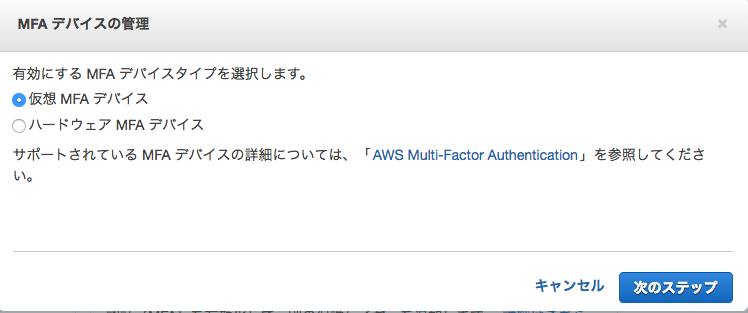

(2)今回はiPhone用“Google Authenticator”を使用します

参考:http://qiita.com/akkisu/items/f9695d0c635d74d2d7ee

・先にiPhoneに"Google Authenticator"をAppStoreからインストールしておきます。

・ダッシュボードからIAM選択

・「ルートアカウントのMFAを有効化」を選択

・「仮想MFAデバイス」を選択

・参考リンクを参照してMFAデバイス設定

・設定が終わったらマネコンから一旦サインアウトし、再度サインインして動作確認します。

3.VM作成

基本的なVM作成ですが、設定手順が少し複雑です。一旦VMを作成した後に各設定項目を見直して「何を設定したのか」を復習してみて下さい。

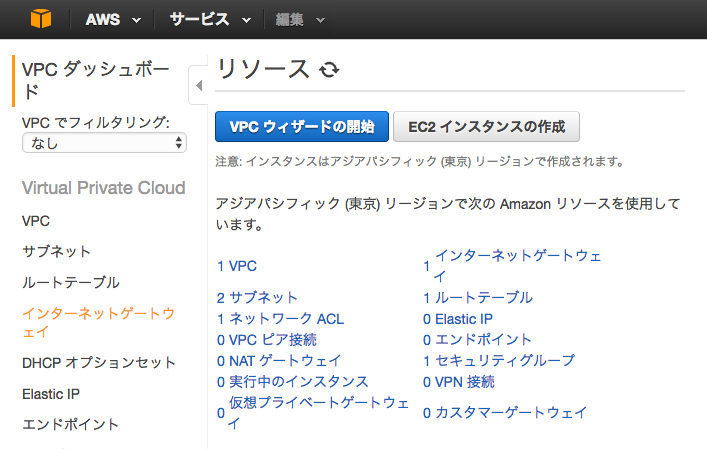

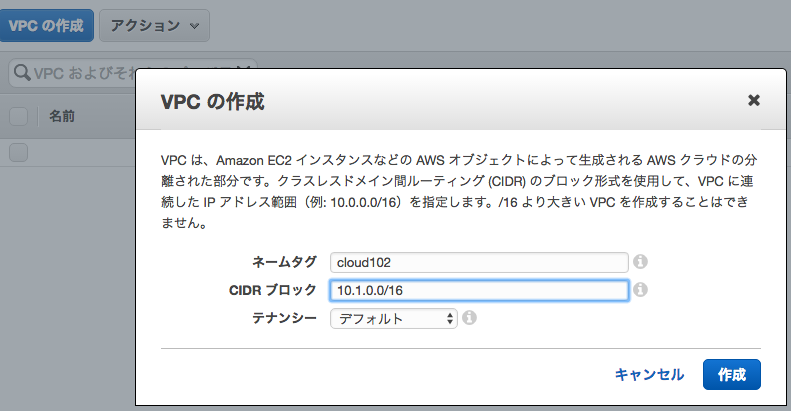

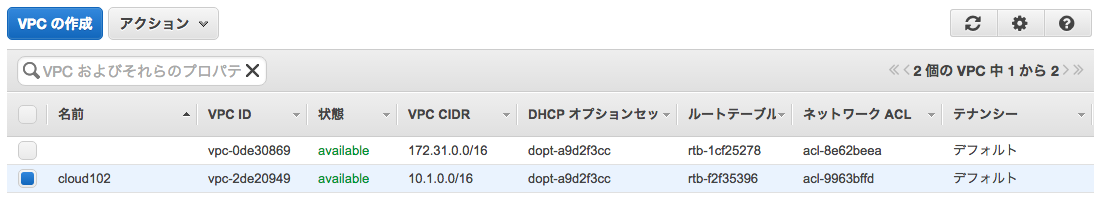

(1)VPC作成

・VPCダッシュボード > VPCを選択します(デフォルトVPCが用意されています)。

・「VPCの作成」から "cloud102", "10.1.0.0/16"のVPCを作成します。

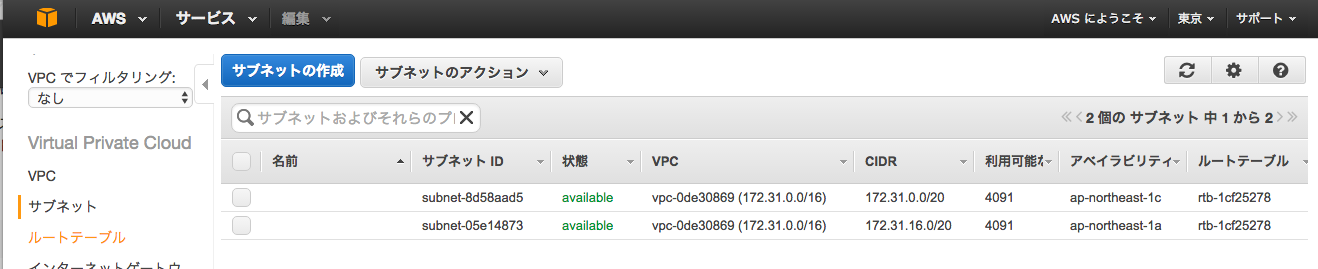

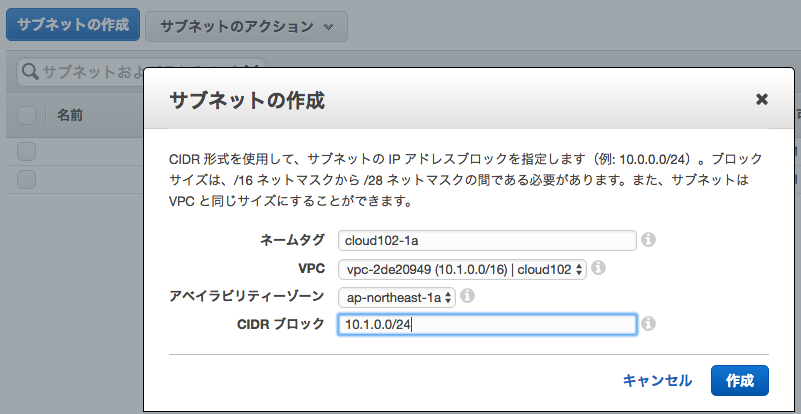

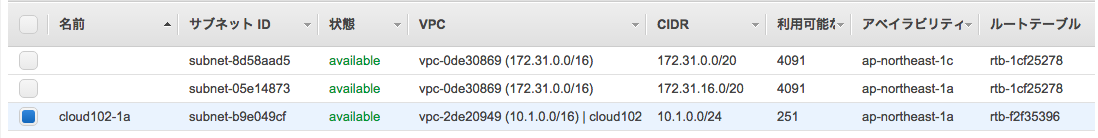

(2)サブネット作成

・VPCダッシュボード > サブネットを選択します(デフォルトVPCのサブネット2ケが用意されています)。

・「サブネットの作成」から、"VPC:cloud102"内に、 AZ-1aで "cloud102-1a", "10.1.0.0/24"のサブネットを作成します。

・出来上がり

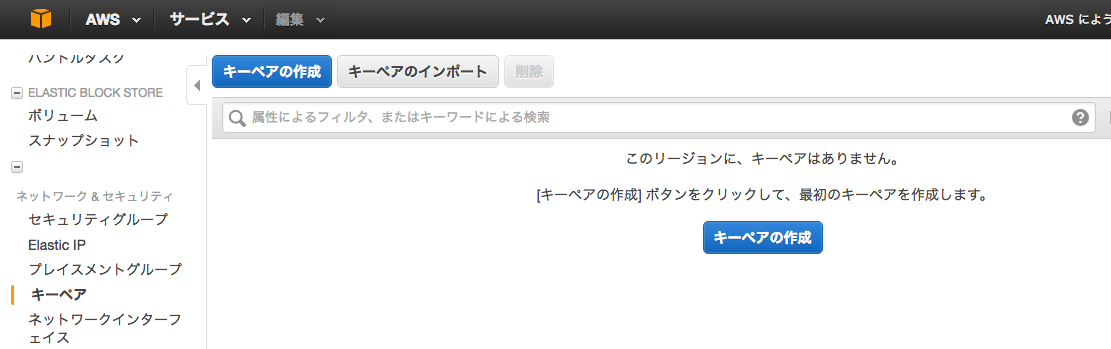

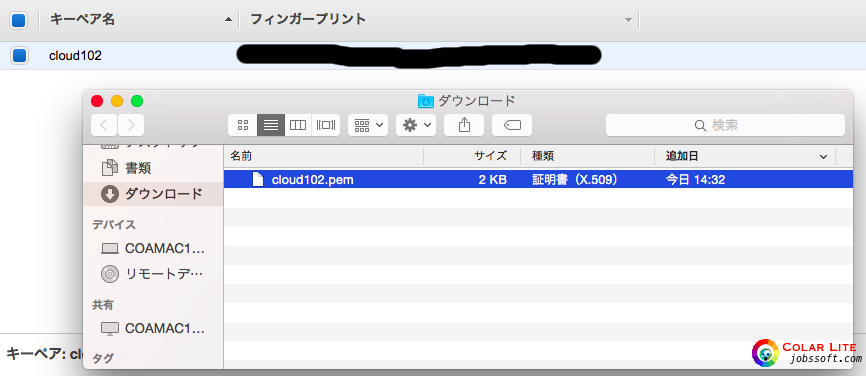

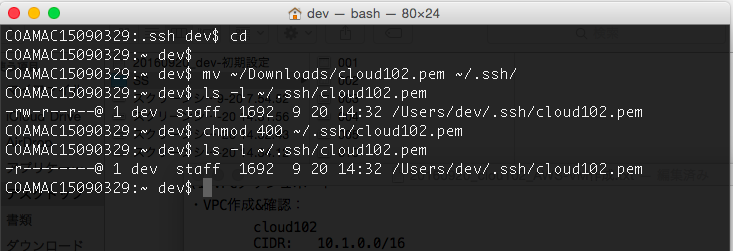

(3)キーペアの作成

・「キーペアの作成」から、キーペア名 "cloud102"で作成します。

・SSH接続時に使うので利用OSにあった作法で保存(以下はMacOSの例)

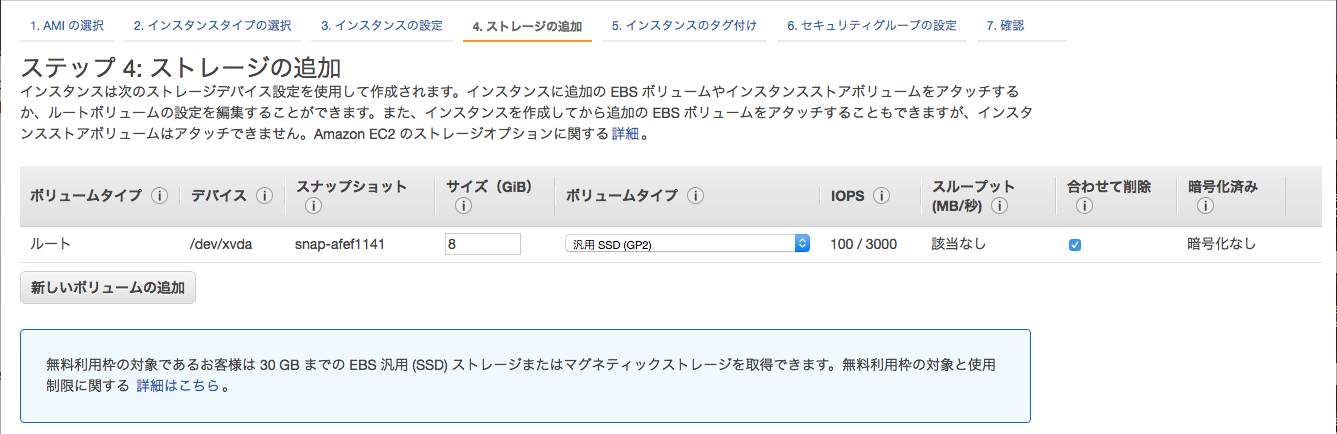

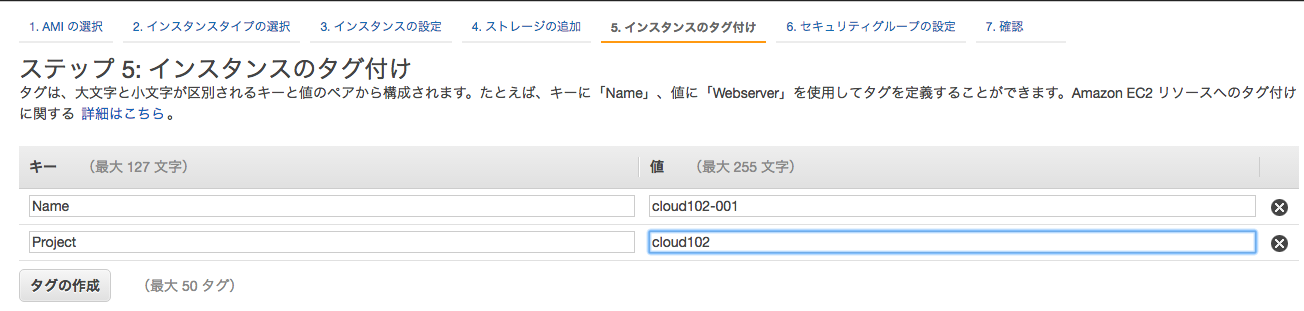

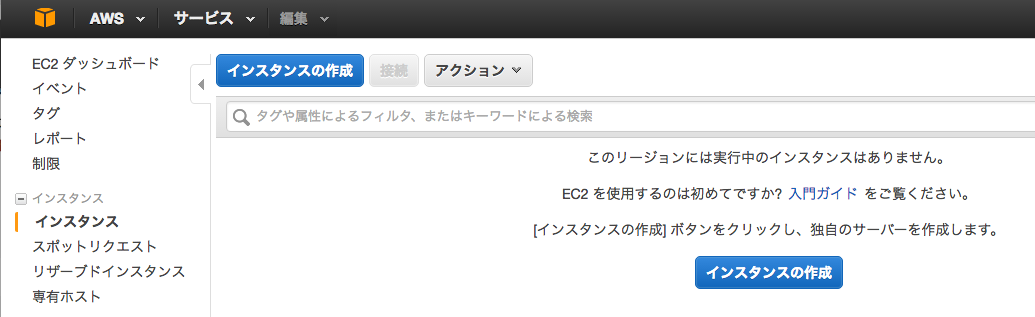

(4)VMインスタンスの作成

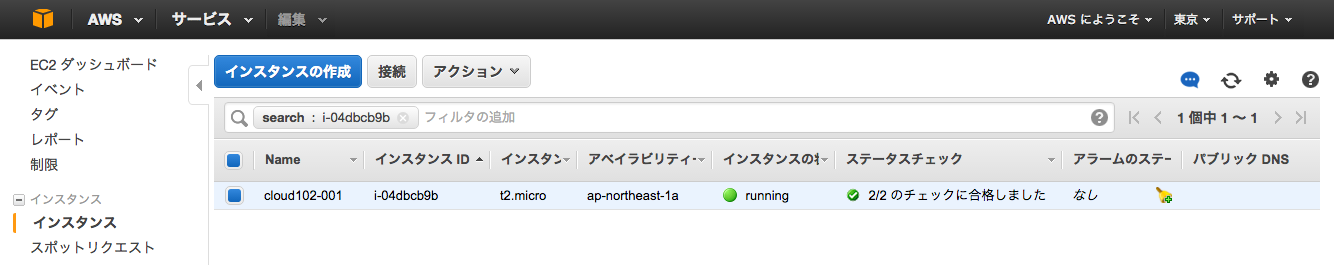

・EC2ダッシュボード > インスタンスを選択

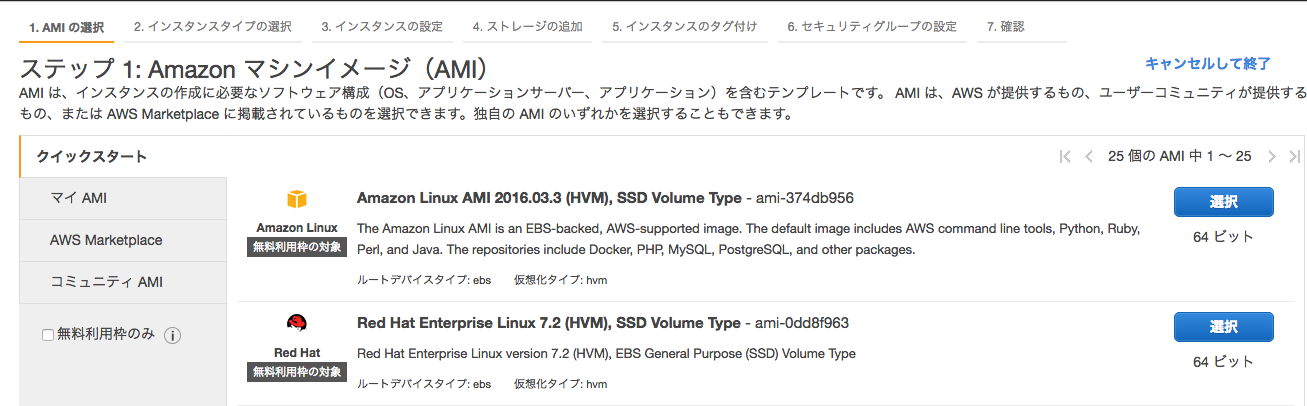

・ステップ1:使用するAMI (Amazon Machine Image)に一番上のAmazon Linuxを選択します。その後「確認と作成」ではなく「次の手順」を選択します。

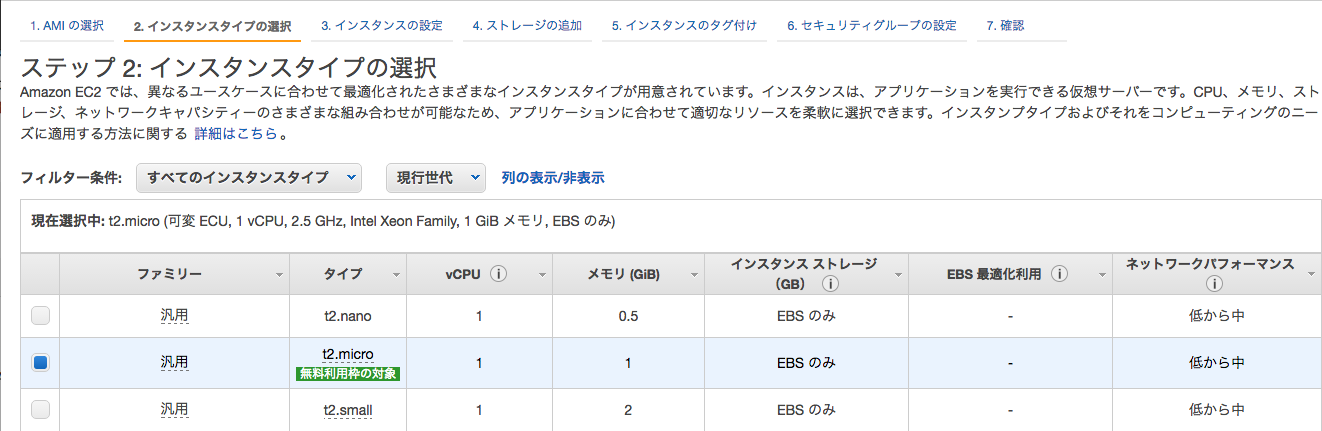

・ステップ2:インスタンスタイプは無償枠のt2.microを選択します。

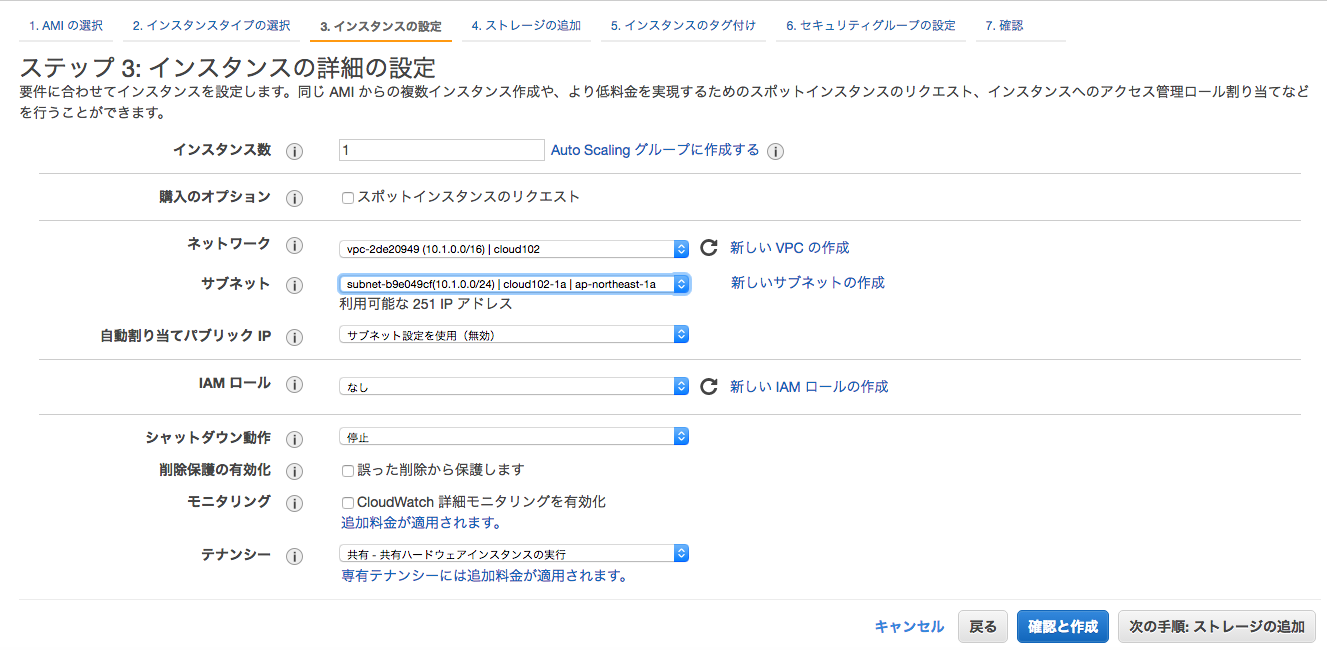

・ステップ3:VMが接続するネットワーク(VPC), サブネットを選択します。

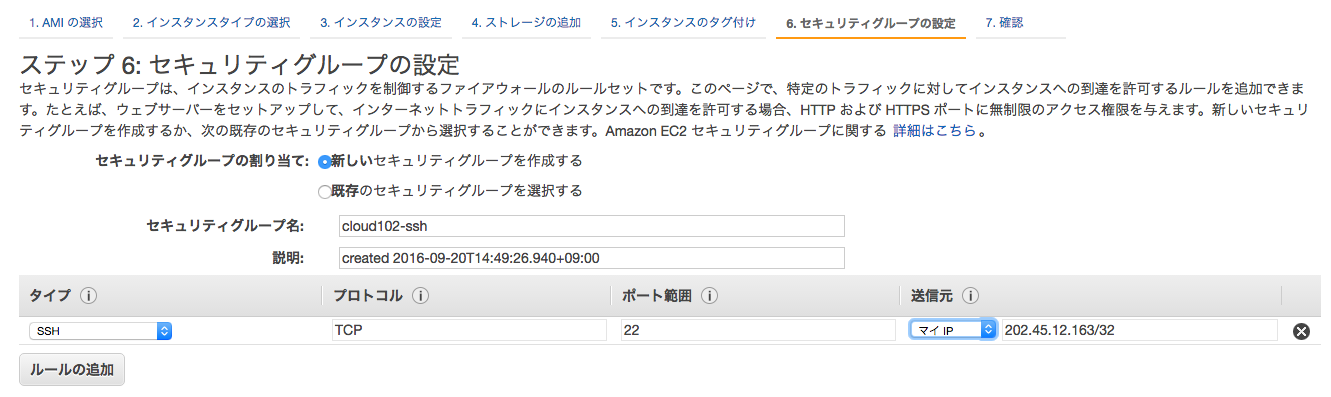

・ステップ6:SSHアクセス用の新しいセキュリティグループを設定します。

ここで指定している「送信元:マイIP」は作業時環境のものです。SSHする環境が作業時と異なる場合(ex. iPad利用など)は、都度本セキュリティグループを更新する(オススメ)か、送信元を「任意」に設定(セキュリティ警告メッセージ出ます)してください。

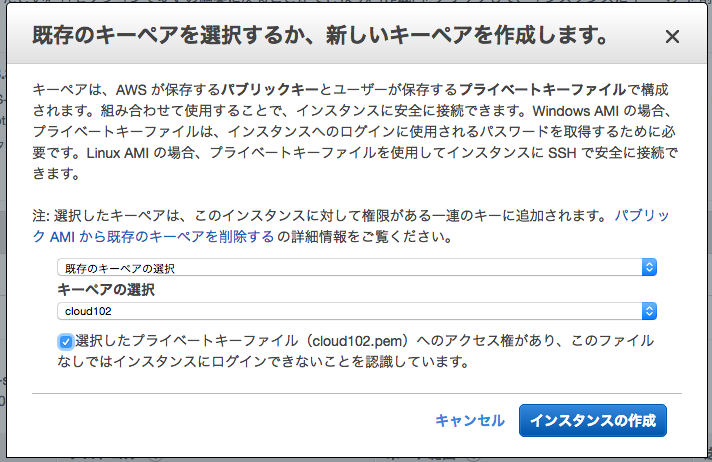

・ステップ7:確認画面で「作成」を選択し、作成したキーペアを選択します。

・作成完了:インスタンスの状態が"runnning"になればVM(Amazon Linux)起動完了です。

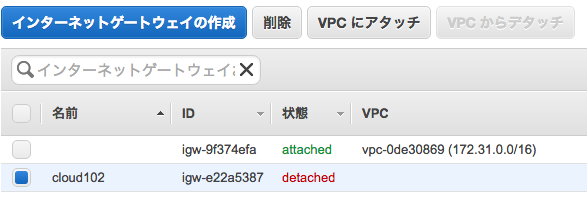

(5)インターネットゲートウェイの作成

・VPCダッシュボード > インターネットゲートウェイを選択(デフォルトVPC用が用意されています)

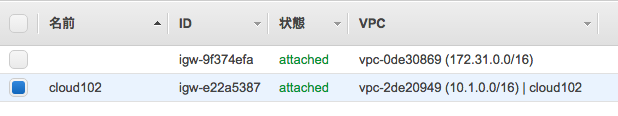

・インターネットゲートウェイ "cloud102"作成

・VPC"cloud102"にアタッチ

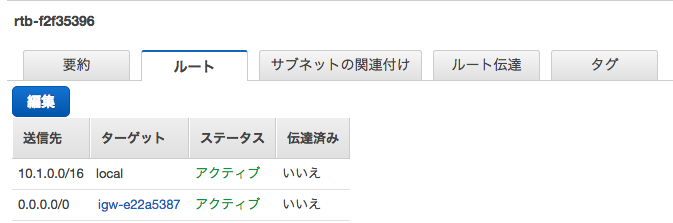

(6)ルートテーブルの設定

・VPCダッシュボード > ルートテーブルを選択(ルートテーブルはVPC作成時に自動で1ケ作成されています)

・「ルート」→「編集」→「別ルートの追加」から、デフォルトルート(0.0.0.0/0)とインタネットゲートウェイの紐付け追加設定

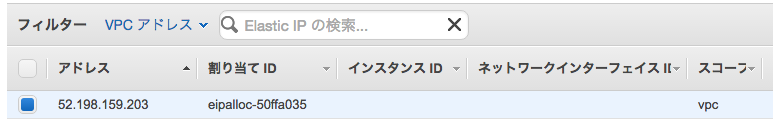

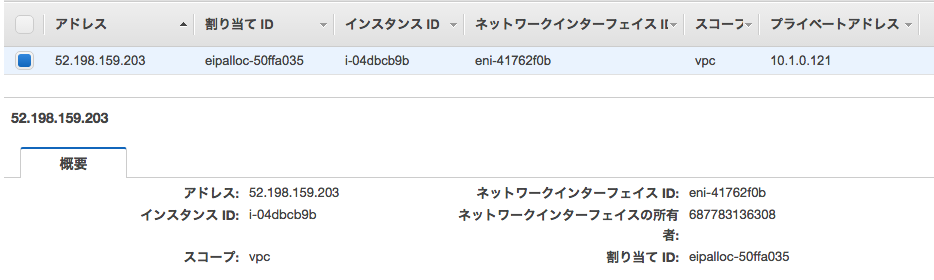

(7)EIPの割当て

・VPCダッシュボード > Elastic IPを選択

・「新しいアドレスの割当」を選択

・割当てたアドレスをインスタンスに関連付け

・EIP確認

・VM確認

4.SSH接続

上記インスタンス作成手順で指定したアクセスキーペアの公開キーがVMに埋め込まれているので、ダウンロードしてある秘密キーを使ってSSHアクセスが可能です。

なお、Amazon Linuxのユーザ名は "ec2-user"です。

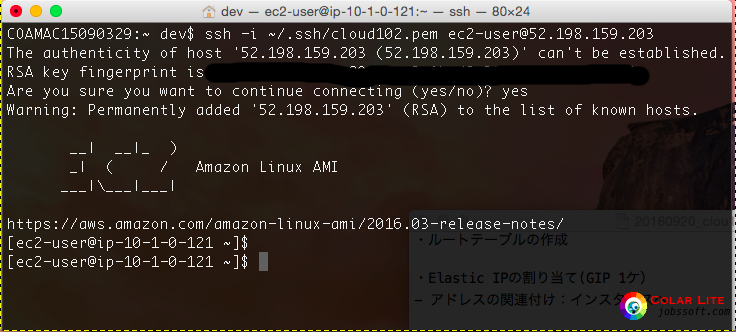

(1)Macでの接続例

コマンドイメージ```

$ssh -i ~/.ssh/cloud102.pem ec2-user@52.198.159.203

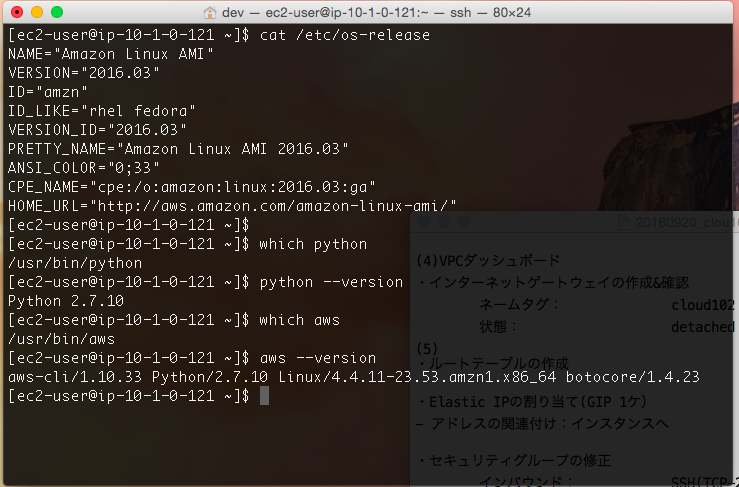

Amazon LinuxはRedHat系のOSで、python2.7.10が入っていることがわかります。

ちなみに、AWS CLIコマンドの "aws"も入っています。

## (2)Windows PCでの接続例

個人用Windows PCを使用している場合は以下を参考にTeraTermなどでSSH可能です。

http://dev.classmethod.jp/cloud/aws/aws-beginner-ec2-ssh/

以前紹介したWindows用SSHコマンド(*)や、Windows10-1604でのBash on WindowsでもSSHアクセスできます。

(*) Cloud101 #3: http://qiita.com/nagahisa/items/d20c267cbd0d7dea7676

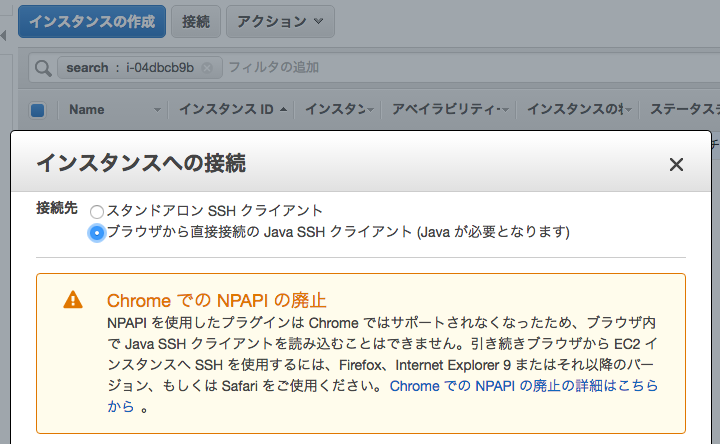

## (3)ブラウザからの接続例

使用中のWindows PCに管理者権限がない場合、ブラウザからSSHアクセスも可能です。

・AWSマネコンからのJava Plugin (Chromeでは動かないのでIE11などで)

Chromeであれば"Secure SSH Client"などのPluginを入れればSSHアクセス可能です。

## (4)iPadの接続例

会社ネットワーク環境など種々の制約で上記が使えない場合は、iPad(4G)があればSSH Clientアプリを利用することができます。

"iTerminal SSH Client"という無料アプリでの動作確認を行っています。

# 5.その他(練習問題)

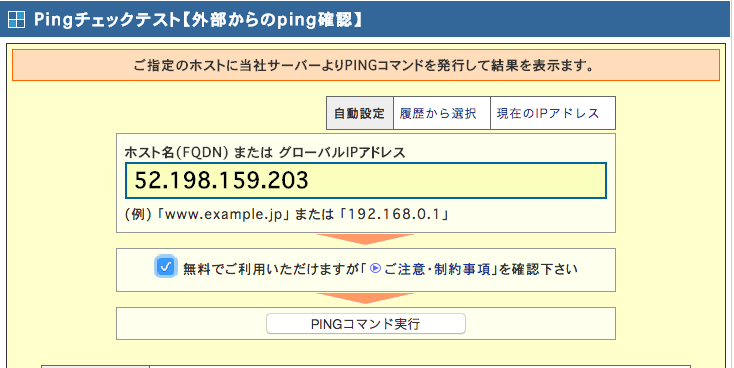

## (1)pingを受け付けるようにする

・作成したVMがping応答を返すように設定追加してください。

なお、社内から外部へpingができない環境の場合は、以下のようなpingサイトを使って確認してください。

https://www.cman.jp/network/support/ping.html

## (2)httpを受け付けるようにする

・作成したVMがhttp応答を返すように設定追加してください。

作成したVM上でワンライナーhttpサーバを起動して(*)、PCからアクセスしてください。

(*)http://qiita.com/sudahiroshi/items/e74d61d939f18779970d

## (3)キーペアの理解

・キーペアにについて説明せず sshコマンドを使用しています。

- パスワードを入れないでログインできていることに???と感じませんでしたか?

- ググって理解しておきましょう。

- 作成したVMがWindows OSの場合はどのようにログインするのか確認しましょう。

## (4)MFAの理解

- 複数パスワードがあればMFAでしょうか?

- MFAはthey know / they have / they are のうちの2つを組合わせます。(they know * 2はだめ)

- ググって理解しておきましょう。

# 6.補足

## (1)iPadからのSSHアクセス

Cloud101からの参加者が検証してくれた以下を参考にしてください。

「iPadでSSHクライアントを使ってみる」

http://qiita.com/tsao12th/items/58bdd8c6914570981a93

## (2)WindowsからのSSHアクセス

[Cloud102]#0-1 (補足)環境準備: Bash on Windows

http://qiita.com/nagahisa/items/ee2b36cfd051ce61ad69

## (3)CLI環境作成

[Cloud102]#0-2 (補足)環境準備: AWS CLI

http://qiita.com/nagahisa/items/18738934703b9173dcc4

Enjoy!! :tada: