Androidアプリで、第三者に読まれたくない文字列を、割と安全に持たせる方法です。

簡単でオススメです。たぶん。

ちなみに筆者はプログラミング一年目の初心者です。

これがどの程度安全なのかはわかりません。どなたかご教示願います。

今回はアプリに固有の文字列の話です。

各ユーザごとのID, Passwordの保管の話じゃなくて、出荷時に持たせておきたい文字列の話です。

文字列保管の選択肢

- 使用するクラス内で変数保持して参照

- BuildConfigなどにstaticに持たせて参照

- res/values/string.xmlからgetString

- C, C++で文字列をreturn

ってな具合の選択肢があるかと思います。

たぶん。

で、ぶっちゃけ1~3て全然安全じゃないでしょ。

逆コンパイルで簡単に読めちゃうもん。

apk解析するのにいちいちコマンドライン叩くの面倒な人は、ここから逆コンパイルできます。

http://www.decompileandroid.com/

だからといってネイティブで書くのもめんどい

だってわかんないし。CとかC++とか言われても。初心者だもん。

Android.mkだのAppication.mkだのヘッダーファイルだの。

だけどとりあえずは逆コンパで簡単に読まれないくらいの安全性は欲しい!

はい、これ

https://github.com/shamanland/simple-string-obfuscator

使い方は簡単です。

リンク先読めばわかるんだけど、どのくらい簡単かっていうと、

- .shファイルをソースに保管したい文字列に対して実行

- コピーしてソースに貼り付け

はい。これだけ。

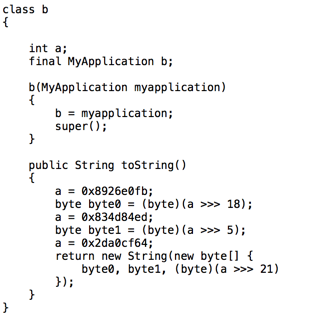

こんな感じ。

$ ./obfuscate_string.sh I\'m from MyApplication\#getSecureKey

(new Object() {int t;public String toString() {byte[] buf = new byte[3];t = 796543738;buf[0] = (byte) (t >>> 11);t = -660440049;buf[1] = (byte) (t >>> 12);t = -748069602;buf[2] = (byte) (t >>> 19);return new String(buf);}}.toString())

これが何をしているのかはよくわかんないけど笑

バイトコードにしてどうのこうの的なことでしょ、たぶん

だれか教えてくれると嬉しいです。

で、どうなんの?

これが書いたコード。

public class MainActivity extends AppCompatActivity {

private static final String NAKED_STRING = "I'm from static String of MainActivity";

@Override

protected void onCreate(Bundle savedInstanceState) {

super.onCreate(savedInstanceState);

setContentView(R.layout.activity_main);

Toolbar toolbar = (Toolbar) findViewById(R.id.toolbar);;

setSupportActionBar(toolbar);

// 今回はMyApplicationで定数管理するから、それを取得

MyApplication app = (MyApplication) getApplication();

// static final でクラス内部に保持した文字列を参照

((TextView) findViewById(R.id.text_static)).setText(STATIC_VARIABLE_STRING);

// strings.xmlから文字列取得

((TextView) findViewById(R.id.text_xml)).setText((getString(R.string.from_string)));

// MyApplicationから変数保持していない裸の文字列をget

((TextView) findViewById(R.id.text_naked)).setText(app.getNakedKey());

// MyApplicationから、さっきの実行結果を使ってget

((TextView) findViewById(R.id.text_secure)).setText(app.getSecureKey());

}

}

public class MyApplication extends Application {

public String getNakedKey() {

return "I'm from MyApplication#getNakedKey";

}

public String getSecureKey() {

// これが、さっきターミナル叩いて得た実行結果

return (new Object() {int t;public String toString()

{byte[] buf = new byte[3];t = -1993940741;

buf[0] = (byte) (t >>> 18);t = -2092071699;

buf[1] = (byte) (t >>> 5);t = 765513572;

buf[2] = (byte) (t >>> 21);

return new String(buf);}}.toString());

}

}

上から、

- クラス内部に変数保持した文字列

- strings.xmlからgetStringした文字列

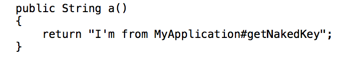

- MyApplication.classから取ってきた、変数保持していない文字列

- MyApplication.classから、さっきの実行結果でつくったメソッドを使って取ってきた文字列

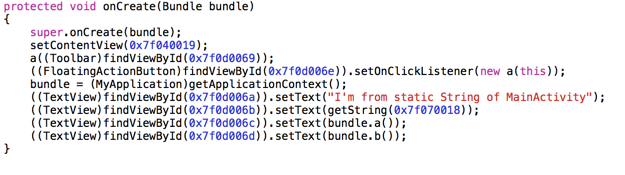

で、逆コンパイルしたMainActivity

変数保持した文字列は余裕で読める。

同じくMyApplication#getNakedString

これは変数保持してないけど、違いなし。

で、res/values/string.xmlも載せようと思ったんだけど、今回取り出せなかった。

apktoolだかなんだか使えばできた気がするんだけど、さっきのwebサービスだと出力結果に含まれなかった。

けど、絶対できるから!string.xmlに持たせるのもなしね!

そうしないとこれ書いた意味ないから!

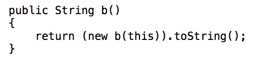

で、肝心のMyApplication#getSecureString

はい、何書いてあるかぜんぜんわかんない。

って思って安心してたら、なんかこんなのもあった。

これだとなんかいかにも読まれたくないですって顔してて、復元されそうだけど、他の方法よりずっとマシでしょ。

まとめ

コスパ的にはこの方法が一番いいんじゃないんでしょうか。

一番安全なのは、ネイティブで書くことなんだろうけど、AndroidNDKを使うと、ビルドの設定からやりなおさないといけないっぽいし。たぶんね。

もっといい方法あったら教えてください。