内容

NSXと、VMwareから無料で提供されているNSX Standalone Edgeを使ったL2VPNの構築手順になります。

参考記事

NSX L2VPN with Standalone Edge – SneakU

VMware NSX for vSphere 6.2 ドキュメント センター - L2VPNの構成

NSX Standalone Edgeとは

NSXをすでに導入済みのサイトがある場合、他のサイトにNSXを導入しなくても、L2延伸が可能です。

具体的には、他のサイトにNSX Standalone Edge(仮想アプライアンス)を配布し、NSX導入済みサイトにあるEdge Service Gateway(NSXが必要なネイティブなEdge)とL2VPNを張ることで可能になります。

なんとNSX Standalone Edgeは無料です。

- Edge Service Gateway --> L2VPNサーバー

- Standalone Edge --> L2PVNクライアント

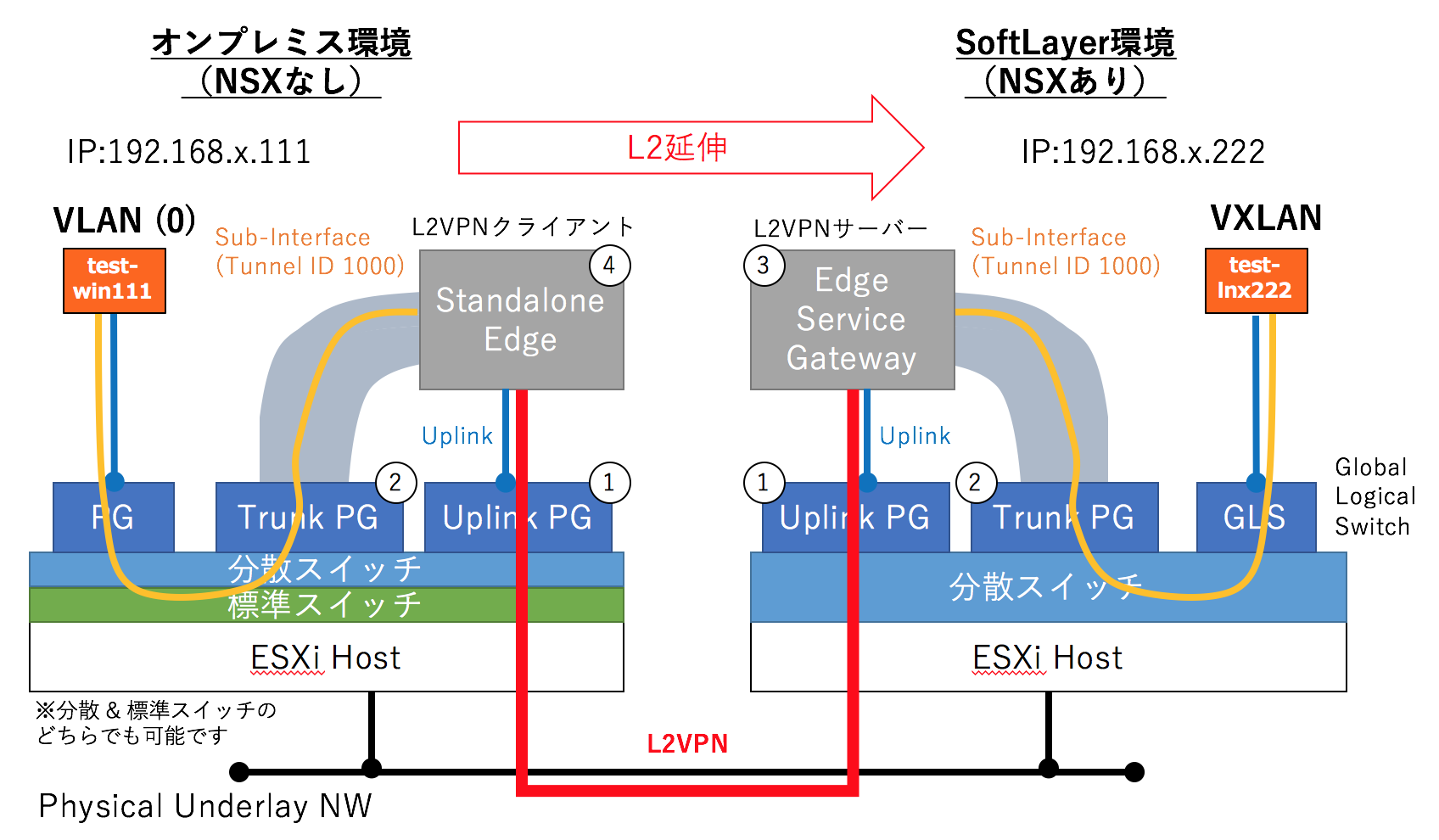

図でいうとこんな感じです。

From 【検証してみた】いま話題のVMware on IBM Cloud SoftLayer 配布版 のP78

オンプレミス(左)とクラウド(右)を同じL2セグメントで接続したい場合を考えると、オンプレミスの環境になるべく手を加えたくないということがあるかと思います。

この方式の場合、オンプレミスにはStandalone Edgeの仮想アプライアンスをデプロイするだけでよいので、非常に簡単に接続が可能です。

例えば、オンプレミス側のVLANで使っている192.168.x.xのアドレスを、クラウド側のVXLANで192.168.x.xを引き続き利用が可能です。

VXLANでは自由にL2空間を定義できてしまうので、物理DCやvCenterの垣根を越えた、まさにSDDCを実現しています。

こういったことが手軽にできてしまうのもSoftLayerとVMwareを組み合わせたときの魅力ですね。

NSX Standalone Edgeのダウンロードはこちらから可能です。

Download VMware NSX

SoftLayerから提供されるライセンス

なんとStandalone Edgeは無料なのでライセンスは不要です。

NSX-V 6.2.2のStandalone Edgeについては、SoftLayer内部からダウンロード可能です。

SoftLayer - Customer Downloads

NSXを導入済みのお客様向けに提供されているものなので

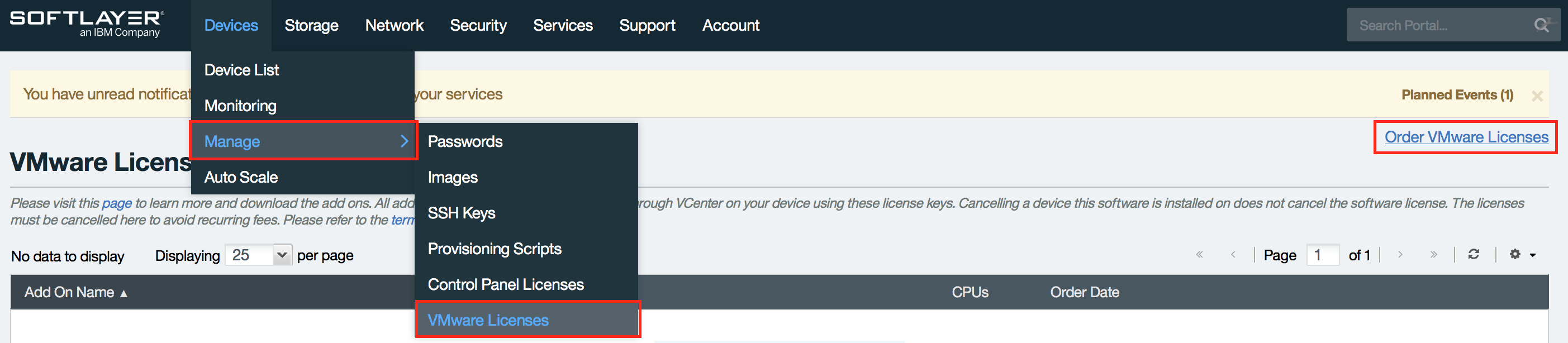

NSXについてはもちろんSoftLayerのポータル経由で購入することが可能です。

「Devices」-->「Manage」-->「Order VMware Licenses」から確認できます。

月額CPUソケット単位の課金となる、Enterprise Editionのライセンスが提供されています。

試しに使ってみたい方も1か月単位で気軽に試せますね!!!

Standalone Edge 導入後イメージ

このようなイメージを持っていただければ、このあとも進めやすいかと思います。

オンプレミス側の192.168.x.xをクラウド上でもそのまま疎通する形で利用できるようになります。

まさにL2延伸ですね!

※あくまでIPアドレスなどは例です。

※あくまでIPアドレスなどは例です。

手順一覧

- 各種ポートグループの準備

-

- Uplink PGの準備(つながれば何でも可)

-

- Trunk PGの準備

- VLANタイプで「トランク」を選択

- トランクレンジは「延伸するVLAN ID」

- 偽装転送は「承諾」

- 標準スイッチの場合、無差別モードも「承諾」

-

-

- L2VPNサーバーの準備

- Uplink vNIC の設定

- L2延伸先となる論理スイッチの作成

- サブインターフェースの作成

- Tunnel IDを設定

- 接続先のVXLANを指定

- L2VPNの構成

-

- Standalone Edgeのデプロイ

- VLAN IDとTunnel IDを指定

- 暗号化方式を合わせる

- シンクポートの設定

Uplink PGの準備(両サイトに作ってください)

Uplink PGについては、デフォルトで通常のポートグループを両サイトで作っておきます。

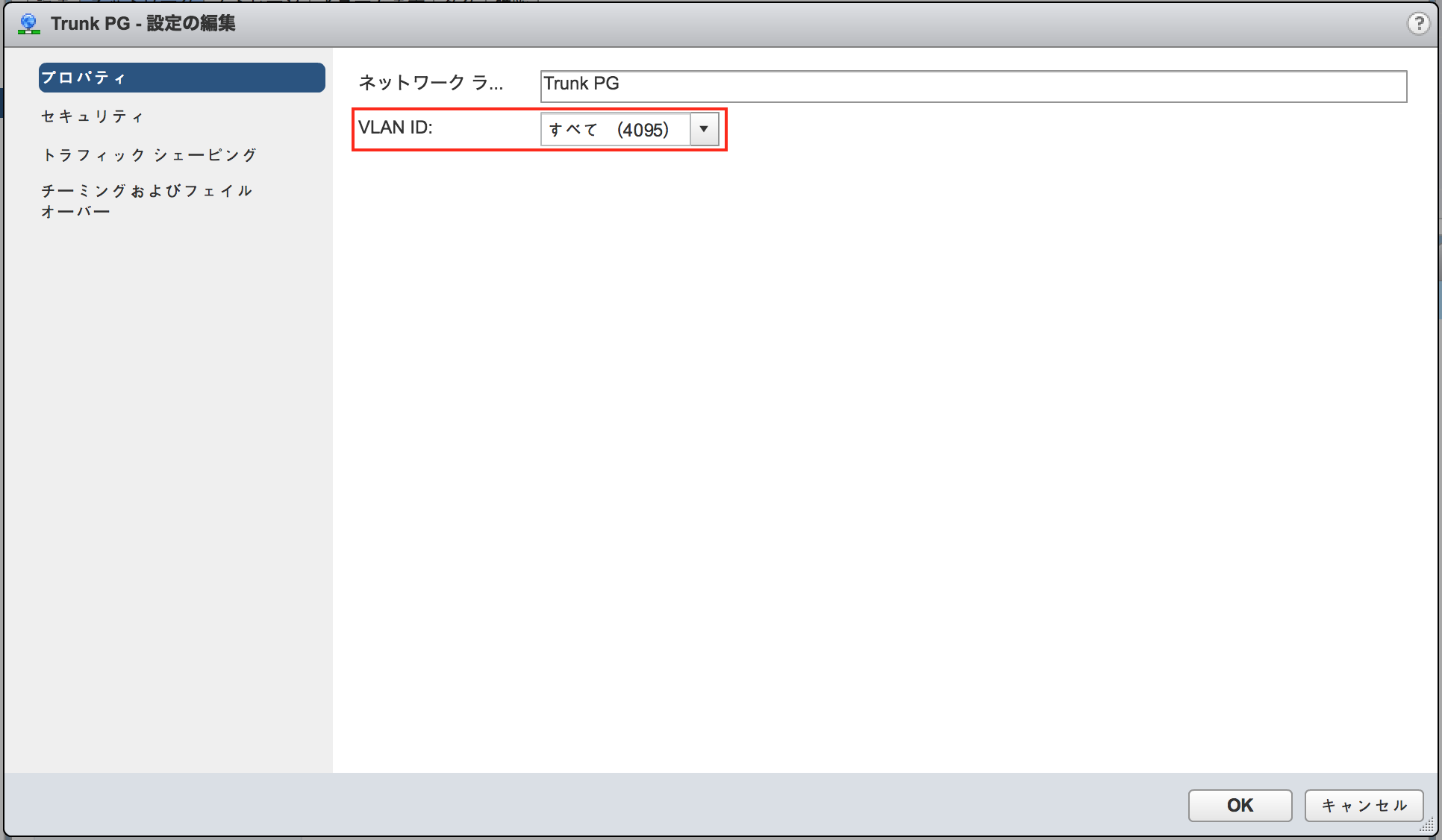

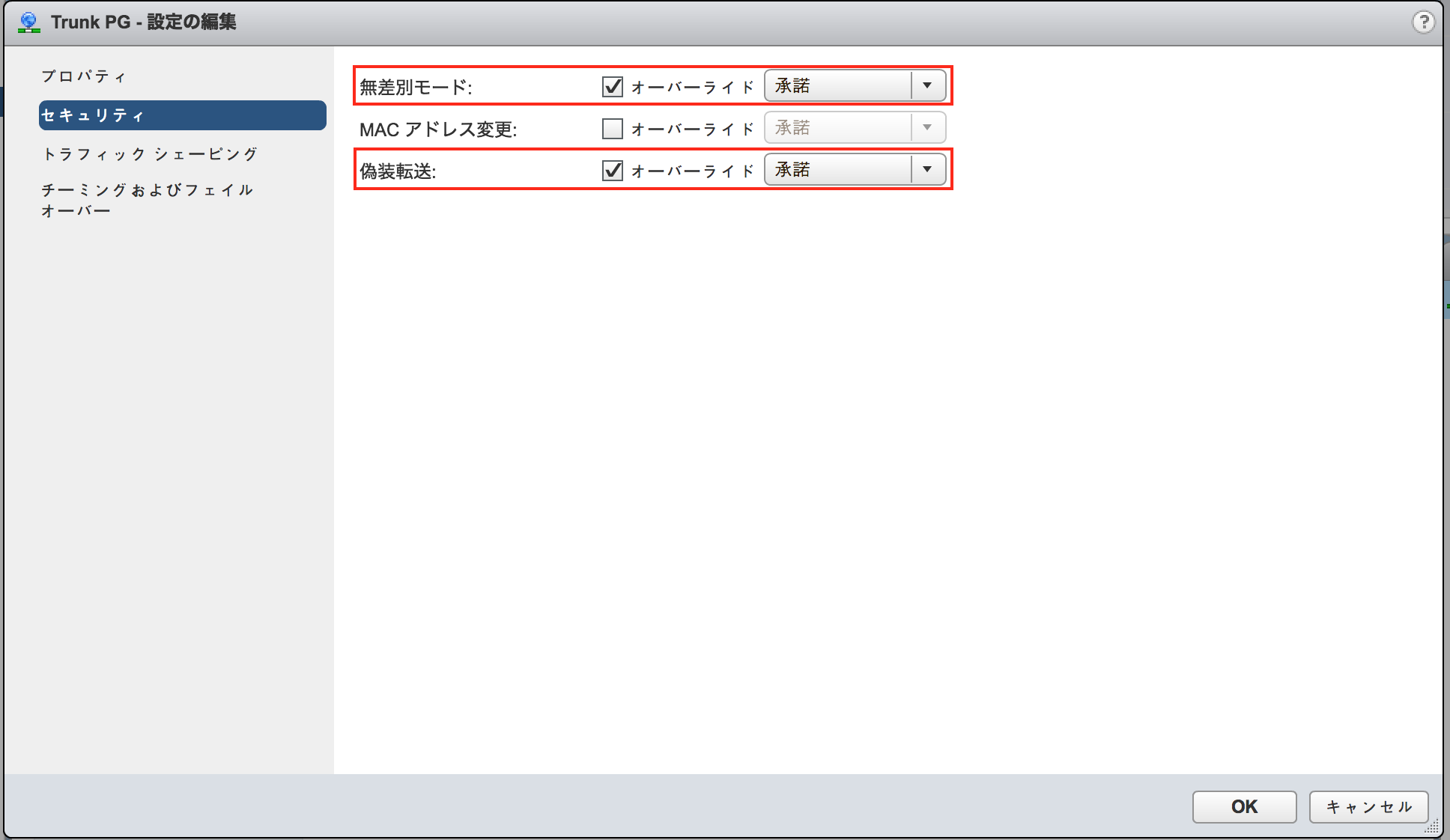

Trunk PGの準備(両サイトに作ってください)

分散スイッチの場合

以下のような設定で、トランクポートグループを作っておきます。

- VLANタイプで「トランク」を選択

- トランクレンジは「延伸するVLAN ID」を指定可能(デフォルトのままで特に問題ありません)

- 偽装転送は「承諾」

標準スイッチの場合

以下のような設定で、トランクポートグループを作っておきます。

- VLAN IDで「すべて(4095)」を選択

一旦、ポートグループを作成後、編集します。

- 偽装転送は「承諾」

- 標準スイッチの場合、無差別モードも「承諾」

Edge Service Gateway(L2VPNサーバー)の準備

Uplink vNIC が設定されていることを確認

先ほど作ったUplink PGに接続されていることも確認しておきましょう。

L2延伸先となるGlobal Logical Switchの作成

クラスタ内で有効なグローバルトランスポートゾーンを作成します。

(すでに作成されていれば、この作業は不要です。)

そこにL2延伸先となる論理スイッチを作成しておきます。

(すでに作成されていれば、この作業は不要です。)

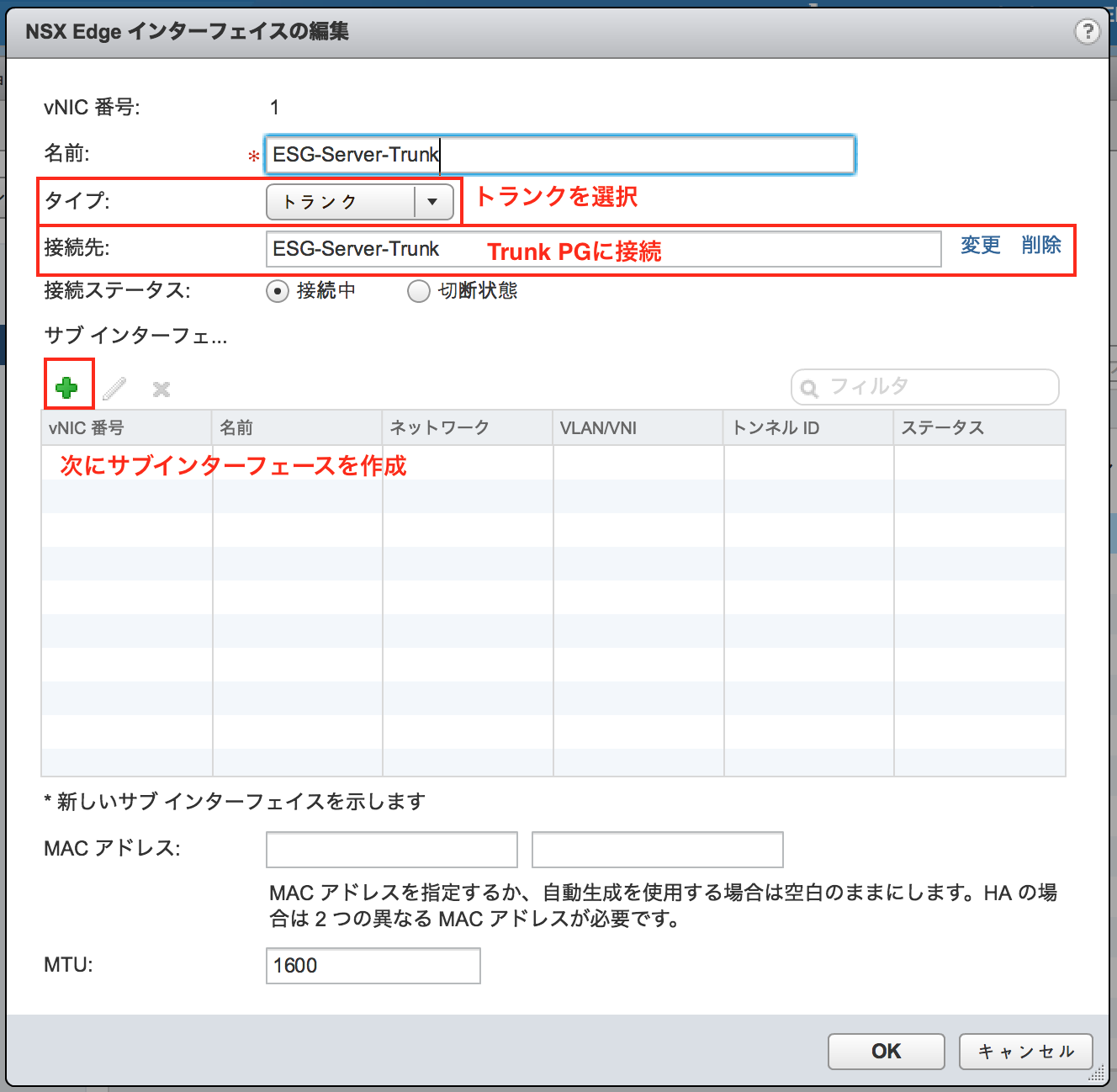

サブインターフェースの作成

Edge Service Gatewayのインターフェースを追加します。

- タイプはトランクを選択

- 接続先は、先ほど作ったTrunk PGに接続

引き続き、サブインターフェースを作成します。

- トンネル IDを設定

- 先ほど作成した論理スイッチをL2延伸先として指定(接続先のVXLANを指定)

L2VPNの構成

次に、Edge Service GatewayのL2VPNの構成を進めます。

リスナーIPの設定では、暗号化方式を選択します。

後ほどStandalone Edgeの設定では、暗号化方式を揃える必要があります。

ピアサイトの構成では、ID/パスワードを設定し、有効化します。

ここで先ほど作成したサブインターフェースを選択します。

最後にL2VPNサービスを有効化して、サービスを開始します。

Standalone Edgeのデプロイ

ダウンロード

NSX-V 6.2.2のStandalone Edgeについては、SoftLayer内部からダウンロード可能です。

ダウンロード後、解凍すると、ovfファイルが出てくるので、それを使います。

SoftLayer - Customer Downloads

OVFデプロイ

デプロイ先の計算リソースとストレージの場所を選んだ後、

Uplink PGとTrunk PGを選択する必要があるので、オンプレミス側で事前に作っておいたポートグループを選択します。

Standalone Edgeをデプロイした後で、設定変更でCLIに入るためのパスワードを設定します。

ネットワーク情報を設定します。(この画面では、香港DCのポータブルIPを東京DCに延伸することを試しています。意外とそういうこともできちゃいます)

Edge Service Gateway(L2VPNサーバー)で設定してあるL2VPNの暗号化方式と同一方式を選択します。

また、先ほど設定した、対向となるEdge Service Gatewayの情報を入力します。

延伸したいVLAN番号と、先ほどサブインターフェースで設定したトンネルIDを入力します。

ここでは、ネイティブVLAN(VLAN番号 0)を延伸したいので、「0(1000)」と書きます。

(例にあるようにここで複数設定することも可能です。)

デプロイを待って、L2VPNが接続されていることを確認します。

ここでつながらない(downのまま)場合は、以下の原因が考えられます。

- Uplink同士で疎通が取れていない

- 暗号化方式が揃っていない

それでもつながらない場合は、Standalone Edgeを再デプロイしてみます。

シンクポートの設定

これでdoneかと思いきや、L2VPNのクライアント・サーバーの接続は完了したものの、まだpingで疎通はできません。

Standalone Edge側のeth1をvNICポートのシンクポートを有効化する必要があります。

下記の情報から、「IBM-DSwitch」の41番ポートのシンクポートを有効にする必要があります。

$ esxcfg-vswitch -l

Switch Name Num Ports Used Ports Configured Ports MTU Uplinks

vSwitch0 1536 3 128 1500 vmnic1

DVS Name Num Ports Used Ports Configured Ports MTU Uplinks

IBM-DSwitch 1536 10 512 1500 vmnic0

DVPort ID In Use Client

32 1 vmnic0

0 1 vmk0

33 1 NSX l2vpn Edge.eth0

17 1 NSX l2vpn Edge.eth1

ホストにSSHで入って、以下のコマンドを実行します。

$ net-dvs --enableSink 1 -p 41 IBM-DSwitch

$

以下のコマンドでシンクポートが有効化されているか、確認可能です。

$ net-dvs -l | grep "port\ [0-9]\|SINK\|com.vmware.common.alias"

com.vmware.common.alias = IBM-DSwitch , propType = CONFIG

port 32:

port 0:

port 33:

port 17:

com.vmware.etherswitch.port.extraEthFRP = SINK

ここまでやるとpingで疎通が通るはずです。

L2VPNの設定は以上です。

変なエラーが起こった方は、以下のリンクをお試しください。

VMware NSX for vSphere 6.2 ドキュメント センター - L2VPN のベストプラクティス

さいごに

オンプレミス側の設定はほぼ不要で、仮想アプライアンスをデプロイするのみで、L2延伸できましたね。

SoftLayerでは簡単にNSXのライセンスも含めて、月額提供しているので、リソースやキャパシティの拡張をしたい場合に、使えそうです。

すでにオンプレミスでNSXを導入済みの方もこの他にも色々な接続パターンが考えられるので、ぜひ一度お試しください。

その他の気づきをまとめておきます。

- オンプレミスVLAN上に1つでもL2VPN接続されたStandalone Edgeがあれば、同VLAN上のトラフィックはすべて延伸される(他ホストでも同VLAN上にあるものすべて、文字通りVLAN全体が延伸された形になる)

- Standalone Edgeはデプロイ後もCLIで少しの設定変更は可能

- Standalone Edge側のSub-Interface先としてはVLANのみサポートされる

- Standalone Edge側の設定で、1つのL2VPN接続に対して、複数のVLAN IDとTunnel IDを指定することが可能

- Standalone Edge側のTrunk-PGは標準スイッチでも可