IPAでウェブサイトにおける脆弱性検査手法として紹介されていたので触ってみる

OWASP ZAP

- Webアプリケーション脆弱性スキャンツール

- サイト

- https://code.google.com/p/zaproxy/

- https://www.owasp.org/index.php/OWASP_Zed_Attack_Proxy_Project

インストールと下準備

今回はOS X 10.9.1にインストールしました

必要なもの

- JREが必要なので、必要な場合は予め入れておく

- http://java.com/ja/download/

- Mervericksには最初から入っていたので、何もしていない

- Firefox

- 標準ブラウザとしてFirefoxを期待しているようなので入れておく

- http://www.mozilla.jp/firefox/

- アドオン追加時に標準である必要があるだけで、追加してしまえば、標準ブラウザとしていなくても動く様子

DLして展開して実行する

- http://sourceforge.net/projects/zaproxy/files/

- ZAP_2.2.2_Mac_OS_X.zip

- 展開するとOWASP ZAP.appが出てくるのでアプリケーションフォルダにD&Dしてから実行する

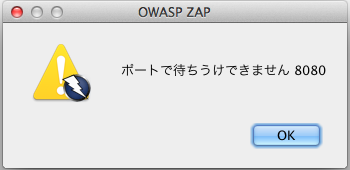

実行したら警告が出た

- localhostの8080を既に他で利用していたので、警告が出た

- 対応しなくていい人(以下の場合等)は「Firefoxにアドオンを追加」へ

- OWASP ZAPをプロキシにする事がない

- 普段のリクエストもプロキシを通す事なく行っている

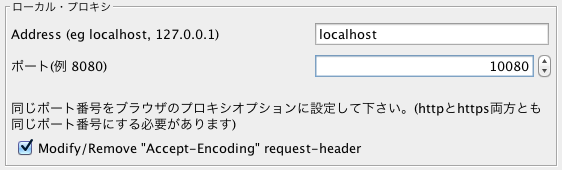

待ち受けポートを変更する

- OWASP ZAPが待ち受けるポートを10080にして、リクエストが元々のポートに流れるように変更

- ツール -> オプション -> Options -> ローカル・プロキシ -> ローカル・プロキシ

- ツール -> オプション -> Options -> ネットワーク -> プロキシ・チェイン利用

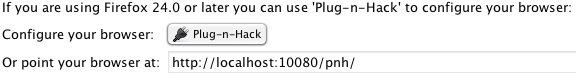

Firefoxにアドオンを追加

- Firefoxを標準のブラウザに変更

- Firefox:環境設定 -> 詳細 -> 一般 -> デフォルトWebブラウザ

- Furefox Plug-n-Hackをインストール

- Plug-n-Hackボタンをクリック

- OWASP ZAP再起動

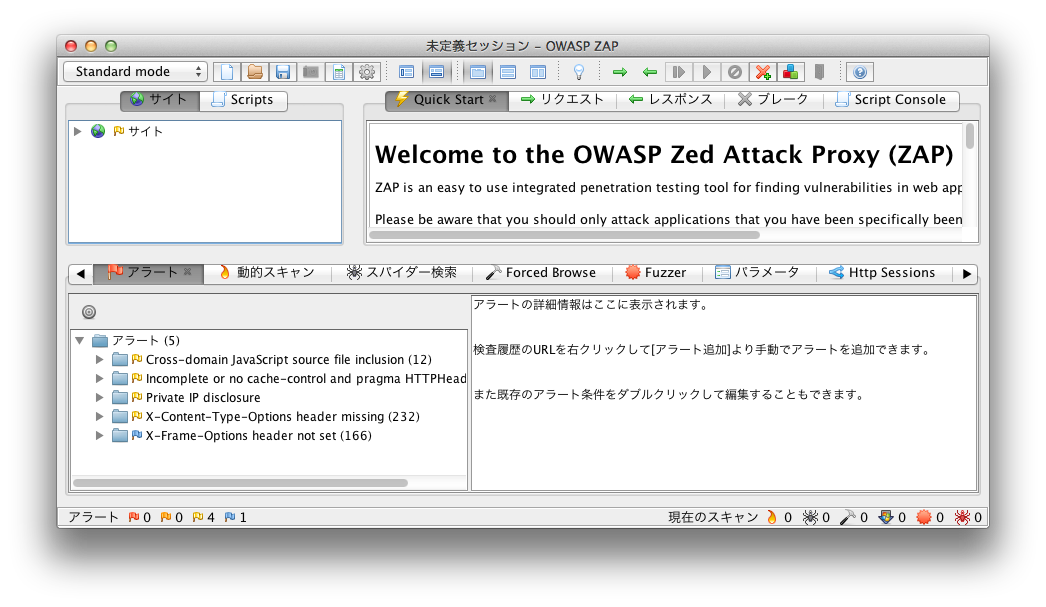

試しスキャン

- ポリシー -> スキャンポリシー

- 試したいヤツにチェックが入っているのを確認

- とりあえず全スキャンしてみるので、全部に入っている事を確認

- URLを入れて攻撃ボタンを押す

- 自分の管理しているサイト以外には 絶対にやらない事

- しばらく待っていると以下のように出るので、見たい項目をクリックすれば展開されて詳細が見れます

- オレンジ旗以上が出てたら早急に対応した方がいい感じですかね?

- 幸い赤旗は出ていませんが、世間的に「設定しろよ」って言われている内容が出ていますね。。。やらねば!!

レポート出力

- レポートという部分を押せばHTMLやXML等に出力出来るらしいですね

セッションの保存

- セッションを保存しておけば、スキャンし直さなくても続きから調査出来るので便利

保存

- ファイル -> Persist Session

- 細々といろいろとファイルが作成されるので、あらかじめフォルダを作っておいた方が良い

再開

- ファイル -> セッションを開く

- 保存しておいた*.sessionファイルを指定して開く

まとめ

- たしかに手軽かも!!

- 何もしなくても日本語だし

Fuzzerとかって文字も見えますし、プロキシとして利用して操作を記録し、記録内容に対してスキャンとかあるそうなので、ログイン後の機能でもスキャン出来るそうですし、色々と使えそうですね。

ちょこちょこと触ってみようと思います。